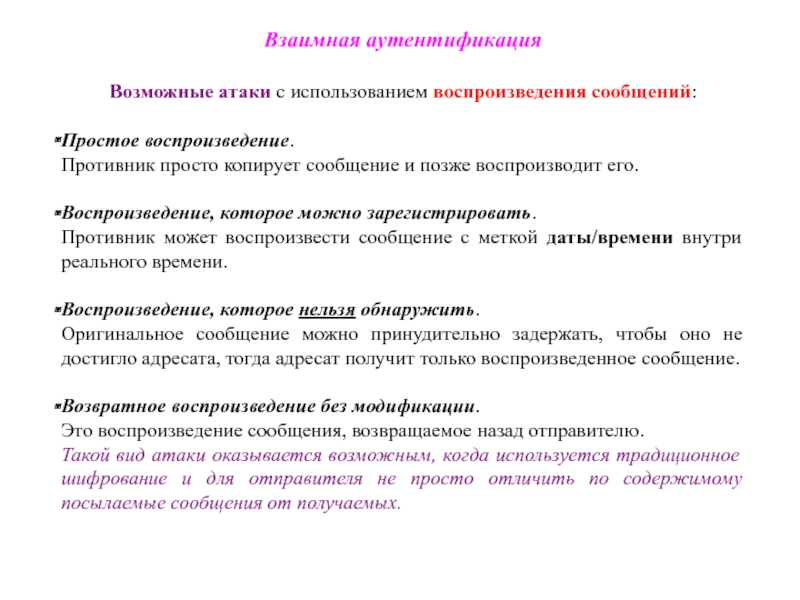

копирует сообщение и позже воспроизводит его.

Воспроизведение, которое можно зарегистрировать.

Противник

может воспроизвести сообщение с меткой даты/времени внутри реального времени.Воспроизведение, которое нельзя обнаружить.

Оригинальное сообщение можно принудительно задержать, чтобы оно не достигло адресата, тогда адресат получит только воспроизведенное сообщение.

Возвратное воспроизведение без модификации.

Это воспроизведение сообщения, возвращаемое назад отправителю.

Такой вид атаки оказывается возможным, когда используется традиционное шифрование и для отправителя не просто отличить по содержимому посылаемые сообщения от получаемых.

![ЛЕКЦИЯ 14. Протоколы аутентификации Более защищенная версия алгоритма:А →ЦРК: IDA || IDBЦРК →А: EKRauth[IDB || Более защищенная версия алгоритма:А →ЦРК: IDA || IDBЦРК →А: EKRauth[IDB || KUb]A→B:](/img/thumbs/77a47808f5a696ea17f9cf9bf9a7574a-800x.jpg)

![ЛЕКЦИЯ 14. Протоколы аутентификации Зашифровывание открытым ключом адресатаA→B: EKUb [M || EKRa[H(M)]Обеспечение гарантии Зашифровывание открытым ключом адресатаA→B: EKUb [M || EKRa[H(M)]Обеспечение гарантии того, что открытый ключ](/img/thumbs/0a021746018994f078e495d32e3dc214-800x.jpg)