Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция 1.4.4. Логическая структуризация

Содержание

- 1. Лекция 1.4.4. Логическая структуризация

- 2. Логическая структуризация сети с помощью мостов и

- 3. Недостатки сети на одной разделяемой среде При

- 4. Эффективность разделяемой среды для небольшой сети проявляется

- 5. Однако справедливым является и другое утверждение —

- 6. Основные недостатки сети на одной разделяемой среде

- 7. На рис. 9.14 показана зависимость задержек доступа

- 8. Как видно из рисунка, всем технологиям присущ

- 9. Влияние задержек и коллизий на полезную пропускную

- 10. При загрузке сети до 50 % технология

- 11. Этот эффект хорошо известен на практике и

- 12. В результате даже сеть средних размеров трудно

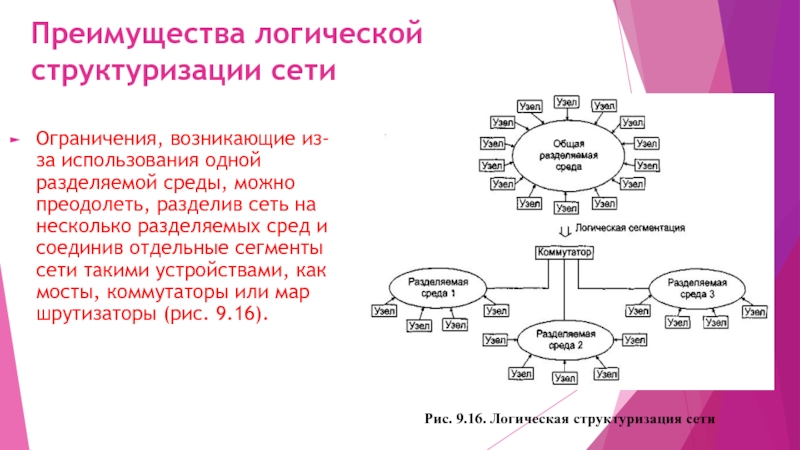

- 13. Преимущества логической структуризации сетиОграничения, возникающие из-за использования

- 14. Перечисленные устройства передают кадры с одного своего

- 15. Говорят, что при этом сеть делится на

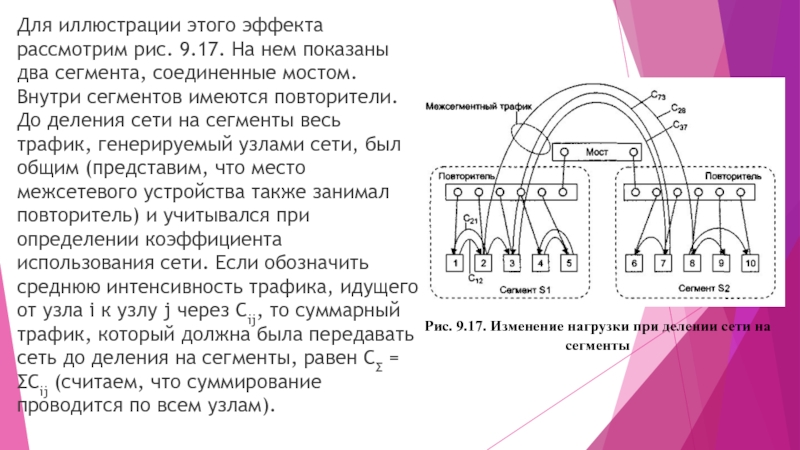

- 16. Для иллюстрации этого эффекта рассмотрим рис. 9.17.

- 17. После разделения сети на сегменты нагрузка каждого

- 18. Выше было сказано, что деление сети на

- 19. Такой случай является, естественно, экзотическим. На практике

- 20. В общем случае деление сети на логические

- 21. Подсети повышают безопасность данных. При подключении пользователей

- 22. Структуризация с помощью мостов и коммутаторов В

- 23. Итак, сеть можно разделить на логические сегменты

- 24. Эти стандарты были разработаны задолго до появления

- 25. При изменении ситуации в конце 80-х -

- 26. Более эффективным оказалось решение, которое и «породило»

- 27. Постепенно коммутаторы вытеснили из локальных сетей классические

- 28. Процесс вытеснения мостов начал протекать достаточно быстро

- 29. Прозрачные мосты помимо передачи кадров в рамках

- 30. Алгоритм работы прозрачного моста Прозрачные мосты незаметны

- 31. Прозрачный мост строит свою адресную таблицу на

- 32. Мост соединяет два логических сегмента. Сегмент 1

- 33. В исходном состоянии мост ничего не знает

- 34. Одновременно с передачей кадра на все порты

- 35. После того как мост прошел этап обучения,

- 36. Если бы оказалось, что компьютеры принадлежат одному

- 37. Входы адресной таблицы могут быть динамическими, создаваемыми

- 38. Кадры с широковещательными МАС-адресами передаются мостом на

- 39. К сожалению, мосты не защищают сети от

- 40. На рис. 9.19 показана типичная структура моста.

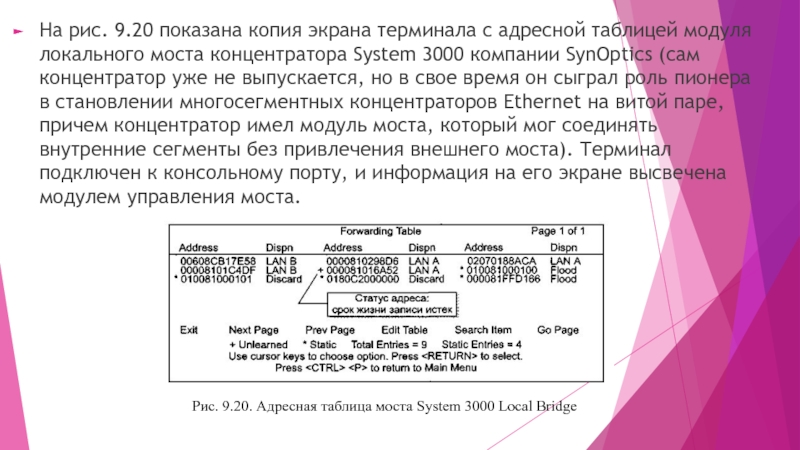

- 41. На рис. 9.20 показана копия экрана терминала

- 42. Из присутствующей на экране адресной таблицы (Forwarding

- 43. Например, операция Flood (затопление) заставляет мост распространять

- 44. Мосты с маршрутизацией от источника Мосты с

- 45. Рассмотрим принципы работы мостов Source Routing (в

- 46. При получении каждого пакета SR-мосту нужно только

- 47. Так как маршрутная информация в кадре нужна

- 48. Поле RIF имеет управляющее подполе, состоящее из

- 49. Для работы алгоритма маршрутизации от источника используются

- 50. Кадр первого типа отправляется станцией, когда она,

- 51. В конце концов кадр-исследователь SRBF, распространяясь по

- 52. Станция-источник получает в общем случае несколько кадров-ответов,

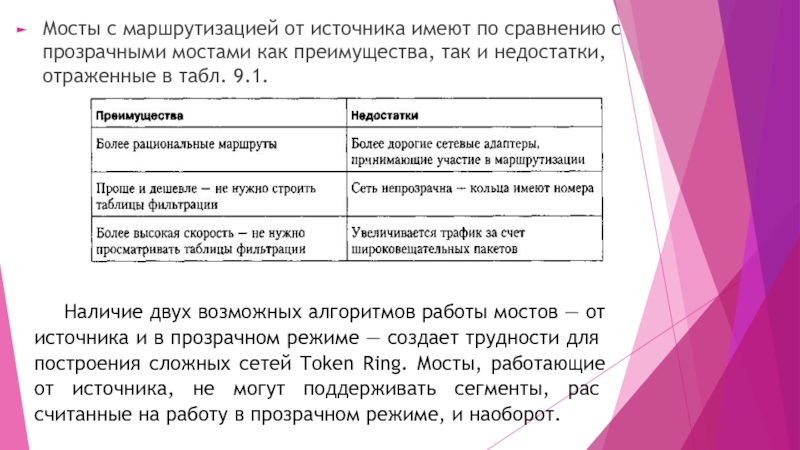

- 53. Мосты с маршрутизацией от источника имеют по

- 54. До некоторого времени эта проблема решалась двумя

- 55. Недостатки топологии сети на мостах Слабая защита

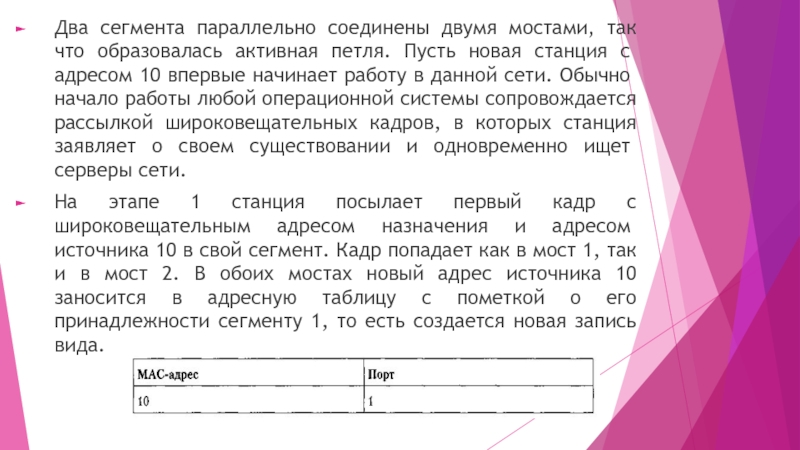

- 56. Два сегмента параллельно соединены двумя мостами, так

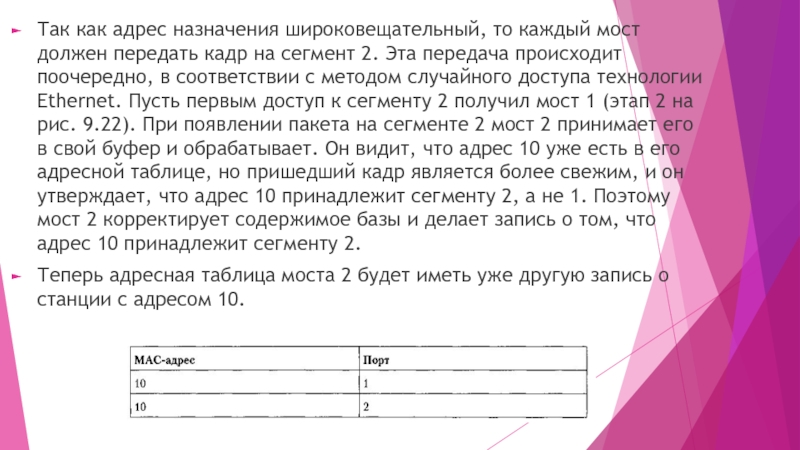

- 57. Так как адрес назначения широковещательный, то каждый

- 58. Аналогично поступает мост 1, когда мост 2

- 59. Ограничение топологии структурированной сети древовидной структурой вытекает

- 60. Выводы Логическая структуризация сети необходима при построении

- 61. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лекция 1.4.4. Логическая структуризация.

Астрахань, 2018

Александр Александрович Олейников

Компьютерные и телекоммуникационные

сети

Слайд 2Логическая структуризация сети с помощью мостов и коммутаторов

Под логической структуризацией

сети понимается разбиение общей разделяемой среды на логические сегменты, которые

представляют собой самостоятельные разделяемые среды с меньшим количеством узлов. Сеть, разделенная на логические сегменты, обладает более высокой производительностью и надежностью. Взаимодействие между логическими сегментами организуется с помощью мостов и коммутаторовСлайд 3Недостатки сети на одной разделяемой среде

При построении небольших сетей, состоящих

из 10-30 узлов, использование стандартных технологий на разделяемых средах передачи

данных приводит к экономичным и эффективным решениям. Во всяком случае, это утверждение справедливо для очень большого числа сегодняшних сетей, даже тех, в которых передаются большие объемы мультимедийной информации, — появление высокоскоростных технологий со скоростями обмена 100 и 1000 Мбит/с решает проблему качества транспортного обслуживания таких сетей.Слайд 4Эффективность разделяемой среды для небольшой сети проявляется в первую очередь

в следующих свойствах:

простой топологии сети, допускающей легкое наращивание числа узлов

(в небольших пределах);отсутствии потерь кадров из-за переполнения буферов коммуникационных устройств, так как новый кадр не передается в сеть, пока не принят предыдущий — сама логика разделения среды регулирует поток кадров и приостанавливает станции, слишком часто генерирующие кадры, заставляя их ждать доступа;

простоте протоколов, обеспечившей низкую стоимость сетевых адаптеров, повторителей и концентраторов.

Слайд 5Однако справедливым является и другое утверждение — крупные сети, насчитывающие

сотни и тысячи узлов, не могут быть построены на основе

одной разделяемой среды даже при такой скоростной технологии, как Gigabit Ethernet. И не только потому, что практически все технологии ограничивают количество узлов в разделяемой среде: все виды семейства Ethernet — 1024 узлами, Token Ring — 260 узлами, a FDDI — 500 узлами. Даже сеть средних размеров, состоящая из 50-100 компьютеров и укладывающаяся в разрешенный максимум количества узлов, чаще всего будет плохо работать на одной разделяемой среде.Слайд 6Основные недостатки сети на одной разделяемой среде начинают проявляться при

превышении некоторого порога количества узлов, подключенных к разделяемой среде, и

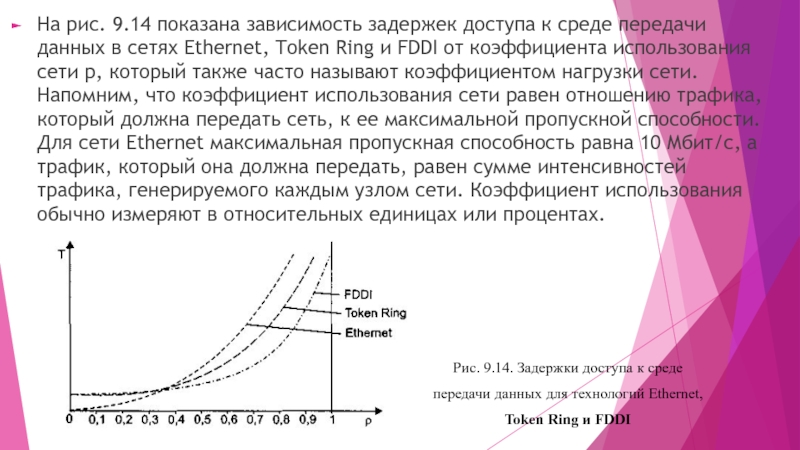

состоят в следующем. Даже та доля пропускной способности разделяемого сегмента, которая должна в среднем доставаться одному узлу (то есть, например, 10/N Мбит/с для сегмента Ethernet с N компьютерами), очень часто узлу не достается. Причина заключается в случайном характере метода доступа к среде, используемом во всех технологиях локальных сетей. Наиболее тяжелые условия для узлов сети создает метод доступа CSMA/CD технологии Ethernet, но и в других технологиях, таких как Token Ring или FDDI, где метод доступа носит менее случайный характер и даже часто называется детерминированным, случайный фактор доступа к среде все равно присутствует и оказывает свое негативное влияние на пропускную способность, достающуюся отдельному узлу.Слайд 7На рис. 9.14 показана зависимость задержек доступа к среде передачи

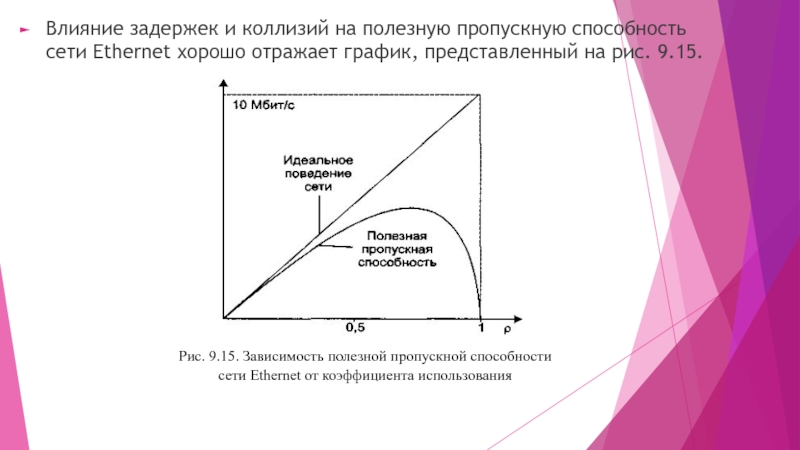

данных в сетях Ethernet, Token Ring и FDDI от коэффициента

использования сети р, который также часто называют коэффициентом нагрузки сети. Напомним, что коэффициент использования сети равен отношению трафика, который должна передать сеть, к ее максимальной пропускной способности. Для сети Ethernet максимальная пропускная способность равна 10 Мбит/с, а трафик, который она должна передать, равен сумме интенсивностей трафика, генерируемого каждым узлом сети. Коэффициент использования обычно измеряют в относительных единицах или процентах.Рис. 9.14. Задержки доступа к среде

передачи данных для технологий Ethernet,

Token Ring и FDDI

Слайд 8Как видно из рисунка, всем технологиям присущ экспоненциальный рост величины

задержек доступа при увеличении коэффициента использования сети, отличается только порог,

при котором наступает резкий перелом в поведении сети, когда почти прямолинейная зависимость переходит в крутую экспоненту. Для всего семейства технологий Ethernet — это 40-50 %, для технологии Token Ring - 60 %, а технологии FDDI - 70 %.Количество узлов, при которых коэффициент использования сети начинает приближаться к опасной границе, зависит от типа функционирующих в узлах приложений. Если раньше для сетей Ethernet считалось, что 30 узлов — это вполне приемлемое число для одного разделяемого сегмента, то сегодня для мультимедийных приложений, перекачивающих большие файлы данных, эту цифру нужно уточнять с помощью натурных или имитационных экспериментов.

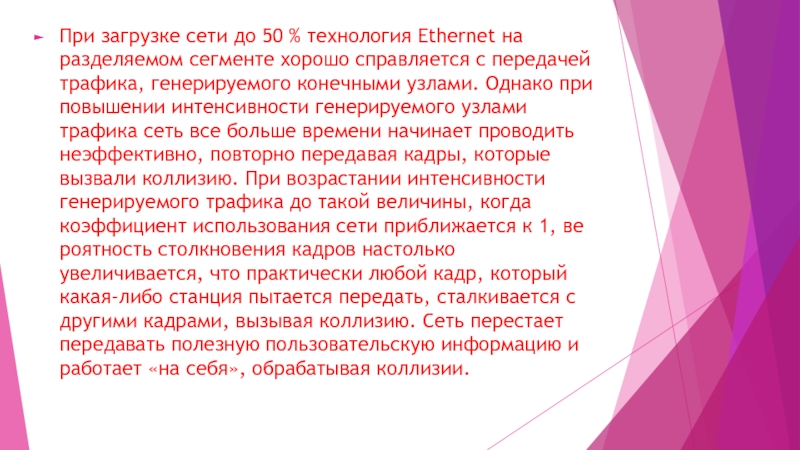

Слайд 9Влияние задержек и коллизий на полезную пропускную способность сети Ethernet

хорошо отражает график, представленный на рис. 9.15.

Рис. 9.15. Зависимость полезной

пропускной способности сети Ethernet от коэффициента использованияСлайд 10При загрузке сети до 50 % технология Ethernet на разделяемом

сегменте хорошо справляется с передачей трафика, генерируемого конечными узлами. Однако

при повышении интенсивности генерируемого узлами трафика сеть все больше времени начинает проводить неэффективно, повторно передавая кадры, которые вызвали коллизию. При возрастании интенсивности генерируемого трафика до такой величины, когда коэффициент использования сети приближается к 1, вероятность столкновения кадров настолько увеличивается, что практически любой кадр, который какая-либо станция пытается передать, сталкивается с другими кадрами, вызывая коллизию. Сеть перестает передавать полезную пользовательскую информацию и работает «на себя», обрабатывая коллизии.Слайд 11Этот эффект хорошо известен на практике и исследован путем имитационного

моделирования, поэтому сегменты Ethernet не рекомендуется загружать так, чтобы среднее

значение коэффициента использования превосходило 30 %. Именно поэтому во многих системах управления сетями пороговая граница для индикатора коэффициента загрузки сети Ethernet по умолчанию устанавливается на величину 30 %.Технология Ethernet наиболее чувствительна к перегрузкам разделяемого сегмента, но и другие технологии также весьма страдают от этого эффекта, поэтому ограничения, связанные с возникающими коллизиями и большим временем ожидания доступа при значительной загрузке разделяемого сегмента, чаще всего оказываются более серьезными, чем ограничение на максимальное количество узлов, определенное в стандарте из соображений устойчивой передачи электрических сигналов в кабелях.

Слайд 12В результате даже сеть средних размеров трудно построить на одном

разделяемом сегменте так, чтобы она работала эффективно при изменении интенсивности

генерируемого станциями трафика. Кроме того, при использовании разделяемой среды проектировщик сети сталкивается с жесткими ограничениями максимальной длины сети, которые для всех технологий лежат в пределах нескольких километров, и только технология FDDI позволяет строить локальные сети, длина которых измеряется десятками километров.Слайд 13Преимущества логической структуризации сети

Ограничения, возникающие из-за использования одной разделяемой среды,

можно преодолеть, разделив сеть на несколько разделяемых сред и соединив

отдельные сегменты сети такими устройствами, как мосты, коммутаторы или маршрутизаторы (рис. 9.16).Рис. 9.16. Логическая структуризация сети

Слайд 14Перечисленные устройства передают кадры с одного своего порта на другой,

анализируя адрес назначения, помещенный в этих кадрах. (В отличие от

концентраторов, которые повторяют кадры на всех своих портах, передавая их во все подсоединенные к ним сегменты, независимо от того, в каком из них находится станция назначения.) Мосты и коммутаторы выполняют операцию передачи кадров на основе плоских адресов канального уровня, то есть МАС-адресов, а маршрутизаторы — на основе номера сети. При этом единая разделяемая среда, созданная концентраторами (или в предельном случае — одним сегментом кабеля), делится на несколько частей, каждая из которых присоединена к порту моста, коммутатора или маршрутизатора.Слайд 15Говорят, что при этом сеть делится на логические сегменты или

сеть подвергается логической структуризации. Логический сегмент представляет собой единую разделяемую

среду. Деление сети на логические сегменты приводит к тому, что нагрузка, приходящаяся на каждый из вновь образованных сегментов, почти всегда оказывается меньше, чем нагрузка, которую испытывала исходная сеть. Следовательно, уменьшаются вредные эффекты от разделения среды: снижается время ожидания доступа, а в сетях Ethernet — и интенсивность коллизий.Слайд 16Для иллюстрации этого эффекта рассмотрим рис. 9.17. На нем показаны

два сегмента, соединенные мостом. Внутри сегментов имеются повторители. До деления

сети на сегменты весь трафик, генерируемый узлами сети, был общим (представим, что место межсетевого устройства также занимал повторитель) и учитывался при определении коэффициента использования сети. Если обозначить среднюю интенсивность трафика, идущего от узла i к узлу j через Сij, то суммарный трафик, который должна была передавать сеть до деления на сегменты, равен С = Сij (считаем, что суммирование проводится по всем узлам).Рис. 9.17. Изменение нагрузки при делении сети на сегменты

Слайд 17После разделения сети на сегменты нагрузка каждого сегмента изменилась. При

ее вычислении теперь нужно учитывать только внутрисегментный трафик, то есть

трафик кадров, которые циркулируют между узлами одного сегмента, а также межсегментный трафик, который либо направляется от узла данного сегмента узлу другого сегмента, либо приходит от узла другого сегмента в узел данного сегмента. Внутренний трафик другого сегмента нагрузку на данный сегмент больше не создает.Поэтому нагрузка, например, сегмента S1 стала равна CS1 + CS1-S2, где CS1 — внутренний трафик сегмента S1, a CS1-S2 — межсегментный трафик. Чтобы показать, что нагрузка сегмента S1 уменьшилась, заметим, что общую нагрузку сети до разделения на сегменты можно записать в такой форме: С = СS1 + CS1-S2 + CS2, а значит, нагрузка сегмента S1 после разделения стала равной C - CS2, то есть уменьшилась на величину внутреннего трафика сегмента S2. А раз нагрузка на сегмент уменьшилась, то в соответствии с графиками, приведенными на рис. 9.14 и 9.15, задержки в сегментах также уменьшились, а полезная пропускная способность сегмента в целом и полезная пропускная способность, приходящаяся на один узел, увеличились.

Слайд 18Выше было сказано, что деление сети на логические сегменты почти

всегда уменьшает нагрузку в новых сегментах. Слово «почти» учитывает очень

редкий случай, когда сеть разбита на сегменты так, что внутренний трафик каждого сегмента равен нулю, то есть весь трафик является межсегментным. Для примера, представленного на рис. 9.17, это означало бы, что все компьютеры сегмента S1 обмениваются данными только с компьютерами сегмента S2, и наоборот.Слайд 19Такой случай является, естественно, экзотическим. На практике на предприятии всегда

можно выделить группу компьютеров, которые принадлежат сотрудникам, выполняющим общую задачу.

Это могут быть сотрудники одной рабочей группы, отдела, другого структурного подразделения предприятия. В большинстве случаев им нужен доступ к ресурсам сети их отдела и только изредка — доступ к удаленным ресурсам. И хотя уже упомянутое эмпирическое правило, говорящее о том, что можно разделить сеть на сегменты так, что 80 % трафика составят обращения к локальным ресурсам и только 20 % — к удаленным, сегодня трансформируется в правило 50 на 50 % и даже 20 на 80 %, все равно внутрисегментный трафик существует. Если его нет, значит, сеть разбита на логические подсети неверно.Большинство крупных сетей разрабатывается на основе структуры с общей магистралью, к которой через мосты и маршрутизаторы присоединяются подсети. Эти подсети обслуживают различные отделы. Подсети могут делиться и далее на сегменты, предназначенные для обслуживания рабочих групп.

Слайд 20В общем случае деление сети на логические сегменты повышает производительность

(за счет разгрузки сегментов) и гибкость сети, увеличивая степень защиты

данных, а также облегчает управление сетью.Сегментация увеличивает гибкость сети. При построении сети как совокупности подсетей каждая подсеть может быть адаптирована к специфическим потребностям рабочей группы или отдела. Например, в одной подсети может использоваться технология Ethernet и ОС NetWare, а в другой Token Ring и OS-400, в соответствии с традициями того или иного отдела или потребностями имеющихся приложений. Вместе с тем у пользователей обеих подсетей есть возможность обмениваться данными через межсетевые устройства, такие как мосты, коммутаторы, маршрутизаторы. Процесс разбиения сети на логические сегменты можно рассматривать и в обратном направлении, как процесс создания большой сети из модулей — уже имеющихся подсетей.

Слайд 21Подсети повышают безопасность данных. При подключении пользователей к различным физическим

сегментам сети можно запретить доступ определенных пользователей к ресурсам других

сегментов. Устанавливая различные логические фильтры на мостах, коммутаторах и маршрутизаторах, можно контролировать доступ к ресурсам, чего не позволяют сделать повторители.Подсети упрощают управление сетью. Побочным эффектом снижения трафика и повышения безопасности данных является упрощение управления сетью. Проблемы очень часто локализуются внутри сегмента. Как и в случае структурированной кабельной системы, проблемы одной подсети не оказывают влияния на другие подсети. Подсети образуют логические домены управления сетью.

Сети должны проектироваться на двух уровнях: физическом и логическом. Логическое проектирование определяет места расположения ресурсов, приложений и способы группировки этих ресурсов в логические сегменты.

Слайд 22Структуризация с помощью мостов и коммутаторов

В данной главе рассматриваются устройства

логической структуризации сетей, работающие на канальном уровне стека протоколов, а

именно — мосты и коммутаторы. Структуризация сети возможна также на основе маршрутизаторов, которые для выполнения этой задачи привлекают протоколы сетевого уровня. Каждый способ структуризации — с помощью канального протокола и сетевого протокола — имеет свои преимущества и недостатки. В современных сетях часто используют комбинированный способ логической структуризации — небольшие сегменты объединяются устройствами канального уровня в более крупные подсети, которые, в свою очередь, соединяются маршрутизаторами.Слайд 23Итак, сеть можно разделить на логические сегменты с помощью устройств

двух типов — мостов (bridge) и/или коммутаторов (switch). Сразу после

появления коммутаторов в начале 90-х годов сложилось мнение, что мост и коммутатор — это принципиально разные устройства. И хотя постепенно представление о коммутаторах изменилось, это мнение можно услышать и сегодня.Тем не менее мост и коммутатор — это функциональные близнецы. Оба эти устройства продвигают кадры на основании одних и тех же алгоритмов. Мосты и коммутаторы используют два типа алгоритмов: алгоритм прозрачного моста (transparent bridge), описанного в стандарте IEEE 802.1D, либо алгоритм моста с маршрутизацией от источника (source routing bridge) компании IBM для сетей Token Ring.

Слайд 24Эти стандарты были разработаны задолго до появления первого коммутатора, поэтому

для них характерен термин «мост». Когда же на свет появилась

первая промышленная модель коммутатора для технологии Ethernet, то она выполняла тот же алгоритм продвижения кадров IEEE 802.1D, который был с десяток лет отработан мостами локальных и глобальных сетей. Точно так же поступают и все современные коммутаторы. Коммутаторы, которые продвигают кадры протокола Token Ring, работают по алгоритму Source Routing, характерному для мостов IBM.Основное отличие коммутатора от моста заключается в том, что мост обрабатывает кадры последовательно, а коммутатор — параллельно. Это обстоятельство связано с тем, что мосты появились в те времена, когда сеть делили на небольшое количество сегментов, а межсегментный трафик был небольшим (он подчинялся правилу 80 на 20 %). Сеть чаще всего делили на два сегмента, поэтому и термин был выбран соответствующий — «мост». Для обработки потока данных со средней интенсивностью 1 Мбит/с мосту вполне хватало производительности одного процессорного блока.

Слайд 25При изменении ситуации в конце 80-х - начале 90-х годов

— появлении быстрых протоколов, производительных персональных компьютеров, мультимедийной информации, разделении

сети на большое количество сегментов — классические мосты перестали справляться с работой. Обслуживание потоков кадров между теперь уже несколькими портами с помощью одного процессорного блока требовало значительного повышения быстродействия процессора, а это довольно дорогостоящее решение.Слайд 26Более эффективным оказалось решение, которое и «породило» коммутаторы: для обслуживания

потока, поступающего на каждый порт, в устройство ставился отдельный специализированный

процессор, который реализовывал алгоритм моста. По сути, коммутатор — это мультипроцессорный мост, способный параллельно продвигать кадры сразу между всеми парами своих портов. Но если при добавлении процессорных блоков компьютер не перестали называть компьютером, а добавили только прилагательное «мультипроцессорный», то с мультипроцессорными мостами произошла метаморфоза — они превратились в коммутаторы. Этому способствовал способ связи между отдельными процессорами коммутатора — они связывались коммутационной матрицей, похожей на матрицы мультипроцессорных компьютеров, связывающие процессоры с блоками памяти.Слайд 27Постепенно коммутаторы вытеснили из локальных сетей классические однопроцессорные мосты. Основная

причина этого — очень высокая производительность, с которой коммутаторы передают

кадры между сегментами сети. Если мосты могли даже замедлять работу сети, когда их производительность оказывалась меньше интенсивности межсегментного потока кадров, то коммутаторы всегда выпускаются с процессорами портов, которые могут передавать кадры с той максимальной скоростью, на которую рассчитан протокол. Добавление к этому возможности параллельной передачи кадров между портами сделало производительность коммутаторов на несколько порядков выше, чем мостов — коммутаторы могут передавать до нескольких миллионов кадров в секунду, в то время как мосты обычно обрабатывали 3—5 тысяч кадров в секунду. Это и предопределило судьбу мостов и коммутаторов.Слайд 28Процесс вытеснения мостов начал протекать достаточно быстро с 1994 года,

и сегодня локальные мосты практически не производятся сетевой индустрией. За

время своего существования уже без конкурентов-мостов коммутаторы вобрали в себя многие дополнительные функции, которые появлялись в результате естественного развития сетевых технологий. К этим функциям относятся, например, поддержка виртуальных сетей (VLAN), приоритезация трафика, использование магистрального порта по умолчанию и т. п.Сегодня мосты по-прежнему работают в сетях, но только на достаточно медленных глобальных связях между двумя удаленными локальными сетями. Такие мосты называются удаленными (remote bridge), и алгоритм их работы ничем не отличается от стандарта 802.1D или Source Routing.

Слайд 29Прозрачные мосты помимо передачи кадров в рамках одной технологии умеют

транслировать протоколы локальных сетей, например Ethernet в Token Ring, FDDI

в Ethernet и т. п. Это свойство прозрачных мостов описано в стандарте IEEE 802.1H.В дальнейшем будем называть устройство, которое продвигает кадры по алгоритму моста и работает в локальной сети, современным термином «коммутатор». При описании же самих алгоритмов 802.1D и Source Routing в следующем разделе будем по традиции называть устройство мостом, как собственно оно в этих стандартах и называется.

Слайд 30Алгоритм работы прозрачного моста

Прозрачные мосты незаметны для сетевых адаптеров конечных

узлов, так как они самостоятельно строят специальную адресную таблицу, на

основании которой можно решить, нужно передавать пришедший кадр в какой-либо другой сегмент или нет. Сетевые адаптеры при использовании прозрачных мостов работают точно так же, как и в случае их отсутствия, то есть не предпринимают никаких дополнительных действий, чтобы кадр прошел через мост. Алгоритм прозрачного моста не зависит от технологии локальной сети, в которой устанавливается мост, поэтому прозрачные мосты Ethernet работают точно так же, как прозрачные мосты FDDI.Слайд 31Прозрачный мост строит свою адресную таблицу на основании пассивного наблюдения

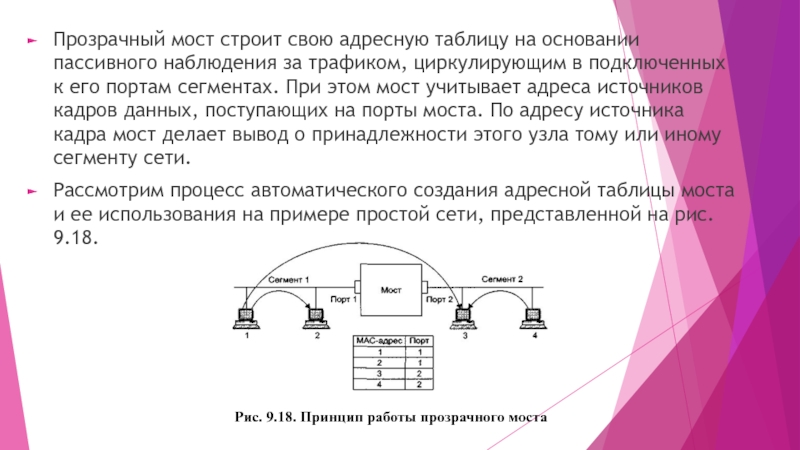

за трафиком, циркулирующим в подключенных к его портам сегментах. При

этом мост учитывает адреса источников кадров данных, поступающих на порты моста. По адресу источника кадра мост делает вывод о принадлежности этого узла тому или иному сегменту сети.Рассмотрим процесс автоматического создания адресной таблицы моста и ее использования на примере простой сети, представленной на рис. 9.18.

Рис. 9.18. Принцип работы прозрачного моста

Слайд 32Мост соединяет два логических сегмента. Сегмент 1 составляют компьютеры, подключенные

с помощью одного отрезка коаксиального кабеля к порту 1 моста,

а сегмент 2 — компьютеры, подключенные с помощью другого отрезка коаксиального кабеля к порту 2 моста.Каждый порт моста работает как конечный узел своего сегмента за одним исключением — порт моста не имеет собственного МАС-адреса. Порт моста работает в так называемом неразборчивом (promisquous) режиме захвата пакетов, когда все поступающие на порт пакеты запоминаются в буферной памяти. С помощью такого режима мост следит за всем трафиком, передаваемым в присоединенных к нему сегментах, и использует проходящие через него пакеты для изучения состава сети. Так как в буфер записываются все пакеты, то адрес порта мосту не нужен.

Слайд 33В исходном состоянии мост ничего не знает о том, компьютеры

с какими МАС-адресами подключены к каждому из его портов. Поэтому

в этом случае мост просто передает любой захваченный и буферизованный кадр на все свои порты за исключением того, от которого этот кадр получен. В нашем примере у моста только два порта, поэтому он передает кадры с порта 1 на порт 2, и наоборот. Отличие работы моста в этом режиме от повторителя заключается в том, что он передает кадр не побитно, а с буферизацией. Буферизация разрывает логику работы всех сегментов как единой разделяемой среды. Когда мост собирается передать кадр с сегмента на сегмент, например с сегмента 1 на сегмент 2, он заново пытается получить доступ к сегменту 2 как конечный узел по правилам алгоритма доступа, в данном примере — по правилам алгоритма CSMA/CD.Слайд 34Одновременно с передачей кадра на все порты мост изучает адрес

источника кадра и делает новую запись о его принадлежности в

своей адресной таблице, которую также называют таблицей фильтрации или таблицей маршрутизации. Например, получив на свой порт 1 кадр от компьютера 1, мост делает первую запись в своей адресной таблице: МАС-адрес 1 — порт 1. Если все четыре компьютера данной сети проявляют активность и посылают друг другу кадры, то скоро мост построит полную адресную таблицу сети, состоящую из 4 записей — по одной записи на узел.Слайд 35После того как мост прошел этап обучения, он может работать

более рационально. При получении кадра, направленного, например, от компьютера 1

компьютеру 3, он просматривает адресную таблицу на предмет совпадения ее адресов с адресом назначения 3. Поскольку такая запись есть, то мост выполняет второй этап анализа таблицы — проверяет, находятся ли компьютеры с адресами источника (в нашем случае — это адрес 1) и адресом назначения (адрес 3) в одном сегменте. Так как в нашем примере они находятся в разных сегментах, то мост выполняет операцию продвижения (forwarding) кадра — передает кадр на другой порт, предварительно получив доступ к другому сегменту.Слайд 36Если бы оказалось, что компьютеры принадлежат одному сегменту, то кадр

просто был бы удален из буфера и работа с ним

на этом закончилась. Такая операция называется фильтрацией (filtering).Если же адрес назначения неизвестен, то мост передает кадр на все свои порты, кроме порта — источника кадра, как и на начальной стадии процесса обучения.

На самом деле мы несколько упростили алгоритм работы моста. Процесс его обучения никогда не заканчивается. Мост постоянно следит за адресами источника буферизуемых кадров, чтобы быть в состоянии автоматически приспосабливаться к изменениям, происходящим в сети, — перемещениям компьютеров из одного сегмента сети в другой, появлению новых компьютеров. С другой стороны, мост не ждет, когда адресная таблица заполнится полностью (да это и невозможно, поскольку заранее не известно, сколько компьютеров и адресов будут находиться в сегментах моста). Как только в таблице появляется первый адрес, мост пытается его использовать, проверяя совпадение с ним адресов назначения всех поступающих пакетов.

Слайд 37Входы адресной таблицы могут быть динамическими, создаваемыми в процессе самообучения

моста, и статическими, создаваемыми вручную администратором сети. Динамические входы имеют

срок жизни — при создании или обновлении записи в адресной таблице с ней связывается отметка времени. По истечении определенного тайм-аута запись помечается как недействительная, если за это время мост не принял ни одного кадра с данным адресом в поле адреса источника. Это дает возможность автоматически реагировать на перемещения компьютера из сегмента в сегмент — при его отключении от старого сегмента запись о его принадлежности к нему со временем вычеркивается из адресной таблицы. После включения этого компьютера в работу в другом сегменте его кадры начнут попадать в буфер моста через другой порт, и в адресной таблице появится новая запись, соответствующая текущему состоянию сети.Статические записи не имеют срока жизни, что дает администратору возможность подправлять работу моста, если это необходимо.

Слайд 38Кадры с широковещательными МАС-адресами передаются мостом на все его порты,

как и кадры с неизвестным адресом назначения. Такой режим распространения

кадров называется затоплением сети (flood). Наличие мостов в сети не препятствует распространению широковещательных кадров по всем сегментам сети, сохраняя ее прозрачность. Однако это является достоинством только в том случае, когда широковещательный адрес выработан корректно работающим узлом. Однако часто случается так, что в результате каких-либо программных или аппаратных сбоев протокол верхнего уровня или сам сетевой адаптер начинают работать некорректно и постоянно с высокой интенсивностью генерировать кадры с широковещательным адресом в течение длительного промежутка времени. Мост в этом случае передает эти кадры во все сегменты, затапливая сеть ошибочным трафиком. Такая ситуация называется широковещательным штормом (broadcast storm).Слайд 39К сожалению, мосты не защищают сети от широковещательного шторма, во

всяком случае, по умолчанию, как это делают маршрутизаторы. Максимум, что

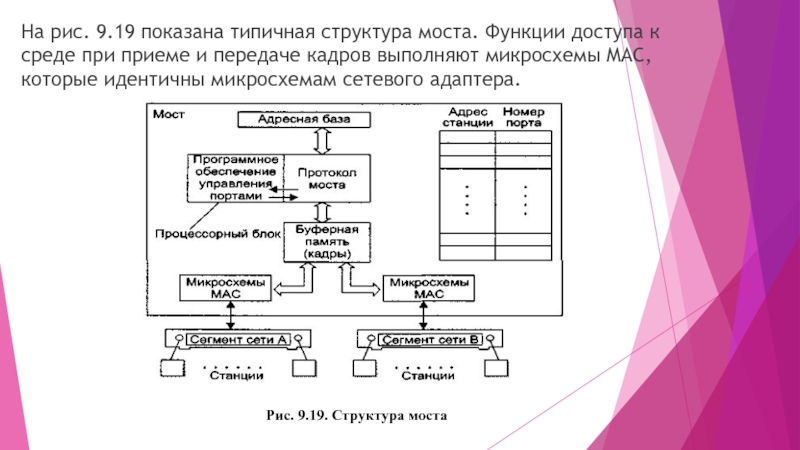

может сделать администратор с помощью моста для борьбы с широковещательным штормом — установить для каждого узла предельно допустимую интенсивность генерации кадров с широковещательным адресом. Но при этом нужно точно знать, какая интенсивность является нормальной, а какая — ошибочной. При смене протоколов ситуация в сети может измениться, и то, что вчера считалось ошибочным, сегодня может оказаться нормой. Таким образом, мосты располагают весьма грубыми средствами борьбы с широковещательным штормом.Слайд 40На рис. 9.19 показана типичная структура моста. Функции доступа к

среде при приеме и передаче кадров выполняют микросхемы MAC, которые

идентичны микросхемам сетевого адаптера.Рис. 9.19. Структура моста

Слайд 41На рис. 9.20 показана копия экрана терминала с адресной таблицей

модуля локального моста концентратора System 3000 компании SynOptics (сам концентратор

уже не выпускается, но в свое время он сыграл роль пионера в становлении многосегментных концентраторов Ethernet на витой паре, причем концентратор имел модуль моста, который мог соединять внутренние сегменты без привлечения внешнего моста). Терминал подключен к консольному порту, и информация на его экране высвечена модулем управления моста.Рис. 9.20. Адресная таблица моста System 3000 Local Bridge

Слайд 42Из присутствующей на экране адресной таблицы (Forwarding Table) видно, что

сеть состоит из двух сегментов — LAN А и LAN

В. В сегменте LAN А имеются, по крайней мере, три станции, а в сегменте LAN В — две станции. Четыре адреса, помеченные звездочками, являются статическими, то есть назначенными администратором вручную. Адрес, помеченный знаком + (плюс), является динамическим адресом с истекшим сроком жизни.Таблица имеет столбец Dispn — «распоряжение», которое говорит мосту, какую операцию нужно проделать с кадром, имеющим данный адрес назначения. Обычно при автоматическом составлении таблицы в этом поле ставится условное обозначение порта назначения, но при ручном задании адреса в это поле можно внести нестандартную операцию обработки кадра.

Слайд 43Например, операция Flood (затопление) заставляет мост распространять кадр в широковещательном

режиме, несмотря на то что его адрес назначения не является

широковещательным. Операция Discard (отбросить) говорит мосту, что кадр с таким адресом не нужно передавать на порт назначения.Собственно операции, задаваемые в столбце Dispn, определяют особые условия фильтрации кадров, дополняющие стандартные условия их распространения. Такие условия обычно называют пользовательскими фильтрами.

Слайд 44Мосты с маршрутизацией от источника

Мосты с маршрутизацией от источника применяются

для соединения колец Token Ring и FDDI, хотя для этих

же целей могут использоваться и прозрачные мосты. Маршрутизация от источника (Source Routing, SR) основана на том, что станция-отправитель помещает в посылаемый в другое кольцо кадр всю адресную информацию о промежуточных мостах и кольцах, которые должен пройти кадр перед тем, как попасть в кольцо станции-получателя. Хотя в название этого способа входит термин «маршрутизация», настоящей маршрутизации в строгом понимании этого термина здесь нет, так как мосты и станции по-прежнему используют для передачи кадров данных только информацию МАС-уровня, а заголовки сетевого уровня для мостов данного типа остаются неразличимой частью поля данных кадра.Слайд 45Рассмотрим принципы работы мостов Source Routing (в дальнейшем, SR-мосты) на

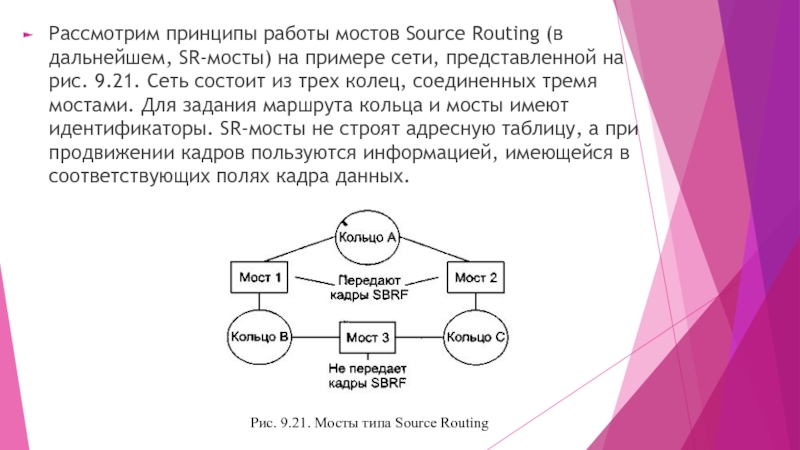

примере сети, представленной на рис. 9.21. Сеть состоит из трех

колец, соединенных тремя мостами. Для задания маршрута кольца и мосты имеют идентификаторы. SR-мосты не строят адресную таблицу, а при продвижении кадров пользуются информацией, имеющейся в соответствующих полях кадра данных.Рис. 9.21. Мосты типа Source Routing

Слайд 46При получении каждого пакета SR-мосту нужно только просмотреть поле маршрутной

информации (поле Routing Information Field, RIF, в кадре Token Ring

или FDDI) на предмет наличия в нем своего идентификатора. И если он там присутствует и сопровождается идентификатором кольца, которое подключено к данному мосту, то в этом случае мост копирует поступивший кадр в указанное кольцо. В противном случае кадр в другое кольцо не копируется. В любом случае исходная копия кадра возвращается по исходному кольцу станции-отправителю, и если он был передан в другое кольцо, то бит А (адрес распознан) и бит С (кадр скопирован) поля статуса кадра устанавливаются в 1, чтобы сообщить станции-отправителю, что кадр был получен станцией назначения (в данном случае передан мостом в другое кольцо).Слайд 47Так как маршрутная информация в кадре нужна не всегда, а

только для передачи кадра между станциями, подключенными к разным кольцам,

то наличие в кадре поля RIF обозначается установкой в 1 бита индивидуального/группового адреса (I/G), при этом данный бит используется не по назначению, так как адрес источника всегда индивидуальный.Слайд 48Поле RIF имеет управляющее подполе, состоящее из трех частей.

Тип кадра

определяет тип поля RIF. Существуют различные типы полей RIF, использующиеся

для нахождения маршрута и для отправки кадра по известному маршруту.Поле максимальной длины кадра используется мостом для связи колец, в которых установлено различное значение MTU. С помощью этого поля мост уведомляет станцию о максимально возможной длине кадра (то есть минимальном значении MTU на протяжении всего составного маршрута).

Длина поля RIF необходима, так как заранее неизвестно количество описателей маршрута, задающих идентификаторы пересекаемых колец и мостов.

Слайд 49Для работы алгоритма маршрутизации от источника используются два дополнительных типа

кадра — одномаршрутный широковещательный кадр-исследователь (Single-Route Broadcast Frame, SRBF) и

многомаршрутный широковещательный кадр-исследователь (All-Route Broadcast Frame, ARBF).Все SR-мосты должны быть сконфигурированы администратором вручную, чтобы передавать кадры ARBF на все порты, кроме порта-источника кадра, а для кадров SRBF некоторые порты мостов нужно заблокировать, чтобы в сети не было петель. В примере сети на рис. 9.21 для исключения петли администратор заблокировал оба порта моста 3 для передачи кадров SRBF.

Слайд 50Кадр первого типа отправляется станцией, когда она, во-первых, определяет, что

станция назначения находится в другом кольце, а во-вторых, ей неизвестно,

через какие мосты и кольца пролегает путь к этой станции назначения, то есть неизвестен маршрут до этой станции. Первое обстоятельство выясняется, если кадр, отправленный по кольцу, возвращается в станцию-источник с неустановленными признаками распознавания адреса и копирования. Значит, ни одна из станций исходного кольца не является станцией назначения и кадр надо передавать по некоторому составному маршруту. Отсутствие маршрута к станции назначения в таблице моста является вторым обстоятельством, которое и вызывает отправку одномаршрутного кадра-исследователя SRBF.В кадре SRBF станция задает длину поля RIF, равную нулю. Как и прозрачные мосты, SR-мосты работают в режиме «неразборчивого» захвата, буферизуя и анализируя все кадры. При получении кадра SRBF SR-мост передает его в исходном виде на все незаблокированные для этого типа кадров порты. Необходимость в конфигурировании топологии без петель для кадров-исследователей SRBF вызвана тем, что таким способом предотвращается возможность бесконечного зацикливания этих кадров.

Слайд 51В конце концов кадр-исследователь SRBF, распространяясь по всем кольцам сети,

доходит до станции назначения. В ответ станция назначения отправляет многомаршрутный

широковещательный кадр-исследователь ARBF станции-отправителю. В отличие от кадра SRBF этот кадр передается мостами через все порты. При приеме такого кадра каждый промежуточный мост добавляет в поле маршрутной информации RIF новый описатель маршрута (свой идентификатор и идентификатор сегмента, с которого получен кадр), наращивает длину поля маршрутной информации и широковещательно его распространяет.Для предотвращения зацикливания кадров ARBF мосты обрабатывают их следующим образом. Перед передачей кадра на какой-либо сегмент мост проверяет, нет ли идентификатора этого сегмента в списке маршрутов кадра. Если такой сегмент уже был пройден кадром, то кадр в данный сегмент не направляется.

Слайд 52Станция-источник получает в общем случае несколько кадров-ответов, прошедших по всем

возможным маршрутам составной сети, и выбирает наилучший маршрут (обычно по

количеству пересечений промежуточных мостов). Именно для получения информации обо всех возможных маршрутах кадр ARBF передается по всем возможным направлениям.Затем маршрутная информация помещается в таблицу маршрутизации станции и используется для отправки кадров данных станции назначения по наилучшему маршруту за счет помещения последовательности номеров сетей и мостов в заголовке каждого такого кадра.

Слайд 53Мосты с маршрутизацией от источника имеют по сравнению с прозрачными

мостами как преимущества, так и недостатки, отраженные в табл. 9.1.

Наличие

двух возможных алгоритмов работы мостов — от источника и в прозрачном режиме — создает трудности для построения сложных сетей Token Ring. Мосты, работающие от источника, не могут поддерживать сегменты, рассчитанные на работу в прозрачном режиме, и наоборот.Слайд 54До некоторого времени эта проблема решалась двумя способами. Один способ

заключался в использовании во всех сегментах либо только маршрутизации от

источника, либо только прозрачных мостов. Другим способом была установка маршрутизаторов. Сегодня имеется третье решение. Оно основано на стандарте, который позволяет объединить обе технологии работы моста в одном устройстве. Этот стандарт, называемый SRT (Source Route Transparent), позволяет мосту работать в любом режиме. Мост просматривает специальные флаги в заголовке кадров Token Ring и автоматически определяет, какой из алгоритмов нужно применитьСлайд 55Недостатки топологии сети на мостах

Слабая защита от широковещательного шторма —

одно из главных ограничений моста, но не единственное. Другим серьезным

ограничением их функциональных возможностей является невозможность поддержки петлеобразных конфигураций сети. Рассмотрим это ограничение на примере сети, показанной на рис. 9.22.Рис. 9.22. Влияние замкнутых маршрутов на работу мостов

Слайд 56Два сегмента параллельно соединены двумя мостами, так что образовалась активная

петля. Пусть новая станция с адресом 10 впервые начинает работу

в данной сети. Обычно начало работы любой операционной системы сопровождается рассылкой широковещательных кадров, в которых станция заявляет о своем существовании и одновременно ищет серверы сети.На этапе 1 станция посылает первый кадр с широковещательным адресом назначения и адресом источника 10 в свой сегмент. Кадр попадает как в мост 1, так и в мост 2. В обоих мостах новый адрес источника 10 заносится в адресную таблицу с пометкой о его принадлежности сегменту 1, то есть создается новая запись вида.

Слайд 57Так как адрес назначения широковещательный, то каждый мост должен передать

кадр на сегмент 2. Эта передача происходит поочередно, в соответствии

с методом случайного доступа технологии Ethernet. Пусть первым доступ к сегменту 2 получил мост 1 (этап 2 на рис. 9.22). При появлении пакета на сегменте 2 мост 2 принимает его в свой буфер и обрабатывает. Он видит, что адрес 10 уже есть в его адресной таблице, но пришедший кадр является более свежим, и он утверждает, что адрес 10 принадлежит сегменту 2, а не 1. Поэтому мост 2 корректирует содержимое базы и делает запись о том, что адрес 10 принадлежит сегменту 2.Теперь адресная таблица моста 2 будет иметь уже другую запись о станции с адресом 10.

Слайд 58Аналогично поступает мост 1, когда мост 2 передает свою копию

кадра на сегмент 2.

Результаты наличия петли перечислены ниже.

«Размножение» кадра, то

есть появление нескольких его копий (в данном случае — двух, но если бы сегменты были соединены тремя мостами — то трех и т. д.).Бесконечная циркуляция обеих копий кадра по петле в противоположных направлениях, а значит, засорение сети ненужным трафиком.

Постоянная перестройка мостами своих адресных таблиц, так как кадр с адресом источника 10 будет появляться то на одном порту, то на другом.

Чтобы исключить все эти нежелательные эффекты, мосты нужно применять так, чтобы между логическими сегментами не было петель, то есть строить с помощью мостов только древовидные структуры, гарантирующие наличие только одного пути между любыми двумя сегментами. Тогда кадры от каждой станции будут поступать в мост всегда с одного и того же порта, и мост сможет правильно решать задачу выбора рационального маршрута в сети.

Слайд 59Ограничение топологии структурированной сети древовидной структурой вытекает из самого принципа

построения адресной таблицы мостом, а поэтому точно так же это

ограничение действует и на коммутаторы.В простых сетях сравнительно легко гарантировать существование одного и только одного пути между двумя сегментами. Но когда количество соединений возрастает и сеть становится сложной, то вероятность непреднамеренного образования петли оказывается высокой. Кроме того, желательно для повышения надежности иметь между мостами резервные связи, которые не участвуют при нормальной работе основных связей в передаче информационных пакетов станций, но при отказе какой-либо основной связи образуют новую связную рабочую конфигурацию без петель.

Поэтому в сложных сетях между логическими сегментами прокладывают избыточные связи, которые образуют петли, но для исключения активных петель блокируют некоторые порты мостов. Проще всего эта задача решается вручную, но существуют и алгоритмы, которые позволяют решать ее автоматически. Наиболее известным является стандартный алгоритм покрывающего дерева (Spanning Tree Algorithm, STA).

Слайд 60Выводы

Логическая структуризация сети необходима при построении сетей средних и крупных

размеров. Использование общей разделяемой среды приемлемо только для сети, состоящей

из 5-25 компьютеров.Деление сети на логические сегменты повышает производительность, надежность, гибкость построения и управляемость сети.

Для логической структуризации сети применяются мосты и их современные преемники — коммутаторы и маршрутизаторы. Первые два типа устройств позволяют разделить сеть на логические сегменты с помощью минимума средств — только на основе протоколов канального уровня. Кроме того, эти устройства не требуют конфигурирования.

Логические сегменты, построенные на основе коммутаторов, являются строительными элементами более крупных сетей, объединяемых маршрутизаторами.