синтезировать сетевую динамическую модель с целью выявления дефектов функционирования.

Построенная сетевая

динамическая модель обладает свойствами ограниченности, активности, достижимости и устойчивости, адекватно отражает процессы, протекающие в информационной сети с использованием данного протокола.

На основе построенной модели проведено исследование, результатами которого стали:

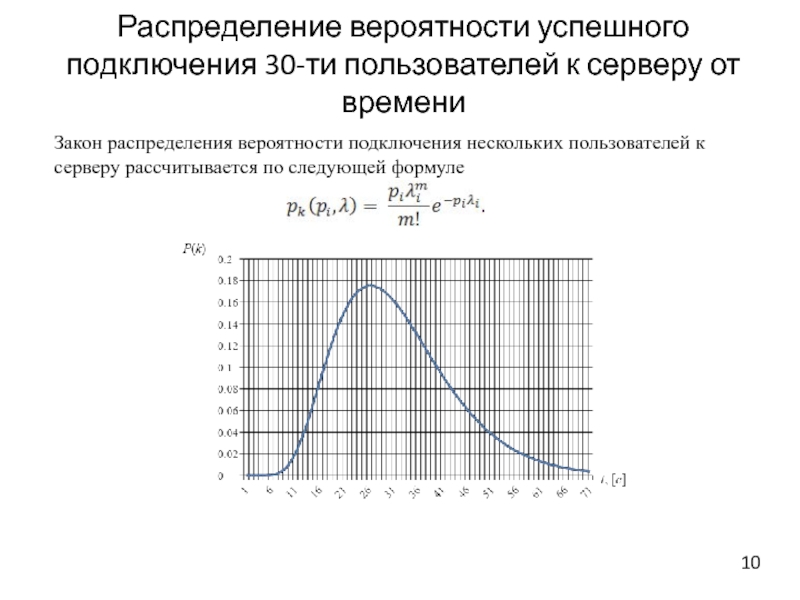

проведенные расчеты подключения одного пользователя к серверу показывают, что в течение 30 с один пользователь должен успешно подключиться к серверу с вероятностью 90%;

анализ графика распределения вероятности подключения нескольких пользователей показывает, что в течение 50 секунд 30 пользователей могут успешно подключиться к серверу с вероятностью 18%, т.е. уже возможны задержки в обслуживании заявок на подключение к серверу.

Таким образом, в результате расчета вероятности подключения к серверу нескольких пользователей возникает необходимость в модификации работы протокола с введением средства контроля за очередью заявок с возможностью изменения ее размера с учетом нагрузки в сети.

11