Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

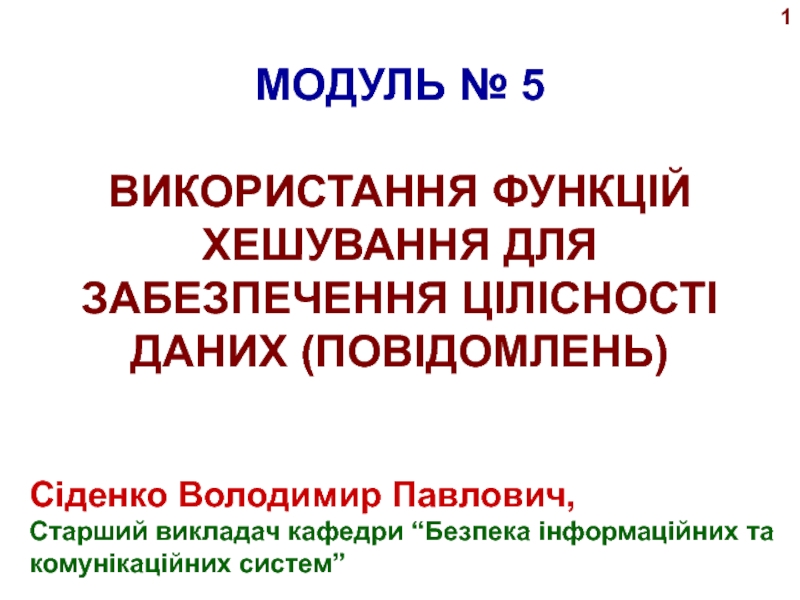

МОДУЛЬ № 5 ВИКОРИСТАННЯ ФУНКЦІЙ ХЕШУВАННЯ ДЛЯ ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ

Содержание

- 1. МОДУЛЬ № 5 ВИКОРИСТАННЯ ФУНКЦІЙ ХЕШУВАННЯ ДЛЯ ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ

- 2. Лекція № 25ПРИНЦИПИ ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ (ПОВІДОМЛЕНЬ)2

- 3. ПИТАННЯ ЛЕКЦІЇ № 25 Забезпечення цілісності даних

- 4. 1. ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ (ПОВІДОМЛЕНЬ)4

- 5. Системи криптографії, які ми вивчали дотепер, забезпечують

- 6. Наприклад, Аліса може написати запо віт, щоб

- 7. Для гарантії цілісності необхідний простий і надійний

- 8. 8Рис. 25.1. Документ й відбиток пальця або

- 9. 9 Щоб гарантувати, що документ не був змінений,

- 10. 10 Функція створює стисле зображення повідомлення, яке може

- 11. Щоб перевірити цілісність повідом лення або документа,

- 12. Рис. 25.3. Перевірка цілісності повідомлення12

- 13. ВИСНОВКИ 1. Щоб гарантувати цілісність доку мента, необхідні

- 14. 2. СПОСОБИ АУТЕНТИФІКАЦІЇ ПОВІДОМЛЕНЬ14

- 15. Повідомлення, файл, документ або якийсь інший набір

- 16. Двома важливими задачами аутенти фикації є перевірка

- 17. Методи аутентификації повідомлень можуть бути й не

- 18. Дайджести повідомлень можна розді лити на два

- 19. Хеш-функції для обчислення коду пе ревірки цілісності

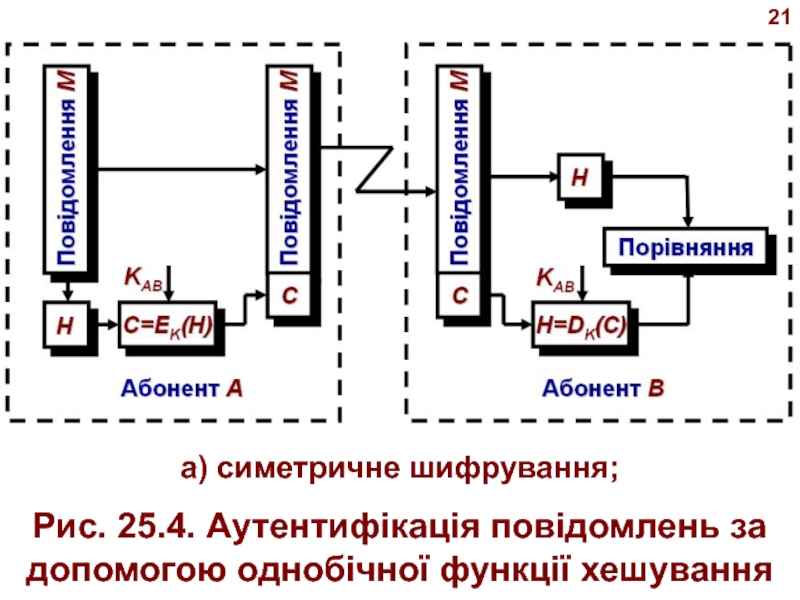

- 20. Для аутентифікації повідомлення ра зом з ним

- 21. а) симетричне шифрування; Рис. 25.4. Аутентифікація повідомлень за допомогою однобічної функції хешування21

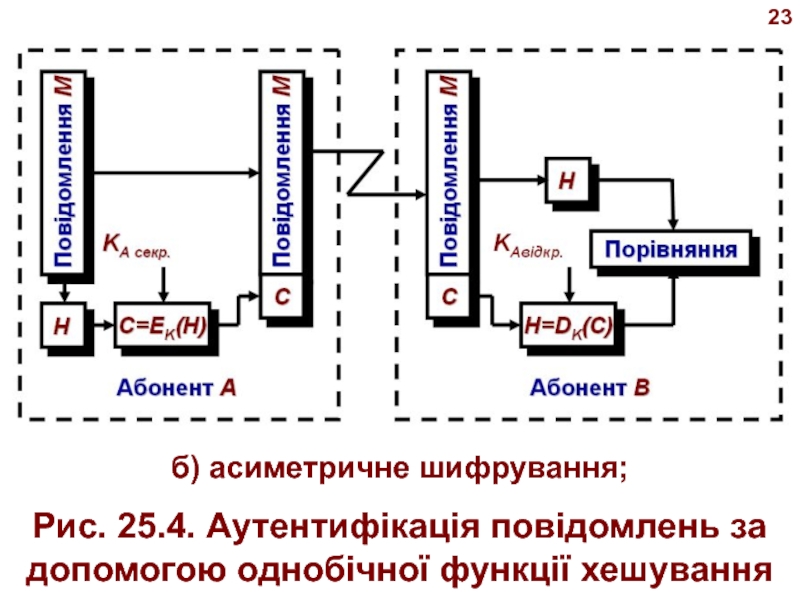

- 22. Профіль повідомлення може бути зашифрований за допомогою

- 23. 23б) асиметричне шифрування; Рис. 25.4. Аутентифікація повідомлень за допомогою однобічної функції хешування

- 24. Підхід, що припускає використання відкритих ключів, має

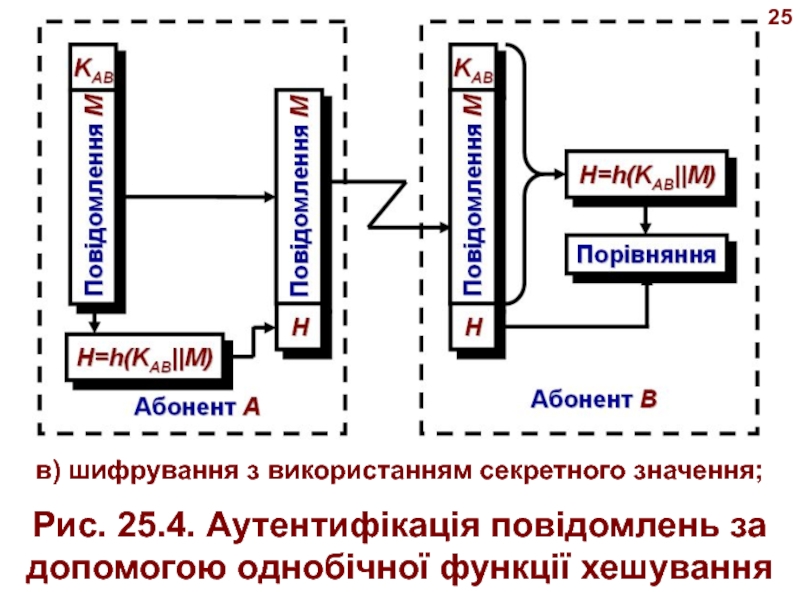

- 25. в) шифрування з використанням секретного значення; Рис. 25.4. Аутентифікація повідомлень за допомогою однобічної функції хешування25

- 26. Відповідна технологія припускає, що сполучені сторони, скажемо,

- 27. Потім [М||MDМ] пересилається стороні В. Оскільки сторона В

- 28. ВИСНОВКИ Код виявлення модифікації (MDC) – дайджест повідомлення,

- 29. 3. КРИПТОГРАФІЧНІ КРИТЕРІЇ (ВЛАСТИВОСТІ) ХЕШ-ФУНКЦІЇ 29

- 30. Метою використання функції хешуван ня є одержання

- 31. 3. Значення h(x) повинне обчислюва тися відносно

- 32. 32 Перші три із зазначених тут власти востей

- 33. П'ята властивість гарантує, що не вдасться знайти

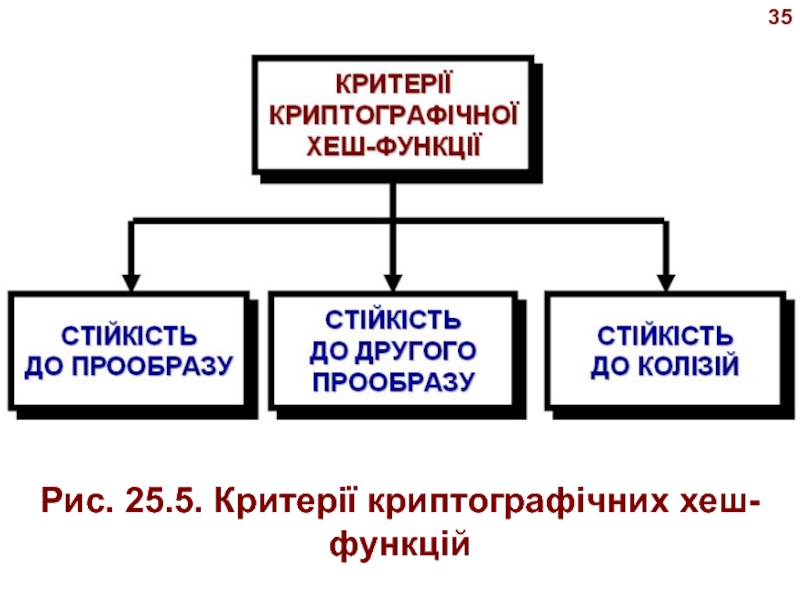

- 34. Якщо шоста вимога також виконана, то функція

- 35. Рис. 25.5. Критерії криптографічних хеш- функцій35

- 36. Криптографічна функція повинна бути стійка до прообразу. Якщо

- 37. Рис. 25.6. Прообраз хеш-функції та атака на нього 37

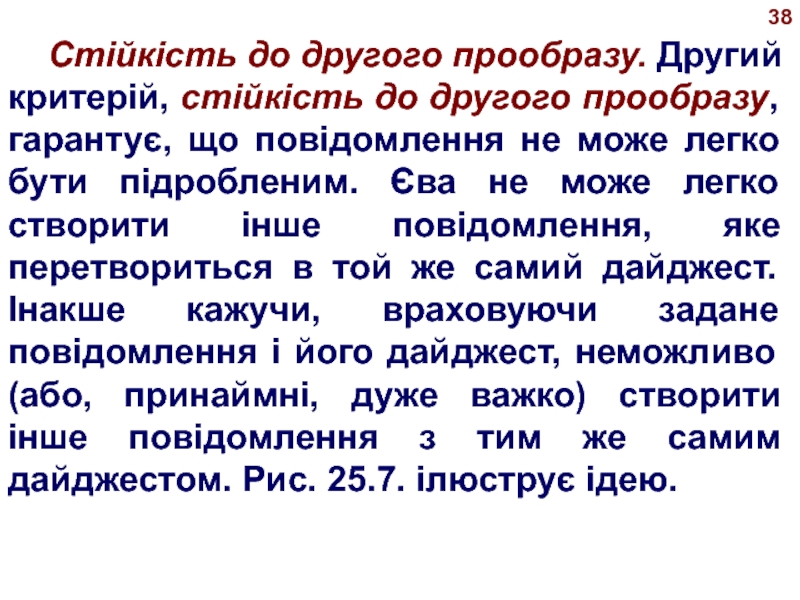

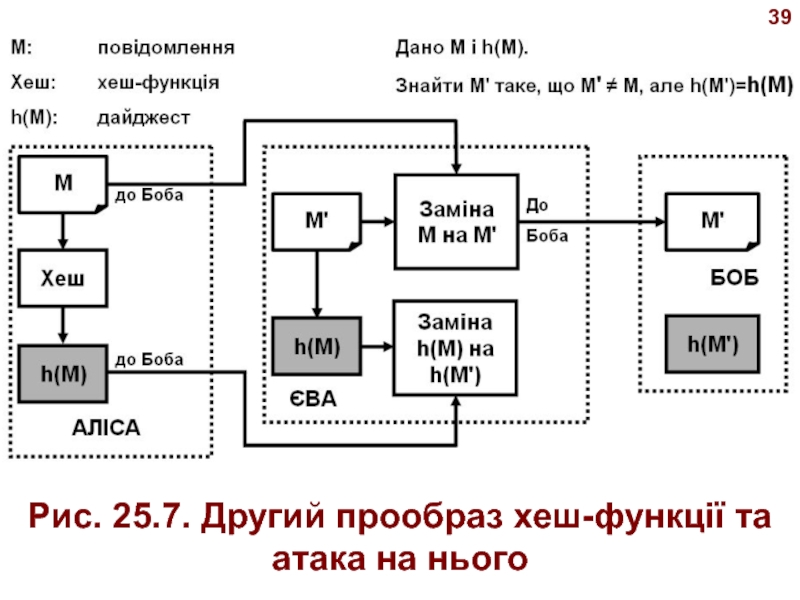

- 38. Стійкість до другого прообразу. Другий критерій, стійкість

- 39. 39Рис. 25.7. Другий прообраз хеш-функції та атака на нього

- 40. Стійкість до колізій. Третій критерій, стійкість до

- 41. Коли наступає час для виконання заповіту, друге

- 42. 42Рис. 25.8. Колізії хеш-функції та атака на них

- 43. ВИСНОВКИ 1. Метою використання функції хешування є одержання

- 44. ВИСНОВКИ ЗА ЛЕКЦІЄЮ44 1. Для гарантування цілісності даних

- 45. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1МОДУЛЬ № 5

ВИКОРИСТАННЯ ФУНКЦІЙ ХЕШУВАННЯ ДЛЯ ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ (ПОВІДОМЛЕНЬ)

Сіденко

Володимир Павлович,

Слайд 3ПИТАННЯ ЛЕКЦІЇ № 25

Забезпечення цілісності даних (повідомлень)

2. Способи аутентифікації

повідомлень

3. Криптографічні критерії (властивості) хеш-функції

Література: Л3, с. 157 – 160

. 3

Слайд 5 Системи криптографії, які ми вивчали дотепер, забезпечують таємницю (таєм ність)

або конфіденційність даних, але не їх цілісність.

Однак є випадки, де

нам не потрібна таємність, але зате необхідна цілісність (незмінність).Забезпечення цілісності – гарантуван ня неможливості несанкціонованої зміни ін формації.

5

Слайд 6 Наприклад, Аліса може написати запо віт, щоб розподілити своє майно

після її смерті.

Заповіт може бути не зашифрованим. Після її смерті

кожний може подивитися цей заповіт.Цілісність заповіту, однак, повинна бу ти збережена, тому що Аліса не хоче, щоб змінювали зміст заповіту.

6

Слайд 7 Для гарантії цілісності необхідний простий і надійний критерій виявлення будь-яких

маніпуляцій з даними.

Маніпуляції з даними включають:

вставку, видалення й

заміну.Одним зі способів зберегти цілісність документа міг би стати спосіб за допомо гою відбитків пальців (див. рис. 25.1).

7

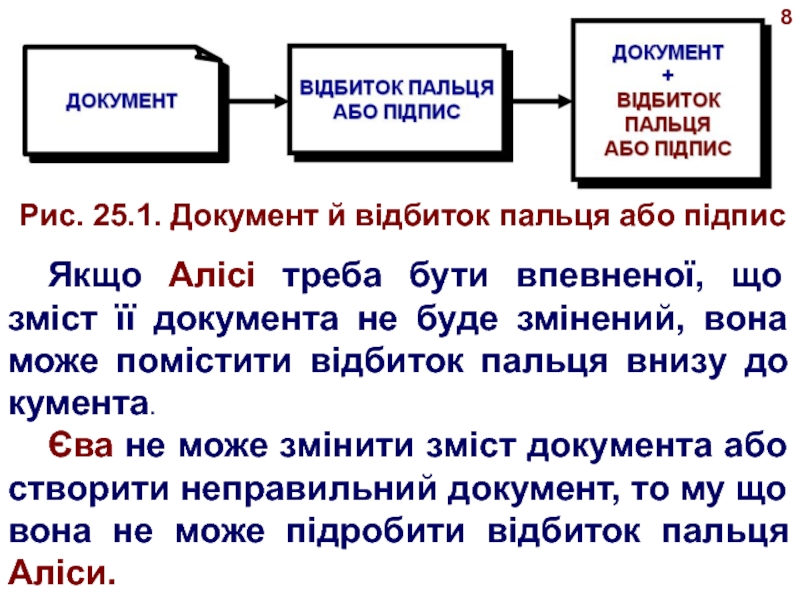

Слайд 88

Рис. 25.1. Документ й відбиток пальця або підпис

Якщо Алісі треба

бути впевненої, що зміст її документа не буде змінений, вона

може помістити відбиток пальця внизу до кумента.Єва не може змінити зміст документа або створити неправильний документ, то му що вона не може підробити відбиток пальця Аліси.

Слайд 99

Щоб гарантувати, що документ не був змінений, відбиток пальця Аліси

на доку менті можна зрівняти з відбитком пальця Аліси в

особливому файлі. Якщо вони не збігаються, то документ - не від Аліси.Електронний еквівалент пари "відбиток - пальця документ" - це пара "повідомлення-дайджест".

Щоб зберегти цілісність повідомлення, воно обробляється алгоритмом, якій нази-вається криптографічною хеш-функцією.

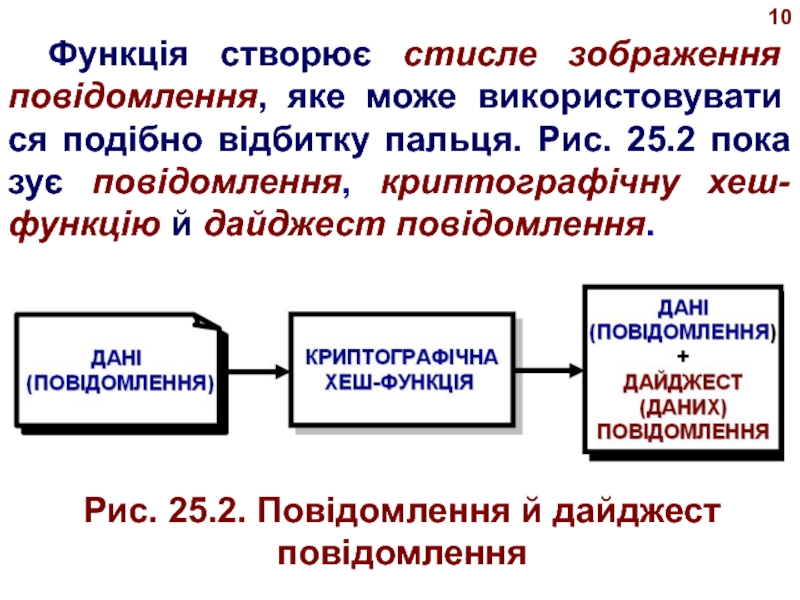

Слайд 1010

Функція створює стисле зображення повідомлення, яке може використовувати ся подібно

відбитку пальця. Рис. 25.2 пока зує повідомлення, криптографічну хеш-функцію й

дайджест повідомлення.Рис. 25.2. Повідомлення й дайджест

повідомлення

Слайд 11 Щоб перевірити цілісність повідом лення або документа, ми створюємо крип

тографічну хеш-функцію й порівнюємо новий дайджест повідомлення з попе реднім.

Якщо

вони обидва - ті ж самі, ми впев нені, що первісне повідомлення не було змінено.Рис. 25.3 ілюструє ідею.

11

Слайд 13ВИСНОВКИ

1. Щоб гарантувати цілісність доку мента, необхідні документ і відбиток

пальця; щоб гарантувати цілісність пові домлення, необхідні повідомлення й дайд

жест повідомлення.2. Дайджест повідомлення створює криптографічна хеш-функція з повідом лення. Дайджест повідомлення необхідно оберігати від зміни.

13

Слайд 15 Повідомлення, файл, документ або якийсь інший набір даних є аутентичним

(тобто справжнім), якщо такий набір даних дійсно отриманий з того

джерела, яке ого лошене в повідомленні, і в точності відпо відає тому набору даних, які із цього джерела відсилалися.Аутентифікація повідомлень являє собою процедуру, що забезпечує сторонам, що зв'язуються, можливість перевірки аутентичності одержуваних повідомлень.

15

Слайд 16 Двома важливими задачами аутенти фикації є перевірка того, що:

- зміст

повідомлення не був змінений (перевірка цілісності та достовірності);

- повідомлення прибуло

саме з того джерела (перевірка дійсності), про яке інформує повідомлення.Можна виконати аутентифікацію по відомлення за допомогою звичайного блочного симетричного шифрування з ви користанням секретного ключа.

16

Слайд 17 Методи аутентификації повідомлень можуть бути й не залежними від шифру

вання.

У всіх відповідних випадках перед пересиланням повідомлення до нього приєднується

спеціально код (тег) аутен тичності, якій генерується.Для забезпечення цілісності повідом лень криптографічні хеш-функції ство рюють дайджести повідомлень із самих повідомлень.

17

Слайд 18 Дайджести повідомлень можна розді лити на два класи:

- код перевірки

цілісності повідом лення (MDC, англ. modification detection code), для перевірки

цілісності даних (але не аутентифікації), обчислюється шляхом хешування повідомлення;- код аутентифікації повідомлення (MAC, англ. message authentication code), для захисту даних від фальсифікації, обчислюється за допомогою хешування повідомлення з використанням секретного ключа.

18

Слайд 19 Хеш-функції для обчислення коду пе ревірки цілісності повідомлень MDC нале

жать до підкласу безключових хеш-функцій і є однобічними функціями.

Функція

хешування одержує на вхід повідомлення M довільної довжини, а на виході видає хеш-код H = h(М) фіксованої довжини, називаний також профілем пові домлення (MD - Message Digest або корот кий виклад повідомлення).Функція хешування не вимагає секрет ного ключа.

19

Слайд 20 Для аутентифікації повідомлення ра зом з ним пересилається і його

профіль, що приєднується до повідомлення деяким спеціальним образом.

На рис. 25.4

показано три способи аутентифікації повідомлення.20

Слайд 21а) симетричне шифрування;

Рис. 25.4. Аутентифікація повідомлень за допомогою однобічної

функції хешування

21

Слайд 22 Профіль повідомлення може бути зашифрований за допомогою засобів традиційного шифрування

(рис. 25.4,а), і тоді для аутентифікації потрібно, щоб відправник і

одержувач мали загальний, відомий тільки їм, секретний ключ шифрування (KAB).Повідомлення можна зашифрувати за схемою шифрування з відкритим ключем (рис. 25.4,б).

22

Слайд 2323

б) асиметричне шифрування;

Рис. 25.4. Аутентифікація повідомлень за допомогою однобічної

функції хешування

Слайд 24

Підхід, що припускає використання відкритих ключів, має дві переваги:

він, крім

аутентифікації повідомлення, забезпечує й цифровий підпис;

а крім того, не вимагає

доставки сек ретного ключа сполученим сторонам.Цей підхід буде обговорюватися в модулі 6 (наступний семестр).

На рис. 25.4,в показаний варіант аутен тифікації повідомлення за допомогою функції хешування, що не використовує шифрування.

24

Слайд 25в) шифрування з використанням секретного значення;

Рис. 25.4. Аутентифікація повідомлень

за допомогою однобічної функції хешування

25

Слайд 26 Відповідна технологія припускає, що сполучені сторони, скажемо, А й В,

мають відоме тільки їм загальне секретне зна чення KАВ.

Перед відсиланням

повідомлення сто роні В сторона А обчислює функцію хешу вання для результату конкатенації цього секретного значення й тексту повідомлен ня:MDМ = h(KAВ || М),

де || - означає операцію конкатенації.

26

Слайд 27 Потім [М||MDМ] пересилається стороні В.

Оскільки сторона В має значення KАВ,

вона може обчислити h(KАВ||М) і перевірити відповідність обчисленого значення отри

маному значенню МDМ.Оскільки саме секретне значення не пересилається, у порушника немає можли вості модифікувати перехоплене повідом лення. Поки секретне значення залишаєть ся секретним, порушник не може генерува ти фальшиві повідомлення.

27

Слайд 28ВИСНОВКИ

Код виявлення модифікації (MDC) – дайджест повідомлення, який може довес

ти цілісність повідомлення: що повідом лення не було змінено.

28

Слайд 30 Метою використання функції хешуван ня є одержання "дактилоскопічної" харак теристики

файлу, повідомлення або взага лі будь-якого блоку даних.

Щоб виявитися корисної

для забез печення цілісності, а також дійсності, хеш- функція h(x) повинна мати наступні шість властивостей.1. Бути застосовної до блоку даних будь-якої довжини.

2. Давати на виході значення фіксо ваної довжини.

30

Слайд 31 3. Значення h(x) повинне обчислюва тися відносно легко для будь-якого

зада ного x.

4. Для будь-якого даного коду H по винне

бути практично неможливо обчис лити x, для якого h(x) = H.5. Для будь-якого блоку x повинне бу ти практично неможливо обчислити y ≠ x, для якого Н(х) = Н(y).

6. Повинне бути практично немож ливо обчислити будь-яку пару різних зна чень x і y, для яких h(х) = h(y).

31

Слайд 32

32

Перші три із зазначених тут власти востей описують вимоги, що

забезпечують можливість практичного застосування функції хешування для аутентифікації пові домлень:

забезпечення цілісності й дійс-ності.Четверта властивість забезпечує "однобічність": легко одержати код на основі наявного повідомлення, але практично неможливо відтворити повідомлення, маючи тільки відповідний код.

Слайд 33 П'ята властивість гарантує, що не вдасться знайти інше повідомлення, що

дає в результаті хешування те ж значення, що й дане.

Це

запобігає можливості фальсифіка ції повідомлення при використанні підходу, що припускає шифрування хеш-коду (див. рис. 25.4,б і 25.4,в).Функцію хешування, що задовольняє першим п'ятьом вимогам із представленого вище списку, називають слабкою функцією хешування.

33

Слайд 34 Якщо шоста вимога також виконана, то функція хешування називається сильною.

Шоста

вимога покликано забезпечити захист від конкретного класу атак, відомих за

назвою атак, побудованих на парадоксі задачі про дні народження.Криптографічні хеш-функції повинні задовольняти трьом критеріям (див. рис. 25.5).

34

Слайд 36 Криптографічна функція повинна бути стійка до прообразу.

Якщо дана хеш-функція h

і y = h(M), то для Єви повинне бути екстремальне

важко знайти повідомлення, таке, що y = h(M').Рис. 25.6 ілюструє цю ідею.

Атака прообразу. Дане: y = h(M). Знай ти: таке М', що y = h(M').

Якщо хеш-функція - нестійкий прооб раз, Єва може перехопити дайджест h(M), створити повідомлення M' і потім передати M' Бобу замість вихідного М.

36

Слайд 38 Стійкість до другого прообразу. Другий критерій, стійкість до другого прообразу,

гарантує, що повідомлення не може легко бути підробленим. Єва не

може легко створити інше повідомлення, яке перетвориться в той же самий дайджест. Інакше кажучи, враховуючи задане повідомлення і його дайджест, неможливо (або, принаймні, дуже важко) створити інше повідомлення з тим же самим дайджестом. Рис. 25.7. ілюструє ідею.38

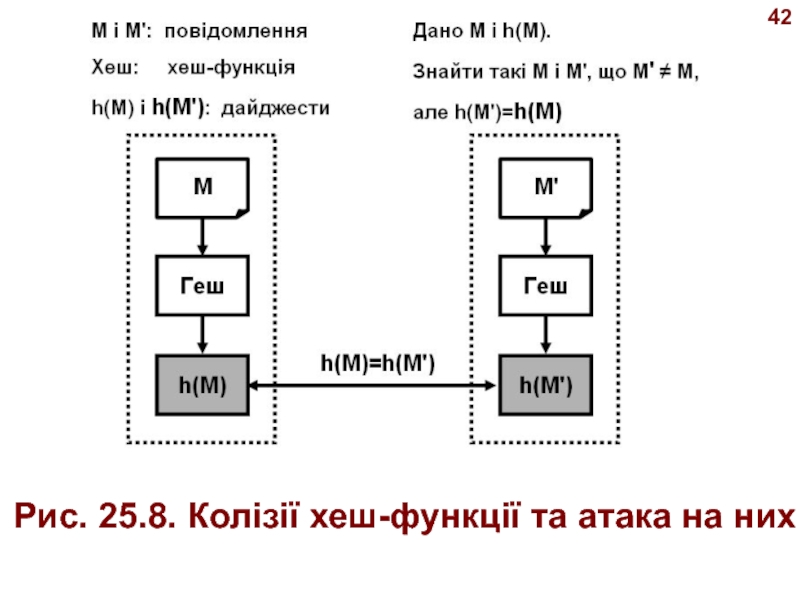

Слайд 40 Стійкість до колізій. Третій критерій, стійкість до колізій, гарантує, що

Єва не може знайти два повідомлення, які приводять до того

ж самого дайджесту.Тут супротивник може створити два повідомлення і привести до того ж дайджесту. Ми побачимо пізніше, як Єва може покористуватися із цієї слабості хеш- функції.

Припустимо, що протягом того самого моменту часу створено два різні заповіти, які можуть бути наведені до одного дайджесту.

40

Слайд 41 Коли наступає час для виконання заповіту, друге (підроблене) заповіт представляється

спадкоємцям. Оскільки дайджест відповідає обом заповітам, підстановка не виявлена. Рис.

25.8 ілюструє ідею.Ми побачимо пізніше, що цей тип атаки набагато простіше почати, чому два попередні види. Інакше кажучи, ми повинні твердо переконатися, що хеш-функція стійка до колізій.

41

Слайд 43ВИСНОВКИ

1. Метою використання функції хешування є одержання "дактилоскопіч ної" характеристики

файлу, повідомлення або взагалі будь-якого блоку даних.

2. Криптографічні хеш-функції повин

ні задовольняти трьом критеріям. Бути стійкими до: прообразу; другого прообразу та колізій.43

Слайд 44ВИСНОВКИ ЗА ЛЕКЦІЄЮ

44

1. Для гарантування цілісності даних (повідомлень), необхідні дані

й дайджест даних.

2. Дайджест даних (повідомлень) створює криптографічна хеш-функція з

самих даних (повідомлень).3. Криптографічні хеш-функції повин ні бути стійкими до: прообразу; другого прообразу та колізій.

![МОДУЛЬ № 5

ВИКОРИСТАННЯ ФУНКЦІЙ ХЕШУВАННЯ ДЛЯ ЗАБЕЗПЕЧЕННЯ ЦІЛІСНОСТІ ДАНИХ Потім [М||MDМ] пересилається стороні В. Оскільки сторона В має значення KАВ, вона Потім [М||MDМ] пересилається стороні В. Оскільки сторона В має значення KАВ, вона може обчислити h(KАВ||М) і перевірити відповідність](/img/thumbs/abff4db010f67cfcaf593ff5ee009011-800x.jpg)