Слайд 1

Основні поняття і положення захисту інформації в інформаційно-обчислювальних системах

Слайд 21. Предмет і об’єкт захисту інформації

Інформаційна безпека – порівняно молода,

але швидко розвиваюча область інформаційних технологій. Інформаційна безпека – це

захищеність інформації та підтримуючої інфраструктури від випадкових або навмисних дій, які можуть нанести збитки. Увага буде акцентована більше на збереженні, обробці та передачі інформації.

Захист інформації – комплекс мір, направлених на забезпечення інформаційної безпеки.

В 1996 році за розпорядженням президента США Клінтона була створена комісія по захисту критично важливої інфраструктури від фізичного нападу і від інформаційних атак.

Слайд 3 А в 1997 році голова цієї комісії Роберт Марш повідомив

президенту, що на даний момент немає засобів захисту від комп’ютерних

атак, які можуть вивести з робочого стану комунікаційні мережі та мережі енергопостачання.

В 2001 році було відмічено різкий приріст комп’ютерних злочинів. При опитуванні 30% респондентів повідомили, що їх інформаційні системи були зламані злочинцями. Завдано атак через Інтернет 57% опитаних.

Отже, предмет МЗКІТ покликаний закласти необхідний теоретичний базис по проблемам захисту інформаційних систем майбутнім спеціалістам у області інформаційних технологій.

Слайд 41.1 Предмет захисту інформації

Успіх практично в будь-якій сфері діяльності в

чималій мірі залежить від вміння розпоряджатися такою цінністю як інформація.

В

законах держави визначено:

«інформаційні ресурси» є об’єктами власності громадян, організації, держави.

«інформація» − це відомості про особу, предмети, події, явища процеси, які відображаються на матеріальних носіях.

Інформація має ряд особливостей: вона не матеріальна; зберігається і передається на матеріальних носіях.

Інформація має ряд властивостей: цінність, конфіденційність, державна таємниця, комерційна таємниця, достовірність інформації, своєчасна інформація.

Слайд 5 Цінність інформації визначається степеню її корисності для власника. Законодавча база

держави гарантує право власника інформації на її використання та захист

від доступу до неї сторонніх осіб.

Якщо доступ до інформації обмежений – то така інформація конфіденційна.

У відповідності з законом «Про державну таємницю» відомостям, які являють цінність для держави присвоюється гриф секретності: «секретно», «особливо важливо», «для службового користування».

Предметом захисту являється інформація, яка зберігається, обробляється і передається в комп’ютерних системах. Особливостями даного виду інформації є: двійкове представлення інформації в середині системи; висока степінь автоматизації обробки і передачі інформації; концентрація великої кількості інформації в комп’ютерних системах.

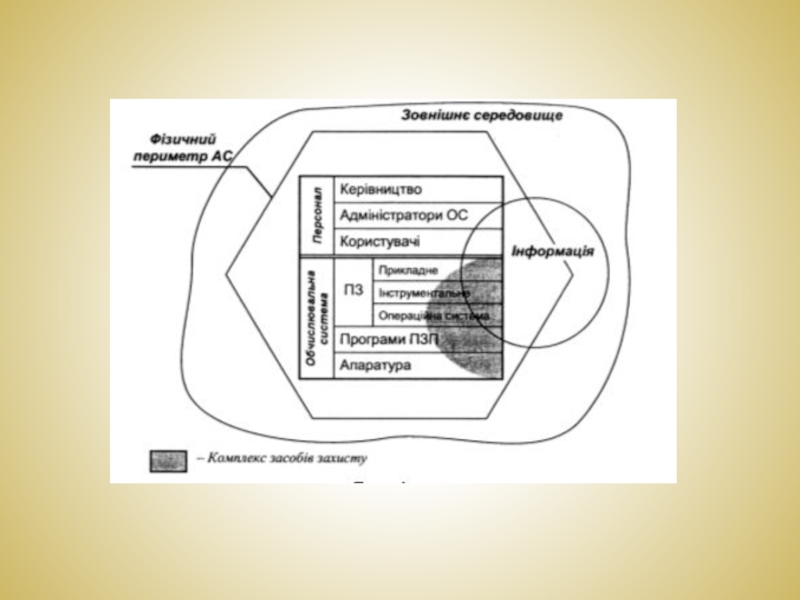

Слайд 61.2 Об’єкт захисту інформації

Об’єктом захисту інформації являється комп’ютерна інформаційна система

(КС) або автоматизована система обробки інформації (АСОІ).

Інформаційна система – це

організаційно−впорядкована сукупність інформаційних ресурсів, технічних засобів та персоналу.

Інформаційна безпека АСОІ – стан автоматизованої системи, при якому вона протистоїть дестабілізації.

Під політикою інформаційної безпеки розуміють сукупність норм, правил, рекомендацій.

Слайд 82) Загроза безпеці інформації в інформаційно-обчислювальних системах.

2.1 Поняття загрози безпеці.

З

позиції безпеки інформації в інформаційно-обчислювальних системах доцільно виділити три компоненти:

1.Інформація;

2.Технічні

та програмні засоби;

3.Обслуговуючий персонал та користувачі;

Метою створення будь-якої інформаційно-обчислювальної системи (ІОС) є задоволення потреб користувачів у своєчасному отриманні достовірної інформації та збереження її конфіденційності.

Під загрозою розуміють потенційно можливі дії, процес, явище, які можуть призвести до нанесення значних збитків.

Слайд 9Існує три різновиди загроз:

Загроза порушення конфіденційності заключається в тому, що

інформація стає відомою неавторизованому користувачу. У зв’язку з порушенням конфіденційності

використовують такі терміни: витік інформації, несанкціонований доступ НСД, розголос інформації)

Загроза порушення цілісності включає в себе будь-які навмисні зміни інформації, яка зберігається у обчислювальній системі або передається із однієї системи в іншу. Коли злочинці навмисне міняють інформацію цілісність порушується. Проте цілісність може бути порушена в результаті випадкової помилки в програмному або апаратному забезпеченні. Санкціоновані зміни із запланованою періодичністю проводять працівники, наприклад, вносячи корекцію у бази даних);

Загроза порушення доступності інформації (відмови служб) виникає тоді, коли в результаті навмисних дій злочинця, блокується доступ до деяких ресурсів обчислювальної системи.

Слайд 102.2 Класифікація загроз інформаційної безпеки.

Класифікація всіх можливих загроз інформаційній безпеці

автоматизованих систем може бути проведена за рядом базових ознак:

1.По природі

виникнення

штучні загрози – загрози інформаційній безпеці АС, викликані діяльністю людини;

природні загрози – загрози викликані стихійними природніми явищами.;

2.По степені навмисних проявів:

загрози викликані помилками або халатністю персоналу (випадкові дії або ненавмисні дії – призводять до 80% втрат);

загрози, викликані навмисними діями – шпіонаж, диверсії, підслуховування, візуальне спостереження, крадіжка документів, програм, атрибутів системи захисту, підкуп, шантаж співробітників, збір та аналіз відходів машинних носіїв, підпал, інформаційні інфекції (віруси), розголос паролів, ключів шифрування.;

Слайд 11

3.По безпосередньому джерелу загроз.

Загрози безпосереднім джерелом яких є природня стихія:

магнітні бурі, радіоактивне випромінювання, стихійні лиха. ;

Загрози, джерелом яких є

людина.

Наприклад, впровадження агентів у число персоналу системи, в тому числі в адміністративну групу, яка відповідає за безпеку; вербовка персоналу шляхом підкупу та шантажу; несанкціоноване копіювання секретних даних користувачами АС;

розголос, передача, втрата атрибутів розмежування доступу, тобто паролів, ключів шифрування, ідентифікаційних карток, пропусків;

зараження комп’ютера вірусами із деструктивними функціями;

нелегальне впровадження та використання не облікованих програм (ігрових, навчальних, технологічних), які не являються необхідними для виконання для виконання своїх службових обов’язків.

4.По розміщенню джерела загроз

загрози, джерело яких розміщено поза зоною, де знаходиться АС (дистанційна фото та відеозйомка);

перехоплення даних, які передаються по каналам зв’язку;

крадіжка виробничих відходів (роздруківок, записів, списаних носіїв інформації);

застосування підслуховуючи пристроїв;

Слайд 12

5.По степені залежності від активності автоматизованих систем

загрози, які можуть проявлятися

незалежно від активності АС, наприклад, розкриття шифрів криптозахисту інформації, крадіжка

носіїв інформації, магнітних дисків мікросхем пам’яті, запам’ятовуючих пристроїв;

загрози, які можуть проявлятися тільки в процесі автоматизованої обробки даних, наприклад, загрози виконання і розповсюдження програмних вірусів;

6.По степені дії на АС

пасивні загрози, які при реалізації нічого не міняють в структурі та змісті АС, наприклад, загроза копіювання секретних даних;

активні загрози, які при реалізації вносять зміни у структуру та зміст АС, наприклад, впровадження «закладок», вірусів, «жучків», «троянських коней»;

дії по дезорганізації функціонування системи (зміна режимів роботи пристроїв чи програм, забастовки, саботаж персоналу, установка активних радіопоміх на частотах роботи пристроїв системи).

Слайд 13

7.По етапам доступу користувачів або програм до ресурсів АС,

наприклад, загрози

несанкціонованого доступу в автоматизовану систему;

8.По способу доступу до ресурсів АС

загрози,

направлені на використання прямого стандартного шляху доступу до ресурсів АС, наприклад, незаконне отримання паролів та інших реквізитів розмежування доступу, агентурним шляхом, маскування під зареєстрованого користувача «маскарад»;

загрози, які можуть проявлятися після дозволу доступу до ресурсів АС, наприклад, несанкціоноване використання ресурсів;

9.По поточному місцю розміщення інформації, яка зберігається і обробляється на АС

загроза доступу до інформації на зовнішніх запам’ятовуючих пристроях, наприклад, загроза несанкціонованого копіювання секретної інформації з жорсткого диску;

загроза доступу до інформації в оперативній пам’яті, наприклад, читання залишкової інформації із оперативної пам’яті.

Слайд 142.3 Класифікація злочинців.

Злочинцем може бути:

Розробник інформаційно-обчислювальної системи (він володіє найбільш

повною інформацією про програмні та апаратні засоби ІОС і має

можливість впровадження «закладок» на етапі створення та модернізації системи, але не отримує доступ на експлуатований об’єкт);

Співробітник із числа обслуговуючого персоналу (робітники служб безпеки інформації, системні та прикладні програмісти, інженерно-технічний персонал);

Користувач (здійснює збір інформації методами традиційного шпіонажу та спроб несанкціонованого доступу до інформації);

Стороння особа (дистанційні методи шпіонажу та диверсійна розвідка).

Слайд 152.4 Основні методи реалізації загроз інформаційній безпеці

Злочинцем може бути розробник

інформаційно−обчислювальної системи; співробітники із числа обслуговуючого персоналу: системні та прикладні

програмісти, працівники служби безпеки інформації, інженерно-технічний персонал; користувачі і стороння особа.

До числа основних методів реалізації загроз інформаційної безпеки АС відносяться:

Отримання злочинцем інформації про програмно-апаратне середовище;

Отримання злочинцем даних про систему захисту;

Крадіжка (копіювання) конфіденційної інформації;

Знищення засобів обчислювальної техніки та носіїв інформації;

Візуальне спостереження.

Слайд 162.5 Причини, види та канали втрати інформації

Основними причинами витоку інформації

є:

недотримання персоналом норм та правил експлуатації АС;

помилки в проектуванні АС

та систем захисту АС;

ведення конкуруючою стороною технічної та агентурної розвідки.

Основними видами втрати інформації:

розголос;

несанкціонований доступ до інформації;

отримання захищеної інформації розвідками.

Канал витоку інформації – це сукупність джерела інформації, матеріального носія та засобів виділення інформації із сигналу або носія.

Виділяють декілька каналів витоку інформації: електромагнітний, акустичний, візуальний, інформаційний.