Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы локальных вычислительных сетей

Содержание

- 1. Основы локальных вычислительных сетей

- 2. Что такое компьютерная сеть Совокупность:узлов (компьютеров, рабочих станций

- 3. Преимущества сетей Мощь и гибкость совместной работы

- 4. Клиент-серверная архитектураСервер узел сети, предоставляющий свои ресурсы другим

- 5. Виды компьютерных сетейLAN – Locate Area NetworkWAN

- 6. Модель ISO/OSIISO – International Organization for StandardizationOSI

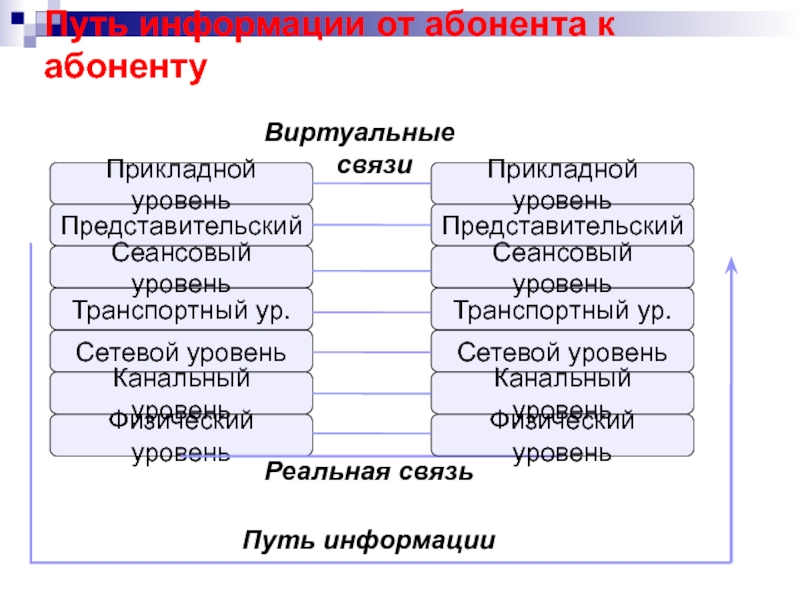

- 7. Путь информации от абонента к абонентуФизический уровеньКанальный

- 8. Структура пакетаДанныеПреамбулаИдентификатор приемникаИдентификатор передатчикаУправляющая информацияКонтрольная суммаСтоповая комбинация

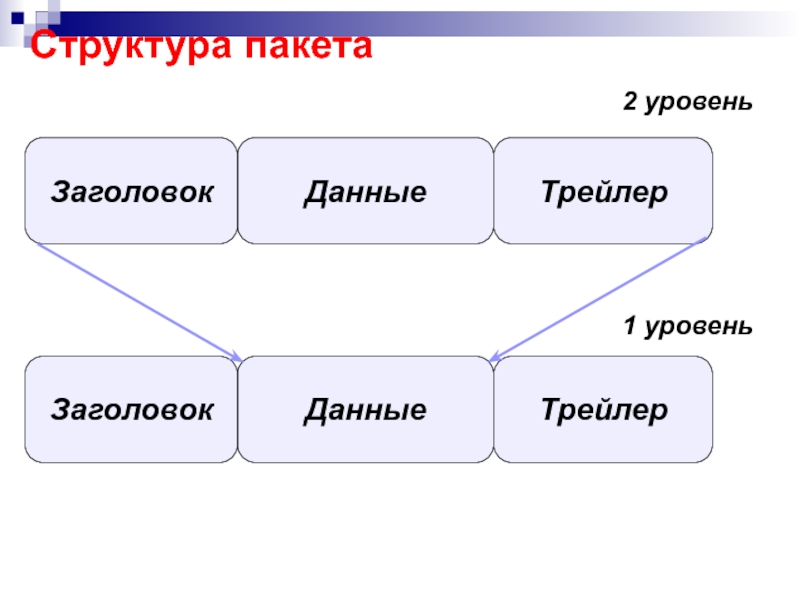

- 9. Структура пакетаЗаголовокДанныеТрейлерЗаголовокДанныеТрейлер2 уровень1 уровень

- 10. 7 – Прикладной (Application)Программные средства передачи файлов,

- 11. 5 – Сеансовый (Session)Устанавливает, поддерживает, прекращает связьРаспознает

- 12. 3 - Сетевой (Network)Отвечает за адресацию пакетовПеревод

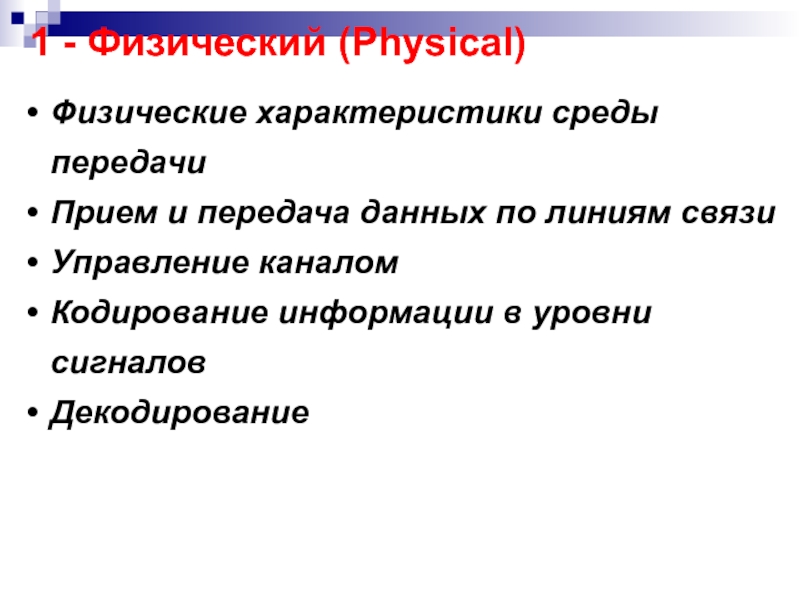

- 13. 1 - Физический (Physical)Физические характеристики среды передачиПрием

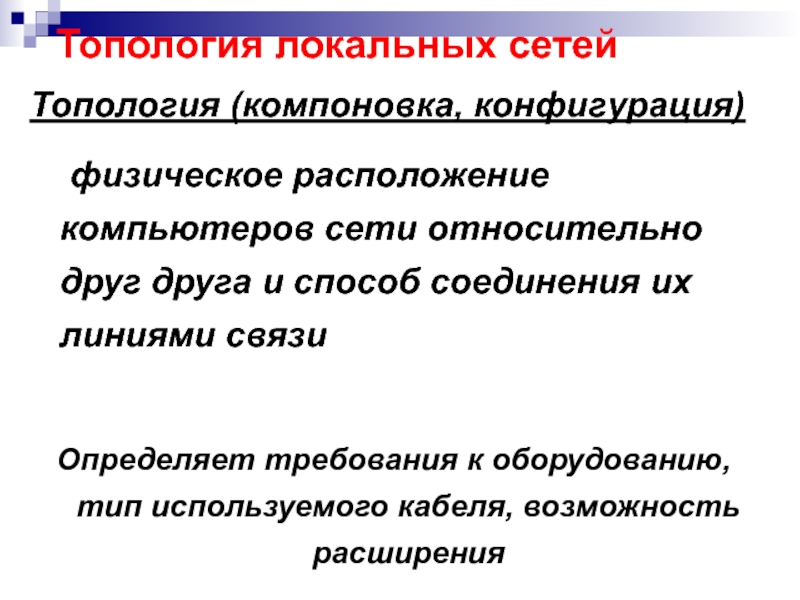

- 14. Топология локальных сетей Топология (компоновка, конфигурация) физическое расположение

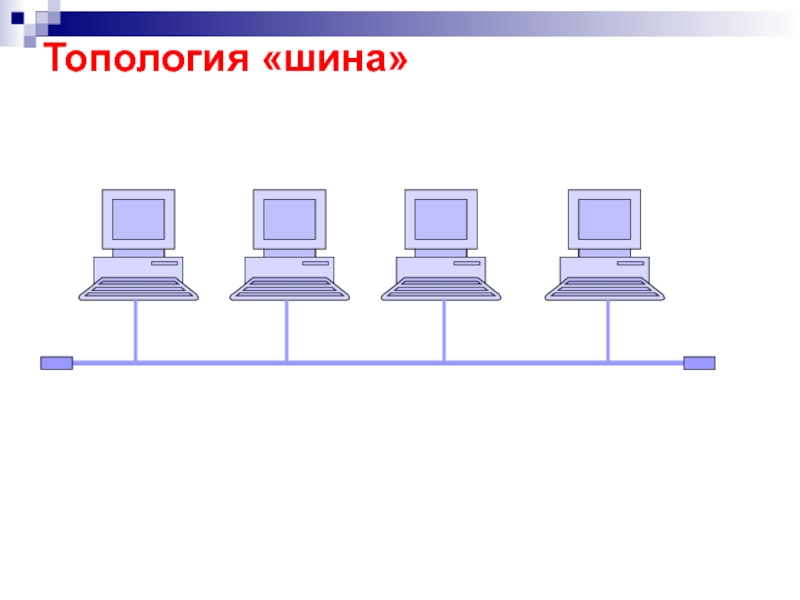

- 15. Топология «шина»

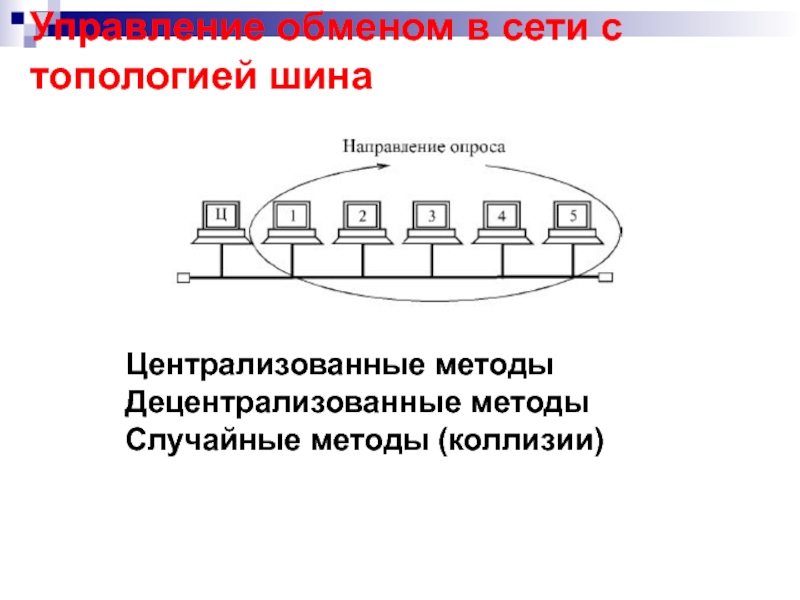

- 16. Управление обменом в сети с топологией шинаЦентрализованные методыДецентрализованные методыСлучайные методы (коллизии)

- 17. Топология «распределенная шина»

- 18. Топология «звезда»Методы- С пассивным центром- С активным центром

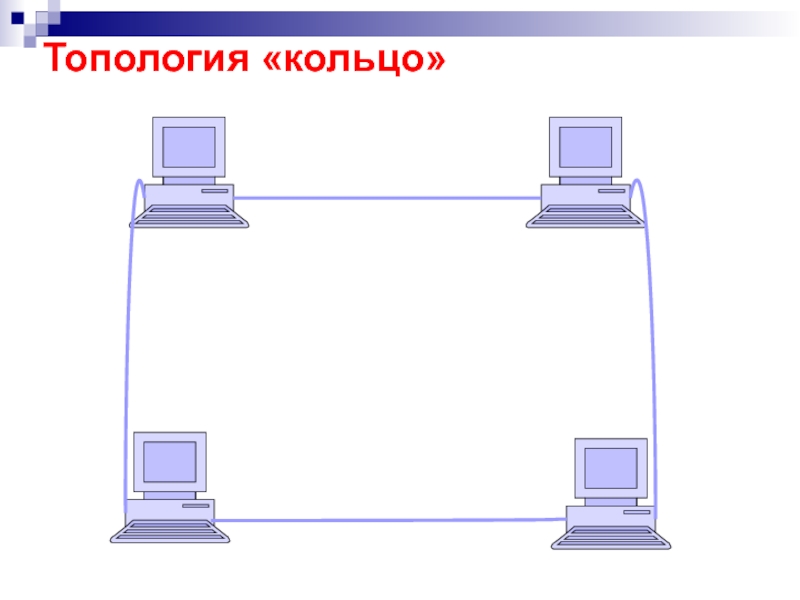

- 19. Топология «кольцо»

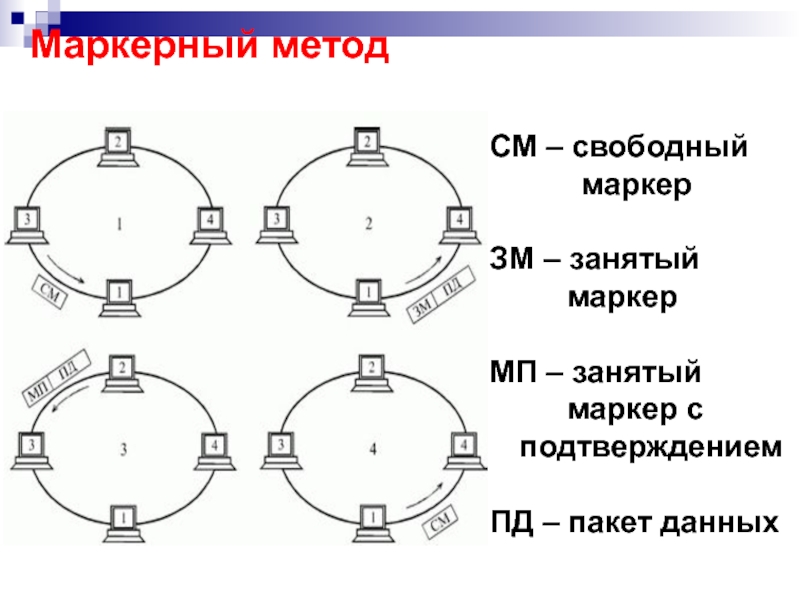

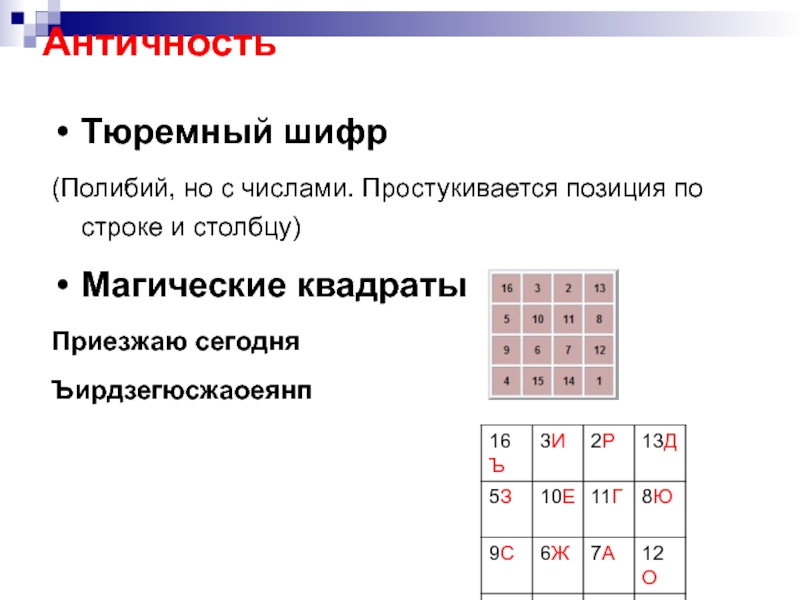

- 20. Маркерный методСМ – свободный маркерЗМ

- 21. Многозначность понятия топологииФизическая топология – схема расположения

- 22. Вредоносное ПОВирусы, черви, трояныАнтивирусная защита

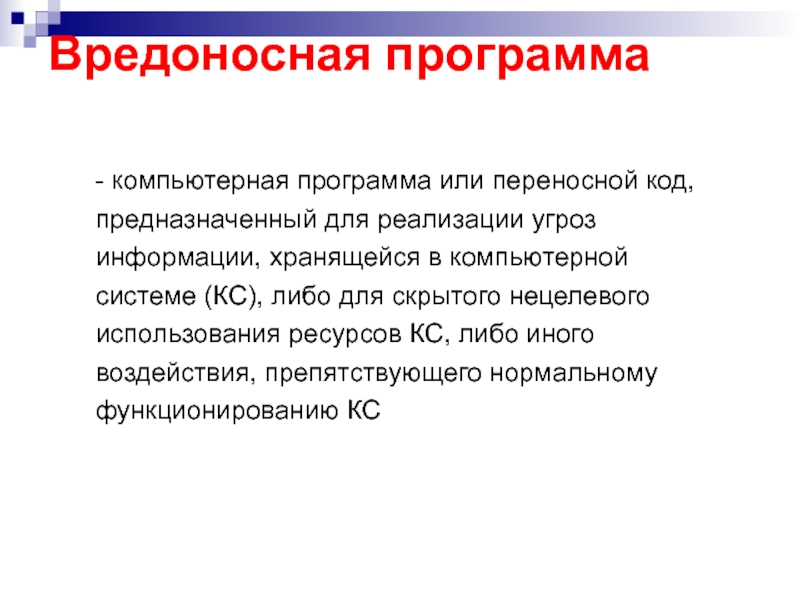

- 23. Вредоносная программа- компьютерная программа или переносной код,

- 24. Типы вредоносных программ Вирусы Трояны Черви

- 25. ВирусыОтличительная особенность - способность к размножению в

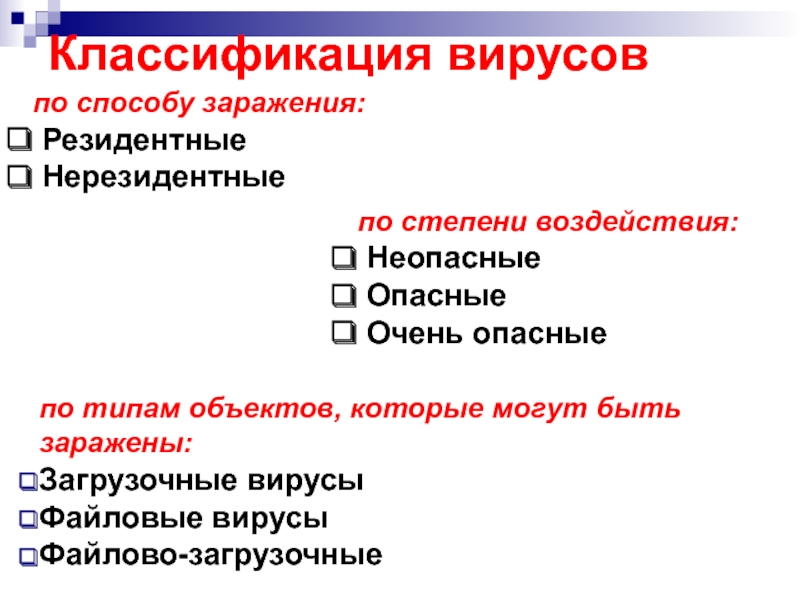

- 26. Классификация вирусовпо типам объектов, которые могут быть

- 27. Червь (сетевой)— тип вредоносных программ, распространяющихся по

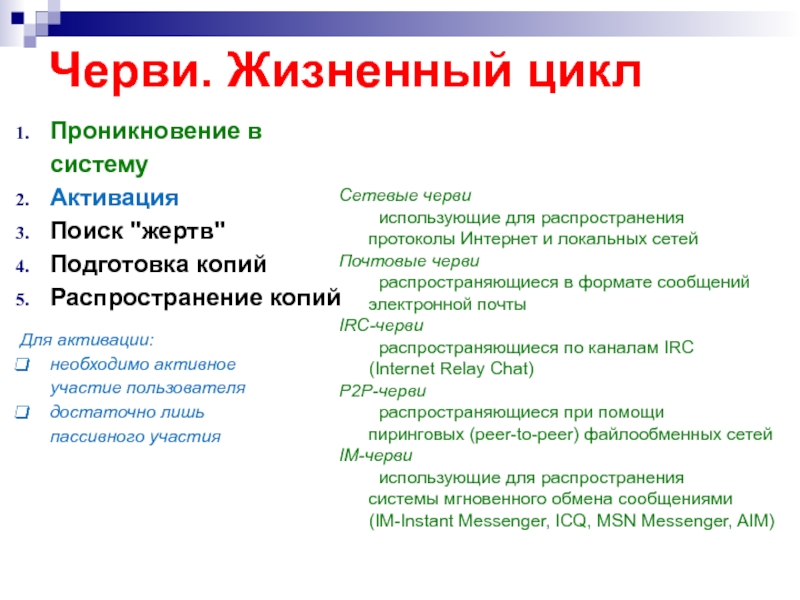

- 28. Черви. Жизненный циклПроникновение в систему Активация Поиск

- 29. Троян (троянский конь)- тип вредоносных программ, цель

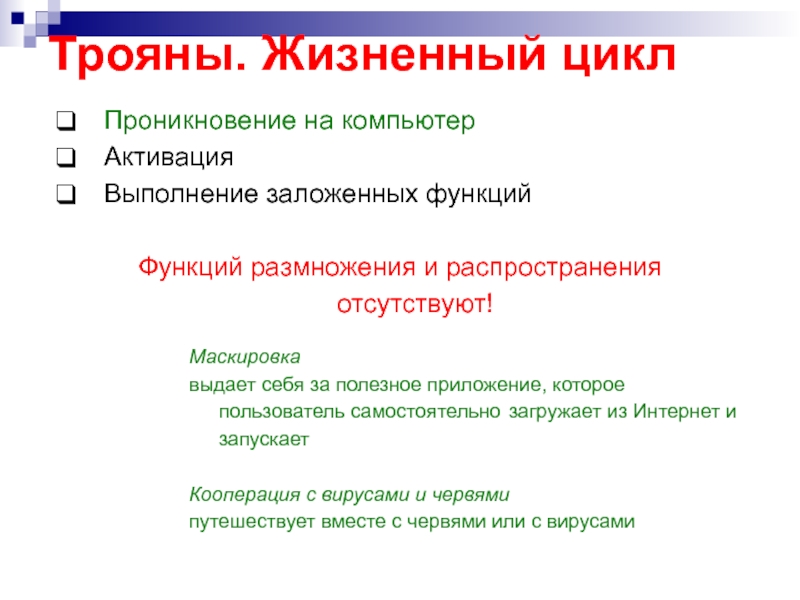

- 30. Трояны. Жизненный цикл Проникновение на компьютер Активация Выполнение

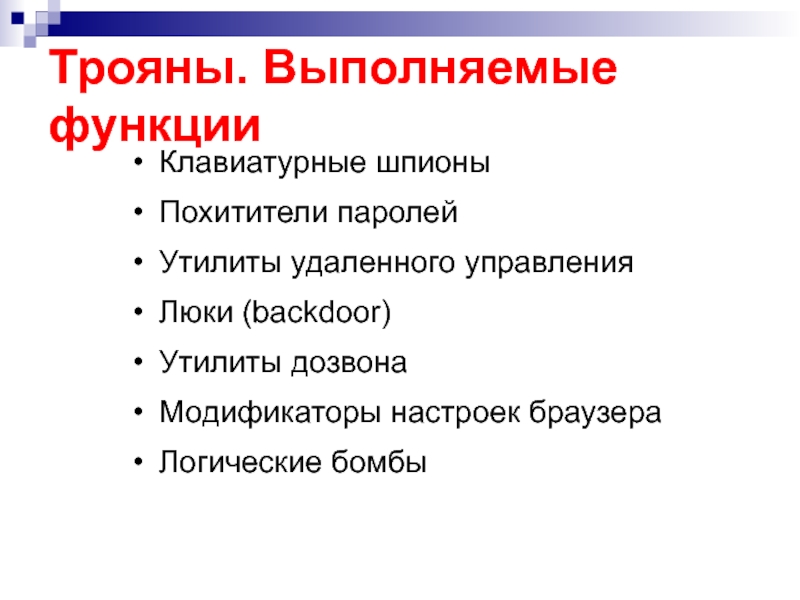

- 31. Трояны. Выполняемые функцииКлавиатурные шпионыПохитители паролей Утилиты удаленного

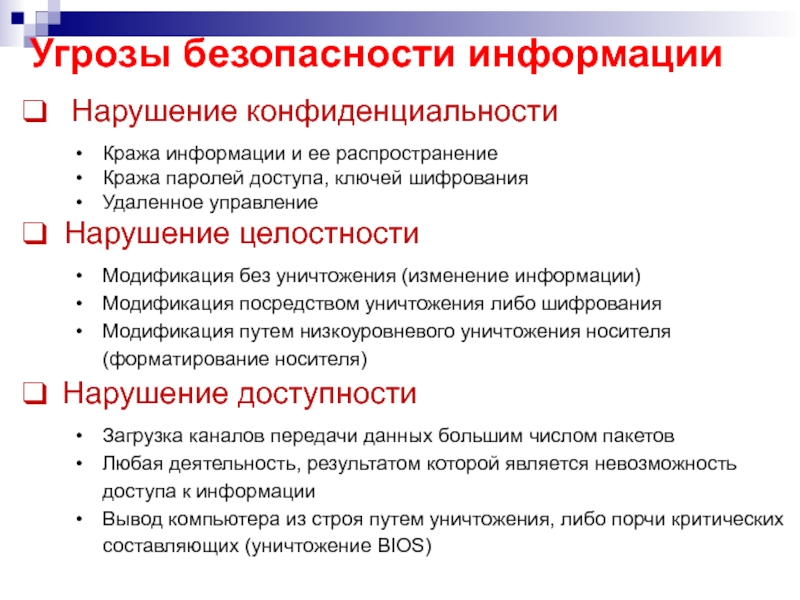

- 32. Угрозы безопасности информацииНарушение конфиденциальностиКража информации и ее

- 33. Антивирус Ни один антивирус не обеспечивает полную

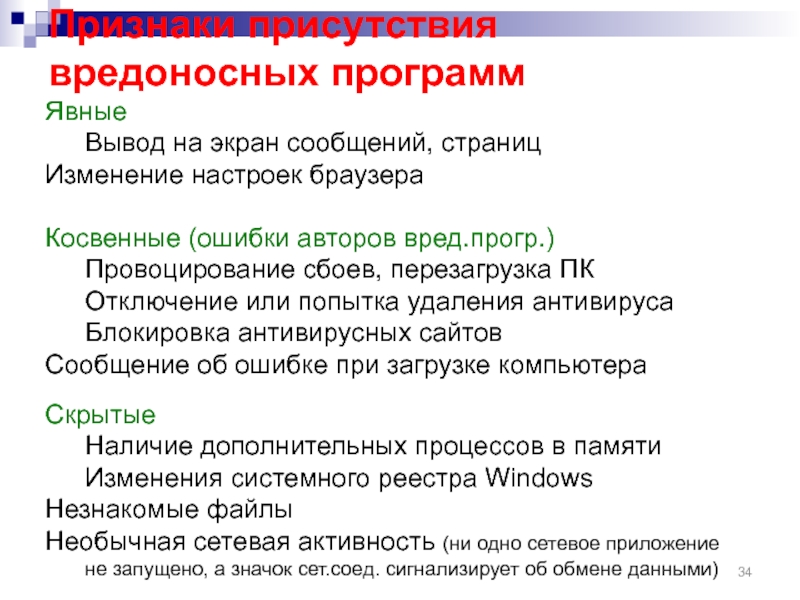

- 34. Признаки присутствия вредоносных программЯвные Вывод на экран сообщений,

- 35. История вопроса1940-е г. – теоретические основы

- 36. История вопросаОсновная характеристика компьютерного вируса — способность

- 37. Вирусы. Техники (1990е)Stealth (стелс, невидимость) – способность

- 38. Червь Моррисаноябрь 1988 первая эпидемия, вызванная сетевым червем. Из-за

- 39. Криптография.История развития

- 40. Информационная безопасность- защищенность информации и поддерживающей инфраструктуры

- 41. Составляющие ИБДоступность возможность за приемлемое время получить требуемую

- 42. ТерминыУгроза - потенциальная возможность определенным

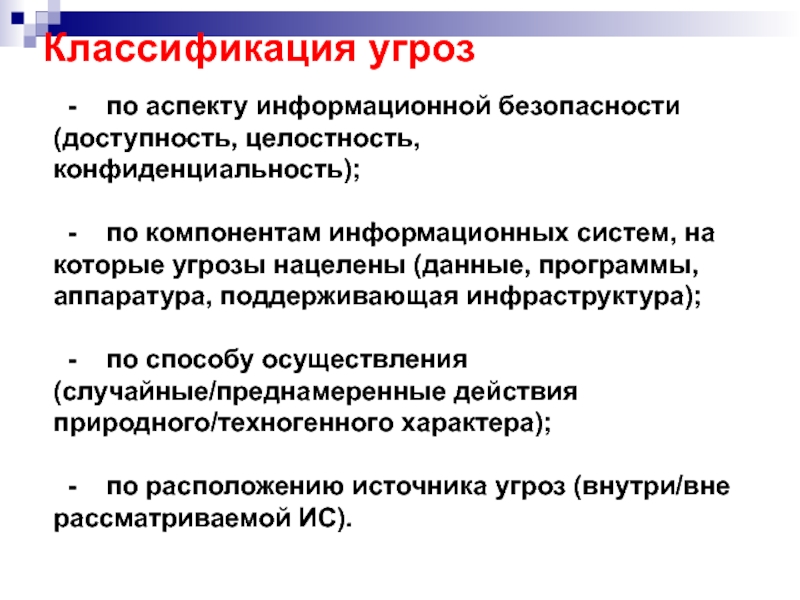

- 43. Классификация угроз - по

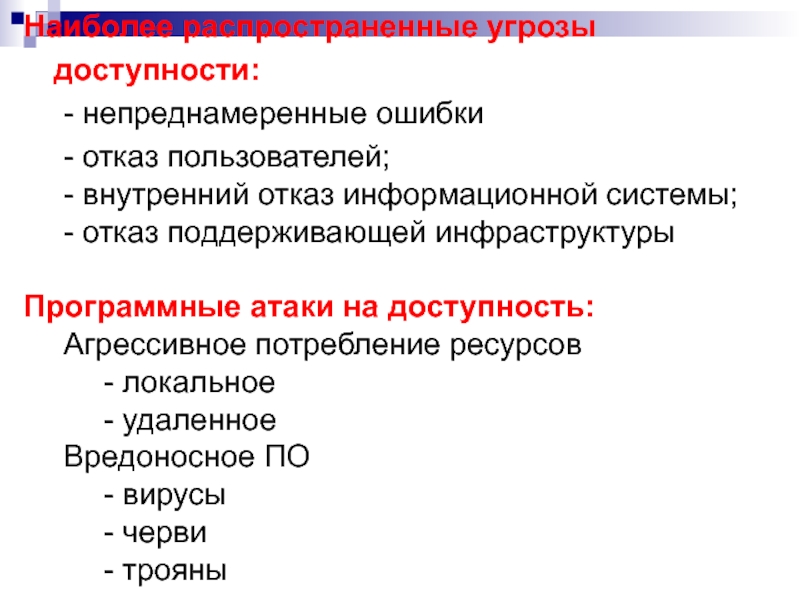

- 44. Наиболее распространенные угрозы доступности: - непреднамеренные ошибки -

- 45. Способы защиты информацииСиловые методы защитыСтеганография – сокрытие

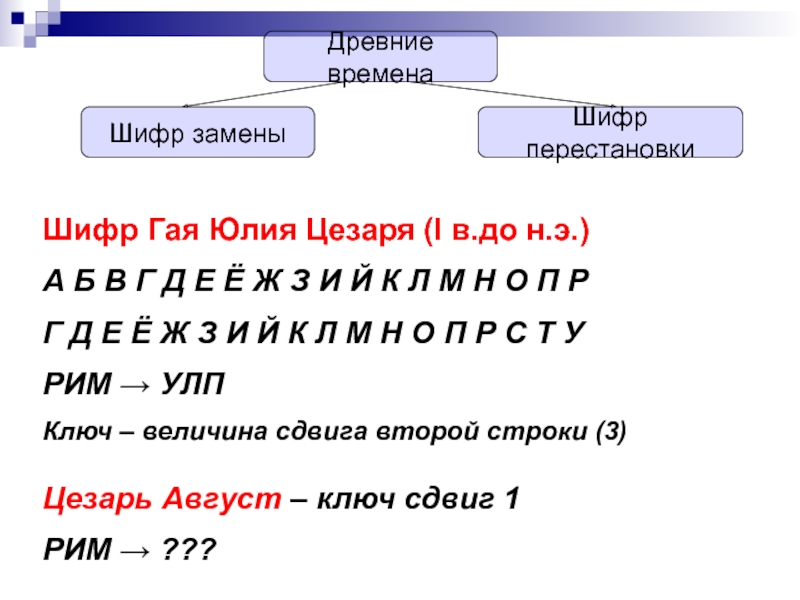

- 46. Шифр Гая Юлия Цезаря (I в.до н.э.)А

- 47. Развитие шифра ЦезаряПроизвольное расположение букв 2-й строки33

- 48. Шифр перестановки1 2 3 4 53 2 5 1 4 - подстановка (перестановка)5 – степеньРИМСКАЯ ИМПЕРИЯРИМСК

- 49. Прибор СциталаДревняя Спарта V в. до н.э.Шифр маршрутной перестановкиКлюч – диаметр цилиндраАнтисцитала - Аристотель

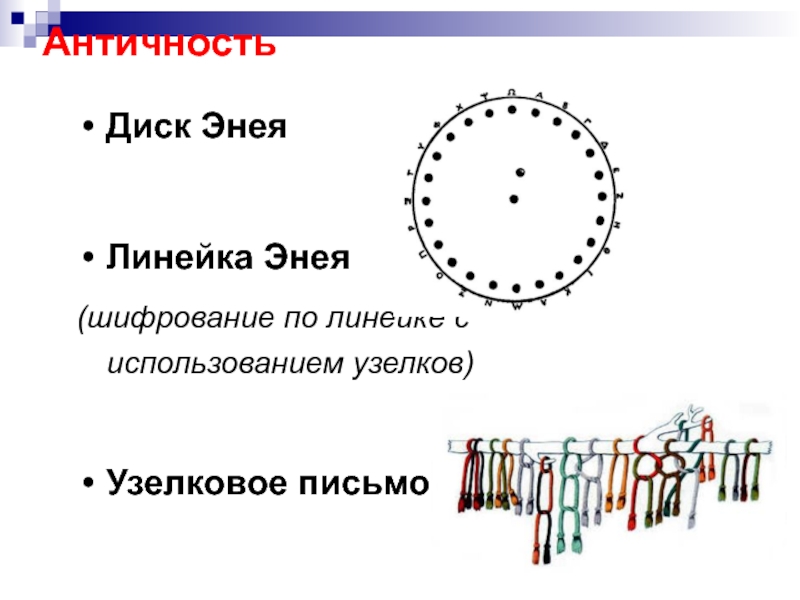

- 50. АнтичностьДиск ЭнеяЛинейка Энея(шифрование по линейке с использованием узелков)Узелковое письмо

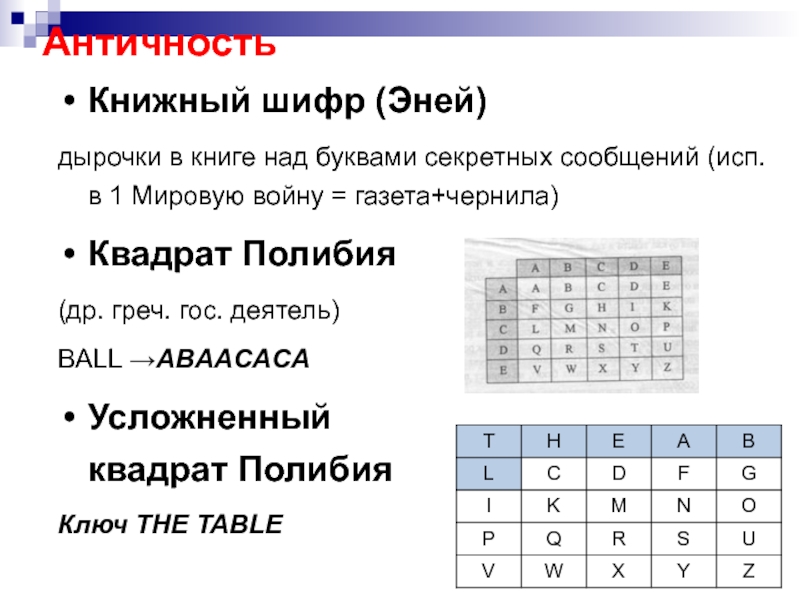

- 51. АнтичностьКнижный шифр (Эней)дырочки в книге над буквами

- 52. АнтичностьТюремный шифр(Полибий, но с числами. Простукивается позиция по строке и столбцу)Магические квадратыПриезжаю сегодняЪирдзегюсжаоеянп

- 53. Исторические книги по криптографииАбу Вакр Ахмед бен

- 54. Шифр ТритемияXV – аббат Тритемий, Германия «Периодически сдвигаемый

- 55. Шифры. Продолжение1940г. – Германия, Гуттенберг книгопечатаниеКнижный шифрn/m/t (номер страницы, строки, буквы)Шифр вольных каменщиков(исп. Наполеон)

- 56. Шифры. ПродолжениеДиск Альберти – XVI в. «двойное шифрование»Шифры Кардано

- 57. Шифры. ПродолжениеБиблия (осмысленные слова)

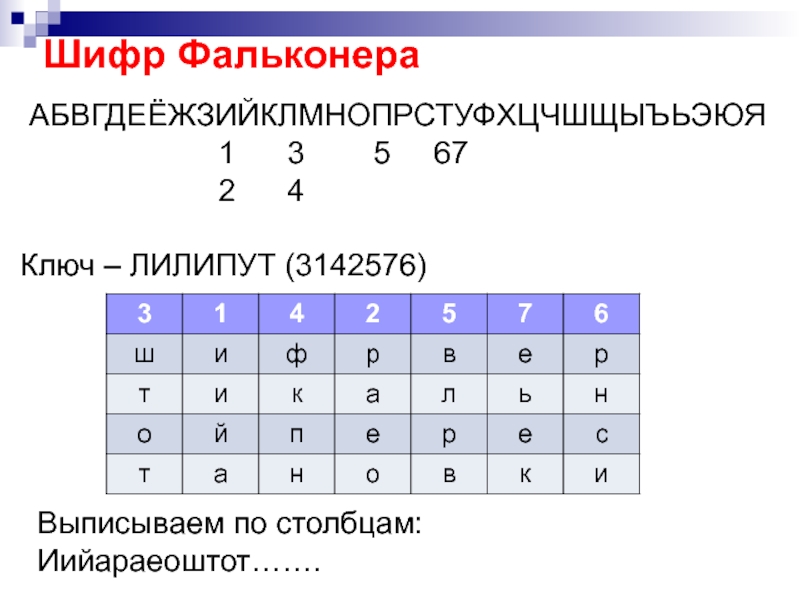

- 58. Шифр Фальконера АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ

- 59. Черные кабинетыXVI в. – органы дипломатической службыXVII-XVIII

- 60. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1

Основы локальных вычислительных сетей

Принципы организации и основные топологии вычислительных сетей

Слайд 2Что такое компьютерная сеть

Совокупность:

узлов (компьютеров, рабочих станций или других устройств)

соединенных

коммуникационными каналами

информацииСлайд 3Преимущества сетей

Мощь и гибкость совместной работы

Свобода выбора

Эффективное

совместное использование ресурсов (Sharing)

Обеспечение безопасности информации

Возможность получения информации

из любой точки мираСлайд 4Клиент-серверная архитектура

Сервер

узел сети, предоставляющий свои ресурсы другим абонентам, но сам

не использующий ресурсы других узлов

Клиент (рабочая станция)

абонент сети, который только

использует сетевые ресурсыСлайд 5Виды компьютерных сетей

LAN – Locate Area Network

WAN – Wide Area

Network

MAN – Metropolitan Area Network

Однозначной границы нет!!!

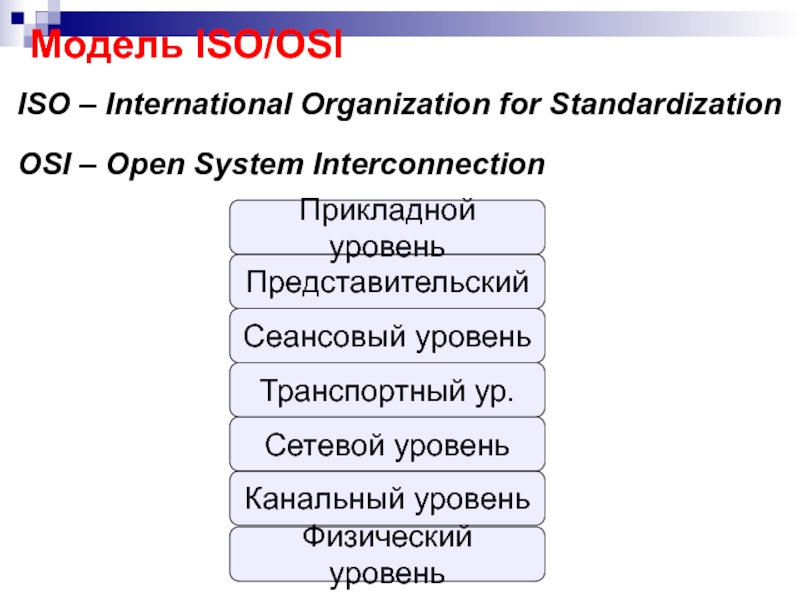

Слайд 6Модель ISO/OSI

ISO – International Organization for Standardization

OSI – Open System

Interconnection

Физический уровень

Канальный уровень

Сетевой уровень

Транспортный ур.

Сеансовый уровень

Представительский

Прикладной уровень

Слайд 7Путь информации от абонента к абоненту

Физический уровень

Канальный уровень

Сетевой уровень

Транспортный ур.

Сеансовый

уровень

Представительский

Прикладной уровень

Физический уровень

Канальный уровень

Сетевой уровень

Транспортный ур.

Сеансовый уровень

Представительский

Прикладной уровень

Виртуальные

связиРеальная связь

Путь информации

Слайд 8Структура пакета

Данные

Преамбула

Идентификатор приемника

Идентификатор передатчика

Управляющая информация

Контрольная сумма

Стоповая комбинация

Слайд 107 – Прикладной (Application)

Программные средства передачи файлов, средства эл. почты,

доступ к БД

6 – Представительский (Presentation)

Преобразование форматов данных

Шифрование/дешифрование данных

Сжатие

Слайд 115 – Сеансовый (Session)

Устанавливает, поддерживает, прекращает связь

Распознает логические имена абонентов

Контролирует

права доступа абонентов

4 – Транспортный (Transport)

Доставка пакетов

Сегментация данных

Восстановление принимаемых данных

Слайд 123 - Сетевой (Network)

Отвечает за адресацию пакетов

Перевод логических имен в

физические сетевые адреса и обратно

Выбор маршрута отправления пакета

2 - Канальный

(Data Link)Управление линией передачи

Проверка доступности среды передачи

Формирование кадров

Слайд 131 - Физический (Physical)

Физические характеристики среды передачи

Прием и передача данных

по линиям связи

Управление каналом

Кодирование информации в уровни сигналов

Декодирование

Слайд 14Топология локальных сетей

Топология (компоновка, конфигурация)

физическое расположение компьютеров сети относительно

друг друга и способ соединения их линиями связи

Определяет требования к

оборудованию, тип используемого кабеля, возможность расширенияСлайд 16Управление обменом в сети с топологией шина

Централизованные методы

Децентрализованные методы

Случайные методы

(коллизии)

Слайд 20Маркерный метод

СМ – свободный

маркер

ЗМ – занятый

маркер

МП – занятый

маркер с подтверждениемПД – пакет данных

Слайд 21Многозначность понятия топологии

Физическая топология – схема расположения компьютеров и прокладки

кабеля

Логическая топология – структура связей, характер распространения сигнала по сети

Слайд 23Вредоносная программа

- компьютерная программа или переносной код, предназначенный для реализации

угроз информации, хранящейся в компьютерной системе (КС), либо для скрытого

нецелевого использования ресурсов КС, либо иного воздействия, препятствующего нормальному функционированию КССлайд 25Вирусы

Отличительная особенность - способность к размножению в рамках одного компьютера

(создание копий, необязательно совпадающих с оригиналом)

Процесс размножения:

- Проникновение на компьютер

- Активация вируса

- Поиск объектов для заражения

- Подготовка вирусных копий

- Внедрение вирусных копий

Слайд 26Классификация вирусов

по типам объектов, которые могут быть заражены:

Загрузочные вирусы

Файловые вирусы

Файлово-загрузочные

по способу заражения:

Резидентные

Нерезидентные

по степени воздействия:

Неопасные

Опасные

Очень

опасныеСлайд 27Червь (сетевой)

— тип вредоносных программ, распространяющихся по сетевым каналам, способных

к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а

также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, и осуществлению иного вредоносного воздействия.Слайд 28Черви. Жизненный цикл

Проникновение в систему

Активация

Поиск "жертв"

Подготовка копий

Распространение копий

Сетевые черви

использующие для распространения

протоколы Интернет и

локальных сетейПочтовые черви

распространяющиеся в формате сообщений

электронной почты

IRC-черви

распространяющиеся по каналам IRC (Internet Relay Chat)

P2P-черви

распространяющиеся при помощи

пиринговых (peer-to-peer) файлообменных сетей

IM-черви

использующие для распространения

системы мгновенного обмена сообщениями (IM-Instant Messenger, ICQ, MSN Messenger, AIM)

Для активации:

необходимо активное участие пользователя

достаточно лишь пассивного участия

Слайд 29Троян (троянский конь)

- тип вредоносных программ, цель которых - вредоносное

воздействие по отношению к КС

Отличаются отсутствием механизма создания собственных копий

В

общем случае попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленникаНекоторые способны к автономному преодолению систем защиты КС, с целью проникновения и заражения системы

Слайд 30Трояны. Жизненный цикл

Проникновение на компьютер

Активация

Выполнение заложенных функций

Функций размножения

и распространения отсутствуют!

Маскировка

выдает себя за полезное приложение, которое пользователь

самостоятельно загружает из Интернет и запускает Кооперация с вирусами и червями

путешествует вместе с червями или с вирусами

Слайд 31Трояны. Выполняемые функции

Клавиатурные шпионы

Похитители паролей

Утилиты удаленного управления

Люки (backdoor)

Утилиты дозвона

Модификаторы настроек браузера

Логические бомбы

Слайд 32Угрозы безопасности информации

Нарушение конфиденциальности

Кража информации и ее распространение

Кража паролей доступа,

ключей шифрования

Удаленное управление

Нарушение целостности

Модификация без уничтожения (изменение информации)

Модификация посредством уничтожения

либо шифрованияМодификация путем низкоуровневого уничтожения носителя (форматирование носителя)

Нарушение доступности

Загрузка каналов передачи данных большим числом пакетов

Любая деятельность, результатом которой является невозможность доступа к информации

Вывод компьютера из строя путем уничтожения, либо порчи критических составляющих (уничтожение BIOS)

Слайд 33Антивирус

Ни один антивирус не обеспечивает полную защиту от всех

вредоносных программ

- программное средство,

предназначенное для борьбы с вирусами

Задачи антивируса:

Препятствование

проникновению вирусов в КС Обнаружение наличия вирусов в КС

Устранение вирусов из КС без нанесения повреждений другим объектам системы

Минимизация ущерба от действий вирусов

Слайд 34Признаки присутствия вредоносных программ

Явные

Вывод на экран сообщений, страниц

Изменение настроек браузера

Косвенные

(ошибки авторов вред.прогр.)

Провоцирование сбоев, перезагрузка ПК

Отключение или попытка удаления антивируса

Блокировка

антивирусных сайтовСообщение об ошибке при загрузке компьютера

Скрытые

Наличие дополнительных процессов в памяти

Изменения системного реестра Windows

Незнакомые файлы

Необычная сетевая активность (ни одно сетевое приложение

не запущено, а значок сет.соед. сигнализирует об обмене данными)

Слайд 35История вопроса

1940-е г. – теоретические основы

самораспространяющихся

программ

Джон фон Нейман, Л.С.Пенроуз, Ф.Ж.Шталь

Первые самораспространяющиеся

программы не были вредоносными в понимаемом ныне смысле.Это были программы-шутки, либо последствия ошибок в программном коде.

Слайд 36История вопроса

Основная характеристика компьютерного вируса — способность к самораспространению.

Подобно биологическому

вирусу для жизни и

размножения он активно использует внешнюю среду:

- память компьютера;- операционную систему.

1983 (84) г. – Фред Коэн при исследовании самовоспроизводящихся (саморазмножающихся) программ впервые ввел термин «компьютерный вирус»

Слайд 37Вирусы. Техники (1990е)

Stealth (стелс, невидимость) – способность вируса заражать файлы

скрытно, не давая пользователю повода заподозрить неладное

Polymorph (полиморфизм) – способность

вируса шифровать свое тело так, чтобы никакие две копии вируса не были похожи друг на другаArmored (защита, бронирование) – способность вируса сопротивляться отладке и дизассемблированию

Multipartite (многосторонность) – способность вируса заражать и программы, и загрузочные сектора дисков

Слайд 38Червь Морриса

ноябрь 1988

первая эпидемия, вызванная сетевым червем.

Из-за ошибок в коде

безвредная по замыслу программа (вскрытие паролей) неограниченно рассылала свои копии

по другим компьютерам сети, запускала их на выполнение и таким образом забирала под себя все сетевые ресурсы.Заразил 6000 - 9000 компьютеров в США

(+ Исследовательский центр NASA)

4 мая 1990 года - суд над автором

- 3 года условно

- 400 часов общественных работ

- штраф в 10 тысяч долларов США.

Слайд 40Информационная безопасность

- защищенность информации и поддерживающей инфраструктуры от случайных или

преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый

ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.Слайд 41Составляющие ИБ

Доступность

возможность за приемлемое время получить требуемую информационную услугу.

Целостность

актуальность и

непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность

защита

от несанкционированного доступа к информации. Слайд 42Термины

Угроза - потенциальная возможность определенным образом нарушить

ИБ

Атака - попытка реализации угрозы

Злоумышленник - тот, кто предпринимает

такую попыткуИсточники угрозы - потенциальные злоумышленники

Окно опасности - промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется.

Для ликвидации окна опасности:

- должно стать известно о средствах использования пробела в защите;

- должны быть выпущены соответствующие заплаты;

- заплаты должны быть установлены в защищаемой ИС.

Слайд 43Классификация угроз

- по аспекту информационной безопасности

(доступность, целостность, конфиденциальность);

- по компонентам информационных

систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);- по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

Слайд 44Наиболее распространенные угрозы доступности:

- непреднамеренные ошибки

- отказ пользователей;

- внутренний

отказ информационной системы;

- отказ поддерживающей инфраструктуры

Программные атаки на доступность:

Агрессивное потребление

ресурсов- локальное

- удаленное

Вредоносное ПО

- вирусы

- черви

- трояны

Слайд 45Способы защиты информации

Силовые методы защиты

Стеганография – сокрытие

самого факта наличия

секретной информации

Криптография

– преобразование смыслового текста в некий хаотический набор знаков (букв

алфавита)Слайд 46Шифр Гая Юлия Цезаря (I в.до н.э.)

А Б В Г

Д Е Ё Ж З И Й К Л М

Н О П РГ Д Е Ё Ж З И Й К Л М Н О П Р С Т У

РИМ → УЛП

Ключ – величина сдвига второй строки (3)

Цезарь Август – ключ сдвиг 1

РИМ → ???

Слайд 47Развитие шифра Цезаря

Произвольное расположение букв 2-й строки

33 варианта ключей при

стандартном расположении

33! – при произвольном (подбор ключа займет столетия)

Слайд 48Шифр перестановки

1 2 3 4 5

3 2 5 1 4 - подстановка (перестановка)

5 – степень

РИМСКАЯ ИМПЕРИЯ

РИМСК АЯИМП ЕРИЯЪ

СИPKМ МЯАПИ

ЯРУЪИ

Расшифровка – разбиваем текст на 5-ки

-

обратная перестановкаСлайд 49Прибор Сцитала

Древняя Спарта V в. до н.э.

Шифр маршрутной перестановки

Ключ –

диаметр цилиндра

Антисцитала - Аристотель

Слайд 50Античность

Диск Энея

Линейка Энея

(шифрование по линейке с использованием узелков)

Узелковое письмо

Слайд 51Античность

Книжный шифр (Эней)

дырочки в книге над буквами секретных сообщений (исп.

в 1 Мировую войну = газета+чернила)

Квадрат Полибия

(др. греч. гос. деятель)

BALL

→ABAACACAУсложненный квадрат Полибия

Ключ THE TABLE

Слайд 52Античность

Тюремный шифр

(Полибий, но с числами. Простукивается позиция по строке и

столбцу)

Магические квадраты

Приезжаю сегодня

Ъирдзегюсжаоеянп

Слайд 53Исторические книги по криптографии

Абу Вакр Ахмед бен Али бен Вахшия

ан-Набати

«Книга о большом стремлении человека разгадать загадки древней письменности»

1412 –

Шехаб аль Кашканди«Относительно сокрытия в буквах тайных сообщений»

XI – XII Омар Хайям

XIV – XV Чикко Симонетти

XV – Габриель де Лавинда

«Трактат о шифрах» - 1ый европейский учебник

Леон Альберти (частота появления букв в текстах, итал.)

«сеновалитр»

Слайд 54Шифр Тритемия

XV – аббат Тритемий, Германия

«Периодически сдвигаемый ключ»

Таблица Тритемия

Введение произвольного

порядка расположения букв исходного алфавита

Применение усложненного порядка выбора строк таблицы

при шифрованииСлайд 55Шифры. Продолжение

1940г. – Германия, Гуттенберг

книгопечатание

Книжный шифр

n/m/t (номер страницы, строки, буквы)

Шифр

вольных каменщиков

(исп. Наполеон)

Слайд 57Шифры. Продолжение

Библия (осмысленные слова)

Шифр «Атбаш»

A B C ….X

Y ZZ Y X …..C B A

Шифр «Альбам»

A B C …. K L

M N O…..Y Z

Слайд 58Шифр Фальконера

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ

1 3

5 672 4

Ключ – ЛИЛИПУТ (3142576)

Выписываем по столбцам:

Иийараеоштот…….