Слайд 2Лек. № 2. Анализ уязвимости технологии

Frame Relay

Учебные вопросы

занятия:

Основные характеристики технологии Frame Relay

Возможные уязвимости технологии Frame

Relay

Тема № 2. "Технологии глобальных сетей передачи данных и их уязвимости"

Слайд 3ЛИТЕРАТУРА:

1. Уязвимость и информационная безопасность телекоммуникационных технологий: Учебное пособие для

вузов / А.А. Новиков, Г.Н. Устинов; Под ред. Г.Н. Устинова.

- М.: Радио и связь. 2003. –296 с.

2. Устинов Г.Н. Основы информационной безопасности систем и сетей передачи данных. М.: Синтег, 2000. 248 с

3. Алгулиев P.M. Методы синтеза адаптивных систем обеспечения информационной безопасности корпоративных сетей. М.: УРСС, 2001.

4. Устинов Г.Н. Научно-технические принципы и обоснование состава перспективных средств обеспечения безопасности информации в телекоммуникационных системах связи. М.: ЦНИИС МС РФ, 1993. 170 с.

Слайд 51. Основные характеристики технологии Frame Relay

Технология Frame Relay предназначена

для создания Frame Relay-сетей с коммутацией пакетов данных, ориентированных на

предварительное установление соединения.

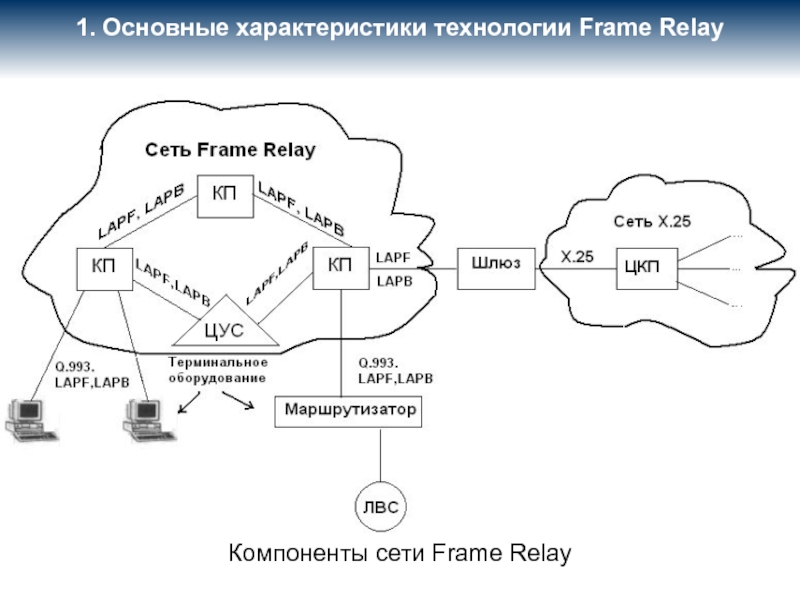

Сеть Frame Relay включает в себя следующие компоненты:

коммутаторы пакетов (КП) – устройства, обеспечивающие передачу сообщений, содержащих информацию пользователя или информацию управления, в сети Frame Relay;

центр управления сетью, предназначенный для управления КП;

магистральные каналы связи – линии связи и аппаратура передачи данных между КП, а также между КП и ЦУС;

каналы доступа – линии связи и аппаратура передачи данных между КП и терминальным оборудованием пользователей, подключённых к сети Frame Relay.

Слайд 6Компоненты сети Frame Relay

1. Основные характеристики технологии Frame Relay

Слайд 7

1. Основные характеристики технологии Frame Relay

Функции сетевого

уровня стека протоколов Frame Relay включают в себя:

1. Установление и

закрытие коммутируемых и постоянные виртуальных соединений между терминальным оборудованием пользователей, а также между ЦУС и КП:

- при установлении коммутируемого или постоянного виртуального соединения определяются параметры качества обслуживания данных;

- установление и закрытие коммутируемых виртуальных соединений реализуются при помощи пакетов данных на основе протокола Q.933.

Слайд 81. Основные характеристики технологии Frame Relay

Функции канального уровня стека

протоколов Frame Relay включают в себя:

1. Формирование кадров данных при

помощи LAPD:

- обнаружение случайных ошибок с повторной передачей кадров, содержимое которых было искажено;

- проверка и восстановление правильной последовательности передаваемых кадров;

2. Формирование кадров данных на основе протокола LAPF:

- обнаружение случайных ошибок и удаление искажённых кадров без формирования запросов на их повторную передачу;

- проверка и восстановление правильной последовательности передаваемых кадров не осуществляется;

- коммутация кадров данных на основе числовых идентификаторов коммутируемых и постоянных виртуальных соединений, сформированных на сетевом уровне на этапе установления соединения.

Слайд 91. Основные характеристики технологии Frame Relay

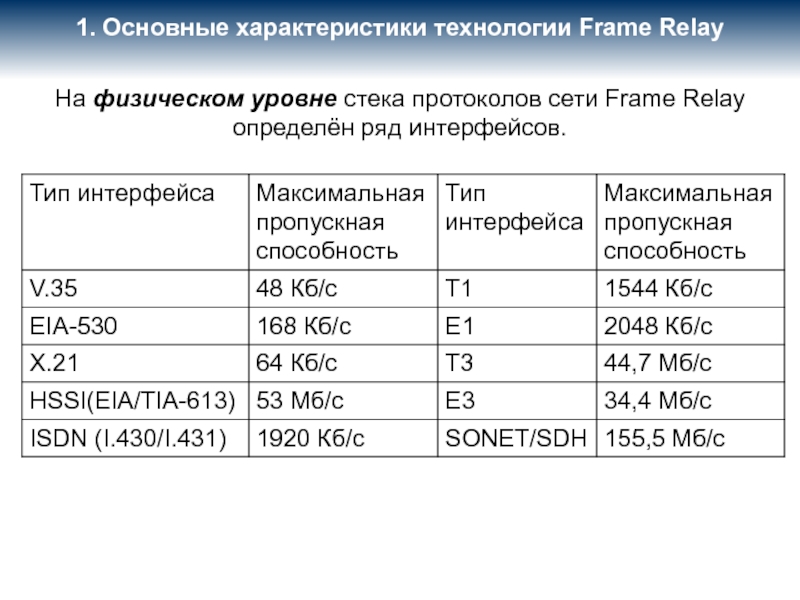

На физическом уровне стека

протоколов сети Frame Relay определён ряд интерфейсов.

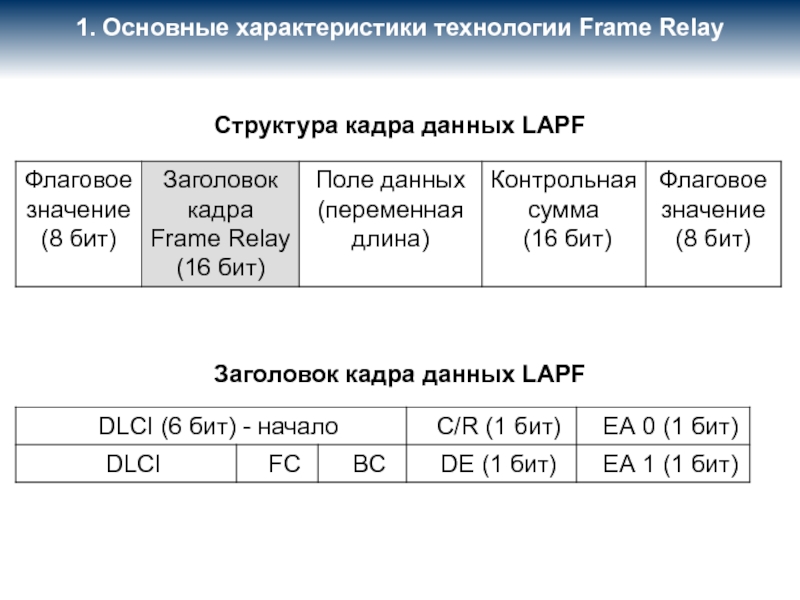

Слайд 10Структура кадра данных LAPF

Заголовок кадра данных LAPF

1. Основные характеристики технологии

Frame Relay

Слайд 111. Основные характеристики технологии Frame Relay

Поле "DLCI" имеет суммарную

длину 10 бит и содержит идентификатор коммутируемого или постоянного виртуального

соединения для коммутации кадров данных, передаваемых в сети Frame Relay.

Длина идентификатора соединения может быть увеличена путём установки соответствующих значений полей "ЕА" (Extended Address) заголовка кадра данных.

Если поле "ЕА" принимает нулевое значение, то следующий байт заголовка кадра данных содержит продолжение значения поля "DLCI".

Поскольку идентификатор виртуального соединения должен располагаться как минимум в двух полях "DLCI", то поле "ЕА 0" всегда принимает нулевое значение.

При необходимости расширить значение "DLCI" с 10 до 16 бит в поле "ЕА 1" нужно записать нулевое значение.

Слайд 121. Основные характеристики технологии Frame Relay

"1" значение поля "FECN"

(Forward Explicit Congestion Notification) извещает терминальное оборудование пользователя, что в

сети Frame Relay возникли перегрузки. Терминальное оборудование пользователя может известить оборудование, осуществляющее получение кадров данных, о необходимости снижения интенсивности передачи кадров данных.

"1" значение поля "ВЕСN" (Backward Explicit Congestion Notification) предназначено для оповещения терминального оборудования пользователя, отправляющего кадры данных о возникших перегрузках и о необходимости снижения интенсивности передачи кадров данных.

Слайд 131. Основные характеристики технологии Frame Relay

Однобитовое поле "DE" (Discard

Eligibility) определяет степень приоритета передаваемого кадра данных и предназначено для

снижения перегрузки сети Frame Relay.

Если "DE" принимает "1" значение, то передаваемый кадр данных может быть отброшен КП при возникновении перегрузок.

Если "DE" содержит "0" значение, то КП должен обеспечить дальнейшую передачу данного кадра данных даже в случае перегрузки сети Frame Relay.

КП могут записать в поле "DE" единичное значение в случае, если на участке, где передаётся пакет данных, возникли перегрузки.

Слайд 14Управление потоками в сетях Frame Relay основано на задании а

КП для каждого виртуального соединения параметров:

1. CIR - это

средняя скорость передачи информации, гарантируемая сетью для данного виртуального соединения.

2. Bc - это максимальное число битов, передача которых в течение интервала времени Т соответствует значению CIR, т. е.

CIR = Bc / T.

3. Be - это число битов сверх значения Bc, которые сеть готова принять для передачи по данному виртуальному соединению.

Анализируя значение DE, узлы сети могут отличить кадры, передаваемые в пределах CIR (Bc), от дополнительных кадров (Be).

1. Основные характеристики технологии Frame Relay

Слайд 151. Основные характеристики технологии Frame Relay

Функции сетевого уровня стека

протоколов Frame Relay на основании протокола Q.933 :

1. Установление коммутируемого

виртуального соединения между терминальным оборудованием пользователей и КП:

2. Закрытие коммутируемого виртуального соединения

Слайд 17Воздействия нарушителя на физическом уровне

сети Frame Relay

Реализуются путём получения

НСД к функциям

- терминального оборудования пользователей,

- коммутатора пакетов

- центра управления сетью

посредством:

1. Ложной аутентификации нарушителя с консоли управления;

2. Активизации "закладок", внедрённых в объекты сети Frame Relay.

Слайд 18Источники ВН на физическом уровне сети Frame Relay

Слайд 19Воздействия нарушителя на канальном уровне

сети Frame Relay

1. ВН, направленные

на активизацию "закладок".

2. ВН, направленные на блокирование процесса передачи сообщений

пользователя.

- Искажение поля данных кадра данных LAPF.

- Искажение флагового поля кадра данных.

- Искажение значения идентификатора виртуального соединения DLCI.

- Искажение значения длины идентификатора виртуального соединения ЕА.

3. ВН, направленные на уменьшение скорости передачи сообщений пользователя.

4. ВН, направленные на подмену одного из субъектов коммутируемого или постоянного виртуального соединения.

Слайд 20Искажение поля данных кадра данных LAPF

Последствия:

Получив кадр данных, целостность которого

была нарушена, терминальное оборудование пользователя осуществит сборку искажённого сообщения и

сформирует запрос на повторную передачу этого сообщения.

Результат

Блокирование процесса передачи сообщений без фиксирования сетью факта блокирования.

Слайд 21Искажение флагового поля кадра данных

Последствия:

Несанкционированное искажение значения флагового поля приведёт

к тому, что коммутаторы пакетов через которые будут проходить кадры

данных, не смогут правильно определить границы кадра, что приведёт к его удалению.

Результат

Блокирование процесса передачи сообщений без фиксирования сетью факта блокирования.

Слайд 22Искажение значения идентификатора виртуального соединения DLCI

Последствия:

Искажение значения поля DLCI кадра

данных приведёт к тому, что передаваемый кадр будет

либо доставлен

ложному адресату,

либо отброшен одним из КП из-за отсутствия в таблице коммутации идентификатора виртуального соединения.

Результат

Блокирование процесса передачи сообщений без фиксирования сетью факта блокирования.

Слайд 23Искажение значения длины идентификатора виртуального соединения ЕА

Последствия:

Изменение значения этих полей

приведёт к тому, что КП не сможет правильно определить значение

идентификатора соединения, что приведёт к блокированию процесса передачи.

Результат

Блокирование процесса передачи сообщений без фиксирования сетью факта блокирования.

Слайд 24ВН, направленные на уменьшение скорости передачи сообщений пользователя

Способы реализации:

При ложной

записи в поле "FECN", "BECN" - "1", происходит извещение получателя

и отправителя кадра о необходимости снижения интенсивности передаваемых кадров.

При записи в поле "DE" - "1" происходит снижение уровня приоритета, приводящее к удалению в КП на перегруженных участках сети Frame Relay.

Слайд 25ВН, направленные на подмену одного из субъектов коммутируемого или постоянного

виртуального соединения

Последствия:

"вклинивание" нарушителя в виртуальное соединение и выполнение несанкционированных действий

от имени одного из объектов сети, участвующих в соединении.

Например, нарушитель может "вклиниться" в виртуальное соединение между ЦУС и КП и от имени ЦУС несанкционированно изменить настройки работы КП.

Слайд 261. ВН, направленные на блокирование процесса передачи сообщений при помощи

пакетов данных RELEASE,

2. ВН, направленные на блокирование процесса передачи

сообщений при помощи пакетов данных SETUP,

3. ВН, реализуемые путём модификации адресов отправителя и получателя пакетов данных,

4. ВН, направленные на блокирование доступа к ЦУС по коммутируемому виртуальному соединению,

5. ВН, реализуемые путём удаления пакетов данных.

Воздействия нарушителя на сетевом уровне

сети Frame Relay

Слайд 27ВН, направленные на блокирование процесса передачи при помощи пакетов данных

RELEASE

Последствия

КП или терминальное оборудование пользователей закрывают существующее коммутируемое виртуальное соединение,

блокирование дальнейшего процесса установления коммутируемого виртуального соединения.

Результат:

Блокирование процесса передачи сообщений пользователя по этому соединению.

Слайд 28ВН, направленные на блокирование

доступа к ЦУС при помощи пакетов данных

SETUP

Последствия:

Стандартная длина идентификатора виртуального соединения составляет 10 бит,

Тогда максимальное

количество коммутируемых виртуальных соединений, которые можно установить с ЦУС, составляет 1024

После их установления к ЦУС больше нельзя будет получить доступ при помощи нового коммутируемого виртуального соединения.

Результат:

Невозможность установления коммутируемого виртуального соединения между терминальным оборудованием пользователей .

Слайд 29ВН, реализуемые путём модификации адресов отправителя и получателя пакетов данных

Результат:

Невозможность

установления коммутируемого виртуального соединения между терминальным оборудованием пользователей

Чтобы факт несанкционированного

искажения пакета данных не был обнаружен в КП, нарушитель должен заново вычислить и записать контрольную сумму кадра данных LAPF.

Слайд 30ВН, реализуемые путём удаления пакетов данных

Результат:

Блокирование процесса передачи сообщений пользователя

может осуществляться нарушителем путём блокирования процесса установления коммутируемого виртуального соединения

посредством удаления хотя бы одного необходимого пакета данных.

Слайд 31Лек. № 2. Анализ уязвимости технологии Frame Relay

Учебные вопросы

занятия:

Основные характеристики технологии Frame Relay

Возможные уязвимости технологии Frame

Relay

Тема № 2. "Технологии глобальных сетей передачи данных и их уязвимости"

Слайд 32ЛИТЕРАТУРА (ОСНОВНАЯ):

1. Уязвимость и информационная безопасность телекоммуникационных технологий: Учебное пособие

для вузов / А.А. Новиков, Г.Н. Устинов; Под ред. Г.Н.

Устинова. - М.: Радио и связь. 2003. –296 с.

2. Устинов Г.Н. Основы информационной безопасности систем и сетей передачи данных. М.: Синтег, 2000. 248 с

ЗАДАНИЕ НА САМОПОДГОТОВКУ:

ПОВТОРИТЬ МАТЕРИАЛ ЛЕКЦИИ;

ДОПОЛНИТЬ КОНСПЕКТ (ИСТОЧНИК 1)

Лек. № 2. Анализ уязвимости технологии Frame Relay