Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Теоретические основы информатики кандидат технических наук, доцент Полупанов

Содержание

- 1. Теоретические основы информатики кандидат технических наук, доцент Полупанов

- 2. Цель лекции.дать понятие угрозы безопасности информации;рассмотреть основные

- 3. 7.1. Виды угроз безопасности в вычислительных системахПод

- 4. Классификация угроз безопасности информацииСлучайные - ошибки в

- 5. Основные виды угроз безопасности информациираскрытие конфиденциальной информации;компрометация

- 6. Причины случайных воздействий при функционировании компьютерных системотказы

- 7. Наиболее распространенные пути несанкционированного доступа к информации

- 8. Объекты защиты информацииПод объектом защиты понимается такой

- 9. Элементы защиты информацииПод элементом защиты информации понимается

- 10. 7.2. Методы и средства защиты информации в экономических информационных системах

- 11. Принципы создания базовой системы защиты информацииКомплексный подход

- 12. Этапы разработки системы безопасностианализ возможных угроз;разработка системы защиты;реализация системы защиты;сопровождение системы защиты.

- 13. Основные постулаты защиты информацииАбсолютно надежную и непреодолимую

- 14. Комплекс программно-технических средств и организационных решений учет,

- 15. 7.3. Криптографические методы защиты информацииКриптографическое преобразование -

- 16. Клод Шеннон. Теория связи в секретных системах. 1945.129834567помехи(шумы) Несанкционированный доступ Источник сообщенияКодерПередатчикПолучатель сообщенияШифраторДешифраторКанал связиПриемникДекодер10Защищенный канал связи

- 17. Сущность криптографических методовЗащита информации методом криптографического преобразования

- 18. Требования к методам криптографического преобразованияметод должен быть

- 19. Основные группы методов защитных преобразованийперестановки - разбиении

- 20. Современная компьютерная криптографияБлочные алгоритмыDES – 1977 г.,

- 21. Блочный шифрБлочный шифр — разновидность симметричного шифра.

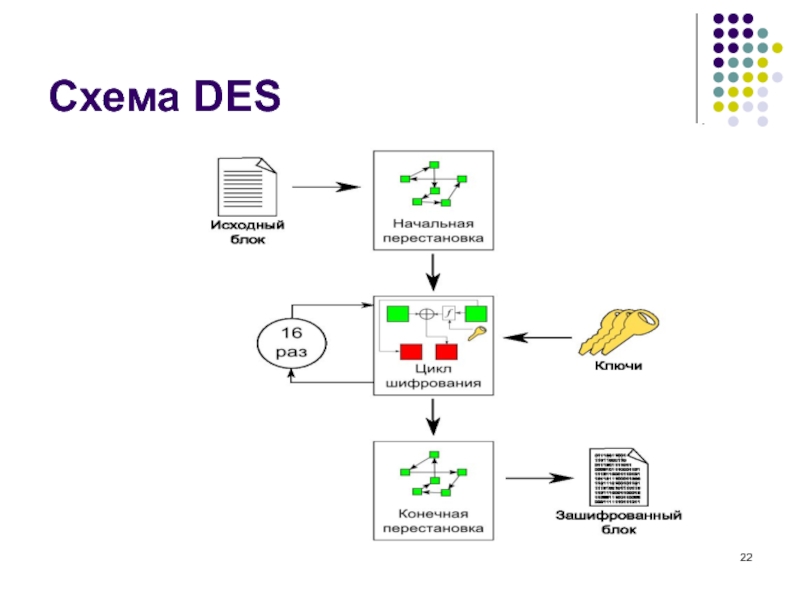

- 22. Схема DES

- 23. Схема ГОСТ 28147-89

- 24. Криптосистема с открытым ключомКриптографическая система с открытым

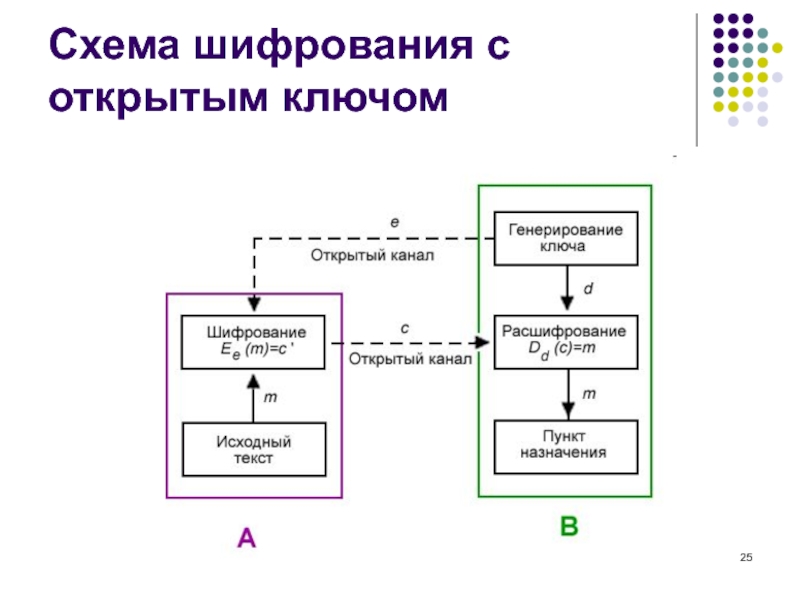

- 25. Схема шифрования с открытым ключом

- 26. Основные принципы построения криптосистем с открытым ключомНачинаем

- 27. 7.4. Компьютерные вирусы и антивирусные программыКомпьютерным вирусом

- 28. Признаки появления вирусазамедление работы компьютера;невозможность загрузки операционной

- 29. Классификация вирусов в зависимости от среды обитанияЗагрузочные

- 30. Классификация вирусов по способу заражения среды обитания

- 31. Некоторые известные типы вирусовПрограммы-черви -вычисляют адреса сетевых

- 32. АнтивирусыВ основе работы большинства антивирусных программ лежит

- 33. Классификация антивирусных программПрограммы-фильтры, или «сторожа», постоянно находятся

- 34. Скачать презентанцию

Цель лекции.дать понятие угрозы безопасности информации;рассмотреть основные виды угроз безопасности;исследовать методы и средства защиты информации;рассмотреть основные постулаты защиты информации;дать понятие криптографических методов защиты информации;исследовать сущность криптографических методов;рассмотреть современные методы компьютерной криптографии;дать

Слайды и текст этой презентации

Слайд 1Теоретические основы информатики

кандидат технических наук, доцент

Полупанов Дмитрий Васильевич

Лекция 7. Защита

информации

Слайд 2Цель лекции

.дать понятие угрозы безопасности информации;

рассмотреть основные виды угроз безопасности;

исследовать

методы и средства защиты информации;

рассмотреть основные постулаты защиты информации;

дать понятие

криптографических методов защиты информации;исследовать сущность криптографических методов;

рассмотреть современные методы компьютерной криптографии;

дать понятие компьютерного вируса;

исследовать основные разновидности компьютерных вирусов;

рассмотреть основные типы антивирусных программ и принципы их работы.

Слайд 37.1. Виды угроз безопасности в вычислительных системах

Под угрозой безопасности информации

понимается действие или событие, которое может привести к разрушению, искажению

или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.Слайд 4Классификация угроз безопасности информации

Случайные - ошибки в программном обеспечении, выходы

из строя аппаратных средств, неправильные действия пользователей или администрации и

т.п.Умышленные - преследуют цель нанесения ущерба пользователям:

Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на ее функционирование.

Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах, посредством их прослушивания.

Активные угрозы имеют целью нарушение нормального процесса функционирования посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы.

К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных или в системной информации в компьютерных технологиях и тд. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

Слайд 5Основные виды угроз безопасности информации

раскрытие конфиденциальной информации;

компрометация информации;

несанкционированное использование информационных

ресурсов;

ошибочное использование информационных ресурсов;

несанкционированный обмен информацией;

отказ от информации;

отказ в обслуживании.

Слайд 6Причины случайных воздействий при функционировании компьютерных систем

отказы и сбои аппаратуры

в случае ее некачественного исполнения и физического старения;

помехи в каналах

и на линиях связи от воздействия внешней среды;аварийные ситуации (пожар, наводнение, выход из строя электропитания и др.);

схемные и системотехнические ошибки и просчеты разработчиков и производителей ПК;

алгоритмические и программные ошибки;

ошибки человека при работе с ПК.

Слайд 7Наиболее распространенные пути несанкционированного доступа к информации

перехват электронных излучений;

принудительное

электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции

несущей;применение подслушивающих устройств (закладок);

дистанционное фотографирование;

перехват акустических излучений и восстановление текста принтера;

хищение носителей информации и документальных отходов;

чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя;

мистификация (маскировка под запросы системы);

• использование программных ловушек;

использование недостатков языков программирования и операционных систем;

включение в библиотеки программ специальных блоков типа «Троянский конь»;

незаконное подключение к аппаратуре и линиям связи;

злоумышленный вывод из строя механизмов защиты;

внедрение и использование компьютерных вирусов.

Слайд 8Объекты защиты информации

Под объектом защиты понимается такой структурный компонент системы,

в котором находится или может находиться подлежащая защите информация,

терминалы пользователей

(персональные компьютеры, рабочие станции сети);терминал администратора сети или групповой абонентский узел;

узел связи;

средства отображения информации;

средства документирования информации;

машинный зал (компьютерный или дисплейный) и хранилище носителей информации;

внешние каналы связи и сетевое оборудование;

накопители и носители информации.

Слайд 9Элементы защиты информации

Под элементом защиты информации понимается совокупность данных, которая

может содержать подлежащие защите сведения

данные и программы на внешнем машинном

носителе (гибком и жестком дисках);данные, отображаемые на экране монитора;

данные, выводимые на принтер при автономном и сетевом использовании ПК;

пакеты данных, передаваемые по каналам связи;

данные, размножаемые (тиражируемые) с помощью копировально- множительного оборудования;

отходы обработки информации в виде бумажных и магнитных носителей;

журналы назначения паролей и приоритетов зарегистрированным пользователям;

служебные инструкции по работе с комплексами задач;

архивы данных и программного обеспечения и др.

Слайд 11Принципы создания базовой системы защиты информации

Комплексный подход к построению системы

защиты при ведущей роли организационных мероприятий, означающий оптимальное сочетание программных

аппаратных средств и организационных мер защиты и подтвержденный практикой создания отечественных и зарубежных систем защиты.Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки, т. е. предоставление пользователям минимума строго определенных полномочий, достаточных для успешного выполнения ими своих служебных обязанностей, с точки зрения автоматизированной обработки доступной им конфиденциальной информации.

Полнота контроля и регистрации попыток несанкционированного доступа, т. е. необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования, а также невозможность совершения любой операции обработки информации без ее предварительной регистрации.

Обеспечение надежности системы защиты, т. е. невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий нарушителя или непреднамеренных ошибок пользователей и обслуживающего персонала.

Обеспечение контроля за функционированием системы защиты, т. е. создание средств и методов контроля работоспособности механизмов защиты.

«Прозрачность» системы защиты информации для общего, прикладного программного обеспечения и пользователей.

Экономическая целесообразность использования системы защиты, выражающаяся в том, что стоимость разработки и эксплуатации систем защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации информационных систем без системы защиты информации.

Слайд 12Этапы разработки системы безопасности

анализ возможных угроз;

разработка системы защиты;

реализация системы защиты;

сопровождение

системы защиты.

Слайд 13Основные постулаты защиты информации

Абсолютно надежную и непреодолимую защиту создать невозможно.

Средства

защиты должны быть оптимизированы под потенциальную угрозу. Т.е. вначале надо

решить, кто и как может взломать ваш компьютер. Затем строить защиту именно против этого.Защита должна быть комплексной, то есть включать технические, программные, административные и правовые средства защиты.

Система защиты должна быть гибкой и легко адаптируемой под новые виды угроз атаки

Слайд 14Комплекс программно-технических средств и организационных решений

учет, хранение и выдачу

пользователям информационных носителей, паролей, ключей;

ведение служебной информации (генерация паролей, ключей,

сопровождение правил разграничения доступа);оперативный контроль за функционированием систем защиты секретной информации;

контроль соответствия общесистемной программной среды эталону;

приемку новых программных средств;

контроль за ходом технологического процесса обработки финансово-кредитной информации путем регистрации анализа действий пользователей;

сигнализацию опасных событий и т.д.

Слайд 157.3. Криптографические методы защиты информации

Криптографическое преобразование - один из наиболее

эффективных методов, резко повышающих безопасность:

передачи данных в компьютерных сетях;

данных, хранящихся

в удаленных устройствах памяти;информации при обмене между удаленными объектами.

Криптология— это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Криптография – шифрование – передача сообщения в зашифрованном виде с помощью дополнительной информации – ключа.

Криптоанализ – совокупность методов, позволяющих извлечь информацию из криптограммы без ключа.

Аутентификация – совокупность приемов, позволяющих установить подлинность сообщения и подлинность источника сообщения.

Слайд 16Клод Шеннон. Теория связи в секретных системах. 1945.

1

2

9

8

3

4

5

6

7

помехи

(шумы)

Несанкционированный доступ

Источник сообщения

Кодер

Передатчик

Получатель сообщения

Шифратор

Дешифратор

Канал связи

Приемник

Декодер

10

Защищенный канал связи

Слайд 17Сущность криптографических методов

Защита информации методом криптографического преобразования заключается вприведении ее

к неявному виду путем преобразования составных частей информации (букв, цифр,

слогов, слов) с помощью специальных алгоритмов либо аппаратных средств и кодов ключей.Ключ - это изменяемая часть криптографической системы, хранящаяся в тайне и определяющая, какое шифрующее преобразование из возможныхвыполняется в данном случае.

Слайд 18Требования к методам криптографического преобразования

метод должен быть достаточно устойчивым к

попыткам раскрытия исходного текста на основе зашифрованного;

обмен ключа не должен

быть труден для запоминания;затраты на защитные преобразования должны быть приемлемы при заданном уровне сохранности информации;

ошибки в шифровании не должны приводить к явной потере информации;

длина зашифрованного текста не должна превышать длину исходного текста.

Слайд 19Основные группы методов защитных преобразований

перестановки - разбиении исходного текста на

блоки, а затем в записи этих блоков и чтении шифрованного

текста по разным путям геометрической фигуры, например, запись исходного текста - по строкам матрицы, а чтение - по ее столбцамзамены (подстановки) - символы исходного текста (блока), записанные в одном алфавите, заменяются символами другого алфавита в соответствии с принятым ключом преобразования

аддитивные методы,

комбинированные методы.

Слайд 20Современная компьютерная криптография

Блочные алгоритмы

DES – 1977 г., США. Хорст Фейстель,

IBM.

AES – 1998 г. Винсент Рэймен и Йоан Даймен

ГОСТ

28147-89, 1978 г., СССР. Полностью открыт в 1994 г. Сущность этих методов – сообщение в числовой форме переводится в двоичный код. Разбивается на блоки по 64 бита, шифрующиеся отдельно. Секрет – ключ, последовательность из 64 бит, находящийся у пользователя.

Слайд 21Блочный шифр

Блочный шифр — разновидность симметричного шифра. Особенностью блочного шифра

является обработка блока нескольких байт за одну итерацию (как правило

8 или 16).Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.Преобразование должно использовать следующие принципы:

Рассеивание (diffusion) — то есть изменение любого знака открытого текста или ключа влияет на большое число знаков шифротекста, что скрывает статистические свойства открытого текста;

Перемешивание (confusion) — использование преобразований, затрудняющих получение статистических зависимостей между шифротектстом и открытым текстом.

К достоинствам блочных шифров относят похожесть процедур шифрования и расшифрования, которые, как правило, отличаются лишь порядком действий. Это упрощает создание устройств шифрования, так как позволяет использовать одни и те же блоки в цепях шифрования и дешифрования.

Слайд 24Криптосистема с открытым ключом

Криптографическая система с открытым ключом (или Асимметричное

шифрование) — система шифрования и/или электронной цифровой подписи (ЭЦП), при

которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифрования сообщения используется секретный ключКриптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах.

Идея криптографии с открытым ключом очень тесно связана с идеей односторонних функций, то есть таких функций f(x), что по известному x довольно просто найти значение f(x), тогда как определение x из f(x) сложно в смысле теории.

Но сама односторонняя функция бесполезна в применении: ею можно зашифровать сообщение, но расшифровать нельзя. Поэтому криптография с открытым ключом использует односторонние функции с лазейкой. Лазейка — это некий секрет, который помогает расшифровать. То есть существует такой y, что зная f(x) и y, можно вычислить x. К примеру, если разобрать часы на множество составных частей, то очень сложно собрать вновь работающие часы. Но если есть инструкция по сборке (лазейка), то можно легко решить эту проблему.

Слайд 26Основные принципы построения криптосистем с открытым ключом

Начинаем с трудной задачи

P. Она должна решаться сложно в смысле теории: не должно

быть алгоритма, с помощью которого можно было бы перебрать все варианты решения задачи P за полиномиальное время относительно размера задачи. Более правильно сказать: не должно быть известного полиномиального алгоритма, решающего данную задачу — так как ни для одной задачи ещё пока не доказано, что для неё подходящего алгоритма нет в принципе.Можно выделить легкую подзадачу P' из P. Она должна решаться за полиномиальное время, лучше, если за линейное.

«Перетасовываем и взбалтываем» P', чтобы получить задачу P'', совершенно не похожую на первоначальную. Задача P'', по крайней мере, должна выглядеть как оригинальная труднорешаемая задача P.

P'' открывается с описанием, как она может быть использована в роли ключа зашифрования. Как из P'' получить P', держится в секрете как секретная лазейка.

Криптосистема организована так, что алгоритмы расшифрования для легального пользователя и криптоаналитика существенно различны. В то время как второй решает P'' задачу, первый использует секретную лазейку и решает P' задачу.

Слайд 277.4. Компьютерные вирусы и антивирусные программы

Компьютерным вирусом принято называть специально

написанную, обычно небольшую по размерам программу, способную самопроизвольно присоединяться к

другим программам (т.е. заражать их), создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера и в другие объединенные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютереСлайд 28Признаки появления вируса

замедление работы компьютера;

невозможность загрузки операционной системы;

частые «зависания» и

сбои в работе компьютера;

прекращение работы или неправильную работу ранее успешно

функционировав-ших программ;увеличение количества файлов на диске;

изменение размеров файлов;

периодическое появление на экране монитора неуместных сообщений;

уменьшение объема свободной оперативной памяти;

заметное возрастание времени доступа к жесткому диску;

изменение даты и времени создания файлов;

разрушение файловой структуры (исчезновение файлов, искажение каталогов и др.);

загорание сигнальной лампочки дисковода, когда к нему нет обращения, и др.

Слайд 29Классификация вирусов в зависимости от среды обитания

Загрузочные вирусы внедряются в

загрузочный сектор диска или в сектор, содержащий программу загрузки системного

диска.Файловые вирусы внедряются в основном в исполняемые файлы с расширением СОМ и .ЕХЕ.

Системные вирусы проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы обитают в компьютерных сетях; файлово-загрузочные (многофункциональные) поражают загрузочные секторы дисков и файлы прикладных программ.

Слайд 30Классификация вирусов по способу заражения среды обитания

Резидентные вирусы при

заражении компьютера оставляют в оперативной памяти свою резидентную часть, которая

затем перехватывает обращение операционной системы к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера.Нерезидентные вирусы не заражают оперативную память ПК и являются активными ограниченное время.

Слайд 31Некоторые известные типы вирусов

Программы-черви -вычисляют адреса сетевых компьютеров и рассылают

по этим адресам свои копии, поддерживая между собой связь.

«Троянский

конь» - это программа, которая, маскируясь под полезную программу, выполняет дополнительные функции, о чем пользователь и не догадывается (например, собирает информацию об именах и паролях, записывая их в специальный файл, доступный лишь создателю данного вируса), либо разрушает файловую систему.Логическая бомба - это программа, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм. Например, такая вирусная программа начинает работать после некоторого числа прикладной программы, комплекса, при наличии или отсутствии определенного файла или записи файла и т.д.

Программы-мутанты, самовоспроизводясь, воссоздают копии, которые явно отличаются от оригинала.

Вирусы-невидимки, или стелс-вирусы, перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо себя незара-женные объекты.

Макровирусы используют возможности макроязыков, встроенных в офисные программы обработки данных (текстовые редакторы, электронные таблицы и т.д.).

Слайд 32Антивирусы

В основе работы большинства антивирусных программ лежит принцип поиска сигнатуры

вирусов. Вирусная сигнатура - это некоторая уникальная характеристика вирусной программы,

которая выдает присутствие вируса в компьютерной системе.Обычно в антивирусные программы входит периодически обновляемая база данныхсигнатур вирусов. Антивирусная программа просматривает компьютерную систему, проводя сравнение и отыскивая соответствие с сигнатурами в базе данных. Когда программа находит соответствие, она пытается вычистить обнаруженный вирус.

Слайд 33Классификация антивирусных программ

Программы-фильтры, или «сторожа», постоянно находятся в оперативной памяти,

являясь резидентными, и перехватывают все запросы к операционной системе на

выполнение подозрительных действий.Программы-ревизоры запоминают исходное состояние программ, каталогов и системных областей диска, когда компьютер еще не был заражен вирусом, а затем периодически сравнивают текущее состояние с исходным.

Программы-доктора не только обнаруживают, но и «лечат» зараженные программы или диски, «выкусывая» из зараженных программ тело вируса. Программы этого типа делятся на фаги и полифаги.

Программы-детекторы позволяют обнаруживать файлы, зараженные одним или несколькими известными разработчикам программ вирусами.

Программы-вакцины, или иммунизаторы, относятся к резидентным программам. Онимодифицируют программы и диски таким образом, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает их уже зараженными и не внедряется в них.