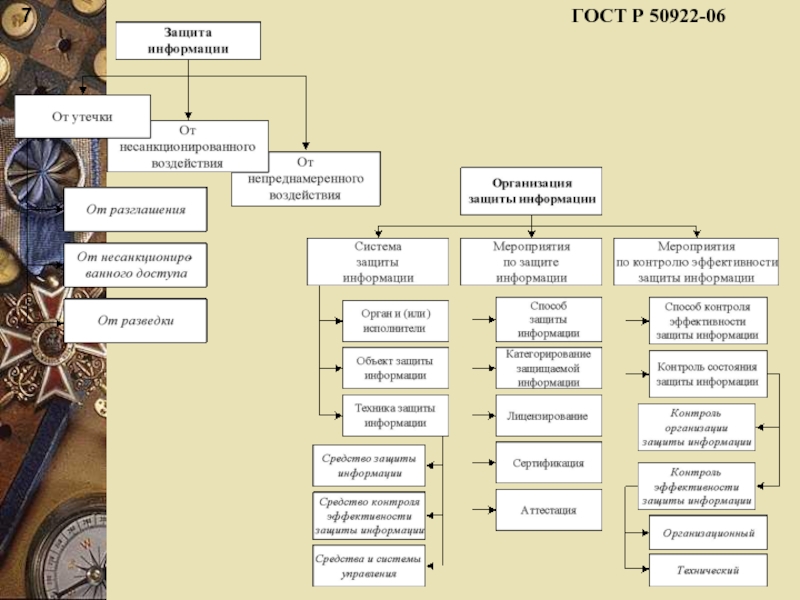

от НСД к программной среде

Подсистема контроля доступа на территорию объекта

и в помещения

Подсистема охранной сигнализации и наблюдения

Автоматизированные контрольно -пропускные пункты

Комплекс средств контроля и защиты от физического доступа к аппаратуре

Комплекс средств контроля вскрытия аппаратуры

Комплекс средств блокирования аппаратуры

Средства учета и уничтожения носителей

Комплекс средств физической аутентификации пользователей

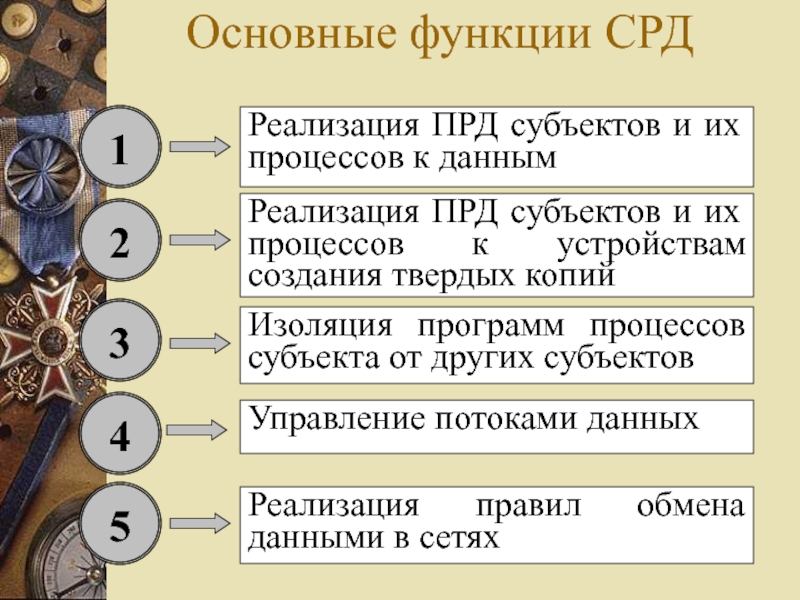

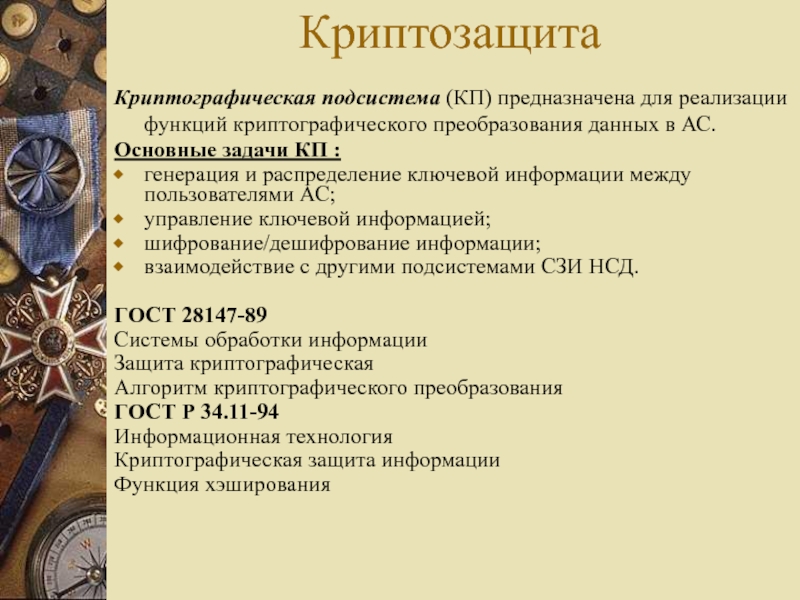

Комплекс программных и программно-аппаратных средств разграничения доступа (в том числе криптозащиты, межсетевого экранирования, построения VPN-сетей и др.)

Программные средства блокирования несанкционированных действий, сигнализации и регистрации

Подсистема защиты от программно-математического воздействия

Средства повышения достоверности данных и надежности транзакций

Средства архивирования, резервного копирования

Программные средства обнаружения вторжений и сетевых атак

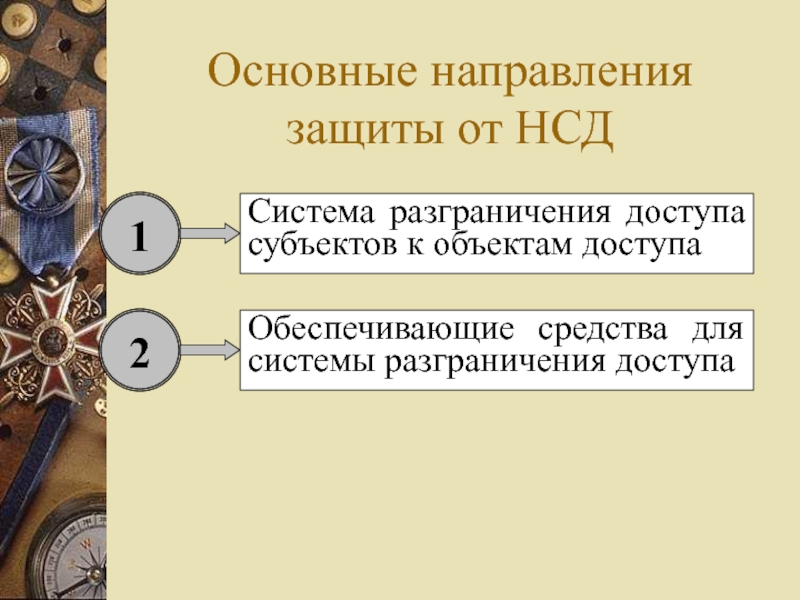

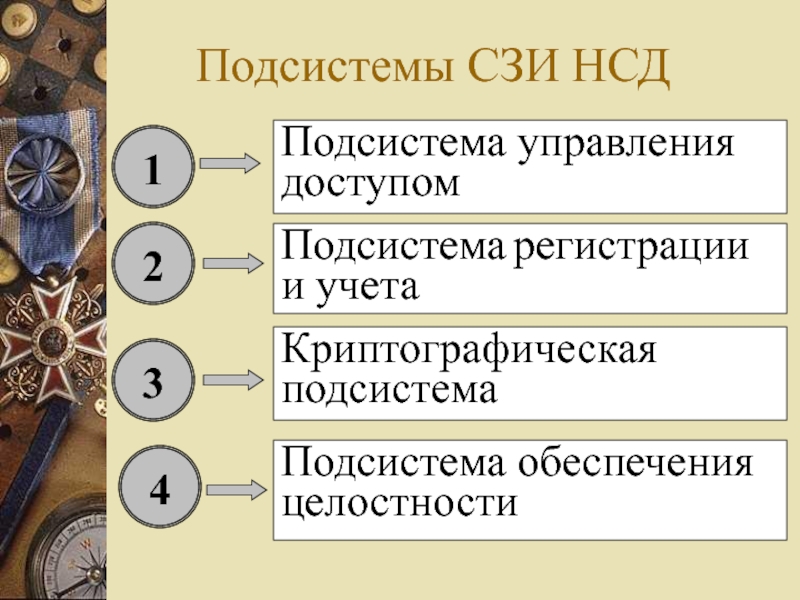

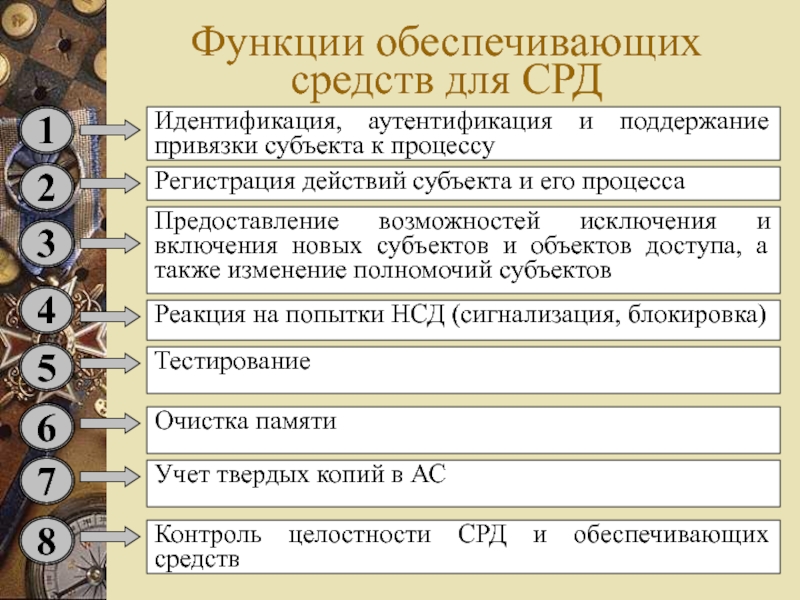

Подсистема защиты информации от НСД