Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита информации

Содержание

- 1. Защита информации

- 2. 6. Принципы многоуровневой защиты корпоративной информации 6.1. Корпоративная информационная система с традиционной структурой

- 3. 6.2. Системы «облачных» вычислений (cloud computing)технологии распределённой

- 4. Архитектура облачных сервисовВведение в облачные вычисленияhttp://jeck.ru/labs/deep/lec_1.html

- 5. Основные характеристики облачных вычисленийМасштабируемость – сеть позволяет

- 6. Компании поставщики услугGoogle,Amazon, Salesforce.com, IBM, Microsoft, SAPOracle.Например,

- 7. Концепция архитектуры облачной системынеобходимость стандартизации «облачных» вычисленийпреимущества и недостатки облачных вычислений

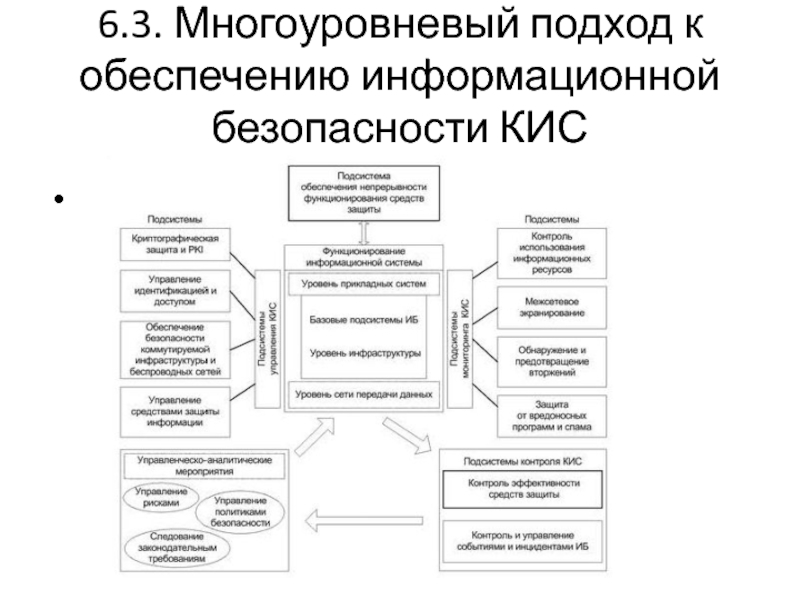

- 8. 6.3. Многоуровневый подход к обеспечению информационной безопасности КИС

- 9. 6.4. Подсистемы информационной безопасности традиционных КИСзащиты информации

- 10. 6.5. Безопасность «облачных» вычисленийосновные проблемы безопасности облачной инфраструктурысредства защиты в виртуальных средахвыбор провайдера облачных услуг

- 11. 7. Обеспечение безопасности операционных систем7.1 Проблемы обеспечения

- 12. Типичные атаки:сканирование файловой системыподбор паролякража информациипревышение полномочийпрограммные

- 13. Административные мерыПостоянный контроль корректности функционирования ОСОрганизация и

- 14. 7.2. Архитектура подсистемы защиты операционной системыОсновные функции

- 15. Идентификация, аутентификация и авторизация субъектов доступа Идентификация

- 16. 7.3. Обеспечение безопасности ОС UNIXпарольная защитазащита файловой

- 17. 7.4. Обеспечение безопасности ОС WindowsСоставляющие:средства защиты общего

- 18. Группы безопасности - упрощают управление доступом к

- 19. Технологии шифрования EFS (Encrypting File System) –

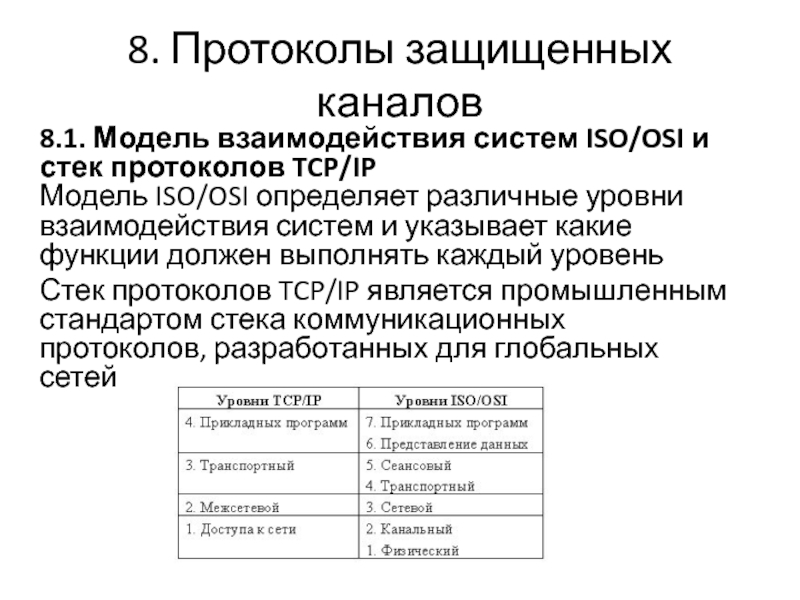

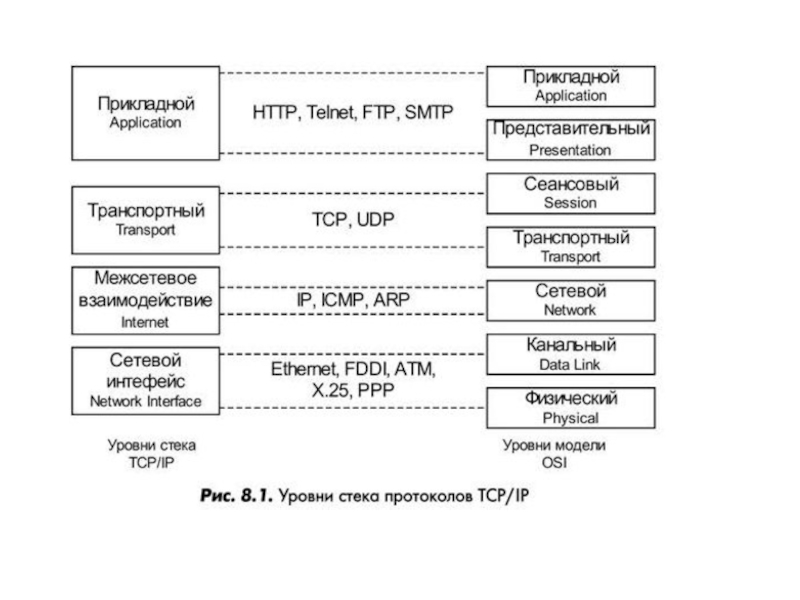

- 20. 8. Протоколы защищенных каналов8.1. Модель взаимодействия систем

- 21. Слайд 21

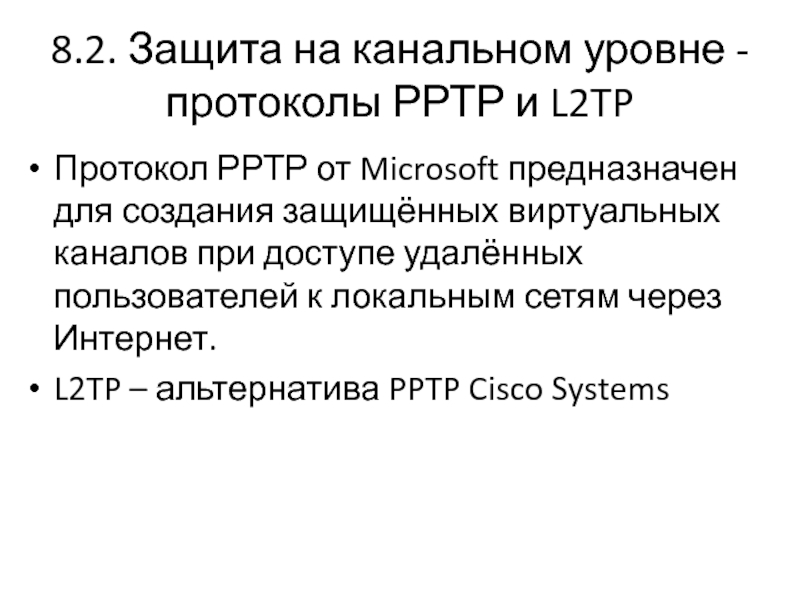

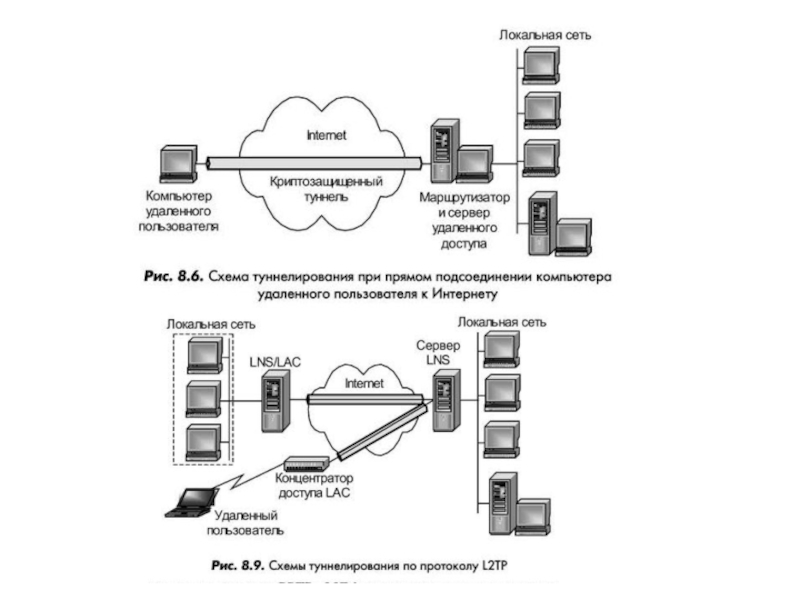

- 22. 8.2. Защита на канальном уровне - протоколы

- 23. Слайд 23

- 24. 8.3. Защита на сетевом уровне - протокол

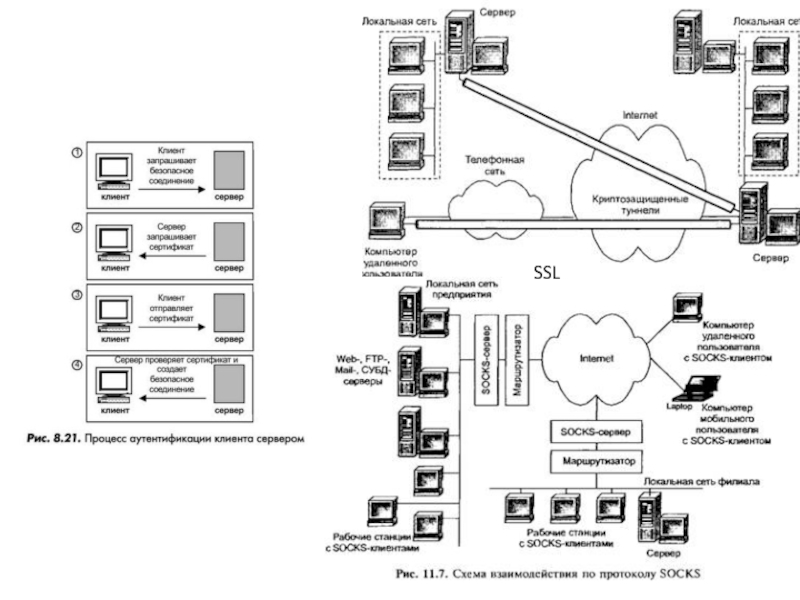

- 25. 8.4. Защита на сеансовом уровне - протоколы

- 26. SSL

- 27. 8.5. Защита беспроводных сетейСеть стандарта 802.11Два режима

- 28. 9. Технологии межсетевого экранирования9.1. Функции межсетевых экранов

- 29. Слайд 29

- 30. 9.2. Особенности функционирования межсетевых экранов на различных уровнях модели OSIШлюз экспертного уровняВарианты исполнения МЭ

- 31. 9.3. Схемы сетевой защиты на базе межсетевых

- 32. 10. Технологии виртуальных защищенных сетей VPN10.1. Концепция

- 33. 10.2. VPN-решения для построения защищенных сетейПризнаки классификации VPN:

- 34. 10.3. Современные VPN-продуктыhttp://www.s-terra.com/ (российская компания)http://www.cisco.com/web/RU/index.html- зарубежная

- 35. 11. Защита удаленного доступа11.1. Особенности удаленного доступаОбычный

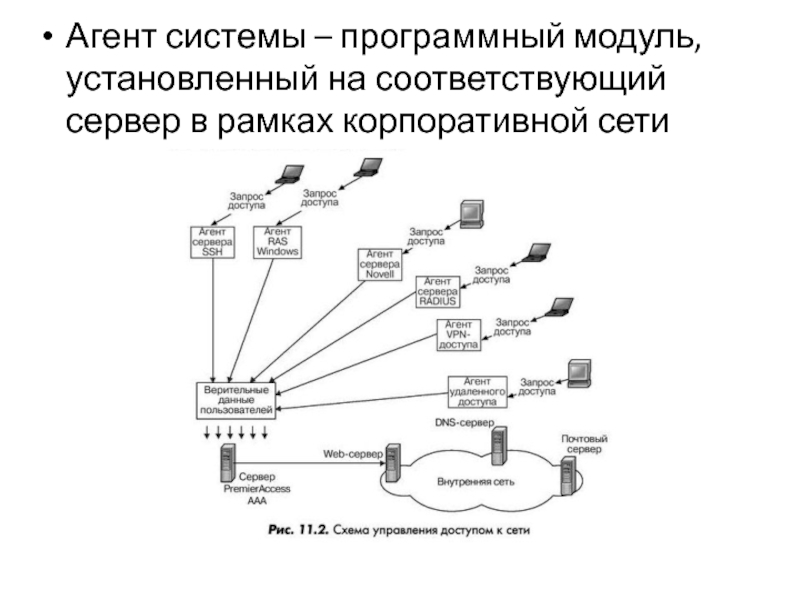

- 36. Агент системы – программный модуль, установленный на соответствующий сервер в рамках корпоративной сети

- 37. Схема управления web-доступом

- 38. 11.2.0рганизация защищенного удаленного доступаСредства и протоколы аутентификации

- 39. 11.3. Протокол Kerberosсетевой протокол аутентификации, позволяющий передавать

- 40. 12. Технологии обнаружения и предотвращения вторжений12.1. Основные

- 41. Слайд 41

- 42. 12.2. Обнаружение вторжений системой IPSОбнаружение аномального поведенияОбнаружение злоупотреблений

- 43. 12.3. Предотвращение вторжений в КИСПредотвращение вторжений системного уровняПредотвращение вторжений сетевого уровня

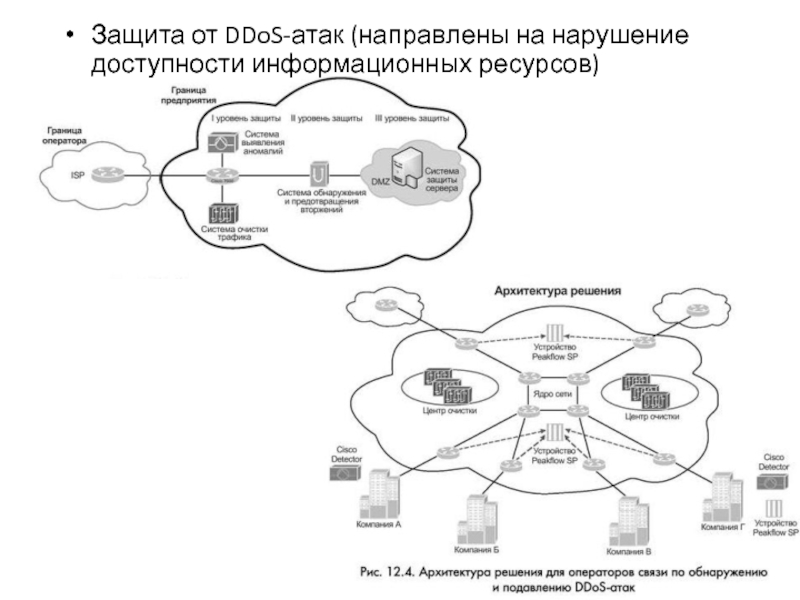

- 44. Защита от DDoS-атак (направлены на нарушение доступности информационных ресурсов)

- 45. 13. Технологии защиты от вредоносных программ и

- 46. Средства антивирусной защитыорганизационные;программные;аппаратныеСигнатурный анализ - сравнение рассматриваемого

- 47. Проактивные методы обнаруженияЭвристические анализаторыПоведенческие блокираторыДополнительные модули Модуль обновленияМодуль

- 48. Возможные цели интерактивного взаимодействия:получение информации;управление объектами и

- 49. Типы активных объектовАпплеты JavaСценарий Java ScriptСценарий VB

- 50. Прокси-сервер (PROXY)программы–диспетчеры, для оптимизации и защиты работы

- 51. 13.3. Защита персональных компьютеров и корпоративных систем

- 52. ЧАСТЬ IV. Управление информационной безопасностью

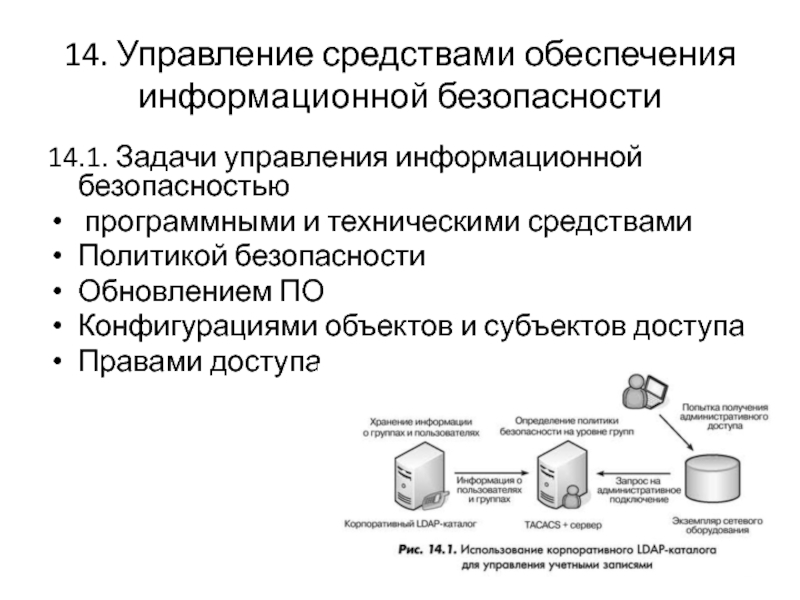

- 53. 14. Управление средствами обеспечения информационной безопасности14.1. Задачи

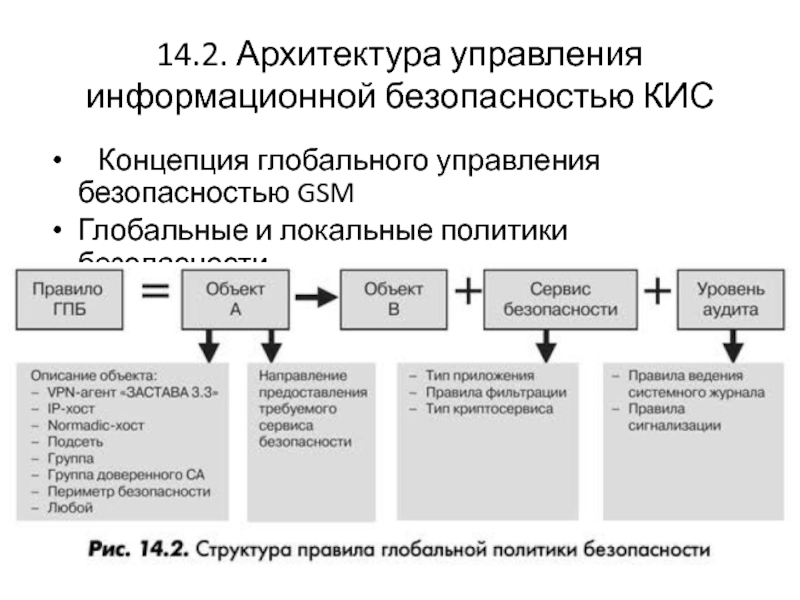

- 54. 14.2. Архитектура управления информационной безопасностью КИС Концепция глобального управления безопасностью GSMГлобальные и локальные политики безопасности

- 55. 14.3. Функционирование системы управления информационной безопасностью КИСНазначение основных средств защитыЗащита ресурсовУправление средствами защиты

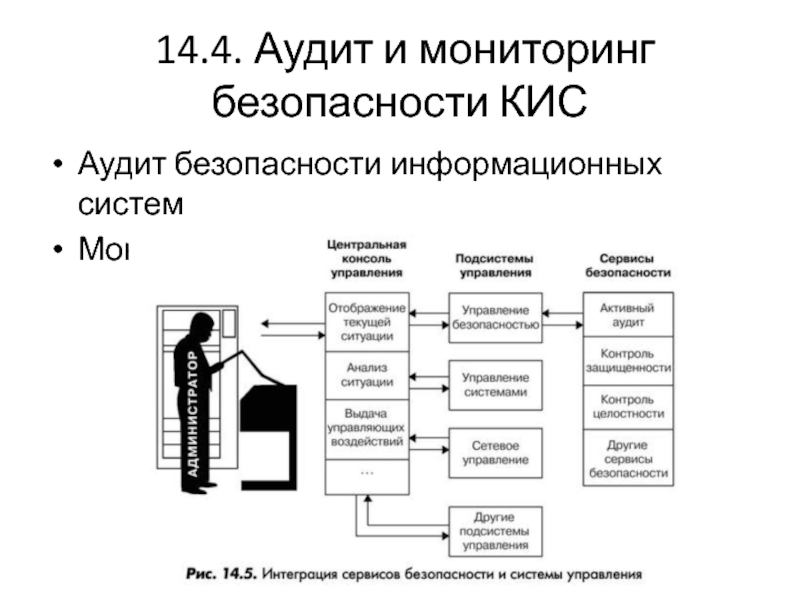

- 56. 14.4. Аудит и мониторинг безопасности КИСАудит безопасности информационных системМониторинг безопасности системы

- 57. 15. Обзор современных систем управления безопасностью 15.1. Продукты компании ЭЛВИС+ для управления средствами безопасности ЗАСТАВА

- 58. 15.2. Продукты компании Cisco для управления безопасностью

- 59. 15.3. Продукты компании IBM для управления средствами

- 60. 15.4. Продукты компании Check Point Software Technologies

- 61. 16 Защита авторских правНеимущественные права (право на

- 62. размножение программы (в т.ч. специально защищенной), тиражирование

- 63. Учебное пособие "Базовые принципы информационной безопасности вычислительных сетей"http://sernam.ru/book_ss.phpОсновы информационной безопасностиhttp://www.intuit.ru/studies/courses/10/10/infoЛаборатория сетевой безопасностиhttp://ypn.ru/106/analysis-of-threats-to-information-security/Компьютерная безопасностьhttp://www.gloffs.com/computer_security.htm

- 64. Основы информационной безопасности. Учебное пособие для вузов

- 65. Часть 2. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ АВТОМАТИЗИРОВАННЫХ СИСТЕМ 1.

- 66. Скачать презентанцию

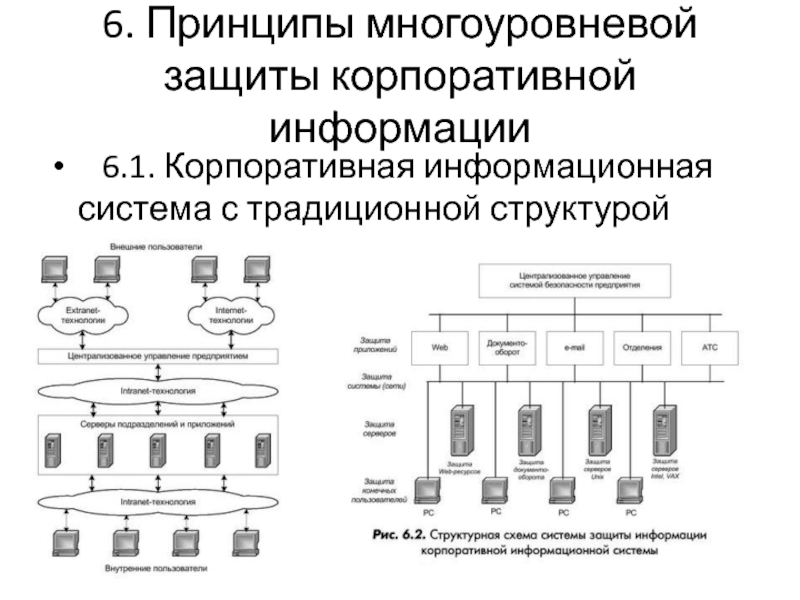

6. Принципы многоуровневой защиты корпоративной информации 6.1. Корпоративная информационная система с традиционной структурой

Слайды и текст этой презентации

Слайд 26. Принципы многоуровневой защиты корпоративной информации

6.1. Корпоративная информационная система с

традиционной структурой

Слайд 36.2. Системы «облачных» вычислений (cloud computing)

технологии распределённой обработки данных, при

которой совместно используемые компьютерные ресурсы, программное обеспечение и данные предоставляются

пользователям по запросу как услуги через ИнтернетМодели облачных вычислений

Слайд 4Архитектура облачных сервисов

Введение в облачные вычисления

http://jeck.ru/labs/deep/lec_1.html

Слайд 5Основные характеристики облачных вычислений

Масштабируемость – сеть позволяет наращивать количество узлов

и протяженность связей в очень широких пределах, при этом производительность

сети не ухудшается.Мультитенантность – архитектурное решение, поддерживающее совместное использование общих ресурсов: программного обеспечения; вычислительных мощностей; систем хранения; совместную оплату этих ресурсов большими группами пользователей.

Плата за использование – атриут облачных вычислений, позволяющий перевести часть капитальных издержек в операционные. Приобретая только необходимый объем ресурсов, можно оптимизировать расходы, связанные с работой информационных систем организации.

Самообслуживание по требованию – потребитель самостоятельно определяет и изменяет вычислительные потребности, такие как серверное время, скорости доступа и обработки данных, объём хранимых данных без взаимодействия с представителем поставщика услуг;

Универсальный доступ по сети – услуги доступны потребителям по сети передачи данных вне зависимости от используемого терминального устройства;

Объединение ресурсов – поставщик услуг объединяет ресурсы для обслуживания большого числа потребителей

Эластичность – услуги могут быть предоставлены, расширены, сужены в любой момент времени в автоматическом режиме;

Учёт потребления – поставщик услуг автоматически исчисляет потреблённые ресурсы, оптимизируя затраты на абонентское обслуживание.

Удобство и универсальность доступа обеспечивается широкой доступностью услуг и поддержкой различного класса терминальных устройств (персональных компьютеров, мобильных телефонов, интернет-планшетов).

Слайд 6Компании поставщики услуг

Google,

Amazon,

Salesforce.com,

IBM,

Microsoft,

SAP

Oracle.

Например, компании Google и

Amazon, предлагают ряд сервисов облачных вычислений (сервис Google App Engine

и сервисы Amazon Elastic Compute Cloud 2(EC2) и Elastic Block Store (EBS)).Слайд 7Концепция архитектуры облачной системы

необходимость стандартизации «облачных» вычислений

преимущества и недостатки облачных

вычислений

Слайд 96.4. Подсистемы информационной безопасности традиционных КИС

защиты информации от несанкционированного доступа

криптографической

защиты

управления идентификацией и доступом

обеспечения безопасности коммутируемой инфраструктуры и беспроводных сетей

управления

средствами защиты информацииконтроля использования информационных ресурсов

межсетевого экранирования

обнаружения и предотвращения вторжений

защиты от вредоносных программ и спама

контроля эффективности защиты информации

мониторинга и управления инцидентами ИБ

обеспечения непрерывности функционирования средств защиты

Слайд 106.5. Безопасность «облачных» вычислений

основные проблемы безопасности облачной инфраструктуры

средства защиты в

виртуальных средах

выбор провайдера облачных услуг

Слайд 117. Обеспечение безопасности операционных систем

7.1 Проблемы обеспечения безопасности ОС

Большинство программных

средств защиты информации являются прикладными программами, функционирующими при поддержке ОС.

Угрозы

безопасности операционной системы:по цели атаки (несанкционированное чтение/изменение/уничтожение информации, разрушение ОС)

по принципу воздействия на ОС (использование известных/новых каналов)

по типу используемой уязвимости защиты (неадекватная политика безопасности, ошибки ПО, программные закладки)

по характеру воздействия на ОС (активные действия, пассивные наблюдения)

Слайд 12Типичные атаки:

сканирование файловой системы

подбор пароля

кража информации

превышение полномочий

программные закладки

жадные программы

ОС называют

защищённой, если она предусматривает средства защиты от основных классов угроз

Защита

ОСФрагментарный и комплексный подходы

Административные меры

Адекватная политика безопасности (незащищённость – снижение надёжности, защищённость – дополнительные сложности в работе)

Слайд 13Административные меры

Постоянный контроль корректности функционирования ОС

Организация и поддержание адекватной политики

безопасности

Осведомление пользователей ОС о необходимости соблюдения мер безопасности при работе

с ОС и контроль за соблюдением этих мерРегулярное создание и обновление резервных копий программ и данных ОС

Постоянный контроль изменений в конфигурационных данных и политике безопасности ОС

Слайд 147.2. Архитектура подсистемы защиты операционной системы

Основные функции подсистемы защиты ОС

Идентификация

и аутентификация.

Разграничение доступа

Аудит (журнал событий)

Управление политикой безопасности

Криптографические

функции Сетевые функции

Слайд 15Идентификация, аутентификация и авторизация субъектов доступа

Идентификация субъекта доступа заключается

в том, что субъект сообщает ОС идентифицирующую информацию о себе

(имя, учетный номер и т.д.) и таким образом идентифицирует себя.Аутентификация – проверка идентификационных данных пользователя (имя и пароль, биометрические данные, внешние носители).

Авторизация - проверка прав доступа к ресурсам компьютера или сети

Разграничение доступа к объектам ОС – правила устанавливаются администраторами системы при определении текущей политики безопасности

Аудит – регистрация в журнале аудита или журнале безопасности событий, которые могут представлять опасность для ОС.

Слайд 167.3. Обеспечение безопасности ОС UNIX

парольная защита

защита файловой системы

средства аудита

безопасность системы

UNIX при работе в сети – требуется использование дополнительных стандартных

средств и методов (система аутентификации, межсетевые экраны)Слайд 177.4. Обеспечение безопасности ОС Windows

Составляющие:

средства защиты общего характера

защита данных от

утечек и компрометации

защита от вредоносного ПО

безопасность Internet Explorer

совместимость приложений с

Windowsобеспечение безопасности работы в корпоративных сетях

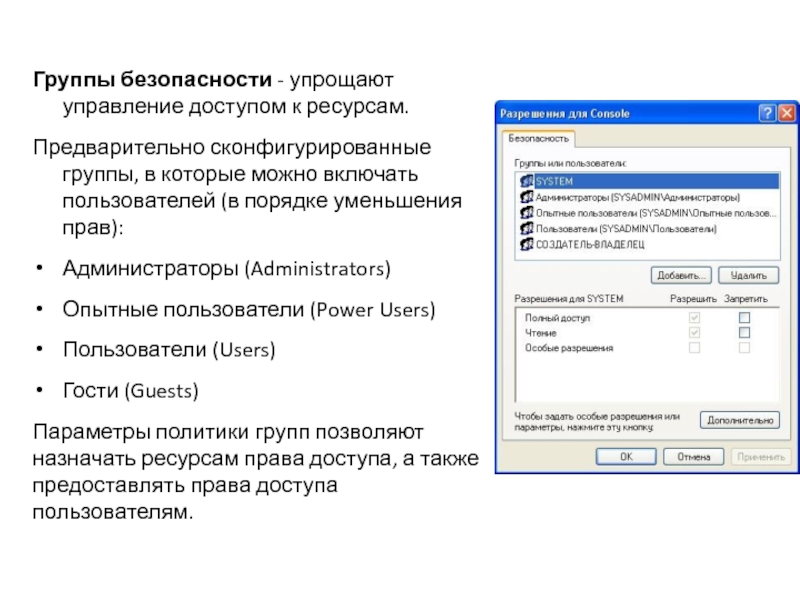

Слайд 18Группы безопасности - упрощают управление доступом к ресурсам.

Предварительно сконфигурированные

группы, в которые можно включать пользователей (в порядке уменьшения прав):

Администраторы

(Administrators) Опытные пользователи (Power Users)

Пользователи (Users)

Гости (Guests)

Параметры политики групп позволяют назначать ресурсам права доступа, а также предоставлять права доступа пользователям.

Слайд 19Технологии шифрования EFS (Encrypting File System) – шифрованная файловая система,

позволяет зашифровать данные на жестком диске с использованием открытого и

закрытого ключейСлужбы сертификации – позволяют выпускать цифровые сертификаты и управлять ими.

IPSec - протокол сетевого уровня для проверки подлинности, целостности и конфиденциальности данных, разработан для повышения безопасности IP протокола

Поддержка VPN (Virtual Private Network - Виртуальная Частная Сеть) – криптосистема, позволяющая защитить данные при передаче их по незащищенной сети

Межсетевой экран Internet Connection Firewall обеспечивает защиту настольных и переносных компьютеров при подключении к Интернету

Поддержка смарт-карт для хранения открытых и закрытых ключей, паролей и прочей личной информации.

Слайд 208. Протоколы защищенных каналов

8.1. Модель взаимодействия систем ISO/OSI и стек

протоколов TCP/IP Модель ISO/OSI определяет различные уровни взаимодействия систем и указывает

какие функции должен выполнять каждый уровеньСтек протоколов TCP/IP является промышленным стандартом стека коммуникационных протоколов, разработанных для глобальных сетей

Слайд 228.2. Защита на канальном уровне - протоколы РРТР и L2TP

Протокол

РРТР от Microsoft предназначен для создания защищённых виртуальных каналов при

доступе удалённых пользователей к локальным сетям через Интернет.L2TP – альтернатива PPTP Cisco Systems

Слайд 248.3. Защита на сетевом уровне - протокол IPSec

Стек протоколов IPSec

используется для аутентификации участников обмена, туннелирования трафика и шифрования IP-пакетов.

Основное назначение протокола IPSec (Internet Protocol Security) — обеспечение безопасной передачи данных по сетям IP.

Слайд 258.4. Защита на сеансовом уровне - протоколы SSL, TLS и

SOCKS

Протокол SSL применяется в качестве протокола защищенного канала, работающего на сеансовом уровне

модели OSI. TLS (Transport Layer Security) базируется на протоколе SSL и в настоящее время является стандартом Интернета.

Протокол SOCKS организует процедуру взаимодействия клиент-серверных приложений на сеансовом уровне модели OSI через сервер-посредник, илиproxy-сервер.

Слайд 27 8.5. Защита беспроводных сетей

Сеть стандарта 802.11

Два режима работы: клиент-сервер, точка-точка

Стандарт

WPA

Физическая защита

Правильная настройка

Защита пользовательских устройств

Традиционные меры

Мониторинг сети

VPN-агенты

Слайд 289. Технологии межсетевого экранирования

9.1. Функции межсетевых экранов

Межсетевой экран (МЭ)

— это специализированный комплекс межсетевой защиты, называемый также брандмауэром или

системой firewall.Фильтрация трафика

Посредничество

Идентификация и аутентификация пользователя

Администрирование, регистрация событий и генерация отчетов

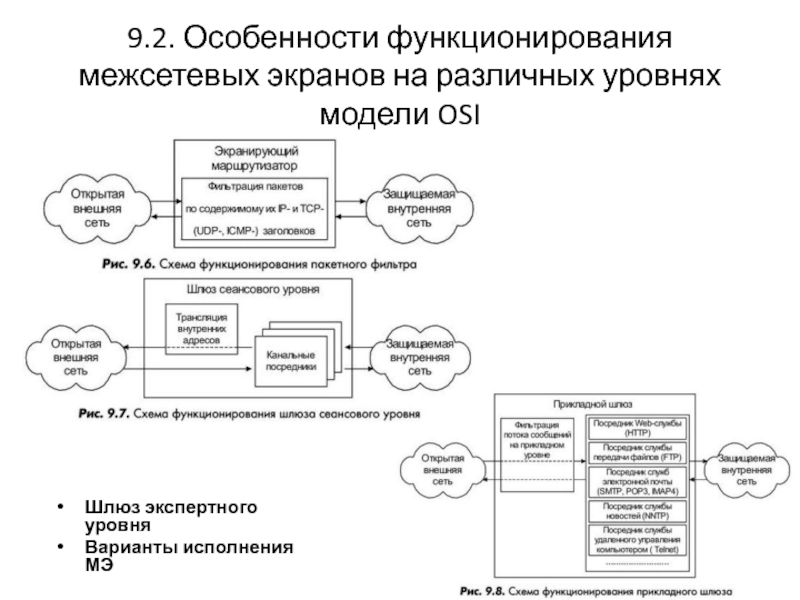

Слайд 309.2. Особенности функционирования межсетевых экранов на различных уровнях модели OSI

Шлюз

экспертного уровня

Варианты исполнения МЭ

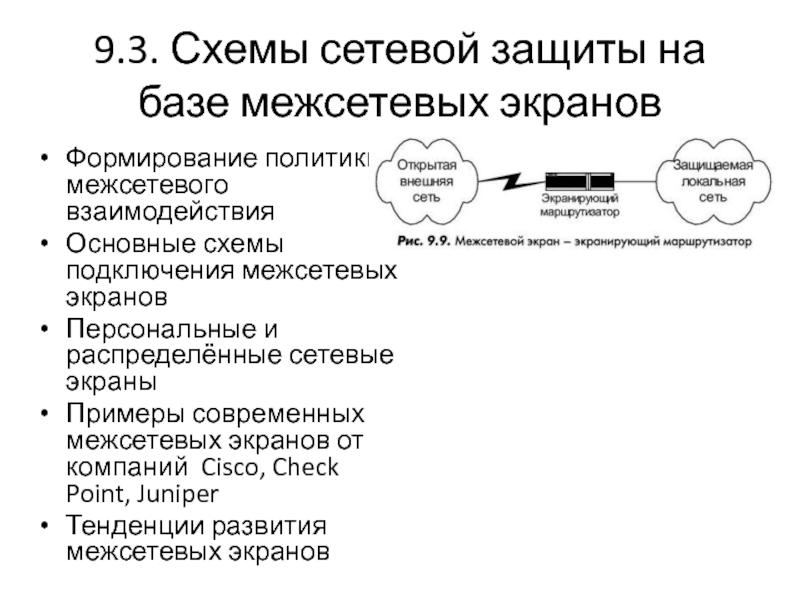

Слайд 319.3. Схемы сетевой защиты на базе межсетевых экранов

Формирование политики межсетевого

взаимодействия

Основные схемы подключения межсетевых экранов

Персональные и распределённые сетевые экраны

Примеры современных

межсетевых экранов от компаний Cisco, Check Point, JuniperТенденции развития межсетевых экранов

Слайд 3210. Технологии виртуальных защищенных сетей VPN

10.1. Концепция построения виртуальных защищенных

сетей VPN

Виртуальной защищенной сетью VPN (Virtual Private Network) называют объединение локальных сетей и отдельных

компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных. На базе открытых каналов связи общедоступной сети создаются виртуальные защищенные каналы связи – туннели VPN.

VPN-клиент

VPN-сервер

Шлюз безопасности VPN (security gateway)

Варианты построения

Средства обеспечения безопасности

Аутентификация

Авторизация

Слайд 3310.2. VPN-решения для построения защищенных сетей

Признаки классификации VPN:

• «рабочий» уровень модели OSI

(канальный, сетевой, сеансовый); • архитектура технического решения VPN; • способ технической реализации VPN (на основе): •

маршрутизаторов; • межсетевых экранов; • программных решений; • специализированных аппаратных средств со встроенными шифропроцессорами.Слайд 3410.3. Современные VPN-продукты

http://www.s-terra.com/ (российская компания)

http://www.cisco.com/web/RU/index.html

- зарубежная

Слайд 3511. Защита удаленного доступа

11.1. Особенности удаленного доступа

Обычный доступ – корпоративный

доступ – совместная коммерция

Методы управления удалённым доступом: управление сетевым доступом,

управление web-доступомФункционирование системы управления доступом – централизованные системы управления доступом выпускаются рядом фирм

Слайд 36Агент системы – программный модуль, установленный на соответствующий сервер в

рамках корпоративной сети

Слайд 3811.2.0рганизация защищенного удаленного доступа

Средства и протоколы аутентификации удалённых пользователей

Аутентификация на

основе системы одноразовых паролей

Протоколы аутентификации удалённых пользователей (PAP, CHAP, EAP,

S/KeyЦентрализованный контроль удалённого доступа (при использовании в одной локальной сети нескольких серверов удалённого доступа)

Слайд 39 11.3. Протокол Kerberos

сетевой протокол аутентификации, позволяющий передавать данные через незащищённые

сети для безопасной идентификации. Ориентирован, в первую очередь, на клиент-серверную

модель и обеспечивает взаимную аутентификацию — оба пользователя через сервер подтверждают личности друг другаСлайд 4012. Технологии обнаружения и предотвращения вторжений

12.1. Основные понятия

Система предотвращения вторжений

(англ. Intrusion Prevention System) — программная или аппаратная система сетевой и компьютерной

безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.Слайд 4212.2. Обнаружение вторжений системой IPS

Обнаружение аномального поведения

Обнаружение злоупотреблений

Слайд 4312.3. Предотвращение вторжений в КИС

Предотвращение вторжений системного уровня

Предотвращение вторжений сетевого

уровня

Слайд 4513. Технологии защиты от вредоносных программ и спама

13.1. Классификация вредоносных

программ

Компьютерные вирусы

Вирус - это программа, обычно скрывающаяся внутри других программ,

способная сама себя воспроизводить ("размножаться") и приписывать себя к другим программам ("заражать их") без ведома и согласия пользователя, а также выполняющая ряд нежелательных действий на компьютере (проявление "болезни").(программные, загрузочные, макровирусы)

Сетевые черви

Троянские программы

Другие вредоносные программы и нежелательная корреспонденция

Слайд 46Средства антивирусной защиты

организационные;

программные;

аппаратные

Сигнатурный анализ - сравнение рассматриваемого кода с шаблонами

вредоносного кода, на наличие совпадений

Особенности современных антивирусных программ

специализированные антивирусные базы

эвристический

механизм для борьбы с еще неизвестными программе вирусамиОсобенности «облачной» антивирусной технологии – процесс обмена информацией между ПК и сервером производителя антивирусной программы происходит постоянно (антивирусное облако – чем больше компьютеров к нему подключено, тем лучше оно работает)

13.2. Основы работы антивирусных программ

Слайд 47Проактивные методы обнаружения

Эвристические анализаторы

Поведенческие блокираторы

Дополнительные модули

Модуль обновления

Модуль планирования

Модуль управления

Карантин

Режимы работы

антивирусов

Проверка в режиме реального времени

Проверка по требованию

Тестирование работы антивируса

Антивирусные комплексы

Дополнительные

средства защитыОбновления ПО

Брандмауэры

Средства защиты от нежелательной корреспонденции

Слайд 48Возможные цели интерактивного взаимодействия:

получение информации;

управление объектами и их свойствами;

осуществление

коммуникаций.

В общем случае интерактивное взаимодействие предполагает выход за рамки

стандартных протоколов (HTTP), что может нести угрозу безопасности.Способы интерактивного взаимодействия:

использование web-форми маркеров cookies;

использование специального ПО

CGI-приложение или CGI-сценарий (Common Gateway Interface) – ПО, работающее на сервере. Не представляет опасности для клиента.

Активный объект – ПО, встроенное в web-страницу, выполняется на компьютере клиента

Проблемы интерактивного взаимодействия в системе «клиент-сервер»

Слайд 49Типы активных объектов

Апплеты Java

Сценарий Java Script

Сценарий VB Script

Элементы Active X

Технологии

безопасного интерактивного взаимодействия, как правило, обеспечиваются использованием ПО проверенных фирм-посредников:

Flash

(Macromedia)VR, VRML – Virtual Reality Modelling Language

Серверное ПО + СУБД

Технологии защищенной связи

SSL (Secured Socket Layer)

SHTTP (Secured HTTP)

Локальные технологии защиты данных

Отключение от Интернет

Использование специальных программных средств в роли инспекторов - брандмауэров (brandmauer, firewall)

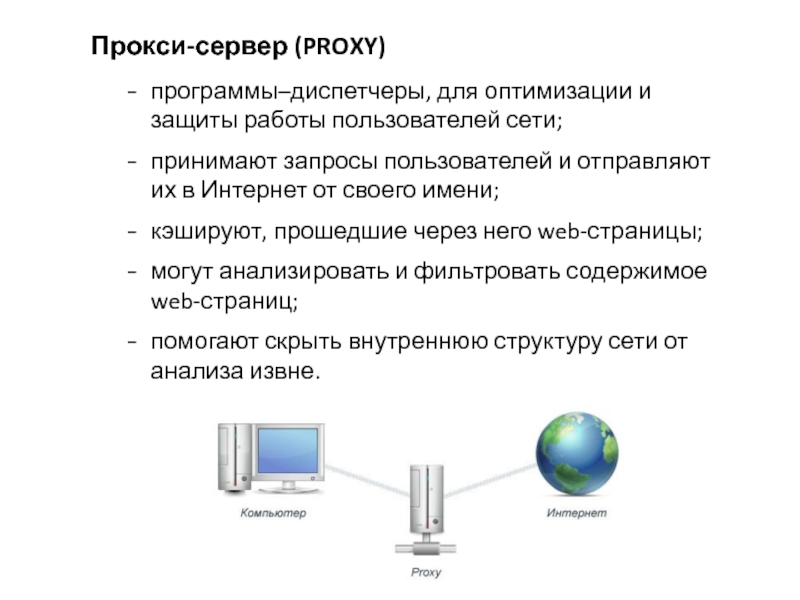

Слайд 50Прокси-сервер (PROXY)

программы–диспетчеры, для оптимизации и защиты работы пользователей сети;

принимают запросы

пользователей и отправляют их в Интернет от своего имени;

кэшируют, прошедшие

через него web-страницы;могут анализировать и фильтровать содержимое web-страниц;

помогают скрыть внутреннюю структуру сети от анализа извне.

Слайд 51 13.3. Защита персональных компьютеров и корпоративных систем от воздействия вредоносных

программ и вирусов

Защита домашних персональных компьютеров

Подсистема защиты корпоративной информации

Серия корпоративных

продуктов Kaspersky Open Space SecurityСлайд 5314. Управление средствами обеспечения информационной безопасности

14.1. Задачи управления информационной безопасностью

программными

и техническими средствами

Политикой безопасности

Обновлением ПО

Конфигурациями объектов и субъектов доступа

Правами доступа

Слайд 5414.2. Архитектура управления информационной безопасностью КИС

Концепция глобального управления безопасностью GSM

Глобальные

и локальные политики безопасности

Слайд 5514.3. Функционирование системы управления информационной безопасностью КИС

Назначение основных средств защиты

Защита

ресурсов

Управление средствами защиты

Слайд 56 14.4. Аудит и мониторинг безопасности КИС

Аудит безопасности информационных систем

Мониторинг безопасности

системы

Слайд 5715. Обзор современных систем управления безопасностью

15.1. Продукты компании ЭЛВИС+ для

управления средствами безопасности

ЗАСТАВА

Слайд 5815.2. Продукты компании Cisco для управления безопасностью сетей

Менеджер управления системой

безопасности

Система мониторинга, анализа и реагирования системы безопасности

Сервер управления доступом

Платформа управления

сетевой инфраструктуройСлайд 5915.3. Продукты компании IBM для управления средствами безопасности

Продукты IBM Tivoli

для управления средствами безопасности

Программные средства превентивной защиты подразделения IBM ISS

Система

управления безопасностью IBM Provetnia Management SiteProtectorСлайд 60 15.4. Продукты компании Check Point Software Technologies для управления средствами

безопасности

Архитектура Check Point «программные блейды»

Решения безопасности на основе программных блейдов

Устройства

Smart-1Управление доменами безопасности – решение Provider-1

Слайд 6116 Защита авторских прав

Неимущественные права (право на авторство) позволяют удовлетворить

моральные интересы автора

Имущественные права (copyright) защищают исключительные права автора на

произведение – его интеллектуальную собственность.Авторское право защищает программы, базы данных, дизайн веб-страницы и ее содержание, в том числе ссылки, оригинальный текст, графику, аудиофайлы, видеофайлы, html и другие языковые ряды и прочее.

В отношении программ и баз данных допускается:

- создание копии в архивных целях (для замены неработоспособного экземпляра);

- внесение изменений, направленных на достижение работоспособности программы на технических средствах пользователя

Слайд 62размножение программы (в т.ч. специально защищенной), тиражирование нескольким конечным

пользователям (включая продажу);

установка нелицензионной копии программы на жесткий диск компьютера,

предназначенного для продажи конечному пользователю;использование легально приобретенной программы иначе, чем предусмотрено лицензией;

хранение или использование демонстрационной копии программы в случае, если она не была куплена;

копирование, дальнейшее использование или хранение взятой на прокат программы.

Примеры нелегального использования ПО