Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Анализ рисков

Содержание

- 1. Анализ рисков

- 2. Модель взаимосвязи параметров информационных систем и показателей экономической эффективности системы защиты информации

- 3. Граф атакиГраф атаки — это граф, представляющий

- 4. Виды графов атакВыделяют следующие виды графов атак:—

- 5. Сфера применения моделиПеречисленные модели применяются в основном

- 6. Эффективность как принцип выбора решенияЭффективность рассматривается как

- 7. — стоимость средств защиты не должна превышать стоимости

- 8. Пример риск-ориентированной модели

- 9. Параметры риск-ориентированной модели

- 10. Параметры риск-ориентированной модели

- 11. Параметры риск-ориентированной модели

- 12. Множества угроз и связей, а также их

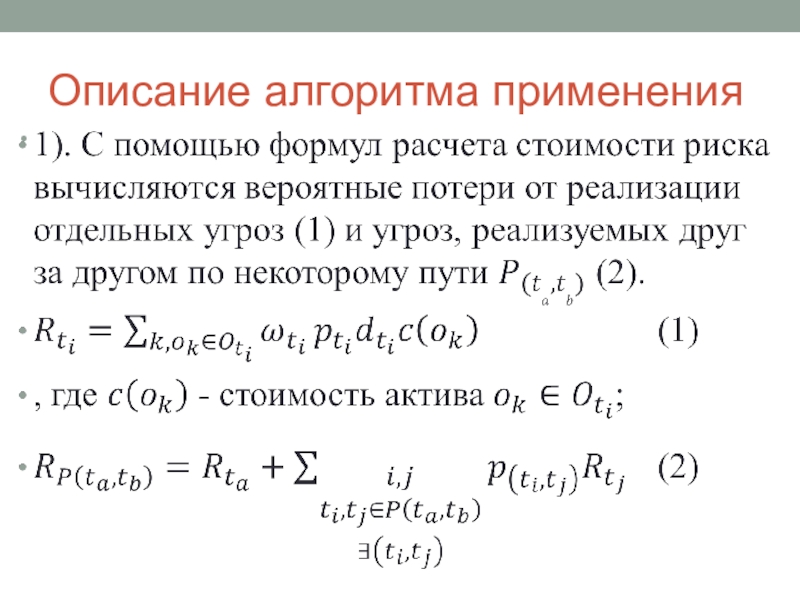

- 13. Описание алгоритма применения

- 14. Описание алгоритма применения

- 15. Описание алгоритма применения

- 16. Описание алгоритма применения

- 17. Концепция модели СЗИ-против УИБ

- 18. Концепция модели СЗИ-против УИБВ основу сценария имитационной

- 19. Алгоритм унифицированной имитационной модели процессов противодействия компьютерным атакам на КВИС

- 20. Скачать презентанцию

Модель взаимосвязи параметров информационных систем и показателей экономической эффективности системы защиты информации

Слайды и текст этой презентации

Слайд 2Модель взаимосвязи параметров информационных систем и показателей экономической эффективности системы

защиты информации

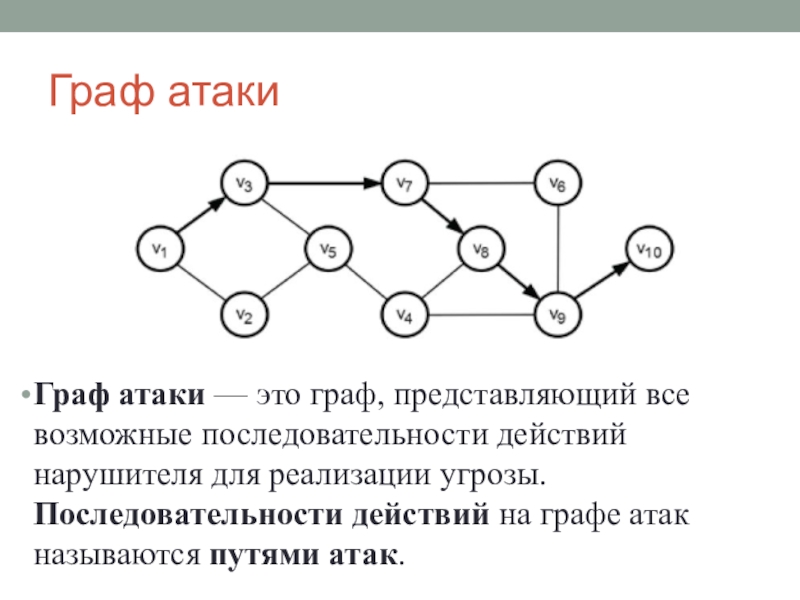

Слайд 3Граф атаки

Граф атаки — это граф, представляющий все возможные последовательности

действий нарушителя для реализации угрозы. Последовательности действий на графе атак

называются путями атак.Слайд 4Виды графов атак

Выделяют следующие виды графов атак:

— state enumeration graph

— в таких графах вершинам соответствуют тройки (s, d, а),

где s — источник атаки, d — цель атаки, а — элементарная атака (или использование уязвимости); дуги обозначают переходы из одного состояния в другое;— condition-oriented dependency graph — вершины соответствуют результатам атак или элементарным атакам, дуги отображают зависимости между вершинами — условия, необходимые для выполнения атаки и следствие атаки;

— exploit dependency graph — вершинам соответствуют результаты атак, а дугам — элементарные атаки, приводящие к таким результатам.

Слайд 5Сфера применения модели

Перечисленные модели применяются в основном на этапе аудита

безопасности сетей для выявления слабых мест системы защиты и прогнозирования

действий нарушителя.Одной из основных целей моделирования СЗИ является создание максимально эффективной системы.

Слайд 6Эффективность как принцип выбора решения

Эффективность рассматривается как следование принципу «разумной

достаточности», который можно описать следующим набором утверждений:

— абсолютно непреодолимой защиты создать

нельзя;— необходимо соблюдать баланс между затратами на защиту и получаемым эффектом, в т.ч. экономическим — снижении потерь от нарушения безопасности;

Слайд 7— стоимость средств защиты не должна превышать стоимости активов;

— затраты нарушителя на

несанкционированный доступ (НСД) к активам должны превосходить эффект в соответствующем

выражении, получаемый злоумышленником при осуществлении такого доступа.Сформулированный критерий определяет принцип принятия решения при выборе вариантов реализации СЗИ.

Эффективность как принцип выбора решения

Слайд 12Множества угроз и связей, а также их параметры определяются владельцами

активов при участии экспертов — специалистов в области ИБ.

Использование

такого набора данных и описанной структуры даёт возможность устранить недостатки модели безопасности с полным перекрытием, в которой каждой угрозе противопоставлено свое средство защиты, однако вопросам экономической эффективности внимание не уделяется. Параметры риск-ориентированной модели

Слайд 18Концепция модели СЗИ-против УИБ

В основу сценария имитационной модели положена определённая

последовательность действий нарушителя ИБ: сбор информации об ИС (разведка)-сканирование (выявление

уязвимостей и точек и методов доступа)-получение доступа и поддержание доступа (маскировка)-удаление доказательств (следов проникновения).В основу сценария действия СЗИ положены следующие действия: обнаружение атаки-анализ атаки-выбор вариантов противодействия-выбор методов и средств противодействия-подготовка ресурсов и средств противодействия-противодействие.

При моделировании угроз с использованием уязвимостей важным фактором является знание механизма реализации угрозы.

Большую опасность несут угрозы нулевого дня.