Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Дисциплина: Безопасность и управление доступом в ИС

Содержание

- 1. Дисциплина: Безопасность и управление доступом в ИС

- 2. План:Механизмы ЗИФормальные модели ЗИ

- 3. 2.Резервирование элементов системы - часть элементов выводится

- 4. 3. Регулирование доступа к элементам системы4. Регулирование

- 5. 8.1. Механизмы защиты ПБ определяет от кого

- 6. 8.2. Модели безопасности (МБ) Модель безопасности включает:

- 7. Все модели безопасности основаны на следующих базовых

- 8. Модели БОдноуровневые (дискреционные, абстрактные, произвольные)- Харисон-Руззо-Ульмана-«Типизированная матрица»Модель

- 9. I. Одноуровневые (дискреционные) модели. Модель Харисона-Руззо-Ульмана Q=(S,O,M)Формальное

- 10. Критерий безопасности модели Х-Р-УДля заданной системы начальное

- 11. II. Многоуровневые модели. Модель Белла- Ла-Падулла Всем

- 12. Критерий безопасности модели Белла-Ла-Падулла Система

- 13. Выводы:

- 14. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Дисциплина: «Безопасность и управление доступом в ИС»

Раздел 3.

§ 8.

Методы, механизмы и модели защиты информации

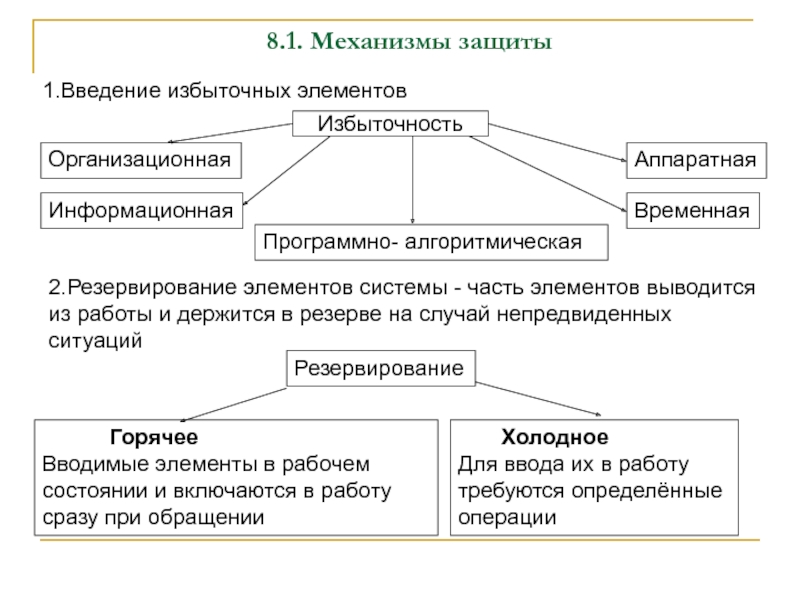

Слайд 32.Резервирование элементов системы - часть элементов выводится из работы и

держится в резерве на случай непредвиденных ситуаций

Резервирование

ГорячееВводимые элементы в рабочем состоянии и включаются в работу сразу при обращении

Холодное

Для ввода их в работу требуются определённые операции

8.1. Механизмы защиты

1.Введение избыточных элементов

Избыточность

Организационная

Информационная

Временная

Аппаратная

Программно- алгоритмическая

Слайд 43. Регулирование доступа к элементам системы

4. Регулирование использования элементов системы

5.

Маскировка информации

6. Контроль элементов системы

7. Регистрация сведений

8. Уничтожение информации

9. Сигнализация

10.

Реагирование8.1. Механизмы защиты (продолжение)

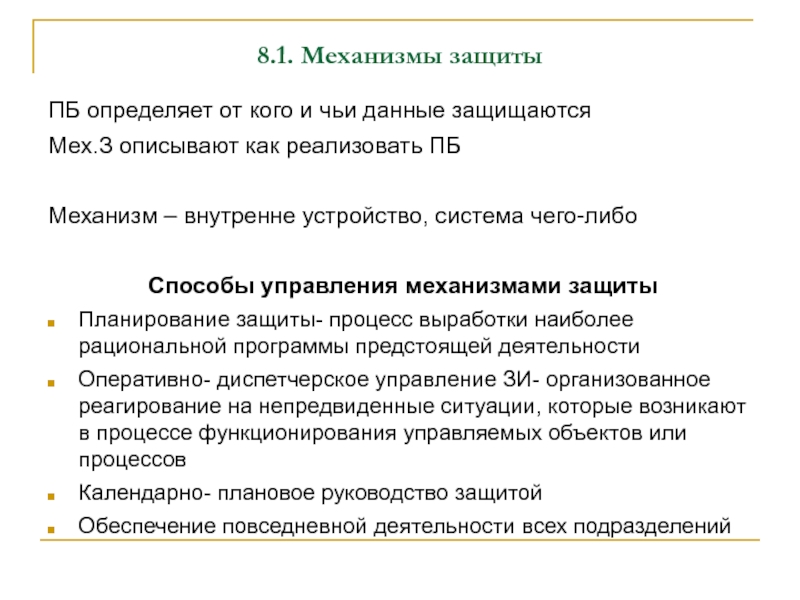

Слайд 58.1. Механизмы защиты

ПБ определяет от кого и чьи данные

защищаются

Мех.З описывают как реализовать ПБ

Механизм – внутренне устройство, система чего-либо

Способы управления механизмами защиты

Планирование защиты- процесс выработки наиболее рациональной программы предстоящей деятельности

Оперативно- диспетчерское управление ЗИ- организованное реагирование на непредвиденные ситуации, которые возникают в процессе функционирования управляемых объектов или процессов

Календарно- плановое руководство защитой

Обеспечение повседневной деятельности всех подразделений

Слайд 68.2. Модели безопасности (МБ)

Модель безопасности включает:

Модель компьютерной системы

Критерии,

принципы, ограничения и целевые защиты информации от угроз

Формализуемые правила, ограничения,

алгоритмы, схемы и механизмы безопасного функционирования системыСлучаи использования МБ:

При составлении формальной спецификации политики Б разрабатываемой системы

При выборе базовых принципов архитектуры защищённой системы, определяющих механизмы реализации средств защиты

В процессе анализа Б системы в качестве эталонной системы

При подтверждении свойств разрабатываемой системы путём формального доказательства соблюдения политики Б

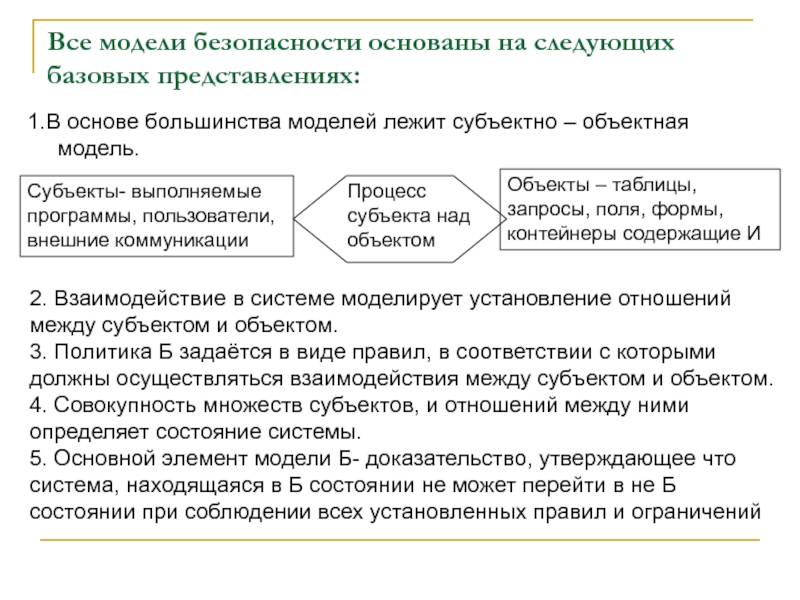

Слайд 7Все модели безопасности основаны на следующих базовых представлениях:

1.В основе большинства

моделей лежит субъектно – объектная модель.

2. Взаимодействие в системе моделирует

установление отношений между субъектом и объектом.3. Политика Б задаётся в виде правил, в соответствии с которыми должны осуществляться взаимодействия между субъектом и объектом.

4. Совокупность множеств субъектов, и отношений между ними определяет состояние системы.

5. Основной элемент модели Б- доказательство, утверждающее что система, находящаяся в Б состоянии не может перейти в не Б состоянии при соблюдении всех установленных правил и ограничений

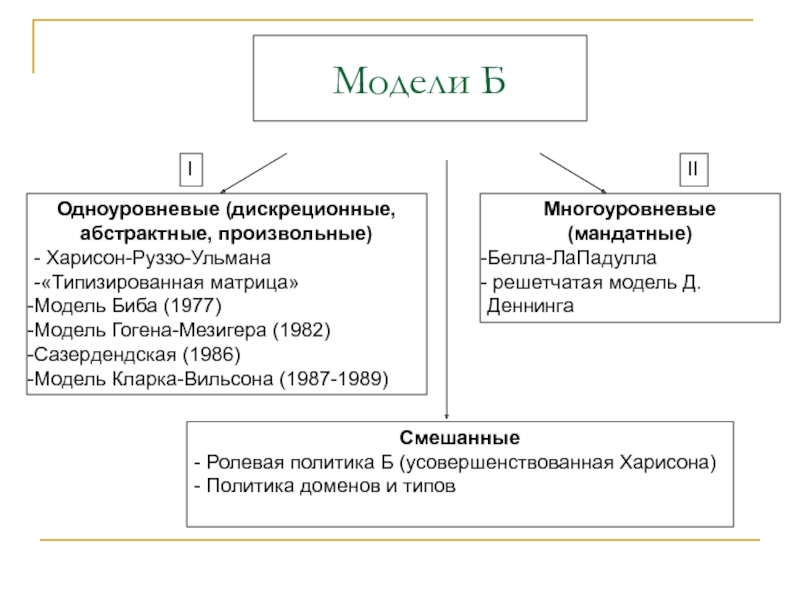

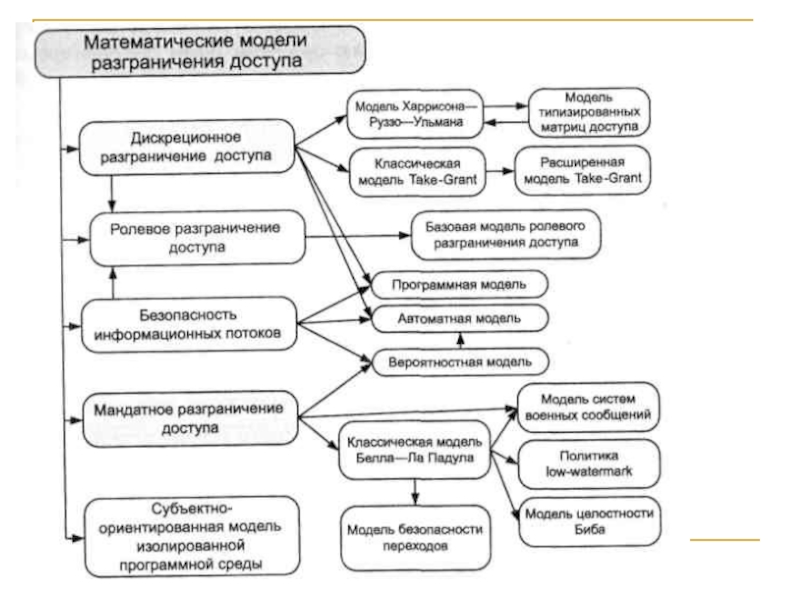

Слайд 8Модели Б

Одноуровневые (дискреционные, абстрактные, произвольные)

- Харисон-Руззо-Ульмана

-«Типизированная матрица»

Модель Биба (1977)

Модель Гогена-Мезигера

(1982)

Сазердендская (1986)

Модель Кларка-Вильсона (1987-1989)

Смешанные

- Ролевая политика Б (усовершенствованная Харисона)

-

Политика доменов и типовМногоуровневые (мандатные)

Белла-ЛаПадулла

решетчатая модель Д.Деннинга

I

II

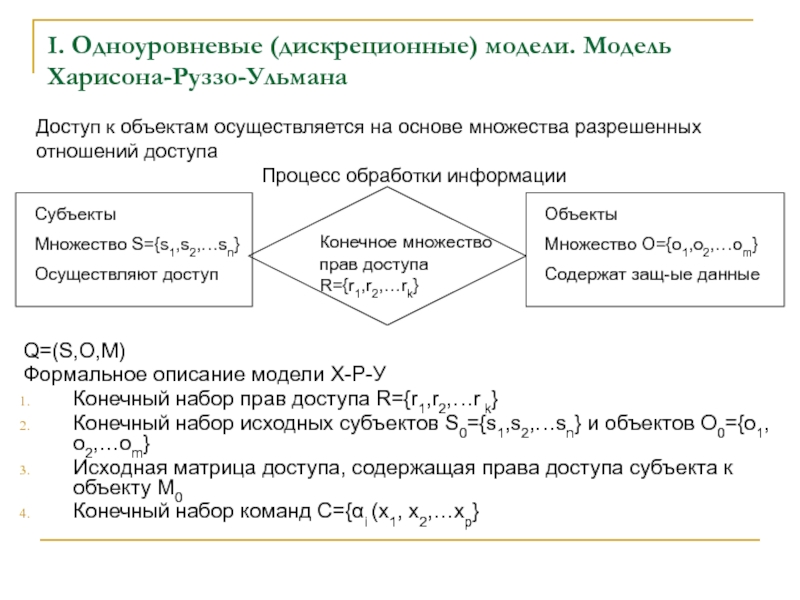

Слайд 9I. Одноуровневые (дискреционные) модели. Модель Харисона-Руззо-Ульмана

Q=(S,O,M)

Формальное описание модели Х-Р-У

Конечный

набор прав доступа R={r1,r2,…r k}

Конечный набор исходных субъектов S0={s1,s2,…sn} и

объектов О0={о1,о2,…om}Исходная матрица доступа, содержащая права доступа субъекта к объекту М0

Конечный набор команд С={αi (x1, x2,…xp}

Доступ к объектам осуществляется на основе множества разрешенных отношений доступа

Процесс обработки информации

Слайд 10Критерий безопасности модели Х-Р-У

Для заданной системы начальное состояние

является безопасным относительно права ri, если не существует применимой к последовательности команд, в результате которой право ri будет занесено в ячейку матрицы М, в которой оно отсутствовало в состоянии

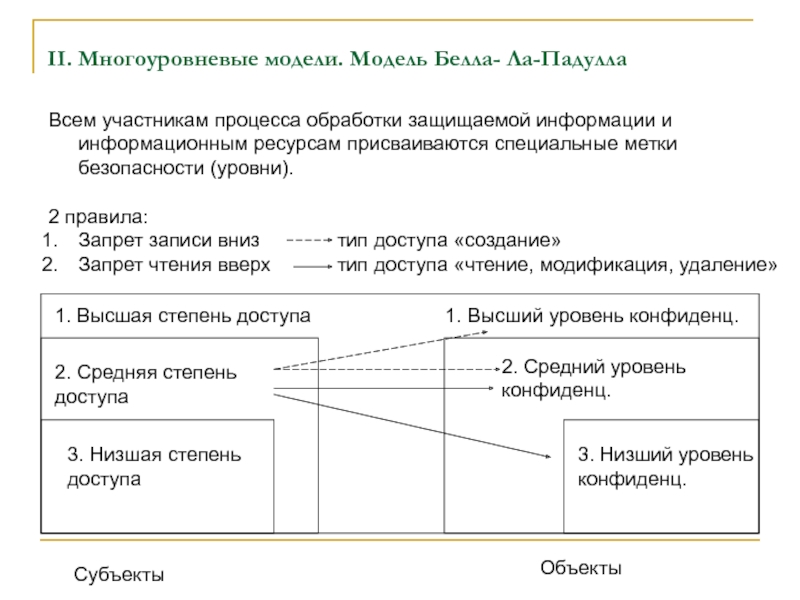

Слайд 11II. Многоуровневые модели. Модель Белла- Ла-Падулла

Всем участникам процесса обработки

защищаемой информации и информационным ресурсам присваиваются специальные метки безопасности (уровни).

2

правила:Запрет записи вниз тип доступа «создание»

Запрет чтения вверх тип доступа «чтение, модификация, удаление»

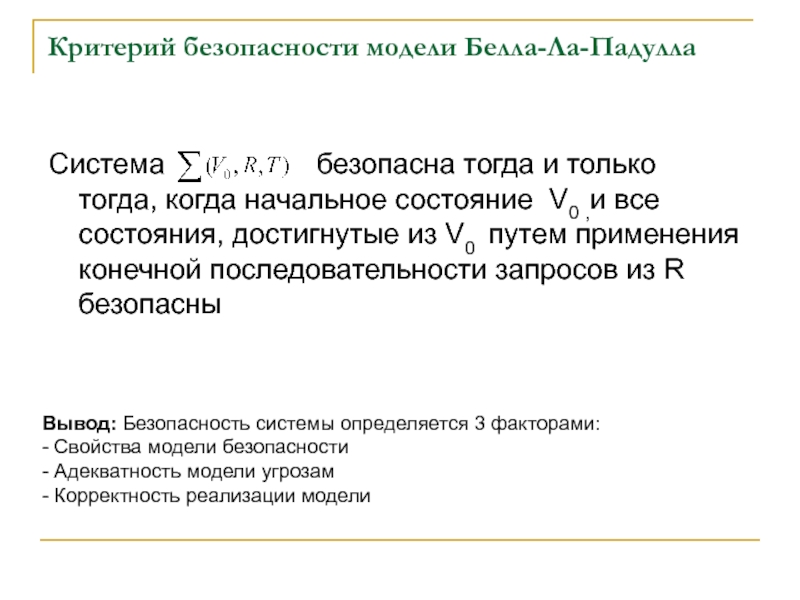

Слайд 12Критерий безопасности модели Белла-Ла-Падулла

Система

безопасна тогда и только тогда, когда

начальное состояние V0 ,и все состояния, достигнутые из V0 путем применения конечной последовательности запросов из R безопасныВывод: Безопасность системы определяется 3 факторами:

- Свойства модели безопасности

- Адекватность модели угрозам

- Корректность реализации модели