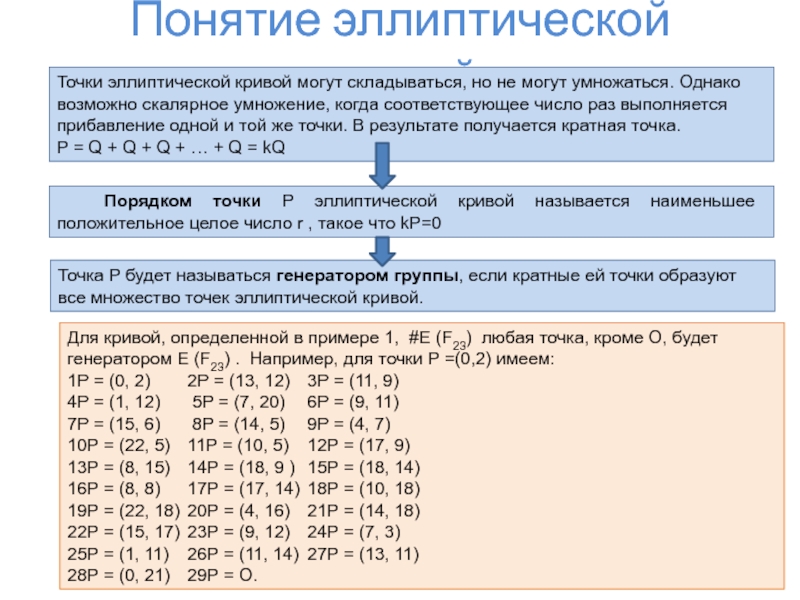

умножаться. Однако возможно скалярное умножение, когда соответствующее число раз выполняется

прибавление одной и той же точки. В результате получается кратная точка.

P = Q + Q + Q + … + Q = kQ

Порядком точки Р эллиптической кривой называется наименьшее положительное целое число r , такое что kP=0

Для кривой, определенной в примере 1, #E (F23) любая точка, кроме O, будет генератором E (F23) . Например, для точки P =(0,2) имеем:

1P = (0, 2) 2P = (13, 12) 3P = (11, 9)

4P = (1, 12) 5P = (7, 20) 6P = (9, 11)

7P = (15, 6) 8P = (14, 5) 9P = (4, 7)

10P = (22, 5) 11P = (10, 5) 12P = (17, 9)

13P = (8, 15) 14P = (18, 9 ) 15P = (18, 14)

16P = (8, 8) 17P = (17, 14) 18P = (10, 18)

19P = (22, 18) 20P = (4, 16) 21P = (14, 18)

22P = (15, 17) 23P = (9, 12) 24P = (7, 3)

25P = (1, 11) 26P = (11, 14) 27P = (13, 11)

28P = (0, 21) 29P = O.

Точка P будет называться генератором группы, если кратные ей точки образуют все множество точек эллиптической кривой.

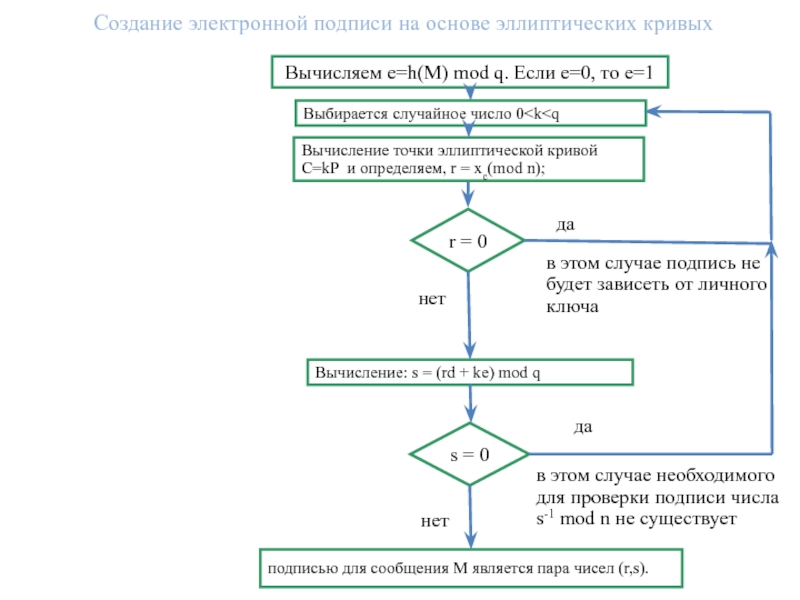

![Эллиптическая криптография со стандартом новым ЭЦП Алгоритм цифровой подписи на основе эллиптических кривых ECDSA.Создание подписиВыбирается случайное число Алгоритм цифровой подписи на основе эллиптических кривых ECDSA.Создание подписиВыбирается случайное число k [1, n-1]Вычисление точки эллиптической](/img/thumbs/f797802f51b9f8840c95ac2511589b56-800x.jpg)

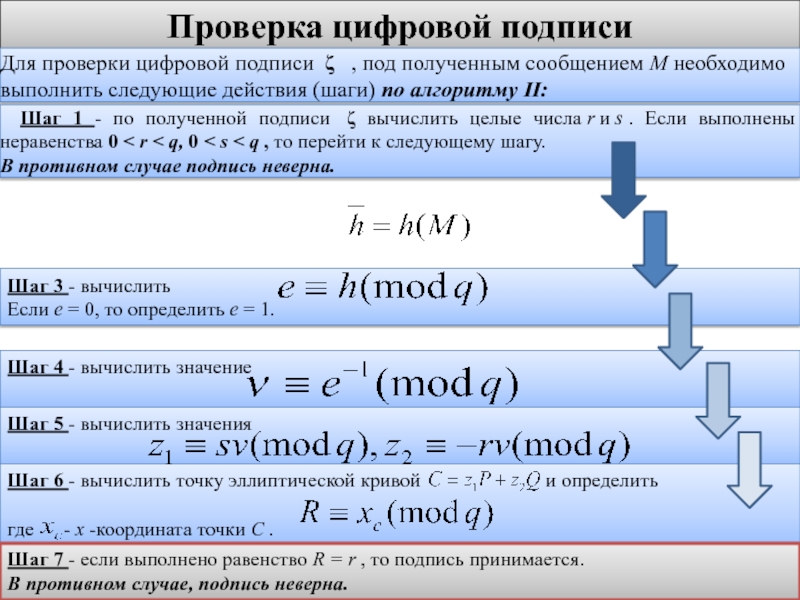

![Эллиптическая криптография со стандартом новым ЭЦП Алгоритм цифровой подписи на основе эллиптических кривых ECDSA.r и s ϵ Алгоритм цифровой подписи на основе эллиптических кривых ECDSA.r и s ϵ [0, n-1]Подпись невернаВычислить w = s-1](/img/thumbs/c7da9fa1a410eedad835ea143d049b75-800x.jpg)