(ACL) обеспечили, чтобы удаленное подключение к маршрутизатору было возможно только

с компьютера участника (SERVER), но при этом никак не ограничивало трафик через маршрутизатор.

Сервером синхронизации времени является CO-Router. Все остальные сетевые устройства используют его в качестве сервера времени. Настроили временную зону с названием MSK, указали разницу с UTC +5 часов. Использовали стратум 2. Использовали для синхронизации клиентов аутентификацию MD5 с ключом timestamp.

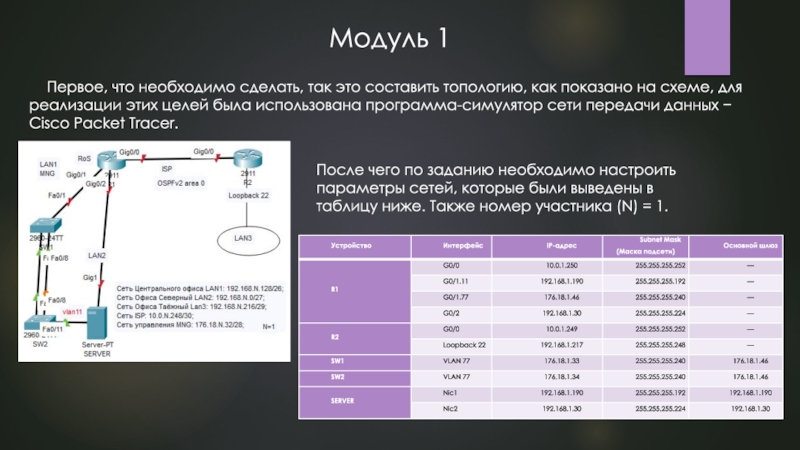

Настроили динамическую маршрутизацию на CO-Router и TGORouter с использованием протокола OSPFv2, объявили сети с использованием md5 ключа cisco321 для передачи OSPF-пакетов. Маршрутизаторы получают информацию обо всех сетях.

На CO-Router настроили протокол динамической конфигурации хостов для сети LAN2. Устройства получают корректные ip/netmask и gateway. Компьютер CENTOS-N (SERVER) получает адрес 192.168.1.13.

CO-Router(config)#router ospf 1

CO-Router(config-router)#network 10.0.1.248 0.0.0.3 area 0

CO-Router(config-router)#network 176.18.1.32 0.0.0.15 area 0

CO-Router(config-router)#network 192.168.1.0 0.0.0.31 area 0

CO-Router(config-router)#network 192.168.1.128 0.0.0.63 area 0

CO-Router(config)#interface gigabitethernet0/0

CO-Router(config-if)#ip ospf message-digest-key 1 md5 cisco321

CO-Router(config)#ntp server 192.168.1.190

CO-Router(config)#ntp master 2

CO-Router(config)#ntp update-calendar

CO-Router(config)#ntp authenticate

CO-Router(config)#ntp authentication-key 1 md5 timestamp

CO-Router(config)#ntp trusted-key 1

CO-Router(config)#clock timezone MSK 5

CO-Router(config)#access-list 100 permit tcp any host 10.2.2.2 eq telnet

CO-Router(config)#access-list 100 permit ip any any

CO-Router(config)#access-list 100 permit icmp any any echo-reply

CO-Router(config)#int g0/1.11

CO-Router(config-subif)#ip access-group 100 in

CO-Router(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.12

CO-Router(config)#ip dhcp excluded-address 192.168.1.25 192.168.1.30

CO-Router(config)#ip dhcp pool POOL

CO-Router(dhcp-config)#network 192.168.1.0 255.255.255.224

CO-Router(CO-Router(config)#router ospf 1

CO-Router(config-router)#network 10.0.1.248 0.0.0.3 area 0

CO-Router(config-router)#network 176.18.1.32 0.0.0.15 area 0

CO-Router(config-router)#network 192.168.1.0 0.0.0.31 area 0

CO-Router(config-if)#interface gigabitethernet0/2

CO-Router(config-if)#ip ospf message-digest-key 1 md5 cisco321

CO-Router(config-if)#interface gigabitethernet0/1.77

CO-Router(config-subif)#ip ospf message-digest-key 1 md5 cisco321

CO-Router(config-subif)#interface gigabitethernet0/1.11

CO-Router(config-subif)#ip ospf message-digest-key 1 md5 cisco321