Слайд 1Информационная безопасность

1

Слайд 2Защита информации в информационных системах и информационных технологиях управления.

Виды угроз,

способы защиты информации.

Управление доступом как способ защиты информации.

Цифровая

подпись.

Системный подход к защите информации. Этапы создания систем защиты информации.

Слайд 3Безопасность информационной системы - защищенность системы от случайного или преднамеренного

вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного

получения) информации, модификации или физического разрушения ее компонентов.

Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Угроза безопасности информации - события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Слайд 4Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного

воздействия на ее компоненты.

К активным угрозам относятся, например:

вывод

из строя компьютера или его операционной системы;

искажение сведений в БД;

разрушение ПО компьютеров;

нарушение работы линий связи и т.д.

Несанкционированный доступ - это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Слайд 5Последствия несанкционированного доступа:

Компрометация информации;

Несанкционированное использование информационных ресурсов, с одной стороны,

является последствиями ее утечки и средством ее компрометации;

Ошибочное использование информационных

ресурсов будучи санкционированным тем не менее может привести к разрушению, утечке или компрометации указанных ресурсов;

Несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещен;

Нарушение информационного обслуживания - угроза, источником которой является сама ИТ;

Незаконное использование привилегий.

Слайд 6Политика безопасности –

представляет собой набор законов, правил и практического

опыта, на основе которых строятся управление, защита и распределение конфиденциальной

информации.

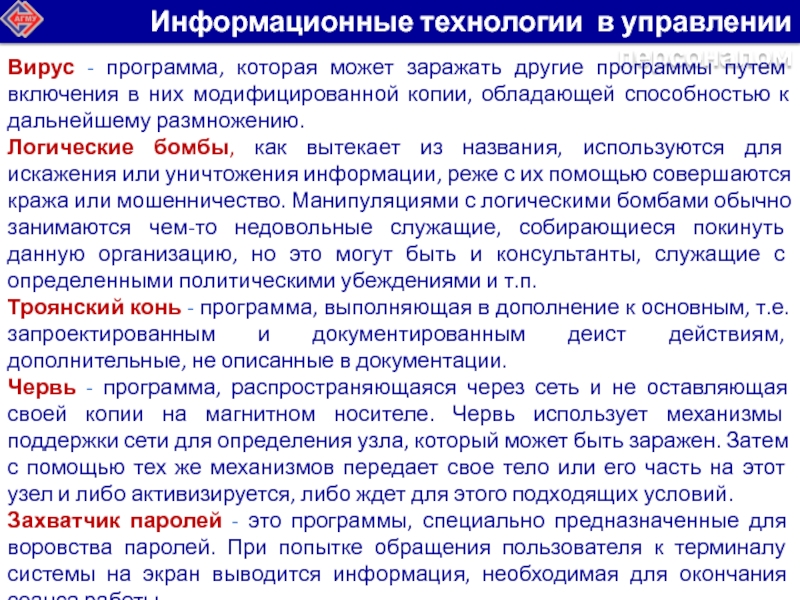

Слайд 7Вирус - программа, которая может заражать другие программы путем включения

в них модифицированной копии, обладающей способностью к дальнейшему размножению.

Логические

бомбы, как вытекает из названия, используются для искажения или уничтожения информации, реже с их помощью совершаются кража или мошенничество. Манипуляциями с логическими бомбами обычно занимаются чем-то недовольные служащие, собирающиеся покинуть данную организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями и т.п.

Троянский конь - программа, выполняющая в дополнение к основным, т.е. запроектированным и документированным деист действиям, дополнительные, не описанные в документации.

Червь - программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. Червь использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий.

Захватчик паролей - это программы, специально предназначенные для воровства паролей. При попытке обращения пользователя к терминалу системы на экран выводится информация, необходимая для окончания сеанса работы.

Слайд 8Системный подход к построению системы зашиты, означающий оптимальное сочетание взаимосвязанных

организационных, программных, аппаратных, физических и других свойств, подтвержденных практикой создания

отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.

Принцип непрерывного развития системы. Этот принцип, являющийся одним из основополагающих для компьютерных информационных систем, еще более актуален для СИБ.

Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки, т.е. предоставление как пользователям, так и самим работникам ИС минимума строго определенных полномочий, достаточных для выполнения ими своих служебных обязанностей.

Принципы построения систем информационной безопасности:

Слайд 9Полнота контроля и регистрации попыток несанкционированного доступа, т.е. необходимость точного

установления идентичности каждого пользователя и протоколирования его действий для проведения

возможного расследования, а также невозможность совершения любой операции обработки информации в ИТ без ее предварительной регистрации.

Обеспечение надежности системы защиты, т. е. невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий взломщика или непреднамеренных ошибок пользователей и обслуживающего персонала.

Обеспечение контроля за функционированием системы защиты, т.е. создание средств и методов контроля работоспособности механизмов защиты.

Обеспечение всевозможных средств борьбы с вредоносными программами.

Обеспечение экономической целесообразности использования системы защиты, что выражается в превышении возможного ущерба ИС и ИТ от реализации угроз над стоимостью разработки и эксплуатации СИБ.

Принципы построения систем информационной безопасности:

Слайд 10 Из средств ПО системы защиты выделим еще программные средства, реализующие

механизмы шифрования (криптографии).

Криптография - это наука об обеспечении секретности

и/или аутентичности (подлинности) передаваемых сообщений.

На физическом уровне, представляющем среду распространения данных (кабель, оптоволокно, радиоканал, каналообразующее оборудование), применяют обычно средства шифрования или сокрытия сигнала.

Электронная цифровая подпись.

Слайд 11Правовое обеспечение

Совокупность законодательных актов нормативно - правовых документов, положений,

инструкций, руководств, требования которых являются обязательными в рамках сферы их

деятельности в системе защиты информации.

Слайд 1211

Основы безопасности компьютерных систем

Основные проблемы:

обеспечение сохранности информации;

защита конфиденциальной информации от

несанкционированного доступа.

Слайд 1312

Основные причины потерь информации:

потери информации в результате непреднамеренных действий пользователей;

потери

информации в результате преднамеренных действий;

потери информации в результате отказов аппаратуры;

потери информации от воздействия вирусов и «троянцев».

Слайд 1413

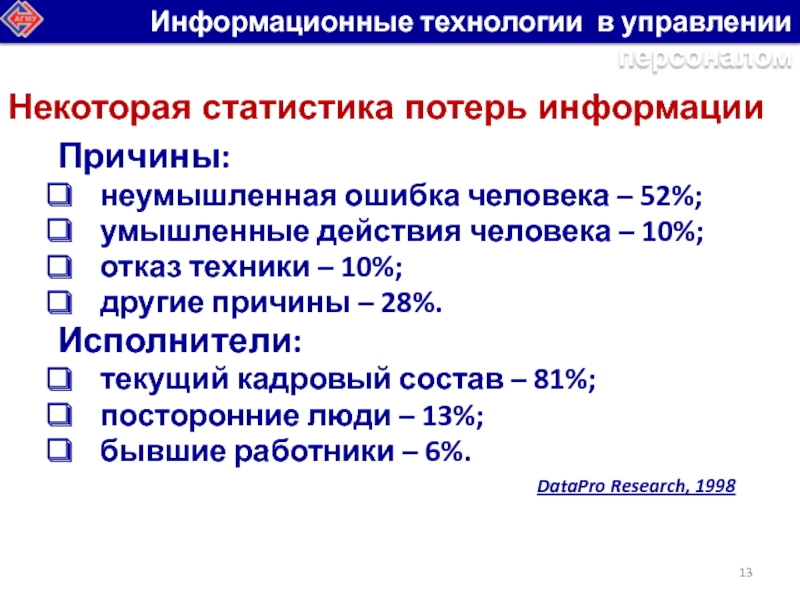

Некоторая статистика потерь информации

Причины:

неумышленная ошибка человека – 52%;

умышленные действия человека

– 10%;

отказ техники – 10%;

другие причины – 28%.

Исполнители:

текущий

кадровый состав – 81%;

посторонние люди – 13%;

бывшие работники – 6%.

DataPro Research, 1998

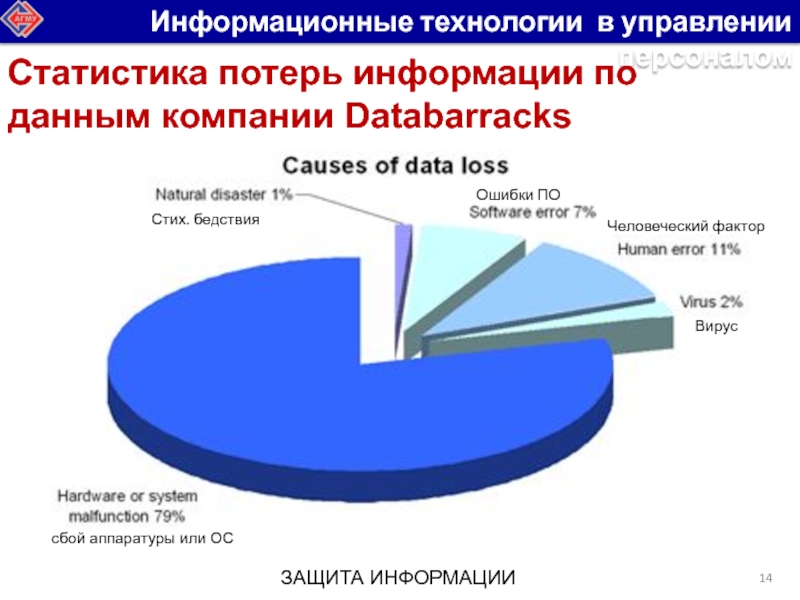

Слайд 15Статистика потерь информации по данным компании Databarracks

ЗАЩИТА ИНФОРМАЦИИ

14

Стих. бедствия

Ошибки ПО

Человеческий

фактор

Вирус

сбой аппаратуры или ОС

Слайд 16Статистика потерь информации по данным компании HP

ЗАЩИТА ИНФОРМАЦИИ

15

Стих. бедствия

Ошибки

ПО

Человеческий фактор

Вирус

сбой аппаратуры или ОС

Слайд 17Статистика потерь информации по данным компании Meetingready

ЗАЩИТА ИНФОРМАЦИИ

16

Стих. бедствия

Человеческий

фактор

Диверсия

сбой аппаратуры или ОС

Вирус

Повреждение файла

Слайд 1817

Способы получения несанкционированного доступа

использование чужих регистрационных данных;

подбор пароля;

использование ошибок в

программах защиты;

использование ошибок в работе аппаратуры;

подключение к линиям передачи данных;

Слайд 1918

Статистика целей несанкционированного доступа

кражи денег с электронных счетов – 44%;

вывод

из строя программного обеспечения – 16%;

кража информации – в

16%;

фальсификация информации – 12%;

услуги, не имеют доступа – 10%;

DataPro Research, 1998

Слайд 2019

Защита компьютера вне сети

обучение пользователей;

ограничение доступа к компьютеру;

резервное копирование информации;

использование

антивирусных пакетов;

установка операционных систем, осуществляющих обязательную регистрацию пользователей;

Слайд 2120

Защита в локальной сети

обучение пользователей;

ограничение доступа к компьютеру;

резервное копирование информации;

использование

антивирусных пакетов;

установка операционных систем, осуществляющих обязательную регистрацию пользователей;

введение разграничения доступа

к информации;

ведение парольной политики.

Слайд 2221

Защита компьютеров, подключенных к Интернет

обучение пользователей;

резервное копирование информации;

использование антивирусных пакетов;

использование

сетевых экранов;

использование шифрования данных, передаваемых через Интернет;

своевременная установка вносимых исправлений

к программному обеспечению.

Слайд 2322

Межсетевой экран (брандмауэр)- это программно-аппаратный комплекс, который позволяет разделить сеть

на две или более частей и реализовать набор правил, определяющих

условия прохождения информации из одной части в другую.

Как правило, граница между сетями проводится между локальной сетью и INTERNET, хотя ее можно провести и внутри локальной сети.

Межсетевой экран пропускает через себя весь поток информации. Для каждого проходящего пакета экран принимает решение пропускать его или отбросить. Решения о пропуске или отбрасывании определяется задаваемым набором правил.

Основное назначение межсетевого экрана – предотвращение несанкционированного доступа к защищаемой сети (части сети).

Межсетевой экран

Слайд 2423

Удаленные

пользователи

Локальная сеть

Web сервер

Почтовый сервер

Сервер баз данных

Локальные

пользователи

Firewall

Интранет сеть учреждения

Беспроводной канал

связи

Слайд 25Firewall -

(также называемый файерволлом или межсетевым экраном) – это

программно-аппаратный комплекс для разграничения доступа к локальной или глобальной сети.

горящая стена ДОСЛОВНО!

24

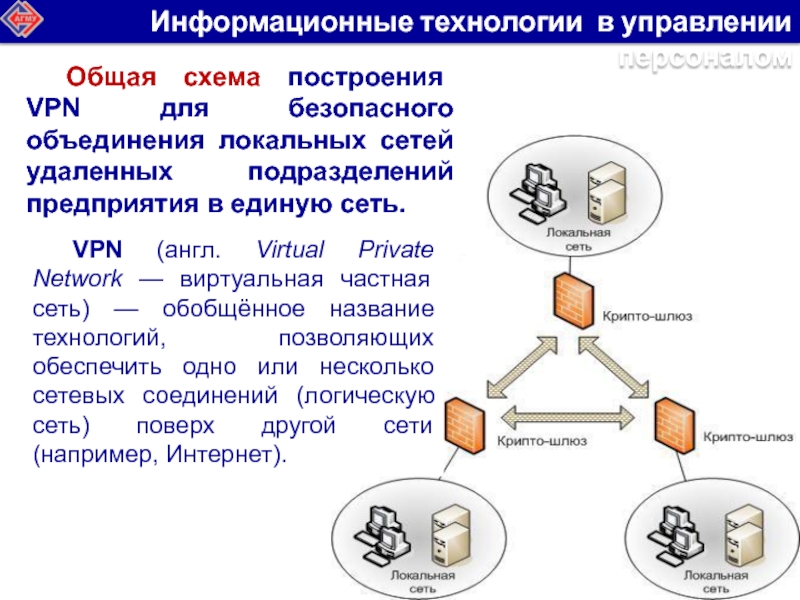

Слайд 2625

Общая схема построения VPN для безопасного объединения локальных сетей удаленных

подразделений предприятия в единую сеть.

VPN (англ. Virtual Private Network — виртуальная

частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

Слайд 2726

-не подпускайте к сетевым компьютерам лиц с дисками, флеш-картами и

закрывайте доступ к нему административными способами;

-не запускайте ничего, что поступает

с электронной почтой;

-не делайте вложение к электронной почте самораспаковывающимся;

-с хорошим другом делитесь не самой программой, а информацией о ней;

-не пренебрегайте обычными методами антивирусной защиты.

Правила защиты

Слайд 28

Надежность

Достоверность

Безопасность

Свойство системы сохранять во времени в установленных пределах значения всех

параметров, характеризующих способность выполнять требуемые функции в заданных условиях применения

Свойство

системы, гарантирующее безошибочность производимых ею преобразований информации.

Свойство системы, обеспечивающее конфиденциальность и целостность информации, т.е. ее защиту.

Эффективность

Слайд 29Наличие и полнота политики безопасности - набор внешних и корпоративных

стандартов, правил и норм поведения, отвечающих законодательным актам страны и

регламентирующих сбор, обработку, распространение и защиту информации.

Политика безопасности – активный компонент защиты, включающий в себя анализ возможных угроз и рисков, выбор мер противодействия и методологию их применения.

Гарантированность безопасности - мера доверия, которая может быть оказана архитектуре, инфраструктуре, программно-аппаратной реализации системы и методам управления ее конфигурацией и целостностью.

Слайд 30Специфические концептуальные требования:

архитектура системы должна быть достаточно гибкой, т.е. должна

допускать относительно простое, без коренных структурных изменений, развитие инфраструктуры и

изменение конфигурации используемых средств, наращивание функций и ресурсов ИС в соответствии с расширением сфер и задач ее применения;

должны быть обеспечены безопасность функционирования системы при различных видах угроз и надежная защита данных от ошибок проектирования, разрушения или потери информации, а также авторизация пользователей, управление рабочей загрузкой, резервированием данных и вычислительных ресурсов, максимально быстрым восстановлением функционирования ИС;

Слайд 31Специфические концептуальные требования:

следует обеспечить комфортный, максимально упрощенный доступ пользователей к

сервисам и результатам функционирования ИС на основе современных графических средств,

мнемосхем и наглядных пользовательских интерфейсов;

систему должна сопровождать актуализированная, комплектная документация, обеспечивающая квалифицированную эксплуатацию и возможность развития ИС.

Слайд 32С практической точки зрения обеспечения безопасности наиболее важными являются следующие

принципы построения архитектуры ИС:

проектирование ИС на принципах открытых систем, следование

признанным стандартам, использование апробированных решений, иерархическая организация ИС с небольшим числом сущностей на каждом уровне - все это способствует прозрачности и хорошей управляемости ИС;

непрерывность защиты в пространстве и времени, невозможность преодолеть защитные средства, исключение спонтанного или вызванного перехода в небезопасное состояние - при любых обстоятельствах, в том числе нештатных, защитное средство либо полностью выполняет свои функции, либо полностью блокирует доступ в систему или ее часть;

усиление самого слабого звена, минимизация привилегий доступа, разделение функций обслуживающих сервисов и обязанностей персонала.

Слайд 33Принцип минимизации привилегий позволяет:

уменьшить ущерб от случайных или умышленных некорректных

действий пользователей и администраторов;

эшелонирование обороны, разнообразие защитных средств, простота и

управляемость информационной системы и системой ее безопасности.

Принцип разнообразия защитных средств.

Принцип простоты и управляемости ИС в целом и защитных средств в особенности.

Слайд 34В качестве объектов уязвимости рассматриваются:

динамический вычислительный процесс обработки данных, автоматизированной

подготовки решений и выработки управляющих воздействий;

объектный код программ, исполняемых вычислительными

средствами в процессе функционирования ИС;

данные и информация, накопленная в базах данных;

информация, выдаваемая потребителям и на механизмы исполнения программ.

Слайд 35Модель анализа безопасности систем при отсутствии злоумышленных угроз

Объекты уязвимости:

Вычислительный процесс;

Информация

баз данных;

Объектные коды программ;

Информация для потребителей.

Дестабилизирующие факторы и угрозы безопасности.

Внутренние:

Ошибки

проектирования при постановке задачи;

Ошибки алгоритмизации задач;

Ошибки программирования;

Недостаточное качество средств защиты.

Внешние:

Ошибки персонала при эксплуатации системы;

Искажения информации в каналах;

Сбои и отказы оборудования;

Изменения конфигурации системы.

Методы предотвращения угроз:

Предотвращение ошибок в технологиях;

Систематическое тестирование;

Обязательная сертификация.

Оперативные методы повышения безопасности:

Временная избыточность;

Информационная избыточность;

Программная избыточность.

Последствия нарушения безопасности:

Разрушение вычислительных процессов;

Разрушение информации в базах данных;

Разрушения текста программ;

Разрушения информации для пользователей.

Слайд 36Этапы построения системы безопасности ИС

Концепция информационной безопасности определяет этапы построения

системы информационной безопасности в соответствии со стандартизованным жизненным циклом ИС:

аудит безопасности (обследование) существующей системы защиты ИС,

анализ рисков,

формирование требований и выработка первоочередных мер защиты,

проектирование,

внедрение и аттестация,

сопровождение системы.