Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

КОМПЬЮТЕРНЫЕ ВИРУСЫ И БОРЬБА С НИМИ

Содержание

- 1. КОМПЬЮТЕРНЫЕ ВИРУСЫ И БОРЬБА С НИМИ

- 2. Компьютерные вирусы и антивирусные программы Персональный

- 3. Первая «эпидемия» компьютерного вируса произошла в

- 4. Что же такое вирус? И чем биологический

- 5. Вирус – мельчайшая неклеточная частица, размножающаяся в живых клетках, возбудитель инфекционного заболевания.

- 6. Компьютерный вирус – специально созданная небольшая программа,

- 7. Что же общего между биологическим и

- 8. ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ Первый

- 9. ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ Первые

- 10. Джон фон Нейман(1903 - 1957)Норберт Винер(1894 - 1964)Фред Коэн1984

- 11. После заражения компьютера вирус может активизироваться

- 12. В настоящее время нет единой классификации вирусных

- 13. В зависимости от СРЕДЫ ОБИТАНИЯ вирусы можно разделить на: -загрузочные-файловые-макро-вирусы-сетевые вирусы

- 14. Виды вирусов. Загрузочные вирусы.Загрузочные вирусы заражают загрузочный

- 15. Виды вирусов. Файловые вирусы.Файловые вирусы различными способами

- 16. Виды вирусов. Макро - вирусы.Наибольшее распространение получили

- 17. Виды вирусов. Сетевые вирусы.Заражение локального компьютера происходит

- 18. Лавинообразное заражение компьютеров почтовым вирусом:Адрес1Адрес2Адрес3Адрес4Адрес1Адрес2Адрес7Адрес6Адрес5Адрес4Адрес3Адрес2Адрес1Адрес8ВирусВирусВирусВирусВирусВирусВирусВирусВирусВирусВирусВирусВирусВирус

- 19. 5 мая 2000 года Началась всемирная

- 20. ПО СПОСОБУ ЗАРАЖЕНИЯ ВИРУСЫ ДЕЛЯТСЯ НАрезидентные нерезидентные.

- 21. РЕЗИДЕНТНЫЙ ВИРУСпри заражении (инфицировании) компьютера оставляет в

- 22. НЕРЕЗИДЕНТНЫЕ ВИРУСЫне заражают память компьютера и являются активными ограниченное время.

- 23. По степени воздействия вирусы можно разделить на следующие виды:НеопасныеОпасныеОчень опасные

- 24. НЕОПАСНЫЕ ВИРУСЫне мешают работе компьютера, но уменьшают

- 25. ОПАСНЫЕ ВИРУСЫмогут привести к различным нарушениям в работе компьютера

- 26. ОЧЕНЬ ОПАСНЫЕих воздействие может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

- 27. По особенностям алгоритма вирусы могут классифицироватьсяПростейшие вирусыСетевые червиТроянские программыПрограммы показа рекламыХакерские утилиты

- 28. ПРОСТЕЙШИЕ ВИРУСЫ паразитические, они изменяют содержимое файлов

- 29. СЕТЕВЫЕ ЧЕРВИСетевые черви - это вредоносные программы,

- 30. ПОЧТОВЫЕ ЧЕРВИПочтовые черви для своего распространения используют

- 31. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯЧервь ищет в

- 32. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИДля внедрения в файлообменную

- 33. ТРОЯНСКИЕ ПРОГРАММЫТроянская программа, троянец (от англ. trojan)

- 34. ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯУтилиты скрытого управления позволяют

- 35. ТРОЯНСКИЕ ПРОГРАММЫ, ВОРУЮЩИЕ ИНФОРМАЦИЮТроянские программы ворующие информацию,

- 36. ТРОЯНСКИЕ ПРОГРАММЫ – ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММТроянские программы

- 37. ТРОЯНСКИЕ ПРОГРАММЫ – ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММТроянские программы

- 38. Программы показа

- 39. Рекламно – Шпионская программа «mwsbar»В марте 2005

- 40. Пути проникновения вирусов

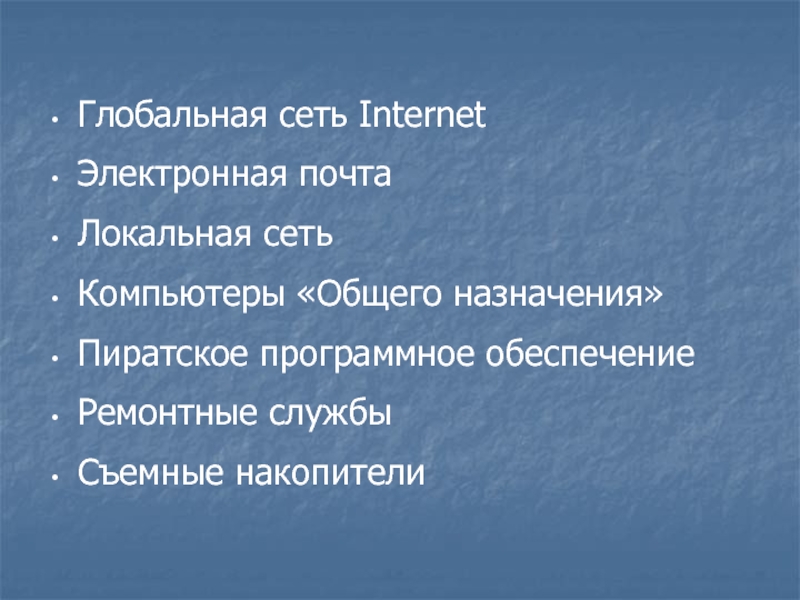

- 41. Глобальная сеть InternetЭлектронная почтаЛокальная сетьКомпьютеры «Общего назначения»Пиратское программное обеспечениеРемонтные службыСъемные накопители

- 42. Пути проникновения вирусов Глобальная сеть Интернет

- 43. Пути проникновения вирусовЭлектронная почта

- 44. Пути проникновения вирусовЛокальные сети Третий

- 45. Пути проникновения вирусов Персональные компьютеры «общего

- 46. Пути проникновения вирусов Ремонтные службы

- 47. ЗАЩИТА ПРОГРАММНЫХ СРЕДСТВорганизационные, правовые, технические и технологические

- 48. ПРОФИЛАКТИКА -систематические действия эксплуатационного персонала, цель которых

- 49. Признаки заражения компьютераВывод на экран непредусмотренных сообщений

- 50. Что

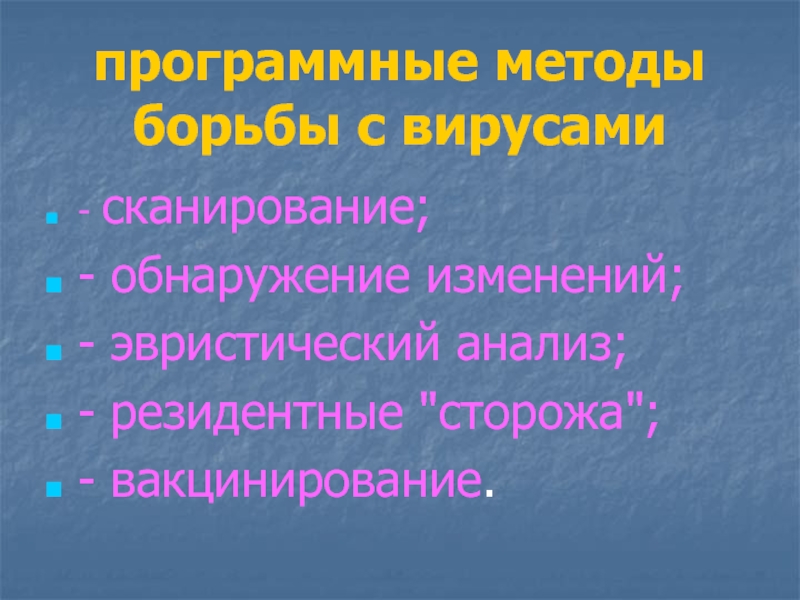

- 51. программные методы борьбы с вирусами- сканирование; -

- 52. МЕТОД СКАНИРОВАНИЯзаключается в том, что специальная антивирусная

- 53. МЕТОД ОБНАРУЖЕНИЯ ИЗМЕНЕНИЙзаключается в том, что антивирусная

- 54. МЕТОД ЭВРИСТИЧЕСКОГО АНАЛИЗАреализуется с помощью антивирусных программ,

- 55. В МЕТОДЕ РЕЗИДЕНТНЫХ СТОРОЖЕЙиспользуются антивирусные программы, которые

- 56. ВАКЦИНИРОВАНИЕустанавливает способ защиты любой конкретной программы от

- 57. АНТИВИРУСНЫЕ программы

- 58. Антивирусные программы предназначены для обнаружения, удаления

- 59. РАЗЛИЧАЮТ СЛЕДУЮЩИЕ ВИДЫ АНТИВИРУСНЫХ ПРОГРАММ: программы-детекторыпрограммы-доктора или фагипрограммы-ревизорыпрограммы-фильтрыпрограммы-вакцины или иммунизаторы

- 60. ПРОГРАММЫ-ДЕТЕКТОРЫосуществляют поиск характерной для конкретного вируса сигнатуры

- 61. ПРОГРАММЫ-ДОКТОРА ИЛИ ФАГИ, А ТАКЖЕ ПРОГРАММЫ-ВАКЦИНЫне только

- 62. Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают и требуется регулярное обновление версий.

- 63. ПРОГРАММЫ-РЕВИЗОРЫотносятся к самым надежным средствам защиты от

- 64. ПРОГРАММЫ-ФИЛЬТРЫ ИЛИ «СТОРОЖА»представляют собой небольшие резидентные программы,

- 65. ВАКЦИНЫ ИЛИ ИММУНИЗАТОРЫэто резидентные программы, предотвращающие заражение

- 66. Опрос пользователей ПК

- 67. Антивирусные программыСамые популярные и широко используемые антивирусные

- 68. Антивирусные программы

- 69. СПАСИБОза внимание

- 70. Скачать презентанцию

Слайды и текст этой презентации

Слайд 3 Первая «эпидемия» компьютерного вируса произошла в 1986 году, когда

вирус по имени Brain (англ. «мозг») «заражал» дискеты персональных компьютеров.

В настоящее время известно несколько десятков тысяч вирусов, заражающих компьютеры и распространяющихся по компьютерным сетям.ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 4Что же такое вирус? И чем биологический вирус отличается от

компьютерного? Обратимся к вирусной энциклопедии «Лаборатории Касперского», электронной энциклопедии Кирилла и

Мефодия и к толковому словарю русского языка С.И. Ожегова и Н.Ю. ШведовойСлайд 5Вирус – мельчайшая неклеточная частица, размножающаяся в живых клетках, возбудитель

инфекционного заболевания.

Слайд 6Компьютерный вирус – специально созданная небольшая программа, способная к саморазмножению,

засорению компьютера и выполнению других нежелательных действий.

Слайд 7

Что же общего между биологическим и компьютерным вирусами?

Способность к размножению.

Вред

для здоровья человека и нежелательные действия для компьютера.

Скрытность, т.к. вирусы

имеют инкубационный период.Слайд 8

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первый прототип вируса появился еще в

1971г.. Программист Боб Томас, пытаясь решить задачу передачи информации с

одного компьютера на другой, создал программу Creeper, самопроизвольно «перепрыгивавшую» с одной машины на другую в сети компьютерного центра.Правда эта программа не

саморазмножалась, не

наносила ущерба.

Слайд 9

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первые исследования саморазмно-жающихся искусственных конструкций проводилась

в середине прошлого столетия учеными

фон Нейманом и

Винером.

Слайд 11 После заражения компьютера вирус может активизироваться и начать выполнять

вредные действия по уничтожению программ и данных.

Активизация вируса

может быть связана с различными событиями: наступлением определённой даты или дня недели

запуском программы

открытием документа…

ЧЕМ ОПАСЕН КОМПЬЮТЕРНЫЙ ВИРУС?

Слайд 12В настоящее время нет единой классификации вирусных программ,

но их

можно выделить по следующим признакам:

по среде обитания;

по способу

заражения среды обитания;по степени воздействия;

по особенностям алгоритма.

Слайд 13В зависимости от

СРЕДЫ ОБИТАНИЯ вирусы можно разделить на:

-загрузочные

-файловые

-макро-вирусы

-сетевые вирусы

Слайд 14Виды вирусов. Загрузочные вирусы.

Загрузочные вирусы заражают загрузочный сектор гибкого или

жесткого диска. Принцип действия загрузочных вирусов основан на алгоритмах запуска

операционной системы при включении или перезагрузке компьютера.Слайд 15Виды вирусов. Файловые вирусы.

Файловые вирусы различными способами внедряются в исполнимые

файлы и обычно активизируются при их запуске.

Файловые вирусы бывают:

-перезаписывающие

-вирусы-компаньоны

-паразитические вирусы.

Слайд 16Виды вирусов. Макро - вирусы.

Наибольшее распространение получили макро -вирусы для

интегрированного офисного приложения Microsoft Office. Вредные действия макро - вирусов

реализуются с помощью встроенных макросов.Слайд 17Виды вирусов. Сетевые вирусы.

Заражение локального компьютера происходит при их передаче

по Всемирной паутине с серверов Интернета в браузер локального компьютера.

Слайд 18Лавинообразное заражение компьютеров почтовым вирусом:

Адрес1

Адрес2

Адрес3

Адрес4

Адрес1

Адрес2

Адрес7

Адрес6

Адрес5

Адрес4

Адрес3

Адрес2

Адрес1

Адрес8

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Вирус

Слайд 195 мая 2000 года

Началась всемирная эпидемия заражения почтовым

вирусом, когда десятки миллионов, подключенных к сети Интернет, получили

почтовое сообщение:I Love You

Вирус

Слайд 21РЕЗИДЕНТНЫЙ ВИРУС

при заражении (инфицировании) компьютера оставляет в оперативной памяти свою

резидентную часть, которая потом перехватывает обращение операционной системы к объектам

заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них.Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера.

Слайд 23По степени воздействия вирусы можно разделить на следующие виды:

Неопасные

Опасные

Очень опасные

Слайд 24НЕОПАСНЫЕ ВИРУСЫ

не мешают работе компьютера, но уменьшают объем свободной оперативной

памяти и памяти на дисках, действия таких вирусов проявляются в

каких-либо графических или звуковых эффектахСлайд 26ОЧЕНЬ ОПАСНЫЕ

их воздействие может привести к потере программ, уничтожению данных,

стиранию информации в системных областях диска.

Слайд 27По особенностям алгоритма вирусы могут классифицироваться

Простейшие вирусы

Сетевые черви

Троянские программы

Программы показа

рекламы

Хакерские утилиты

Слайд 28ПРОСТЕЙШИЕ ВИРУСЫ

паразитические, они изменяют содержимое файлов и секторов диска

и могут быть достаточно легко обнаружены и уничтожены.

Слайд 29СЕТЕВЫЕ ЧЕРВИ

Сетевые черви - это вредоносные программы, которые проникают на

компьютер, используя сервисы компьютерных сетей: Всемирную паутину, электронную почту, интерактивное

общение, файлообменные сети и т.д. Многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Активация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Слайд 30ПОЧТОВЫЕ ЧЕРВИ

Почтовые черви для своего распространения используют электронную почту.

Червь отсылает либо свою копию в виде вложения в электронное

письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе.Код червя активируется при открытии (запуске) зараженного вложения или при открытии ссылки на зараженный файл.

Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников.

Слайд 31ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Червь ищет в сети компьютеры, на

которых используются операционная система и приложения, содержащие уязвимости.

Червь

посылает на компьютер специально оформленный сетевой пакет или запрос, в результате чего код (или часть кода) червя проникает на компьютер-жертву.Если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение на зараженном компьютере.

Профилактическая защита от таких червей состоит в том, что рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

Слайд 32ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ

Для внедрения в файлообменную сеть червь копирует

себя в папку обмена файлами на одном из компьютеров.

В 2001 году стал стремительно распространяться сетевой червь «Nimda», который атаковал компьютеры сразу несколькими способами: через сообщения электронной почты, через открытые ресурсы локальных сетей, а также используя уязвимости в системе безопасности операционной системы серверов Интернета. Профилактическая защита от таких сетевых червей состоит в том, что рекомендуется своевременно скачивать из Интернета и обновлять антивирусную программу и вирусную базу данных.

Слайд 33ТРОЯНСКИЕ ПРОГРАММЫ

Троянская программа, троянец (от англ. trojan) – вредоносная программа,

которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а

также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Троянские программы обычно проникают на компьютер как сетевые черви, а различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Слайд 34ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ

Утилиты скрытого управления позволяют принимать или отсылать

файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать

компьютер и т. д. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянской программы в системе.

В 2003 году широкое распространение получила троянская программа Backdoor.Win32.ВО, которая осуществляет следующие действия:

• высылает имена компьютера, пользователя и информацию о системе: тип процессора, размер памяти, версию системы, информацию об установленных устройствах;

• посылает/принимает, уничтожает, копирует, переименовывает, исполняет любой файл;

• отключает пользователя от сети;

• «завешивает» компьютер;

• читает или модифицирует системный реестр.

Слайд 35ТРОЯНСКИЕ ПРОГРАММЫ, ВОРУЮЩИЕ ИНФОРМАЦИЮ

Троянские программы ворующие информацию, при запуске ищут

файлы, хранящие конфиденциальную информацию о пользователе (банковские реквизиты, пароли доступа

к Интернету и др.) и отсылают ее по указанному в коде троянца электронному адресу или адресам. Троянцы данного типа также сообщают информацию о зараженном компьютере (размер памяти и дискового пространства, версию операционной системы, IP-адрес и т. п.).

Некоторые троянцы воруют регистрационную информацию к программному обеспечению.

Слайд 36ТРОЯНСКИЕ ПРОГРАММЫ –

ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММ

Троянские программы этого класса скрытно

инсталлируют другие вредоносные программ и используются для «подсовывания» на компьютер-жертву

вирусов или других троянских программ. Загруженные без ведома пользователя из Интернета программы либо запускаются на выполнение, либо включаются троянцем в автозагрузку операционной системы.

Слайд 37ТРОЯНСКИЕ ПРОГРАММЫ –

ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММ

Троянские программы этого класса скрытно

инсталлируют другие вредоносные программ и используются для «подсовывания» на компьютер-жертву

вирусов или других троянских программ. Загруженные без ведома пользователя из Интернета программы либо запускаются на выполнение, либо включаются троянцем в автозагрузку операционной системы.

Слайд 38 Программы показа рекламы

Рекламные программы встраивают

рекламу в основную полезную программу. Реклама демонстрируется пользователю в процессе

работы основной программы в виде графических баннеров или бегущей строки. Программы шпионы иногда проникают на компьютер под видом рекламных программ и не имеют возможности деинсталляции пользователем без нарушения функционирования использующей программы. Иногда шпионские программы обнаруживаются в распространенныхпрограммных продуктах известных на рынке производителей.

Слайд 39Рекламно – Шпионская программа «mwsbar»

В марте 2005 года под видом

поисковой панели для браузера Internet Explorer начала распространяться рекламно –

шпионская программа «mwsbsr». Программа регистрирует себя в системномРеестре и добавляет в загрузку, что приводит к изменению настроек браузера и перенаправлению результатов поиска в Интернете на сайт злоумышленника.

Слайд 41Глобальная сеть Internet

Электронная почта

Локальная сеть

Компьютеры «Общего назначения»

Пиратское программное обеспечение

Ремонтные службы

Съемные

накопители

Слайд 42Пути проникновения вирусов

Глобальная сеть Интернет

Основным источником

вирусов на сегодняшний день является глобальная сеть Internet. Возможно заражение

через страницы Интернет ввиду наличия на страницах всемирной паутины различного «активного» содержимого: скриптов, ActiveX-компоненты, Java-апплетов. В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта, а ничего не подозревающие пользователи зайдя на такой сайт рискуют заразить свой компьютер.Слайд 43Пути проникновения вирусов

Электронная почта

Сейчас один из

основных каналов распространения вирусов. Обычно вирусы в письмах электронной почты

маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код. Многие почтовые вирусы, попав на компьютер пользователя, затем используют адресную книгу из установленных почтовых клиентов типа Outlook для рассылки самого себя дальше.Слайд 44Пути проникновения вирусов

Локальные сети

Третий путь «быстрого заражения»

—

локальные сети. Если не принимать необходимых мер

защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере На следующий день пользователи при входе в сеть запускают зараженные файлы с сервера, и вирус, таким образом, получает доступ на компьютеры пользователей.

Слайд 45Пути проникновения вирусов

Персональные компьютеры «общего пользования»

Опасность представляют также компьютеры, установленные в учебных заведениях. Если один

из учащихся принес на своих носителях вирус и заразил какой-либо учебный компьютер, то очередную «заразу» получат и носители всех остальных учащихся, работающих на этом компьютере.То же относится и к домашним компьютерам, если на них работает более одного человека.

Пиратское программное обеспечение

Нелегальные копии программного обеспечения,

как это было всегда, являются одной из

основных «зон риска».Часто пиратские

копии на дисках содержат файлы,

зараженные самыми разнообразными

типами вирусов.

Слайд 46Пути проникновения вирусов

Ремонтные службы

Достаточно редко, но

до сих пор вполне реально заражение компьютера вирусом при его

ремонте или профилактическом осмотре. Ремонтники — тоже люди, и некоторым из них свойственно наплевательское отношение к элементарным правилам компьютерной безопасности.Съемные накопители

В настоящее время большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, цифровые плееры (MP3-плееры), сотовые телефоны.

Слайд 47ЗАЩИТА ПРОГРАММНЫХ СРЕДСТВ

организационные, правовые, технические и технологические меры, направленные на

предотвращение возможных несанкционированных действий по отношению к программным средствам и

устранение последствий этих действий.(ГОСТ Р51188-98)

Слайд 48ПРОФИЛАКТИКА -

систематические действия эксплуатационного персонала, цель которых - выявить и

устранить неблагоприятные изменения в свойствах и характеристиках используемых программных средств,

в частности проверить эксплуатируемые, хранимые и (или) вновь полученные программные средства на наличие компьютерных вирусов. (ГОСТ Р51188-98)Слайд 49Признаки заражения компьютера

Вывод на экран непредусмотренных сообщений или изображений

Произвольный запуск

каких-либо программ

Частые «зависания» и сбои в работе компьютера

Исчезновение или изменение

файлов и папокИ т.д.

Слайд 50 Что делать в случае

заражения ?!

Отключить компьютер от локальной сети и Интернета (если был

подключен)Запустить антивирусную программу.

Слайд 51программные методы борьбы с вирусами

- сканирование;

- обнаружение изменений;

-

эвристический анализ;

- резидентные "сторожа";

- вакцинирование.

Слайд 52МЕТОД СКАНИРОВАНИЯ

заключается в том, что специальная антивирусная программа, называемая сканером,

последовательно просматривает проверяемые файлы в поиске так называемых "сигнатур" известных

вирусов.При этом под сигнатурой понимают уникальную последовательность байтов, принадлежащую конкретному известному вирусу и не встречающуюся в других программах.

Слайд 53МЕТОД ОБНАРУЖЕНИЯ ИЗМЕНЕНИЙ

заключается в том, что антивирусная программа предварительно запоминает

характеристики всех областей диска, которые могут подвергаться нападению вируса, а

затем периодически проверяет их. Если изменение этих характеристик будет обнаружено, то такая программа сообщит пользователю, что, возможно, в компьютер попал вирус.Антивирусные программы, основанные на обнаружении изменений программной среды, называются ревизорами

Слайд 54МЕТОД ЭВРИСТИЧЕСКОГО АНАЛИЗА

реализуется с помощью антивирусных программ, которые проверяют остальные

программы и загрузочные секторы дисков и дискет, пытаясь обнаружить в

них код, характерный для вируса.Так, например, эвристический анализатор может обнаружить, что в проверяемой программе присутствует код, устанавливающий резидентный модуль в памяти.

Слайд 55В МЕТОДЕ РЕЗИДЕНТНЫХ СТОРОЖЕЙ

используются антивирусные программы, которые постоянно находятся в

оперативной памяти компьютера и отслеживают все подозрительные действия, выполняемые другими

программами.Резидентный сторож сообщит пользователю о том, что какая-либо программа пытается изменить загрузочный сектор жесткого диска или дискеты, а также выполнимый файл.

Слайд 56ВАКЦИНИРОВАНИЕ

устанавливает способ защиты любой конкретной программы от вируса, при котором

к этой программе присоединяется специальный модуль контроля, следящий за ее

целостностью.Слайд 58Антивирусные программы предназначены для обнаружения, удаления и защиты от компьютерных

вирусов

Антивирусная программа (антивирус) — любая программа для обнаружения компьютерных вирусов, а

также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных такими программами файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом. Слайд 59РАЗЛИЧАЮТ СЛЕДУЮЩИЕ ВИДЫ АНТИВИРУСНЫХ ПРОГРАММ:

программы-детекторы

программы-доктора или фаги

программы-ревизоры

программы-фильтры

программы-вакцины или иммунизаторы

Слайд 60ПРОГРАММЫ-ДЕТЕКТОРЫ

осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти

и в файлах и при обнаружении выдают соответствующее сообщение.

Недостатком

таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.Слайд 61ПРОГРАММЫ-ДОКТОРА ИЛИ ФАГИ, А ТАКЖЕ ПРОГРАММЫ-ВАКЦИНЫ

не только находят зараженные вирусами

файлы, но и «лечат» их, т.е. удаляют из файла тело

программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов.Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Наиболее известные из них: Aidstest, Scan, Norton AntiVirus, Doctor Web.

Слайд 62Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро

устаревают и требуется регулярное обновление версий

.

Слайд 63ПРОГРАММЫ-РЕВИЗОРЫ

относятся к самым надежным средствам защиты от вирусов.

Ревизоры запоминают

исходное состояние программ, каталогов и системных областей диска тогда, когда

компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным.Обнаруженные изменения выводятся на экран монитора.

Слайд 64ПРОГРАММЫ-ФИЛЬТРЫ ИЛИ «СТОРОЖА»

представляют собой небольшие резидентные программы, предназначенные для обнаружения

подозрительных действий при работе компьютера, характерных для вирусов.

Такими действиями

могут являться:попытки коррекции файлов с расширениями COM, EXE

изменение атрибутов файла

прямая запись на диск по абсолютному адресу

запись в загрузочные сектора диска

загрузка резидентной программы

Слайд 65ВАКЦИНЫ ИЛИ ИММУНИЗАТОРЫ

это резидентные программы, предотвращающие заражение файлов.

Вакцины применяют,

если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от

известных вирусов.Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится.

В настоящее время программы-вакцины имеют ограниченное применение.