Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Конструктивно-технологичские особенности средств связи

Содержание

- 1. Конструктивно-технологичские особенности средств связи

- 2. Безопасность сети LTEI - Безопасность сети

- 3. Принципы безопасности в сетях LTEВзаимная аутентификация абонентов

- 4. Особенностииерархическая ключевая инфраструктура, в рамках которой для

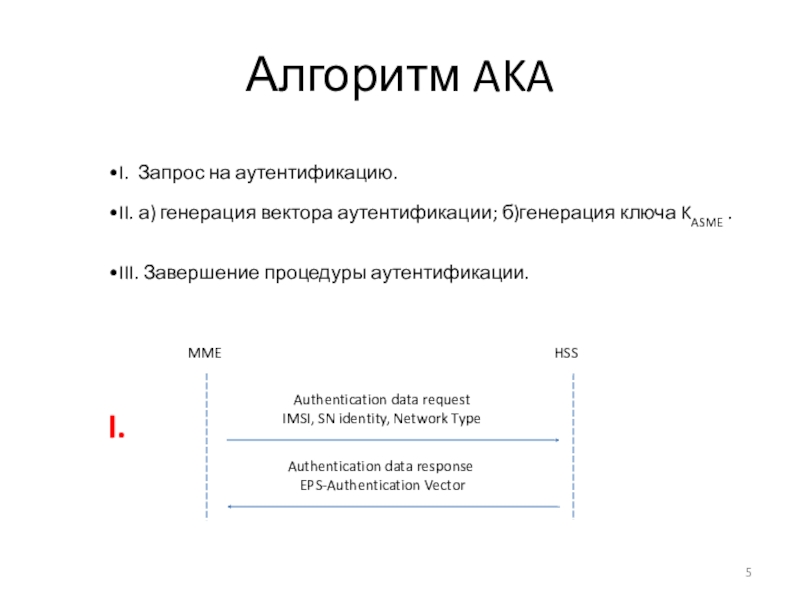

- 5. Алгоритм AKAI.

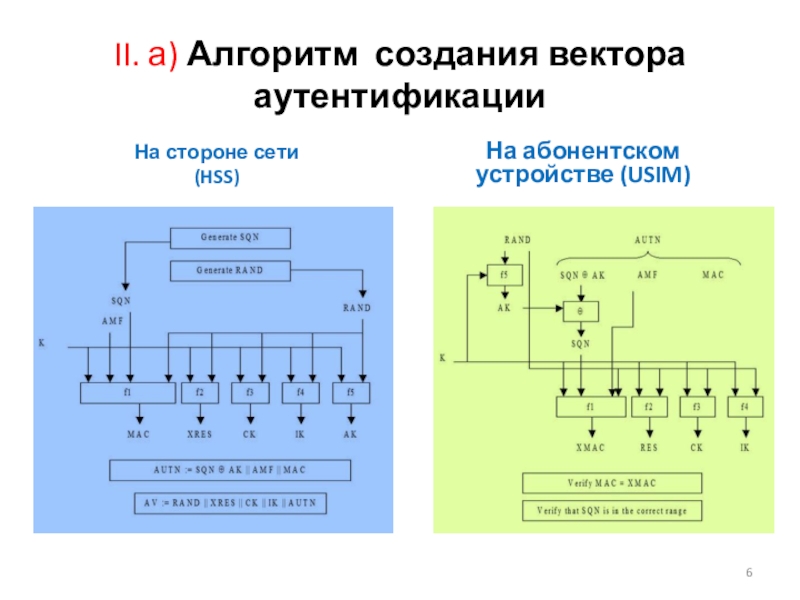

- 6. II. а) Алгоритм создания вектора аутентификации На стороне сети (HSS)На абонентском устройстве (USIM)

- 7. Параметры различных элементовключ K – 128

- 8. II. б) Второй этап генерации вектора аутентификацииAMF

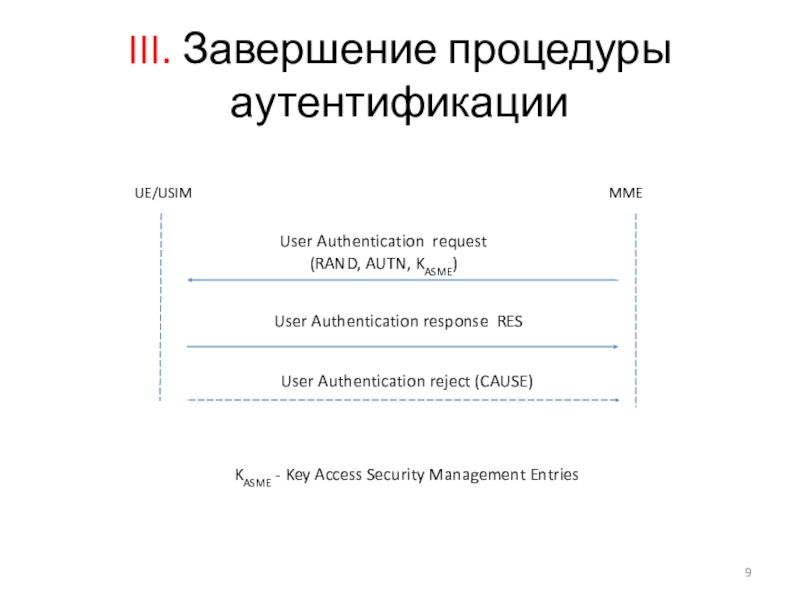

- 9. III. Завершение процедуры аутентификацииKASME - Key Access Security Management Entries

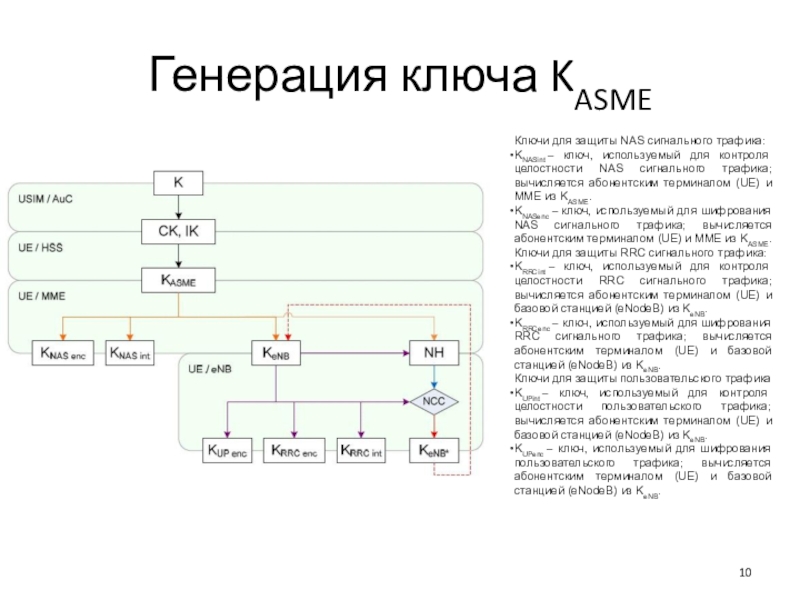

- 10. Генерация ключа KASME Ключи для защиты NAS

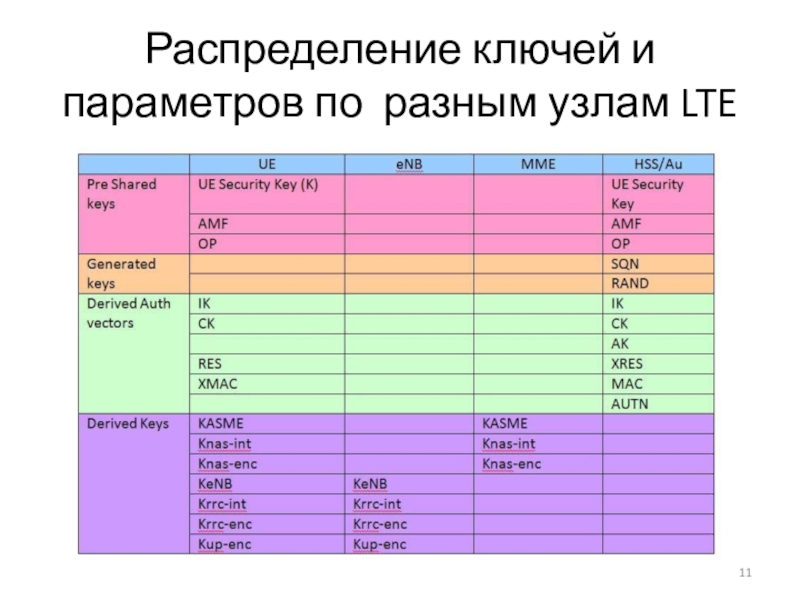

- 11. Распределение ключей и параметров по разным узлам LTE

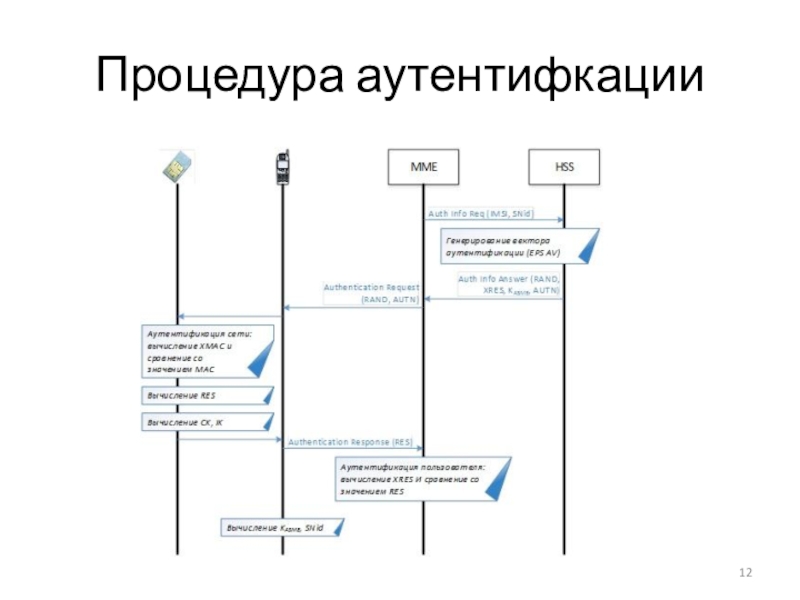

- 12. Процедура аутентифкации

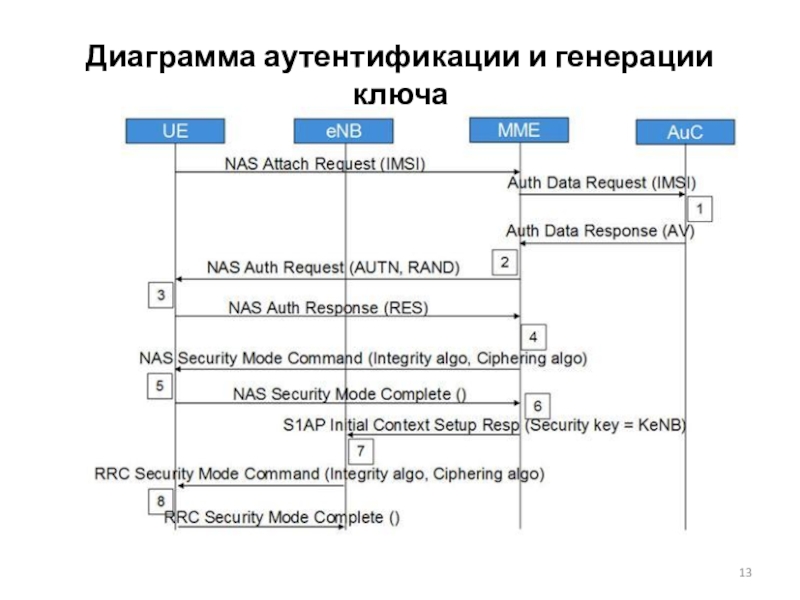

- 13. Диаграмма аутентификации и генерации ключа

- 14. Слои безопасностиБезопасность NAS (Non-Access Stratum - слоя

- 15. Слайд 15

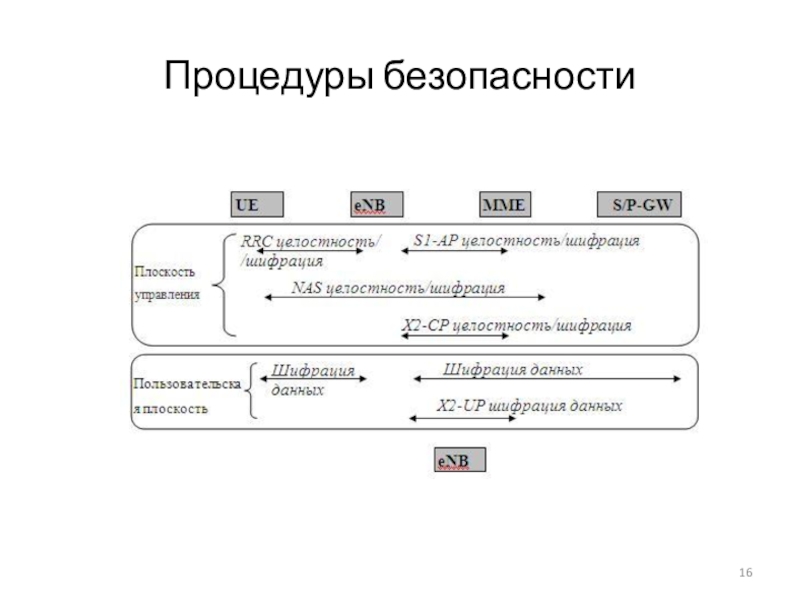

- 16. Процедуры безопасности

- 17. Алгоритм шифрования сообщенийИсходные параметры в алгоритме :

- 18. Типы алгоритмов и размеры ключей в сетях

- 19. Слайд 19

- 20. Слайд 20

- 21. ПРИКАЗ от 25 июня 2018 года N

- 22. Слайд 22

- 23. Скачать презентанцию

Слайды и текст этой презентации

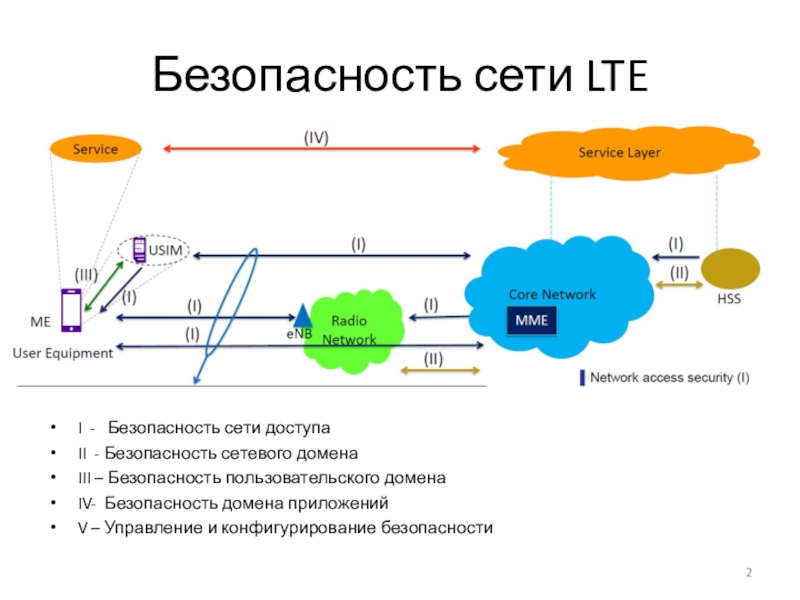

Слайд 2Безопасность сети LTE

I - Безопасность сети доступа

II - Безопасность

сетевого домена

III – Безопасность пользовательского домена

IV- Безопасность домена приложений

V

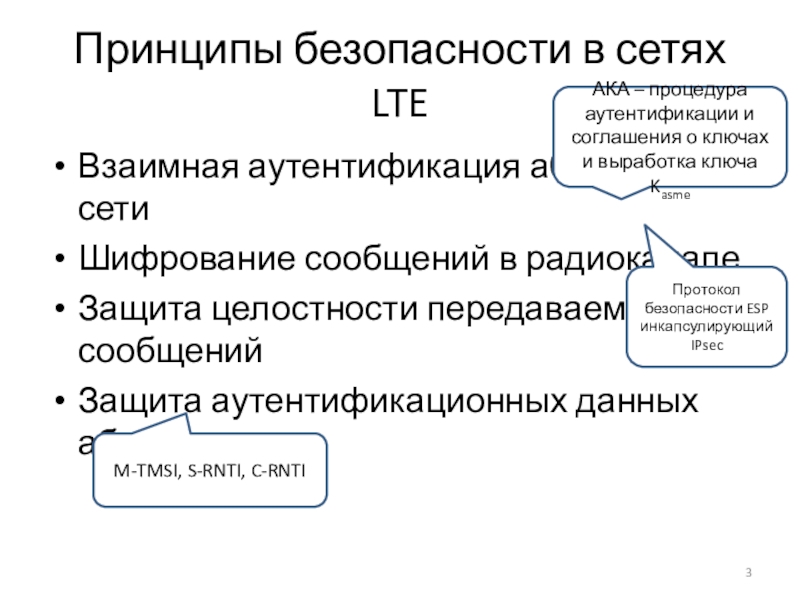

– Управление и конфигурирование безопасностиСлайд 3Принципы безопасности в сетях LTE

Взаимная аутентификация абонентов в сети

Шифрование сообщений

в радиоканале

Защита целостности передаваемых сообщений

Защита аутентификационных данных абонентов

M-TMSI, S-RNTI,

C-RNTIАКА – процедура аутентификации и соглашения о ключах и выработка ключа Kasme

Протокол безопасности ESP инкапсулирующий IPsec

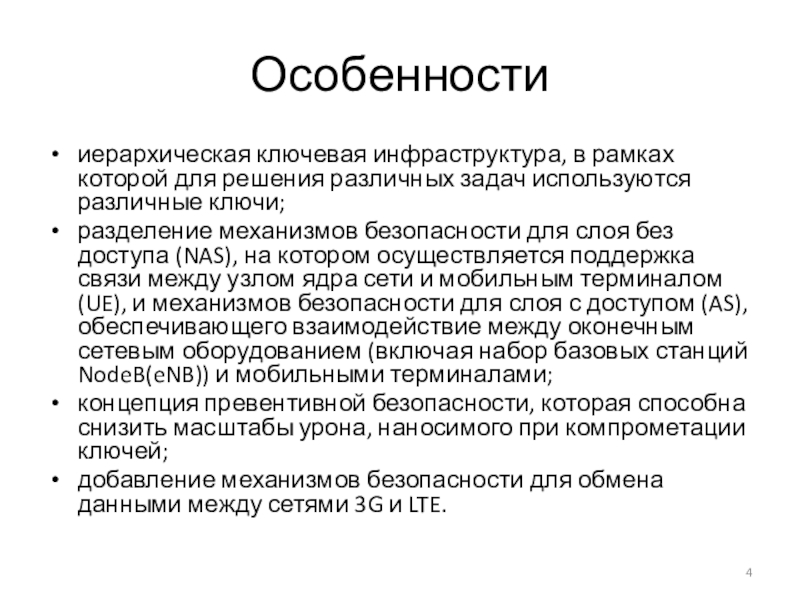

Слайд 4Особенности

иерархическая ключевая инфраструктура, в рамках которой для решения различных задач

используются различные ключи;

разделение механизмов безопасности для слоя без доступа (NAS),

на котором осуществляется поддержка связи между узлом ядра сети и мобильным терминалом (UE), и механизмов безопасности для слоя с доступом (AS), обеспечивающего взаимодействие между оконечным сетевым оборудованием (включая набор базовых станций NodeB(eNB)) и мобильными терминалами;концепция превентивной безопасности, которая способна снизить масштабы урона, наносимого при компрометации ключей;

добавление механизмов безопасности для обмена данными между сетями 3G и LTE.

Слайд 6II. а) Алгоритм создания вектора аутентификации

На стороне сети

(HSS)

На

абонентском устройстве (USIM)

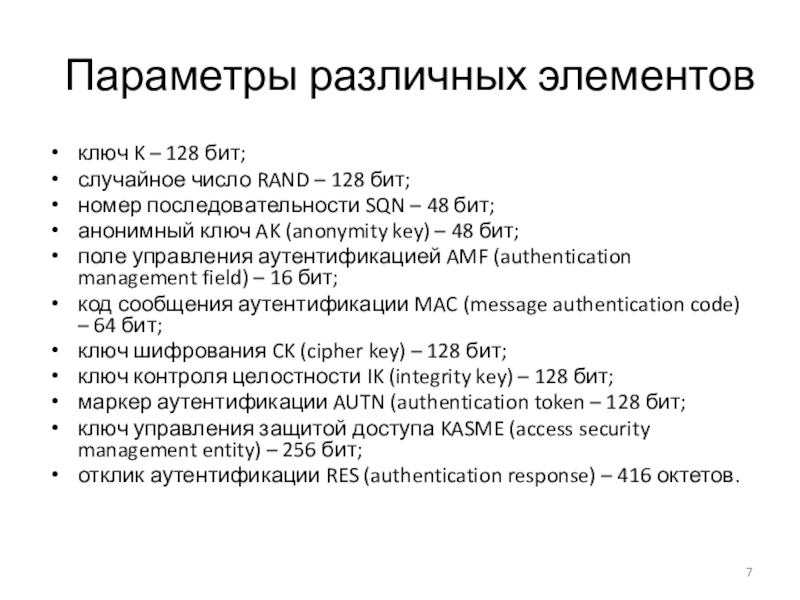

Слайд 7 Параметры различных элементов

ключ K – 128 бит;

случайное число RAND

– 128 бит;

номер последовательности SQN – 48 бит;

анонимный ключ AK

(anonymity key) – 48 бит;поле управления аутентификацией AMF (authentication management field) – 16 бит;

код сообщения аутентификации MAC (message authentication code) – 64 бит;

ключ шифрования CK (cipher key) – 128 бит;

ключ контроля целостности IK (integrity key) – 128 бит;

маркер аутентификации AUTN (authentication token – 128 бит;

ключ управления защитой доступа KASME (access security management entity) – 256 бит;

отклик аутентификации RES (authentication response) – 416 октетов.

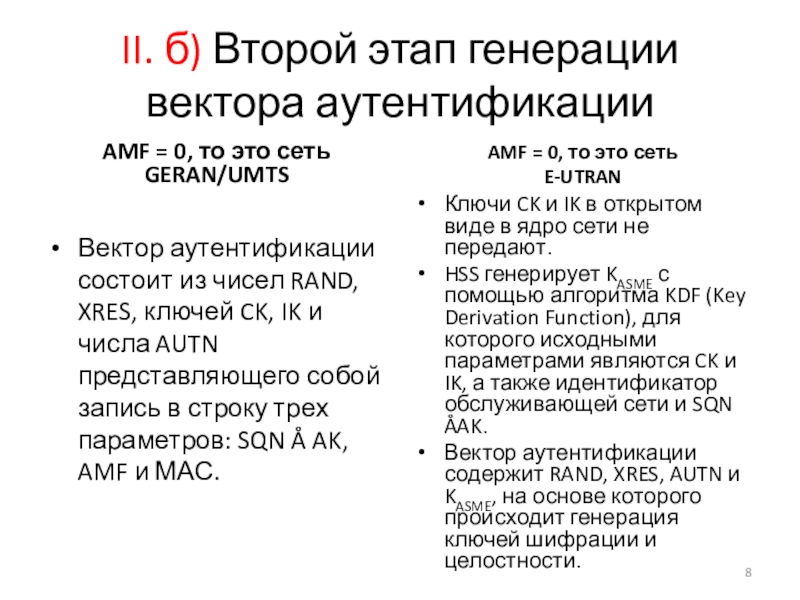

Слайд 8II. б) Второй этап генерации вектора аутентификации

AMF = 0, то

это сеть GERAN/UMTS

Вектор аутентификации состоит из чисел RAND, XRES,

ключей CK, IK и числа AUTN представляющего собой запись в строку трех параметров: SQN Å AK, AMF и МАС.AMF = 0, то это сеть

E-UTRAN

Ключи CK и IK в открытом виде в ядро сети не передают.

HSS генерирует KASME с помощью алгоритма KDF (Key Derivation Function), для которого исходными параметрами являются CK и IK, а также идентификатор обслуживающей сети и SQN ÅAK.

Вектор аутентификации содержит RAND, XRES, AUTN и KASME, на основе которого происходит генерация ключей шифрации и целостности.

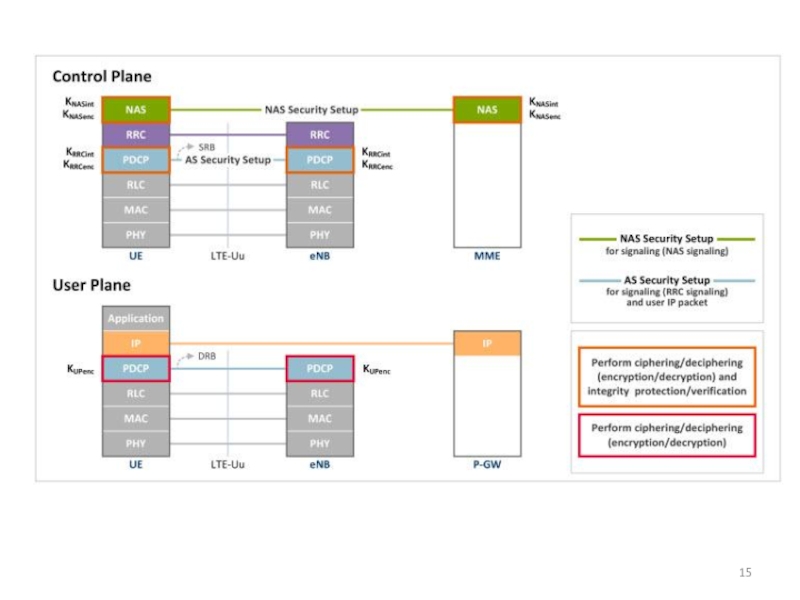

Слайд 10Генерация ключа KASME

Ключи для защиты NAS сигнального трафика:

KNASint – ключ,

используемый для контроля целостности NAS сигнального трафика; вычисляется абонентским терминалом

(UE) и MME из KASME.KNASenc – ключ, используемый для шифрования NAS сигнального трафика; вычисляется абонентским терминалом (UE) и MME из KASME.

Ключи для защиты RRC сигнального трафика:

KRRCint – ключ, используемый для контроля целостности RRC сигнального трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

KRRCenc – ключ, используемый для шифрования RRC сигнального трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

Ключи для защиты пользовательского трафика

KUPint – ключ, используемый для контроля целостности пользовательского трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

KUPenc – ключ, используемый для шифрования пользовательского трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

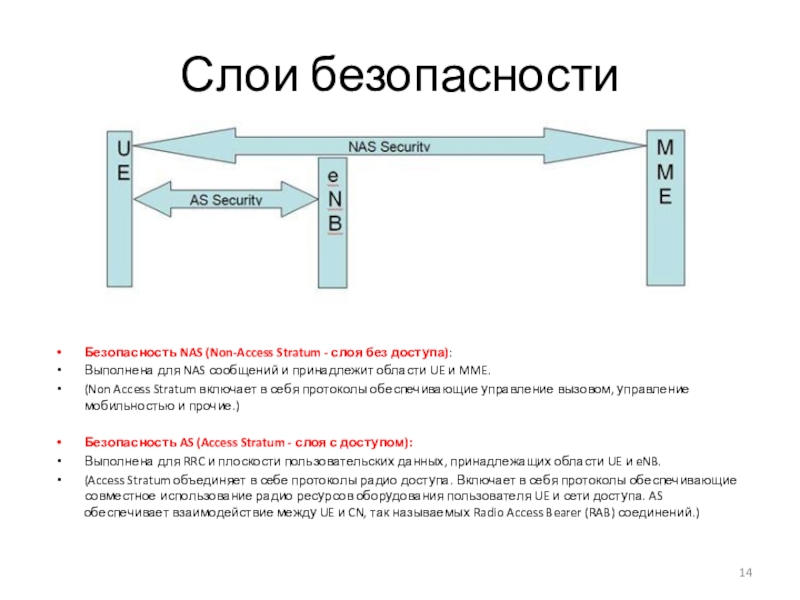

Слайд 14Слои безопасности

Безопасность NAS (Non-Access Stratum - слоя без доступа):

Выполнена для

NAS сообщений и принадлежит области UE и MME.

(Non Access Stratum включает

в себя протоколы обеспечивающие управление вызовом, управление мобильностью и прочие.)Безопасность AS (Access Stratum - слоя с доступом):

Выполнена для RRC и плоскости пользовательских данных, принадлежащих области UE и eNB.

(Access Stratum объединяет в себе протоколы радио доступа. Включает в себя протоколы обеспечивающие совместное использование радио ресурсов оборудования пользователя UE и сети доступа. AS обеспечивает взаимодействие между UE и CN, так называемых Radio Access Bearer (RAB) соединений.)

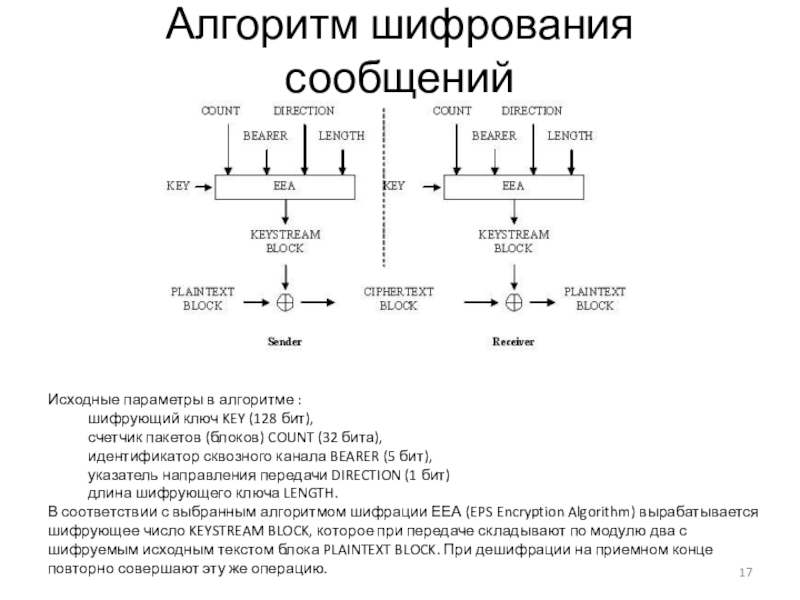

Слайд 17Алгоритм шифрования сообщений

Исходные параметры в алгоритме :

шифрующий ключ KEY

(128 бит),

счетчик пакетов (блоков) COUNT (32 бита),

идентификатор сквозного

канала BEARER (5 бит), указатель направления передачи DIRECTION (1 бит)

длина шифрующего ключа LENGTH.

В соответствии с выбранным алгоритмом шифрации ЕЕА (EPS Encryption Algorithm) вырабатывается шифрующее число KEYSTREAM BLOCK, которое при передаче складывают по модулю два с шифруемым исходным текстом блока PLAINTEXT BLOCK. При дешифрации на приемном конце повторно совершают эту же операцию.

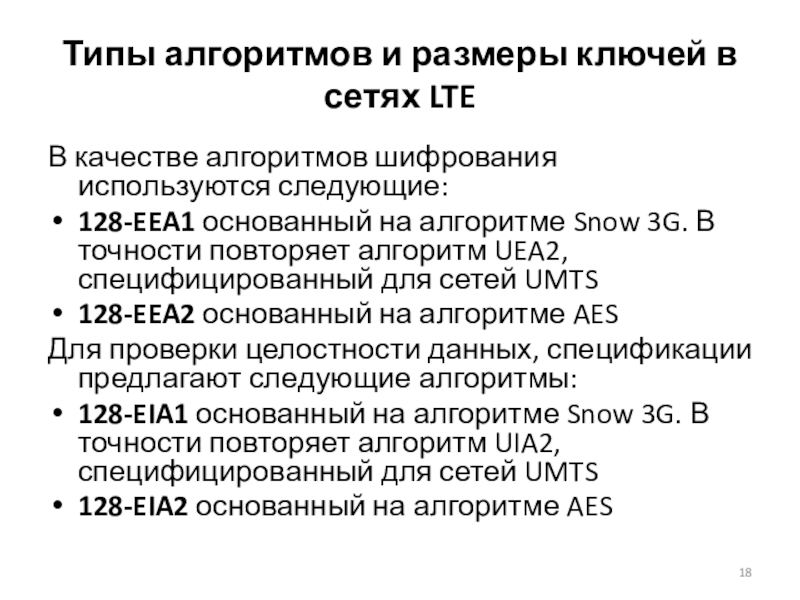

Слайд 18Типы алгоритмов и размеры ключей в сетях LTE

В качестве алгоритмов

шифрования используются следующие:

128-EEA1 основанный на алгоритме Snow 3G. В точности повторяет алгоритм

UEA2, специфицированный для сетей UMTS128-EEA2 основанный на алгоритме AES

Для проверки целостности данных, спецификации предлагают следующие алгоритмы:

128-EIA1 основанный на алгоритме Snow 3G. В точности повторяет алгоритм UIA2, специфицированный для сетей UMTS

128-EIA2 основанный на алгоритме AES