Разделы презентаций

- Разное

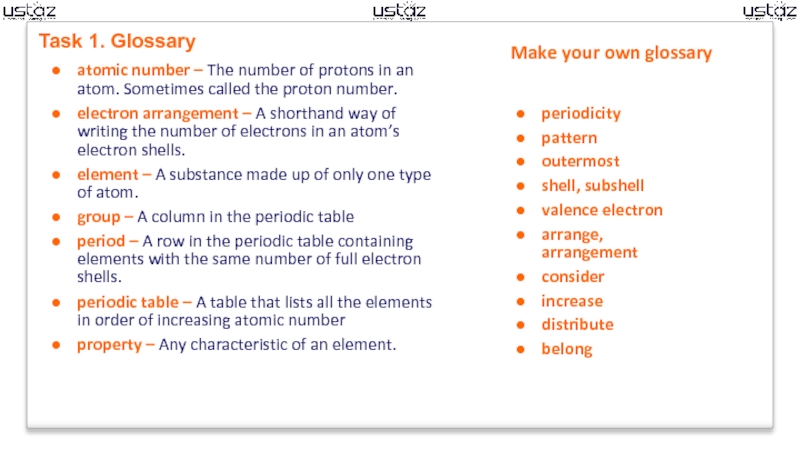

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Криптография. Блочные шифры. DES. AES. ГОСТ 28147-89

Содержание

- 1. Криптография. Блочные шифры. DES. AES. ГОСТ 28147-89

- 2. Эпиграф «Все любят разгадывать других, но никто не любит быть разгаданным»Франсуа VI де Ларошфуко

- 3. Слайд 3

- 4. Симметричное шифрованиев 1949 г. Клод Шеннон

- 5. Слайд 5

- 6. Криптографические алгоритмы:Безключевые Хэш-функции Генераторы случайных чисел (генерация паролей)Одноключевые

- 7. Алгоритмы аутентификацииЗадача: проверка легитимности пользователя в системе;

- 8. Концепция шифрования по алгоритму DESDES (Data

- 9. Проблематика вопроса… А зачем это вообще нужно?Б.

- 10. Требования к стандарту шифрования: алгоритм должен быть

- 11. Слайд 11

- 12. Алгоритм работы DESDES шифрует информацию по 64

- 13. 2. Результат перестановки делиться на два субблока

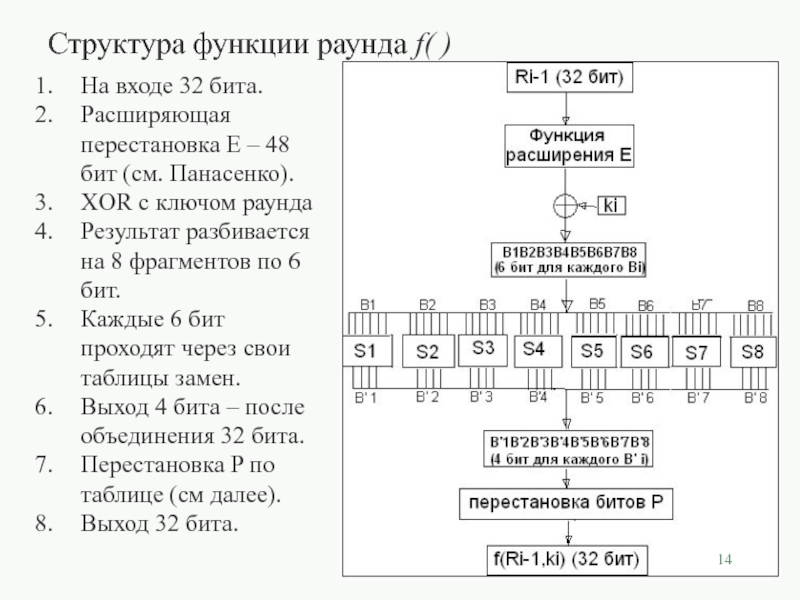

- 14. Структура функции раунда f( )На входе 32

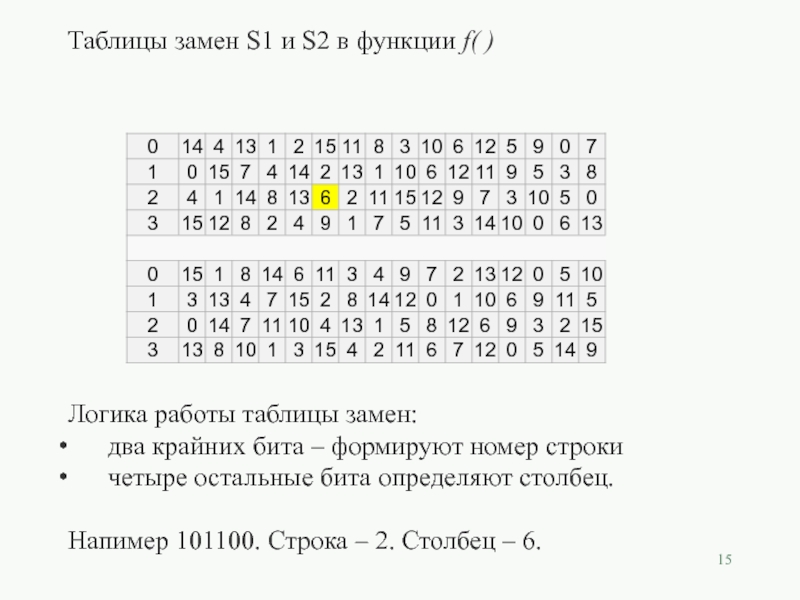

- 15. Таблицы замен S1 и S2 в функции

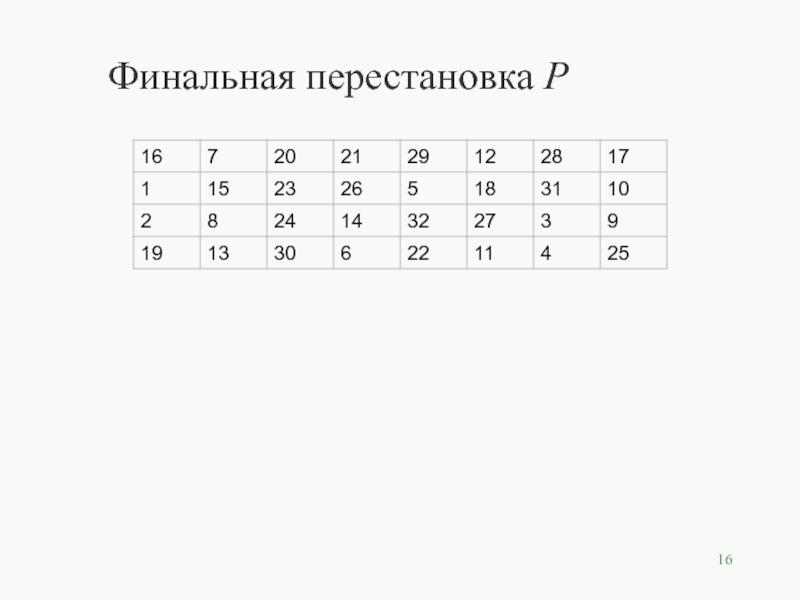

- 16. Финальная перестановка P

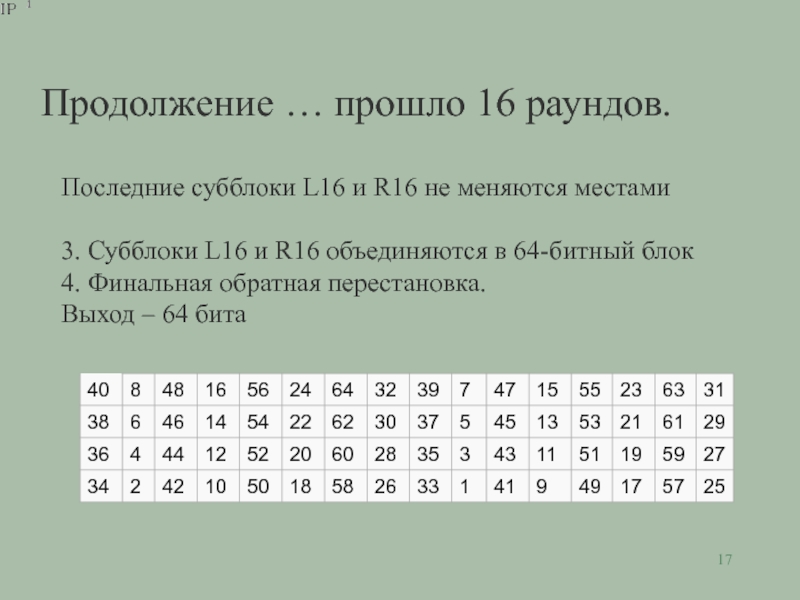

- 17. Продолжение … прошло 16 раундов.Последние субблоки L16

- 18. Общая структура алгоритма шифрования DES.Все очень-очень просто!И это еще не все!

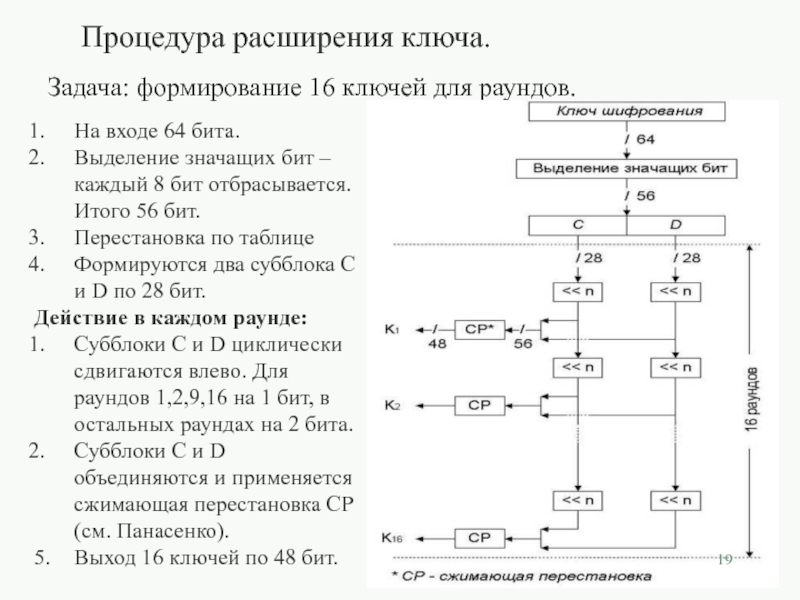

- 19. Процедура расширения ключа.Задача: формирование 16 ключей для

- 20. Недостатки DES Диффи и Хеллман в 1977 году

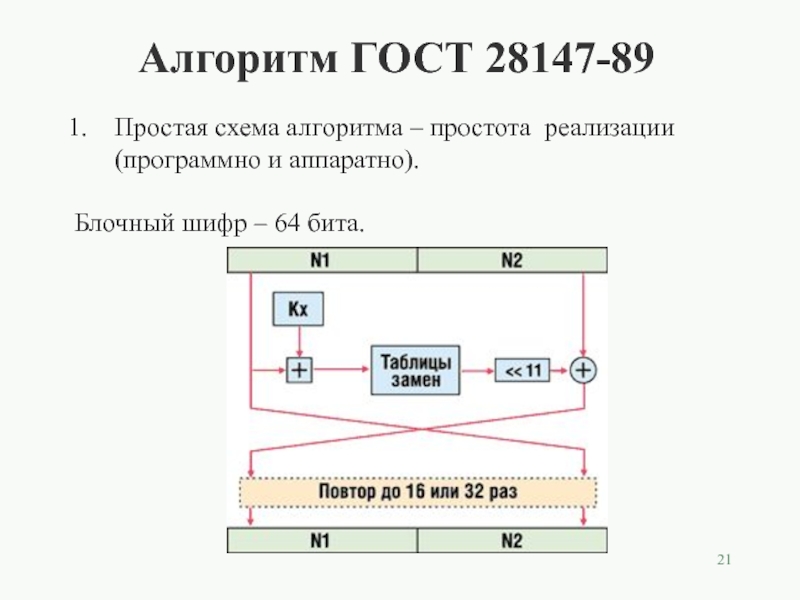

- 21. Алгоритм ГОСТ 28147-89Простая схема алгоритма – простота реализации (программно и аппаратно).Блочный шифр – 64 бита.

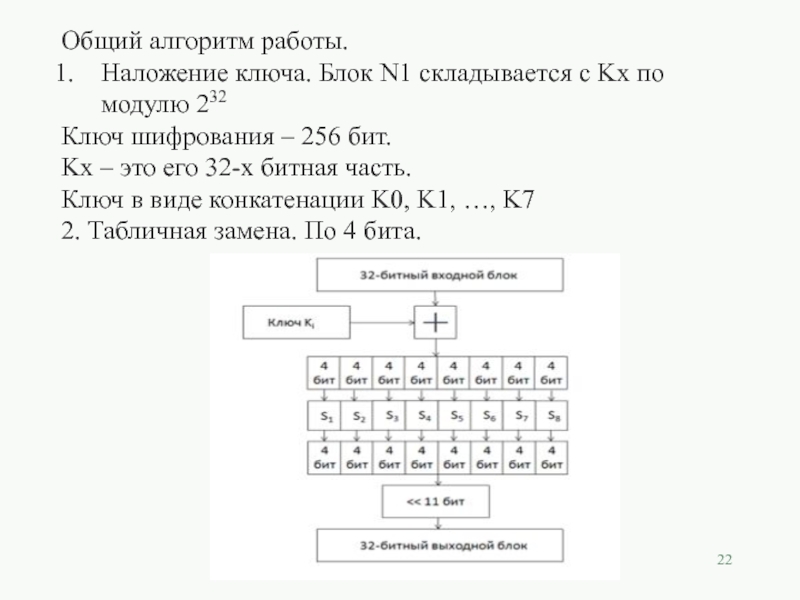

- 22. Общий алгоритм работы.Наложение ключа. Блок N1 складывается

- 23. Режимы работы алгоритма:Режим простой заменыРежим гаммированияРежим гаммирования

- 24. Режим гаммированияКаждый блок открытого текста складывается побитно по модулю 2 с блоком гаммы шифра (64 бита)

- 25. 1. В регистры N1 и N2 записывается

- 26. Режим имитоприставкиВ режиме выработки имитоприставки выполняются следующие

- 27. Скачать презентанцию

Эпиграф «Все любят разгадывать других, но никто не любит быть разгаданным»Франсуа VI де Ларошфуко

Слайды и текст этой презентации

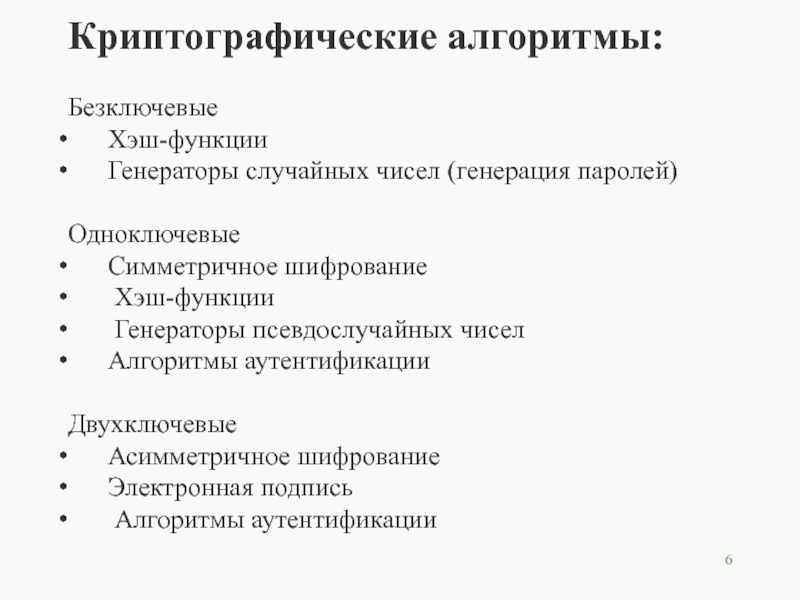

Слайд 6Криптографические алгоритмы:

Безключевые

Хэш-функции

Генераторы случайных чисел (генерация паролей)

Одноключевые

Симметричное шифрование

Хэш-функции

Генераторы псевдослучайных чисел

Алгоритмы аутентификации

Двухключевые

Асимметричное шифрование

Электронная подписьАлгоритмы аутентификации

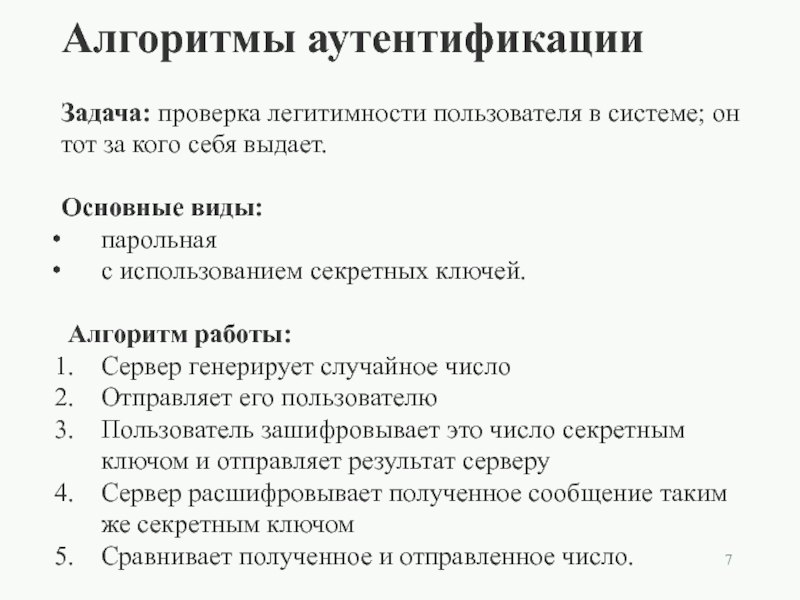

Слайд 7Алгоритмы аутентификации

Задача: проверка легитимности пользователя в системе; он тот за

кого себя выдает.

Основные виды:

парольная

с использованием секретных ключей.

Алгоритм

работы:Сервер генерирует случайное число

Отправляет его пользователю

Пользователь зашифровывает это число секретным ключом и отправляет результат серверу

Сервер расшифровывает полученное сообщение таким же секретным ключом

Сравнивает полученное и отправленное число.

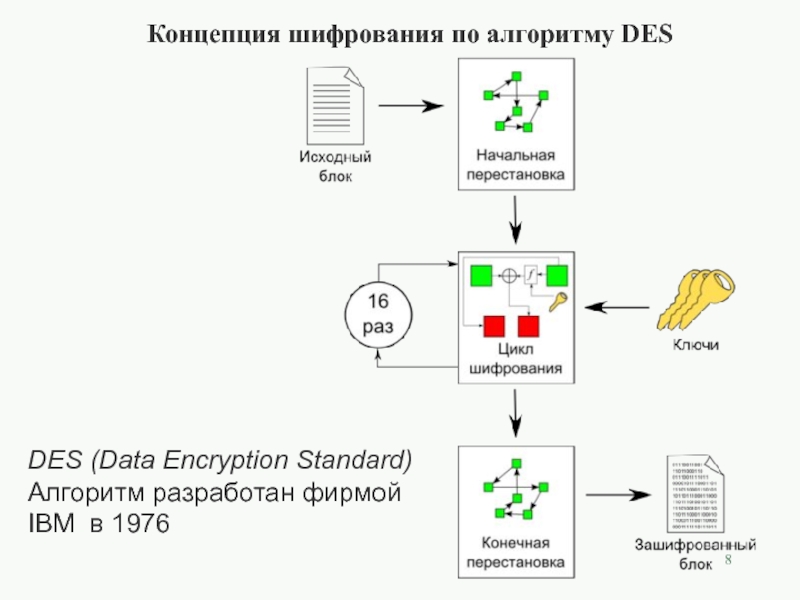

Слайд 8

Концепция шифрования по алгоритму DES

DES (Data Encryption Standard)

Алгоритм

разработан фирмой IBM в 1976

Слайд 9Проблематика вопроса…

А зачем это вообще нужно?

Б. Шнайер «Прикладная криптография»

70-е года поставил проблемы:

нет общего стандарта шифрования, множество не

совместимых алгоритмовпроблема «черных ящиков».

В 1973 году – открытый конкурс на стандарт шифрования.

Национальное бюро стандартов (NBS) США.

Слайд 10Требования к стандарту шифрования:

алгоритм должен быть криптографически стойким

алгоритм должен быть быстрым

структура алгоритма должна быть четкой и

яснойстойкость шифрования должна зависеть только от ключа, а сам алгоритм не должен быть секретным

алгоритм должен быть легко применим для различных целей

алгоритм должен легко реализовываться аппаратно на существующей элементной базе.

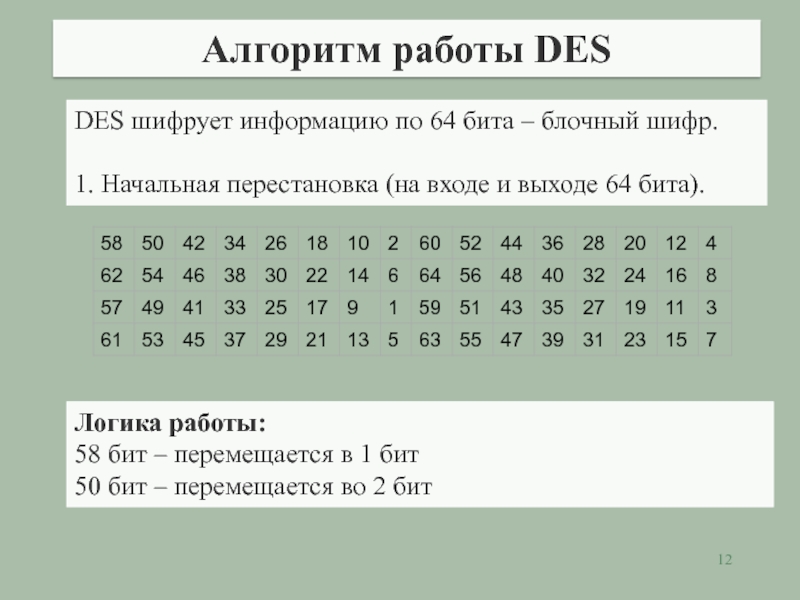

Слайд 12Алгоритм работы DES

DES шифрует информацию по 64 бита – блочный

шифр.

1. Начальная перестановка (на входе и выходе 64 бита).

Логика работы:

58 бит – перемещается в 1 бит50 бит – перемещается во 2 бит

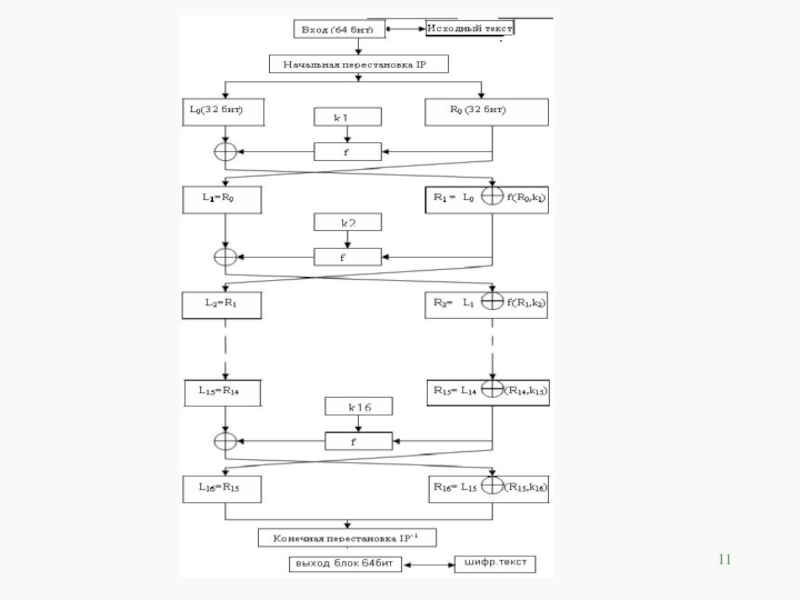

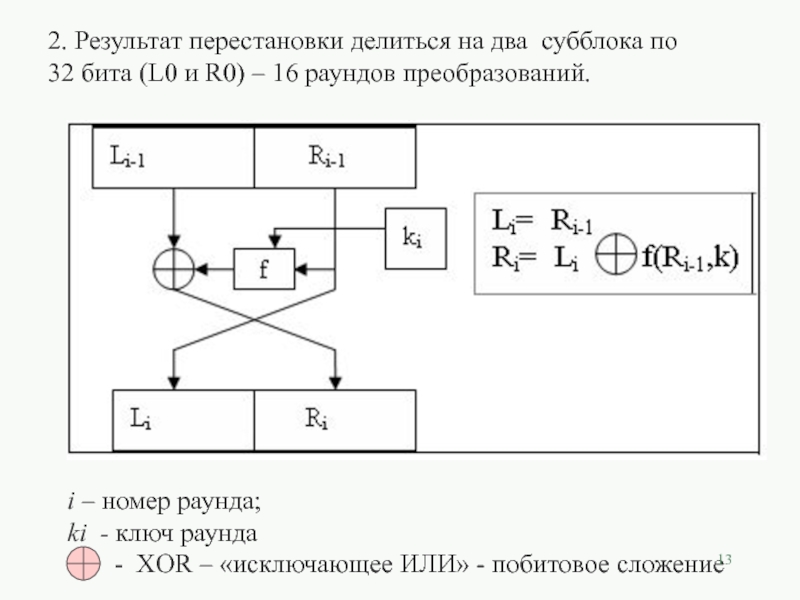

Слайд 132. Результат перестановки делиться на два субблока по

32 бита

(L0 и R0) – 16 раундов преобразований.

i – номер раунда;

ki

- ключ раунда- XOR – «исключающее ИЛИ» - побитовое сложение

Слайд 14Структура функции раунда f( )

На входе 32 бита.

Расширяющая перестановка E

– 48 бит (см. Панасенко).

XOR с ключом раунда

Результат разбивается на

8 фрагментов по 6 бит.Каждые 6 бит проходят через свои таблицы замен.

Выход 4 бита – после объединения 32 бита.

Перестановка P по таблице (см далее).

Выход 32 бита.

Слайд 15Таблицы замен S1 и S2 в функции f( )

Логика работы

таблицы замен:

два крайних бита – формируют номер строки

четыре

остальные бита определяют столбец.Напимер 101100. Строка – 2. Столбец – 6.

Слайд 17Продолжение … прошло 16 раундов.

Последние субблоки L16 и R16 не

меняются местами

3. Субблоки L16 и R16 объединяются в 64-битный блок

4. Финальная обратная перестановка.

Выход – 64 бита

Слайд 19Процедура расширения ключа.

Задача: формирование 16 ключей для раундов.

На входе 64

бита.

Выделение значащих бит – каждый 8 бит отбрасывается. Итого 56

бит.Перестановка по таблице

Формируются два субблока C и D по 28 бит.

Действие в каждом раунде:

Субблоки C и D циклически сдвигаются влево. Для раундов 1,2,9,16 на 1 бит, в остальных раундах на 2 бита.

Субблоки C и D объединяются и применяется сжимающая перестановка CP (см. Панасенко).

5. Выход 16 ключей по 48 бит.

Слайд 20Недостатки DES

Диффи и Хеллман в 1977 году описали машину, способную

за один день подобрать ключ DES. Стоимость оценивалась в 20

млн. долл.К началу 1990-х годов прогнозируемые затраты на создание машины, способной взломать DES, снизились в десять раз.

В 1997 году группа из нескольких тысяч добровольцев, работавших параллельно в течение нескольких месяцев, расшифровала сообщение, закодированное с помощью DES.

В 1998 году была представлена работоспособная машина ($210 000) для взлома DES. Она способна в среднем расшифровывать один ключ DES каждые 4,5 дня.

Слайд 21Алгоритм ГОСТ 28147-89

Простая схема алгоритма – простота реализации (программно и

аппаратно).

Блочный шифр – 64 бита.

Слайд 22Общий алгоритм работы.

Наложение ключа. Блок N1 складывается с Kx по

модулю 232

Ключ шифрования – 256 бит.

Kx – это его 32-х

битная часть. Ключ в виде конкатенации K0, K1, …, K7

2. Табличная замена. По 4 бита.

Слайд 23Режимы работы алгоритма:

Режим простой замены

Режим гаммирования

Режим гаммирования с обратной связью

Режим

выработки имитоприставки.

Режим простой замены:

Выполняются 32 раунда.

1-24 раунд – ключи K0,K1,…,K7,

K0,…25-32 раунд – ключи K7,K6,…,K0.

Не рекомендуется использовать для шифрования собственно данных.

Используется для шифрования других ключей шифрования в многоключевых схемах.

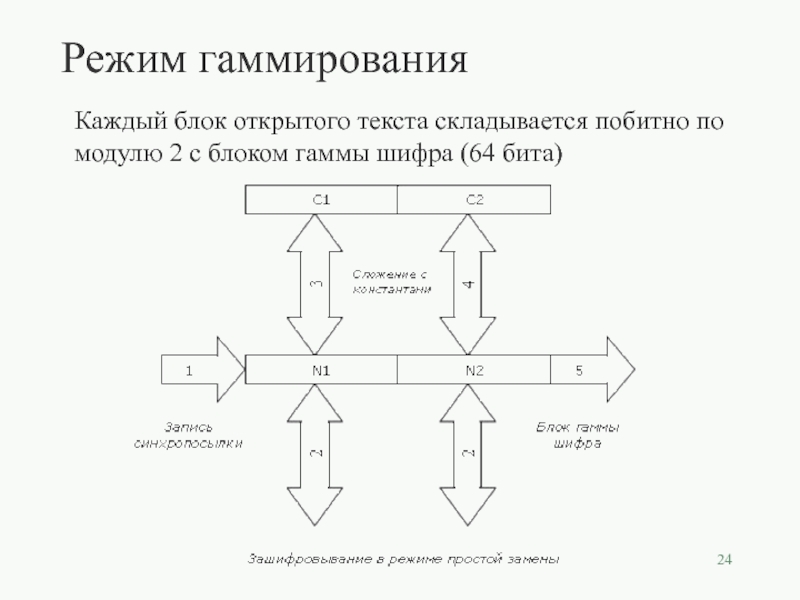

Слайд 24Режим гаммирования

Каждый блок открытого текста складывается побитно по модулю 2

с блоком гаммы шифра (64 бита)

Слайд 251. В регистры N1 и N2 записывается их начальное заполнение —

64-битная величина, называемая «синхропосылкой».

2. Выполняется зашифровывание содержимого регистров N1 и

N2 (в данном случае — синхропосылки) в режиме простой замены.3. Содержимое N1 складывается по модулю (232 — 1) с константой С1 = 224 + 216 + 28 + 24, результат сложения записывается в регистр N1.

4. Содержимое N2 складывается по модулю 232 с константой С2 = 224 + 216 + 28 + 1, результат сложения записывается в регистр N2.

5. Содержимое регистров N1 и N2 подается на выход в качестве 64-битного блока гаммы шифра (т.е. в данном случае N1 и N2 образуют первый блок гаммы).

6. Если необходим следующий блок гаммы (т.е. необходимо продолжить зашифровывание или расшифровывание), выполняется возврат к шагу 2.

Слайд 26Режим имитоприставки

В режиме выработки имитоприставки выполняются следующие операции:

1. Первый 64-битный

блок информации, для которой вычисляется имитоприставка, записывается в регистры N1

и N2 и зашифровывается в сокращенном режиме простой замены, в котором выполняется 16 раундов основного преобразования вместо 32-х.2. Полученный результат суммируется по модулю 2 со следующим блоком открытого текста и сохраняется в N1 и N2.

3. N1 и N2 снова зашифровываются и суммируются и т.д. до последнего блока открытого текста.

Проверка целостности на открытом тексте.