Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция по дисциплине Программно-аппаратная защита информации

Содержание

- 1. Лекция по дисциплине Программно-аппаратная защита информации

- 2. Вопросы: Определение и виды вредоносного ПО Компьютерные вирусы Охранный

- 3. Определение вредоносного ПО Вредоносные программы (malware

- 4. Trojan – отдельное приложение, распространяемое разнообразными

- 5. Worm – также отдельное приложение, распространяемое

- 6. Virus – самый старый род вредоносных

- 7. Кроме того, существует род группы риска

- 8. Отдельной группой следуют: BackDoor – вредоносная программа,

- 9. Malware использует различные способы проникновения на

- 10. Компьютерные вирусы Компьютерный вирус — это своеобразное

- 11. Компьютерные вирусы способны делать практически то

- 12. В настоящее время под компьютерным

- 13. Вирусы можно разделить на классы:по среде

- 14. Слайд 14

- 15. Файловые вирусы либо внедряются в выполняемые

- 16. Макровирусы заражают макропрограммы и файлы документов современных

- 17. Охранный софт Антивирус – это программа, использующая специальную

- 18. Основные составляющие любого антивируса – файловый и

- 19. Антишпион – это инструмент поиска известных

- 20. Host Intrusion Prevention Systems (HIPS), или

- 21. Классические HIPS – это системы, оснащенные

- 22. Вопросы?

- 23. Скачать презентанцию

Вопросы: Определение и виды вредоносного ПО Компьютерные вирусы Охранный софт Критические точки системы

Слайды и текст этой презентации

Слайд 1Лекция

по дисциплине «Программно-аппаратная защита информации»

на тему: «Вредоносное программное обеспечение»

Слайд 2Вопросы:

Определение и виды вредоносного ПО

Компьютерные вирусы

Охранный софт

Критические точки системы

Слайд 3 Определение вредоносного ПО

Вредоносные программы (malware , сокращение от

malicious software) – общее название для всех программ и приложений,

целью которых заведомо является нанесение того или иного вреда конечному пользователю.Классы malware чрезвычайно многочисленны и разнообразны, однако в целом по характеру поведения и распространения все антивирусные компании подразделяют их на три главных рода – троянские кони (Trojan), черви (Worm) и классические вирусы (Virus).

Слайд 4 Trojan – отдельное приложение, распространяемое разнообразными способами: по электронной

почте, через сети обмена файлами, посредством интернет-пейджеров и так далее.

Цель программ этого рода – хищение информации, вымогание денег за восстановление предварительно зашифрованных пользовательских данных и тому подобные действия, направленные на получение выгоды, чаще всего финансовой.

Существуют даже коммерческие троянцы, с документацией и технической поддержкой. В настоящее время это самый популярный род вредоносных программ в Сети.

Слайд 5 Worm – также отдельное приложение, распространяемое разнообразными способами: по

электронной почте, через сети обмена файлами, посредством интернет-пейджеров, через уязвимости

системы и так далее.Способ распространения у них такой же, как и у троянцев. Отличие состоит в поведении: черви направлены не на воровство данных, а на нанесение вреда системе. Главным образом это реализуется либо удалением системных файлов, либо модификацией повреждением реестра, что делает систему неработоспособной.

Слайд 6 Virus – самый старый род вредоносных программ, классические вирусы.

Эти программы изменяют исполняемые файлы, то есть «заражают» их, дописывая

в них свой (вредоносный) код. Как следствие, каждый раз при исполнении зараженного файла выполняется код вируса. Сейчас количество программ этого рода значительно уменьшилось, однако они попрежнему представляют угрозу: для антивируса род Virus наиболее сложен в лечении.Слайд 7 Кроме того, существует род группы риска (RiskWare ) и

прочих вредоносных программ. Это не очень многочисленная группа программ, которые

не выполняют непосредственно вредоносных действий, но потенциально опасны. Сюда относят рекламные программы (AdWare), программы-шутки (Hoax), хакерские инструменты (SpamTool, VirTool) и некоторые другие.Слайд 8 Отдельной группой следуют:

BackDoor – вредоносная программа, предоставляющая злоумышленнику удаленный

доступ к зараженному компьютеру. После установки в систему бэкдор либо

ожидает входящих соединений от хозяина, либо сам пытается с ним соединиться.RootKit – программа, перехватывающая и изменяющая системные функции с целью скрытия или маскировки файлов, процессов, ключей реестра и так далее.

Также следует упомянуть достаточно растяжимое понятие «шпион» (Spyware) - программа, осуществляющая шпионаж того или иного рода.

Слайд 9 Malware использует различные способы проникновения на компьютер пользователя:

Вирус можно

занести на дискете, диске, Flash-брелке и так далее. Некоторые вирусы

копируют себя на сменные диски и заражают каждый компьютер, в который вставят такой диск.Вирус можно получить по электронной почте в качестве вложения в письмо.

Вирус можно получить, перейдя по ссылке или посетив сайт.

Вирус можно получить, устанавливая полезную программу – с компакт-диска или скачанную из Интернета.

Вирус можно просто получить, если выйти в сеть без защиты.

Незащищенный компьютер в сети остается чистым в среднем 20 минут.

Слайд 10 Компьютерные вирусы

Компьютерный вирус — это своеобразное явление, возникшее в

процессе развития компьютерной техники и ИТ.

Суть его состоит в

том, что программы-вирусы обладают свойствами, присущими живым организмам, они рождаются, размножаются и умирают. Термин «компьютерный вирус» впервые употребил сотрудник Университета Южной Калифорнии Фред Коэн в 1984 г. на 7-й конференции по безопасности информации, проходившей в США. Этим термином был назван вредоносный фрагмент программного кода.

Слайд 11 Компьютерные вирусы способны делать практически то же, что и

настоящие вирусы: переходить с одного объекта на другой, изменять способы

атаки и мутировать.Проникнув, компьютерный вирус может ограничиться безобидными визуальными или звуковыми эффектами, но может и вызвать потерю или искажение данных, утечку личной и конфиденциальной информации. В худшем случае, КС пораженная вирусом, окажется под полным контролем злоумышленника.

Слайд 12 В настоящее время под компьютерным вирусом принято понимать

программный код, обладающий следующими свойствами:

способностью к созданию собственных копий, не

обязательно совпадающих с оригиналом, но обладающих свойствами оригинала (самовоспроизведение);наличием механизма, обеспечивающего внедрение создаваемых копий в исполняемые объекты вычислительной системы.

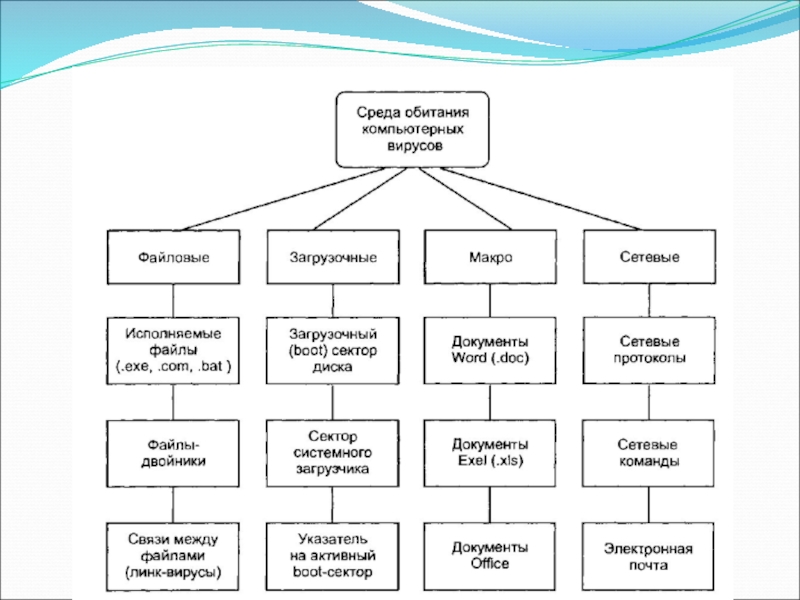

Слайд 13 Вирусы можно разделить на классы:

по среде обитания;

операционной системе (ОС);

особенностям

алгоритма работы;

деструктивным возможностям.

Основной и наиболее распространенной классификацией компьютерных вирусов является

классификация по среде обитания, или по типам объектов компьютерной системы, в которые внедряются вирусы.Слайд 15 Файловые вирусы либо внедряются в выполняемые файлы (наиболее распространенный

тип вирусов) различными способами, либо создают файлы-двойники (компаньон-вирусы), либо используют

особенности организации файловой системы (link-вирусы).Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Загрузочные вирусы замещают код программы, получающей управление при загрузке системы. В результате при перезагрузке управление передается вирусу. При этом оригинальный boot-сектор обычно переносится в какой-либо другой сектор диска. Иногда загрузочные вирусы называют бутовыми вирусами.

Слайд 16 Макровирусы заражают макропрограммы и файлы документов современных систем обработки информации:

документы и электронные таблицы популярных редакторов Microsoft Word, Microsoft Excel

и др. Для размножения макровирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла в другие. Вирусы этого типа получают управление при открытии зараженного файла и инфицируют файлы.Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существуют также смешанные типы, которые совмещают в себе сразу несколько технологий.

Слайд 17Охранный софт

Антивирус – это программа, использующая специальную обновляемую базу данных

для детектирования вредоносных программ. С этой целью используются так называемые

сигнатуры, добавляемые в базу вирусными аналитиками компании.Сигнатура содержит фрагмент кода вредоносной программы, который сравнивается со сканируемыми файлами; если сигнатура совпадает, файл признается зараженным.

Слайд 18 Основные составляющие любого антивируса – файловый и почтовый сканер по

доступу (on-access), иначе называемый монитором, сканер по требованию (on-demand), карантин

и модуль обновления баз.Ряд антивирусов использует так называемый веб-сканер – анализатор содержимого веб-страниц.

Слайд 19 Антишпион – это инструмент поиска известных шпионских модулей по

различным признакам. Как правило, антишпион оснащен сканером по требованию и

некоторым количеством специализированных настроек системы или вспомогательных инструментов. Некоторые из них имеют полноценный или частичный монитор и самозащиту.Антишпионы проигрывают любому антивирусу, однако они могут быть полезны при устранении последствий, главным образом – в исправлении системного реестра.

Слайд 20 Host Intrusion Prevention Systems (HIPS), или средства предотвращения вторжений

локального базирования - это системы анализа и блокировки опасных системных

функций. В отличие от антивирусов, системы HIPS не имеют сигнатур и не детектируют вирусы – они позволяют управлять разрешениями на совершение определенных действий со стороны приложения.Эффективность HIPS чрезвычайно высока и может доходить до 100% при блокировании любых вирусов, как известных, так и неизвестных, однако большинство таких систем требуют высокой квалификации пользователя. Существует несколько видов HIPS – классические, экспертные HIPS и HIPS на основе технологии Sandbox.

Слайд 21 Классические HIPS – это системы, оснащенные открытой таблицей правил.

На основании такой таблицы драйверы HIPS разрешают /запрещают определенные действия

со стороны приложений либо спрашивают пользователя, что следует предпринять. Такие системы не пользуются популярностью у непрофессионалов, так как очень часто задают вопросы, что раздражает пользователя.Экспертные HIPS называют еще поведенческими эвристиками. На основании анализа действий приложения HIPS этого типа выносят вердикты о его вредоносности.

HIPS типа Sandbox построены на принципе минимального взаимодействия с пользователем. В основе песочницы – принцип разделения приложений на доверенные и недоверенные.