Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Локальные и глобальные сети. Компоненты сети

Содержание

- 1. Локальные и глобальные сети. Компоненты сети

- 2. 1. Локальные и глобальные сетиКоммуникации (взаимодействие,

- 3. Компьютерные коммуникации позволяют быстро передавать информацию на

- 4. Компьютерная сеть – это совокупность компьютеров и

- 5. Узел сети (node) — устройство, соединённое с другими

- 6. Классификация сетей:По территориальной распространенностиPAN (Personal Area Network) —

- 7. 2. Компоненты сетиОсновные компоненты сети:компьютерыкоммуникационное оборудованиеоперационные системысетевые приложения

- 8. 3. Работа в сетиОсновное назначение любых видов

- 9. Слайд 9

- 10. Слайд 10

- 11. Слайд 11

- 12. Слайд 12

- 13. 4. Организация файлового сервераСерверы сети - это

- 14. Слайд 14

- 15. Слайд 15

- 16. Для установки и удаления ролей сервера в

- 17. Слайд 17

- 18. Преимущества роли файлового сервера:Автоматическое копирование критически важных

- 19. 5. Средства защиты информации в сетиЗащита информации

- 20. Комплексные системы защиты информации в сетях могут

- 21. Примеры задач, решаемых внедрением комплексных систем защиты

- 22. Аутентификация внутренних и внешних пользователей компании.Организация безопасного,

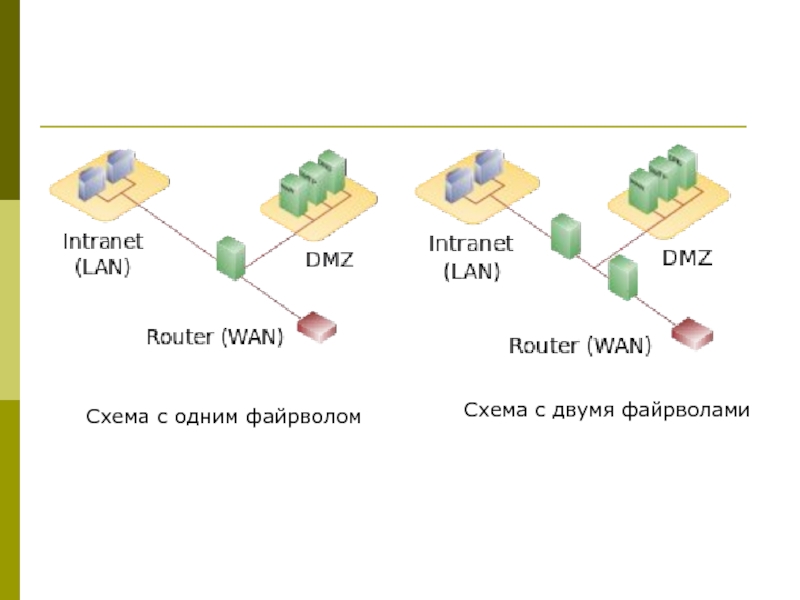

- 23. ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения

- 24. Схема с одним файрволом Схема с двумя файрволами

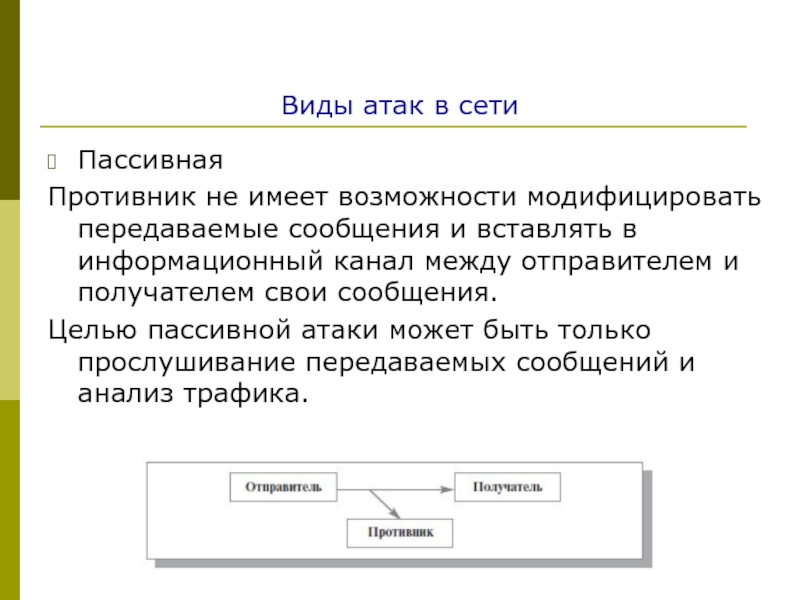

- 25. Виды атак в сетиПассивнаяПротивник не имеет возможности

- 26. Активная атакаОтказ в обслуживании – DoS-атака (Denial

- 27. Создание ложного потока (фальсификация)Повторное использование

- 28. Скачать презентанцию

1. Локальные и глобальные сетиКоммуникации (взаимодействие, передача) бывают материальнымиинформационными К материальным коммуникациям относятся процессы, связанные с передачей каких-либо физических объектов, например, транспортные магистрали, газопроводы, водопроводы и т. п.

Слайды и текст этой презентации

Слайд 1Локальные и глобальные сети. Компоненты сети

1. Локальные и глобальные сети

защиты информации в сети

Слайд 2 1. Локальные и глобальные сети

Коммуникации (взаимодействие, передача) бывают

материальными

информационными

К материальным коммуникациям относятся процессы, связанные с передачей каких-либо физических

объектов, например, транспортные магистрали, газопроводы, водопроводы и т. п. Информационные коммуникации - это процессы передачи информации.Слайд 3Компьютерные коммуникации позволяют быстро передавать информацию на большие расстояния между

компьютерами.

Для этого компьютеры объединяются между собой в единую среду -

компьютерные сети. Телекоммуникация (от tele – «далеко» и communicato – «связь») - это обмен информацией на расстоянии.

Слайд 4Компьютерная сеть – это совокупность компьютеров и специального сетевого оборудования,

обеспечивающих информационный обмен между компьютерами сети без использования каких-либо промежуточных

носителей информации.Слайд 5Узел сети (node) — устройство, соединённое с другими устройствами компьютерной сети.

Узлами могут быть компьютеры, мобильные телефоны, карманные компьютеры, а также

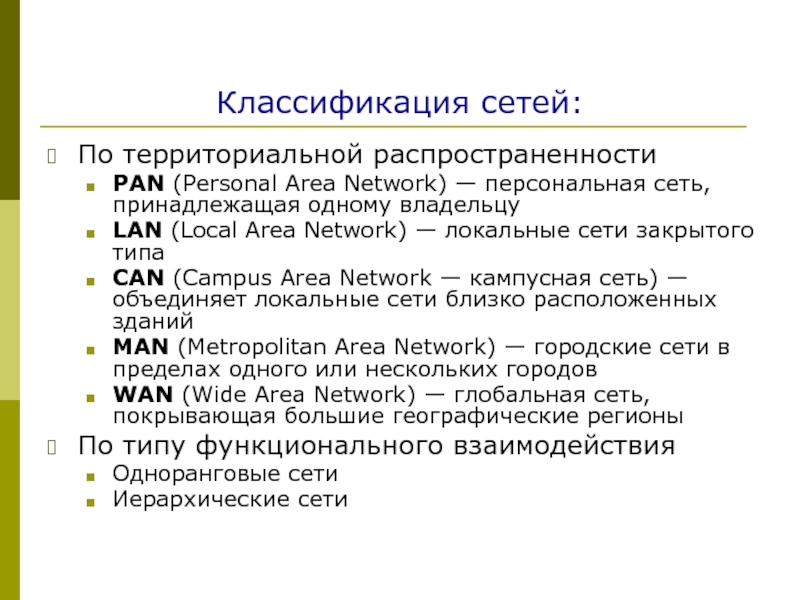

специальные сетевые устройства (коммутатор, концентратор, маршрутизатор, шлюз и т.д.).Слайд 6Классификация сетей:

По территориальной распространенности

PAN (Personal Area Network) — персональная сеть, принадлежащая

одному владельцу

LAN (Local Area Network) — локальные сети закрытого типа

CAN (Campus Area Network — кампусная сеть) — объединяет локальные сети близко расположенных зданий

MAN (Metropolitan Area Network) — городские сети в пределах одного или нескольких городов

WAN (Wide Area Network) — глобальная сеть, покрывающая большие географические регионы

По типу функционального взаимодействия

Одноранговые сети

Иерархические сети

Слайд 72. Компоненты сети

Основные компоненты сети:

компьютеры

коммуникационное оборудование

операционные системы

сетевые приложения

Слайд 83. Работа в сети

Основное назначение любых видов компьютерных сетей —

эффективное использование общих (сетевых) ресурсов. компьютеров, подключенных к данной сети.

Прежде всего, это совместный доступ к данным и программам.

Компьютеры локальной сети объединяют в рабочие группы.

Рабочая группа — это группа лиц (например, сотрудников организации), которые выполняют совместную работу (например, работают над одним проектом).

Компьютеры каждой рабочей группы как правило составляют отдельный сегмент сети.

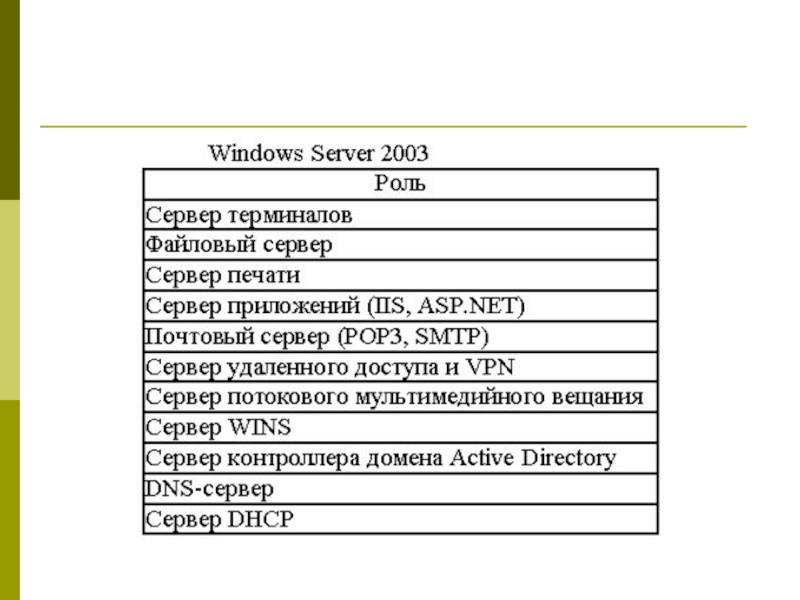

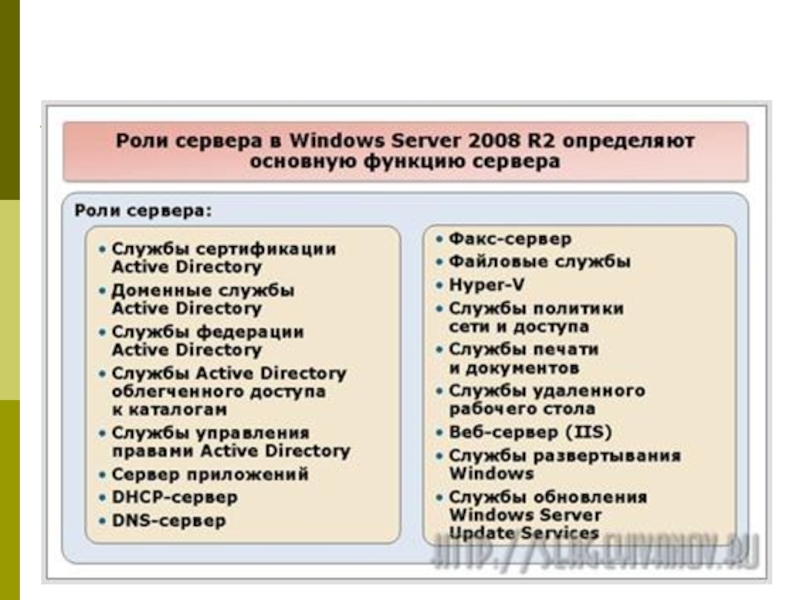

Слайд 134. Организация файлового сервера

Серверы сети - это аппаратно-программные системы, выполняющие

функции управления и распределения сетевых ресурсов общего доступа.

Управление ресурсами осуществляет

запущенная на сервере сетевая служба/службы.В локальной сети может быть несколько различных серверов для управления сетевыми ресурсами.

С другой стороны, на одном компьютере может быть запущено несколько сетевых служб, решающих различные сетевые задачи.

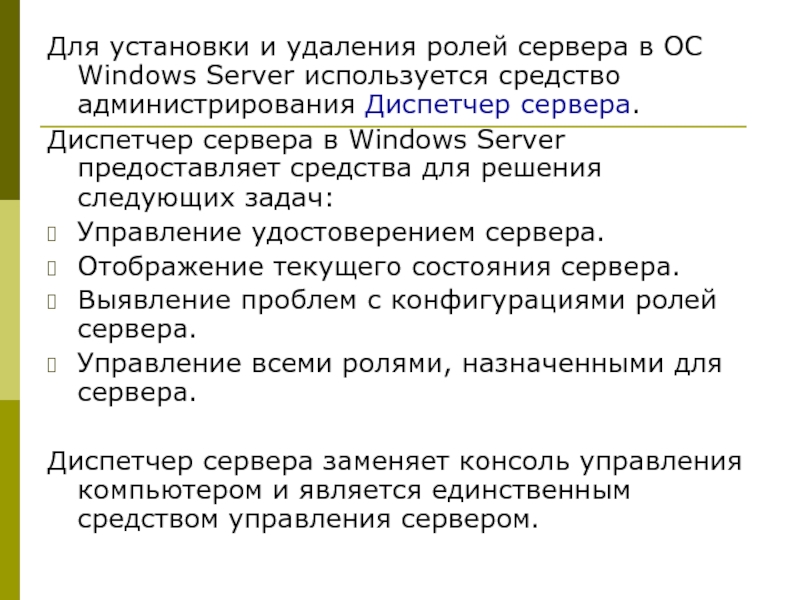

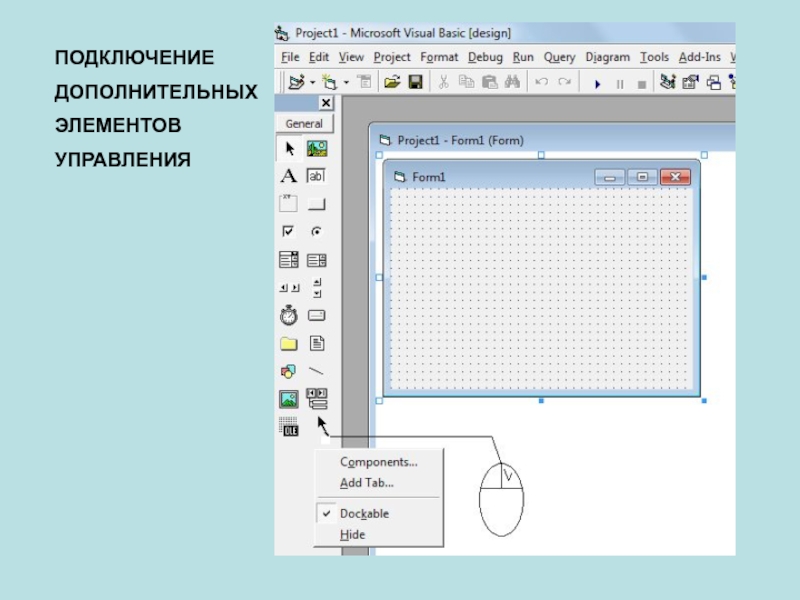

Слайд 16Для установки и удаления ролей сервера в ОС Windows Server

используется средство администрирования Диспетчер сервера.

Диспетчер сервера в Windows Server предоставляет

средства для решения следующих задач:Управление удостоверением сервера.

Отображение текущего состояния сервера.

Выявление проблем с конфигурациями ролей сервера.

Управление всеми ролями, назначенными для сервера.

Диспетчер сервера заменяет консоль управления компьютером и является единственным средством управления сервером.

Слайд 18Преимущества роли файлового сервера:

Автоматическое копирование критически важных томов данных.

Возможность

использования шифрованной файловой системы (EFS).

Использование распределенной файловой системы (DFS)—

независимой от местоположения схемы присвоения имен всем файлам, находящимся в общем доступе.Управление хранимой информацией и организация общего доступа к ней.

Ограничение и контроль объема дискового пространства, доступного отдельным пользователям.

Безопасный поиск информации локально или по сети.

Слайд 195. Средства защиты информации в сети

Защита информации в сетях –

это комплекс организационных, программных, технических и физических мер, обеспечивающих достижение

следующих свойств информационных ресурсов:целостности - обеспечение актуальности и непротиворечивости информации, ее защищенности от разрушения и несанкционированного изменения;

конфиденциальности – обеспечение защищенности информации от несанкционированного доступа и ознакомления;

доступности - обеспечение возможности за приемлемое время получить доступ к хранимой и обрабатываемой в системе информации;

аутентичности – обеспечение подлинности субъектов и объектов доступа к информации.

Слайд 20Комплексные системы защиты информации в сетях могут включать в себя

такие подсистемы, как:

подсистема виртуальных частных сетей (VPN);

подсистема защиты удалённых и

мобильных пользователей;подсистема межсетевого экранирования;

подсистема обнаружения и предотвращения вторжений (IDS/IPS);

подсистема безопасного доступа к сети Интернет;

подсистема фильтрации электронной почты (Antivirus/Antispam);

подсистема мониторинга и управления средствами защиты.

Слайд 21Примеры задач, решаемых внедрением комплексных систем защиты информации в сетях:

Контроль

и разграничение доступа внутри корпоративной сети и на ее периметре.

Организация

защищенной демилитаризованной зоны (DMZ) в сетевой инфраструктуре компании. Организация защищенного доступа мобильных и удаленных пользователей к разрешенным ресурсам корпоративной сетевой инфраструктуры.

Организация защищенного обмена данными между главным офисом компании и удаленными подразделениями.

Слайд 22Аутентификация внутренних и внешних пользователей компании.

Организация безопасного, контролируемого доступа сотрудников

компании к сети Интернет с защитой от вирусных атак и

спама.Сокрытие топологии и внутренней организации сетевой инфраструктуры компании от внешних пользователей.

Централизованное управление средствами защиты, находящимися как в главном офисе компании, так и в удаленных подразделениях.

Слайд 23ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения защиты информационного периметра,

при которой серверы, отвечающие на запросы из внешней сети, находятся

в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб при взломе одного из общедоступных сервисов, находящихся в зоне.Слайд 25Виды атак в сети

Пассивная

Противник не имеет возможности модифицировать передаваемые сообщения

и вставлять в информационный канал между отправителем и получателем свои

сообщения.Целью пассивной атаки может быть только прослушивание передаваемых сообщений и анализ трафика.