Слайд 1МДК.01.01

Организация, принципы построения и функционирования компьютерных сетей

2-курс

Занятие 14

Слайд 2ЛОКАЛЬНЬIЕ ВЬIЧИСЛИТЕЛЬНЬIЕ СЕТИ

Слайд 3Общая характеристика локальных сетей

Слайд 4Общая характеристика локальных сетей

Локальными сетями называют частные сети, размещающиеся в

одном здании или на территории какой-либо организации размерами до нескольких

километров.

Их часто используют для объединения компьютеров и рабочих станций в офисах компании или предприятия для обмена информацией и предоставления совместного доступа к ресурсам сети (принтерам, сканерам и др.).

Локальные вычислительные сети (ЛВС) применяются и при разработке коллективных проектов, например сложных программных комплексов.

На базе ЛВС можно создавать системы автоматизированного проектирования.

Слайд 5Общая характеристика локальных сетей

Это позволяет реализовывать новые технологии проектирования изделий:

• машиностроения,

• радиоэлектроники,

• вычислительной техники.

В условиях развития рыночной экономики появляется возможность создавать конкурентоспособную продукцию, быстро модернизировать ее, обеспечивая реализацию экономической стратегии предприятия.

Слайд 6Общая характеристика локальных сетей

Слайд 7Общая характеристика локальных сетей

Кроме того, ЛВС позволяют реализовывать новые информационные

технологии в системах организационно-экономического управления, а в учебных лабораториях вузов

они позволяют повысить качество обучения и внедрять современные интеллектуальные технологии обучения.

Локальные сети характеризуются:

• размерами,

• технологией передачи данных,

• топологией их построения.

Слайд 8Общая характеристика локальных сетей

Под размерами локальных сетей понимают длину сетевого

кабеля, соединяющего компьютеры.

Причём наибольшее значение имеет длина кабеля от

«главной точки» до самого удалённого компьютера.

Количество компьютеров имеет второстепенное значение, так как они могут располагаться компактно на небольшой площади.

Слайд 9Общая характеристика локальных сетей

Слайд 10Общая характеристика локальных сетей

По технологии организации локальные сети подразделяют на

два вида:

• широковещательные сети,

•

сети с передачей от «точки к точке» (point-to-point).

Слайд 11Общая характеристика локальных сетей

Слайд 12Общая характеристика локальных сетей

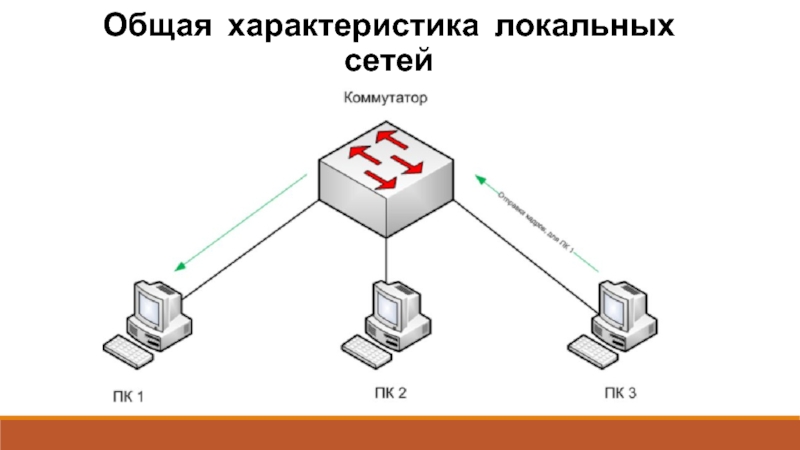

Широковещательные сети обладают единым каналом связи, который

совместно используется всеми машинами сети.

Пакеты, передаваемые одной машиной, получают

все компьютеры сети.

Пакет имеет поле «адрес», по которому благодаря дешифратору адреса только одна машина, которой предназначается сообщение, считывает его, затем обрабатывает.

Остальные машины игнорируют это сообщение.

Такие технологии с успехом используются в небольших локальных сетях.

Слайд 13Общая характеристика локальных сетей

Слайд 14Общая характеристика локальных сетей

Сети с передачей от «точки к точке»

состоят из большого числа соединенных машин и используются, в отличие

от предыдущей технологии, в больших корпоративных сетях.

Передаваемые пакеты проходят через ряд промежуточных машин по некоему ранее вычисленному алгоритму пути от источника к получателю.

При этом промежуточные машины осуществляют только транспортировку сообщений.

Слайд 15Общая характеристика локальных сетей

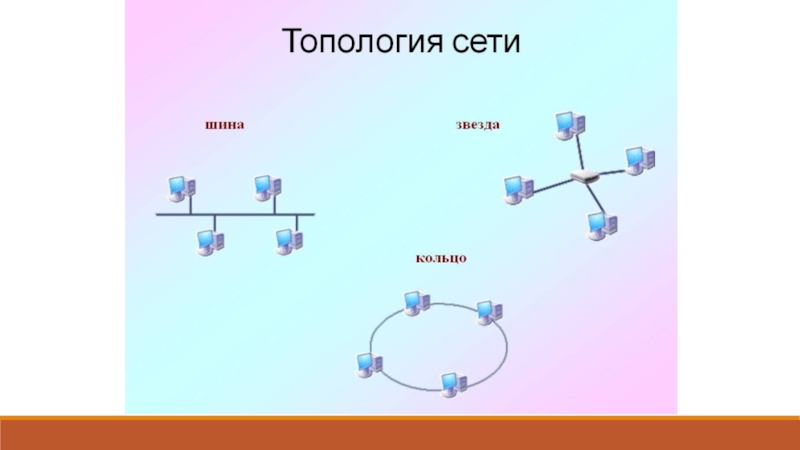

Что касается способа описания конфигурации сетей, то

существует три основные топологии сети, рассмотренные ранее:

•

шинная,

• кольцевая,

• и топология типа «звезда».

Эти три топологии обладают свойством однородности, т. е. все компьютеры в такой сети имеют равные права в отношении доступа к другим компьютерам.

Такая однородность структуры делает простой процедуру наращивания числа компьютеров, облегчает обслуживание и эксплуатацию сети.

Слайд 17Общая характеристика локальных сетей

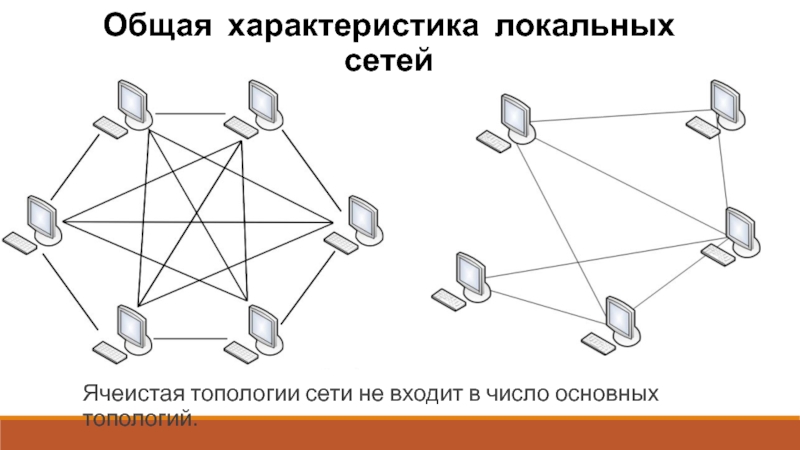

Ячеистая топологии сети не входит в число

основных топологий.

Слайд 18Общая характеристика локальных сетей

В сетях трёх основных топологий использование типовых

структур порождает различные ограничения, важнейшими из которых являются:

• ограничения

на длину связи между узлами;

• ограничения на количество узлов;

• ограничения на интенсивность трафика, порождаемого узлами сети.

Для снятия этих ограничений используются специальные структуризации сети и специальное структурообразующее оборудование – повторители, концентраторы, мосты, коммутаторы, маршрутизаторы.

Слайд 19Общая характеристика локальных сетей

Слайд 20Общая характеристика локальных сетей

При организации взаимодействия узлов в локальных сетях

основная роль отводится протоколу канального уровня.

Однако для того, чтобы

канальный уровень мог справиться с этой задачей, структура локальных сетей должна быть вполне определенной.

Так, например, наиболее популярный протокол канального уровня – Ethernet – рассчитан на параллельное подключение всех узлов сети к общей для них шине – отрезку коаксиального кабеля или иерархической древовидной структуре сегментов, образованных повторителями.

Протокол Token Ring также рассчитан на вполне определенную конфигурацию – соединение компьютеров в виде логического кольца.

Слайд 21Методы доступа к среде передачи данных

Слайд 22Методы доступа к среде передачи данных

Под доступом к сети понимают

взаимодействие компьютера в сети со средой передачи данных для обмена

информацией с другими ЭВМ.

В настоящее время наиболее распространенными методами доступа (правами на передачу информации) к локальной сети являются:

• случайный доступ CSMA/CD (carrier sense multiple access with collision detection) – множественный доступ с контролем несущей и обнаружением конфликтов.

• маркерные методы – на основе маркерной шины и маркерного кольца.

Слайд 23Методы доступа к среде передачи данных

Слайд 24Методы доступа к среде передачи данных

Существует две разновидности метода случайного

доступа СSМA/СD:

– множественный доступ с контролем несущей и

обнаружением конфликтов,

– и приоритетный доступ.

Слайд 25Множественный доступ с контролем несущей и обнаружением конфликтов

Слайд 26Множественный доступ с контролем несущей и обнаружением конфликтов

В сетях Ethemet

используется метод доступа к среде передачи данных, называемый методом коллективного

доступа с опознаванием несущей и обнаружением коллизий CSМA/CD.

Этот метод применяется исключительно в сетях с логической общей шиной.

Все компьютеры такой сети имеют непосредственный доступ к общей шине, поэтому она может быть использована для передачи данных между любыми двумя узлами сети.

Слайд 27Методы доступа к среде передачи данных

Слайд 28Множественный доступ с контролем несущей и обнаружением конфликтов

Одновременно все компьютеры

сети имеют возможность немедленно (с учетом задержки распространения сигнала по

физической среде) получить данные, которые любой из компьютеров начал передавать на общую шину.

Все данные, передаваемые по сети, помещаются в кадры определенной структуры и снабжаются уникальным адресом станции назначения.

Слайд 29Множественный доступ с контролем несущей и обнаружением конфликтов

Чтобы получить возможность

передавать кадр, станция должна убедиться, что разделяемая среда свободна.

Это

достигается прослушиванием основной гармоники сигнала, которая также называется несущей частотой (carrier-sense -CS).

Признаком незанятости среды является отсутствие на ней несущей частоты, которая при манчестерском способе кодирования равна 5-10 МГц, в зависимости от последовательности единиц и нулей, передаваемых в данный момент.

Слайд 30Множественный доступ с контролем несущей и обнаружением конфликтов

Если среда свободна,

то узел имеет право начать передачу кадра.

В сети Ethemet

на коаксиальном кабеле сигналы передатчика узла распространяются в обе стороны, так что все узлы сети их получают.

Кадр данных всегда сопровождается преамбулой (preamble).

Преамбула нужна для вхождения приемника в побитовый и побайтовый синхронизм с передатчиком.

Слайд 31Множественный доступ с контролем несущей и обнаружением конфликтов

Все станции, подключенные

к кабелю, могут распознать факт передачи кадра, и та станция,

которая узнает собственный адрес в заголовках кадра, записывает его содержимое в свой внутренний буфер, обрабатывает полученные данные, передает их вверх по своему стеку, а затем посылает по кабелю кадр-ответ.

Адрес станции источника содержится в исходном кадре, поэтому станция-получатель знает, кому нужно послать ответ.

Слайд 32Множественный доступ с контролем несущей и обнаружением конфликтов

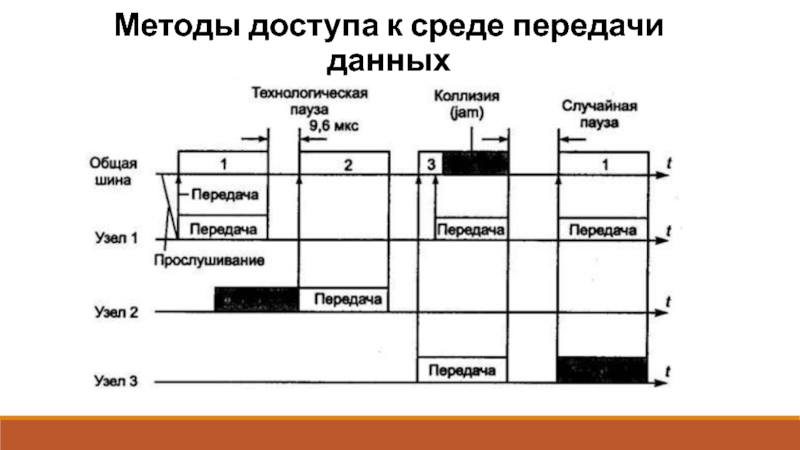

Если другой узел,

желающий начать передачу, обнаружил, что среда занята (на ней присутствует

несущая частота), он будет вынужден ждать, пока первый узел не прекратит передачу кадра.

После окончания передачи кадра все узлы сети обязаны выдержать технологическую паузу (lnter Packet Gap) в 9,6 мкс.

Эта пауза, называемая также межкадровым интервалом, нужна для приведения сетевых адаптеров в исходное состояние, а также для предотвращения монопольного захвата среды одной станцией.

Слайд 33Множественный доступ с контролем несущей и обнаружением конфликтов

После окончания технологической

паузы узлы имеют право начать передачу своего кадра, так как

среда свободна.

Из-за задержек распространения сигнала по кабелю не все узлы строго одновременно фиксируют факт окончания передачи кадра.

При описанном подходе возможна ситуация, когда две станции одновременно пытаются передать кадр данных по общей среде.

Механизм прослушивания среды и пауза между кадрами не гарантируют от возникновения такой ситуации, когда две станции одновременно решают, что среда свободна, и начинают передавать свои кадры.

Слайд 34Множественный доступ с контролем несущей и обнаружением конфликтов

Говорят, что при

этом происходит коллизия (collision), так как содержимое обоих кадров сталкивается

на общем кабеле и происходит искажение информации.

Методы кодирования, используемые в Ethernet, не позволяют выделять сигналы каждой станции из общего сигнала.

Коллизия является нормальной ситуацией в работе сетей Ethernet.

Для возникновения коллизии не обязательно, чтобы несколько станций начали передачу абсолютно одновременно, такая ситуация маловероятна.

Слайд 35Множественный доступ с контролем несущей и обнаружением конфликтов

Гораздо вероятней, что

коллизия возникает из-за того, что один узел начинает передачу раньше

другого, но до второго узла сигналы первого просто не успевают дойти к тому времени, когда второй узел решает начать передачу своего кадра.

То есть коллизии – это следствие распределенного характера сети.

Чтобы корректно обработать коллизию, все станции одновременно наблюдают за возникающими на кабеле сигналами.

Слайд 36Множественный доступ с контролем несущей и обнаружением конфликтов

Если передаваемые и

наблюдаемые сигналы отличаются, то фиксируется обнаружение коллизии.

Для увеличения вероятности

скорейшего обнаружения коллизии всеми станциями сети станция, которая обнаружила коллизию, прерывает передачу своего кадра и усиливает ситуацию коллизии посылкой в сеть специальной последовательности из 32 бит, называемой jаm-последовательностью.

После этого обнаружившая коллизию передающая станция обязана прекратить передачу и сделать паузу в течение короткого случайного интервала времени. Затем она может снова предпринять попытку захвата среды и передачи кадра.

Слайд 37Множественный доступ с контролем несущей и обнаружением конфликтов

Следует отметить, что

метод доступа CSMA/CD вообще не гарантирует станции, что она когда-либо

сможет получить доступ к среде.

Конечно, при небольшой загрузке сети вероятность такого события невелика, но при коэффициенте использования сети, приближающемся к 1, такое событие становится очень вероятным.

Этот недостаток метода случайного доступа – плата за его чрезвычайную простоту, которая сделала технологию Ethernet самой недорогой.

Другие методы доступа – доступ сетей Token Ring, FDDI и другие – свободны от этого недостатка.

Слайд 38Множественный доступ с контролем несущей и обнаружением конфликтов

Четкое распознавание коллизий

всеми станциями сети является необходимым условием корректной работы сети Ethernet.

Если какая-либо передающая станция не распознает коллизию и решит, что кадр данных ею передан верно, то этот кадр данных будет утерян.

Из-за наложения сигналов при коллизии информация кадра исказится, и он будет отбракован принимающей станцией (возможно, из-за несовпадения контрольной суммы).

Скорее всего, искаженная информация будет повторно передана каким-либо протоколом верхнего уровня, например транспортным или прикладным, работающим с установлением соединения.

Слайд 39Множественный доступ с контролем несущей и обнаружением конфликтов

Но повторная передача

сообщения протоколами верхних уровней произойдет через значительно более длительный интервал

времени (иногда даже через несколько секунд) по сравнению с микросекундными интервалами, которыми оперирует протокол Ethemet.

Поэтому если коллизии не будут надежно распознаваться узлами сети Ethemet, то это приведет к заметному снижению полезной пропускной способности данной сети.

Слайд 40Множественный доступ с контролем несущей и обнаружением конфликтов

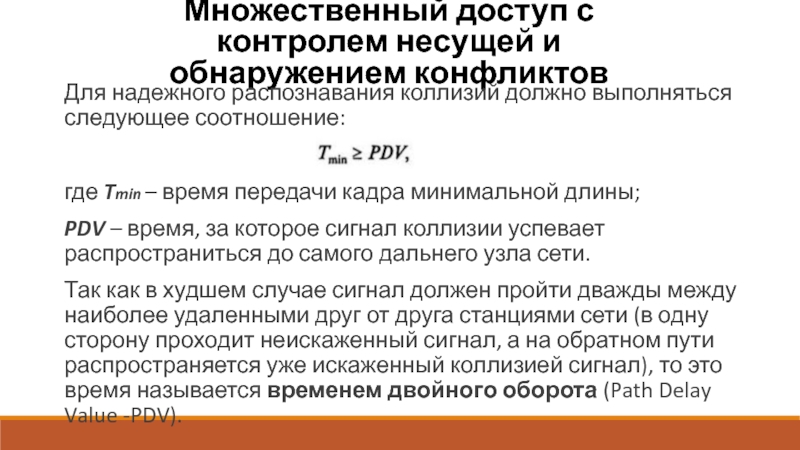

Для надежного распознавания

коллизий должно выполняться следующее соотношение:

где Tmin – время передачи

кадра минимальной длины;

PDV – время, за которое сигнал коллизии успевает распространиться до самого дальнего узла сети.

Так как в худшем случае сигнал должен пройти дважды между наиболее удаленными друг от друга станциями сети (в одну сторону проходит неискаженный сигнал, а на обратном пути распространяется уже искаженный коллизией сигнал), то это время называется временем двойного оборота (Path Delay Value -PDV).

Слайд 41Множественный доступ с контролем несущей и обнаружением конфликтов

При выполнении этого

условия передающая станция должна успевать обнаружить коллизию, которую вызвал переданный

ее кадр, еще до того, как она закончит передачу этого кадра.

Очевидно, что выполнение этого условия зависит, с одной стороны, от длины минимального кадра и пропускной способности сети, а с другой стороны, от длины кабельной системы сети и скорости распространения сигнала в кабеле (для разных типов кабеля эта скорость несколько отличается).

Слайд 42Множественный доступ с контролем несущей и обнаружением конфликтов

Все параметры протокола

Ethemet подобраны таким образом, чтобы при нормальной работе узлов сети

коллизии всегда четко распознавались.

При выборе параметров, конечно, учитывалось и приведенное выше соотношение, связывающее между собой минимальную длину кадра и максимальное расстояние между станциями в сегменте сети.

В результате учета всех этих и некоторых других факторов было тщательно подобрано соотношение между минимальной длиной кадра и максимально возможным расстоянием между станциями сети, которое обеспечивает надежное распознавание коллизий.

Слайд 43Множественный доступ с контролем несущей и обнаружением конфликтов

Это расстояние называют

также максимальным диаметром сети.

С увеличением скорости передачи кадров, что имеет

место в новых стандартах, базирующихся на том же методе доступа CSMA/CD, например Fast Ethernet, максимальное расстояние между станциями сети уменьшается пропорционально увеличению скорости передачи.

В стандарте Fast Ethemet оно составляет около 210 м, а в стандарте Gigablt Ethemet оно было бы ограничено 25 метрами, если бы разработчики стандарта не предприняли некоторых мер по увеличению минимального размера пакета.

Слайд 45Приоритетный доступ

При этом способе концентратор, получив одновременно два запроса, отдает

предпочтение тому, который имеет более высокий приоритет.

Эта технология реализуется

в виде системы с опросом.

Интеллектуальный концентратор опрашивает подключенные к нему компьютеры и при наличии у нескольких из них запроса на передачу разрешает передать пакет данных тому, у которого приоритет, установленный для него, выше.

Слайд 46Приоритетный доступ

Одним из примеров такого доступа является технология 100 VG

(Voice Grade – голосовой канал) Any Lan, обладающая следующими возможностями:

• скорость передачи данных – более 100 Мбит/с;

• поддержка структурированной кабельной системы на основе витой пары и оптоволоконного кабеля.

Слайд 48Маркерные методы доступа

К маркерным методам доступа относятся два наиболее известных

типа передачи данных по локальной сети:

• маркерная шина

(стандарт IEEE 802.4),

• и маркерное кольцо (стандарт IEEE 802.5)

Маркер – управляющая последовательность бит, передаваемая компьютером по сети.

Маркер предназначен для управления доступом к сети компьютеров в маркерных методах доступа.

Слайд 51Маркерные методы доступа

Станция, имеющая данные для передачи, получив маркер, изымает

его из кольца, тем самым получая право на передачу информации.

Далее

станция заменяет маркер кадром данных установленного формата и отправляет его следующей станции.

Станция, у которой нет данных для передачи, получив маркер, передаёт его очередной станции.

Слайд 52Контрольные вопросы по предыдущим темам

Назовите основным показатели качества ИВС.

Что называют средней, максимальной и мгновенной пропускной способностью линий связи?

Что такое задержка передачи? К чему она может привести?

Что такое аналоговая модуляция?

Для чего применяется мультиплексирование?

Слайд 53Список литературы:

Компьютерные сети. Н.В. Максимов, И.И. Попов, 4-е издание, переработанное

и дополненное, «Форум», Москва, 2015.

Компьютерные сети. Принципы, технологии, протоколы, В.

Олифер, Н. Олифер (5-е издание), «Питер», Москва, Санк-Петербург, 2016.

Компьютерные сети. Э. Таненбаум, 4-е издание, «Питер», Москва, Санк-Петербург, 2003.

Построение сетей на базе коммутаторов и маршрутизаторов / Н.Н. Васин, Национальный Открытый Университет «ИНТУИТ», 2016.

Компьютерные сети : учебное пособие / А.В. Кузин, 3-е издание, издательство «Форум», Москва, 2017.

Слайд 54Список ссылок:

http://polpoz.ru/umot/lokalenaya-sete-ooo-nadejnij-kontakt/10.png

https://elekt.tech/wp-content/uploads/2018/12/Image_4_08.jpg

https://c.dns-shop.ru/thumb/st1/fit/760/456/cbac3ff34171cdbb4827605ab32332ec/q93_7da92c68f320589721689b6dc246f8d168040848be8ff007c63aae17cc4cef20.png

http://900igr.net/up/datas/266674/010.jpg

https://www.qoovee.com/media/files/cis3.jpg

https://bstudy.net/htm/img/18/12528/71.png

https://emkelektron.webnode.com/_files/200001159-c387cc387f/%D0%A0%D0%B8%D1%8133.jpg

https://konspekta.net/infopediasu/baza17/28196504118.files/image172.png

https://vpk.name/file/img/sj100-2.gif

https://evileg.com/media/uploads/2016/10/09/network-6.png

http://sdz.tdct.org/sdz/medias/uploads.siteduzero.com_files_178001_179000_178599.png

Слайд 55Благодарю за внимание!

Преподаватель: Солодухин Андрей Геннадьевич

Электронная почта: asoloduhin@kait20.ru