Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Организация противодействия компьютерной преступности

Содержание

- 1. Организация противодействия компьютерной преступности

- 2. Киберпространство - пространство, сформированное за счет функционального объединения

- 3. Если обратиться к истории компьютерных преступлений и

- 4. Стивен Возняк (Stephen Wozniak)«Белые хакеры»Возняк, он же

- 5. Тим Бернерс-Ли (Tim Berners-Lee)Бернерс-Ли прославился как создатель

- 6. Линус Торвальдс (Linus Torvalds)Торвальдс является отцом Linux

- 7. Ричард Столлман (Richard Stallman) Столлман обязан своей

- 8. Джонатан Джеймс (Jonathan James)«Черные хакеры» - крекерыДжеймс

- 9. Адриан Ламо (Adrian Lamo)Главными «достижениями» Адриана

- 10. Кевин Митник (Kevin Mitnick)Кевин начинал как обычный

- 11. Кевин Поулсен (Kevin Poulsen) Кевин Поулсен, известный

- 12. Роберт Таппан Моррис (Robert Tappan Morris)Стал создателем

- 13. В 1994 году Санкт-Петербургский хакер Владимир Левин

- 14. Если обратиться к статистике сегодня, то рост

- 15. статистикаБолее 31 млн. россиян стали жертвами киберпреступников

- 16. статистикаКак отмечают эксперты, меняется сам характер киберпреступности.

- 17. «Киберпреступники, - заявил А. Мошков (генерал-майор полиции

- 18. Рост кибератак на российские компьютерные системы за предыдущий год составил 60%.

- 19. Конвенция Совета Европы о киберпреступности была открыта

- 20. Незаконный доступ — ст. 2 (противоправный умышленный

- 21. Классификация которая выделяет следующие виды киберпреступлений:Насильственные или

- 22. Глобализация информационных процессов в обществе привела к

- 23. В Российском законодательстве такой вид, как компьютерные

- 24. Вопрос 2. Способы совершения компьютерных преступлений. По

- 25. Во-первых, все более распространенными становятся компьютерные преступления,

- 26. Во-вторых, за последнее время не отмечено практически

- 27. В-третьих, большинство компьютерных преступлений в банковской сфере

- 28. В-четвертых, все большее число компьютерных преступлений совершается

- 29. Подкомиссия Государственной Думы по правовым вопросам классифицировала

- 30. К видам компьютерной преступности относят:изъятие средств компьютерной

- 31. Изъятие средств компьютерной техники (СКТ)К первой группе

- 32. Перехват информацииКо второй группе относятся способы совершения

- 33. Непосредственный активный перехват осуществляется с помощью подключения

- 34. Электромагнитный (пассивный) перехват основан на фиксации электромагнитных

- 35. Аудиоперехват или снятие информации по виброакустическому каналу

- 36. Видеоперехват заключается в действиях преступника, направленных на получение информации путем использования различной видеооптической техники.

- 37. «Уборка мусора» представляет собой неправомерное использование преступником

- 38. Несанкционированный доступ к СКТК третьей группе способов

- 39. К ним относятся нижеследующие.«За дураком». Этот способ

- 40. «За хвост». При этом способе съема информации

- 41. «Компьютерный абордаж», по существу являющийся подготовительной стадией

- 42. Известны результаты программных экспериментов по подбору пароля

- 43. Исходя из этого, в последнее время, преступниками

- 44. Как показывают многочисленные эксперименты, вручную с использованием

- 45. «Неспешный выбор». При данном способе совершения преступления,

- 46. «Брешь».В отличие от «неспешного выбора», когда производится

- 47. «Люк». Данный способ является логическим продолжением предыдущего.

- 48. Манипуляция данными и управляющими командамиК четвертой группе

- 49. 1. Подмена данных - наиболее простой и

- 50. Не секрет, что подавляющая часть программного обеспечения,

- 51. Контрольные вопросы Сформулируйте понятие киберпреступления.Назовите источник, где впервые

- 52. ЛитератураОсновная:Аполлонский А. В., Домбровская Л. А., Примакин

- 53. Скачать презентанцию

Киберпространство - пространство, сформированное за счет функционального объединения взаимосвязанных сетей компьютеров, информационных систем и телекоммуникационных инфраструктур вне зависимости от физической географии.

Слайды и текст этой презентации

Слайд 2Киберпространство - пространство, сформированное за счет функционального объединения взаимосвязанных сетей компьютеров,

информационных систем и телекоммуникационных инфраструктур вне зависимости от физической географии.

Слайд 3Если обратиться к истории компьютерных преступлений и их авторов, то

список будет достаточно велик, тем не менее, остановимся на некоторых,

(самых известных) из них:Слайд 4Стивен Возняк (Stephen Wozniak)

«Белые хакеры»

Возняк, он же ВОЗ, он же

«второй Стив» компании Apple прославился не меньше, чем его друг

Стив Джобс. Возняк получил Национальную медаль технологий, он является почетным доктором Kettering University и Nova Southeastern University. ВОЗ начал трудовую деятельность по созданию так называемых «Блу бокс» - устройств, которые обходят механизмы переключения на телефонных линиях и позволяют бесплатно звонить за границу.Слайд 5Тим Бернерс-Ли (Tim Berners-Lee)

Бернерс-Ли прославился как создатель World Wide Web.

Он получил многочисленные награды с отличием «Технология тысячелетия» (Millennium Technology

Prize) включительно.Еще студентом Оксфордского университета Бернерса-Ли поймали на попытке несанкционированного доступа к сети.

Во время работы в CERN, европейской лаборатории ядерных исследований, Бернерс-Ли создал прототип системы гипертекста, которая помогала исследователям легко обмениваться информацией. Позже он понял, что гипертекст можно соединить с Интернетом.

Слайд 6Линус Торвальдс (Linus Torvalds)

Торвальдс является отцом Linux - ОС, основанной

на Unix.

Торвальдс начинал на простом компьютере, для которого он

усовершенствовал операционную систему - не без хакерства, конечно.Среди его хакерских достижений: похищение текстового редактора, ассемблер и несколько игр.

Впоследствии Линус написал ядро программы Linux, используя операционную систему Minix как источник вдохновения.

Слайд 7Ричард Столлман (Richard Stallman)

Столлман обязан своей славой проекту GNU,

который он основал для развития свободной операционной системы. Его называют

отцом свободного программного обеспечения.Столлман, известный также под именем RMS, начинал с хакерской деятельности в Мичиганском технологическом университете.

Он работал «штатным хакером» в проекте Emacs и других.

Также он выступил с критикой ограниченного доступа к данным лаборатории: взламывал ее пароли, а затем отправлял сообщения пользователям, что система паролей уничтожена.

Слайд 8Джонатан Джеймс (Jonathan James)

«Черные хакеры» - крекеры

Джеймс получил скандальную славу,

когда в совсем юном возрасте его судили и посадили за

хакерство.Он проник в сервер Defense Threat Reduction Agency - отделение американского военного ведомства, которое занимается мониторингом ядерных, химических и биологических угроз.

Он пробрался в компьютерную систему НАСА и похитил программное обеспечение на $1,7 млн. В результате НАСА была вынуждена изменить свое программное обеспечение и понесла убытки на $41 млн.

Слайд 9 Адриан Ламо (Adrian Lamo)

Главными «достижениями» Адриана стали взломы серверов

таких уважаемых организаций как The New York Times и Microsoft.

Известен также как «хакер-бомж»: Адриан использовал Интернет в кафе и библиотеках.

Он обычно находил слабые места в системе защиты сетей, а затем информировал компании о наличии дефектов. Он успешно сделал такой трюк с компаниями Yahoo!, Bank of America, Citigroup и Cingular.

Слайд 10Кевин Митник (Kevin Mitnick)

Кевин начинал как обычный воришка - брал

номера кредитных карточек и чистил их через Интернет, а также

нелегально входил в телефонные сети.Затем он проник в корпорацию Digital Equipment Corporation и похитил компьютерные программы.

Побывал он и в системе национальной безопасности США.

Влез в домашний ПК компьютерного гуру Цутому Шимомуры. Это стало роковой ошибкой.

Слайд 11Кевин Поулсен (Kevin Poulsen)

Кевин Поулсен, известный также как Dark

Dante, впервые получил признание благодаря слому Лос-анджелесских телефонных сетей.

Позже Кевина

назвали «Ганнибалом Лектором компьютерных преступлений».Агенты национальной безопасности США начали преследовать Поулсена после того, как он проник в базу данных ФБР и получил доступ к засекреченным данным.

Слайд 12Роберт Таппан Моррис (Robert Tappan Morris)

Стал создателем первой вредной компьютерной

программы - червя Morris Worm, который распространялся через Интернет.

В результате

- Моррис был первым человеком в мире, которого судили за компьютерные преступления в 1986 году.Роберта приговорили к условному заключению, заставили выплатить $10,5 тыс. компенсации.

Слайд 13В 1994 году Санкт-Петербургский хакер Владимир Левин взломал систему защиты

американского банка «Сити-банк», и украл $14 млн.

Слайд 14

Если обратиться к статистике сегодня, то рост кибератак на российские

компьютерные системы за предыдущий год составил 60%.

Практически 20% киберпреступлений в

мире пришлось на Россию в 2012 году.Слайд 15статистика

Более 31 млн. россиян стали жертвами киберпреступников за прошедшие 12

месяцев, каждую секунду в мире совершается в среднем 18 киберпреступлений,

а во всем мире за прошедший год число жертв достигло 556 млн. Общий ущерб пользователей от киберпреступлений специалисты оценили в 110 млрд. $, из них в России около 2 млрд. $.При этом жители России подвергаются киберугрозам чаще всех в мире.

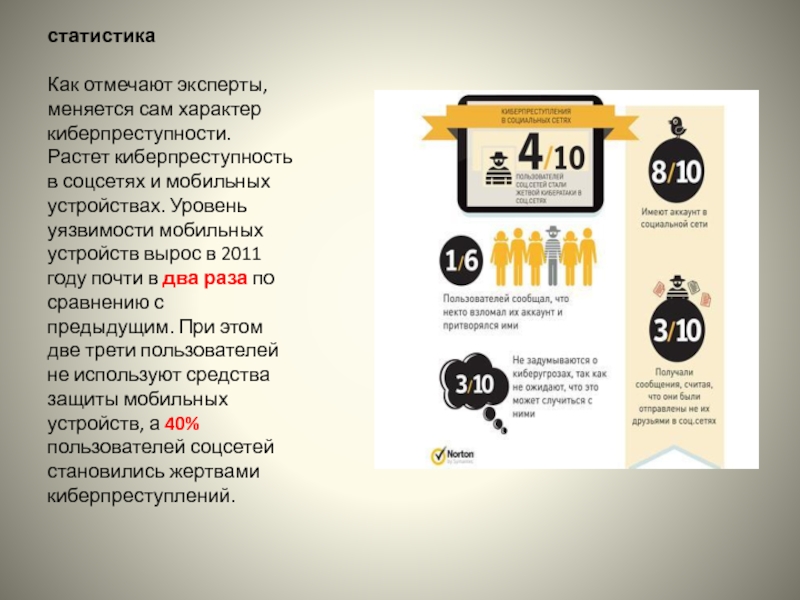

Слайд 16статистика

Как отмечают эксперты, меняется сам характер киберпреступности. Растет киберпреступность в

соцсетях и мобильных устройствах. Уровень уязвимости мобильных устройств вырос в

2011 году почти в два раза по сравнению с предыдущим. При этом две трети пользователей не используют средства защиты мобильных устройств, а 40% пользователей соцсетей становились жертвами киберпреступлений.Слайд 17«Киберпреступники, - заявил А. Мошков (генерал-майор полиции начальник Бюро специальных

технических мероприятий МВД России) , - своими действиями ставят под

угрозу развитие России как передовой державы и препятствуют формированию информационного общества». В 2012 году в России зарегистрировано на 28 процентов больше высокотехнологичных преступлений в сравнении с предшествующим годом. Наиболее массовыми и прибыльными видами преступлений, совершаемыми с использованием компьютерных и телекоммуникационных технологий, являются мошенничества и кражи денежных средств со счетов граждан и организаций.Так, в 2012 году подразделениями «К» МВД России на всей территории страны зарегистрировано 3645 подобных преступлений.

В 2011 году для сравнения их было 2123.

Слайд 19Конвенция Совета Европы о киберпреступности была открыта для подписания в

2001 году, а вступила в силу 1 июля 2004 года.

Сегодня Конвенцию подписали 46 государств-членов Совета, а также Канада, Япония, ЮАР и США. Конвенция стала первым документом, в котором содержится классификация киберпреступлений. Конвенция Совета Европы о киберпреступности называет четыре вида компьютерных преступлений, определяя их как преступления против конфиденциальности, целостности и доступности компьютерных данных и систем:

Слайд 20Незаконный доступ — ст. 2 (противоправный умышленный доступ к компьютерной

системе либо ее части);

Незаконный перехват — ст. 3 (противоправный умышленный

перехват не предназначенных для общественности передач компьютерных данных на компьютерную систему, с нее либо в ее пределах);Вмешательство в данные — ст. 4 (противоправное повреждение, удаление, нарушение, изменение либо пресечение компьютерных данных);

Вмешательство в систему — ст. 5 (серьезное противоправное препятствование функционированию компьютерной системы путем ввода, передачи, повреждения, удаления, нарушения, изменения либо пресечения компьютерных данных).

Слайд 21Классификация которая выделяет следующие виды киберпреступлений:

Насильственные или иные потенциально опасные

киберпреступления, посягающие на физическую безопасность, жизнь и здоровье человека;

Преступления,

посягающие на конфиденциальность информации – незаконный доступ к компьютерам или компьютерным системам без причинения ущерба информации. Деструктивные киберпреступления, заключающиеся в повреждении данных и посягающие на целостность данных и безопасность функционирования компьютерных систем. Такие преступления также могут причинить имущественный ущерб, но они не связаны с хищением информации, данных, денежных средств.

Преступления, посягающие на имущество, имущественные права, а также на право собственности на информацию и авторские права.

Преступления, посягающие на общественную нравственность.

Преступления, посягающие на общественную безопасность.

Иные киберпреступления, совершаемые посредством компьютерных сетей, и посягающие на различные охраняемые законом объекты.

Слайд 22Глобализация информационных процессов в обществе привела к открытию новых глобальных

угроз безопасности, перед которыми все мировое сообщество оказалось бессильно. Приведенная

выше классификация киберпреступлений требует качественного пересмотра уголовного законодательства в этой сфере, а так же создает предпосылки для новой качественной подготовки сотрудников органов внутренних дел по борьбе с данными видами преступлений.Слайд 23В Российском законодательстве такой вид, как компьютерные преступления был криминализирован

лишь в 1996 году, когда в Уголовный кодекс Российской Федерации

была введена глава 28 «Преступления в сфере компьютерной информации».Она состоит всего лишь из трех статей: неправомерный доступ к компьютерной информации (ст. 272 УК РФ), создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК РФ), нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274 УК РФ).

Слайд 24Вопрос 2.

Способы совершения компьютерных преступлений.

По свидетельству экспертов из правоохранительных

органов, самым лакомым сектором российской экономики для преступников является кредитно-банковская

сфера.Назовем критерии, определяющие данный вид преступлений.

Слайд 25Во-первых, все более распространенными становятся компьютерные преступления, совершаемые путем несанкционированного

доступа к банковским базам данных посредством телекоммуникационных сетей. Так, в

2011 году правоохранительными органами были выявлены 35 подобных преступлений, в ходе расследования которых установлены факты незаконного перевода 16,3 млрд. рублей.Слайд 26Во-вторых, за последнее время не отмечено практически ни одного компьютерного

преступления, которое было бы совершено одиночкой.

Более того, известны случаи,

когда организованными преступными группировками нанимались бригады из десятков хакеров, которым предоставлялось отдельное охраняемое помещение, оборудованное по последнему слову вычислительной техники, с тем, чтобы они осуществляли хищение крупных денежных средств путем нелегального проникновения в компьютерные сети крупных коммерческих банков.Слайд 27В-третьих, большинство компьютерных преступлений в банковской сфере совершается при непосредственном

участии самих служащих коммерческих банков.

Результаты исследований, проведенных с привлечением

банковского персонала, показывают, что доля таких преступлений приближается к отметке 80%. Например, в 2011 г. работники правоохранительных органов предотвратили хищение на сумму в 12 млрд. рублей из филиала одного крупного коммерческого банка. Преступники оформили проводку фиктивного платежа с помощью удаленною доступа к банковскому компьютеру через модем, введя пароль и идентификационные данные, которые им передали сообщники из состава персонала этого филиала.

Далее похищенные деньги были переведены в соседний банк, где преступники попытались снять их со счета, оформив поддельное платежное поручение.

Слайд 28В-четвертых, все большее число компьютерных преступлений совершается в России с

использованием возможностей, которые предоставляет своим пользователем глобальная компьютерная сеть Internet.

Выделение

типовых моделей разных категорий преступников, знание основных черт этих людей позволяет оптимизировать процесс выявления круга лиц, среди которых целесообразно вести поиск преступника и точнее определить способы установления и изобличения конкретного правонарушителя. Слайд 29Подкомиссия Государственной Думы по правовым вопросам классифицировала способы совершения компьютерных

преступлений в пять основных групп.

При этом в качестве основного

классифицирующего признака выступает метод использования преступником тех или иных действий, направленных на получение доступа к средствам компьютерной техники. Слайд 30К видам компьютерной преступности относят:

изъятие средств компьютерной техники (СКТ);

перехват информации;

несанкционированным

доступ к СКТ;

манипуляция данными и управляющими командами;

комплексные методы.

Слайд 31Изъятие средств компьютерной техники (СКТ)

К первой группе относятся традиционные способы

совершения обычных видов («некомпьютерных») преступлений, в которых действия преступника направлен

на изъятие чужого имущества.Характерной отличительной чертой данной группы способов совершения компьютерных преступлений будет тот факт, что в них средства компьютерной техники будут всегда выступать только в качестве предмета преступного посягательства.

Слайд 32Перехват информации

Ко второй группе относятся способы совершения компьютерных преступлений, основанные

на действиях преступника направленных на получение данных и машинной информации

посредством использования методов аудиовизуального и электромагнитного перехвата, широко практикуемых в оперативно-розыскной деятельности правоохранительных органов.Слайд 33Непосредственный активный перехват осуществляется с помощью подключения к телекоммуникационному оборудованию

компьютера, например, линии принтера или телефонному проводу канала связи, либо

непосредственно через соответствующий порт персонального компьютера.Слайд 34Электромагнитный (пассивный) перехват основан на фиксации электромагнитных излучений, возникающих при

функционировании многих средств компьютерной техники, включая и средства коммуникации. Волны,

излучаемые электронно-лучевой трубкой дисплея, несущие в себе определенную информацию с помощью специальных приборов можно принимать на расстоянии до 1000 м.Слайд 35Аудиоперехват или снятие информации по виброакустическому каналу является наиболее опасным

и достаточно распространенным.

Этот способ съема информации имеет две разновидности.

Первая заключается в установке подслушивающего устройства в аппаратуру средств обработки информации.

Вторая - в установке спецмикрофона на инженерно технические конструкции за пределами охраняемого помещения (стены, оконные рамы, двери и т.п.).

Слайд 36

Видеоперехват заключается в действиях преступника, направленных на получение информации путем

использования различной видеооптической техники.

Слайд 37«Уборка мусора» представляет собой неправомерное использование преступником технологических отходов информационного

процесса, оставленных пользователем после работы с компьютерной техникой. Например, даже

удаленная из памяти компьютера информация, подлежит быстрому восстановлению и несанкционированному изъятию с помощью специальных программные средств.Слайд 38Несанкционированный доступ к СКТ

К третьей группе способов совершения компьютерных преступлений

относятся действия преступника, направленные на получение несанкционированного доступа к средствам

компьютерной техники.Слайд 39К ним относятся нижеследующие.

«За дураком».

Этот способ используется преступником путем

подключения компьютерного терминала к каналу связи через коммуникационную аппаратуру в

тот момент времени, когда сотрудник, отвечающий за работу средства компьютерной техники, кратковременно покидает свое рабочее место, оставляя терминал в активном режиме.Слайд 40«За хвост».

При этом способе съема информации преступник подключается к

линии связи законного пользователя и дожидается сигнала, обозначающего конец работы,

перехватывает его на себя и осуществляет доступ к системе.Слайд 41«Компьютерный абордаж», по существу являющийся подготовительной стадией компьютерного преступления. Данный

способ совершения компьютерного преступления осуществляется преступником путем случайного перебора абонентного

номера компьютерной системы с использованием модемного устройства.Иногда для этих целей используется специально созданная самодельная, либо заводская программа автоматического поиска пароля. Алгоритм ее работы заключается в том, чтобы, используя быстродействие современных компьютерных устройств, перебирать все возможные варианты комбинаций букв, цифр и специальных символов, и в случае совпадения комбинации символов производить автоматическое соединение указанных абонентов.

Слайд 42Известны результаты программных экспериментов по подбору пароля путем простого перебора.

В результате было установлено, что 6-ти символьные пароли подбираются примерно

за б дней непрерывной работы компьютера. Элементарный подсчет показывает, что уже для подбора 7-ми символьных паролей потребуется от 150 дней для английского языка до 200 дней для русского. А если есть буквы заглавные, то эти цифры надо умножить еще на 2.Таким образом, простой перебор представляется чрезвычайно трудновыполнимым.

Слайд 43Исходя из этого, в последнее время, преступниками стал активно использоваться

метод «интеллектуального перебора», основанный на подборе предполагаемого пароля, исходя из

заранее определенных тематических групп его принадлежности. В этом случае «взломщику» передаются некоторые исходные данныео личности автора пароля.

Слайд 44Как показывают многочисленные эксперименты, вручную с использованием метода «интеллектуального перебора»

вскрывается 42% от общего числа паролей.

Интересны результаты экспериментов.

Из бесед

со следственными работниками известно, что им по роду деятельности не раз приходилось снимать пароли с различных файлов, содержащихся в изъятых у подозреваемых и обвиняемых персональных компьютерах. Все снимаемые пароли были на удивление простыми. Среди них встречались такие как: 7 букв «А»; имя или фамилия автора или его инициалы; несколько цифр, например, «57»; даты рождения, адреса, телефоны или их комбинации.Слайд 45

«Неспешный выбор».

При данном способе совершения преступления, преступник осуществляет несанкционированный

доступ к компьютерной системе путем нахождения слабых мест в ее

защите. Этот способ чрезвычайно распространен среди так называемых хакеров. В Интернете и других глобальных компьютерных сетях идет постоянный поиск, обмен, покупка и продажа взломанных хакерами программ. Существуют специальные телеконференции, в которых проходит обсуждение взламывающих программ, вирусов, вопросов их создания и распространения.Слайд 46

«Брешь».

В отличие от «неспешного выбора», когда производится поиск уязвимых мест

в защите компьютерной системы, при данном способе преступником осуществляется их

конкретизация: определяются участки, имеющие ошибку или неудачную логику программного строения. Выявленные таким образом «бреши» могут использоваться преступником многократно, пока не будут обнаружены;Слайд 47

«Люк».

Данный способ является логическим продолжением предыдущего. В этом случае

в найденной «бреши» программа «разрывается» и туда дополнительно преступник вводит

одну или несколько команд. Такой «люк» «открывается» по необходимости, а включенные команды автоматически выполняются. Необходимо заметить, что подобный «черный вход» в якобы защищенную систему имеется в любой сертифицированной государством программе, но об этом не принято распространяться вслух.Слайд 48

Манипуляция данными и управляющими командами

К четвертой группе способов совершения компьютерных

преступлений относятся действия преступников, связанные с использованием методов манипуляции данными

и управляющими командами средств компьютерной техники.Слайд 49

1. Подмена данных - наиболее простой и поэтому очень часто

применяемый способ совершения преступления. Действия преступников в этом случае направлены

на изменение или введение новых данных, которые осуществляются, как правило, при вводе-выводе информации.2. Копирование (тиражирование) программ с преодолением программных средств защиты. Этот способ предусматривает незаконное создание копии ключевой дискеты, модификацию кода системы защиты, моделирование обращения к ключевой дискете, снятие системы защиты из памяти ЭВМ и т. п.

Слайд 50

Не секрет, что подавляющая часть программного обеспечения, используемого в России,

является пиратскими копиями взломанных хакерами программ. Самой популярной операционной системой

в России является Microsoft Windows.По статистике, на долю этой платформы приходится свыше 77 процентов отечественного рынка операционных систем. Своим бесспорным успехом на российском рынке Windows обязана деятельности компьютерных пиратов.

По данным антипиратской организации BSA, свыше 90 % используемых в России программ установлены на компьютеры без лицензий, тогда как в США не более 24 %.

Слайд 51Контрольные вопросы

Сформулируйте понятие киберпреступления.

Назовите источник, где впервые была дана классификация

киберпреступления.

Перечислите группы компьютерных преступлений.

Назовите основные характеристики каждой группы компьютерных преступлений.

Слайд 52Литература

Основная:

Аполлонский А. В., Домбровская Л. А., Примакин А. И., Смирнова

О. Г., Основы информационной безопасности в ОВД: Учебник для вузов.

– СПб.: Университет МВД РФ, 2010.Лопатин В. Н. Информационная безопасность России: Человек. Общество. Государство. Фонд «Университет». СПб 2000.

Дополнительная:

Васильев А.И., Сальников В.П., Степашин С.В. Национальная безопасность России: конституционное обеспечение. Фонд «Университет». СПб 1999.

Исмагилов Р.Ф., Сальников В.П., Степашин С.В. Экономическая безопасность России: концепция – правовые основы – политика. Фонд «Университет». СПб 2001.

Доценко С.М., Примакин А.И. Информационная безопасность и применение информационных технологий в борьбе с преступностью: Учебник для вузов. – СПб.: Университет МВД РФ, 2004.