Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы информационной безопасности

Содержание

- 1. Основы информационной безопасности

- 2. Необходимым условием решения стоящих перед

- 3. Под информационной безопасностью РФ понимается состояние защищенности

- 4. Значимость обеспечения безопасности государства в информационной сфере

- 5. Угрозы национальным интересам РФ Угроза - это совокупность

- 6. «Инновации – это прежде всего состояние ума».

- 7. Делать то, чего не делает никтоДружить с

- 8. Цели и направления защиты информацииОбеспечение информационной безопасностиЦели защитыНаправления защиты Правовое обеспечение информационной безопасности

- 9. Направления обеспечения ИБЗащита компьютерной информацииЗащита государственной и

- 10. Законодательство РФ в области информации и информационной безопасности

- 11. Конституция РФОсновополагающий правовой акт для всей национальной

- 12. Нормы права содержатся в документах разной юридической

- 13. Хартия глобального информационного обществаВажнейший документ, призванный организовать

- 14. «Окинавская» ХартияИнформационно-коммуникационные технологии (ИТ) являются одним из

- 15. Основные нормативные правовые акты в области информации

- 16. Основные нормативные правовые акты в области информации

- 17. Закон РФ от 21.07.93 №5485-1 «О

- 18. Ущерб безопасности

- 19. Ущерб безопасности

- 20. УГРОЗЫ

- 21. Слайд 21

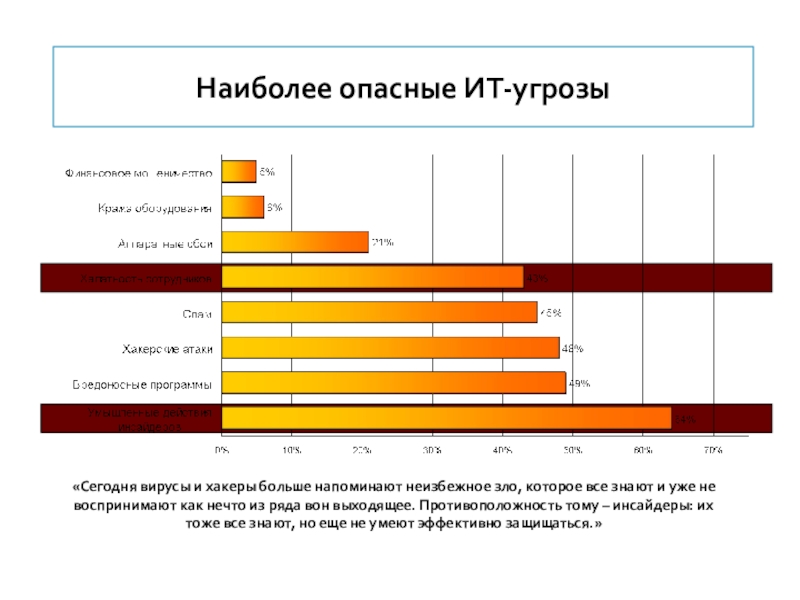

- 22. «Сегодня вирусы и хакеры больше напоминают неизбежное

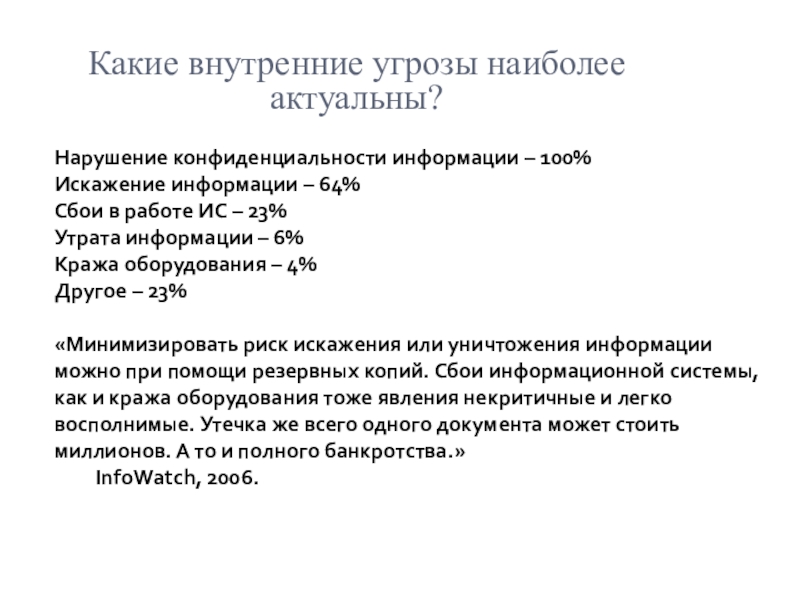

- 23. Какие внутренние угрозы наиболее актуальны?Нарушение конфиденциальности информации

- 24. Модель злоумышленника

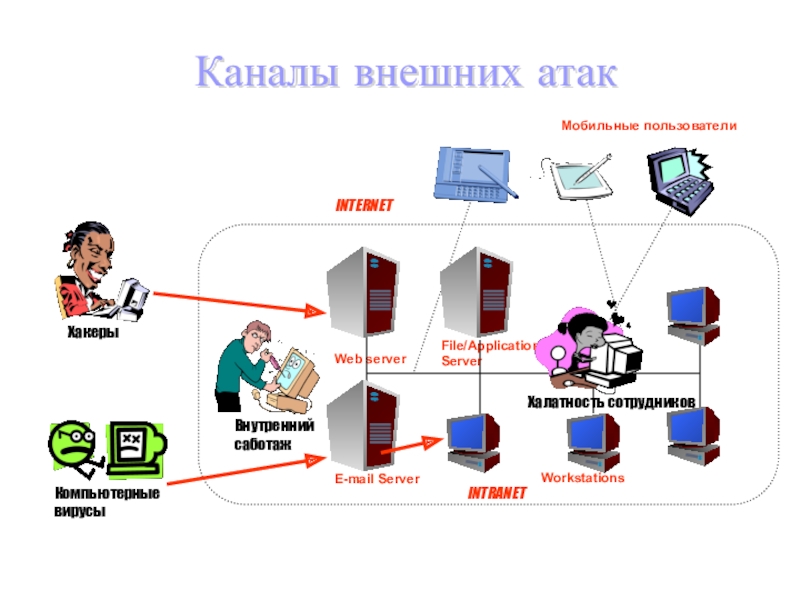

- 25. Каналы внешних атакWeb serverFile/ApplicationServerE-mail ServerWorkstationsМобильные пользователиINTRANETINTERNET

- 26. Методы обеспечения информационной безопасности АдминистративныеАппаратно-программныеИнженерно-техническиеПравовые

- 27. Административные методыРазработка концепции информационной безопасности Выработка политик безопасностиОценка рисков;Организационные методы (разграничение доступа, контроль ….)

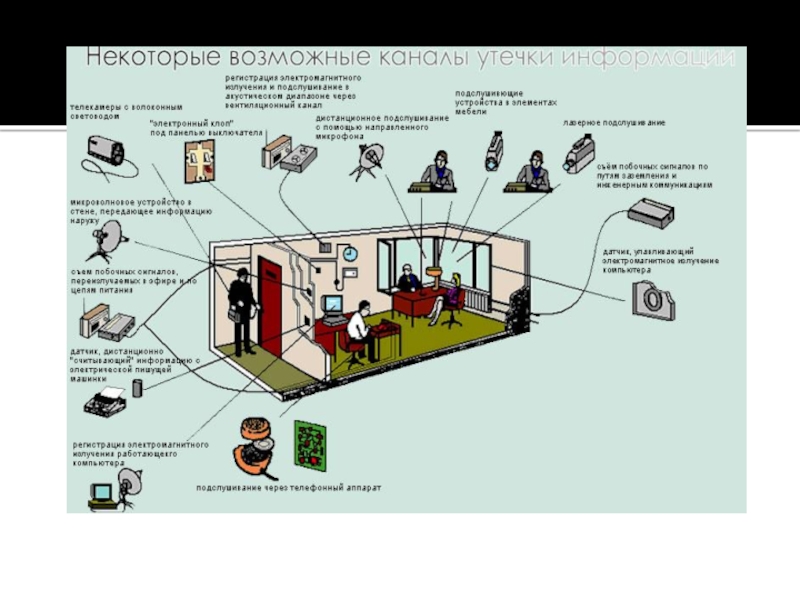

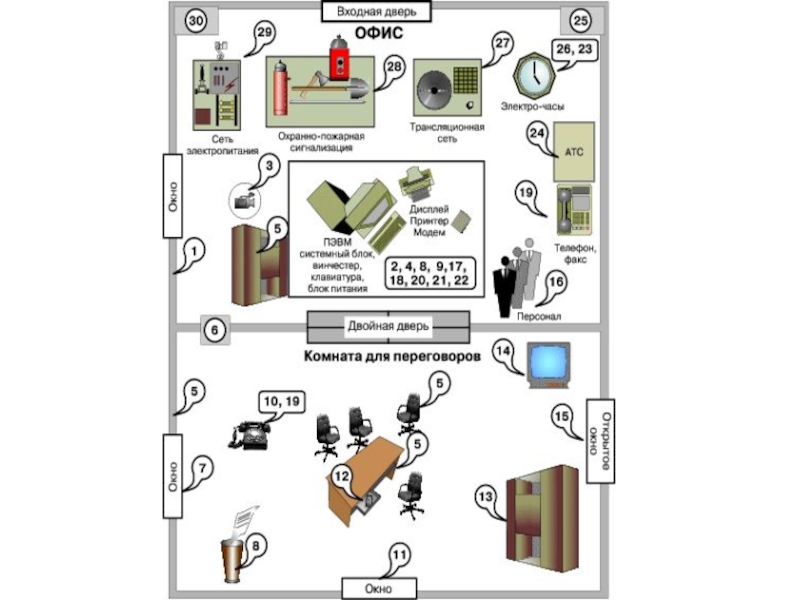

- 28. Инженерно-технические методыОхранная сигнализацияВидеонаблюдениеКонтроль управления доступомПротиводействие промышленному шпионажу на технических каналах утечки информации

- 29. Правовые методыРазработка нормативно-правовых актов, регламентирующих деятельность в области информационной безопасности

- 30. БИОМЕТРИЯ

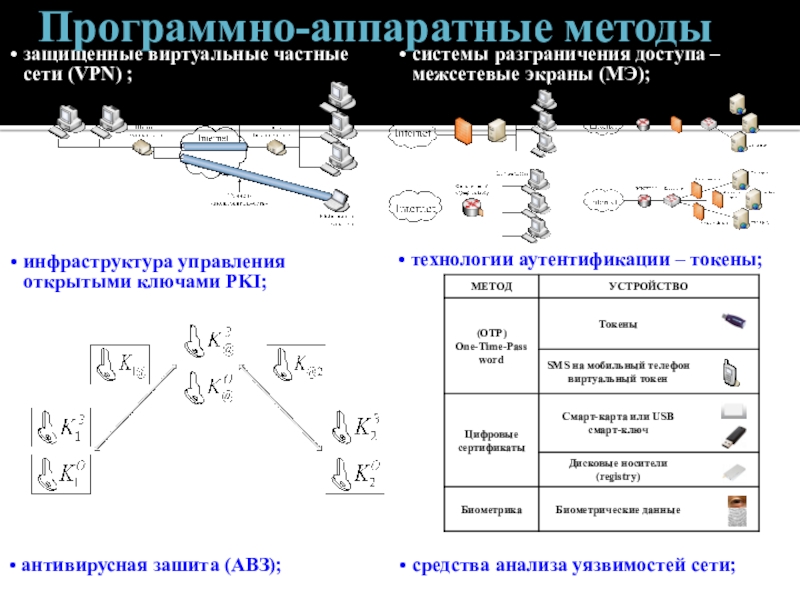

- 31. Программно-аппаратные методысистемы разграничения доступа – межсетевые экраны

- 32. Вычислительная сеть предприятия

- 33. Этапы создания комплексной системы защиты информации

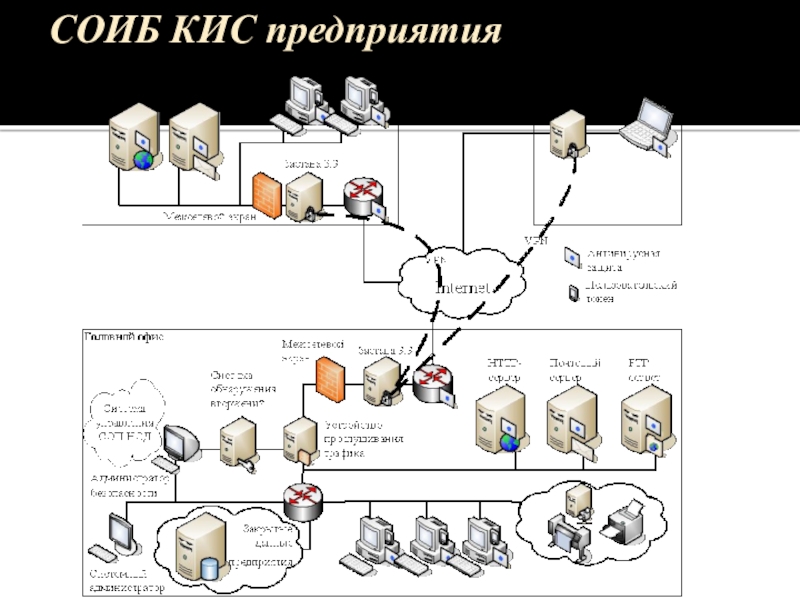

- 34. СОИБ КИС предприятия

- 35. Борьба с кибертерроризмом

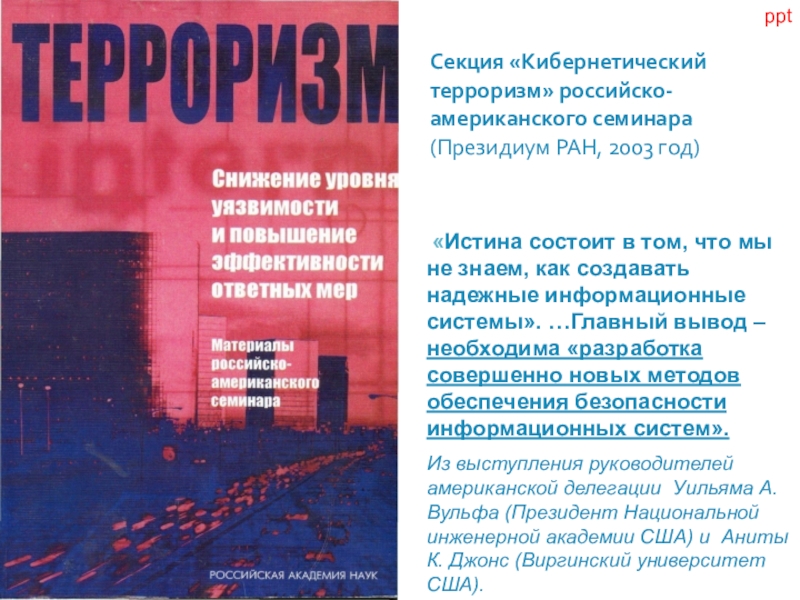

- 36. Секция «Кибернетический терроризм» российско-американского семинара (Президиум РАН,

- 37. Противодействие промышленному шпионажу

- 38. Технические методы и средства защиты информации. Противодействие промышленному шпионажу.

- 39. Противодействие промышленному шпионажуВажнейшей задачей Службы информационной безопасности

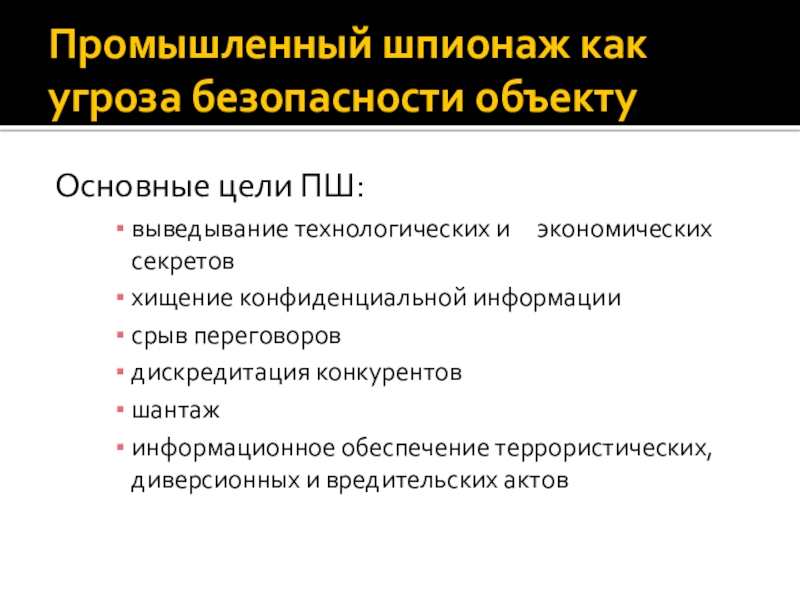

- 40. Промышленный шпионаж как угроза безопасности объектуОсновные цели

- 41. Объекты интереса ПШ и КР

- 42. Конфиденциальная информацияФинансовые отчеты и прогнозыМаркетинг и стратегия

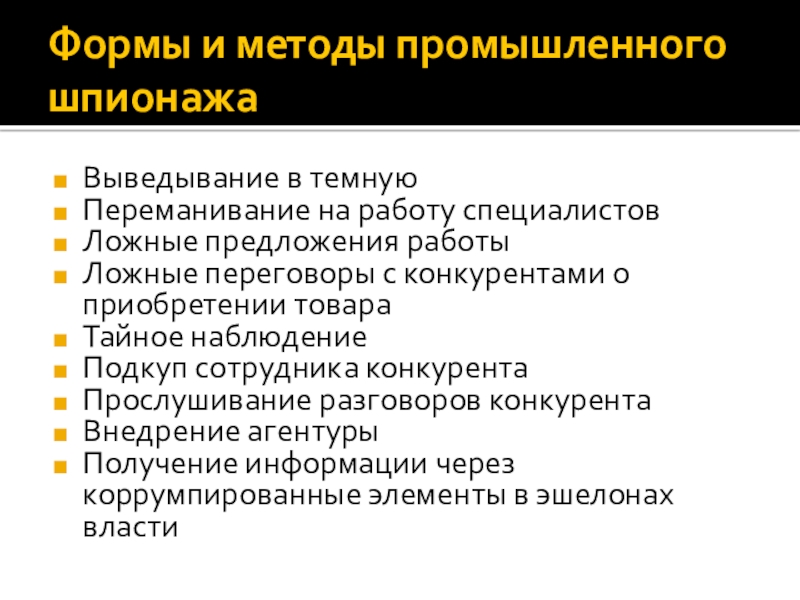

- 43. Формы и методы промышленного шпионажаВыведывание в темнуюПереманивание

- 44. Слайд 44

- 45. Слайд 45

- 46. Защита от информации

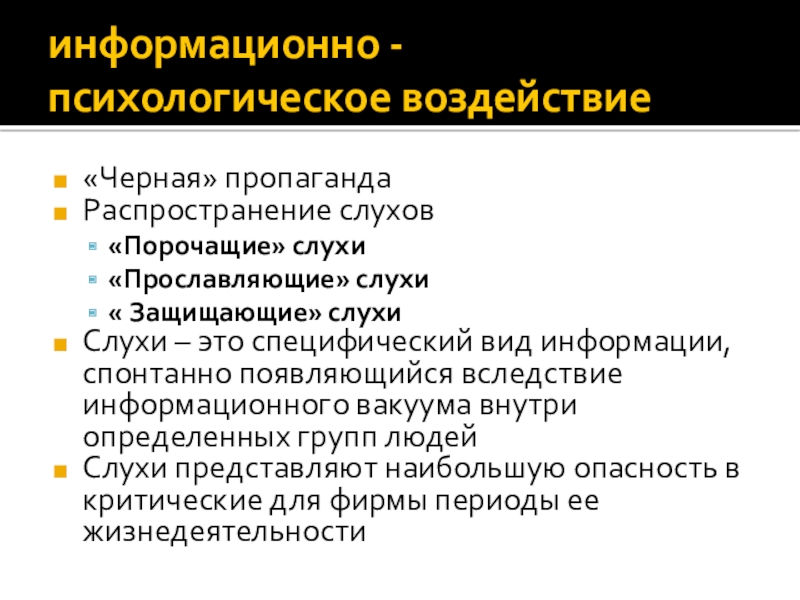

- 47. «Черная» пропагандаРаспространение слухов«Порочащие» слухи«Прославляющие» слухи« Защищающие» слухиСлухи

- 48. Аналитическая разведка на службе бизнеса XXI века

- 49. Подготовка специалистов в области деловой разведки.. Деловая

- 50. СпамПерехват перлюстрацияМанипуляция людьмиНесанкционированный доступХищение информации КражиДиверсииПромышленный шпионажПодкупШантажЗапугиваниеКомпьютерные преступленияУгрозы компании

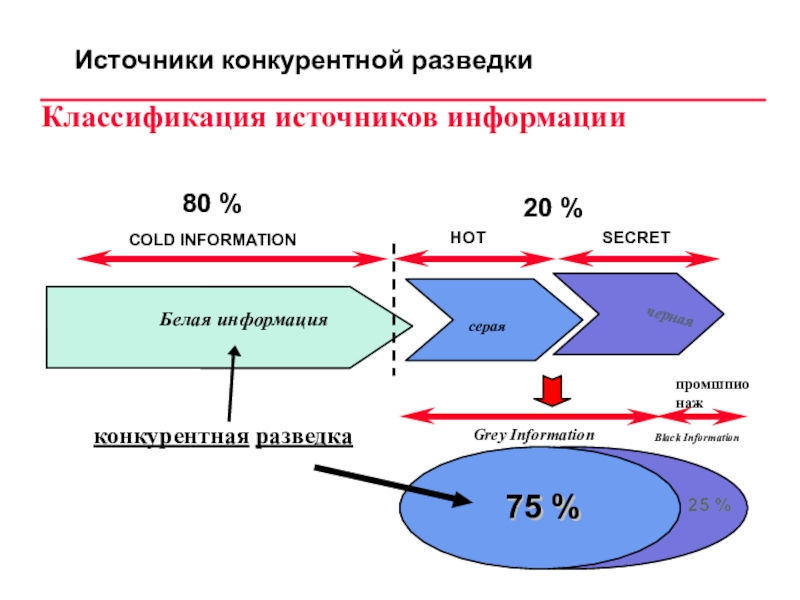

- 51. Классификация источников информации Источники конкурентной разведкиCOLD INFORMATION20

- 52. Где собирают информациюконференцииярмаркиэкскурсиисеминарыкруглые столыпрезентациивыставкифорумы

- 53. Деловая разведка и новые информационные технологииИнтернет, Профессиональные базы данных, Информационно-аналитические системы, Ситуационные центры

- 54. Интернет – основной инструмент деловой разведкиИнтернет – коммуникационная составляющаяИнтернет – информационное хранилище

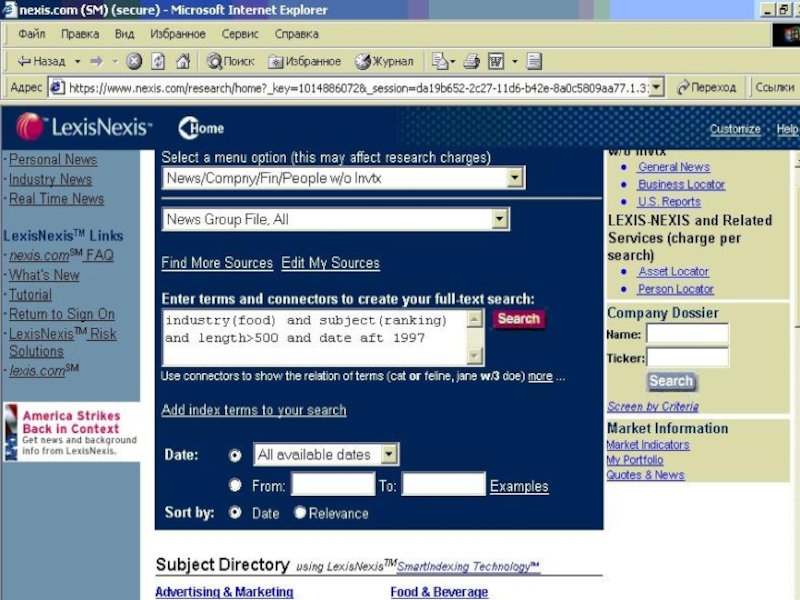

- 55. Полнотекстовые базы данных

- 56. Слайд 56

- 57. Слайд 57

- 58. Система FactivaСоздана в 1995 г. Путем слияния подразделений компаний Reiter и Dow Jones

- 59. Информационно-аналитические системы

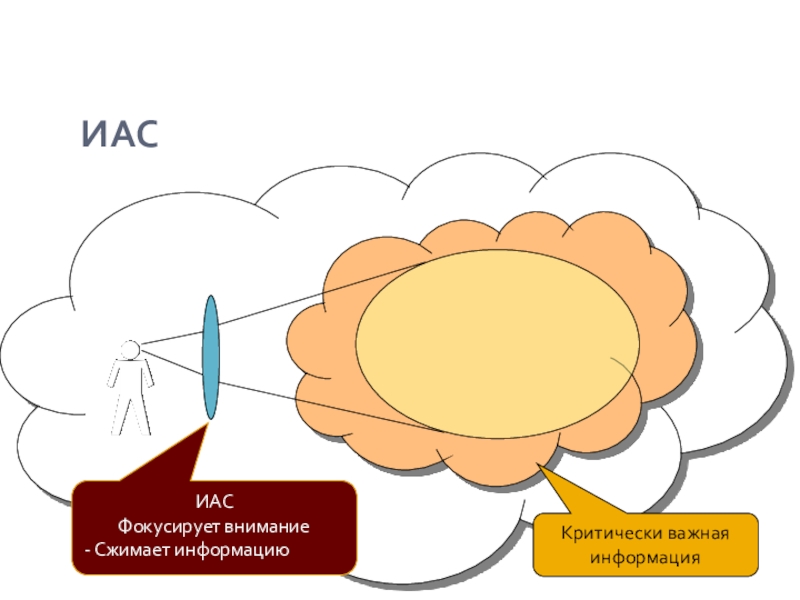

- 60. Информационная перегрузкаРуководительДоступная информацияКритически важная информация

- 61. ИАСКритически важная информацияИАСФокусирует внимание- Сжимает информацию

- 62. Пример использования ИАС в комплексной корпоративной системе

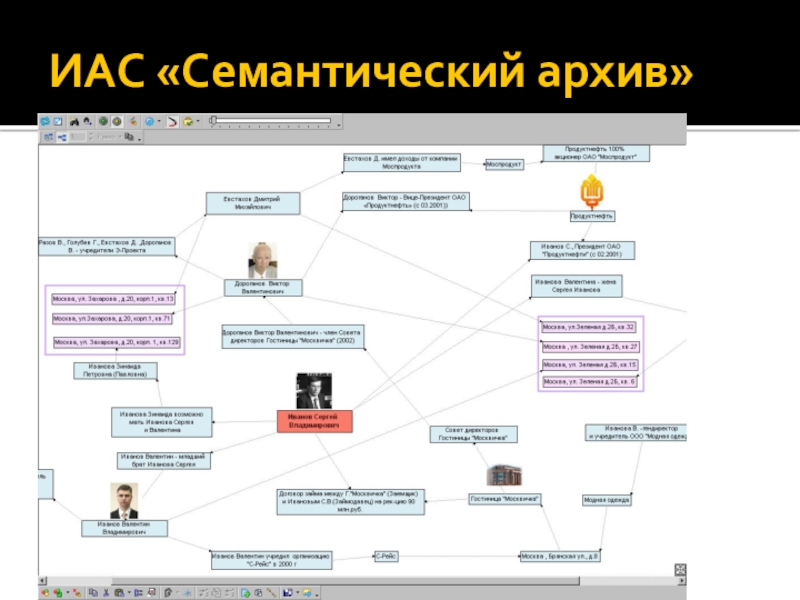

- 63. ИАС «Семантический архив»

- 64. Фрагмент досьеkslv@mail.ru

- 65. Функциональная схема ИАС АСТАРТА

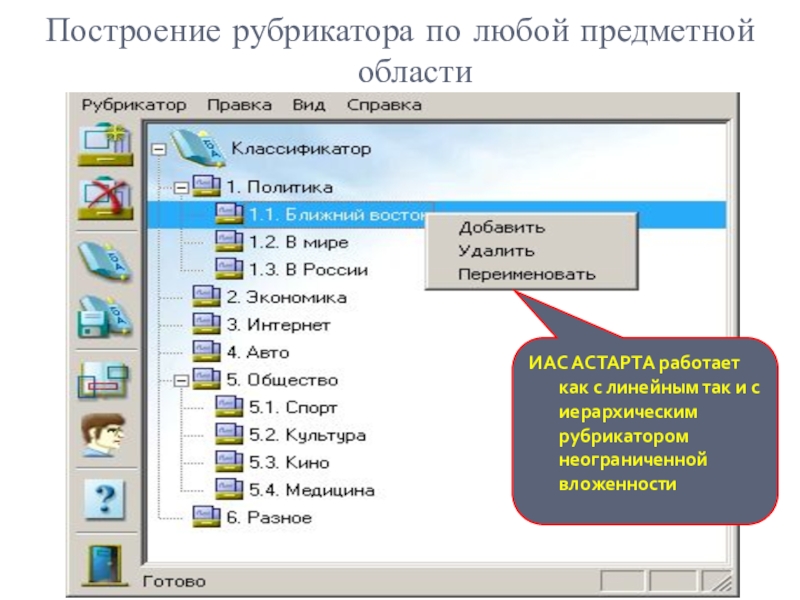

- 66. Построение рубрикатора по любой предметной областиИАС АСТАРТА

- 67. Мониторингобъектови фактовСбордосье наорганизациюАналитическая обработка информацииСборинформациии ведениедосьеПодготовкаответов наТиповыезапросыОбработка ианализпубликацийСМИФормированиесправкипо регионуВыполнениезапросовв пакетномрежимеФормированиедайджестовПоискнеявныхсвязейПоискинформациипо банкамданныхАналитическиезадачиПоискцепочексвязейОтражениекарты связейобъектовОпределениепервоисточникаинформацииОпределениетенденцийВременнойанализситуации

- 68. Аналитические задачи, связанные с проведением расследований

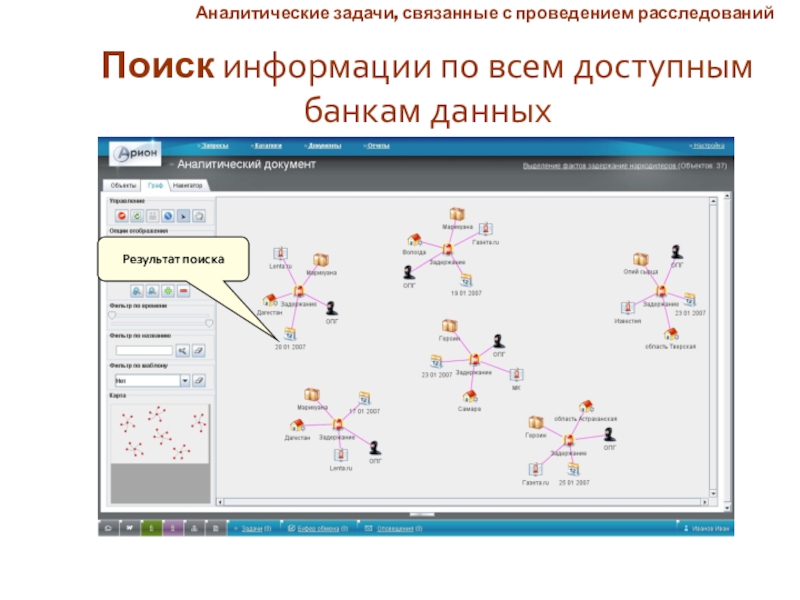

- 69. Поиск информации по всем доступным банкам данныхАналитические задачи, связанные с проведением расследованийВыбор типового запросаРезультат поиска

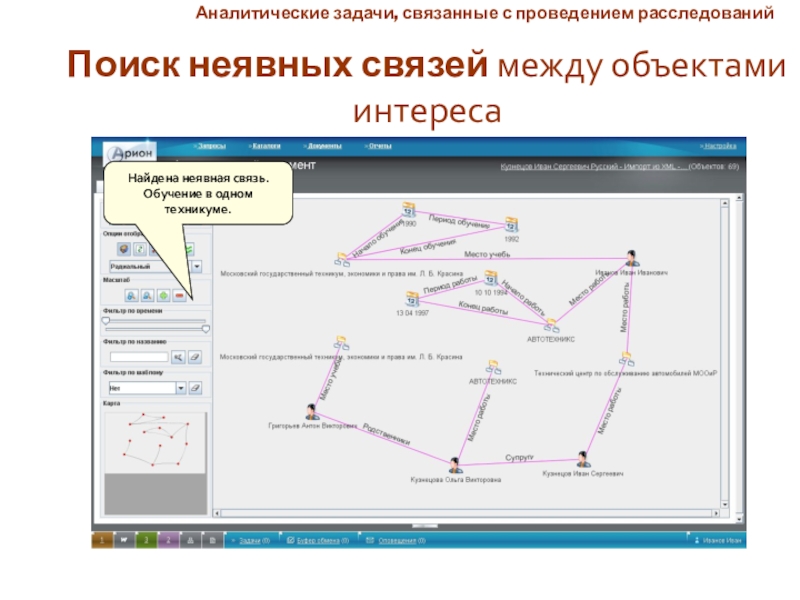

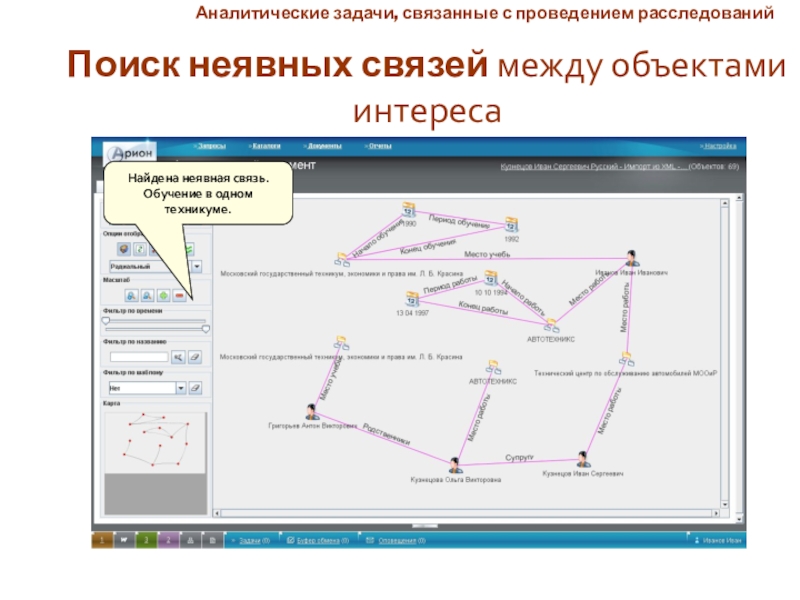

- 70. Поиск неявных связей между объектами интересаАналитические задачи,

- 71. Поиск неявных связей между объектами интересаАналитические задачи,

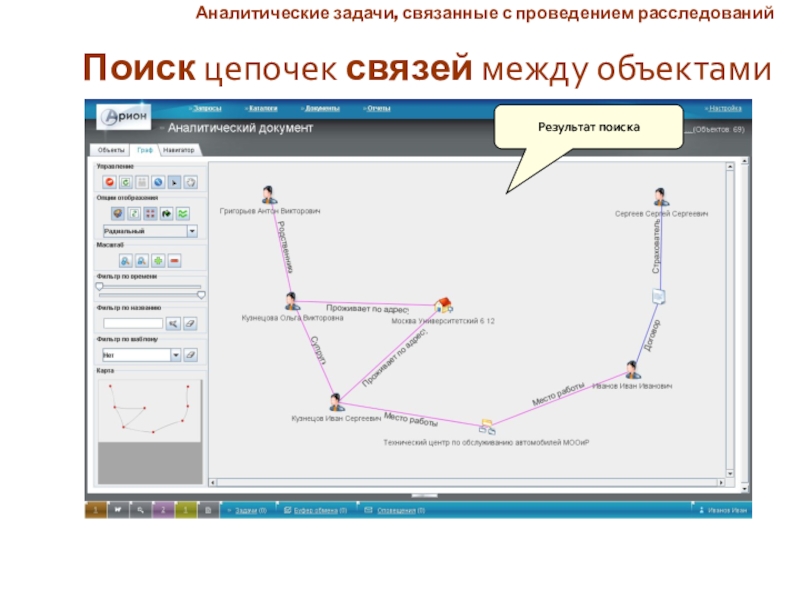

- 72. Поиск цепочек связей между объектамиАналитические задачи, связанные

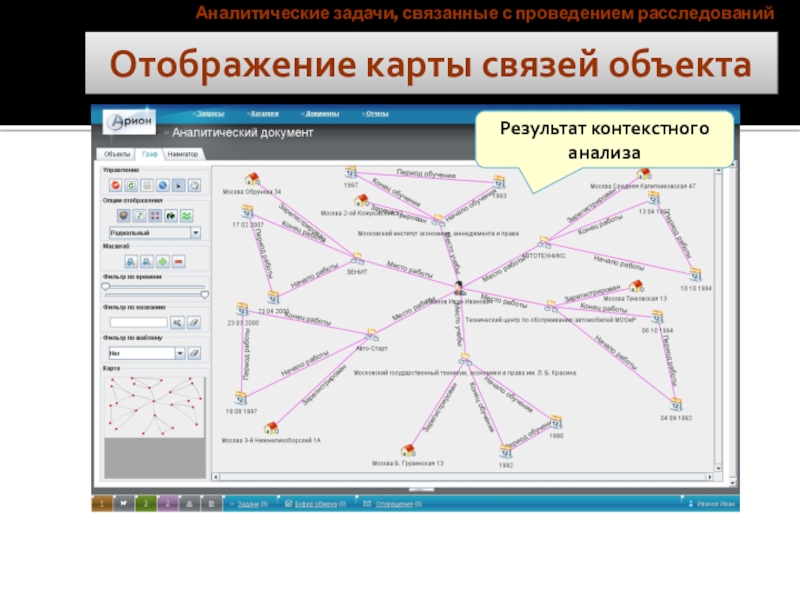

- 73. Отображение карты связей объектаИсходное множество объектовАналитические задачи, связанные с проведением расследованийРезультат контекстного анализа

- 74. Определение первоисточника информацииПоиск первоисточника публикации о подписании

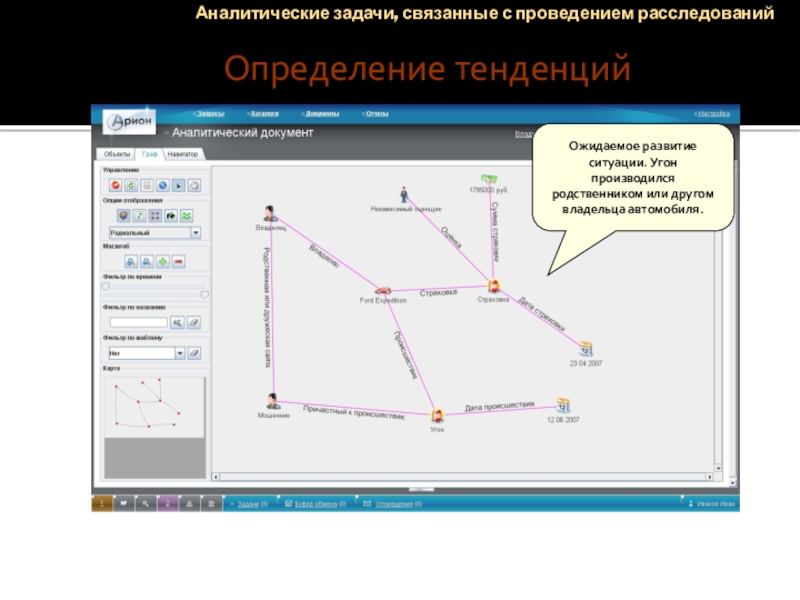

- 75. Определение тенденцийАналитические задачи, связанные с проведением расследованийТиповая

- 76. О кафедре КОИБАС

- 77. Новой экономике – новые специальностиВ обществе возникла

- 78. Цель введения новой специальности Подготовка квалифицированных специалистов по

- 79. Важнейшим условием эффективного ведения бизнеса становится обеспечение

- 80. В Московском государственном университете экономики, статистики и

- 81. Федеральный компонент Основные дисциплины «КОИБАС»

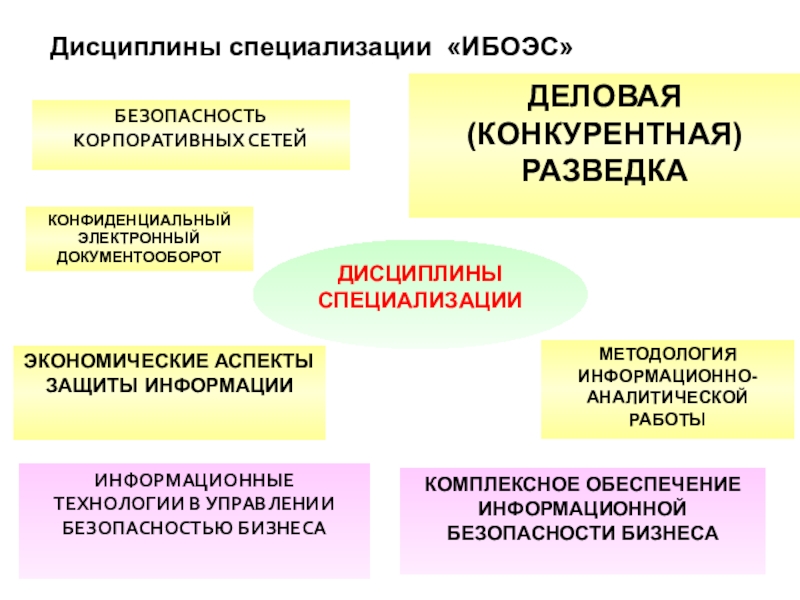

- 82. ДИСЦИПЛИНЫ СПЕЦИАЛИЗАЦИИ Дисциплины специализации «ИБОЭС»

- 83. Для кого готовим специалистов?

- 84. Государственные и критически важные структуры (Сбербанк, Росстат

- 85. СТРАТЕГИЧЕСКИЕ ПАРТНЕРЫ

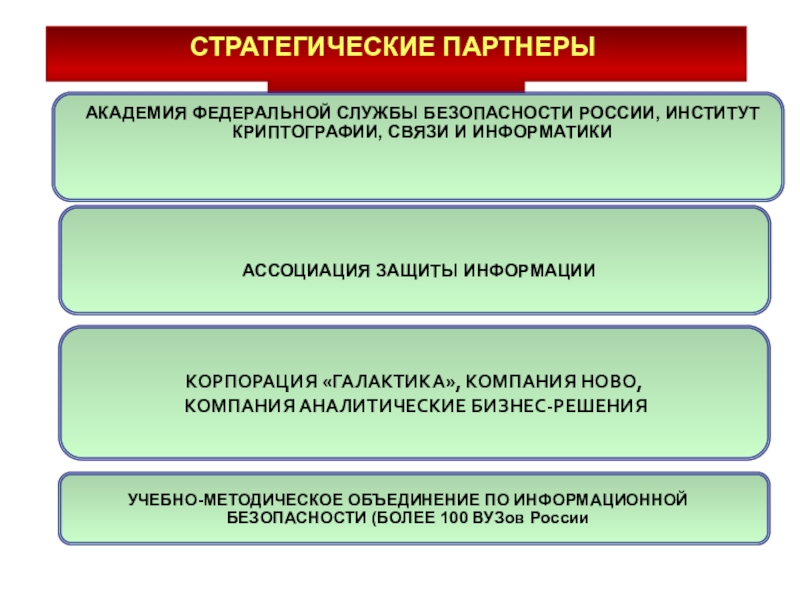

- 86. Слайд 86

- 87. Конкурентные преимущества для наших студентовИспользование новых информационных

- 88. СПАСИБО ЗА ВНИМАНИЕ!

- 89. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Основы информационной безопасности

Баяндин Н.И. – заведующий кафедрой

«Комплексное обеспечение информационной

безопасности автоматизированных систем» МЭСИ

Слайд 2 Необходимым условием решения стоящих перед страной задач является

надежная безопасность России…

В.В.Путин

Из Послания Федеральному Собранию Российской Федерации

Слайд 3Под информационной безопасностью РФ понимается состояние защищенности ее национальных интересов

в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и

государства.Слайд 4Значимость обеспечения безопасности государства в информационной сфере подчеркнута в принятой

в сентябре 2000 года «Доктрине информационной безопасности Российской Федерации» (Утверждена

Президентом Российской Федерации 09.09.2000г.):"Национальная безопасность Российской Федерации существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать".

Слайд 5Угрозы национальным интересам РФ

Угроза - это совокупность условий и факторов,

создающих опасность жизненно важным интересам личности, общества и государства, это

возможная опасностьУгрозы национальной безопасности РФ в информационной сфере:

стремление ряда стран к доминированию в мировом информационном пространстве, вытеснению России с внешнего и внутреннего информационного рынка;

разработка рядом государств концепции информационных войн, предусматривающей создание средств опасного воздействия на информационные сферы других стран мира;

нарушение нормального функционирования информационных и телекоммуникационных систем, а также сохранности информационных ресурсов, получение несанкционированного доступа к ним.

Слайд 6«Инновации – это прежде всего состояние ума». Джулио

Грата

Инновация – это результат процесса по поддержанию устойчивости организации

в непрерывно изменяющейся внешней и неустойчивой внутренней средеПонятие конкурентоспособности любой страны становится равным понятию способности к инновациям

Слайд 7Делать то, чего не делает никто

Дружить с Властью, доказывая ей

свою полезность, заинтересовывая ее в сотрудничестве

Лезть во все «щели» за

возможностямиНе надо говорить о проблемах, надо говорить о преимуществах

Не бояться учиться и меняться

Не считать себя умнее других

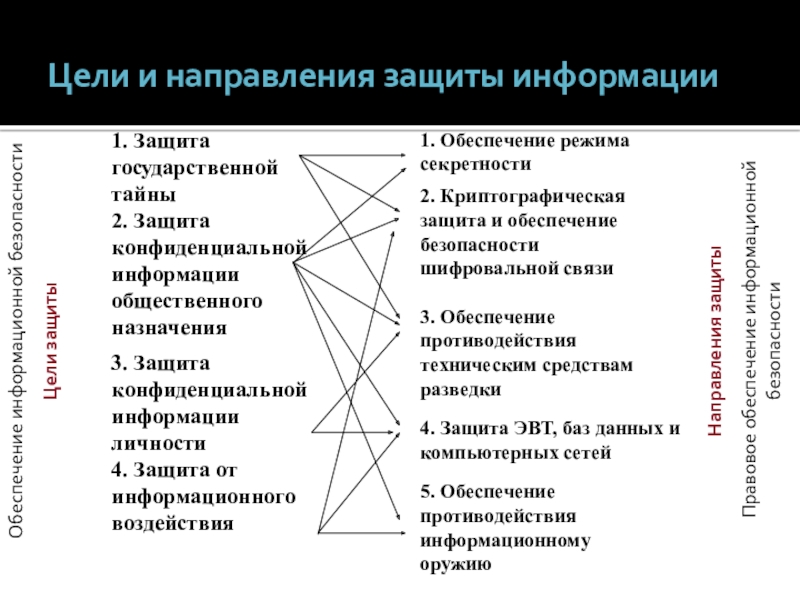

Слайд 8Цели и направления защиты информации

Обеспечение информационной безопасности

Цели защиты

Направления защиты

Правовое

обеспечение информационной безопасности

Слайд 9Направления обеспечения ИБ

Защита компьютерной информации

Защита государственной и коммерческой тайны

Защита персональных

данных

Борьба с компьютерным терроризмом

Противодействие промышленному шпионажу (защита аудио- и

видео- информации)Защита от информации

Аналитическая (конкурентная) разведка

Слайд 11Конституция РФ

Основополагающий правовой акт для всей национальной правовой системы

Закон с

высшей юридической силой

Конституция РФ имеет прямое действие

Согласно Конституции РФ общепризнанные

принципы и нормы международного права и международные договоры РФ являются составной частью ее правовой системы. Последние имеют приоритет перед законами. Слайд 12Нормы права содержатся в документах разной юридической силы

Международные договоры РФ

Конституция

РФ

Законы федерального уровня (включая федеральные конституционные законы, кодексы)

Подзаконные акты (указы

Президента РФ, Постановления Правительства РФ, нормативные правовые акты министерств и ведомств)Нормативные правовые акты субъектов РФ, органов местного самоуправления и т.д.

Слайд 13Хартия глобального информационного общества

Важнейший документ, призванный организовать и активизировать деятельность

стран и правительств на пути глобального информационного общества

Принята 22 июля

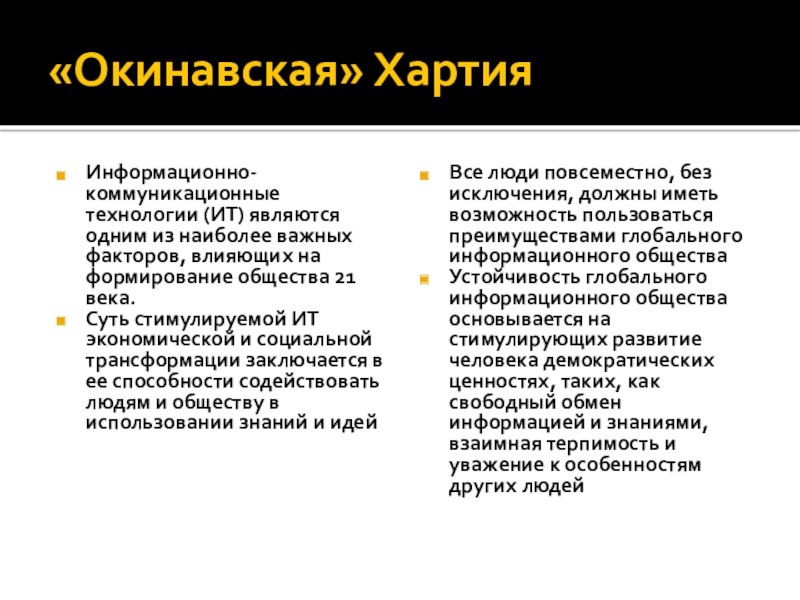

2000 г. на острове Окинава руководителями «восьмерки» – Великобритании, Германии, Италии, Канады, России, США, Франции и Японии. Слайд 14«Окинавская» Хартия

Информационно-коммуникационные технологии (ИТ) являются одним из наиболее важных факторов,

влияющих на формирование общества 21 века.

Суть стимулируемой ИТ экономической и

социальной трансформации заключается в ее способности содействовать людям и обществу в использовании знаний и идейВсе люди повсеместно, без исключения, должны иметь возможность пользоваться преимуществами глобального информационного общества

Устойчивость глобального информационного общества основывается на стимулирующих развитие человека демократических ценностях, таких, как свободный обмен информацией и знаниями, взаимная терпимость и уважение к особенностям других людей

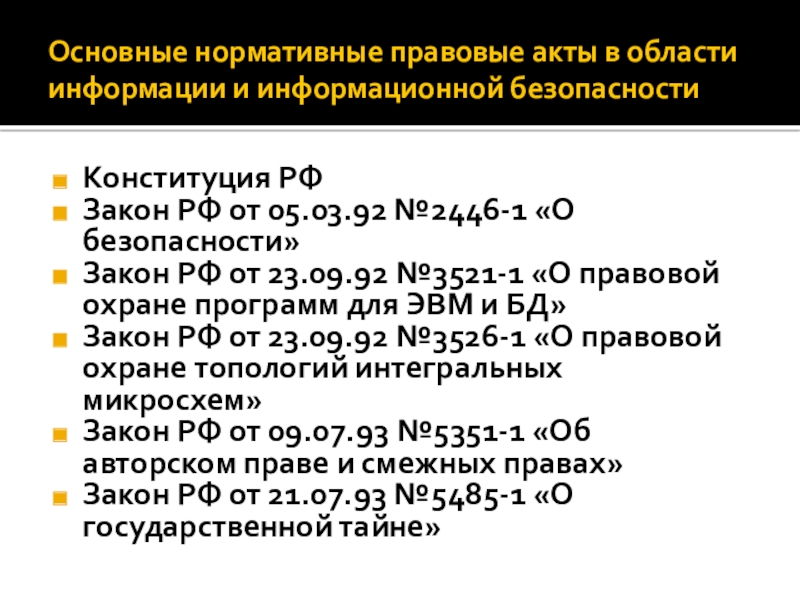

Слайд 15Основные нормативные правовые акты в области информации и информационной безопасности

Конституция

РФ

Закон РФ от 05.03.92 №2446-1 «О безопасности»

Закон РФ от 23.09.92

№3521-1 «О правовой охране программ для ЭВМ и БД»Закон РФ от 23.09.92 №3526-1 «О правовой охране топологий интегральных микросхем»

Закон РФ от 09.07.93 №5351-1 «Об авторском праве и смежных правах»

Закон РФ от 21.07.93 №5485-1 «О государственной тайне»

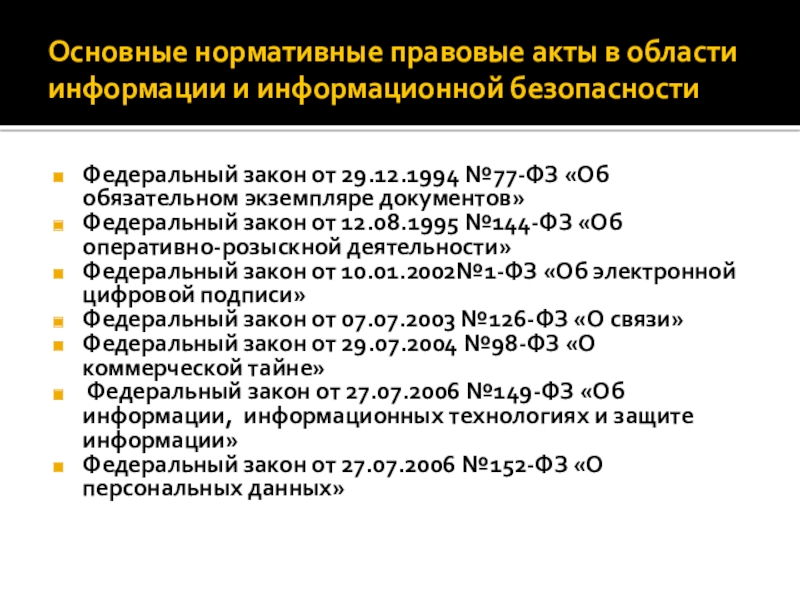

Слайд 16Основные нормативные правовые акты в области информации и информационной безопасности

Федеральный

закон от 29.12.1994 №77-ФЗ «Об обязательном экземпляре документов»

Федеральный закон

от 12.08.1995 №144-ФЗ «Об оперативно-розыскной деятельности»Федеральный закон от 10.01.2002№1-ФЗ «Об электронной цифровой подписи»

Федеральный закон от 07.07.2003 №126-ФЗ «О связи»

Федеральный закон от 29.07.2004 №98-ФЗ «О коммерческой тайне»

Федеральный закон от 27.07.2006 №149-ФЗ «Об информации, информационных технологиях и защите информации»

Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных»

Слайд 17Закон РФ от 21.07.93 №5485-1

«О государственной тайне »

В

Законе сформированы отношения в области защиты информации в случае ее

отнесения к государственной тайне. В Законе закреплено определение «носителей сведений, составляющих государственную тайну». Важным моментом следует признать приведенную в Законе классификацию средств защиты информации, а также средства контроля эффективности защиты информации. Определен в Законе и порядок доступа к сведениям, составляющим государственную тайну.Слайд 22«Сегодня вирусы и хакеры больше напоминают неизбежное зло, которое все

знают и уже не воспринимают как нечто из ряда вон

выходящее. Противоположность тому – инсайдеры: их тоже все знают, но еще не умеют эффективно защищаться.»Наиболее опасные ИТ-угрозы

Слайд 23Какие внутренние угрозы наиболее актуальны?

Нарушение конфиденциальности информации – 100%

Искажение информации

– 64%

Сбои в работе ИС – 23%

Утрата информации – 6%

Кража

оборудования – 4%Другое – 23%

«Минимизировать риск искажения или уничтожения информации можно при помощи резервных копий. Сбои информационной системы, как и кража оборудования тоже явления некритичные и легко восполнимые. Утечка же всего одного документа может стоить миллионов. А то и полного банкротства.»

InfoWatch, 2006.

Слайд 25Каналы внешних атак

Web server

File/Application

Server

E-mail Server

Workstations

Мобильные пользователи

INTRANET

INTERNET

Слайд 26Методы обеспечения информационной безопасности

Административные

Аппаратно-программные

Инженерно-технические

Правовые

Слайд 27Административные методы

Разработка концепции информационной безопасности

Выработка политик безопасности

Оценка рисков;

Организационные методы

(разграничение доступа, контроль ….)

Слайд 28Инженерно-технические методы

Охранная сигнализация

Видеонаблюдение

Контроль управления доступом

Противодействие промышленному шпионажу на технических каналах

утечки информации

Слайд 29Правовые методы

Разработка нормативно-правовых актов, регламентирующих деятельность в области информационной безопасности

Слайд 31Программно-аппаратные методы

системы разграничения доступа – межсетевые экраны (МЭ);

инфраструктура управления

открытыми ключами PKI;

защищенные виртуальные частные сети (VPN) ;

технологии

аутентификации – токены;антивирусная зашита (АВЗ);

средства анализа уязвимостей сети;

Слайд 36Секция «Кибернетический терроризм» российско-американского семинара (Президиум РАН, 2003 год)

«Истина состоит в том, что мы не знаем, как создавать

надежные информационные системы». …Главный вывод –необходима «разработка совершенно новых методов обеспечения безопасности информационных систем».Из выступления руководителей американской делегации Уильяма А. Вульфа (Президент Национальной инженерной академии США) и Аниты К. Джонс (Виргинский университет США).

ppt

Слайд 39Противодействие промышленному шпионажу

Важнейшей задачей Службы информационной безопасности становится обеспечение сохранения

коммерческой тайны.

Закон РФ«О коммерческой тайне», принятый в 2004 г. регламентирует

деятельность в области защиты коммерческой тайныСлайд 40Промышленный шпионаж как угроза безопасности объекту

Основные цели ПШ:

выведывание технологических и

экономических секретов

хищение конфиденциальной информации

срыв переговоров

дискредитация конкурентов

шантаж

информационное обеспечение террористических,

диверсионных и вредительских актовСлайд 42Конфиденциальная информация

Финансовые отчеты и прогнозы

Маркетинг и стратегия цен

Техническая спецификация существующей

и перспективной продукции

Условия заключения контрактов

Перспективные планы развития производства

Финансовое положение компании

Система

безопасности компанииСлайд 43Формы и методы промышленного шпионажа

Выведывание в темную

Переманивание на работу специалистов

Ложные

предложения работы

Ложные переговоры с конкурентами о приобретении товара

Тайное наблюдение

Подкуп сотрудника

конкурентаПрослушивание разговоров конкурента

Внедрение агентуры

Получение информации через коррумпированные элементы в эшелонах власти

Слайд 47«Черная» пропаганда

Распространение слухов

«Порочащие» слухи

«Прославляющие» слухи

« Защищающие» слухи

Слухи – это специфический

вид информации, спонтанно появляющийся вследствие информационного вакуума внутри определенных групп

людейСлухи представляют наибольшую опасность в критические для фирмы периоды ее жизнедеятельности

информационно -

психологическое воздействие

Слайд 49Подготовка специалистов в области деловой разведки.

.

Деловая разведка – информационно-аналитическая

деятельность негосударственных структур направленная на достижение конкурентного превосходства и реализуемая

законными методамиСлайд 50Спам

Перехват

перлюстрация

Манипуляция людьми

Несанкционированный доступ

Хищение информации

Кражи

Диверсии

Промышленный

шпионаж

Подкуп

Шантаж

Запугивание

Компьютерные преступления

Угрозы компании

Слайд 51Классификация источников информации

Источники конкурентной разведки

COLD INFORMATION

20 %

20 %

HOT

SECRET

80 %

80

%

Белая информация

серая

черная

75 %

75 %

25 %

25 %

промшпионаж

Grey Information

Black Information

конкурентная разведка

Слайд 52Где собирают информацию

конференции

ярмарки

экскурсии

семинары

круглые столы

презентации

выставки

форумы

Слайд 53Деловая разведка и новые информационные технологии

Интернет, Профессиональные базы данных, Информационно-аналитические

системы, Ситуационные центры

Слайд 54Интернет – основной инструмент деловой разведки

Интернет – коммуникационная составляющая

Интернет –

информационное хранилище

Слайд 62Пример использования ИАС в комплексной корпоративной системе сбора, анализа и

выдачи информации

Информация от источников

Информация от спецподразделений и филиалов

Информация от сотрудников

Документальная

информацияСервер баз данных

Электронная информация

Потоки информации от ВиП корпорации

E-mail

Интернет

Корпоративная информационная сеть

ИАС Мониторинг

РС сотрудников

Аналитик

Руководство

Система предуреждения о кризисах

Информационные дайджесты

Отчеты

Приказы и распоряжения

Менеджмент

Принятие решений

Слайд 66Построение рубрикатора по любой предметной области

ИАС АСТАРТА работает как с

линейным так и с иерархическим рубрикатором неограниченной вложенности

Слайд 67Мониторинг

объектов

и фактов

Сбор

досье на

организацию

Аналитическая обработка информации

Сбор

информации

и ведение

досье

Подготовка

ответов на

Типовые

запросы

Обработка и

анализ

публикаций

СМИ

Формирование

справки

по региону

Выполнение

запросов

в пакетном

режиме

Формирование

дайджестов

Поиск

неявных

связей

Поиск

информации

по

банкам

данных

Аналитические

задачи

Поиск

цепочек

связей

Отражение

карты связей

объектов

Определение

первоисточника

информации

Определение

тенденций

Временной

анализ

ситуации

Слайд 69Поиск информации по всем доступным банкам данных

Аналитические задачи, связанные с

проведением расследований

Выбор типового запроса

Результат поиска

Слайд 70Поиск неявных связей между объектами интереса

Аналитические задачи, связанные с проведением

расследований

Поиск неявных связей между коллегами

Найдена неявная связь. Работа в одной

компании.Найдена неявная связь. Обучение в одном техникуме.

Слайд 71Поиск неявных связей между объектами интереса

Аналитические задачи, связанные с проведением

расследований

Поиск неявных связей между коллегами

Найдена неявная связь. Работа в одной

компании.Найдена неявная связь. Обучение в одном техникуме.

Слайд 72Поиск цепочек связей между объектами

Аналитические задачи, связанные с проведением расследований

Поиск

цепочек связей между двумя физическими лицами

Результат поиска

Слайд 73Отображение карты связей объекта

Исходное множество объектов

Аналитические задачи, связанные с проведением

расследований

Результат контекстного анализа

Слайд 74Определение первоисточника информации

Поиск первоисточника публикации о подписании договора между Россией

и Японией

Все источники информации ссылаются на NewsRu.com и Интерфакс

Аналитические задачи,

связанные с проведением расследованийСлайд 75Определение тенденций

Аналитические задачи, связанные с проведением расследований

Типовая ситуация. Высокая стоимость

застрахованного автомобиля. Оценка «Независимым» оценщиком. Угон сразу после страховки.

Ожидаемое развитие

ситуации. Угон производился родственником или другом владельца автомобиля.Слайд 77Новой экономике – новые специальности

В обществе возникла потребность в специалистах

в области защиты информации, владеющих аппаратом выявления и анализа угроз

бизнесуДля решения этой задачи в МЭСИ начата подготовка специалистов по стандарту 090105 (специальность «Комплексное обеспечение информационной безопасности автоматизированных систем»)

Слайд 78Цель введения новой специальности

Подготовка квалифицированных специалистов по защите информации с

базовым образованием в области экономики, статистики и прикладной информатике

Слайд 79Важнейшим условием эффективного ведения бизнеса становится обеспечение безопасности бизнес-процессов, в

первую очередь информационных

Исторически, подготовка специалистов в области ИБ осуществлялась по

направлениям МИФИ (компьютерная безопасность) и РГГУ (организационно-правовое обеспечение ИБ)Ниша подготовки аналитиков в области ИБ остается практически незанятой (анализ угроз, выявление причинно-следственных связей, защита контента, защита персональных данных и т.д.)

Слайд 80 В Московском государственном университете экономики, статистики и информатики(МЭСИ) в 2006

г. на базе Института компьютерных технологий создана кафедра «Информационная безопасность

организационно - экономических систем»(ИБОЭС), ориентированная на подготовку специалистов в области аналитики и защиты информацииСлайд 84

Государственные и критически важные структуры (Сбербанк, Росстат и др.)

Спецслужбы

и правоохранительные органы

Бизнес

Цели подготовки для всех типов потребителей

различныРазличны и требования к специалистам