Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Практическое занятие №5 по дисцеплине Криптографические методы защиты

Содержание

- 1. Практическое занятие №5 по дисцеплине Криптографические методы защиты

- 2. Алгоритм шифрования ГОСТ 28147-89ГОСТ 28147-89 «Системы обработки

- 3. В ГОСТе ключевая информация состоит из двух

- 4. Основной шаг криптопреобразования по своей сути является

- 5. Основные режимы шифрованияРежим простой замены является основой

- 6. Пример основного шага криптопреобразованияИсходные данные для зашифровывания

- 7. Шаг 0. Определяет исходные данные для основного

- 8. Кафедра "ИБ"Шаг 1. Вычисление суммы N2 и

- 9. Шаг 2. Поблочная замена.Результат суммирования N1 и

- 10. Шаг 3. Циклический сдвиг результата шаг 2

- 11. Шаг 5. Сдвиг по цепочке: младшая часть

- 12. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Практическое занятие №5

по дисцеплине «Криптографические методы защиты информации»

Тема :ГОСТ

28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

Слайд 2Алгоритм шифрования ГОСТ 28147-89

ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая.

Алгоритм криптографического преобразования» – это стандарт блочного симметричного шифрования, принятый

в 1989 году в Советском Союзе, он является стандартом СНГ.Стандартом определены следующие алгоритмы криптографического преобразования информации:

простая замена;

гаммирование;

гаммирование с обратной связью;

выработка имитовставки.

Все они опираются на три алгоритма низшего уровня, называемые в тексте ГОСТа базовыми циклами.

цикл зашифровывания (32-3);

цикл расшифровывания (32-Р);

цикл выработки имитовставки (16-3)

Каждый из базовых циклов представляет собой многократное повторение одной единственной процедуры основного шага криптопреобразования.

Кафедра "ИБ"

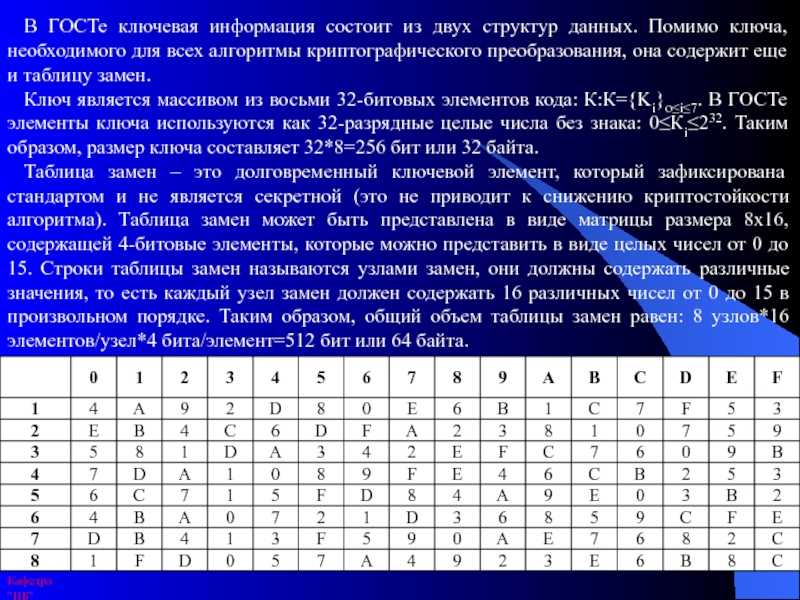

Слайд 3В ГОСТе ключевая информация состоит из двух структур данных. Помимо

ключа, необходимого для всех алгоритмы криптографического преобразования, она содержит еще

и таблицу замен.Ключ является массивом из восьми 32-битовых элементов кода: К:К={Ki}o≤i≤7. В ГОСТе элементы ключа используются как 32-разрядные целые числа без знака: 0≤Кi≤232. Таким образом, размер ключа составляет 32*8=256 бит или 32 байта.

Таблица замен – это долговременный ключевой элемент, который зафиксирована стандартом и не является секретной (это не приводит к снижению криптостойкости алгоритма). Таблица замен может быть представлена в виде матрицы размера 8х16, содержащей 4-битовые элементы, которые можно представить в виде целых чисел от 0 до 15. Строки таблицы замен называются узлами замен, они должны содержать различные значения, то есть каждый узел замен должен содержать 16 различных чисел от 0 до 15 в произвольном порядке. Таким образом, общий объем таблицы замен равен: 8 узлов*16 элементов/узел*4 бита/элемент=512 бит или 64 байта.

Кафедра "ИБ"

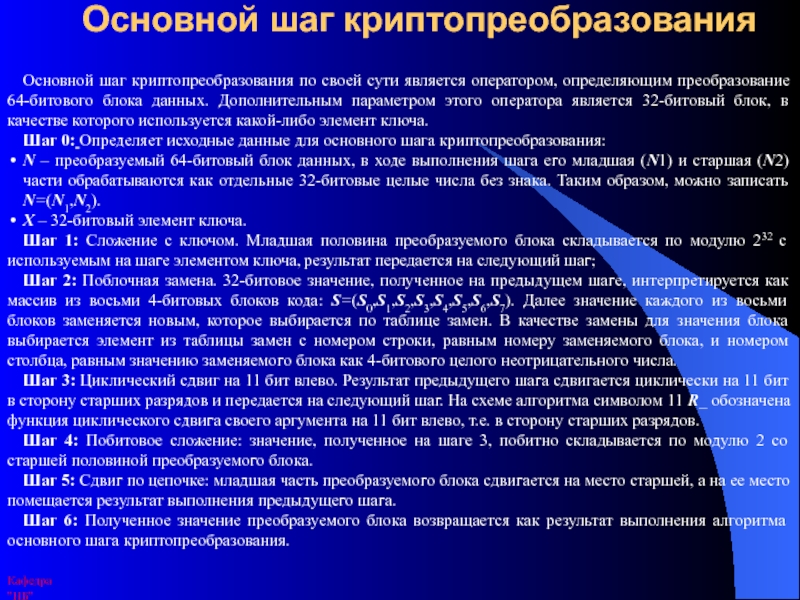

Слайд 4Основной шаг криптопреобразования по своей сути является оператором, определяющим преобразование

64-битового блока данных. Дополнительным параметром этого оператора является 32-битовый блок,

в качестве которого используется какой-либо элемент ключа.Шаг 0: Определяет исходные данные для основного шага криптопреобразования:

N – преобразуемый 64-битовый блок данных, в ходе выполнения шага его младшая (N1) и старшая (N2) части обрабатываются как отдельные 32-битовые целые числа без знака. Таким образом, можно записать N=(N1,N2).

X – 32-битовый элемент ключа.

Шаг 1: Сложение с ключом. Младшая половина преобразуемого блока складывается по модулю 232 с используемым на шаге элементом ключа, результат передается на следующий шаг;

Шаг 2: Поблочная замена. 32-битовое значение, полученное на предыдущем шаге, интерпретируется как массив из восьми 4-битовых блоков кода: S=(S0,S1,S2,S3,S4,S5,S6,S7). Далее значение каждого из восьми блоков заменяется новым, которое выбирается по таблице замен. В качестве замены для значения блока выбирается элемент из таблицы замен с номером строки, равным номеру заменяемого блока, и номером столбца, равным значению заменяемого блока как 4-битового целого неотрицательного числа.

Шаг 3: Циклический сдвиг на 11 бит влево. Результат предыдущего шага сдвигается циклически на 11 бит в сторону старших разрядов и передается на следующий шаг. На схеме алгоритма символом 11 R_ обозначена функция циклического сдвига своего аргумента на 11 бит влево, т.е. в сторону старших разрядов.

Шаг 4: Побитовое сложение: значение, полученное на шаге 3, побитно складывается по модулю 2 со старшей половиной преобразуемого блока.

Шаг 5: Сдвиг по цепочке: младшая часть преобразуемого блока сдвигается на место старшей, а на ее место помещается результат выполнения предыдущего шага.

Шаг 6: Полученное значение преобразуемого блока возвращается как результат выполнения алгоритма основного шага криптопреобразования.

Основной шаг криптопреобразования

Кафедра "ИБ"

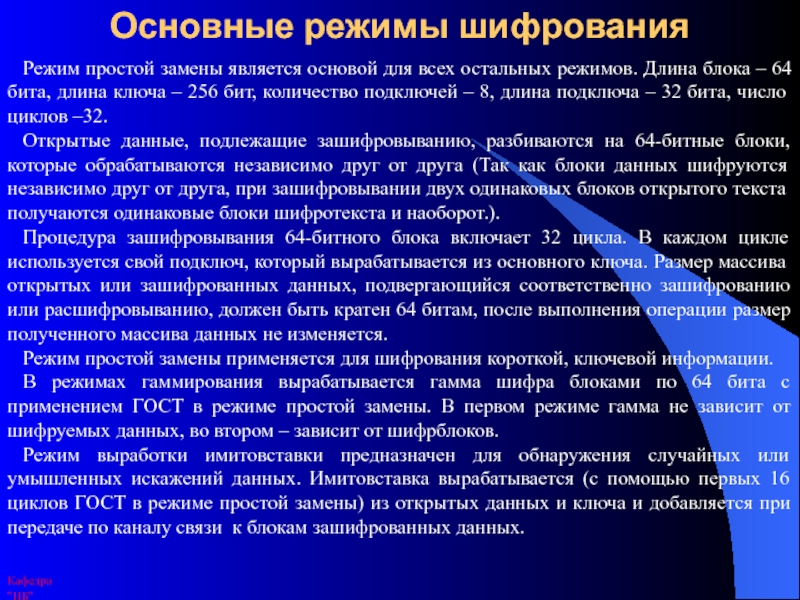

Слайд 5Основные режимы шифрования

Режим простой замены является основой для всех остальных

режимов. Длина блока – 64 бита, длина ключа – 256

бит, количество подключей – 8, длина подключа – 32 бита, число циклов –32.Открытые данные, подлежащие зашифровыванию, разбиваются на 64-битные блоки, которые обрабатываются независимо друг от друга (Так как блоки данных шифруются независимо друг от друга, при зашифровывании двух одинаковых блоков открытого текста получаются одинаковые блоки шифротекста и наоборот.).

Процедура зашифровывания 64-битного блока включает 32 цикла. В каждом цикле используется свой подключ, который вырабатывается из основного ключа. Размер массива открытых или зашифрованных данных, подвергающийся соответственно зашифрованию или расшифровыванию, должен быть кратен 64 битам, после выполнения операции размер полученного массива данных не изменяется.

Режим простой замены применяется для шифрования короткой, ключевой информации.

В режимах гаммирования вырабатывается гамма шифра блоками по 64 бита с применением ГОСТ в режиме простой замены. В первом режиме гамма не зависит от шифруемых данных, во втором – зависит от шифрблоков.

Режим выработки имитовставки предназначен для обнаружения случайных или умышленных искажений данных. Имитовставка вырабатывается (с помощью первых 16 циклов ГОСТ в режиме простой замены) из открытых данных и ключа и добавляется при передаче по каналу связи к блокам зашифрованных данных.

Кафедра "ИБ"

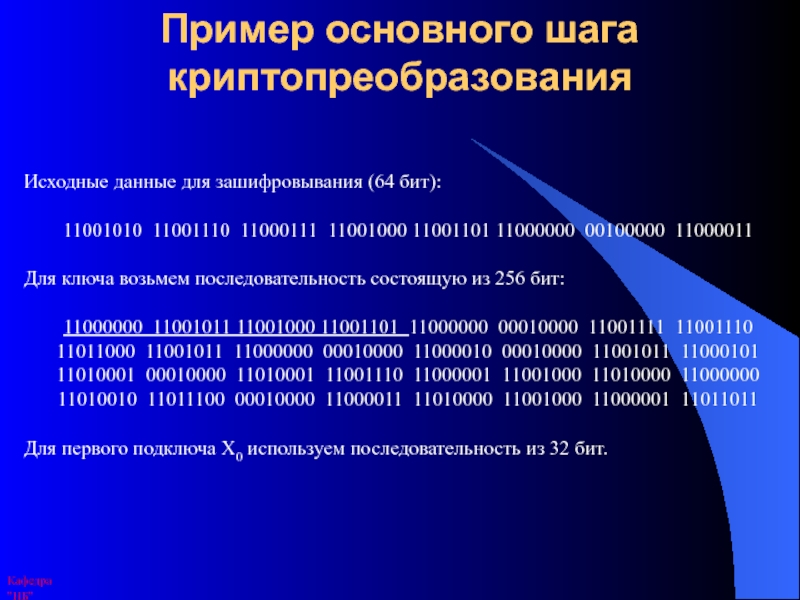

Слайд 6Пример основного шага криптопреобразования

Исходные данные для зашифровывания (64 бит):

11001010

11001110 11000111 11001000 11001101 11000000 00100000 11000011

Для ключа возьмем последовательность

состоящую из 256 бит:11000000 11001011 11001000 11001101 11000000 00010000 11001111 11001110

11011000 11001011 11000000 00010000 11000010 00010000 11001011 11000101

11010001 00010000 11010001 11001110 11000001 11001000 11010000 11000000

11010010 11011100 00010000 11000011 11010000 11001000 11000001 11011011

Для первого подключа Х0 используем последовательность из 32 бит.

Кафедра "ИБ"

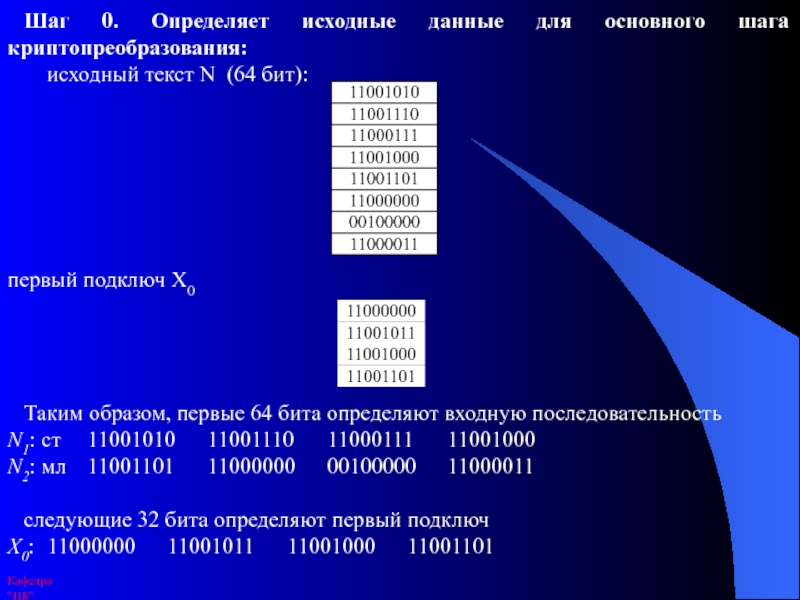

Слайд 7Шаг 0. Определяет исходные данные для основного шага криптопреобразования:

исходный текст

N (64 бит):

первый подключ X0

Таким образом, первые 64 бита определяют

входную последовательность N1: ст 11001010 11001110 11000111 11001000

N2: мл 11001101 11000000 00100000 11000011

следующие 32 бита определяют первый подключ

Х0: 11000000 11001011 11001000 11001101

Кафедра "ИБ"

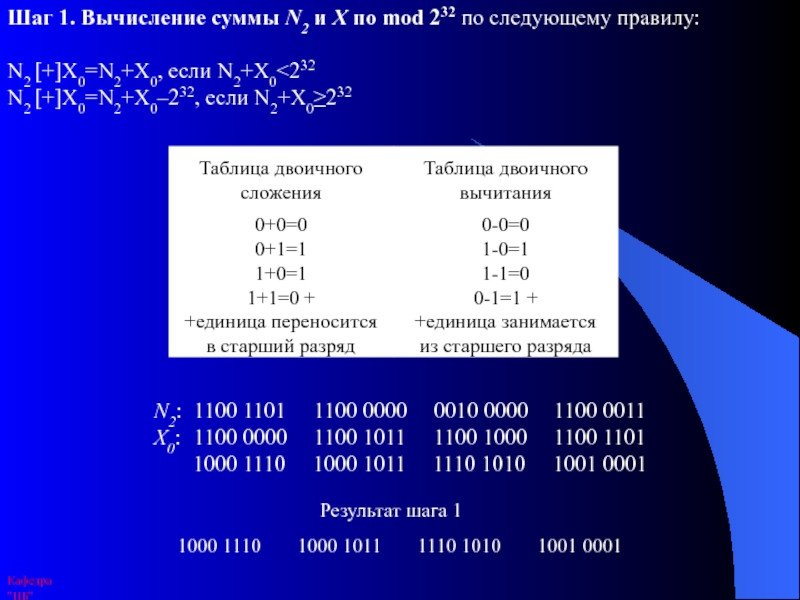

Слайд 8Кафедра "ИБ"

Шаг 1. Вычисление суммы N2 и Х по mod

232 по следующему правилу:

N2[+]Х0=N2+Х0, если N2+Х0232

N2[+]Х0=N2+Х0–232, если N2+Х0≥232

N2: 1100 1101 1100

0000 0010 0000 1100 0011Х0: 1100 0000 1100 1011 1100 1000 1100 1101

1000 1110 1000 1011 1110 1010 1001 0001

Результат шага 1

1000 1110 1000 1011 1110 1010 1001 0001

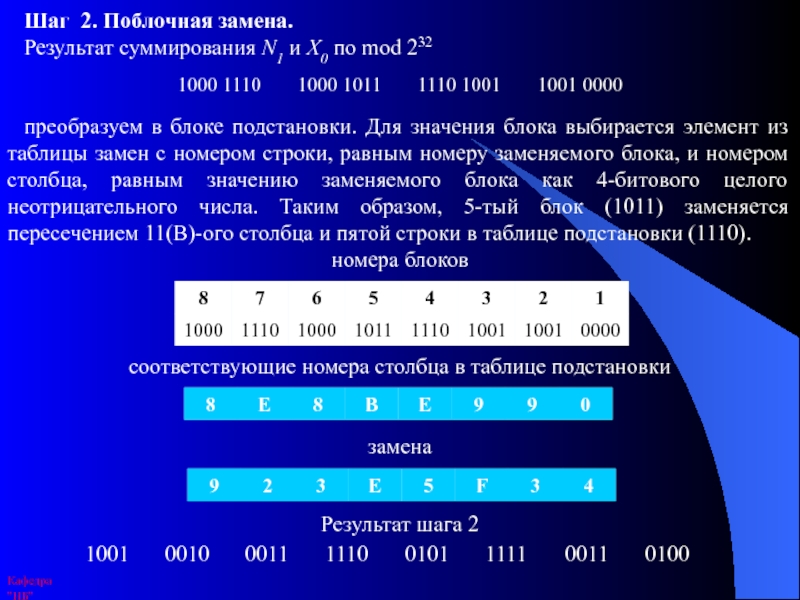

Слайд 9Шаг 2. Поблочная замена.

Результат суммирования N1 и X0 по mod

232

1000 1110 1000 1011 1110 1001 1001 0000

преобразуем в блоке подстановки. Для значения

блока выбирается элемент из таблицы замен с номером строки, равным номеру заменяемого блока, и номером столбца, равным значению заменяемого блока как 4-битового целого неотрицательного числа. Таким образом, 5-тый блок (1011) заменяется пересечением 11(В)-ого столбца и пятой строки в таблице подстановки (1110).номера блоков

соответствующие номера столбца в таблице подстановки

замена

Кафедра "ИБ"

Результат шага 2

1001 0010 0011 1110 0101 1111 0011 0100

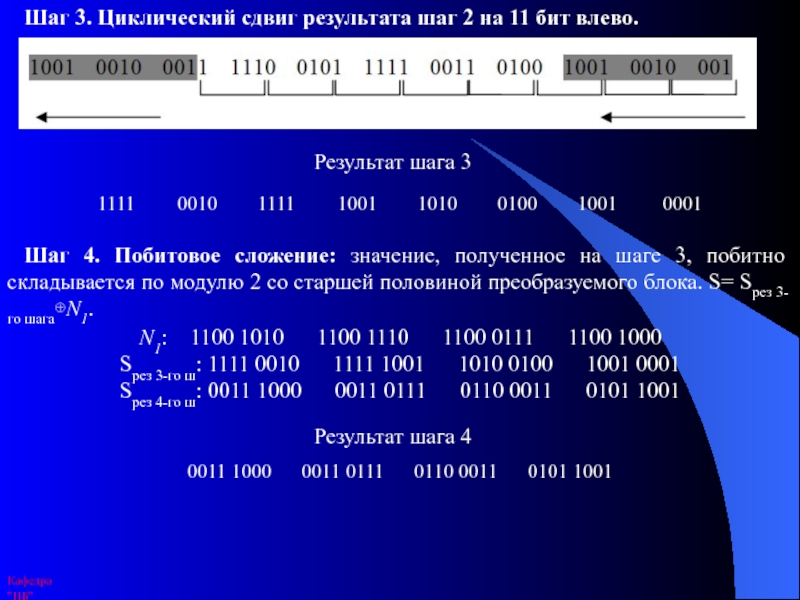

Слайд 10Шаг 3. Циклический сдвиг результата шаг 2 на 11 бит

влево.

1111 0010 1111 1001 1010 0100 1001 0001

Результат шага

3Шаг 4. Побитовое сложение: значение, полученное на шаге 3, побитно складывается по модулю 2 со старшей половиной преобразуемого блока. S= Sрез 3-го шагаN1.

N1: 1100 1010 1100 1110 1100 0111 1100 1000

Sрез 3-го ш: 1111 0010 1111 1001 1010 0100 1001 0001

Sрез 4-го ш: 0011 1000 0011 0111 0110 0011 0101 1001

Результат шага 4

0011 1000 0011 0111 0110 0011 0101 1001

Кафедра "ИБ"

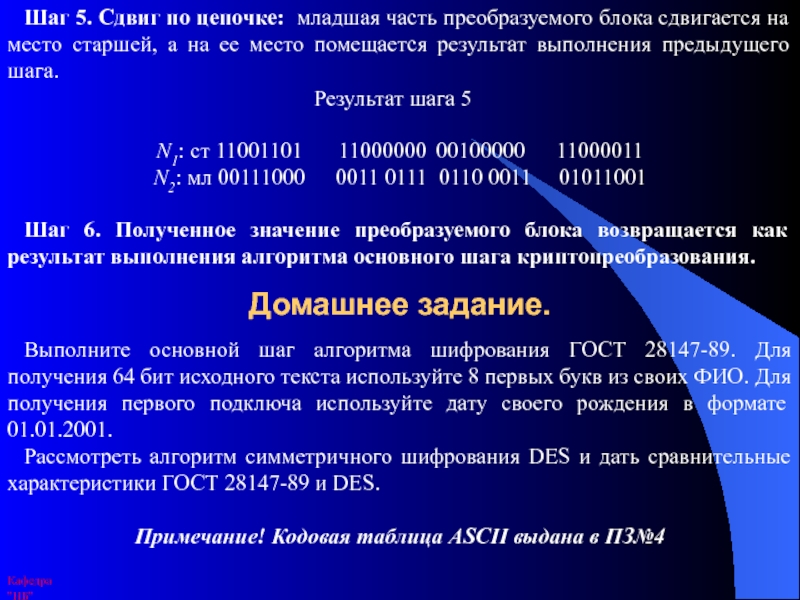

Слайд 11Шаг 5. Сдвиг по цепочке: младшая часть преобразуемого блока сдвигается

на место старшей, а на ее место помещается результат выполнения

предыдущего шага.N1: ст 11001101 11000000 00100000 11000011

N2: мл 00111000 0011 0111 0110 0011 01011001

Результат шага 5

Шаг 6. Полученное значение преобразуемого блока возвращается как результат выполнения алгоритма основного шага криптопреобразования.

Домашнее задание.

Выполните основной шаг алгоритма шифрования ГОСТ 28147-89. Для получения 64 бит исходного текста используйте 8 первых букв из своих ФИО. Для получения первого подключа используйте дату своего рождения в формате 01.01.2001.

Рассмотреть алгоритм симметричного шифрования DES и дать сравнительные характеристики ГОСТ 28147-89 и DES.

Примечание! Кодовая таблица ASCII выдана в ПЗ№4

Кафедра "ИБ"