Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Шифровальные Машины

Содержание

- 1. Шифровальные Машины

- 2. Шифровальные машиныПричины:Появление радиосвязи и возрастание объемов передачиПреимущества:СкоростьУстранение ошибок оператора

- 3. ЭнигмаOn February 23, 1918, engineer Arthur Scherbius

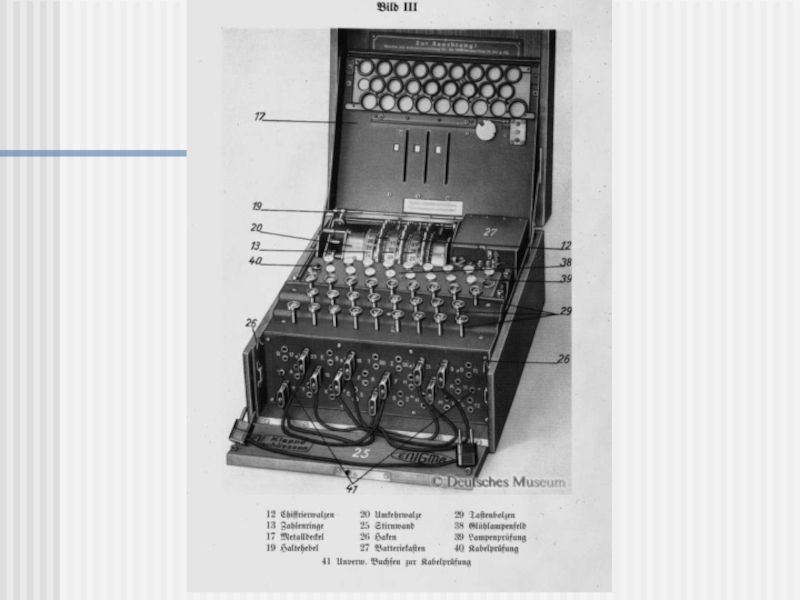

- 4. Один из вариантов Энигмы

- 5. Слайд 5

- 6. (1) The finger notches used to turn

- 7. Слайд 7

- 8. Слайд 8

- 9. In this illustration, when key W is

- 10. Слайд 10

- 11. Начало научного периода1949 год Работа Шеннона (теория

- 12. 1970-е года DES – открытый стандарт шифрования

- 13. Современный этапМетоды защиты задействуют комплексный подход и

- 14. Современные методы защиты информации (программно-аппаратные)

- 15. ТерминологияШифрованиеРасшифрованиеКриптоанализ (взлом)ЗашифрованиеДешифрование (рекомендуется как термин обозначающий взлом)

- 16. ОбозначенияМ – сообщиеК – ключЕ – крипограмма– XOR сложение по модулю 2

- 17. Обозначения 2ШифрованиеE=f(M,K)РасшифрованиеM=g(E,K)

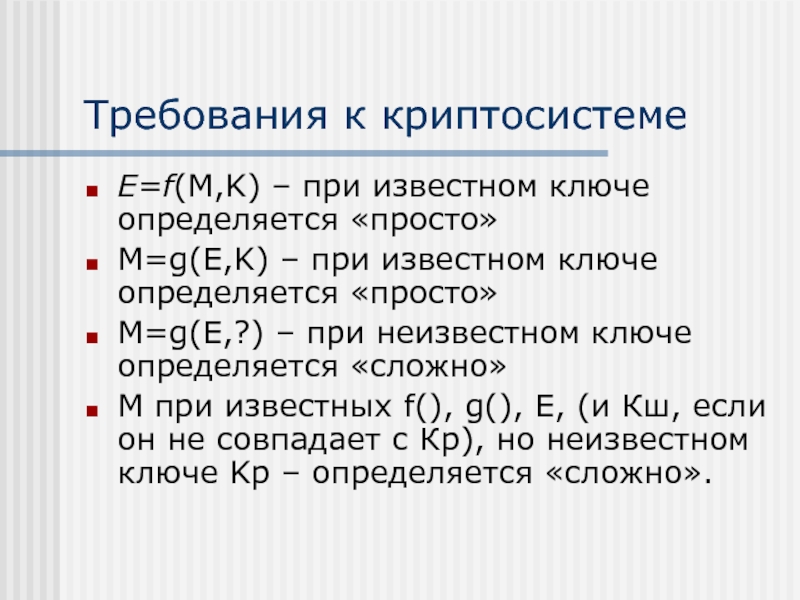

- 18. Требования к криптосистемеE=f(M,K) – при известном ключе

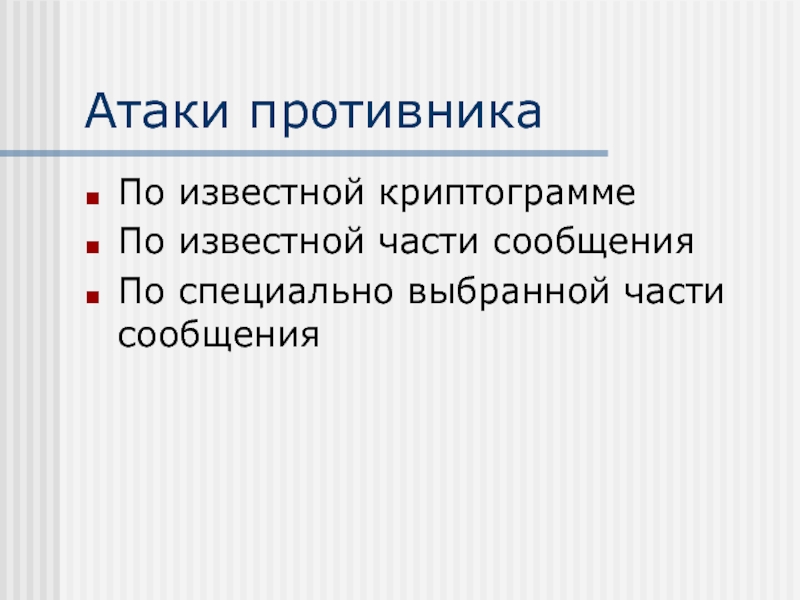

- 19. Атаки противникаПо известной криптограммеПо известной части сообщенияПо специально выбранной части сообщения

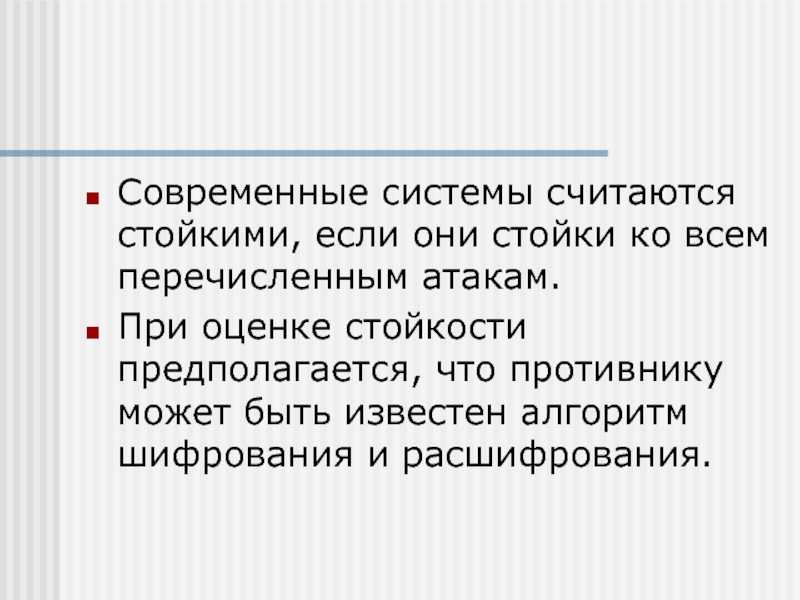

- 20. Современные системы считаются стойкими, если они стойки

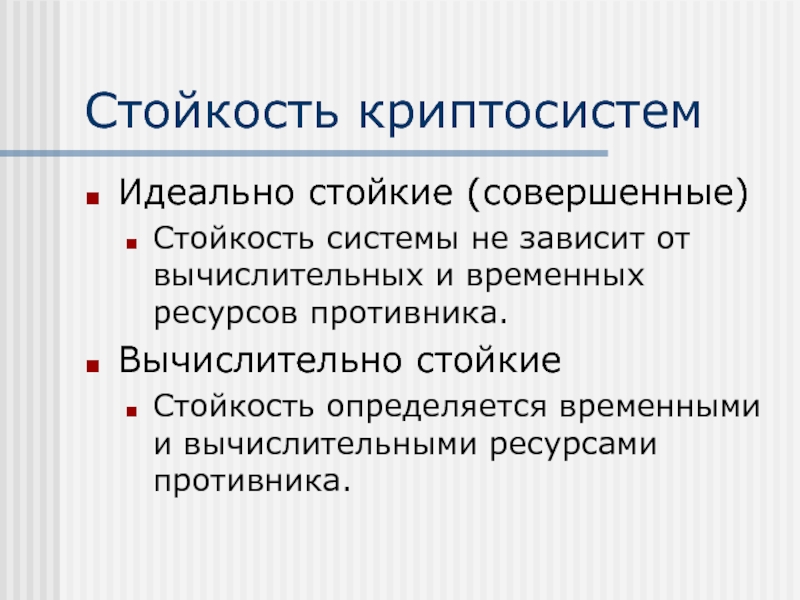

- 21. Стойкость криптосистемИдеально стойкие (совершенные)Стойкость системы не зависит

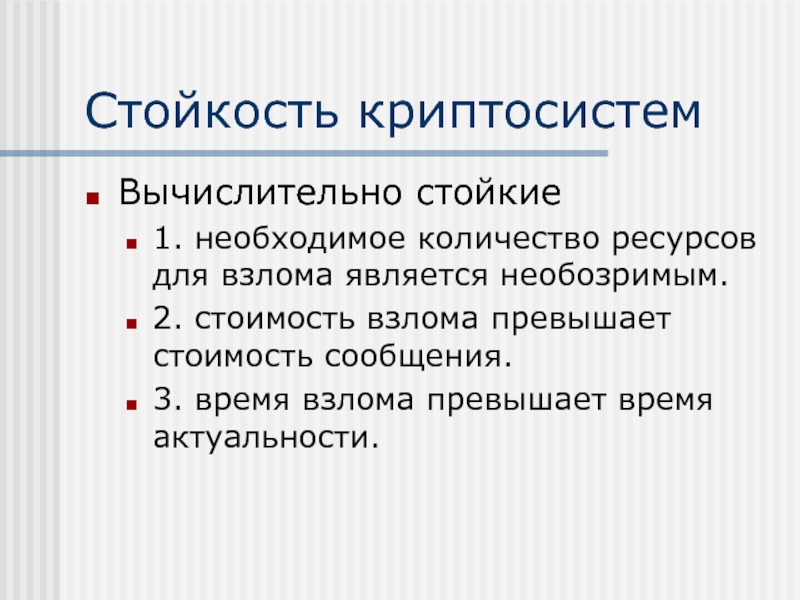

- 22. Стойкость криптосистемВычислительно стойкие 1. необходимое количество ресурсов для

- 23. Скачать презентанцию

Шифровальные машиныПричины:Появление радиосвязи и возрастание объемов передачиПреимущества:СкоростьУстранение ошибок оператора

Слайды и текст этой презентации

Слайд 2Шифровальные машины

Причины:

Появление радиосвязи и возрастание объемов передачи

Преимущества:

Скорость

Устранение ошибок оператора

Слайд 3Энигма

On February 23, 1918, engineer Arthur Scherbius

С 28 года

на вооружении в Германии. Претерпела некоторое усложнение.

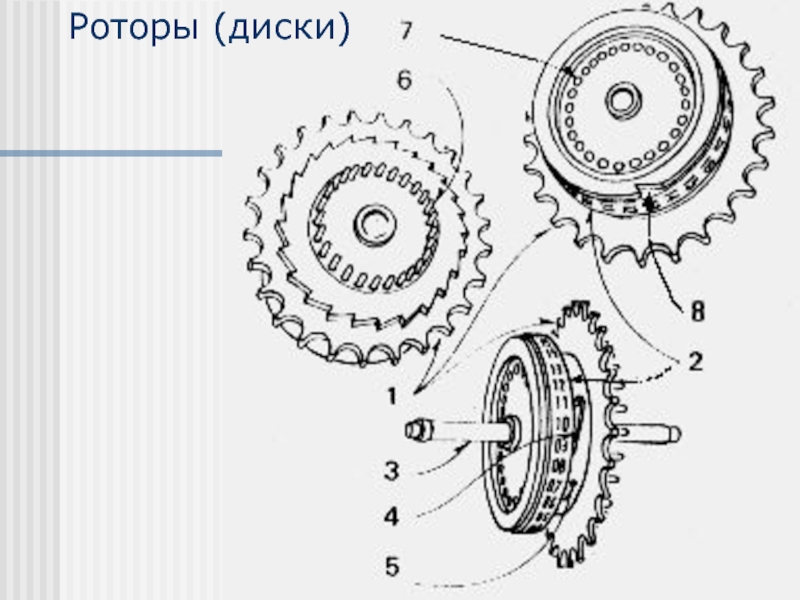

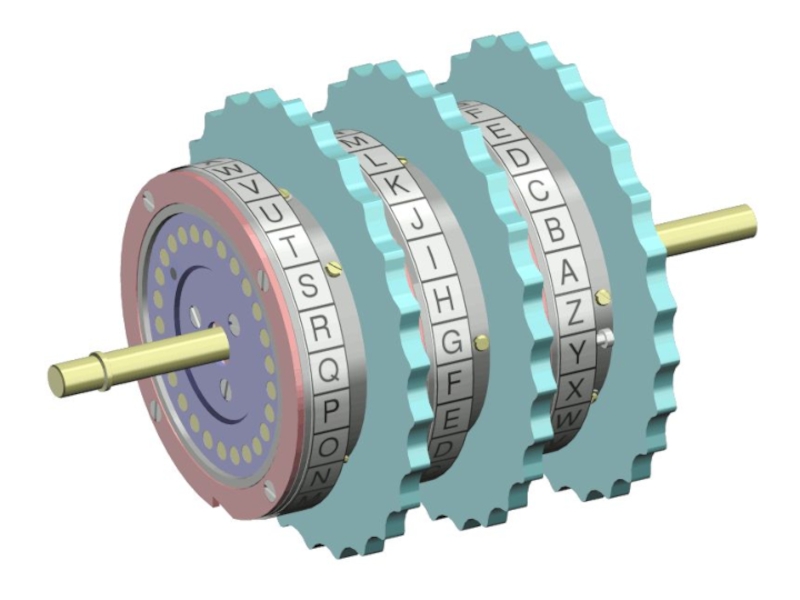

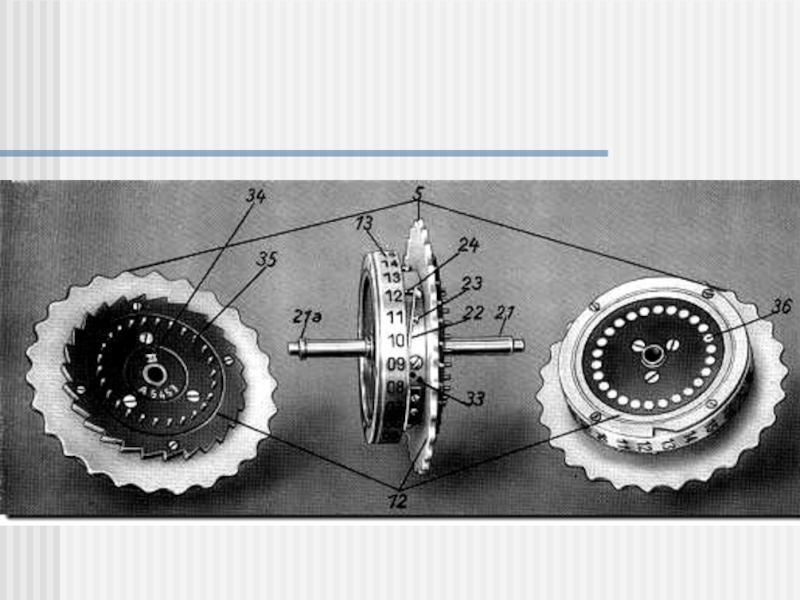

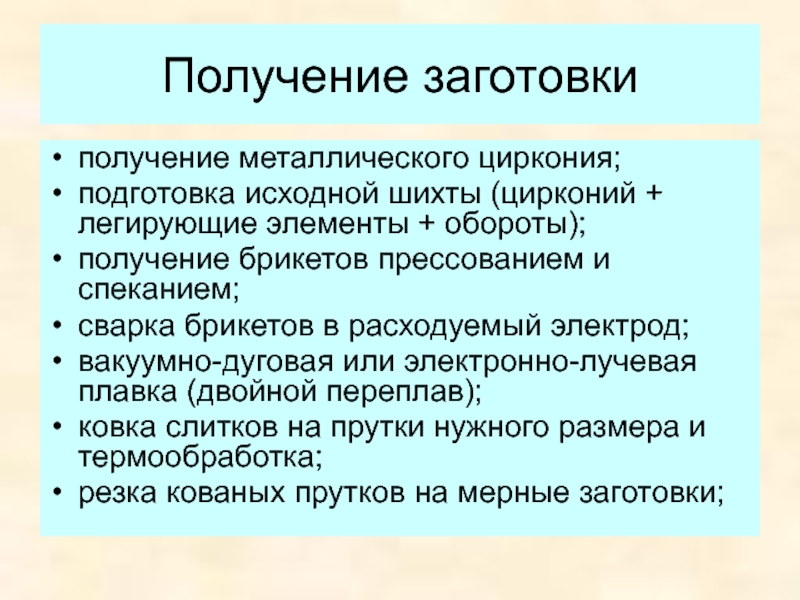

Слайд 6(1) The finger notches used to turn the rotors to

a start position.

(2) The alphabet RING or tyre round the

circumference of the rotor (see below for an explanation of its significance).

(3) The shaft upon which the rotors turn.

(4) The catch which locks the alphabet ring to the core (5).

(5) The CORE containing the cross-wiring between contacts (6) and discs (7). It is the core which effects the essential alphabetic substitution.

(6) The spring loaded contacts to make contact with the next rotor.

(7) The discs embedded into the core to make contact with the spring-loaded contacts in the next rotor.

(8) The CARRY notch attached to the alphabet ring (see below for explanation).

Роторы (диски)

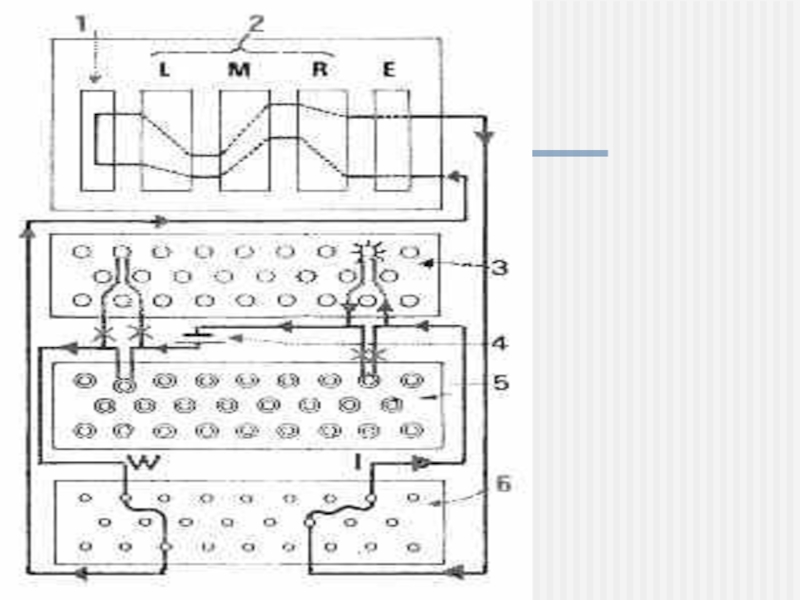

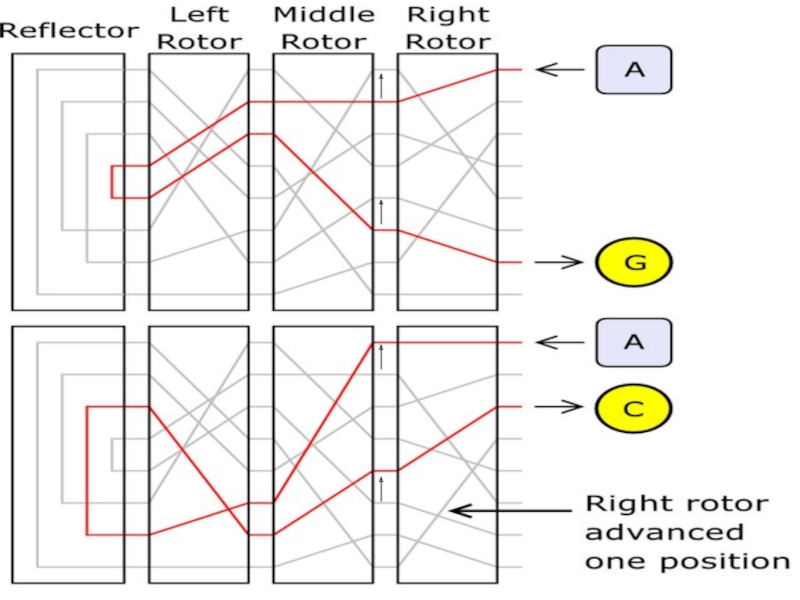

Слайд 9In this illustration, when key W is pressed on the

keyboard (5) current from the battery (4) flows to the

plugboard panel socket W, but socket W has been plugged to socket X so current flows up to the entry disc (E) at point X. The current then flows through the internal wiring in the rotors (2) to the reflector (1). Here it is turned round and flows back through the rotors in the reverse direction emerging from the entry disc at terminal H. Terminal H on the Entry disc is connected to socket H on the plugboard (6) but this socket is plugged to socket I so finally the current flows to lamp I which lights up. Thus in this instance, the letter W is enciphered to I.Слайд 11Начало научного периода

1949 год Работа Шеннона (теория информации, связи)– Секретность

систем связи

В работе сформулированы общие принципы построения стойких систем защиты.

В

России аналогичные работы проводятся Котельниковым (ученый, работавший в области теории связи)Слайд 121970-е года DES – открытый стандарт шифрования в США

1970 середина

Криптография с открытым ключом (Кш‡Кр)

1989 Российский открытый стандарт ГОСТ –28147-89

2000

Новый стандарт в США AESСлайд 13Современный этап

Методы защиты задействуют комплексный подход и основаны на современных

стандартах.

Широкое применение научных методов для оценки уровня защищенности информационной системы

Появление

новых видов защиты данных (цифровая подпись).

Использование новейших достижений в области физики (квантовая криптография, квантовые компьютеры).

Слайд 15Терминология

Шифрование

Расшифрование

Криптоанализ (взлом)

Зашифрование

Дешифрование

(рекомендуется как термин обозначающий взлом)

Слайд 18Требования к криптосистеме

E=f(M,K) – при известном ключе определяется «просто»

M=g(E,K) –

при известном ключе определяется «просто»

M=g(E,?) – при неизвестном ключе определяется

«сложно»M при известных f(), g(), E, (и Кш, если он не совпадает с Кр), но неизвестном ключе Kр – определяется «сложно».