Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Структура Файстеля (фейстеля)

Содержание

- 1. Структура Файстеля (фейстеля)

- 2. Структура ФайстеляПроблема выбора размера блокаБольшие блоки дают

- 3. Структура ФайстеляКомпромисРазбить блок на два подблокаВыполнить нелинейные

- 4. Структура ФайстеляСтойкость конкретной итерации несколько снижается, но

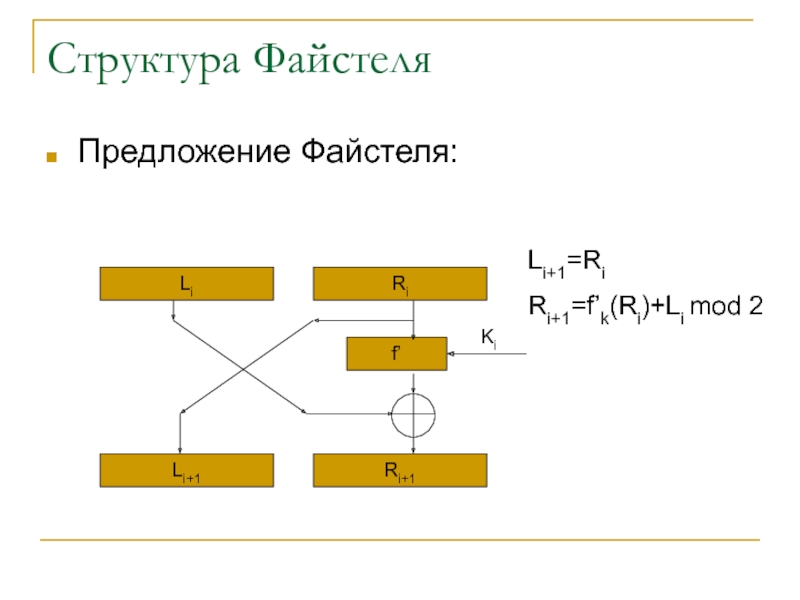

- 5. Структура ФайстеляПредложение Файстеля:LiRiLi+1Ri+1f’KiLi+1=RiRi+1=f’k(Ri)+Li mod 2

- 6. Структура ФайстеляОсобенности:Нелинейное преобразование только половиныПеремешивание реализовано суммированием

- 7. Структура ФайстеляОбычно для каждой итерации из основного

- 8. Структура ФайстеляПо данной схеме построено большинство шифров конца двадцатого века.

- 9. Параметры блоковых шифровDES (Data Encryption Standard) – Федеральный стандарт

- 10. Слайд 10

- 11. Ключи итераций

- 12. Параметры блоковых шифров (DES)

- 13. Параметры блоковых шифров (DES)Именно нелинейные преобразования

- 14. ГОСТ-28147государственный стандарт шифрования Российской Федерации.Основан на структуре

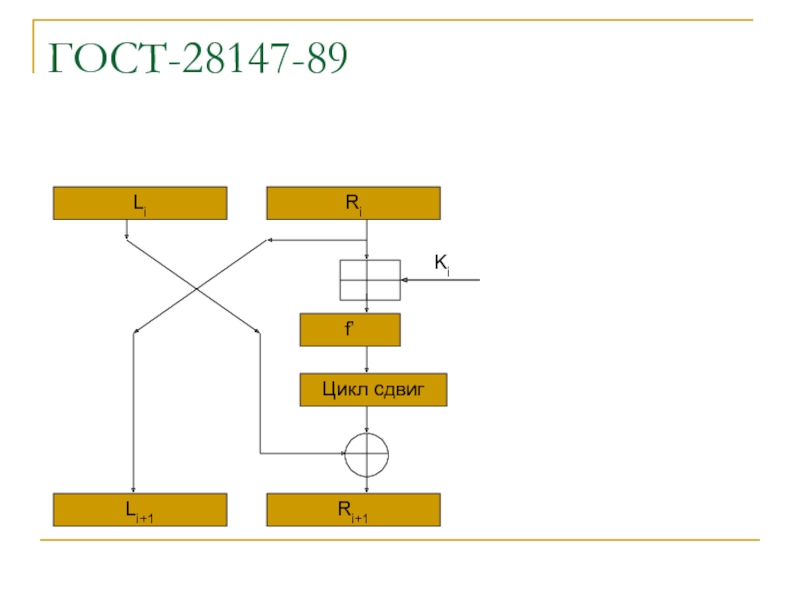

- 15. ГОСТ-28147-89LiRiLi+1Ri+1KiЦикл сдвигf’

- 16. AES стандарт в США с 2000 года

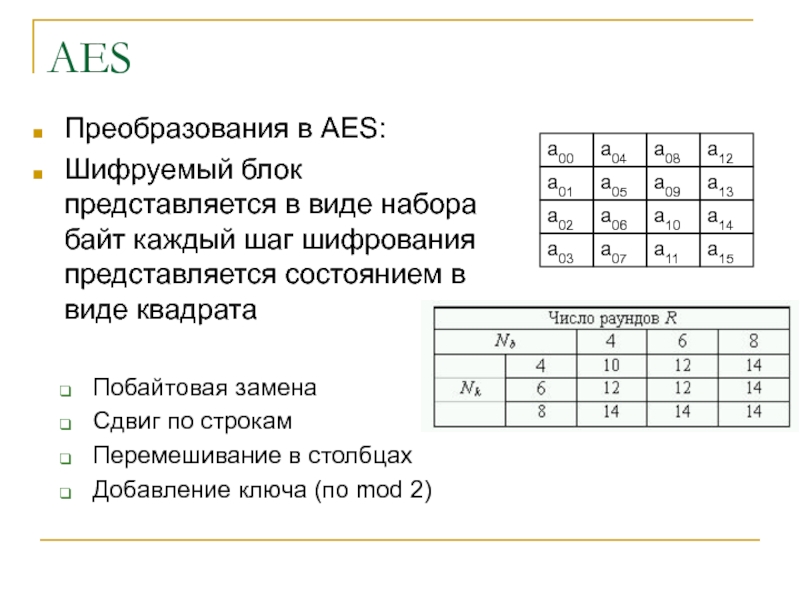

- 17. AESПреобразования в AES:Шифруемый блок представляется в виде

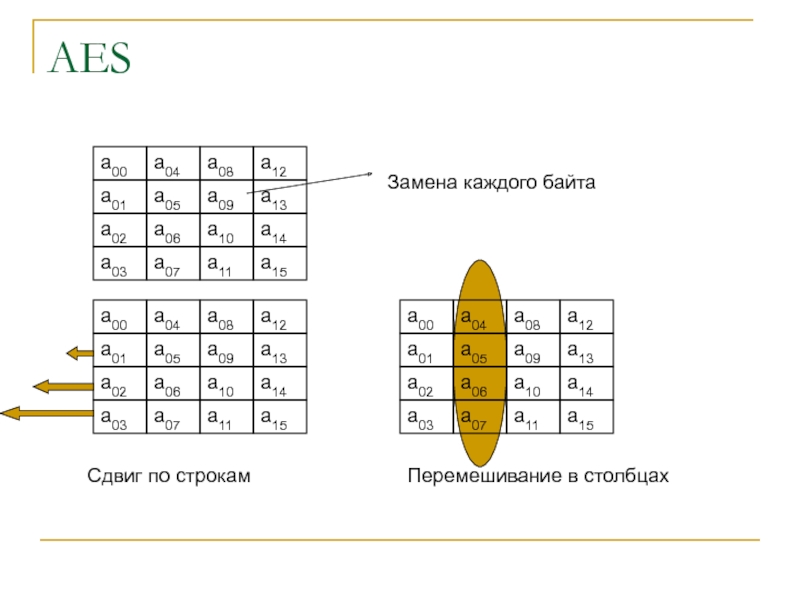

- 18. AESa00a04a08a12a01a05a09a13a02a06a10a14a03a07a11a15a00a04a08a12a01a05a09a13a02a06a10a14a03a07a11a15a00a04a08a12a01a05a09a13a02a06a10a14a03a07a11a15Замена каждого байтаСдвиг по строкамПеремешивание в столбцах

- 19. Другие блоковые шифрыCASTMARSTWOFISHRC6SERPENT

- 20. Многократное шифрованиеДля увеличение стойкости выбранного шифраE=FK2(FK1(M)) M=GK1(GK2(E)) (двукратное)Не

- 21. Атака встреча по середине M* E* (M**

- 22. Многократное шифрованиеСложность взлома однократного: 2NСложность взлома двукратного:

- 23. TripleDes

- 24. Скачать презентанцию

Структура ФайстеляПроблема выбора размера блокаБольшие блоки дают большую стойкостьМаленькие блоки дают высокую скоростьПояснение:С ростом блока нарастает сложность нелинейного преобразования по степенному закону.

Слайды и текст этой презентации

Слайд 2Структура Файстеля

Проблема выбора размера блока

Большие блоки дают большую стойкость

Маленькие блоки

дают высокую скорость

степенному закону.Слайд 3Структура Файстеля

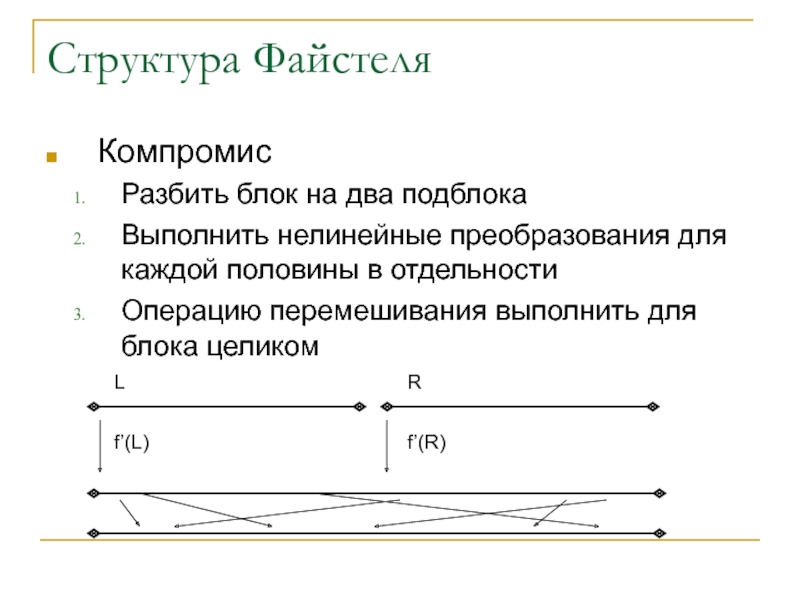

Компромис

Разбить блок на два подблока

Выполнить нелинейные преобразования для каждой

половины в отдельности

Операцию перемешивания выполнить для блока целиком

f’(L)

f’(R)

L

R

Слайд 4Структура Файстеля

Стойкость конкретной итерации несколько снижается, но может быть скомпенсирована

повышением числа итераций.

Примерная сложность:

В обычном случае ~2n

С подблоками ~2(n/2)*2= 2(n/2)+1

Слайд 6Структура Файстеля

Особенности:

Нелинейное преобразование только половины

Перемешивание реализовано суммированием по mod 2.

Такая

схема позволяет выбирать Н.П., которое может не иметь обратного, так

как используется сумма по mod 2.Слайд 7Структура Файстеля

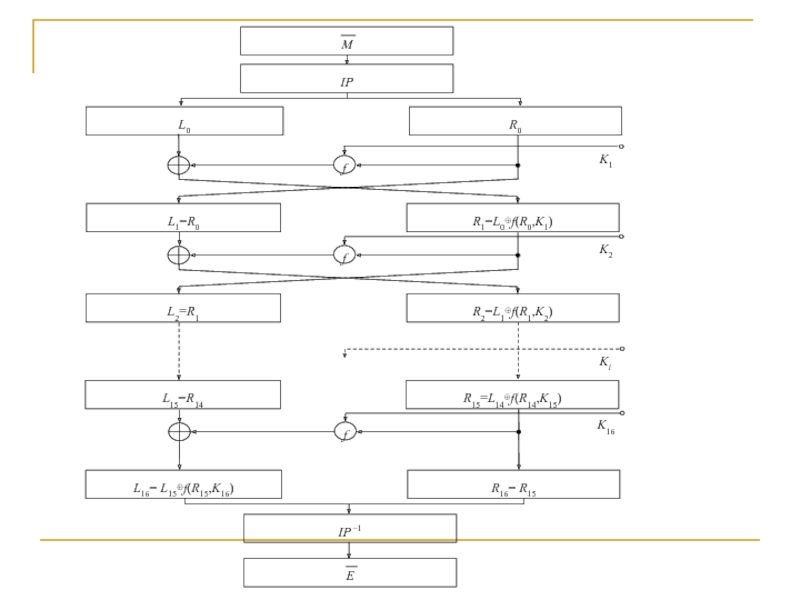

Обычно для каждой итерации из основного ключа вырабатываются ключи

итераций:

K -> (K1,K2,… , Kd) d- число итераций

На последней итерации

левая часть не меняется с правой.Расшифрование происходит по этой же схеме с обратным порядком ключей итераций.

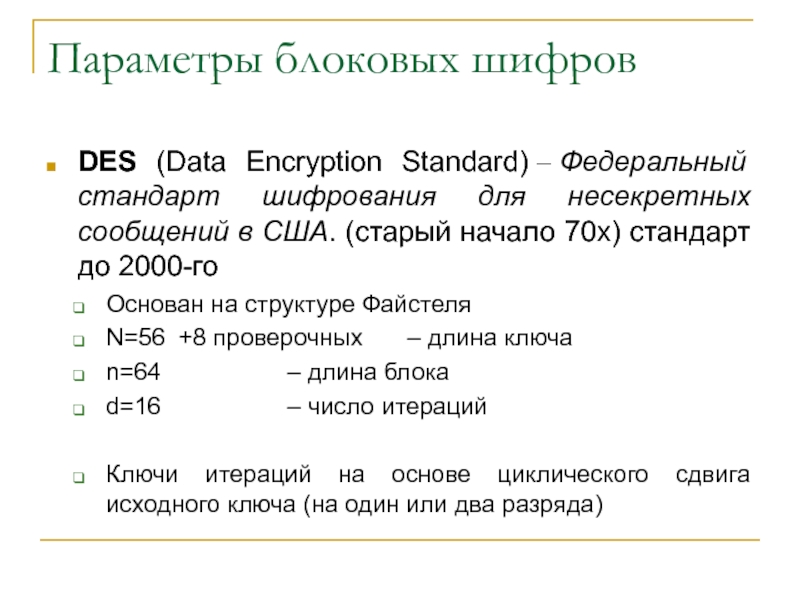

Слайд 9Параметры блоковых шифров

DES (Data Encryption Standard) – Федеральный стандарт шифрования для несекретных

сообщений в США. (старый начало 70х) стандарт до 2000-го

Основан на

структуре ФайстеляN=56 +8 проверочных – длина ключа

n=64 – длина блока

d=16 – число итераций

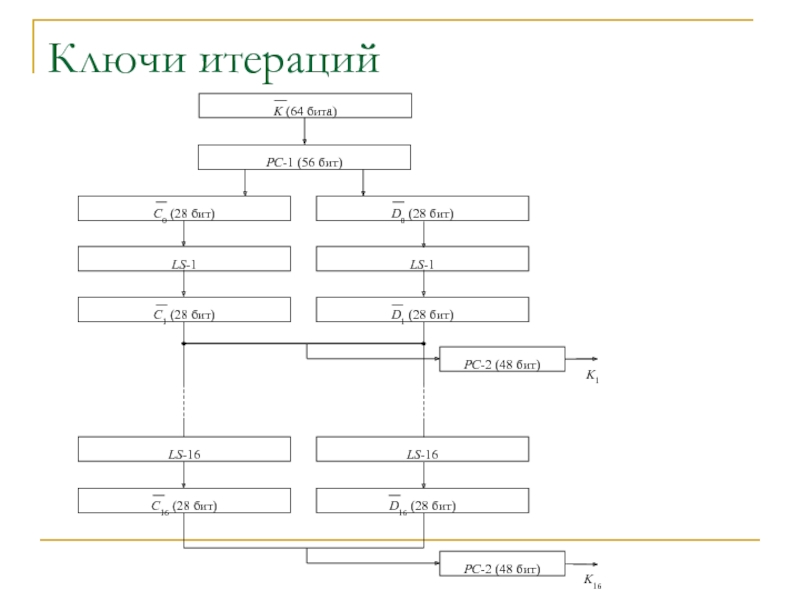

Ключи итераций на основе циклического сдвига исходного ключа (на один или два разряда)

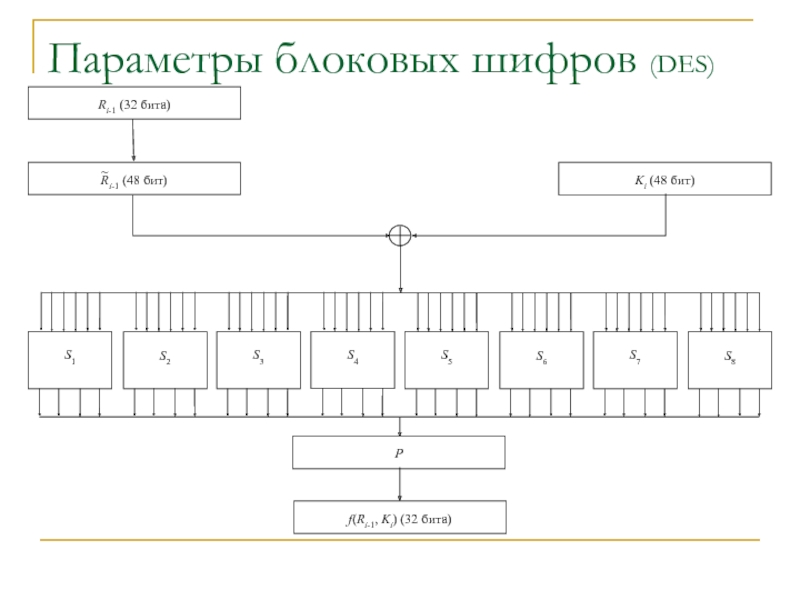

Слайд 13Параметры блоковых шифров (DES)

Именно нелинейные преобразования

S1 S2 … S8

обеспечивают криптостойкость.

Основной недостаток шифра DES – короткий ключ. С середины

90-х в чистом виде почти не используется.может быть вскрыт:

на специализированной технике за несколько минут.

На P-IV 3000 за несколько месяцев – лет.

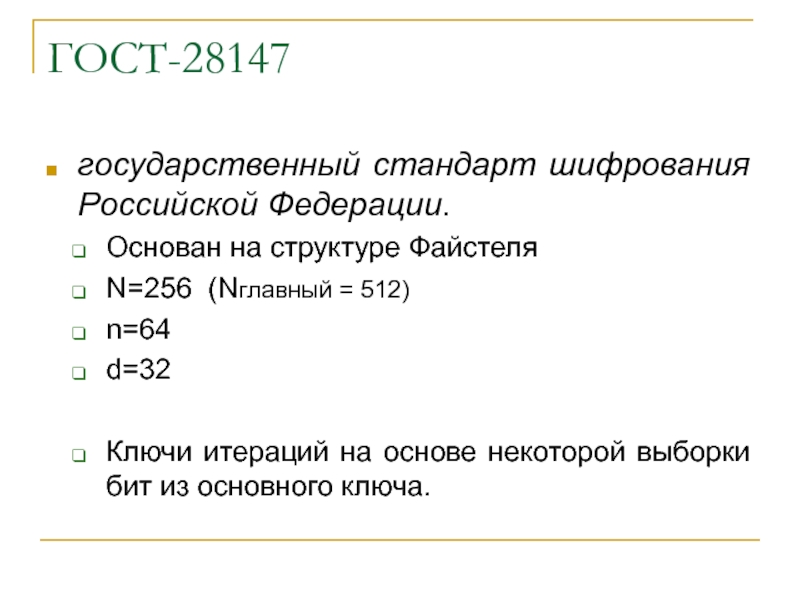

Слайд 14ГОСТ-28147

государственный стандарт шифрования Российской Федерации.

Основан на структуре Файстеля

N=256 (Nглавный =

512)

n=64

d=32

Ключи итераций на основе некоторой выборки бит из основного ключа.

Слайд 16AES стандарт в США с 2000 года

Advanced Encryption Standard

Схема

квадрат

N=128, 192, 256

n= 128, 192, 256

d=f(N,n) d=10,12,14

Конкурс на AES:

относительно высокая стойкость

и скоростьнебольшая стоимость

возможность эффективной программной и аппаратной реализации (и на 32битной)

гибкость (переменная длина блоков)

реализуемость в системах с ограниченным количеством памяти.

RIJNDAEL

Слайд 17AES

Преобразования в AES:

Шифруемый блок представляется в виде набора байт каждый

шаг шифрования представляется состоянием в виде квадрата

Побайтовая замена

Сдвиг по строкам

Перемешивание

в столбцахДобавление ключа (по mod 2)

a00

a04

a08

a12

a01

a05

a09

a13

a02

a06

a10

a14

a03

a07

a11

a15

Слайд 18AES

a00

a04

a08

a12

a01

a05

a09

a13

a02

a06

a10

a14

a03

a07

a11

a15

a00

a04

a08

a12

a01

a05

a09

a13

a02

a06

a10

a14

a03

a07

a11

a15

a00

a04

a08

a12

a01

a05

a09

a13

a02

a06

a10

a14

a03

a07

a11

a15

Замена каждого байта

Сдвиг по строкам

Перемешивание в столбцах

Слайд 20Многократное шифрование

Для увеличение стойкости выбранного шифра

E=FK2(FK1(M)) M=GK1(GK2(E)) (двукратное)

Не для всех типов

преобразований имеет смысл.

E=FK2(FK1(M)); E=FK3(M); (например в потоковых)

Для большинства блоковых

шифров стойкость повышаетсяДвукратное шифрование не эффективно

GK2(E)=FK1(M) *

Слайд 21Атака встреча по середине M* E* (M** E**)- известные образцы сообщений

и криптограмм

N

N

N

Km Kl – возможные ключи

Слайд 22Многократное шифрование

Сложность взлома однократного: 2N

Сложность взлома двукратного: 2N+1

Двукратное шифрование эквивалентно

удлинению ключа на 1 бит.

Сложность взлома трехкратного: 22N

Обычно применяют трехкратное.

Конец

90-х Тройной DES (TripleDES)FK3( GK2(FK1(M)));

Шифратор DES