Слайд 1ИБ 6

Методы и средства ограничения доступа

Тема 6: Программно-аппаратные методы и

средства ограничения доступа к компонентам компьютера.

Основная литература:

Автоматизированные системы. Защита

от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. – М.: Гостехкомиссия Россия, 1992.

Куприянов А.И. Основы защиты информации. Учебное пособие для студентов высших учебных заведений./ А.И.Куприянов, А.В.Сахаров, В.А.Швецов. – М.: Издательский центр академия, 2006.

Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. – М.: ДМК Пресс, 2008.

Дополнительная литература:

Петраков А.В. Основы практической защиты информации. – 4-е издание, дополненное. Учебное пособие. – М.: СОЛОН-Пресс, 2005.

Хорев.А.А. Способы и средства защиты информации. М. МО РФ 1998.

Слайд 2ИБ 6

Методы и средства ограничения доступа

Общие положения

Программно-аппаратные средства информационной безопасности

(ПиАСИБ) по своей сути являются средствами инженерно-технической защиты информации, которая,

в свою очередь представляет собой одно из направлений обеспечения информационной безопасности.

Слайд 3ИБ 6

Методы и средства ограничения доступа

К аппаратным средствам защиты информации

относятся электронные и электронно-механические устройства, включаемые в состав технических средств

КС и выполняющие (самостоятельно или в едином комплексе с программными средствами) некоторые функции обеспечения информационной безопасности.

Критерием отнесения устройства к аппаратным, а не к инженерно-техническим средствам защиты является обязательное включение в состав технических средств КС.

Слайд 4ИБ 6

Методы и средства ограничения доступа

К основным аппаратным средствам защиты

информации относятся:

устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых

карт, отпечатков пальцев

и т.п.);

устройства для шифрования информации;

устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и

блокираторы).

Слайд 5ИБ 6

Методы и средства ограничения доступа

Примеры вспомогательных аппаратных средств защиты

информации:

устройства уничтожения информации на магнитных носителях;

устройства сигнализации о попытках несанкционированных

действий

пользователей КС и др.

Слайд 6ИБ 6

Методы и средства ограничения доступа

Аппаратные средства и методы защиты

распространены достаточно широко. Однако из-за того, что они не обладают

достаточной гибкостью, часто теряют свои защитные свойства при раскрытии их принципов действия и в дальнейшем не могут быть используемы.

Слайд 7ИБ 6

Методы и средства ограничения доступа

Под программными средствами защиты информации

понимают специальные программы, включаемые в состав программного обеспечения КС исключительно

для выполнения защитных функций.

Слайд 8ИБ 6

Методы и средства ограничения доступа

К основным программным средствам защиты

информации относятся:

программы идентификации и аутентификации пользователей КС;

программы разграничения доступа пользователей

к ресурсам КС;

программы шифрования информации;

программы защиты информационных ресурсов (системного и прикладного программного обеспечения, баз данных, компьютерных средств обучения и т. п.) от несанкционированного изменения, использования и копирования.

Слайд 9ИБ 6

Методы и средства ограничения доступа

Заметим, что под идентификацией, применительно

к обеспечению информаци-онной безопасности КС, понимают однозначное распознавание уникального имени

субъекта КС.

Аутентификация означает подтверждение того, что предъявленное имя соответствует данному субъекту (подтверждение подлинности субъекта).

Слайд 10ИБ 6

Методы и средства ограничения доступа

Примеры вспомогательных программных средств защиты

информации:

программы уничтожения остаточной информации (в блоках оперативной памяти, временных файлах

и т. п.);

программы аудита (ведения регистрационных журналов) событий, связанных с безопасностью КС, для обеспечения возможности восстановления и доказательства факта происшествия этих событий;

программы имитации работы с нарушителем (отвлечения его на получение якобы конфиденциальной информации);

программы тестового контроля защищенности КС и др.

Слайд 11ИБ 6

Методы и средства ограничения доступа

К преимуществам программных средств защиты

информации относятся:

простота тиражирования;

гибкость (возможность настройки на различные условия применения, учитывающие

специфику угроз информационной безопасности конкретных КС);

простота применения — одни программные средства, например шифрования, работают в «прозрачном» (незаметном для

пользователя) режиме, а другие не требуют от пользователя никаких новых (по сравнению с другими программами) навыков;

практически неограниченные возможности их развития путем внесения изменений для учета новых угроз безопасности информации.

Слайд 12ИБ 6

Методы и средства ограничения доступа

К недостаткам программных средств защиты

информации относятся:

снижение эффективности КС за счет потребления ее ресурсов, требуемых

для функционирование программ защиты;

более низкая производительность (по сравнению с выполняющими аналогичные функции аппаратными средствами защиты,

например шифрования);

Слайд 13ИБ 6

Методы и средства ограничения доступа

1.1. Классификация программно-аппаратных систем идентификации

и аутентификации

Основным способом защиты информации от злоумышленников считается внедрение

так называемых средств AAA, или 3А (authentication, authorization, administration -аутентификация, авторизация, администри-рование).

Среди средств AAA значимое место занимают аппаратно-программные системы идентификации и аутентификации (СИА) и устройства ввода идентификационных признаков (УВИП - термин соответствует ГОСТ Р 51241-98), предназначенные для обеспечения защиты от НСД к компьютерам.

Слайд 14ИБ 6

Методы и средства ограничения доступа

При использовании СИА сотрудник получает

доступ к компьютеру или в корпоративную сеть только после успешного

прохождения процедуры идентификации и аутентификации.

Идентификация заключается в распознавании пользователя по присущему или присвоенному ему идентификационному признаку.

Проверка принадлежности пользователю предъявленного им идентификационного признака осуществляется в процессе аутентификации.

В состав аппаратно-программных СИА входят идентификаторы, устройства ввода-вывода (считыватели, контактные устройства, адаптеры, платы доверенной загрузки, разъемы системной платы и др.) и соответствующее ПО.

Слайд 15ИБ 6

Методы и средства ограничения доступа

Классификация СИА по виду

идентификационных признаков

Современные СИА по виду используемых идентификационных признаков разделяются

на электронные, биометрические и комбинированные

Слайд 16ИБ 6

Методы и средства ограничения доступа

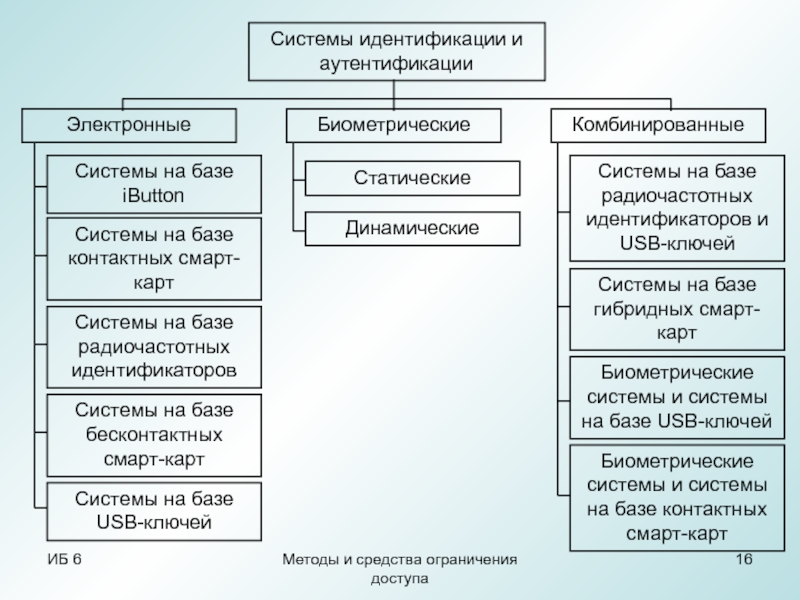

Электронные

Биометрические

Комбинированные

Системы на базе гибридных смарт-карт

Системы

на базе радиочастотных идентификаторов

Системы на базе радиочастотных идентификаторов и USB-ключей

Биометрические

системы и системы на базе USB-ключей

Системы идентификации и аутентификации

Биометрические системы и системы на базе контактных смарт-карт

Системы на базе контактных смарт-карт

Статические

Динамические

Системы на базе iButton

Системы на базе бесконтактных смарт-карт

Системы на базе USB-ключей

Слайд 17ИБ 6

Методы и средства ограничения доступа

В электронных системах идентифика-ционные признаки

представляются в виде цифрового кода, хранящегося в памяти идентификатора. Такие

СИА разрабатываются на базе следующих идентификаторов:

идентификаторы iButton (information button - информационная «таблетка»);

контактные смарт-карты (smart card - интеллектуальная карта);

бесконтактные радиочастотные идентификаторы (RFID-системы);

бесконтактные смарт-карты;

USB-ключи или USB-токены (token - опознавательный признак, маркер).

Слайд 18ИБ 6

Методы и средства ограничения доступа

В биометрических системах иденти-фикационными признаками

являются индиви-дуальные особенности человека, называемые биометрическими характеристиками. В основе идентификации

и аутентификации этого типа лежит процедура считывания предъявляемого биометрического признака пользователя и его сравнение с предварительно полученным шаблоном.

В зависимости от вида используемых характеристик биометрические системы делятся на статические и динамические.

Слайд 19ИБ 6

Методы и средства ограничения доступа

Статическая биометрия (также называемая физиологической)

основывается на данных, получаемых из измерений анатомических особенностей человека (отпечатков

пальцев, формы кисти руки, узора радужной оболочки глаза, схемы кровеносных сосудов лица, рисунка сетчатки глаза, черт лица, фрагментов генетического кода и др.).

Динамическая биометрия (также называемая поведенческой) основывается на анализе совершаемых человеком действий (параметров голоса, динамики и формы подписи).

Слайд 20ИБ 6

Методы и средства ограничения доступа

В комбинированных системах для идентификации

используется одновременно несколько идентификационных признаков. Такая интеграция позволяет воздвигнуть перед

злоумышленником дополнительные преграды, которые он не сможет преодолеть, а если и сможет, то со значительными трудностями.

Разработка комбинированных систем осуществляется по двум направлениям:

интеграция идентификаторов в рамках системы одного класса;

интеграция систем разного класса.

Слайд 21ИБ 6

Методы и средства ограничения доступа

В первом случае для защиты

компьютеров от НСД используются системы, базирующиеся на бесконтактных смарт-картах и

USB-ключах, а также на гибридных (контактных и бесконтактных) смарт-картах.

Во втором случае разработчики умело «скрещивают» биометрические и электронные СИА (далее такой конгломерат называется биоэлектронными СИА).

Слайд 22ИБ 6

Методы и средства ограничения доступа

По способу обмена данными между

идентификатором и устройством ввода-вывода электронные СИА подразделяются на контактные и

бесконтактные.

Контактное считывание идентификационных признаков подразумевает непосредственное соприкосновение идентификатора с устройством ввода-вывода.

Бесконтактный (дистанционный) способ обмена данными не требует четкого позиционирования идентификатора и устройства ввода-вывода. Чтение или запись данных происходит при поднесении идентификатора на определенное расстояние к устройству ввода-вывода.

Слайд 23ИБ 6

Методы и средства ограничения доступа

1.2. Электронные идентификаторы

1.2.1. Идентификаторы

iButton

Идентификатор iButton относится к классу электронных контактных идентификаторов. Модельный ряд

идентификаторов iButton довольно широк и разнообразен (более 20 моделей).

В общем виде идентификатор iButton представляет собой микросхему (чип), вмонтированную в герметичный стальной корпус. Питание микросхемы (чипа) обеспечивает миниатюрная литиевая батарейка. Корпус отдаленно напоминает батарейку для наручных часов.

Слайд 24ИБ 6

Методы и средства ограничения доступа

Идентификатор iButton

Корпус обеспечивает высокую

степень защищен-ности идентификатора от воздействия агрессивных сред, пыли, влаги, внешних

электромагнитных полей, механических ударов и т.п.

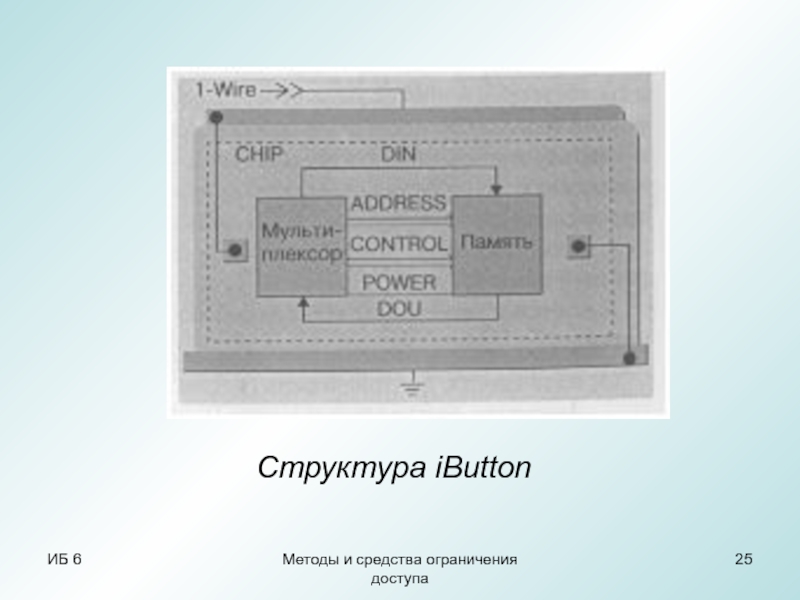

Идентификатор легко крепится на носителе (карточке, брелоке). Основу чипа составляют мульти-плексор и память.

Слайд 25ИБ 6

Методы и средства ограничения доступа

Структура iButton

Слайд 26ИБ 6

Методы и средства ограничения доступа

К достоинствам идентификаторов на базе

электронных ключей iButton относятся:

надежность, долговечность (время хранения информации в памяти

идентификатора составляет не менее 10 лет);

высокая степень механической и электромагнитной защищенности;

малые размеры;

относительно невысокая стоимость.

Недостатком этого устройства является зависимость его срабатывания от точности соприкосновения идентификатора и считывателя, осуществляемого вручную.

Слайд 27ИБ 6

Методы и средства ограничения доступа

1.2.2. Идентификаторы на базе контактных

смарт-карт

Контактные смарт-карты относятся к классу электронных контактных идентификаторов. Контактные смарт-карты

принято делить на процессорные карты и карты с памятью.

Обычно они выпускаются в виде пластиковых карточек. На рынке безопасности сначала появились карты с открытой памятью, затем - с защищенной и, наконец - процессорные смарт-карты.

Слайд 28ИБ 6

Методы и средства ограничения доступа

Структура контактной процессорной смарт-карты

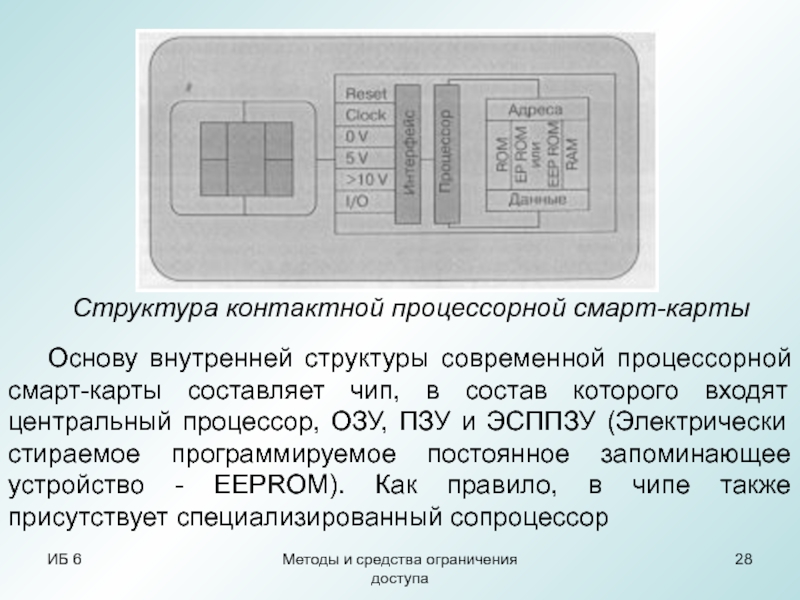

Основу

внутренней структуры современной процессорной смарт-карты составляет чип, в состав которого

входят центральный процессор, ОЗУ, ПЗУ и ЭСППЗУ (Электрически стираемое программируемое постоянное запоминающее устройство - EEPROM). Как правило, в чипе также присутствует специализированный сопроцессор

Слайд 29ИБ 6

Методы и средства ограничения доступа

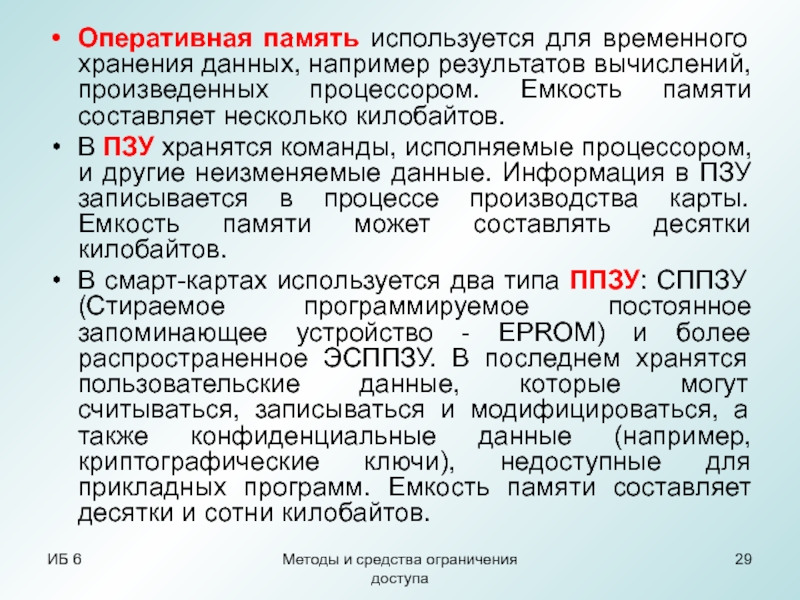

Оперативная память используется для временного

хранения данных, например результатов вычислений, произведенных процессором. Емкость памяти составляет

несколько килобайтов.

В ПЗУ хранятся команды, исполняемые процессором, и другие неизменяемые данные. Информация в ПЗУ записывается в процессе производства карты. Емкость памяти может составлять десятки килобайтов.

В смарт-картах используется два типа ППЗУ: СППЗУ (Стираемое программируемое постоянное запоминающее устройство - EPROM) и более распространенное ЭСППЗУ. В последнем хранятся пользовательские данные, которые могут считываться, записываться и модифицироваться, а также конфиденциальные данные (например, криптографические ключи), недоступные для прикладных программ. Емкость памяти составляет десятки и сотни килобайтов.

Слайд 30ИБ 6

Методы и средства ограничения доступа

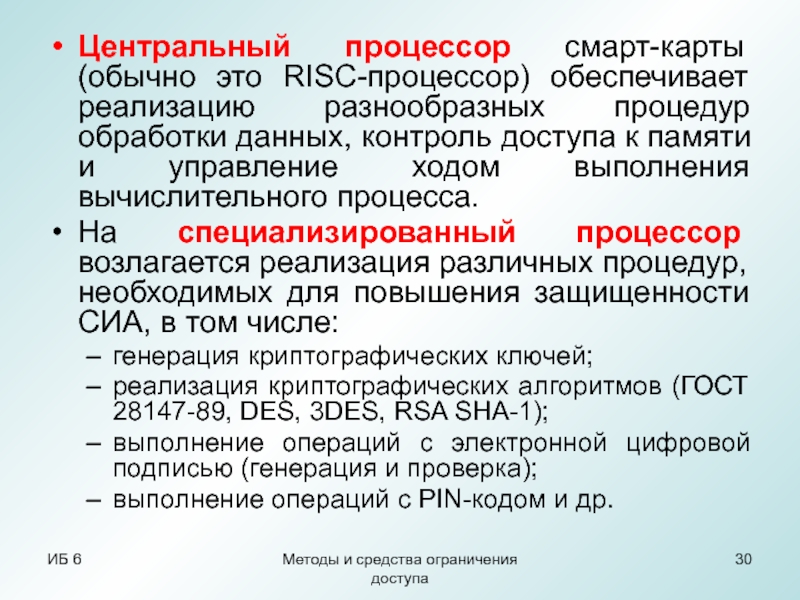

Центральный процессор смарт-карты (обычно это

RISC-процессор) обеспечивает реализацию разнообразных процедур обработки данных, контроль доступа к

памяти и управление ходом выполнения вычислительного процесса.

На специализированный процессор возлагается реализация различных процедур, необходимых для повышения защищенности СИА, в том числе:

генерация криптографических ключей;

реализация криптографических алгоритмов (ГОСТ 28147-89, DES, 3DES, RSA SHA-1);

выполнение операций с электронной цифровой подписью (генерация и проверка);

выполнение операций с PIN-кодом и др.

Слайд 31ИБ 6

Методы и средства ограничения доступа

1.2.3. Бесконтактные радиочастотные идентификаторы

Бесконтактные

радиочастотные идентифи-каторы, или RFID-системы (radio-frequency identification - радиочастотная идентификация), относятся

к классу электронных бесконтактных радиочастотных устройств.

Радиочастотные идентификаторы типа Proximity (от англ. proximity - близость, соседство) выпускаются в виде карточек, брелоков, браслетов, ключей и т.п. Каждый из них имеет собственный уникальный серийный номер.

Слайд 32ИБ 6

Методы и средства ограничения доступа

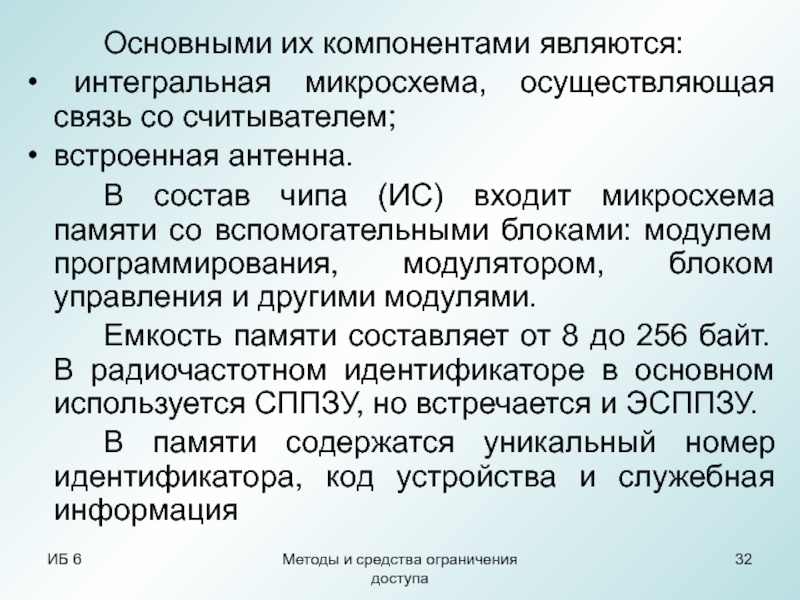

Основными их компонентами являются:

интегральная

микросхема, осуществляющая связь со считывателем;

встроенная антенна.

В состав чипа (ИС)

входит микросхема памяти со вспомогательными блоками: модулем программирования, модулятором, блоком управления и другими модулями.

Емкость памяти составляет от 8 до 256 байт. В радиочастотном идентификаторе в основном используется СППЗУ, но встречается и ЭСППЗУ.

В памяти содержатся уникальный номер идентификатора, код устройства и служебная информация

Слайд 33ИБ 6

Методы и средства ограничения доступа

Внутри радиочастотного идентификатора может находиться

источник питания - литиевая батарея. Такие идентификаторы называются активными. Они

обеспечивают взаимодействие со считывателем на значительном расстоянии (в несколько метров).

Обычно радиочастотные идентификаторы являются пассивными и не содержат источника питания - литиевой батареи. В этом случае питание микросхемы происходит посредством электромагнитного поля, излучаемого считывателем. Чтение данных осуществляется считывателем со скоростью 4 Кбит/с на расстоянии до 1 м.

Слайд 34ИБ 6

Методы и средства ограничения доступа

Считывающее устройство постоянно излучает радиосигнал.

Когда идентификатор оказывается на определенном расстоянии от считывателя, антенна поглощает

сигнал и передает его на микросхему. Получив энергию, идентификатор излучает идентификационные данные, принимаемые считывателем.

Дистанция считывания в значительной степени зависит от характеристик антенного и приемо-передающего трактов считывателя. Весь процесс занимает несколько десятков микросекунд.

Слайд 35ИБ 6

Методы и средства ограничения доступа

Считывающее устройство может размещаться внутри

корпуса компьютера. Взаимная ориентация идентификатора и считывателя не имеет значения,

а ключи и другие предметы, находящиеся в контакте с картой, не мешают передаче информации. В соответствии с используемой несущей частотой RFID-системы классифицируются по частоте:

низкочастотные (100-500 кГц) характеризуются незначительным расстоянием считывания (десятки сантиметров). Идентификационный код считывается через одежду, сумки, портмоне и т.п.;

устройства промежуточной частоты (10-15 МГц) способны передавать значительные объемы данных;

высокочастотные (850-950 МГц или 2,4-5 ГГц) характеризуются большой дистанцией считываний (в несколько метров).

Слайд 36ИБ 6

Методы и средства ограничения доступа

Системы идентификации и аутентификации на

базе радиочастотных идентификаторов обычно криптографически не защищены (за исключением заказных

систем). Основными достоинствами радиочастотных идентификаторов (RFID-систем) являются:

бесконтактная технология считывания;

долговечность пассивных идентификаторов (некоторые фирмы-производители дают на карты пожизненную гарантию);

точность, надежность и удобство считывания идентификационных признаков.

К недостаткам RFID-систем относят слабую электромагнитную защищенность и относительно высокую стоимость, учитывая затраты на считыватели.

Слайд 37ИБ 6

Методы и средства ограничения доступа

1.2.4. Идентификаторы на базе бесконтактных

смарт-карт

В отличие от контактных смарт-карт, в состав бесконтактных смарт-карт дополнительно

входит радиочастотный модуль со встроенной антенной, необходимой для связи со считывателем и питания микросхемы. Бесконтактные смарт-карты функционируют на частоте 13,56 МГц и разделяются на два класса, которые базируются на международных стандартах:

Стандарт ISO/IEC 14443 поддерживает обмен (чтение/запись) данными со скоростью 106 Кбит/с (возможно увеличение скорости до 212,424 или 848 Кбит/с), дистанция чтения - до 10 см.

Стандарт ISO/IEC 15693 увеличивает дистанцию применения бесконтактного идентификатора до 1 м. На этом расстоянии обмен данными осуществляется со скоростью 26,6 Кбит/с.

Слайд 38ИБ 6

Методы и средства ограничения доступа

Каждая смарт-карта обладает собственным уникальным

серийным номером. Он задается на заводе-изготовителе, его нельзя изменить на

протяжении всего срока эксплуатации карты. Идентификация по серийному номеру, шифрование данных и аутентификация областей памяти с помощью секретных ключей обеспечивают надежную защиту смарт-карт от взлома.

По отношению к компьютеру устройства чтения смарт-карт могут быть внешними и внутренними (например, встроенными в клавиатуру, гнездо дисковода 3,5", корпус компьютера). Считыватель работает под управлением специальной программы - драйвера устройства чтения.

Слайд 39ИБ 6

Методы и средства ограничения доступа

Несомненными достоинствами идентифика-торов на базе

смарт-карт считается удобство хранения идентификатора (например, его можно держать в

бумажнике вместе с другими карточками) и считывания идентификационных признаков.

К недостаткам можно отнести ограниченный срок эксплуатации из-за неустойчивости смарт-карты к механическим повреждениям и относительно высокую стоимость считывателей смарт-карт.

Слайд 40ИБ 6

Методы и средства ограничения доступа

1.2.5. Идентификаторы на базе USB-ключей

Идентификаторы

на базе USB-ключей относятся к классу электронных контактных устройств. Идентификаторы

данного типа не требуют дорогостоящих аппаратных считывателей. Идентификатор, называемый USB-ключом, подключается к USB-порту непосредственно или с помощью соединительного кабеля.

Конструктивно USB-ключи выпускаются в виде брелоков, которые легко размещаются на связке с обычными ключами. Брелоки выпускаются в цветных корпусах и снабжаются световыми индикаторами состояния. Каждый идентификатор имеет прошиваемый при изготовлении собственный уникальный 32/64-разрядный серийный номер.

Слайд 41ИБ 6

Методы и средства ограничения доступа

Идентификатор eToken R2

USB-ключи являются

преемниками контактных смарт-карт. Поэтому структуры USB-ключей и смарт-карт практически идентичны.

Объемы

аналогичных запоминающих устройств также соответствуют друг другу.

Достоинства идентификаторов на базе USB-ключей заключаются в отсутствии аппаратного считывателя, малых размерах и удобстве хранения идентификаторов, а также в простоте подсоединения идентификатора к USB-порту.

К недостаткам можно отнести относительно высокую стоимость и слабую механическую защищенность брелока.

Слайд 42ИБ 6

Методы и средства ограничения доступа

1.3. Биометрические идентификаторы

В основе биометрической

идентификации и аутентификации лежит считывание и сравнение предъявляемого биометрического признака

пользователя с имеющимся эталоном. Такого рода признаки включают в себя:

отпечатки пальцев;

форму и термограмму лица;

рисунок сетчатки и радужной оболочки глаза;

геометрию руки;

узор, образуемый кровеносными сосудами ладони человека;

речь и т.д.

Высокий уровень защиты определяется тем, что биометрия позволяет идентифицировать человека, а не устройство. Биометрические идентификаторы могут быть контактными и бесконтактными (дистанционными).

Слайд 43ИБ 6

Методы и средства ограничения доступа

Ряд биометрических идентификаторов имеет отличные

характеристики точности распознавания (вероятность ложного отказа в доступе составляет 10-2,

а вероятность ложного доступа – 10-9).

Сканирующее устройство и мышь компании Biolink

Слайд 44ИБ 6

Методы и средства ограничения доступа

1.4. Комбинированные системы идентификации и

аутентификации

В последнее время предметом пристального внимания и интереса стали

средства двухфакторной аутентификации, которые эффективно решают задачу по обеспечению безопасного доступа к информационным ресурсам.

Такие средства аутентификации можно получить с помощью комбинированных СИА.

Внедрение комбинированных СИА в корпоративную систему информационной безопасности позволяет увеличить количество используемых идентификационных признаков (факторов).

Эффективность защиты компьютеров от НСД повышается при комбинировании идентификаторов различных типов.

Слайд 45ИБ 6

Методы и средства ограничения доступа

В настоящее время применяются комбинированные

системы идентификации и аутентификации следующих типов:

системы на базе радиочастотных идентификаторов

и USB-ключей;

системы на базе гибридных смарт-карт;

биоэлектронные системы.

Кроме того, некоторые типы таких систем способны управлять физическим доступом в здания и помещения и контролировать его.

Слайд 46ИБ 6

Методы и средства ограничения доступа

1.4.1. Радиочастотные идентификаторы и USB-ключи

Аппаратная интеграция USB-ключей и радиочастотных идентификаторов предполагает, что в корпус

брелока встраиваются антенна и микросхема, поддерживающая бесконтактный интерфейс. Это позволяет с помощью одного идентификатора организовать управление доступом и к компьютеру, и в помещения офиса.

Для входа в служебное помещение сотрудник использует свой идентификатор в качестве бесконтактной карты, а при допуске к защищенным компьютерным данным - в качестве USB-ключа.

Кроме того, при выходе из помещения он извлекает идентификатор из USB-разъема (чтобы потом войти обратно) и тем самым автоматически блокирует работу компьютера.

Слайд 47ИБ 6

Методы и средства ограничения доступа

Идентификатор RFiKey представляет собой USB-ключ

iKey со встроенной микросхемой Proximity.

Слайд 48ИБ 6

Методы и средства ограничения доступа

1.4.2. Гибридные смарт-карты

Гибридные смарт-карты содержат

не связанные между собой разнородные чипы.

Один чип поддерживает контактный

интерфейс, другие (Proximity, ISO 14443/15693) - бесконтактный. Как и в случае интеграции USB-ключей и радиочастотных идентификаторов, СИА на базе гибридных смарт-карт решают двоякую задачу: защиту от несанкционированного доступа к компьютерам и в помещения компании, где они содержатся.

Кроме этого на смарт-карте помещается фотография сотрудника, что позволяет идентифицировать его визуально.

Слайд 49ИБ 6

Методы и средства ограничения доступа

Структура гибридной смарт-карты

Анализ затрат при

переходе на применение гибридных смарт-карт, как и в случае комбинирования

радиочастотных идентификаторов и USB-ключей, снова подтверждает торжество принципа «два в одном». Если же на идентификатор поместить фотографию сотрудника, то этот принцип трансформируется в «три в одном».

Слайд 50ИБ 6

Методы и средства ограничения доступа

1.4.3. Биоэлектронные системы

Для защиты компьютеров

от НСД биометрические системы обычно объединяются с двумя классами электронных

СИА - на базе контактных смарт-карт и на базе USB-ключей.

Интеграция с электронными системами на базе бесконтактных смарт-карт главным образом используется в системах управления физическим доступом в помещения.

Технологии идентификации по отпечаткам пальцев сегодня лидируют по следующим причинам :

это самый старый и наиболее изученный метод распознавания;

его биометрический признак устойчив: поверхность кожного покрова на пальце не меняется со временем;

высокие значения показателей точности распознавания;

простота и удобство процедуры сканирования;

эргономичность и малый размер сканирующего устройства;

самая низкая цена среди биометрических систем идентификации.

Слайд 51ИБ 6

Методы и средства ограничения доступа

Примером такого рода интеграции служат

изделия Precise 100 МС компании Precise Biometrics АВ.

Чтобы получить доступ

к информационным ресурсам компьютера с помощью подобных средств, пользователю необходимо вставить в считыватель смарт-карту и приложить палец к сканеру.

Шаблоны отпечатков пальцев хранятся в зашифрованном виде в защищенной памяти смарт-карты. При совпадении изображения отпечатка с шаблоном разрешается доступ к компьютеру.

Пользователь очень доволен: не надо запоминать пароль или PIN-код, процедура входа в систему значительно упрощается.

Изделие Precise 100 МС

Слайд 52ИБ 6

Методы и средства ограничения доступа

Объединение USB-ключа с дактилоскопической системой

идентификации называют USB-биоключом. В ближайшем будущем USB-биоключи могут получить широкое

распространение благодаря своим достоинствам:

высокий уровень защищенности (наличие дактилоскопического сканера, хранение секретных данных, в частности шаблонов отпечатков пальцев, в защищенной энергонезависимой памяти идентификатора, шифрование обмена данными с компьютером);

аппаратная реализация криптографических преобразований;

отсутствие аппаратного считывателя;

уникальность признака, малые размеры и удобство хранения идентификаторов.

Слайд 53ИБ 6

Методы и средства ограничения доступа

1.5. Электронные замки

На электронные

замки возлагается выполнение следующих защитных функций:

идентификации и аутентификации пользователей с

помощью устройств ввода идентификационных признаков;

блокировки загрузки операционной системы с внешних съемных носителей;

контроля целостности программной среды компьютера;

регистрации действий пользователей и программ.

Конструктивно электронные замки выполняются в виде плат расширения, устанавливаемых в разъемы системных шин PCI или ISA Свои основные функции электронные замки реализуют до загрузки операционной системы компьютера.