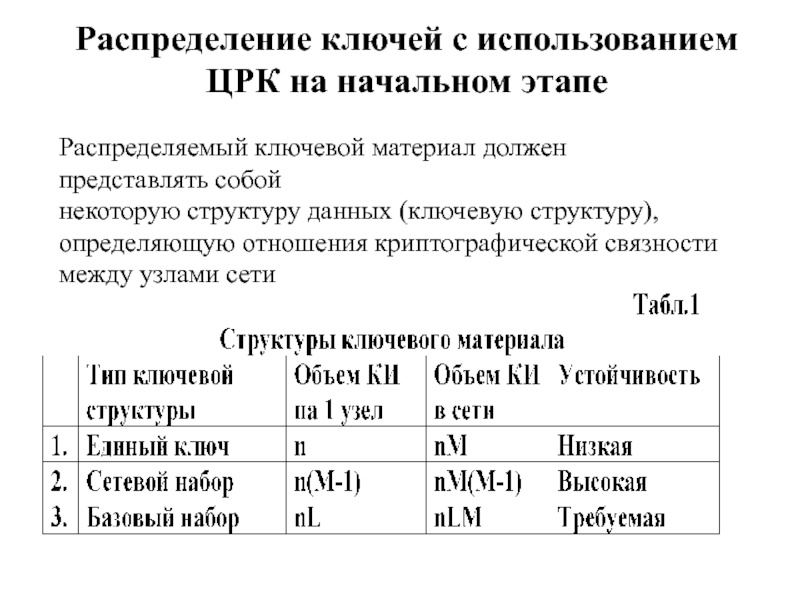

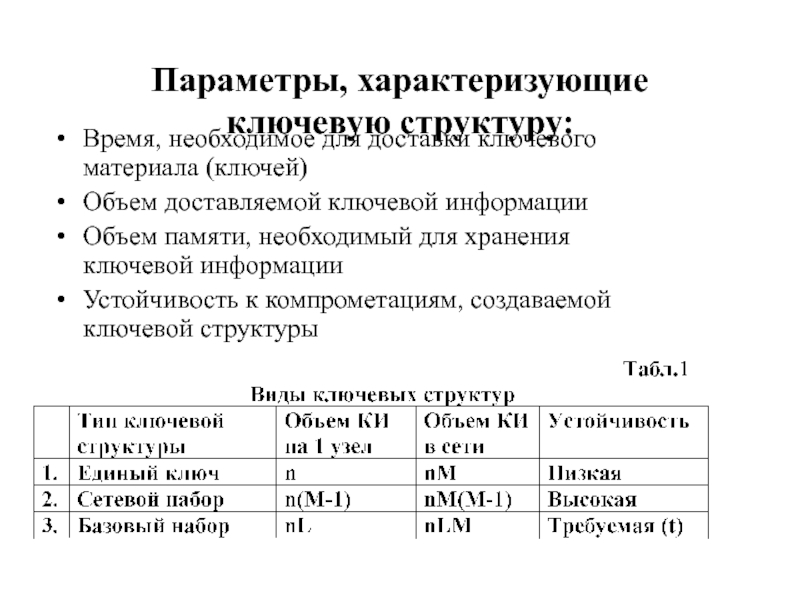

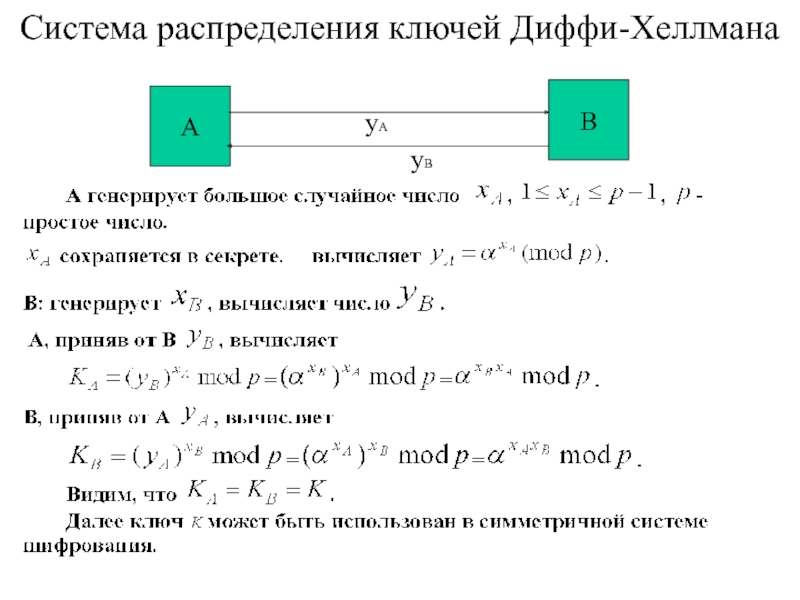

которых устанавливаются и поддерживаются отношения криптографической связности между участниками криптографического

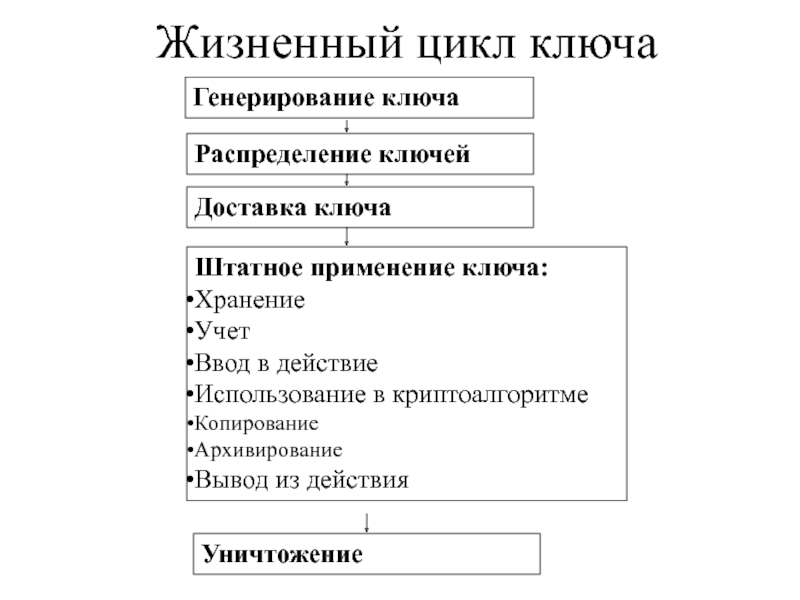

протокола.Жизненный цикл ключа - это последовательность состояний, в которых пребывает ключевая информация за время своего существования.