1

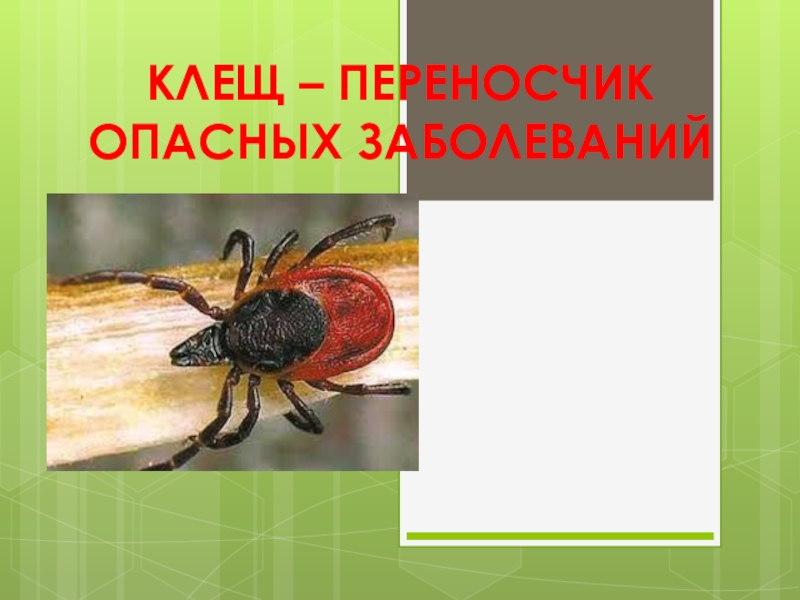

Любая

информационная система предполагает использование программных средств разного назначения в едином комплексе. Например, система автоматизированного документооборота включает: ОС, СУБД, телекоммуникационные программы, текстовые редакторы, антивирусы, криптографические средства, средства аутентификации и идентификации пользователей.

Главным условием правильно функционирования такой ИС является обеспечение защиты от вмешательства в процесс обработки информации тех программ, присутствие которых в ИС нежелательно.

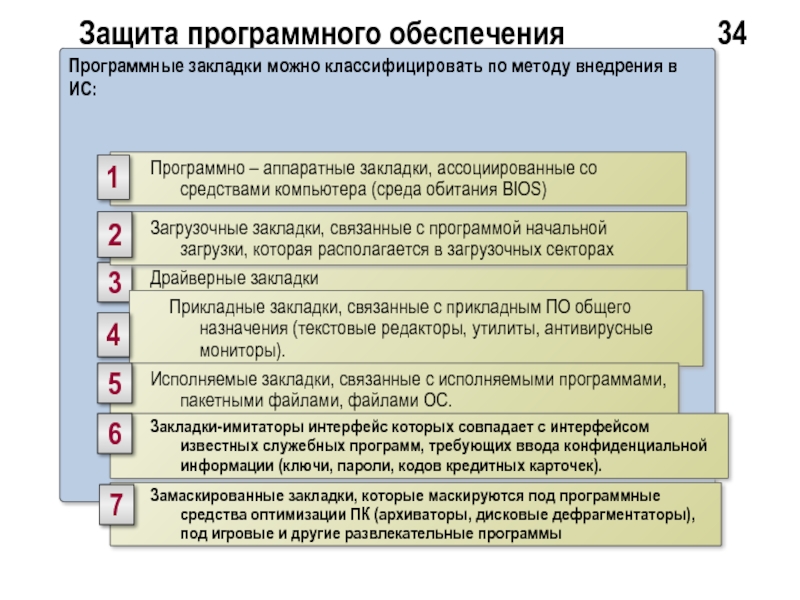

Среди подобных программ – вирусы и программные закладки.