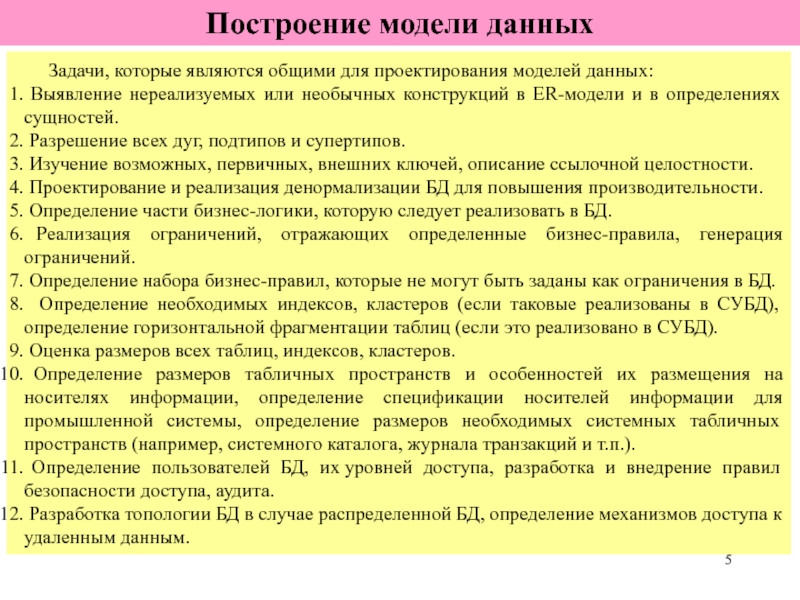

данных:

Выявление нереализуемых или необычных конструкций в ER-модели и в

определениях сущностей.

Разрешение всех дуг, подтипов и супертипов.

Изучение возможных, первичных, внешних ключей, описание ссылочной целостности.

Проектирование и реализация денормализации БД для повышения производительности.

Определение части бизнес-логики, которую следует реализовать в БД.

Реализация ограничений, отражающих определенные бизнес-правила, генерация ограничений.

Определение набора бизнес-правил, которые не могут быть заданы как ограничения в БД.

Определение необходимых индексов, кластеров (если таковые реализованы в СУБД), определение горизонтальной фрагментации таблиц (если это реализовано в СУБД).

Оценка размеров всех таблиц, индексов, кластеров.

Определение размеров табличных пространств и особенностей их размещения на носителях информации, определение спецификации носителей информации для промышленной системы, определение размеров необходимых системных табличных пространств (например, системного каталога, журнала транзакций и т.п.).

Определение пользователей БД, их уровней доступа, разработка и внедрение правил безопасности доступа, аудита.

Разработка топологии БД в случае распределенной БД, определение механизмов доступа к удаленным данным.

Построение модели данных