Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационная безопасность и защита информации

Содержание

- 1. Информационная безопасность и защита информации

- 2. Информационная безопасность АС рассматривается как состояние системы,

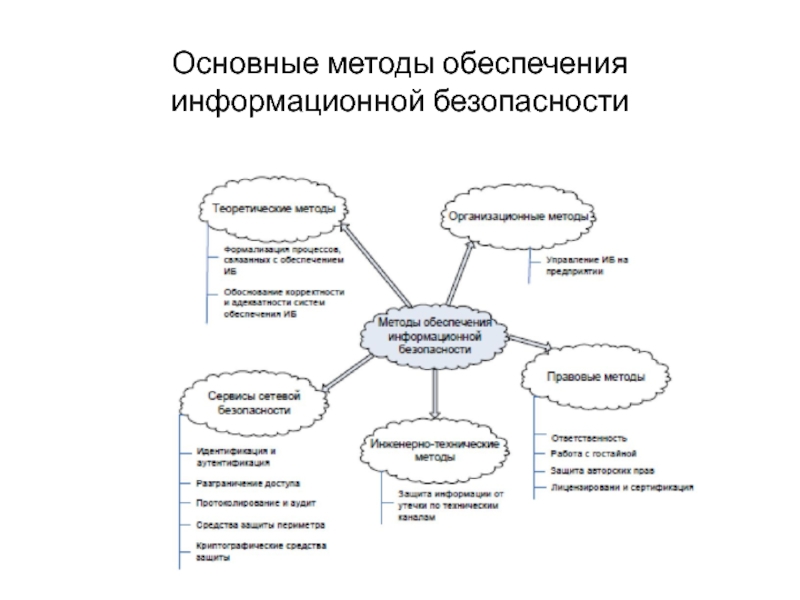

- 3. Основные методы обеспечения информационной безопасности

- 4. Угрозы информационной безопасности Классификация угроз По

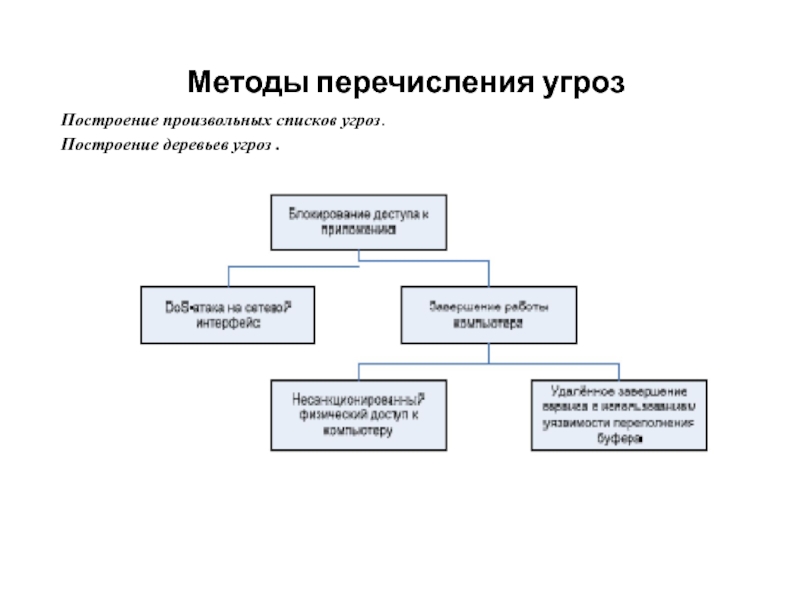

- 5. Методы перечисления угрозПостроение произвольных списков угроз.Построение деревьев угроз .

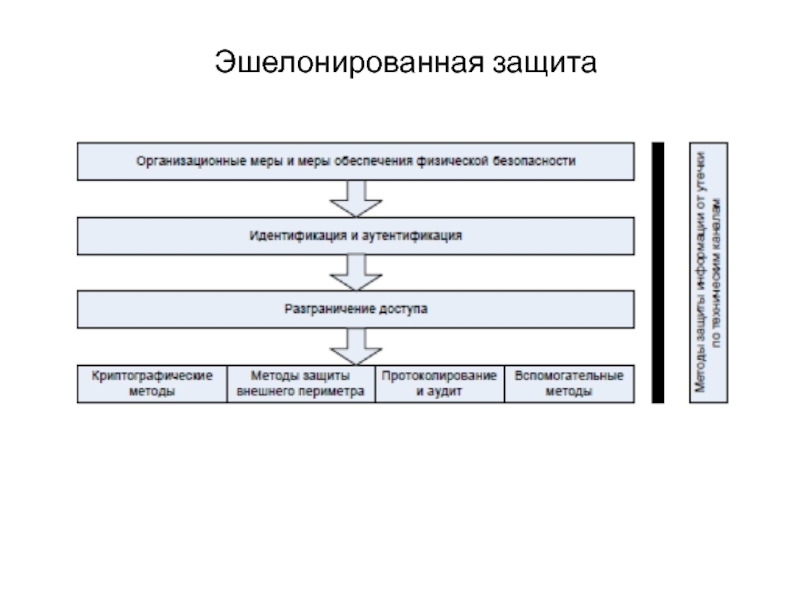

- 6. Эшелонированная защита

- 7. Организационные меры и меры обеспечения физической безопасности

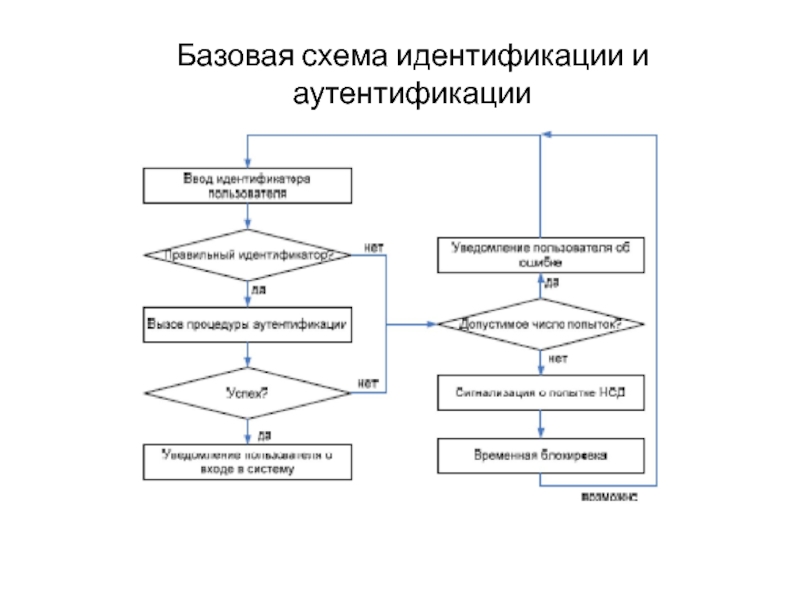

- 8. Базовая схема идентификации и аутентификации

- 9. Методы аутентификации Методы, основанные на знании некоторой

- 10. Угрозы безопасности парольных методовЗа счёт использования слабостей

- 11. Оценка стойкости парольных систем - A –

- 12. Методы хранения паролей В открытом виде. В

- 13. Безопасность Windows 7 Kernel Patch Protection (защита

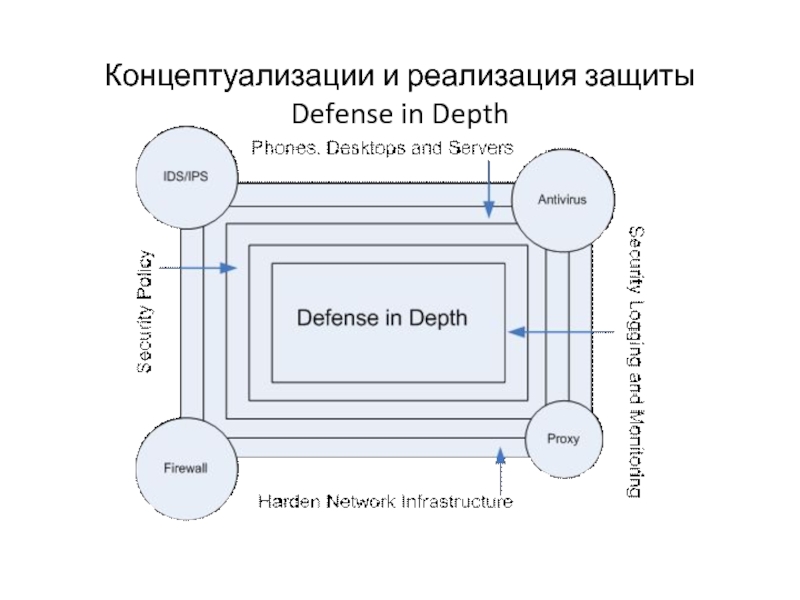

- 14. Концептуализации и реализация защиты Defense in Depth

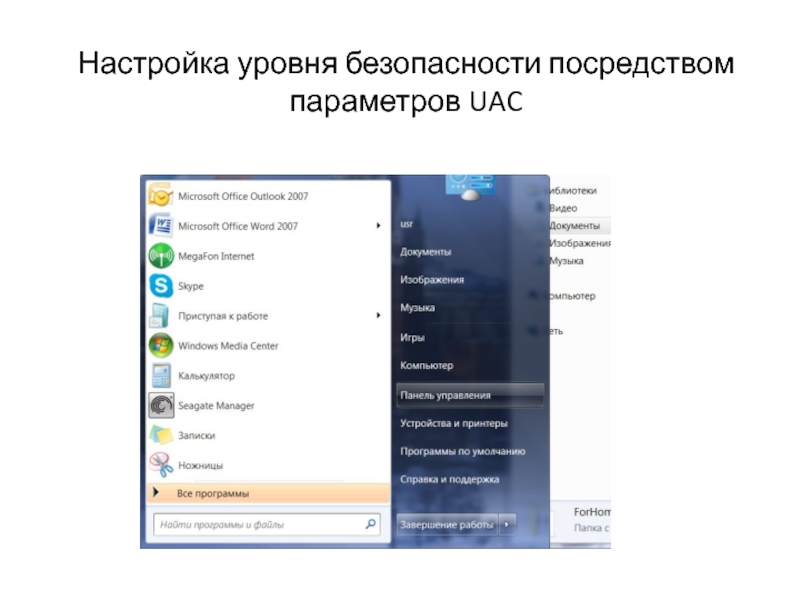

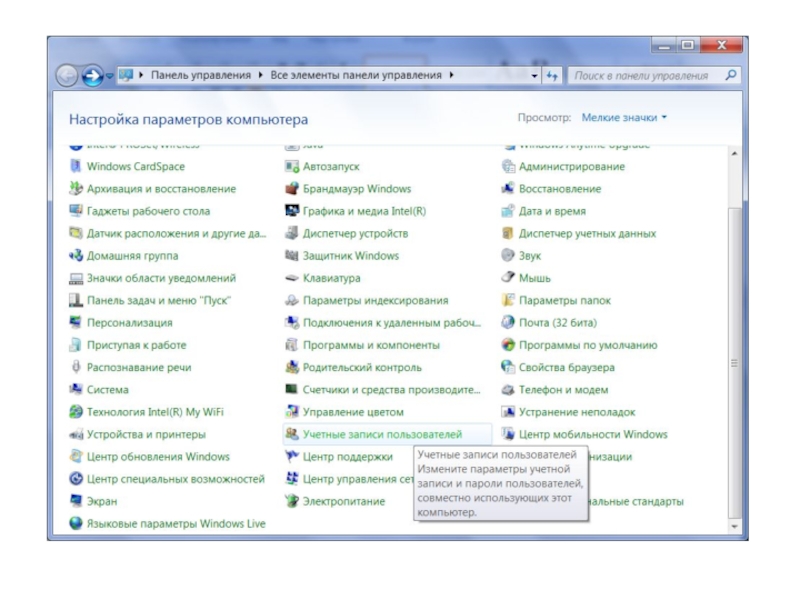

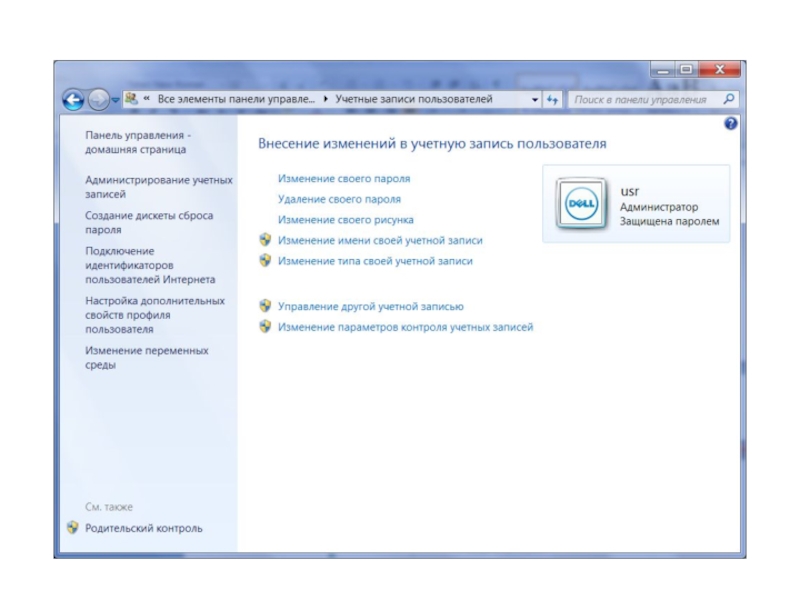

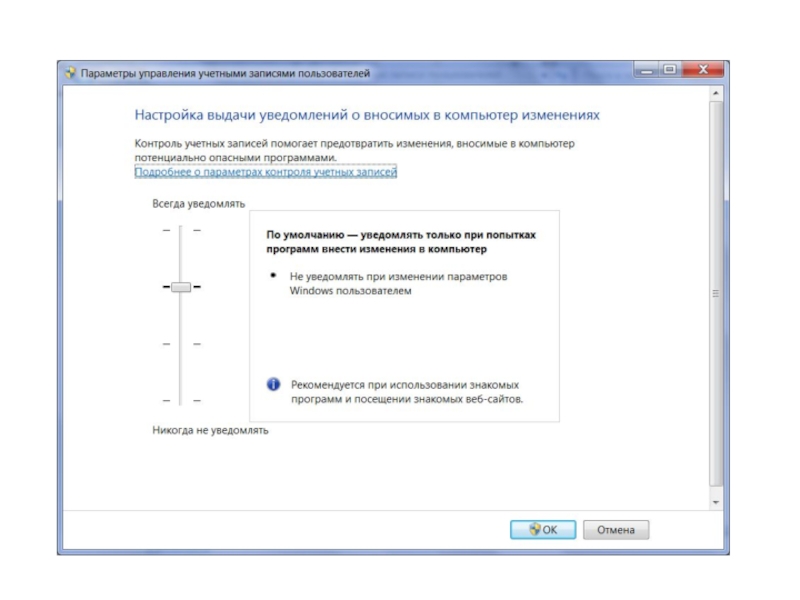

- 15. Настройка уровня безопасности посредством параметров UAC

- 16. Слайд 16

- 17. Слайд 17

- 18. Слайд 18

- 19. Слайд 19

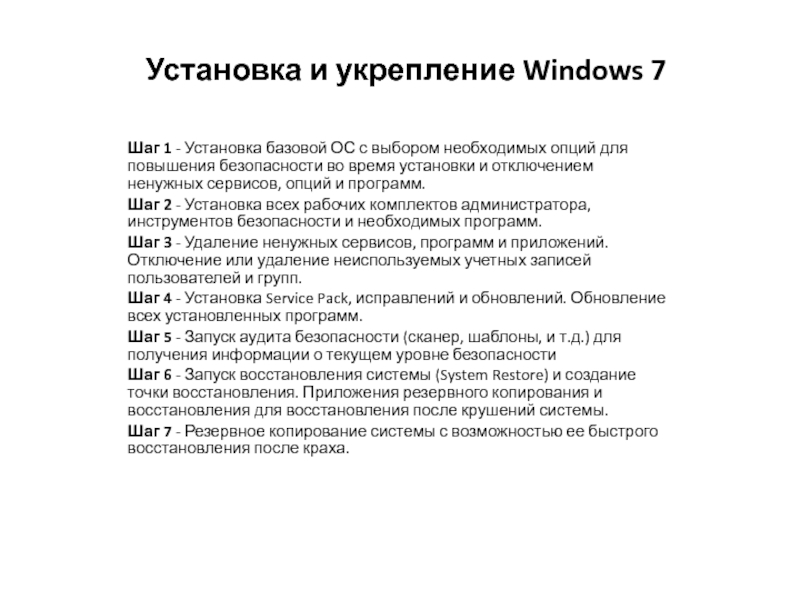

- 20. Установка и укрепление Windows 7 Шаг 1 -

- 21. Слайд 21

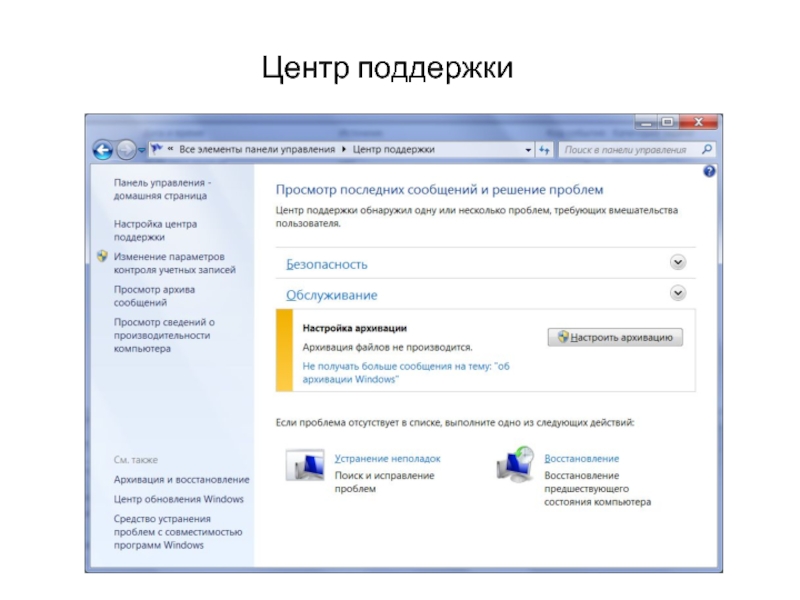

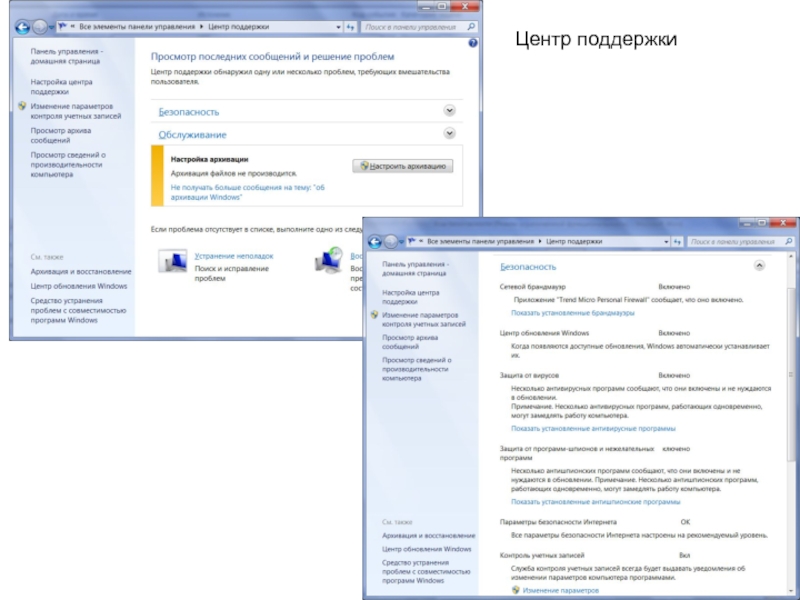

- 22. Центр поддержки

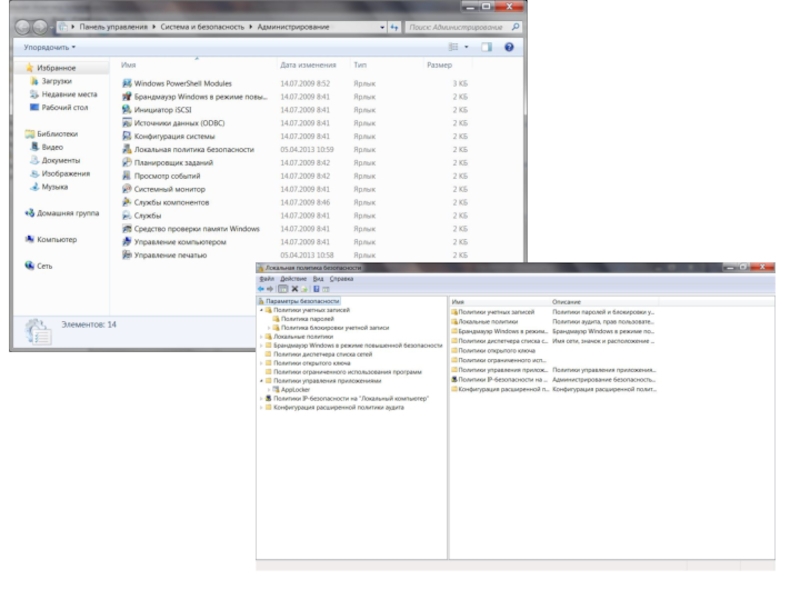

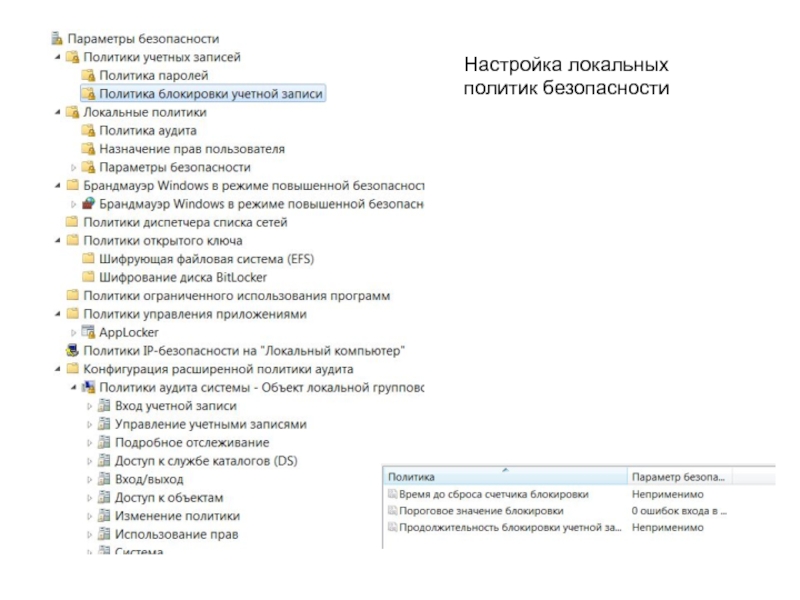

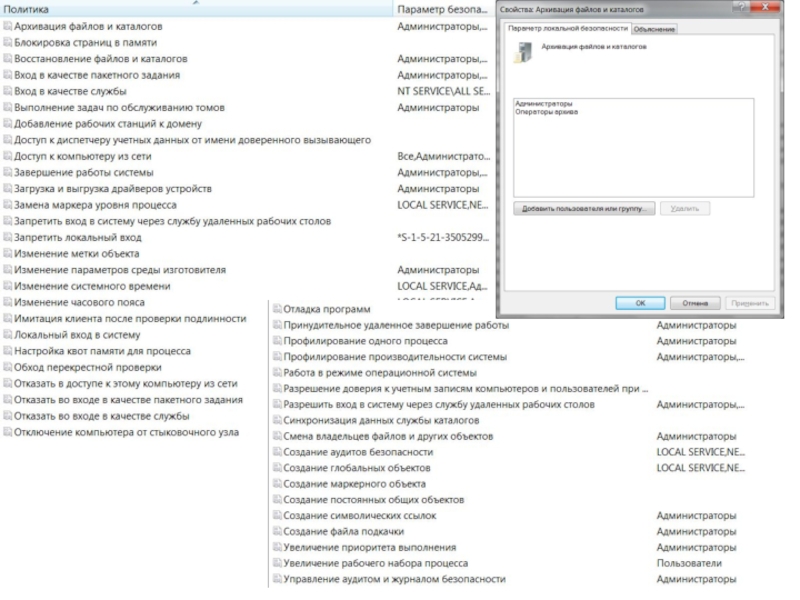

- 23. Настройка локальных политик безопасности

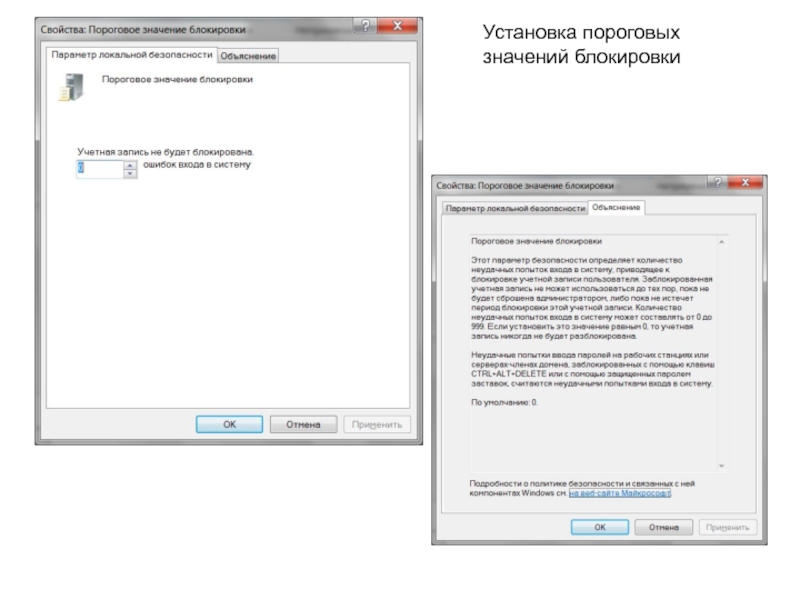

- 24. Установка пороговых значений блокировки

- 25. Слайд 25

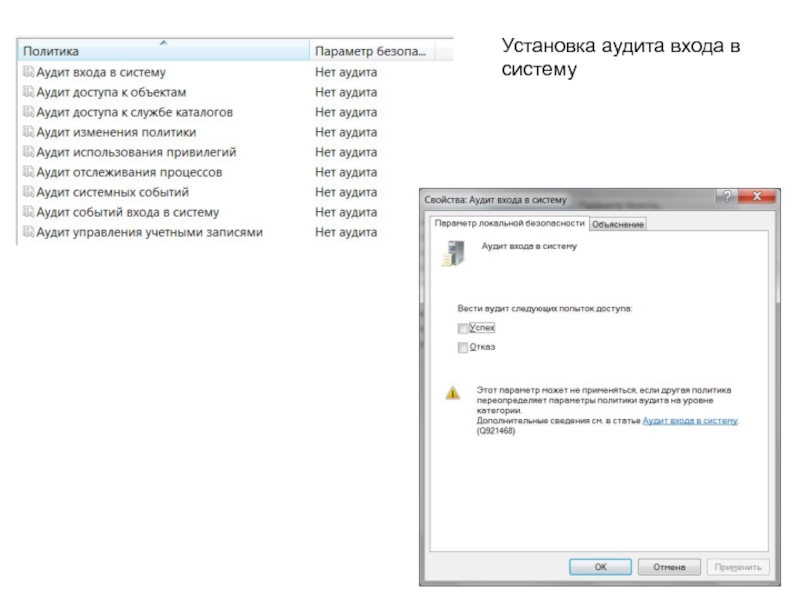

- 26. Установка аудита входа в систему

- 27. Слайд 27

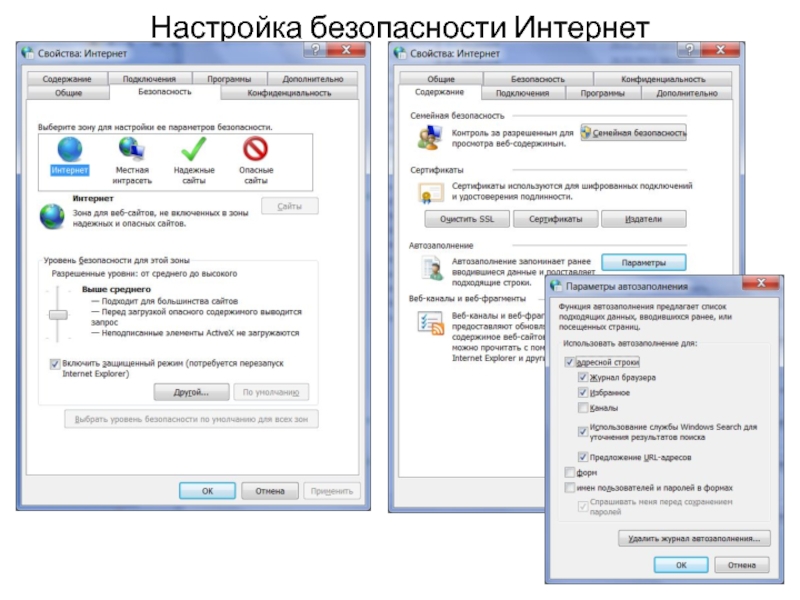

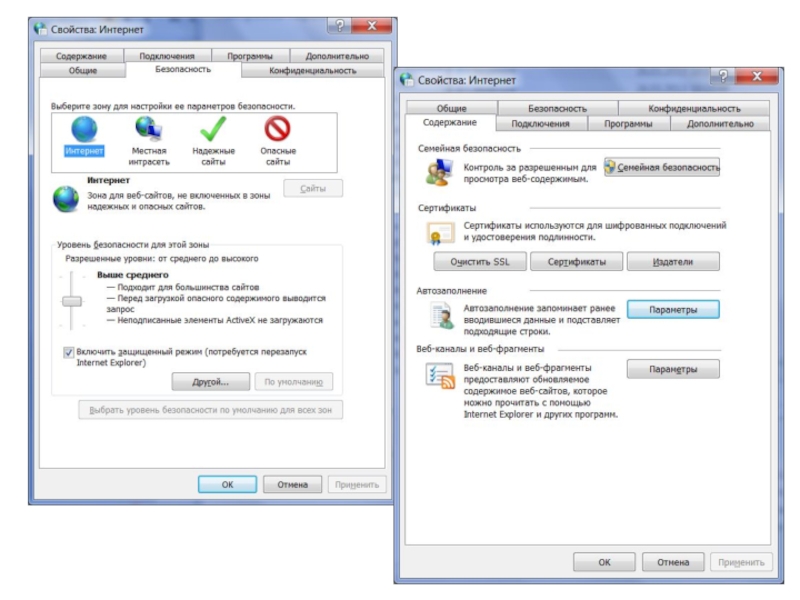

- 28. Настройка безопасности Интернет

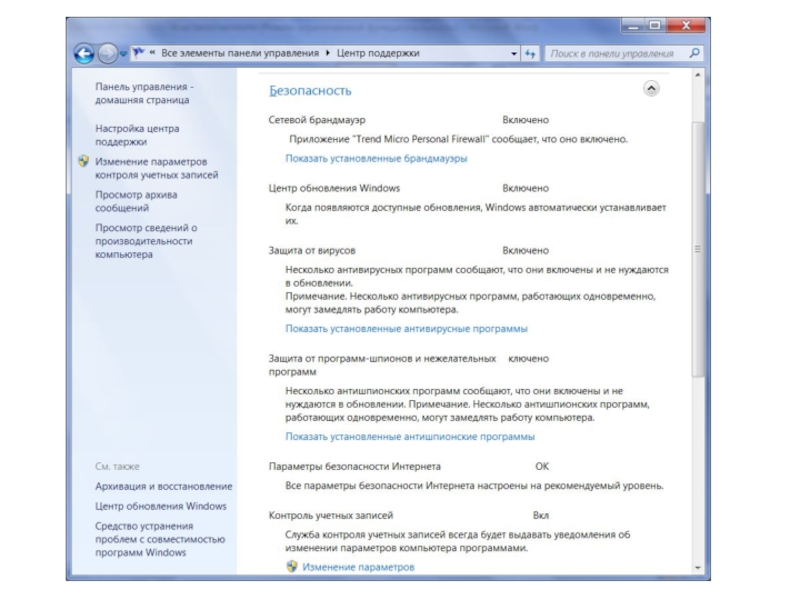

- 29. Центр поддержки

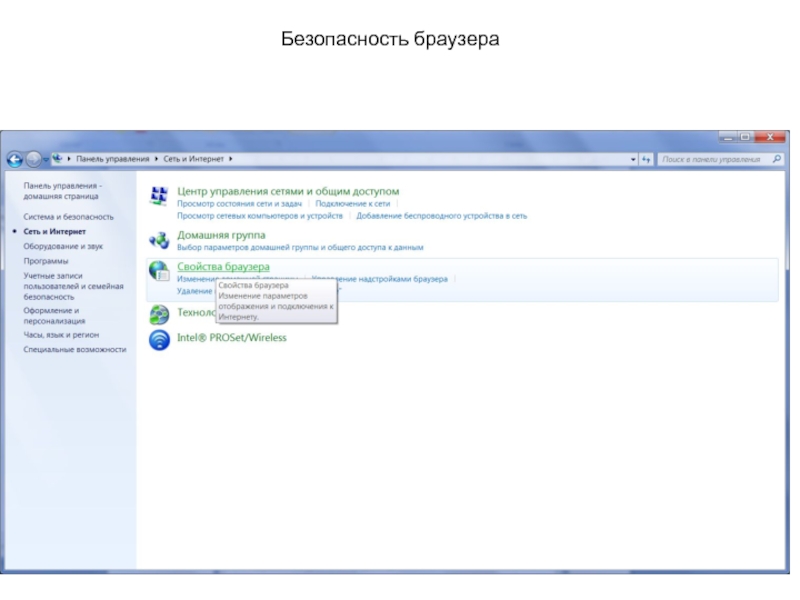

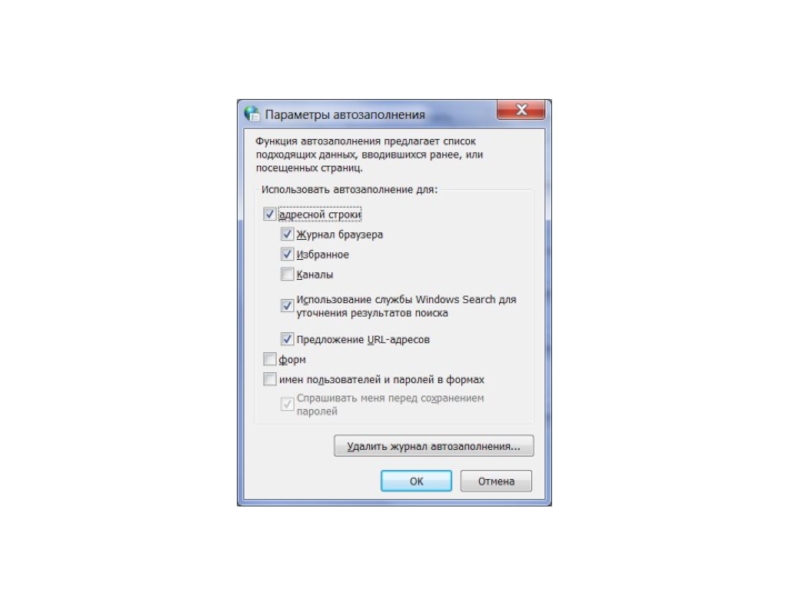

- 30. Безопасность браузера

- 31. Слайд 31

- 32. Слайд 32

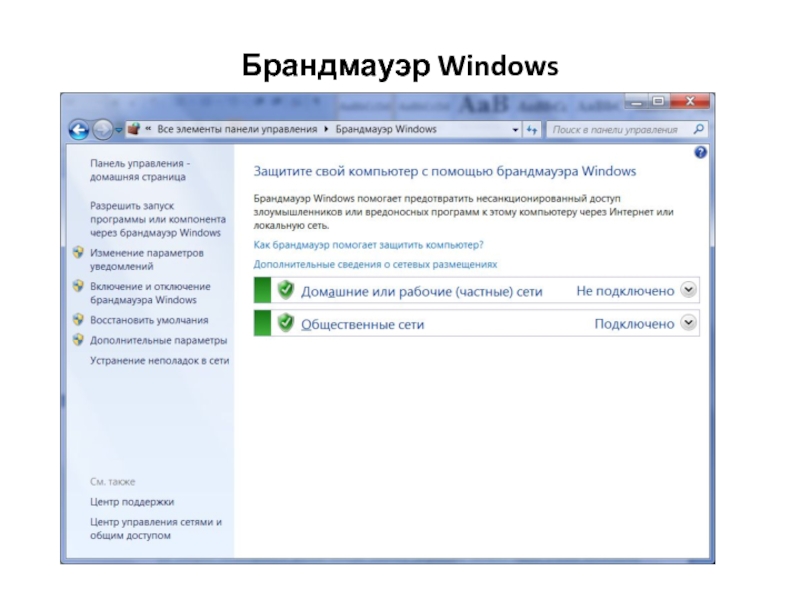

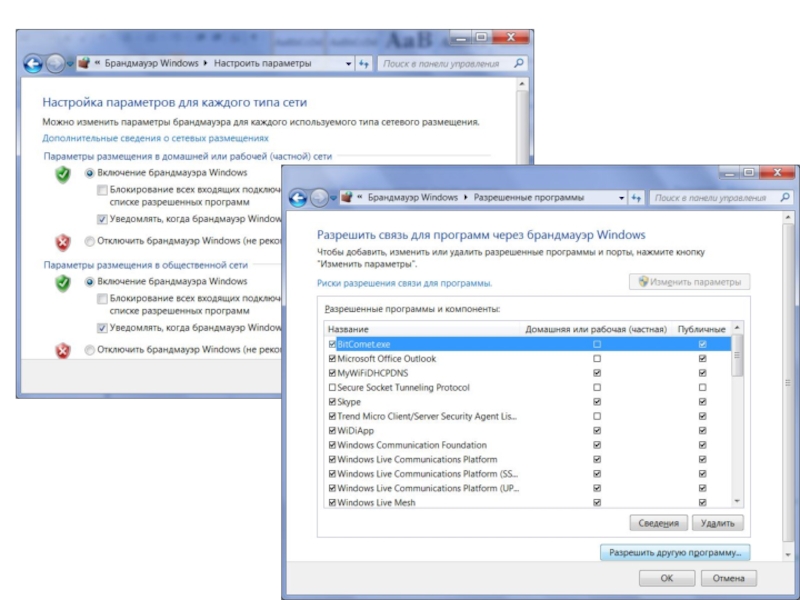

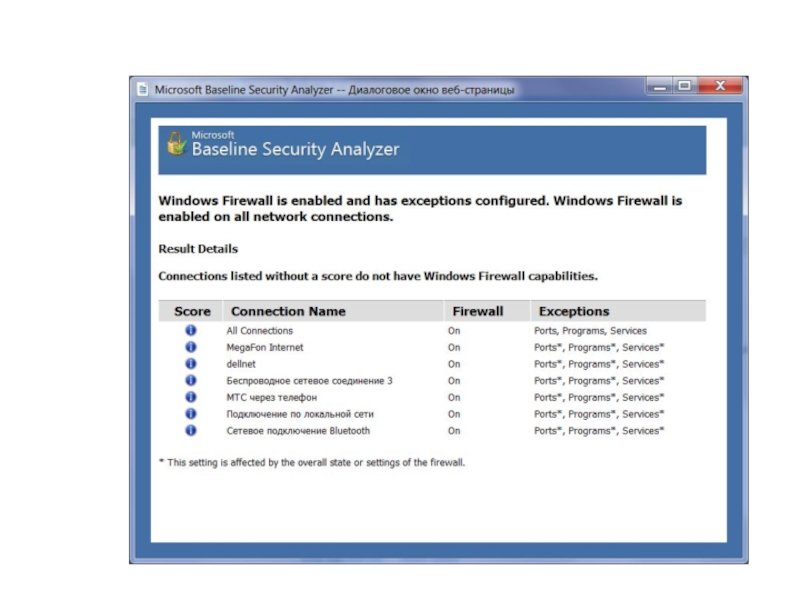

- 33. Брандмауэр Windows

- 34. Слайд 34

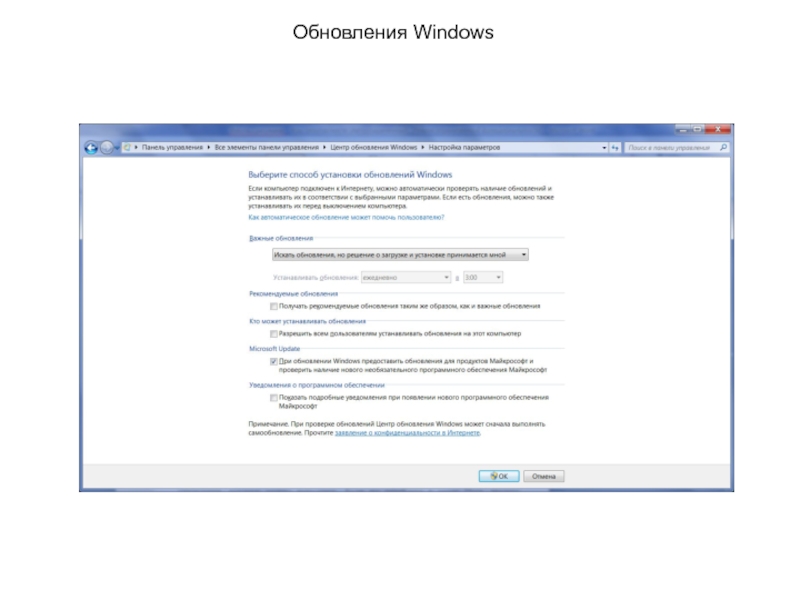

- 35. Обновления Windows

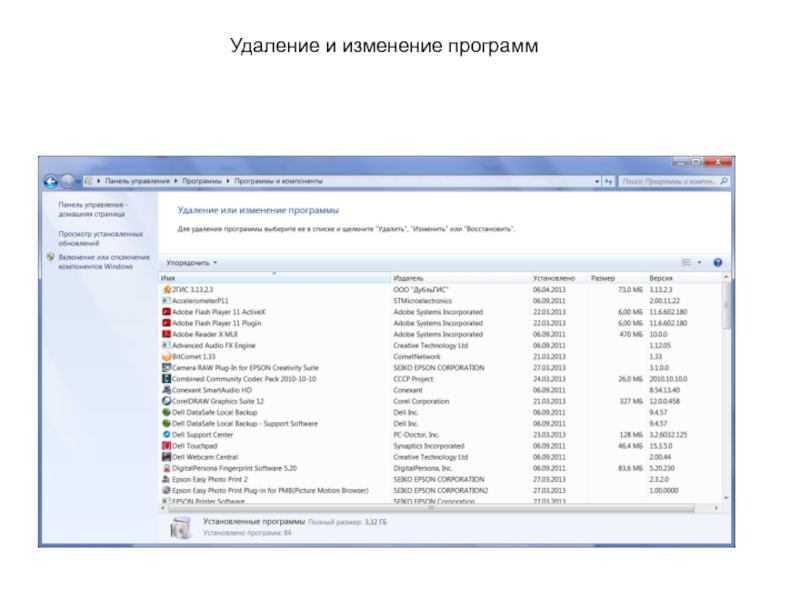

- 36. Удаление и изменение программ

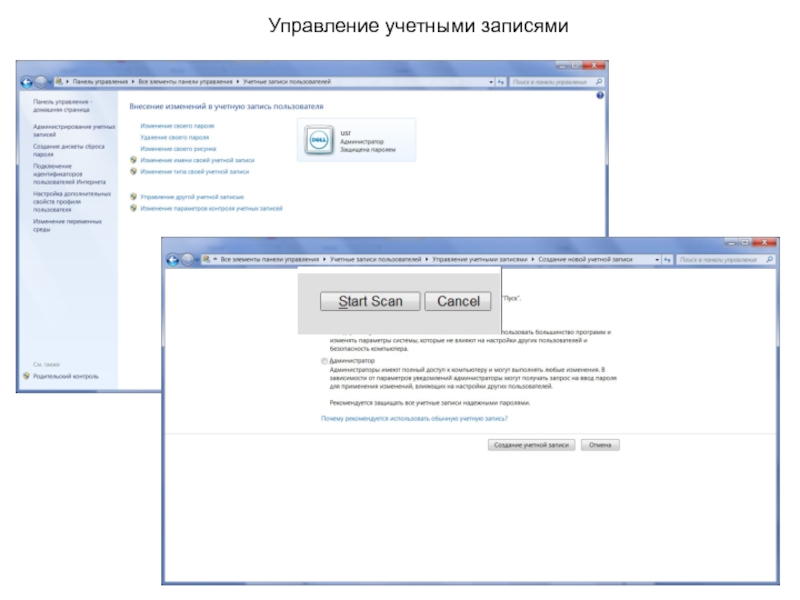

- 37. Управление учетными записями

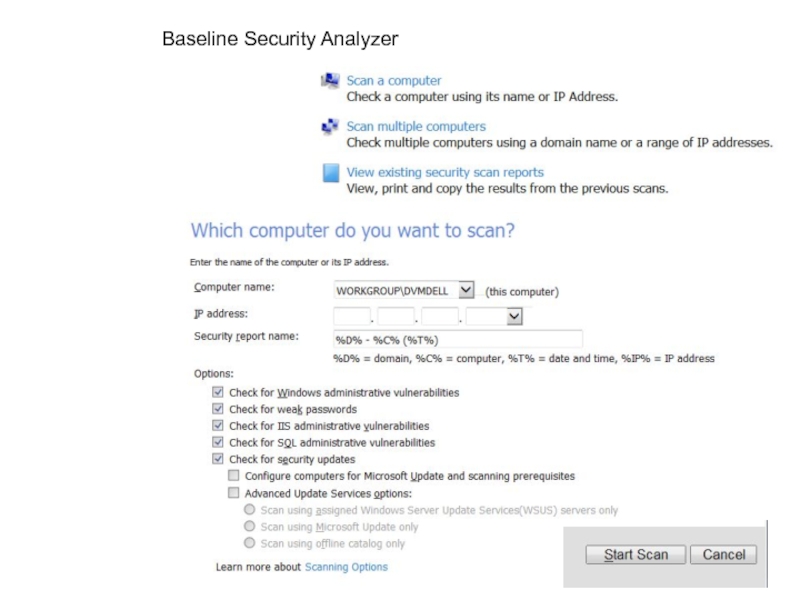

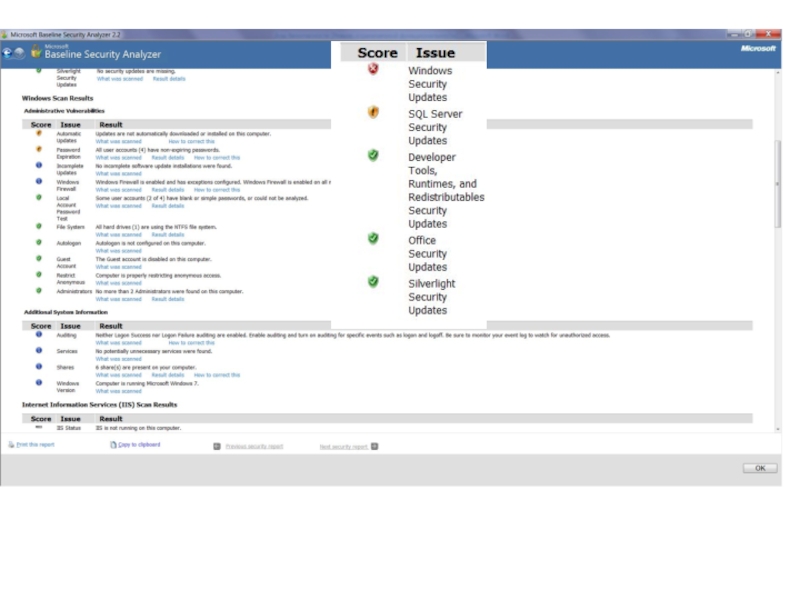

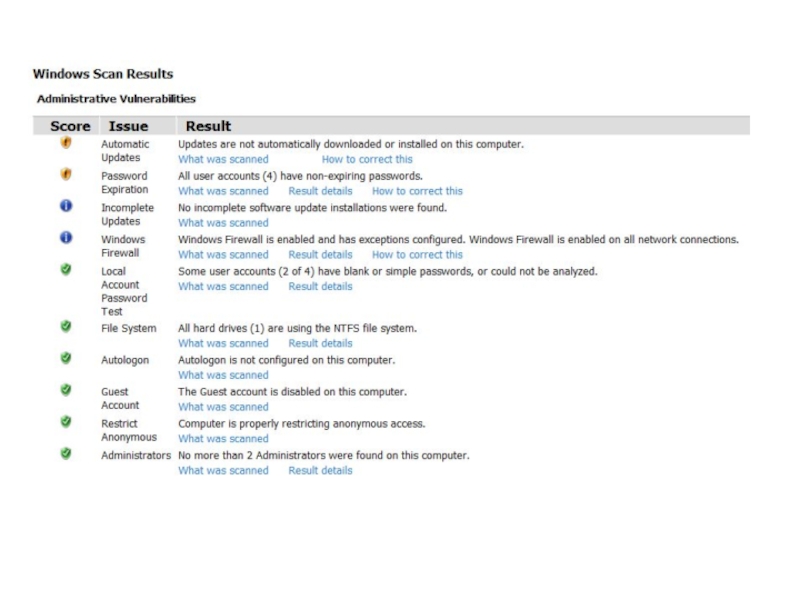

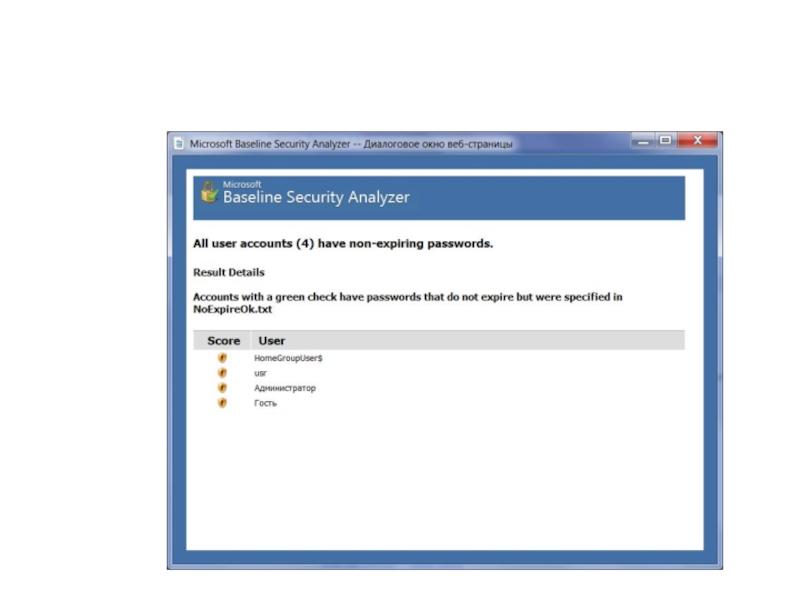

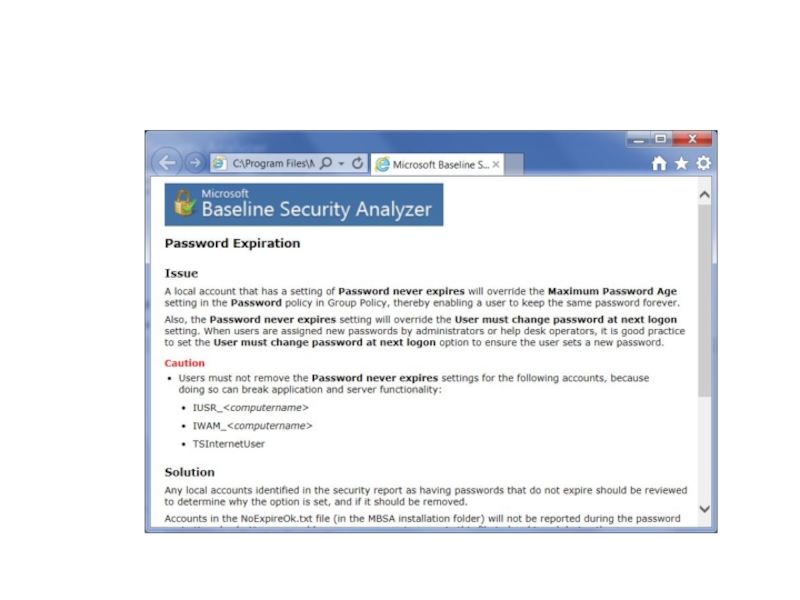

- 38. Baseline Security Analyzer

- 39. Слайд 39

- 40. Слайд 40

- 41. Слайд 41

- 42. Слайд 42

- 43. Слайд 43

- 44. Слайд 44

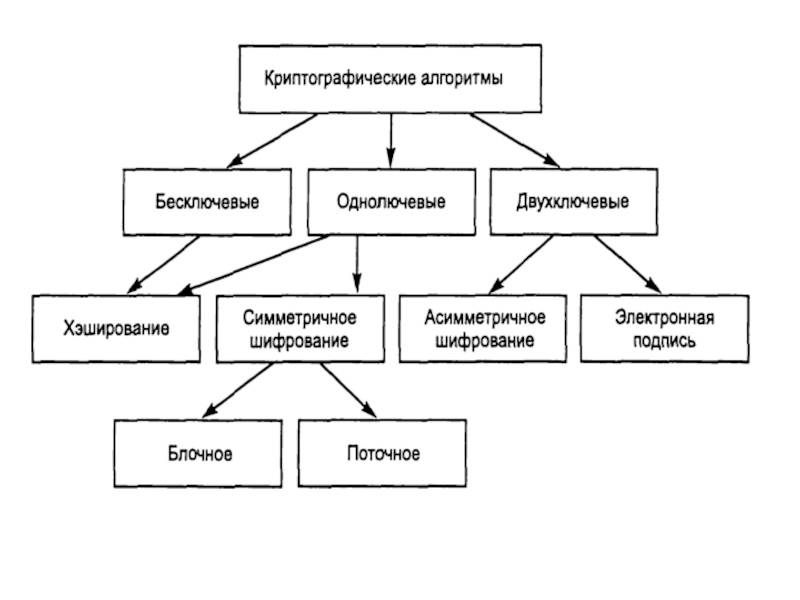

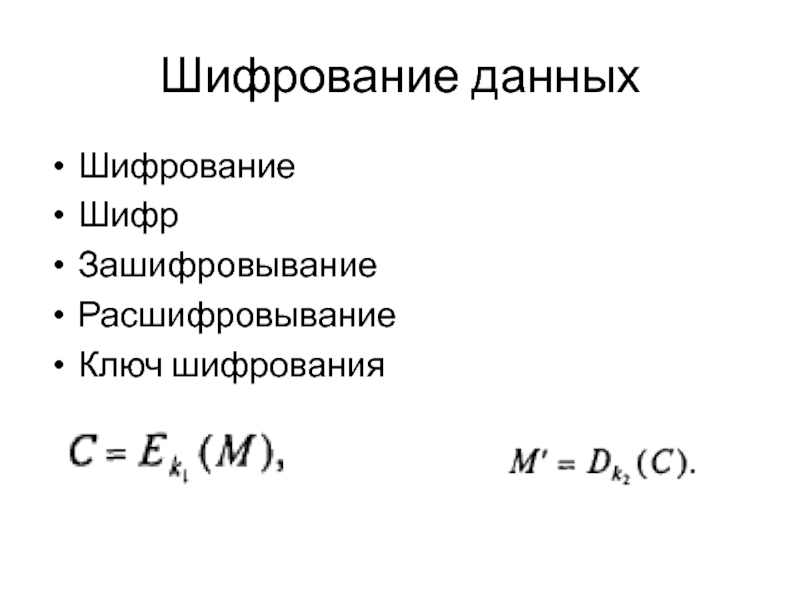

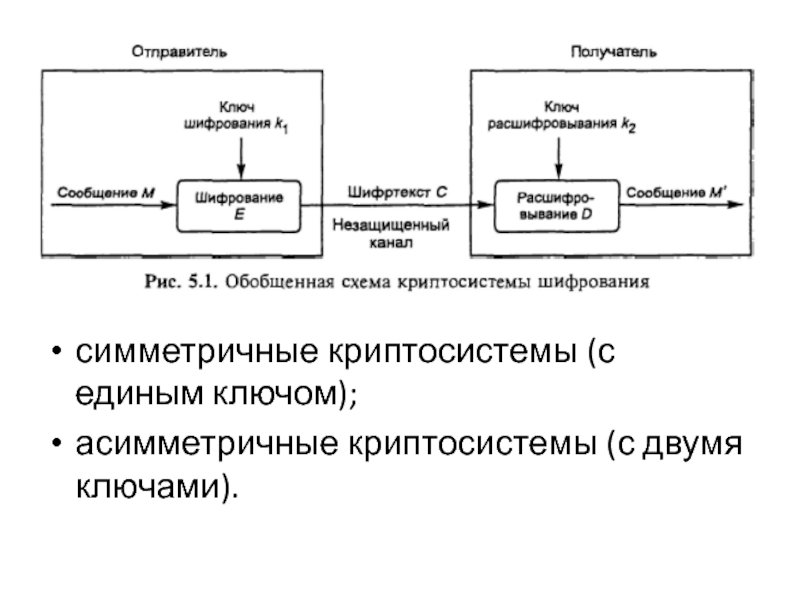

- 45. Шифрование данныхШифрованиеШифрЗашифровываниеРасшифровываниеКлюч шифрованияКЕ

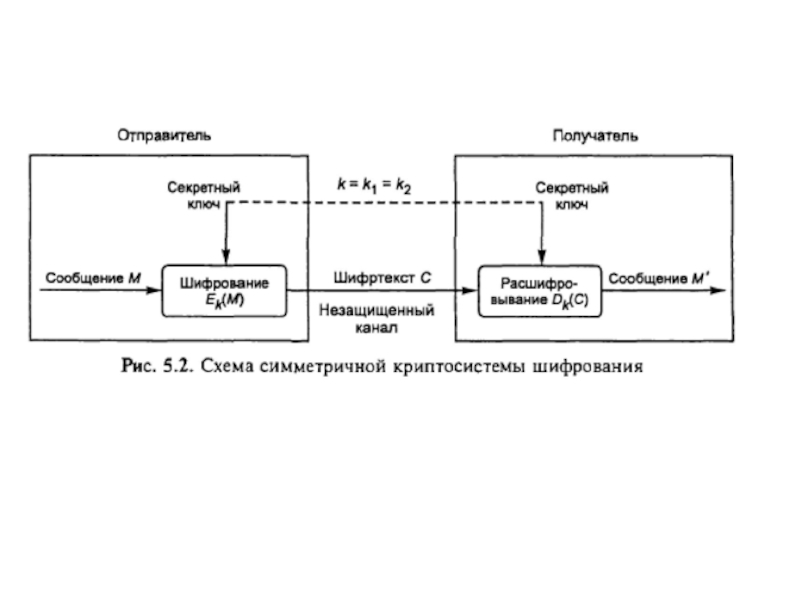

- 46. симметричные криптосистемы (с единым ключом);асимметричные криптосистемы (с двумя ключами).

- 47. Слайд 47

- 48. Слайд 48

- 49. Безопасность асимметричной криптосистемыУ. Диффи и М. Хеллман

- 50. Преимущества асимметричных криптографических систем перед симметричными криптосистемами:

- 51. Недостатки асимметричных криптосистем: • на настоящий момент

- 52. Слайд 52

- 53. Действия злоумышленника• активный перехват;• маскарад;• ренегатство;• подмена;• повтор.

- 54. Функции ЭЦП• удостоверяет, что подписанный текст исходит

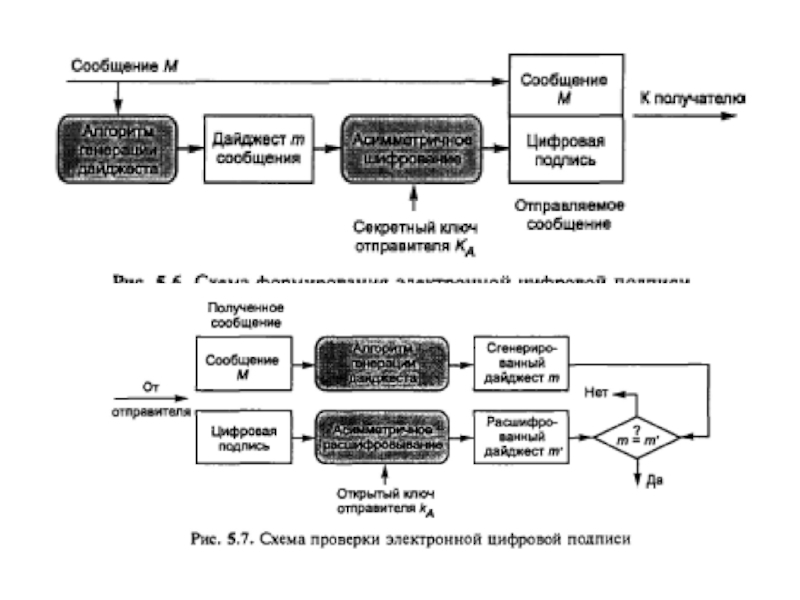

- 55. Процедуры ЭЦП • формирования цифровой подписи;• проверки цифровой подписи.

- 56. Слайд 56

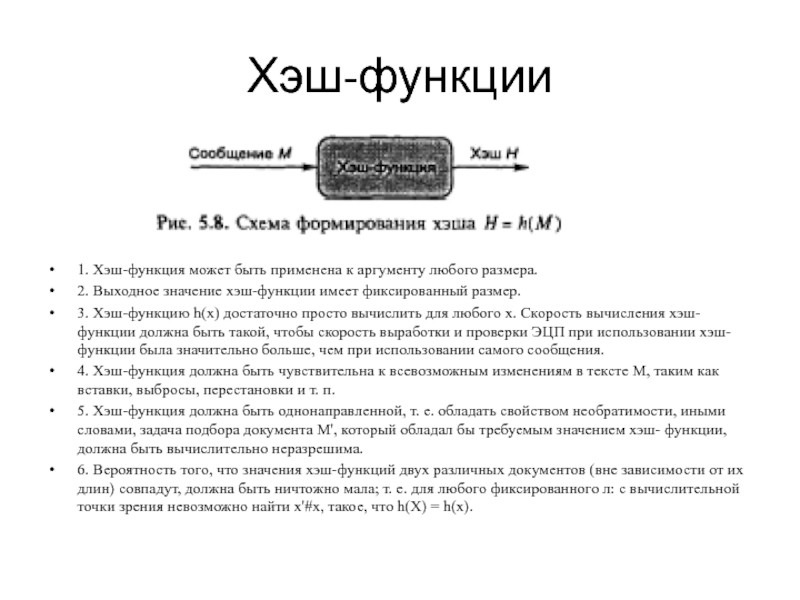

- 57. Хэш-функции1. Хэш-функция может быть применена к аргументу

- 58. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Информационная безопасность и защита информации

Состав АС

1. средства вычислительной техники;

2. программное

обеспечение;

системы.Слайд 2Информационная безопасность АС рассматривается как состояние системы, при котором:

1. Система

способна противостоять дестабилизирующему воздействию внутренних и внешних угроз.

2. Функционирование и

сам факт наличия системы не создают угроз для внешней среды и для элементов самой системы.На практике информационная безопасность обычно рассматривается как совокупность следующих трёх базовых свойств защищаемой информации:

− конфиденциальность;

− целостность;

− доступность.

Слайд 4Угрозы информационной безопасности

Классификация угроз

По природе возникновения принято выделять естественные

и искусственные угрозы.

По степени преднамеренности выделяют случайные и преднамеренные угрозы.

В зависимости от источника угрозы принято выделять: природная среда, человек, санкционированные программно-аппаратные средства. несанкционированные программно-аппаратные средства. По положению источника угрозы выделяют: вне контролируемой зоны, в пределах контролируемой зоны.

По степени воздействия на АС выделяют пассивные и активные угрозы.

По способу доступа к ресурсам АС выделяют: угрозы, использующие стандартный доступ, угрозы, использующие нестандартный путь доступа.

основная классификация угроз, основывающаяся на трёх введённых ранее базовых свойствах защищаемой информации

Слайд 7Организационные меры и меры обеспечения физической безопасности

- развёртывание системы контроля

и разграничения физического доступа к элементам автоматизированной системы.

- создание службы

охраны и физической безопасности.- организация механизмов контроля за перемещением сотрудников и посетителей (с использованием систем видеонаблюдения, проксимити-карт и т.д.);

- разработка и внедрение регламентов, должностных инструкций и тому подобных регулирующих документов;

- регламентация порядка работы с носителями, содержащими конфиденциальную информацию.

Слайд 9Методы аутентификации

Методы, основанные на знании некоторой секретной информации.

Методы, основанные

на использовании уникального предмета.

Методы, основанные на использовании биометрических характеристик

человека. Методы, основанные на информации, ассоциированной с пользователем.

Многофакторная аутентификации

Слайд 10Угрозы безопасности парольных методов

За счёт использования слабостей человеческого фактора

Путём

подбора.

За счёт использования недостатков реализации парольных систем

Рекомендации по практической

реализации парольных систем Установление минимальной длины пароля.

Увеличение мощности алфавита паролей

Проверка и отбраковка паролей по словарю.

Установка максимального срока действия пароля

Установка минимального срока действия пароля.

Отбраковка по журналу истории паролей.

Ограничение числа попыток ввода пароля.

Принудительная смена пароля при первом входе пользователя в систему

Задержка при вводе неправильного пароля

Запрет на выбор пароля пользователем и автоматическая генерация пароля.

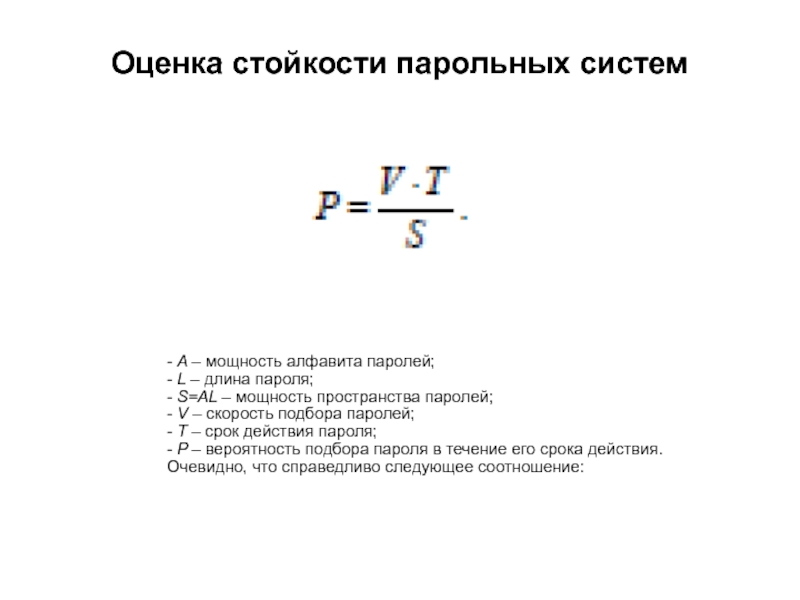

Слайд 11Оценка стойкости парольных систем

- A – мощность алфавита паролей;

- L

– длина пароля;

- S=AL – мощность пространства паролей;

- V –

скорость подбора паролей;- T – срок действия пароля;

- P – вероятность подбора пароля в течение его срока действия.

Очевидно, что справедливо следующее соотношение:

Слайд 12Методы хранения паролей

В открытом виде.

В виде хэш-значения.

В зашифрованном виде

Разграничение доступа

Дискреционное

Мандатное разграничение доступа

ДСП

Секретно

Сов секретно

Слайд 13Безопасность Windows 7

Kernel Patch Protection (защита патча ядра),

Service

Hardening (упрочение сервисов),

Data Execution Prevention (предотвращение несанкционированного выполнения данных),

Address Space Layout Randomization (внесение случайности в верстку адресного пространства)Mandatory Integrity Levels (обязательные уровни целостности)

как укреплять Windows 7,

как устанавливать и обеспечивать безопасность работающих приложений,

как управлять безопасностью в системе Windows 7

как предотвращать проблемы, вызванные вредоносным кодом

процесс защиты данных

системные функции резервного копирования и восстановления

процесс восстановления операционной системы в предыдущее состояние

способы восстановления данных и состояния системы в случае возникновения критического сбоя работы системы

безопасной работы в сети и интернете,

настройки биометрического контроля

Слайд 20Установка и укрепление Windows 7

Шаг 1 - Установка базовой ОС с

выбором необходимых опций для повышения безопасности во время установки и

отключением ненужных сервисов, опций и программ.Шаг 2 - Установка всех рабочих комплектов администратора, инструментов безопасности и необходимых программ.

Шаг 3 - Удаление ненужных сервисов, программ и приложений. Отключение или удаление неиспользуемых учетных записей пользователей и групп.

Шаг 4 - Установка Service Pack, исправлений и обновлений. Обновление всех установленных программ.

Шаг 5 - Запуск аудита безопасности (сканер, шаблоны, и т.д.) для получения информации о текущем уровне безопасности

Шаг 6 - Запуск восстановления системы (System Restore) и создание точки восстановления. Приложения резервного копирования и восстановления для восстановления после крушений системы.

Шаг 7 - Резервное копирование системы с возможностью ее быстрого восстановления после краха.

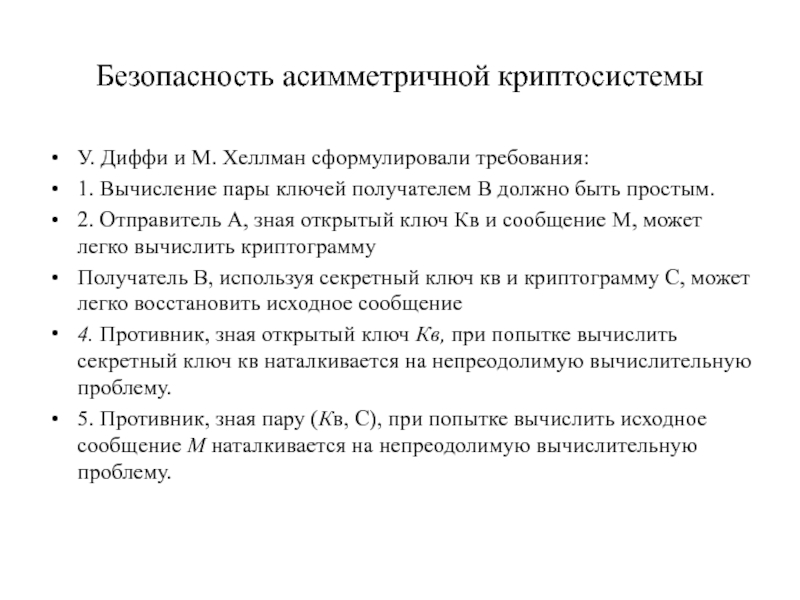

Слайд 49Безопасность асимметричной криптосистемы

У. Диффи и М. Хеллман сформулировали требования:

1. Вычисление

пары ключей получателем В должно быть простым.

2. Отправитель А, зная

открытый ключ Кв и сообщение М, может легко вычислить криптограммуПолучатель В, используя секретный ключ кв и криптограмму С, может легко восстановить исходное сообщение

4. Противник, зная открытый ключ Кв, при попытке вычислить секретный ключ кв наталкивается на непреодолимую вычислительную проблему.

5. Противник, зная пару (Кв, С), при попытке вычислить исходное сообщение М наталкивается на непреодолимую вычислительную проблему.

Слайд 50Преимущества асимметричных криптографических систем перед симметричными криптосистемами:

• в асимметричных криптосистемах

решена сложная проблема распределения ключей между пользователями, так как каждый

пользователь может сгенерировать свою пару ключей сам, а открытые ключи пользователей могут свободно публиковаться и распространяться по сетевым коммуникациям;• исчезает квадратичная зависимость числа ключей от числа пользователей; в асимметричной криптосистеме число используемых ключей связано с числом абонентов линейной зависимостью (в системе из N пользователей используются 2N ключей), а не квадратичной, как в симметричных системах;

• асимметричные криптосистемы позволяют реализовать протоколы взаимодействия сторон, которые не доверяют друг другу, поскольку при использовании асимметричных криптосистем закрытый ключ должен быть известен только его владельцу.

Слайд 51Недостатки асимметричных криптосистем:

• на настоящий момент нет математического доказательства необратимости

используемых в асимметричных алгоритмах функций;

• асимметричное шифрование существенно медленнее симметричного,

поскольку при шифровании и расшифровке используются весьма ресурсоемкие операции. По этой же причине реализовать аппаратный шифратор с асимметричным алгоритмом существенно сложнее, чем реализовать аппаратно симметричный алгоритм;• необходимость защиты открытых ключей от подмены.

Слайд 54Функции ЭЦП

• удостоверяет, что подписанный текст исходит от лица, поставившего

подпись;

• не дает самому этому лицу возможности отказаться от обязательств,

связанных с подписанным текстом;• гарантирует целостность подписанного текста.

Слайд 57Хэш-функции

1. Хэш-функция может быть применена к аргументу любого размера.

2. Выходное

значение хэш-функции имеет фиксированный размер.

3. Хэш-функцию h(x) достаточно просто вычислить

для любого х. Скорость вычисления хэш-функции должна быть такой, чтобы скорость выработки и проверки ЭЦП при использовании хэш-функции была значительно больше, чем при использовании самого сообщения.4. Хэш-функция должна быть чувствительна к всевозможным изменениям в тексте М, таким как вставки, выбросы, перестановки и т. п.

5. Хэш-функция должна быть однонаправленной, т. е. обладать свойством необратимости, иными словами, задача подбора документа М', который обладал бы требуемым значением хэш- функции, должна быть вычислительно неразрешима.

6. Вероятность того, что значения хэш-функций двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала; т. е. для любого фиксированного л: с вычислительной точки зрения невозможно найти х'#х, такое, что h(X) = h(x).