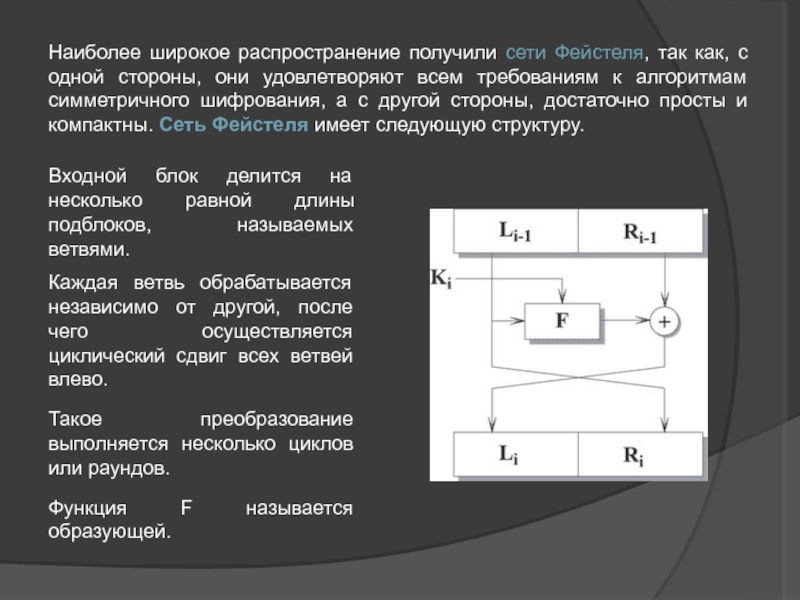

и побитового выполнения операции XOR результата F с другой ветвью.

После этого ветви меняются местами.

Считается, что оптимальное число раундов - от 8 до 32.

Важно то, что увеличение количества раундов значительно увеличивает криптостойкость алгоритма.

Сеть Фейстеля является обратимой даже в том случае, если функция F не является таковой.

В настоящее время все чаще используются различные разновидности сети Фейстеля для 128-битного блока с четырьмя ветвями. Увеличение количества ветвей, а не размерности каждой ветви связано с тем, что наиболее популярными до сих пор остаются 32-разрядные процессоры.

Основной характеристикой алгоритма, построенного на основе сети Фейстеля, является функция F. Различные варианты касаются также начального и конечного преобразований. Подобные преобразования, называемые забеливанием (whitening), осуществляются для того, чтобы выполнить начальную рандомизацию входного текста.

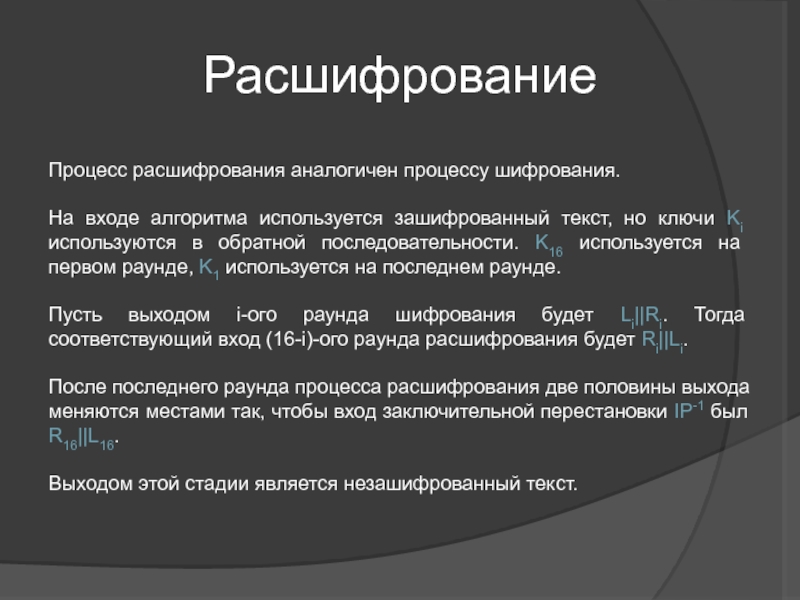

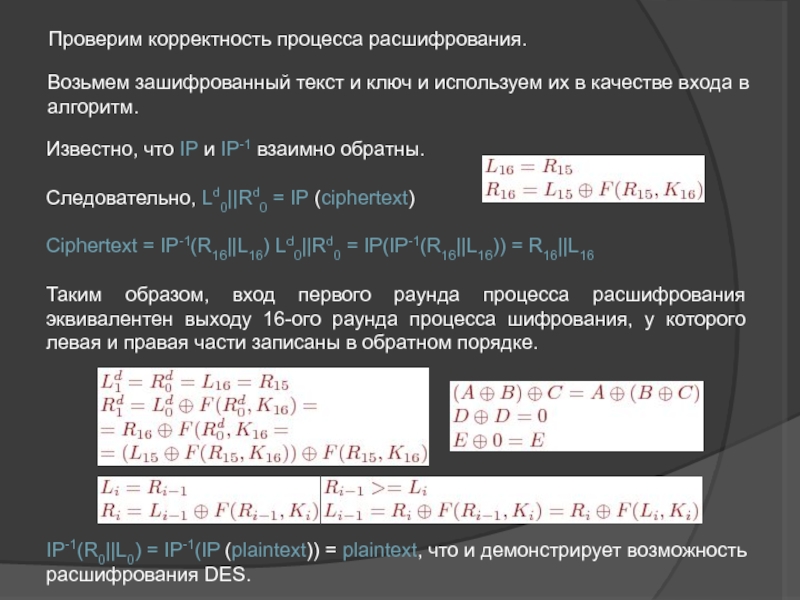

Для расшифрования не требуется вычислять F-1. Для расшифрования используется тот же алгоритм, но на вход подается зашифрованный текст, и ключи используются в обратном порядке.