Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция 13. Доступ к среде передачи

Содержание

- 1. Лекция 13. Доступ к среде передачи

- 2. 1. Протоколы передачи информацииУслуги различных уровней модели

- 3. Первую группу составляют протоколы абонентской службы, соответствующие

- 4. Две другие группы протоколов (сетезависимые) описывают транспортную

- 5. Маршрутизация представляет собой процедуру определения пути передачи

- 6. Протоколы передачи данных нижнего уровня в ЛВС

- 7. Проще всего представить особенности сетевых протоколов на

- 8. Наиболее известным и распространенным байт-ориентированным протоколом является

- 9. В том случае, когда необходимо передать произвольные

- 10. Бит-ориентированные протоколы.Бит-ориентированный протокол предусматривает передачу информации в

- 11. Потребность в паре символов в начале и

- 12. На рисунке показаны 3 различные схемы бит-ориентированной

- 13. Первая схема похожа на схему с символами

- 14. Во второй схеме для обозначения начала кадра

- 15. Третья схема использует для обозначения начала и

- 16. 2. Протокол сети передачи данных Х.25.К наиболее

- 17. Рекомендация Х.25 допускает одновременное существование некоторого множества

- 18. Содержимое третьего байта для управляющих пакетов трактуется

- 19. Рекомендация Х.25 позволяет организовать четыре способа обмена

- 20. 3. Метод доступа Ethernet. Типичными методами доступа

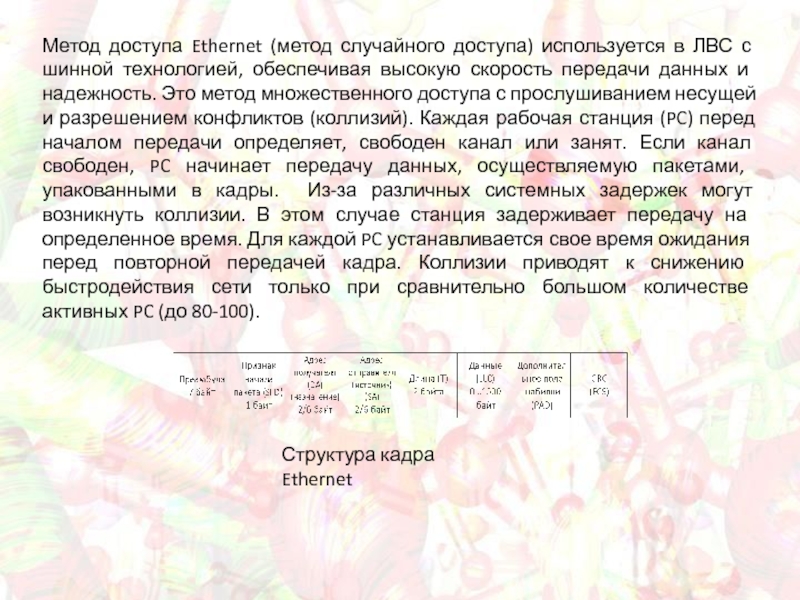

- 21. Метод доступа Ethernet (метод случайного доступа) используется

- 22. Преамбула: 7 байт, каждый из которых представляет

- 23. Данные (LLC Data): поле данных, которое обрабатывается

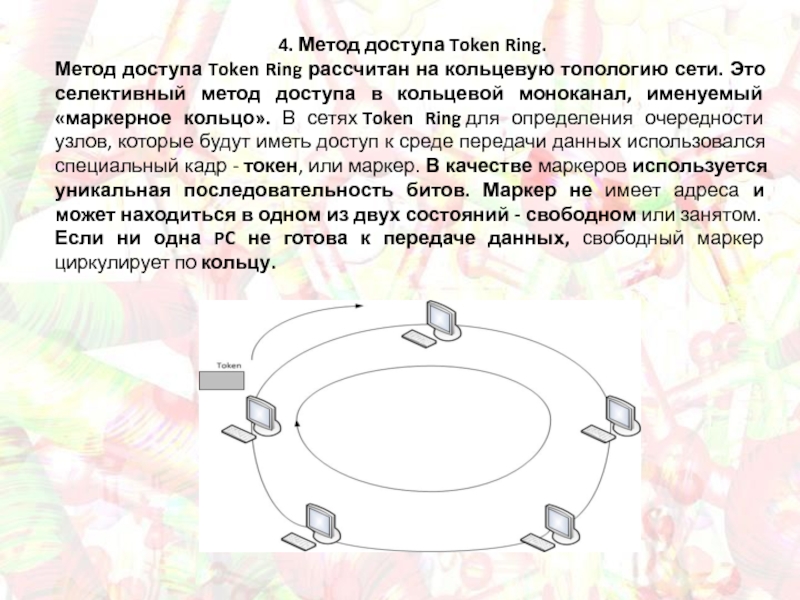

- 24. 4. Метод доступа Token Ring.Метод доступа Token

- 25. В рамках метода «маркерное кольцо» предусматривается возможность

- 26. В такой сети каждая станция всегда получает

- 27. 5. Технология FDDI.Технология FDDI (Fiber Distributed Data Interface) — оптоволоконный

- 28. В нормальном режиме работы сети данные проходят

- 29. Формат маркера FDDI имеет вид, представленный на

- 30. Формат байта управления сети FDDIБит класса пакета определяет

- 31. 6. Метод доступа Arcnet.Arcnet - (attached resource

- 32. Сеть строится вокруг активных и пассивных повторителей

- 33. Когда передающая сторона готовит данные к передаче

- 34. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лекция 13. Доступ к среде передачи

1. Протоколы передачи информации.

2. Протокол

сети передачи данных Х.25.

ЛВС. Метод доступа Ethernet.Слайд 21. Протоколы передачи информации

Услуги различных уровней модели OSI определяются с

помощью протоколов, которые представляют собой правила взаимодействия объектов одноименных уровней

открытых систем.Протокол - это набор правил, определяющих взаимодействие двух одноименных уровней моделей OSI в различных абонентских ЭВМ.

В соответствии с 7-уровневой моделью OSI вводится 7 типов протоколов, которые именуются так же. как уровни. При этом по функциональному назначению все протоколы целесообразно разделить на три группы.

Слайд 3Первую группу составляют протоколы абонентской службы, соответствующие прикладному, представительскому и

сеансовому уровням модели OSI. Протоколы этой группы являются сетенезависимыми, то

есть их характеристики и структура не зависят от используемой сети передачи данных. Они определяются лишь структурой абонентских систем и решаемыми задачами обработки данных.Слайд 4Две другие группы протоколов (сетезависимые) описывают транспортную службу компьютерной сети

и различаются между собой процедурой доступа к передающей среде. Одна

из этих групп определяет систему передачи данных с маршрутизацией информации, а другая - с селекцией информации.К ним относятся протоколы физического, канального и сетевого уровней являются сетезависимыми, т.е. протоколы этих уровней связаны с технической реализацией сети и используемым оборудованием и протоколы транспортного уровня, являющегося промежуточным и скрывающим все детали функционирования нижних уровней от верхних, что позволяет разрабатывать приложения, которые не зависят от технических средств непосредственной транспортировки сообщений.

Слайд 5Маршрутизация представляет собой процедуру определения пути передачи информации в сетях

передачи данных и характерна для глобальных и региональных компьютерных сетей,

в рамках которых и рассматривается соответствующая группа протоколов.Селекция определяет процесс выбора очередной абонентской системы для подключения ее к сети передачи данных с целью обмена информацией. Селекция информации в основном используется в системах передачи данных локальных компьютерных сетей, где и рассматривается третья группа протоколов.

Слайд 7Проще всего представить особенности сетевых протоколов на примере протоколов канального

уровня, которые делятся на две основные группы:

- байт-ориентированные;

- бит-ориентированные.

Байт-ориентированный протокол

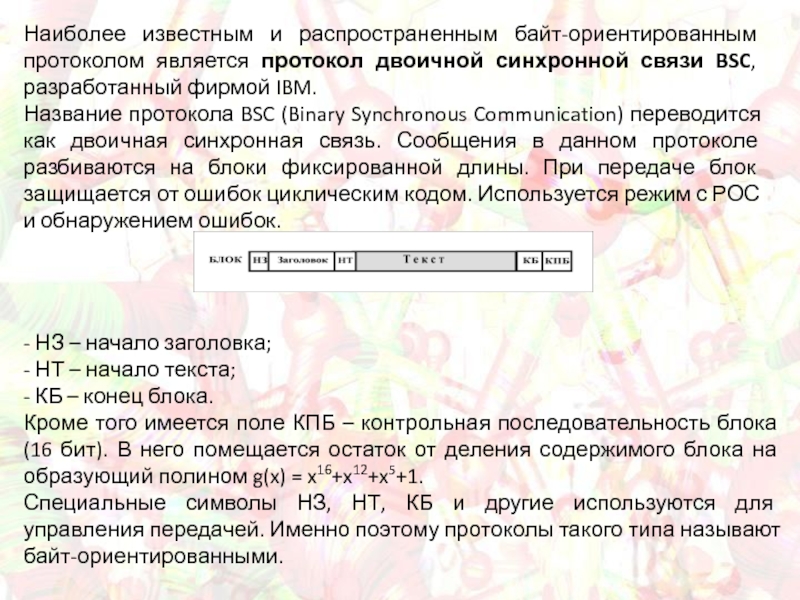

обеспечивает передачу сообщения по информационному каналу в виде последовательности байтов. Кроме информационных байтов, в канал передаются также управляющие и служебные байты. Такой тип протокола удобен для ЭВМ, так как она ориентирована на обработку данных, представленных в виде двоичных байтов. Для коммуникационной среды байт-ориентированный протокол менее удобен, так как разделение информационного потока в канале на байты требует использования дополнительных сигналов, что в конечном счете снижает пропускную способность канала связи.Слайд 8Наиболее известным и распространенным байт-ориентированным протоколом является протокол двоичной синхронной

связи BSC, разработанный фирмой IBM.

Название протокола BSC (Binary Synchronous Communication)

переводится как двоичная синхронная связь. Сообщения в данном протоколе разбиваются на блоки фиксированной длины. При передаче блок защищается от ошибок циклическим кодом. Используется режим с РОС и обнаружением ошибок. - НЗ – начало заголовка;

- НТ – начало текста;

- КБ – конец блока.

Кроме того имеется поле КПБ – контрольная последовательность блока (16 бит). В него помещается остаток от деления содержимого блока на образующий полином g(x) = x16+x12+x5+1.

Специальные символы НЗ, НТ, КБ и другие используются для управления передачей. Именно поэтому протоколы такого типа называют байт-ориентированными.

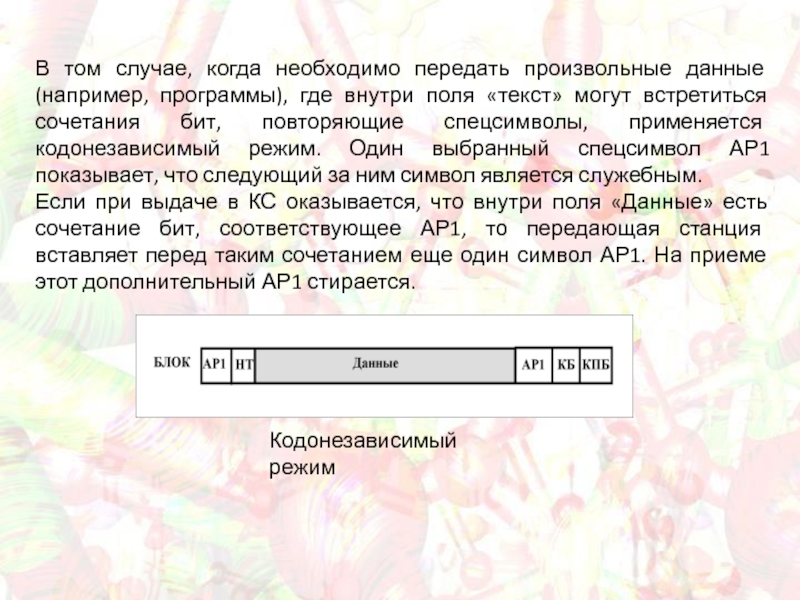

Слайд 9В том случае, когда необходимо передать произвольные данные (например, программы),

где внутри поля «текст» могут встретиться сочетания бит, повторяющие спецсимволы,

применяется кодонезависимый режим. Один выбранный спецсимвол АР1 показывает, что следующий за ним символ является служебным.Если при выдаче в КС оказывается, что внутри поля «Данные» есть сочетание бит, соответствующее АР1, то передающая станция вставляет перед таким сочетанием еще один символ АР1. На приеме этот дополнительный АР1 стирается.

Кодонезависимый режим

Слайд 10Бит-ориентированные протоколы.

Бит-ориентированный протокол предусматривает передачу информации в виде потока битов,

не разделяемых на байты. Поэтому для разделения кадров используются специальные

последовательности - флаги. В начале кадра ставится флаг открывающий, а конце - флаг закрывающий. Этот протокол удобен относительно коммуникационной среды, так как канал связи как раз и ориентирован на передачу последовательности битов.Типичным представителем группы бит-ориентированных протоколов являются протоколы HDLC (High-level Data Link Control - высший уровень управления каналом связи) и его множества.

Слайд 11Потребность в паре символов в начале и конце каждого кадра

вместе с дополнительными символами DLE означает, что символьно-ориентированная передача не

эффективна для передачи двоичных данных, так как приходится в поле данных кадра добавлять достаточно много избыточных данных. Кроме того, формат управляющих символов для разных кодировок различен, например, в коде ASCII символ SYN равен 0010110, а в коде EBCDIC - 00110010. Так что этот метод допустим только с определенным типом кодировки, даже если кадр содержит чисто двоичные данные. Чтобы преодолеть эти проблемы, сегодня почти всегда используется более универсальный метод, называемый бит-ориентированной передачей. Этот метод сейчас применяется при передаче как двоичных, так и символьных данных.Слайд 12На рисунке показаны 3 различные схемы бит-ориентированной передачи. Они отличаются

способом обозначения начала и конца каждого кадра.

Слайд 13Первая схема похожа на схему с символами STX и ЕТХ

в символьно-ориентированных протоколах. Начало и конец каждого кадра отмечается одной

и той же 8-битовой последовательностью - 01111110, называемой флагом. Термин «бит-ориентированный» используется потому, что принимаемый поток бит сканируется приемником на побитовой основе для обнаружения стартового флага, а затем во время приема для обнаружения стопового флага. Поэтому длина кадра в этом случае не обязательно должна быть кратна 8 бит.Чтобы обеспечить синхронизацию приемника, передатчик посылает последовательность байтов простоя (каждый состоит из 11111111), предшествующую стартовому флагу.

Для достижения прозрачности данных в этой схеме необходимо, чтобы флаг не присутствовал в поле данных кадра. Это достигается с помощью приема, известного как вставка 0 бита, - бит-стаффинга.

Слайд 14Во второй схеме для обозначения начала кадра имеется только стартовый

флаг, а для определения конца кадра используется поле длины кадра,

которое при фиксированных размерах заголовка и концевика чаще всего имеет смысл длины поля данных кадра. Эта схема наиболее применима в локальных сетях. В этих сетях для обозначения факта незанятости среды в исходном состоянии по среде вообще не передается никаких символов.Чтобы все остальные станции вошли в битовую синхронизацию, посылающая станция предваряет содержимое кадра последовательностью бит, известной как преамбула, которая состоит из чередования единиц и нулей 101010... Войдя в битовую синхронизацию, приемник исследует входной поток на побитовой основе, пока не обнаружит байт начала кадра 10101011, который выполняет роль символа STX. За этим байтом следует заголовок кадра, в котором в определенном месте находится поле длины поля данных. Таким образом, в этой схеме приемник просто отсчитывает заданное количество байт, чтобы определить окончание кадра.

Слайд 15Третья схема использует для обозначения начала и конца кадра флаги,

которые включают запрещенные для данного кода сигналы (code violations, V).

Например, при манчестерском кодировании вместо обязательного изменения полярности сигнала в середине тактового интервала уровень сигнала остается неизменным и низким (запрещенный сигнал J) или неизменным и высоким (запрещенный сигнал К).Начало кадра отмечается последовательностью JK0JK000, а конец - последовательностью JK1JK100. Этот способ очень экономичен, так как не требует ни бит-стаффинга, ни поля длины, но его недостаток заключается в зависимости от принятого метода физического кодирования. При использовании избыточных кодов роль сигналов J и К играют запрещенные символы, например, в коде 4В/5В этими символами являются коды 11000 и 10001.

Бит-ориентированные протоколы являются более совершенными, чем байт-ориентированные.

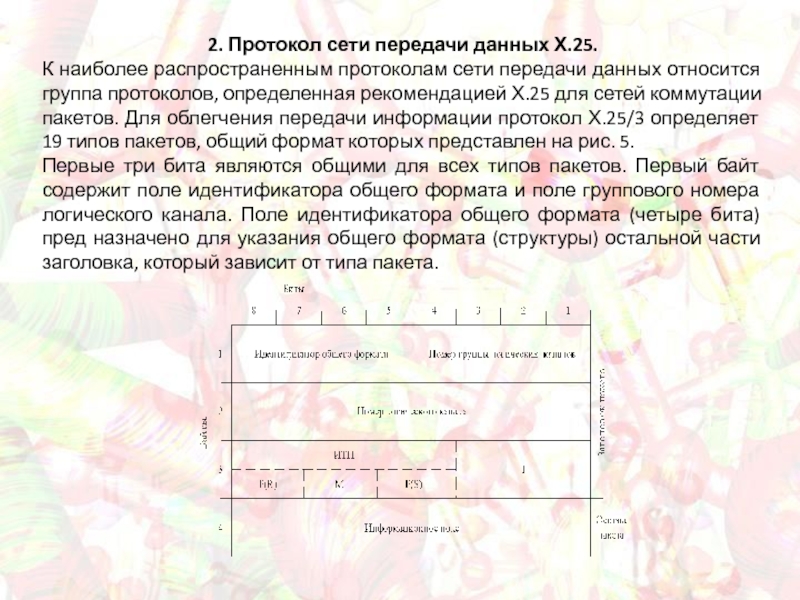

Слайд 162. Протокол сети передачи данных Х.25.

К наиболее распространенным протоколам сети

передачи данных относится группа протоколов, определенная рекомендацией Х.25 для сетей

коммутации пакетов. Для облегчения передачи информации протокол Х.25/3 определяет 19 типов пакетов, общий формат которых представлен на рис. 5.Первые три бита являются общими для всех типов пакетов. Первый байт содержит поле идентификатора общего формата и поле группового номера логического канала. Поле идентификатора общего формата (четыре бита) пред назначено для указания общего формата (структуры) остальной части заголовка, который зависит от типа пакета.

Слайд 17Рекомендация Х.25 допускает одновременное существование некоторого множества сгруппированных между собой

логических каналов.

Для указания номера группы логического канала, отведенного абонентской системе,

и предназначено поле группового номера логического канала. Это поле занимает остальные четыре бита первого байта. Второй байт пакета содержит поле номера логического канала в рамках определенной группы. Таким образом обеспечивается логическая идентификация 4096 логических каналов, из которых 4095 предоставляются пользователю, а один с номером «0» зарезервирован для управления (пакеты рестарта и диагностики). При установлении виртуального соединения абонентская система выбирает свободный логический канал из числа доступных ей каналов.

Слайд 18Содержимое третьего байта для управляющих пакетов трактуется как поле идентификатора

типа пакета (ИТП), а для информационных – байтом последовательности передачи

пакетов. К информационным относятся пакеты «данные» и «дейтаграммы», содержащие информацию пользователя. Остальные пакеты являются управляющими и обеспечивают информационными пакетами по сети коммутации пакетов. Идентификация типов пакета осуществляется на основании бита типа пакета (Т), расположенного в третьем байте пакета. Для информационных пакетов значение этого бита равно нулю, а для управляющих пакетов – единице. В свою очередь, по функциональному назначению управляющие пакеты делятся на пакеты:- установления и завершения соединения;

- управления потоком и повторной установки;

- прерывания;

- повторного пуска.

Бит «М» является признаком продолжения данных и используется для указания цепочки пакетов. Значение М=1 указывает на то, что передается промежуточный пакет и передача пакетов данных на этом не заканчивается. При М=0 пакет данных является последним в цепочке пакетов. Длина поля данных в информационных пакетах может быть равной 16, 32, 64, 128, 256, 512, 1024, 2048 или 4096 байтам.

Слайд 19Рекомендация Х.25 позволяет организовать четыре способа обмена данными:

- виртуальный

вызов;

- постоянная виртуальная цепь;

- вызов с быстрым выбором;

- вызов с быстрым выбором и немедленной считкой.

Слайд 203. Метод доступа Ethernet.

Типичными методами доступа к передающей среде

в современных ЛВС являются:

- множественный доступ с контролем несущей

и обнаружением конфликтов (CSMA/CD), иначе называемый методом доступа Ethernet, так как именно в этой сети он получил наибольшее распространение;- маркерное кольцо (метод доступа Token Ring);

- маркерная шина (метод доступа ARCnet) и др.

Слайд 21Метод доступа Ethernet (метод случайного доступа) используется в ЛВС с

шинной технологией, обеспечивая высокую скорость передачи данных и надежность. Это

метод множественного доступа с прослушиванием несущей и разрешением конфликтов (коллизий). Каждая рабочая станция (PC) перед началом передачи определяет, свободен канал или занят. Если канал свободен, PC начинает передачу данных, осуществляемую пакетами, упакованными в кадры. Из-за различных системных задержек могут возникнуть коллизии. В этом случае станция задерживает передачу на определенное время. Для каждой PC устанавливается свое время ожидания перед повторной передачей кадра. Коллизии приводят к снижению быстродействия сети только при сравнительно большом количестве активных PC (до 80-100).Структура кадра Ethernet

Слайд 22Преамбула: 7 байт, каждый из которых представляет чередование единиц и

нулей 10101010. Преамбула позволяет установить битовую синхронизацию на приемной стороне.

Ограничитель

начала кадра (SFD, start frame delimiter): 1 байт, последовательность 10101011. указывает, что далее последуют, информационные поля кадра. Этот байт можно относить к преамбуле.Адрес назначения (DA, destination address): 6 байт, указывает МАС-адрес станции (МАС-адреса станций), для которой (которых) предназначен этот кадр. Это может быть единственный физический адрес (unicast), групповой адрес (multicast) или широковещательный адрес (broadcast).

Адрес отправителя (SA, source address): б байт, указывает МАС-адрес станции, которая посылает кадр.

Поле типа или длины кадра (Т or L, type or length): 2 байта. Существуют два базовых формата кадра Ethernet (в английской терминологии raw formats -сырые форматы) - EthernetII и IEEE 802.3

Слайд 23Данные (LLC Data): поле данных, которое обрабатывается подуровнем LLC. Сам

по себе кадр IEEE 802.3 еще не окончательный. В зависимости

от значений первых нескольких байт этого поля, могут быть три окончательных формата этого кадра IEEE 802.3:— Ethernet_802.3 (не стандартный, в настоящее время устаревающий формат, используемый Novell) — первые два байта LLC Data равны 0xFFFF;

— Ethernet SNAP (стандартный IEEE 802.2 SNAP формат, которому отдается наибольшее предпочтение в современных сетях, особенно для протокола TCP/IP) — первый байт LLC Data равен 0хАА;

— Ethernet_802.2 (стандартный IEEE 802.2 формат, используется фирмой Novell в NetWare 4.0) — первый байт LLC Data не равен ни 0xFF (11111111), ни 0хАА (10101010).

Дополнительное поле (pad — наполнитель) — заполняется только в том случае, когда поле данных невелико, с целью удлинения длины кадра до минимального размера 64 байта — преамбула не учитывается. Ограничение снизу на минимальную длину кадра необходимо для правильного разрешения коллизий.

Контрольная последовательность кадра CRC (FCS, frame check sequence): 4-байтовое поле, в котором указывается контрольная сумма, вычисленная с использованием циклического избыточного кода по полям кадра путём деления на порождающий полином CRC32, за исключением преамбул SDF и FCS.

Слайд 244. Метод доступа Token Ring.

Метод доступа Token Ring рассчитан на

кольцевую топологию сети. Это селективный метод доступа в кольцевой моноканал,

именуемый «маркерное кольцо». В сетях Token Ring для определения очередности узлов, которые будут иметь доступ к среде передачи данных использовался специальный кадр - токен, или маркер. В качестве маркеров используется уникальная последовательность битов. Маркер не имеет адреса и может находиться в одном из двух состояний - свободном или занятом. Если ни одна PC не готова к передаче данных, свободный маркер циркулирует по кольцу.Слайд 25В рамках метода «маркерное кольцо» предусматривается возможность передачи кадров станции

с учетом их приоритета. Тогда станции с низким приоритетом могут

захватывать кольцо в случае неактивности станций с более высоким приоритетом.Слайд 26В такой сети каждая станция всегда получает данные только от

предыдущей станции в сети и передает данные следующей станцией по

кольцу. Отправленные данные проходят всегда в одном направлении по кольцу. Когда кадр проходит через станцию адресата, станция опознав свой адрес копирует кадр к себе, и вставляет в кадр данные про подтверждения приема. На рисунке показана отправка пакета А в кольце, который состоит из 6 станций. Пакет идет от станции к 1 к 3. При прохождении станции 3 (адресата) в пакете А вкладываются два признака — признак А, что пакет распознан, и признак С, что он копируется. Когда пакет возвращается на станцию 1, она распознает пакет по параметру который вложил адресат(станция 3) и удаляет из кольца.Физический уровень технологии Token Ring.

Стандарт Token Ring изначально предусматривал построение связей в сети с помощью концентраторов, называемых MAU (Multistation Access Unit) или MSAU (Multi-Station Access Unit), то есть устройствами многостанционного доступа. Сеть Token Ring может включать до 260 узлов.

Максимальная длина кольца Token Ring составляет 4000 м. Ограничения на максимальную длину кольца и количество станций в кольце в технологии Token Ring не являются такими жесткими, как в технологии Ethernet. Здесь эти ограничения во многом связаны со временем оборота маркера по кольцу (но не только -есть и другие соображения, диктующие выбор ограничений).

Слайд 275. Технология FDDI.

Технология FDDI (Fiber Distributed Data Interface) — оптоволоконный интерфейс распределенных данных

- это первая технология локальных сетей, в которой средой передачи

данных является волоконно-оптический кабель.Основные характеристики технологии.

Технология FDDI во многом основывается на технологии Token Ring, развивая и совершенствуя ее основные идеи. Разработчики технологии FDDI ставили перед собой в качестве наиболее приоритетных следующие цели:

- повысить битовую скорость передачи данных до 100Мбит/с;

- повысить отказоустойчивость сети за счет стандартных процедур восстановления ее после отказов различного рода - повреждения кабеля, некорректной работы узла, концентратора, возникновения высокого уровня помех на линии и т. п.;

- максимально эффективно использовать потенциальную пропускную способность сети как для асинхронного, так и для синхронного (чувствительного к задержкам) графиков.

Сеть FDDI строится на основе двух оптоволоконных колец, которые образуют основной и резервный пути передачи данных между узлами сети. Наличие двух колец - это основной способ повышения отказоустойчивости в сети FDDI, и узлы, которые хотят воспользоваться этим повышенным потенциалом надежности, должны быть подключены к обоим кольцам.

Слайд 28В нормальном режиме работы сети данные проходят через все узлы

и все участки кабеля только первичного кольца, этот режим назван

режимом Thru — «сквозным» или «транзитным». Вторичное кольцо в этом режиме не используется.В случае какого-либо вида отказа, когда часть первичного кольца не может передавать данные (например, обрыв кабеля или отказ узла), первичное кольцо объединяется со вторичным, вновь образуя единое кольцо. Этот режим работы сети называется Wrap, то есть «свертывание» или «сворачивание» колец.

Сеть FDDI может полностью восстанавливать свою работоспособность в случае единичных отказов ее элементов. При множественных отказах сеть распадается на несколько не связанных сетей.

Отличия метода доступа от метода Token Ring заключаются в том, что время удержания маркера в сети FDDI не является постоянной величиной, как в сети Token Ring. Это время зависит от загрузки кольца —при небольшой загрузке оно увеличивается, а при больших перегрузках может уменьшаться до нуля. Эти изменения в методе доступа касаются только асинхронного графика, который не критичен к небольшим задержкам передачи кадров. Для синхронного графика время удержания маркера по-прежнему остается фиксированной величиной.

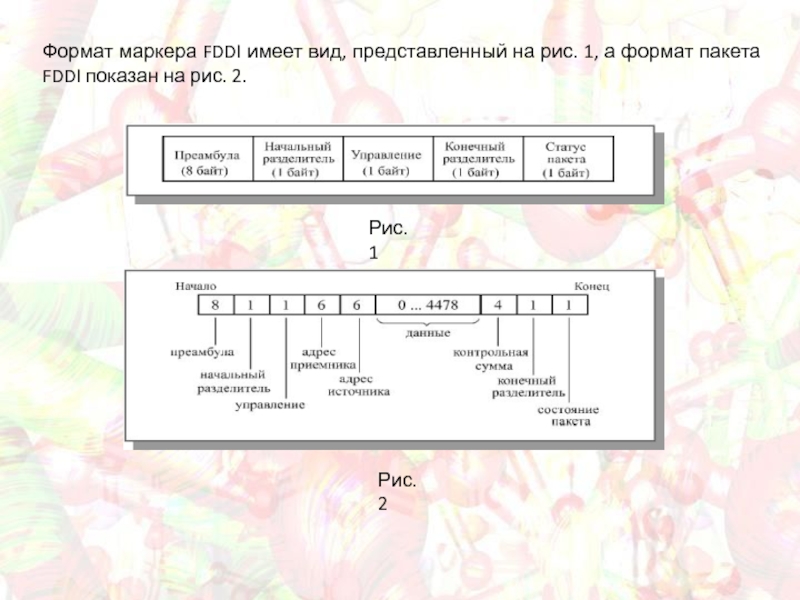

Слайд 29Формат маркера FDDI имеет вид, представленный на рис. 1, а

формат пакета FDDI показан на рис. 2.

Рис. 1

Рис. 2

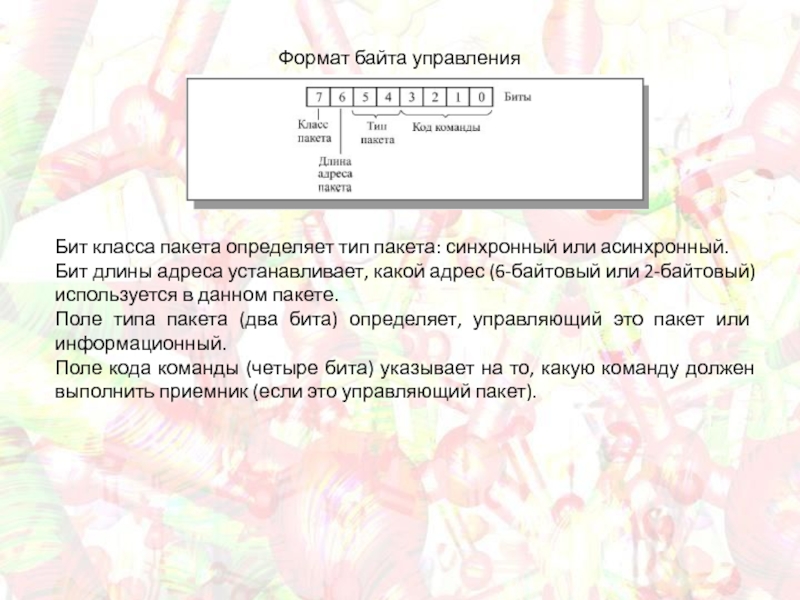

Слайд 30Формат байта управления сети FDDI

Бит класса пакета определяет тип пакета: синхронный

или асинхронный.

Бит длины адреса устанавливает, какой адрес (6-байтовый или 2-байтовый)

используется в данном пакете.Поле типа пакета (два бита) определяет, управляющий это пакет или информационный.

Поле кода команды (четыре бита) указывает на то, какую команду должен выполнить приемник (если это управляющий пакет).

Слайд 316. Метод доступа Arcnet.

Arcnet - (attached resource computing network) представляет

собой стандарт на локальные сети, разработанный корпорацией Datapoint в 1977

году. Эта сеть базируется на идее маркерной шины и может позволить реализовать топологию шины, кольца или звезды при скорости обмена 2,5Мбит/с.Слайд 32Сеть строится вокруг активных и пассивных повторителей (HUB). Активные повторители

(обычно 8-канальные) могут соединяться друг с другом, с пассивными повторителями/разветвителями

и оконечными ЭВМ (рабочими станциями). Длина таких соединений, выполняемых 93-омным коаксиальным кабелем (RG-62, разъемы BNC), может достигать 600м. Допускается применение скрученных пар (RS485) или оптического волокна. Пассивный 4-входовый повторитель позволяет подключать до трех рабочих станций кабелем длиной до 35 м, один из входов всегда занят соединением с активным повторителем. Пассивные повторители не могут соединяться друг с другом. Активные повторители могут образовывать иерархическую структуру. Максимальное число рабочих станций в сети равно 255. Предельная суммарная длина кабелей многосегментной сети составляет около 7 км.Каждому узлу в сети присваивается уникальный адрес в диапазоне от 1 до 255. Стандарт Arcnet поддерживает работу с пакетами двух длин: < 253 или 506. Отличительной особенностью сети является низкая избыточность - заголовки пакетов имеют длину 3-4 байта. Все пакеты в Arcnet начинаются с байта, содержащего единицы во всех разрядах.

Слайд 33Когда передающая сторона готовит данные к передаче – это процесс

инкапсуляции данных, и наоборот, когда принимающая сторона начинает обрабатывать входящую последовательность

бит и формировать из нее сообщения – это процесс декапсуляции.Поток данных имеет два направления вдоль модели OSI - ВНИЗ (Инкапсуляция Данных) и ВВЕРХ (Декапсуляция Данных).

Инкапсуля́ция в компьютерных сетях — это метод построения модульных сетевых протоколов , при котором логически независимые функции сети абстрагируются от нижележащих механизмов путём включения или инкапсулирования этих механизмов в более высокоуровневые объекты.

Говоря более простым языком, инкапсуляция — упаковка пакетов (возможно, разного протокола) в пакеты одного протокола, включая адрес.

Декапсуляции - это процесс преобразования сигналов из провода в данные.