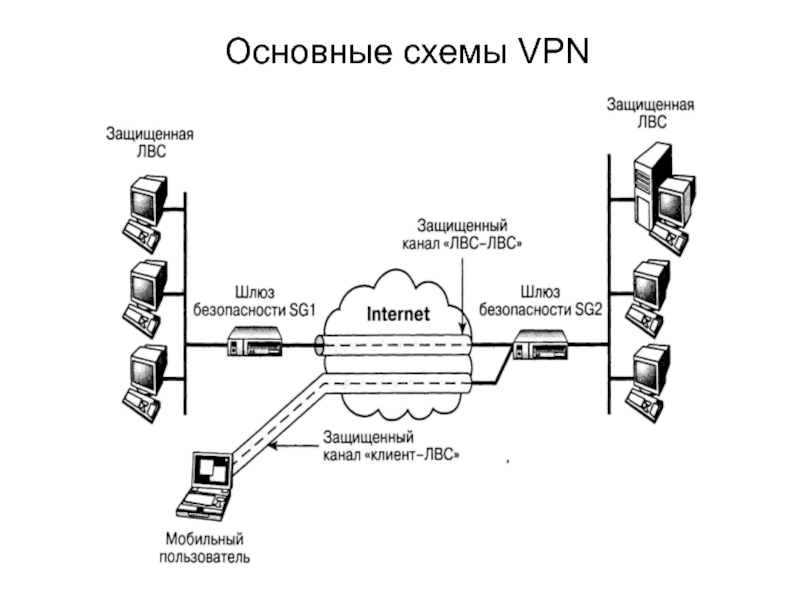

отдельных компьютеров через открытую внешнюю среду передачи информации в единую

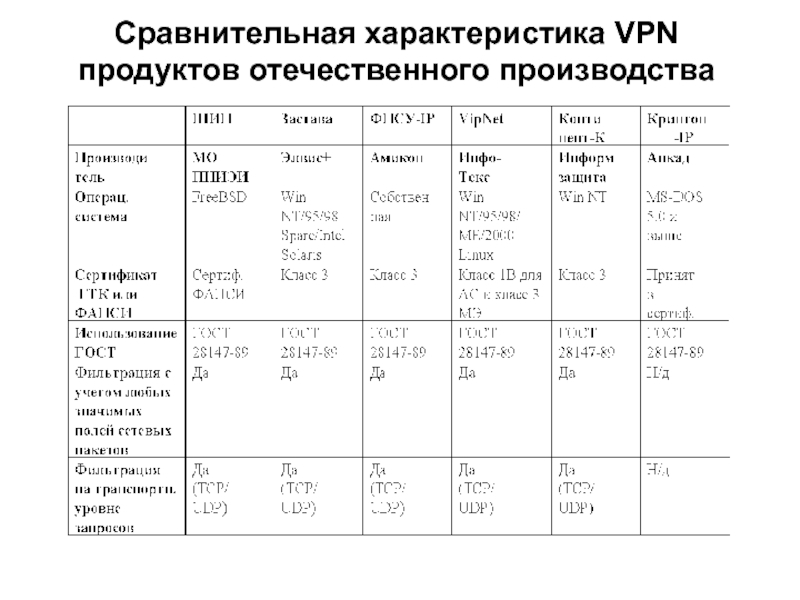

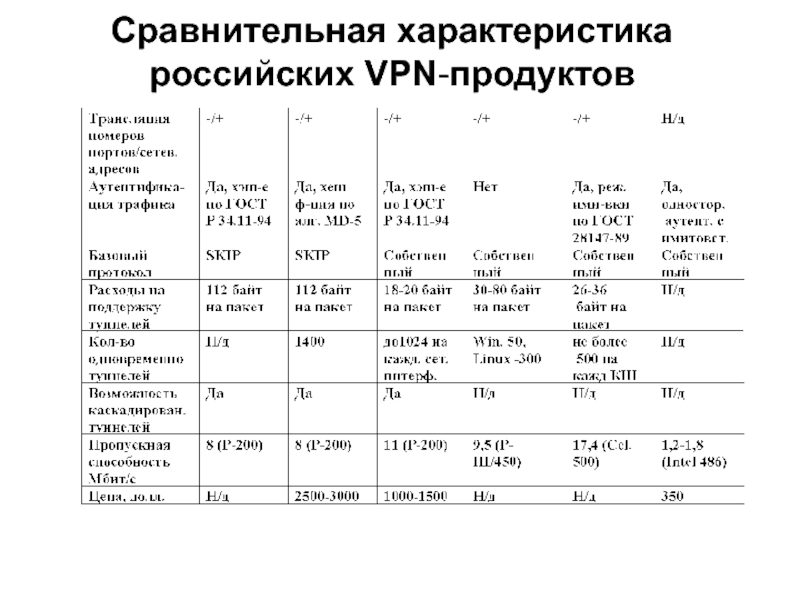

виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.Виртуальной защищенной сетью (VPN) называется

технология объединения локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.

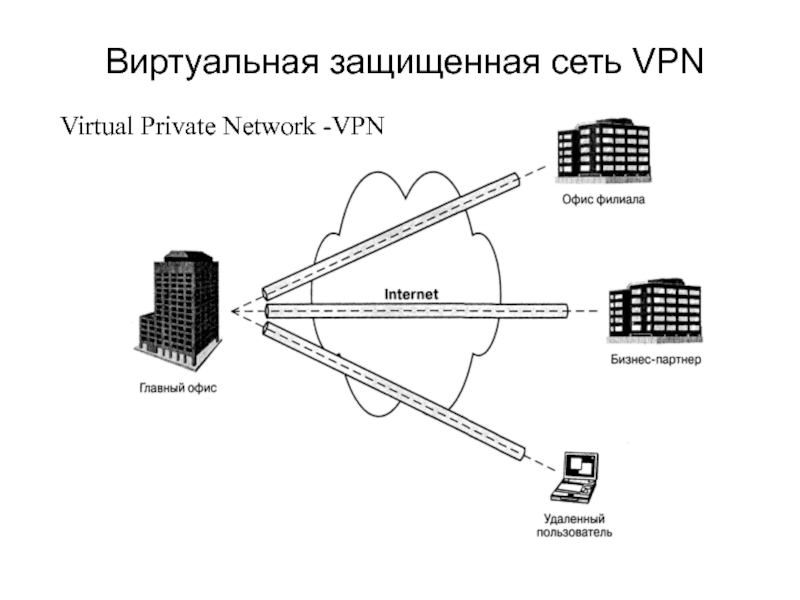

Virtual Private Network -VPN