Слайд 1ОТКРЫТЫЙ УРОК НТИ ПО ПРОФИЛЮ

Технологии беспроводной связи

Слайд 2План нашего урока

Поговорим о том, что такое технологии беспроводной

связи и какие принципы лежат в основе передачи данных;

Разберемся

с кодированием и декодированием сигнала. Изучим код Хэмминга – самый распространенный способ помехоустойчивого кодирования сигнала;

Узнаем, что сегодня происходит в мире в области беспроводной передачи данных;

Решим на выбор задачу: творческую или математическую. А может и несколько задач, если успеем;

Познакомимся с задачами профиля ОНТИ по технологиям связи.

Слайд 3Что такое технологии беспроводной связи?

Если совсем по-простому, то беспроводная передача

данных - это перенос информации от одного устройства к другому,

которые находятся на определенном расстоянии, без участия проводного подключения.

История беспроводных технологий берет свое начало в конце XIX века, когда получил свое развитие телеграф Маркони. Запатентованная в 1896 году в Англии, эта технология обеспечивала передачу радиоволн без проводов на большие расстояния. Однако телеграф Маркони мог передавать только точки и тире азбуки Морзе, а не живой голос. На первом этапе его применение было ограничено связью «корабль-корабль» или «корабль-берег».

Сейчас

Один из вариантов передачи данных

Раньше

Слайд 4Разговор по телефону, обмен данными между спутниками, азбука Морзе -

все это беспроводная передача данных. Какие бывают способы передачи данных

и как их классифицировать?

В интернете много противоречивой и сложной информации. Давайте есть слона по частям.

В основе любой беспроводной передачи данных лежит электромагнитное излучение. Передача информации между объектами происходит с помощью радиоволн в любом диапазоне частот. А вот уже сами радиоволны могут быть разные. Отличаются они между собой частотой (а соответственно длинной волной и периодом) и скоростью распространения.

Мы живем в среде - электромагнитном поле (пространство планеты). Электромагнитное излучение (волны) – это колебания этого поля (т.е изменение состояние), распространяющееся в пространстве.

Слайд 5Частота и длина волны связаны обратно пропорционально.

Чем больше частота, тем

короче длинна волны, и наоборот.

Что такое пропускная способность простыми словами?

Количество

информации, которое мы передаем за единицу времени. Например, за секунду. Когда пропускная способность выше, то за тоже самое время мы можем передать большое количество информации.

В зависимости от нашей задачи (с кем и в каких условиях связываться) мы выбираем частоту, на которой будем работать и тип радиоволн. И соответствующее оборудование: антенна, преемник, генератор сигнала и т.п

Чем больше частота волны, тем выше пропускная способность.

График волны

Слайд 6Классификация радиоволн по частоте (и длине волны) и области их

применения

WI-FI, 3G, LTE и т.п – это уже протоколы

передачи данных. Сама передача осуществляется в одном из диапазонов частот, представленных на экране. Например, WI-FI работает на частоте 2,4- 5 ГГц. Т.е. это дециметровые и сантиметровые волны ультравысокой и сверхвысокой частоты (УВЧ и СВЧ)

Слайд 7Важные принципы беспроводной передачи данных на примерах из жизни

Ситуация

Мы разговариваем

по телефону. На русском языке. Находимся в кафе, где очень

много людей. Все шумят, звенят посудой. Нам некомфортно разговаривать и плохо слышно. Разговор важный и возможности созвониться позже нет.

Например, звонит старший брат,

который служит в армии, а телефон, как вы знаете,

служащим выдают раз в неделю.

Что мы можем сделать, чтобы

улучшить

качество нашей связи?

Слайд 8Решение 1

Первый вариант, и, пожалуй, самый логичный – перейти в

другое место, где тише. Например, выйти поговорить на улицу. Решение

нормальное, если есть возможность сменить место.

По аналогии при передачи данных, если позволяют возможности, то, можно поискать

в рамках своего диапазона ту частоту, на которой меньше шумов, и передавать информацию на этой частоте. А шумы есть всегда при передачи данных. От других источников, от самого пространства (так как мы живем в электромагнитном поле) и т.п.

Примеры из жизни: дальнобойщики, или, например, фрирайдеры, альпинисты с помощью раций ищут ту частоту, на которой лучше прием, и общаются по ней. Или автомобилисты по трассе включают радио и ищут

по частоте ту станцию, на которой будет максимально качественный звук (т.е. будет меньше шумов и выше качество передачи сигнала).

А что мы будем делать, если уйти нельзя и/или смена места не решила нашу проблему?

Слайд 9Можно говорить громче, но это некомфортно и голос быстро устанет.

Да

и мы потратим намного больше энергии, пытаясь всех перекричать. Особенно,

если говорить громко долго.

Если провести аналогию с беспроводной передачей данных, то повышение голоса – это увеличение мощности передатчика, соответственно вырастет амплитуда энергии. Но увеличение мощности это дополнительный расход энергии.

Мощность сигнала пропорциональна квадрату амплитуды!

Решение 2

На втором рисунке изображены две одинаковые волны, отличающиеся между собой только амплитудой. Все остальное (частота, длинна волны, форма, сдвиг по фазе у них одинаковое)

Слайд 10Представим в этом же помещении человека, который будет говорить по

телефону другом языке, например, на итальянском. А все остальные –

на русском. Итальянцам будет проще, они будут лучше слышать себя и намного меньше слышать других. Так что мы можем говорить на итальянском или любом другом языке.

Решение и аналогии с ТБС

Проводим аналогию с технологиями связи. Речь про кодирование информации. Кодирование сигнала необходимо не только для защиты от взлома, но и для защиты передаваемой информации от шумов (помехоустойчивое кодирование). При правильном декодировании исходная информация отделяется от мусора (шумов и т.п) и мы получаем исходную данную. Также кодирование, в некоторых случаях, может быть необходимым для сжатия информации. Но во многих случаях оно увеличивает вес отправляемого сигнала. Поэтому, одна из актуальных задач в ТБС сегодня – поиск способов кодирования с минимальным увеличением объема передаваемых данных.

Помехозащищенность достигается с помощью введения избыточности, дополнительных битов. В настоящее время существует ряд разновидностей помехоустойчивых кодов, обеспечивающих высокую достоверность при малой величине избыточности и простоте технической реализации кодирующих и декодирующих устройств. Принципиально коды могут быть использованы как для обнаружения, так и для исправления ошибок.

Слайд 11Решение и аналогии с ТБС, продолжение

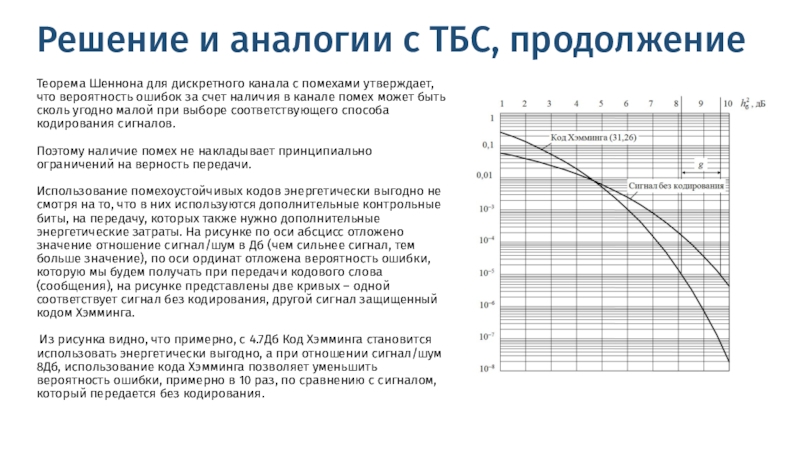

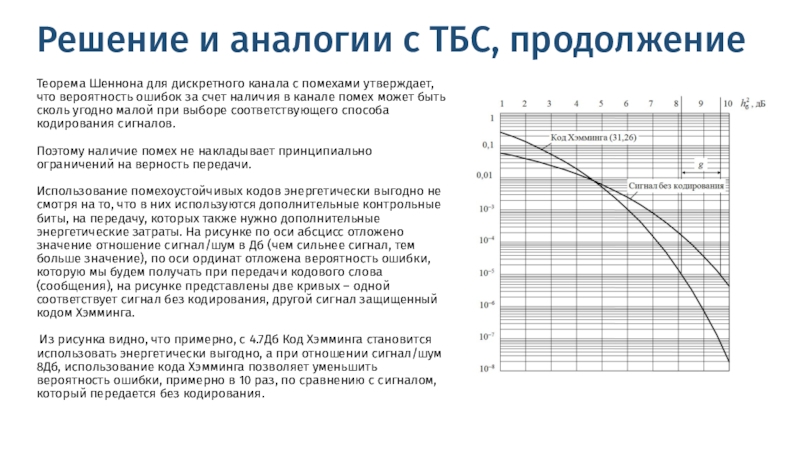

Теорема Шеннона для дискретного канала

с помехами утверждает, что вероятность ошибок за счет наличия в

канале помех может быть сколь угодно малой при выборе соответствующего способа кодирования сигналов.

Поэтому наличие помех не накладывает принципиально ограничений на верность передачи.

Использование помехоустойчивых кодов энергетически выгодно не смотря на то, что в них используются дополнительные контрольные биты, на передачу, которых также нужно дополнительные энергетические затраты. На рисунке по оси абсцисс отложено значение отношение сигнал/шум в Дб (чем сильнее сигнал, тем больше значение), по оси ординат отложена вероятность ошибки, которую мы будем получать при передачи кодового слова (сообщения), на рисунке представлены две кривых – одной соответствует сигнал без кодирования, другой сигнал защищенный кодом Хэмминга.

Из рисунка видно, что примерно, с 4.7Дб Код Хэмминга становится использовать энергетически выгодно, а при отношении сигнал/шум 8Дб, использование кода Хэмминга позволяет уменьшить вероятность ошибки, примерно в 10 раз, по сравнению с сигналом, который передается без кодирования.

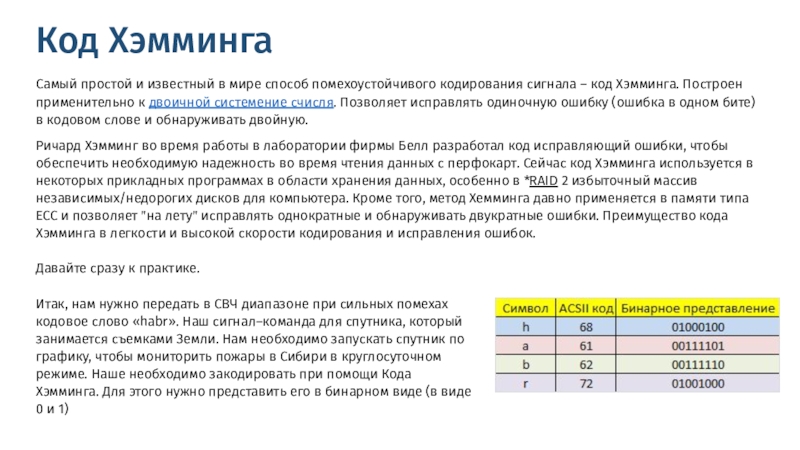

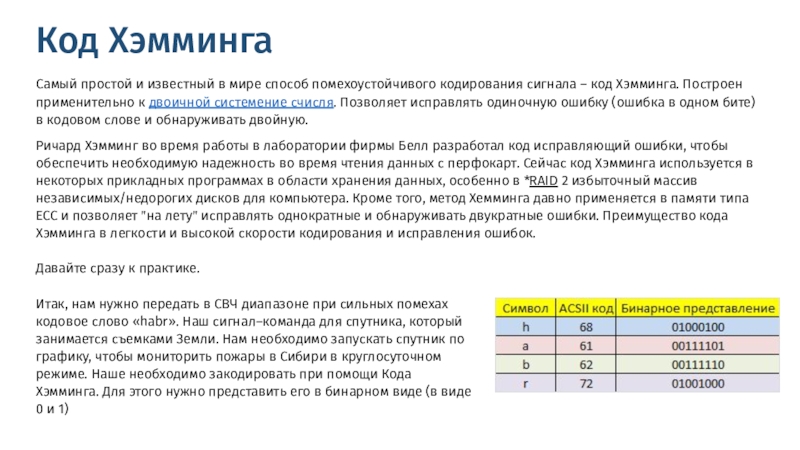

Слайд 12Код Хэмминга

Самый простой и известный в мире способ помехоустойчивого кодирования

сигнала – код Хэмминга. Построен применительно к двоичной системение счисля. Позволяет

исправлять одиночную ошибку (ошибка в одном бите) в кодовом слове и обнаруживать двойную.

Ричард Хэмминг во время работы в лаборатории фирмы Белл разработал код исправляющий ошибки, чтобы обеспечить необходимую надежность во время чтения данных с перфокарт. Сейчас код Хэмминга используется в некоторых прикладных программах в области хранения данных, особенно в *RAID 2 избыточный массив независимых/недорогих дисков для компьютера. Кроме того, метод Хемминга давно применяется в памяти типа ECC и позволяет "на лету" исправлять однократные и обнаруживать двукратные ошибки. Преимущество кода Хэмминга в легкости и высокой скорости кодирования и исправления ошибок.

Давайте сразу к практике.

Итак, нам нужно передать в СВЧ диапазоне при сильных помехах кодовое слово «habr». Наш сигнал–команда для спутника, который занимается съемками Земли. Нам необходимо запускать спутник по графику, чтобы мониторить пожары в Сибири в круглосуточном режиме. Наше необходимо закодировать при помощи Кода Хэмминга. Для этого нужно представить его в бинарном виде (в виде 0 и 1)

Слайд 13На этом этапе стоит определиться с, так называемой, длиной информационного

слова, то есть длиной строки из нулей и единиц, которые

мы будем кодировать. Допустим, у нас длина слова будет равна 16. Таким образом, нам необходимо разделить наше исходное сообщение («habr») на блоки по 16 бит, которые мы будем потом кодировать отдельно друг от друга. Так как один символ занимает в памяти 8 бит, то в одно кодируемое слово помещается ровно два ASCII символа. Итак, мы получили две бинарные строки по 16 бит:

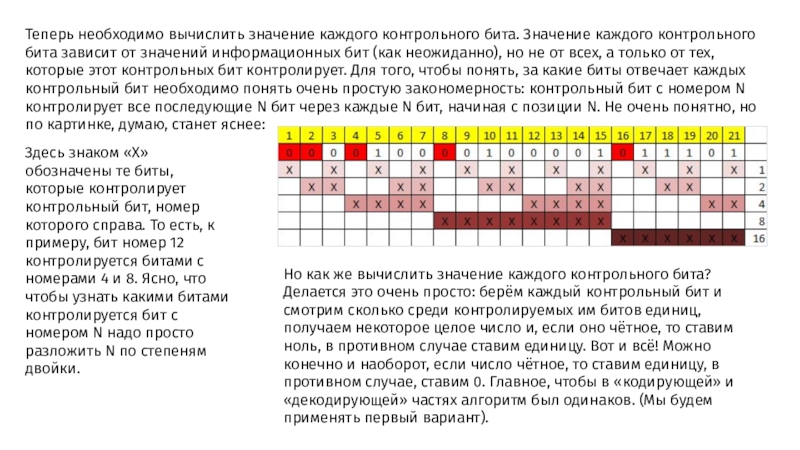

Прежде всего, необходимо вставить контрольные биты. Они вставляются в строго определённых местах — это позиции с номерами, равными степеням двойки. В нашем случае (при длине информационного слова в 16 бит) это будут позиции 1 (2 в 0 степени), 2 (в первой степени), 4 (два в квадрате), 8 (два в кубе), 16 (два в четвертой степени). Соответственно, у нас получилось 5 контрольных бит (выделены красным цветом).

Стало:

Таким образом, длина всего сообщения увеличилась на 5 бит. До вычисления самих контрольных бит, мы присвоили им значение «0».

После этого процесс кодирования распараллеливается, и две части сообщения («ha» и «br») кодируются независимо друг от друга. Рассмотрим, как это делается на примере первой части.

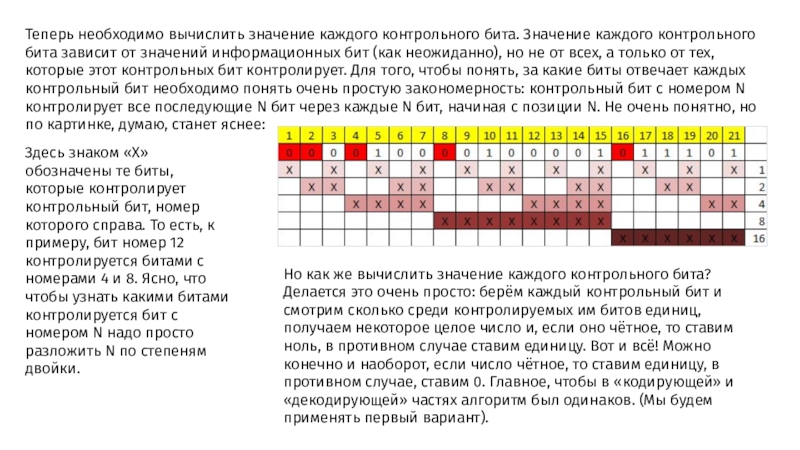

Слайд 14Но как же вычислить значение каждого контрольного бита? Делается это

очень просто: берём каждый контрольный бит и смотрим сколько среди

контролируемых им битов единиц, получаем некоторое целое число и, если оно чётное, то ставим ноль, в противном случае ставим единицу. Вот и всё! Можно конечно и наоборот, если число чётное, то ставим единицу, в противном случае, ставим 0. Главное, чтобы в «кодирующей» и «декодирующей» частях алгоритм был одинаков. (Мы будем применять первый вариант).

Теперь необходимо вычислить значение каждого контрольного бита. Значение каждого контрольного бита зависит от значений информационных бит (как неожиданно), но не от всех, а только от тех, которые этот контрольных бит контролирует. Для того, чтобы понять, за какие биты отвечает каждых контрольный бит необходимо понять очень простую закономерность: контрольный бит с номером N контролирует все последующие N бит через каждые N бит, начиная с позиции N. Не очень понятно, но по картинке, думаю, станет яснее:

Здесь знаком «X» обозначены те биты, которые контролирует контрольный бит, номер которого справа. То есть, к примеру, бит номер 12 контролируется битами с номерами 4 и 8. Ясно, что чтобы узнать какими битами контролируется бит с номером N надо просто разложить N по степеням двойки.

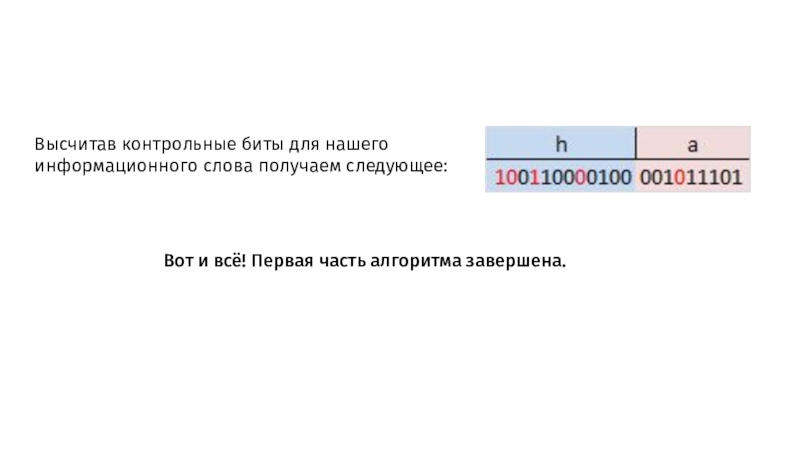

Слайд 15Высчитав контрольные биты для нашего информационного слова получаем следующее:

Вот и

всё! Первая часть алгоритма завершена.

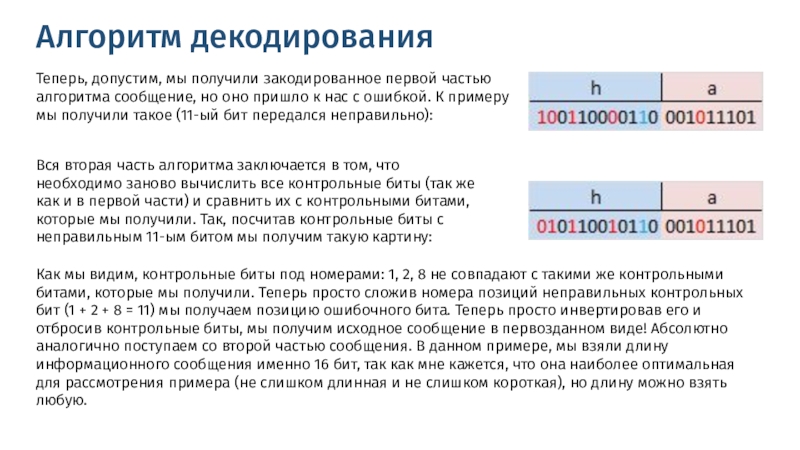

Слайд 16Алгоритм декодирования

Теперь, допустим, мы получили закодированное первой частью алгоритма сообщение,

но оно пришло к нас с ошибкой. К примеру мы

получили такое (11-ый бит передался неправильно):

Вся вторая часть алгоритма заключается в том, что необходимо заново вычислить все контрольные биты (так же как и в первой части) и сравнить их с контрольными битами, которые мы получили. Так, посчитав контрольные биты с неправильным 11-ым битом мы получим такую картину:

Как мы видим, контрольные биты под номерами: 1, 2, 8 не совпадают с такими же контрольными битами, которые мы получили. Теперь просто сложив номера позиций неправильных контрольных бит (1 + 2 + 8 = 11) мы получаем позицию ошибочного бита. Теперь просто инвертировав его и отбросив контрольные биты, мы получим исходное сообщение в первозданном виде! Абсолютно аналогично поступаем со второй частью сообщения. В данном примере, мы взяли длину информационного сообщения именно 16 бит, так как мне кажется, что она наиболее оптимальная для рассмотрения примера (не слишком длинная и не слишком короткая), но длину можно взять любую.

Слайд 17Основные элементы линии связи – как физически устроена передача

Данные, поступающие

в канал связи от источника информации обрабатываются кодером источника, что

позволяет экономнее использовать линию связи (более компактное представление данных источника), а также уменьшить влияние различных помех и искажений за счет помехоустойчивого кодирования. Это промежуточное представление, полученной последовательности символов называется кодовым словом канала.

Далее передатчик сообщения преобразует каждый символ кодового слова канала в соответствующий ему аналоговый сигнал. Последовательность аналоговых сигналов передается по каналу связи. Так как в канале действуют различного типа шумы, искажения и интерференция с помеховыми сигналами, то выход канала связи отличается от его входа. Приемник сообщения преобразует каждый полученный на выходе канала сигнал в последовательность символов одного из кодовых слов канала. Из-за шума и помех в канале приемник иногда делает ошибки. Принятая последовательность символов называется принятым словом.

Слайд 18Основные элементы линии связи

Декодер канала использует избыточность кодового слова канала

для исправления ошибок в принятом слове и затем выдает оценку

кодового слова источника. Декодер приемника выполняет операцию, обратную операции кодера источника. Качество декодирования зависит от ряда факторов: корректирующих возможностей кодированной последовательности символов, уровня сигнала и помех (отношение сигнал/шум), а также их статистики. Сформированная в результате декодированная последовательность поступает к приемнику информации.

При проектировании систем передачи информации необходимо обеспечить такие условия работы, чтобы отличие информации, передаваемой приемнику от источника было не велико и не превышало некоторой заданной допустимой величины.

Слайд 19Два отличных ролика про технологии беспроводной связи

На этом слайде, если

позволяет время, есть смысл посмотреть ролики Дмитрия Лаконцева про технологию

5G и развитие беспроводных технологий в России и мире

Ролики: https://drive.google.com/drive/u/0/folders/1KNbyC8exX_yBy_505wyeQxWx0JD8vOC5

Спикер Лаконцев Дмитрий Владимирович. Руководитель Центра компетенций НТИ по беспроводной связи и интернету вещей, доцент, заведующий лабораторией интернета вещей Сколковского института науки и технологий, кандидат технических наук.

Слайд 20Три главные тенденции в развитие передачи данных сегодня

Повышение пропускной способности

Теперь

за то же время необходимо передавать гораздо большее количество информации.

Видео высокого разрешения, дополненная реальность, тарифы для физических лиц по 60ГБ в месяц и т.п – все это ежедневная реальность. Поэтому от операторов требуют огромного роста пропускной способности каналов связи

Рост числа одновременно подключенных устройств, которые могут выйти в сеть и получить необходимый трафик

Число сенсоров, датчиков, смартфонов и т.п. растет в мире ежеминутно. Всем нужен выход в сет. Необходимо подготовить сети к тому, чтобы одновременно предоставлять доступ к 1 миллиону устройств (сенсоры, приложения и т.п.) на 1 км2 (для мегаполисов) в ближайшее время.

Сверхнадежная передача данных (и информационная безопасность и помехоустойчивость)

Программы, которые управляют беспилотниками, такси без водителя и т.п. – это будущее, которое наступило сегодня. Поэтому качественная, защищённая и бесперебойная связь – не роскошь, а жизненная необходимость, от которой зависит безопасность людей.

Эти тенденции диктуют новые условия операторам сетей сегодня. Поэтому сфера технологий связи развивается семимильными шагами – у нее просто нет другого выхода.

Слайд 21Над какими технологиями ломают головы лучшие умы человечества в области

беспроводных технологий связи?

Слайд 22Технология 5G

Количество подключенных к Всемирной паутине устройств и требования

абонентов к скорости мобильного интернет-доступа увеличиваются с каждым годом. Разработчики

телеком-оборудования и операторы связи, стремясь ответить на новые вызовы, готовятся серьезно преобразить архитектуру сетей и регламенты взаимодействия. Так появляются сети пятого поколения (5G), которые являются следующим этапом эволюции сетей четвертого поколения ( LTE, 4G)

Нынешний самый быстрый массовый стандарт связи — LTE — уже подходит к потолку возможностей. В час-пик в американских мегаполисах скорость связи снижается из-за огромной нагрузки и большого количества шумов. Все чаще сети отказывают в обслуживании. Ради того, чтобы передавать больше сигналов, в 5G пришлось пойти на использование трех различных диапазонов для связи, причем шагнуть в зону гигагерцовых спектров.

За счет этого 5G будет до 100 раз быстрее. Но в этом и ключевая сложность внедрения — и с точки зрения технологий, и с точки зрения высвобождения частот. На повышенных частотах возможностей передать информацию больше, но сигнал уловить сложнее. Самая привлекательная для 5G-связи частота — 3,4-3,8 ГГц, и пока у российских операторов доступа к ней нет. Первые тесты, по-видимому, пройдут в другом диапазоне — 25,25-29,5 ГГц. В этом диапазоне проще всего достигается высокая скорость и низкая латентность. Однако минусы перевешивают плюсы: волны сверхвысокой частоты быстро затухают и плохо преодолевают препятствия в виде стен зданий. Для того, чтобы такой 5G заработал, нужно множество мелких «сот». Поэтому пока работы в этом процессе ведутся.

5G будет быстрее, разгрузит часть трафика у сетей 4го поколения. Также на этой сети будет работать интернет вещей

Слайд 23Сверточные коды - коды, исправляющие ошибки, которые используют непрерывную, или последовательную,

обработку информации короткими фрагментами (блоками). Сверточный кодер обладает памятью в

том смысле, что символы на его выходе зависят не только от (очередного фрагмента) информационных символов на входе, но и предыдущих символов на его входе. Другими словами, кодер представляет собой последовательную машину или автомат с конечным числом состояний. Состояние кодера определяется содержимым его памяти. На практике для декодирования сверточных кодов наибольшее распространение получил алгоритм Витерби, предложенный в 70-х годах прошлого столетия, и несколько модификаций алгоритма последовательного декодирования. Подобные коды используются практически во всех стандартах консорциума DVB (Digital Video Broadcasting) и являются стандартом для многих спутниковых цифровых систем (например, Inmarsat и Intelsat).

Поиск новых кодов, позволяют уменьшить вероятность ошибки при наименьшей избыточности. Т.е. когда мы добавляем «лишней» информации в сходный код, как много меньше. При этом вероятность ошибки при декодировании будет минимальна. Разработка технологии сверточных кодов.

Свёрточные коды

Слайд 24Термин «Интернет вещей» (Internet of Things, сокращенно IoT) обозначает сеть

физических предметов («вещей»), подключенных к Интернету и взаимодействующих между собой

или с внешней средой. Одним из первых известных IoT-устройств стал вендинговый аппарат c прохладительными напитками, модернизированный американскими студентами в 1982 году. Он позволял удаленно проверять наличие напитков, а также охладились ли они. В наше время миллиарды устройств обмениваются информацией между собой, мир Интернета вещей растет, осваивает новые технологии, а продвинутые страны даже готовят правовую базу, которая будет регулировать новое информационное пространство.

Интернет вещей развивается очень быстрыми темпами. Умнеют не только квартиры и офисы, но и целые города. Сейчас этот процесс немного тормозит отсутствие правовой базы, но в ближайшие годы и эта проблема начнет решаться. Например, в Калифорнии уже подготовлен проект закона об IoT. Власти России обещали представить свои правовые разработки в 2019 году.

Навигатор в смартфоне – пример интернета-вещей. Навигатор с помощью антенны самостоятельно обменивается информацией со спутникам системы геолокации GPS, обрабатывает информацию и строит вам маршрут. И навигатору тоже нужна бесперебойная качественная связь со спутниками.

Интернет вещей

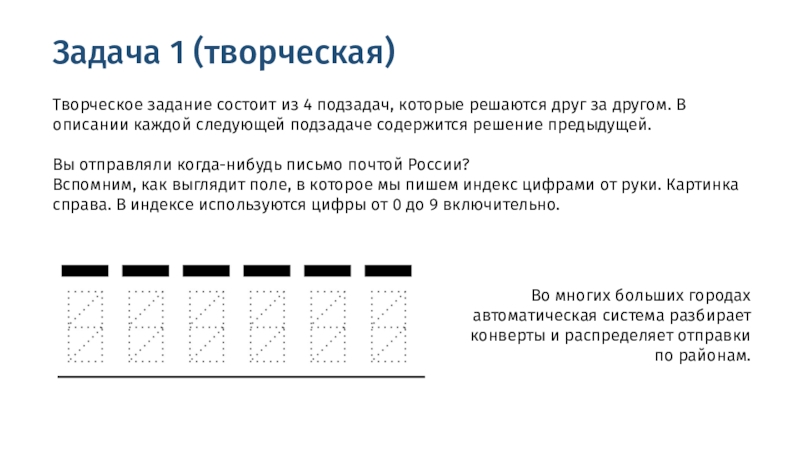

Слайд 26Задача 1 (творческая)

Творческое задание состоит из 4 подзадач, которые решаются

друг за другом. В описании каждой следующей подзадаче содержится решение

предыдущей.

Вы отправляли когда-нибудь письмо почтой России?

Вспомним, как выглядит поле, в которое мы пишем индекс цифрами от руки. Картинка справа. В индексе используются цифры от 0 до 9 включительно.

Во многих больших городах автоматическая система разбирает конверты и распределяет отправки по районам.

Слайд 27Необходимо как следует подумать и решить следующие подзадачи:

Первая подзадача решается

БЕЗ использования интернета. Нужно придумать способ написания каждой цифры (от

0 до 9). И начертить их. Пояснить, почему вы сделали написание именно таким. Обратите внимание, на информацию, что распределение по индексам происходит автоматически.

Подзадача 1

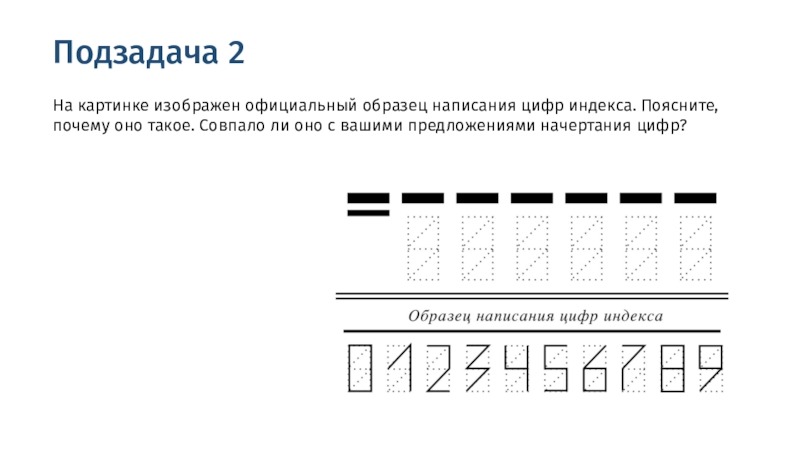

Слайд 28На картинке изображен официальный образец написания цифр индекса. Поясните, почему

оно такое. Совпало ли оно с вашими предложениями начертания цифр?

Подзадача

2

Слайд 29Очевидно, что способ написания цифр в индексе именно такой, потому

что цифры максимально отличимы друг от друга. И программе, да

и человеку, достаточно проблематично их спутать. А значит, уменьшается вероятность ошибки.

После того, как вы правильно ответили на предыдущие вопросы, нужно выбрать все пары цифр от 0 до 9 в коде индекса, которые максимально легко превращаются в друг друга.

Предложить, как их изменить, чтобы вероятность ошибки была меньше (при распознавании индекса автоматом, и при человеческом факторе).

Подзадача 3

Слайд 30В этой задаче нет однозначно верного решения, она предполагает творческое

обсуждение вместе с преподавателем.

Самые «опасные цифры» в почтовом индексе это

9 и 6 (перевертыши), 0 и 8. Автомат может неправильно распознать индекс, если конверт перевернут. Так как 6 при переворачивании превращается в 9. А одна ошибка или потеря символа легко превратит 0 в 8, и наоборот. Также не слишком отличимы 1 и 4.

Разобраться, как решена проблема с тем, что 6 легко превращается в 9, а 0 в 8. Используются ли такие индексы?

Предложить другое написание всех цифр, которые отличаются друг от друга менее чем на 3 шага. Один шаг - это одна перестановка «палочки», из которых состоят цифры индекса. Три шага – три перестановки.

Подзадача 4

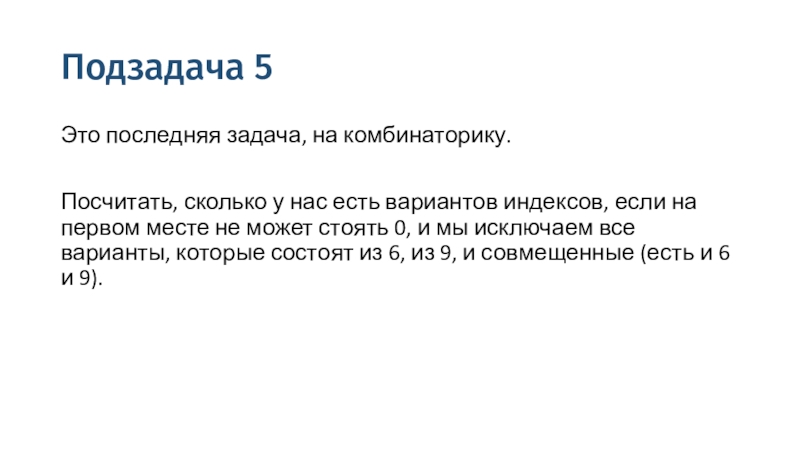

Слайд 31Подзадача 5

Это последняя задача, на комбинаторику.

Посчитать, сколько у нас есть

вариантов индексов, если на первом месте не может стоять 0,

и мы исключаем все варианты, которые состоят из 6, из 9, и совмещенные (есть и 6 и 9).

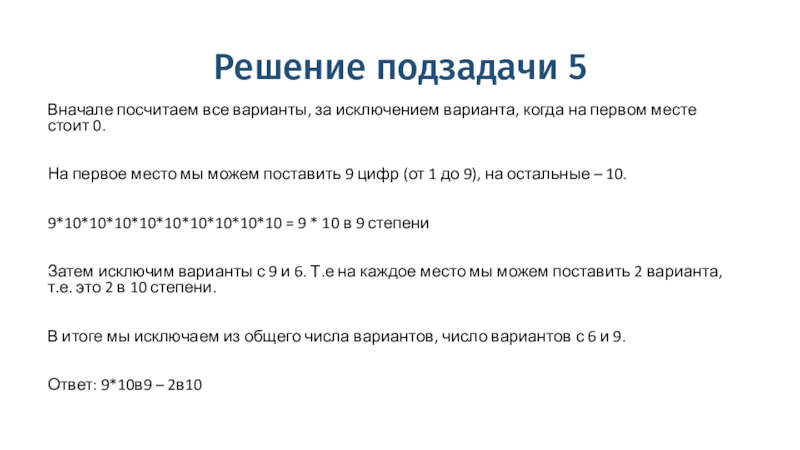

Слайд 32Решение подзадачи 5

Вначале посчитаем все варианты, за исключением варианта, когда

на первом месте стоит 0.

На первое место мы можем поставить

9 цифр (от 1 до 9), на остальные – 10.

9*10*10*10*10*10*10*10*10*10 = 9 * 10 в 9 степени

Затем исключим варианты с 9 и 6. Т.е на каждое место мы можем поставить 2 варианта, т.е. это 2 в 10 степени.

В итоге мы исключаем из общего числа вариантов, число вариантов с 6 и 9.

Ответ: 9*10в9 – 2в10

Слайд 33Теория для решения последующих задач. Код с проверкой на четность

Проверка

четности – очень простой метод для обнаружения ошибок в передаваемом

пакете данных. С помощью данного кода мы не можем восстановить данные, но можем обнаружить только лишь одиночную ошибку.

Пример:

Начальные данные: 15 (в десятичной системе ) – > 1111 (в двоичной системе)

Данные после кодирования: 11110 (1 + 1 + 1 + 1 = 0 (mod 2))

Принятые данные: 10110 (изменился второй бит)

Как мы видим, количество единиц в принятом пакете нечетно, следовательно, при передаче произошла ошибка.

Слайд 34Задача 1

Время на решение 10-20 минут

Известно, что на приемном конце

канала связи получены следующие числа: 89, 79, 53, 45, 94.

Числа передаются в двоичном формате, причем младший бит – контрольный бит четности. Какие из принятых чисел переданы без ошибки. Декодируйте числа переданные без ошибки.

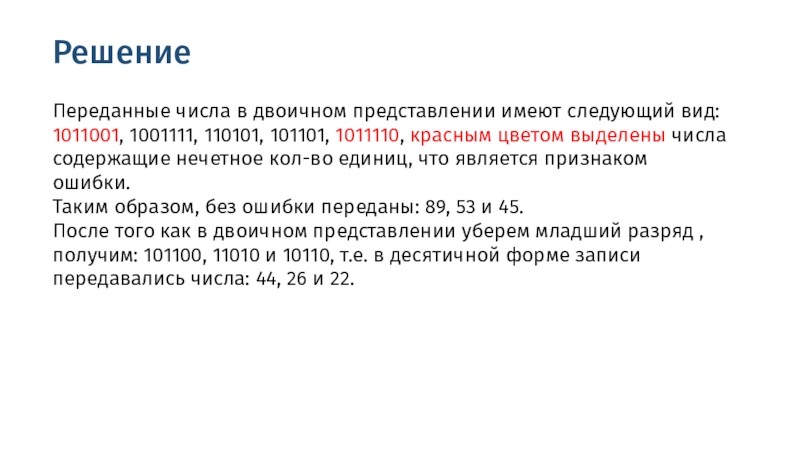

Слайд 35Решение

Переданные числа в двоичном представлении имеют следующий вид: 1011001, 1001111,

110101, 101101, 1011110, красным цветом выделены числа содержащие нечетное кол-во

единиц, что является признаком ошибки.

Таким образом, без ошибки переданы: 89, 53 и 45.

После того как в двоичном представлении уберем младший разряд ,получим: 101100, 11010 и 10110, т.е. в десятичной форме записи передавались числа: 44, 26 и 22.

Слайд 36Теория для задач 2–5.

Корреляционные коды (код с удвоением)

Элементы данного

кода заменяются двумя символами, единица «1» преобразуется в 10, а

ноль «0» в 01. Вместо комбинации 1010011 передается 10011001011010. Ошибка обнаруживается в том случае, если в парных элементах будут одинаковые символы 00 или 11 (вместо 01 и 10) .

Слайд 37Задача 2

Время на решение 15-25 минут

С помощью корреляционного кода закодируйте

числа: 19, 42, 77.

Слайд 38Решение

Двоичное представление чисел 19, 42, 77 соответствует: 10011, 101010, 1001101.

После

применения кода с удвоением получим: 1001011010, 100110011001, 10010110100110.

После перевода в

десятичную систему получим следующие кодовые слова: 602, 2457, 9638.

Слайд 39Задача 3

Время на решение до 10-15 минут

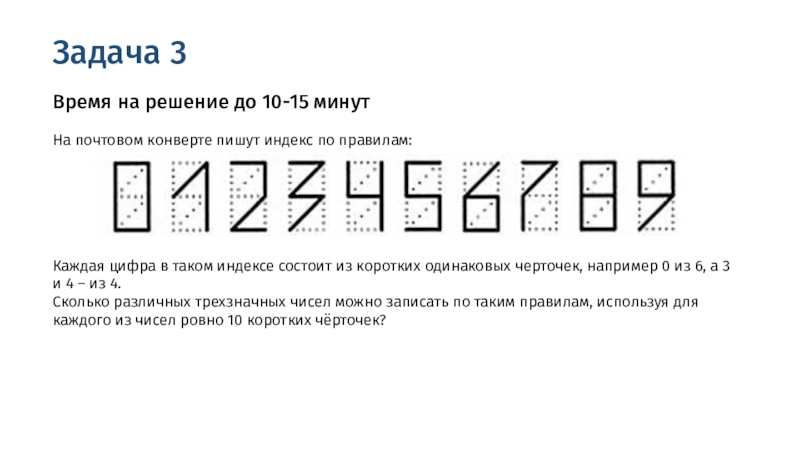

На почтовом конверте пишут

индекс по правилам:

Каждая цифра в таком индексе состоит из коротких

одинаковых черточек, например 0 из 6, а 3 и 4 – из 4.

Сколько различных трехзначных чисел можно записать по таким правилам, используя для

каждого из чисел ровно 10 коротких чёрточек?

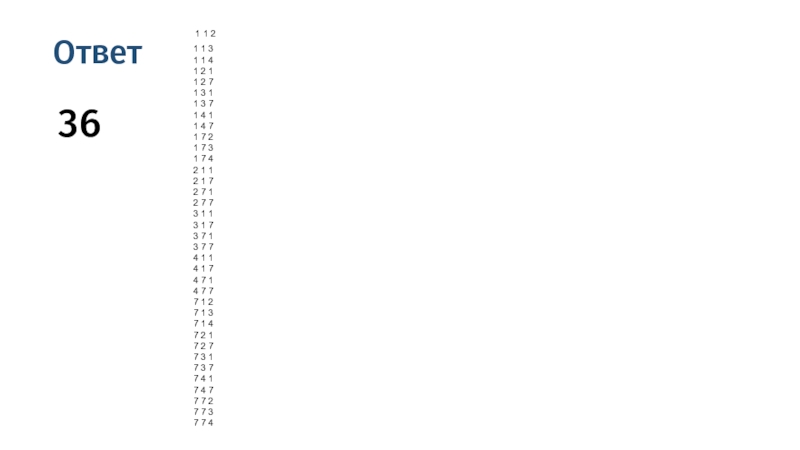

Слайд 40Ответ

36

1 1 2

1 1 3

1 1 4

1 2 1

1

2 7

1 3 1

1 3 7

1 4 1

1 4 7

1

7 2

1 7 3

1 7 4

2 1 1

2 1 7

2 7 1

2 7 7

3 1 1

3 1 7

3 7 1

3 7 7

4 1 1

4 1 7

4 7 1

4 7 7

7 1 2

7 1 3

7 1 4

7 2 1

7 2 7

7 3 1

7 3 7

7 4 1

7 4 7

7 7 2

7 7 3

7 7 4

Слайд 41Задача 4

Время на решение до 20 минут

Сегодня Ипполит Матвеевич забыл

код от сейфа, в котором держит еду для своего любимого

кота. Код от сейфа состоит из четырех цифр от 0 до 7. Однако нашел в своей записной книжке шифр-подсказку, записанную в виде символов:

Ипполит Матвеевич раньше работал шифровальщиком и по старой привычке даже в быту использует шифры для цифр от 0 до 7. Чтобы не запоминать код данных цифр, он записывает их в свою записную книжку, но по старой привычке наряду с правильным вариантом записывает несколько неправильных. Каждый кодовый символ состоит из четырех цветных (черных и белых) точек, расположенных в форме квадрата. Цифры в каждом из этих кодов кодируются так:

В подобных особо важных случаях Ипполит Матвеевич пользуется тем из своих кодов, который позволяет ему догадаться, если он вдруг неправильно разглядел цвет одной из точек на любом символе. Помогите Ипполиту Матвеевичу однозначно, определить код от сейфа?

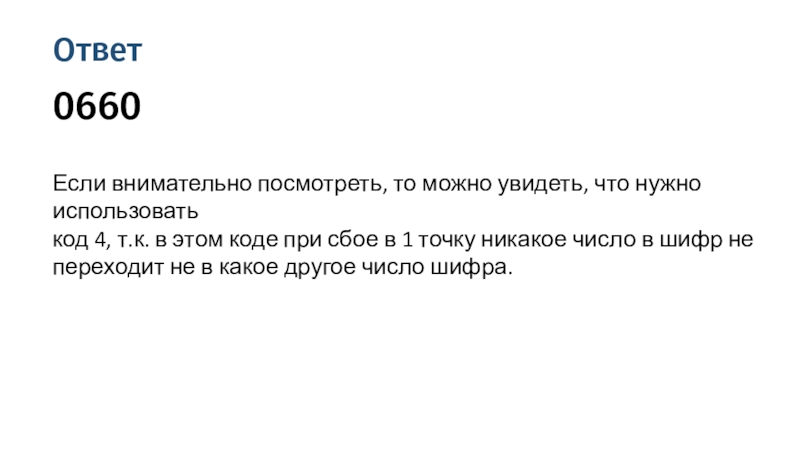

Слайд 42Ответ

0660

Если внимательно посмотреть, то можно увидеть, что нужно использовать

код

4, т.к. в этом коде при сбое в 1 точку

никакое число в шифр не

переходит не в какое другое число шифра.

Слайд 43Задача 5

Время на решение до 40 минут

Двое школьников Ратибор и

Велимудр играют в следующую игру – Ратибор с равной вероятностью

выкидывает либо 2, либо 3, либо 4 кубика («кости» с точками от 1 до 6),

Велимудр не знает, сколько кубиков выкинул Ратибор, однако, Ратибор сообщает общее количество выпавших точек (сумма точек на всех кубиках). Велимудр по сообщенному числу пытается угадать, сколько все-таки кубиков бросил Ратибор.

Помогите Велимудру найти границы, в которых можно с наибольшей уверенностью (вероятностью) судить о том, сколько же все-таки кубиков было брошено.

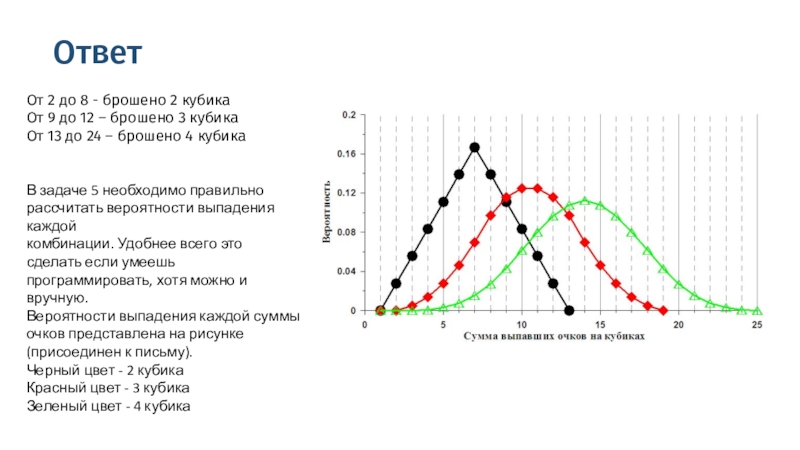

Слайд 44Ответ

От 2 до 8 - брошено 2 кубика

От 9 до

12 – брошено 3 кубика

От 13 до 24 – брошено

4 кубика

В задаче 5 необходимо правильно рассчитать вероятности выпадения каждой

комбинации. Удобнее всего это сделать если умеешь программировать, хотя можно и вручную.

Вероятности выпадения каждой суммы очков представлена на рисунке

(присоединен к письму).

Черный цвет - 2 кубика

Красный цвет - 3 кубика

Зеленый цвет - 4 кубика

Слайд 45Совместное обсуждение.

Время на диалог – 15 минут

Слайд 46Обсуждаются

От чего зависит максимальная дальность связи между источником

и приемником информации?

Как мощность принятого сигнала зависит от расстояния между

источником и приемником информации? Что можно сделать, чтобы увеличить расстояние между передатчиком и приемником, сохранив приемлемое качество связи.

Как мощность принятого сигнала зависит от мощности передатчика?

Как влияют шум и помехи на качество принимаемого сигнала?

Что такое скорость передачи информации, в чем измеряется и от чего завит?

На чем основывается идея помехоустойчивого кода, каков принцип действия?

Предположим из Соседней нашему Млечному пути галактики Андромеда (М31), находящейся на расстоянии 2,5 млн световых лет был принят сигнал с одной из Звездных систем, над расшифровкой которого работают лингвисты и программисты. Перед инженерами встала непростая задача, как организовать систему связи для отправки обратного сообщения, и желательно, достаточно устойчивую.

?

Слайд 47Спасибо за внимание!

Мы рады вашему интересу к сфере ТБС и

нашему профилю.

До встречи на финале!

Контакт координатора профиля и разработчика урока

НТИ:

Nastya.levchenko@polyus-nt.com

Сайт компании-разработчика: insitulab.pro

Слайд 48Подробнее смотрите презентацию трека

и ролики с финалов

Трек технологии беспроводной

связи на Олимпиаде НТИ

Разработка трека ООО «ИнСитиЛаб» совместно со Сколковского

института науки и технологий, г. Москва и ИСЗФ СО РАН (Институт солнечно-земной физики, г. Иркутск)