Слайд 1Типовая структура и состав системы защиты информации от НСД.

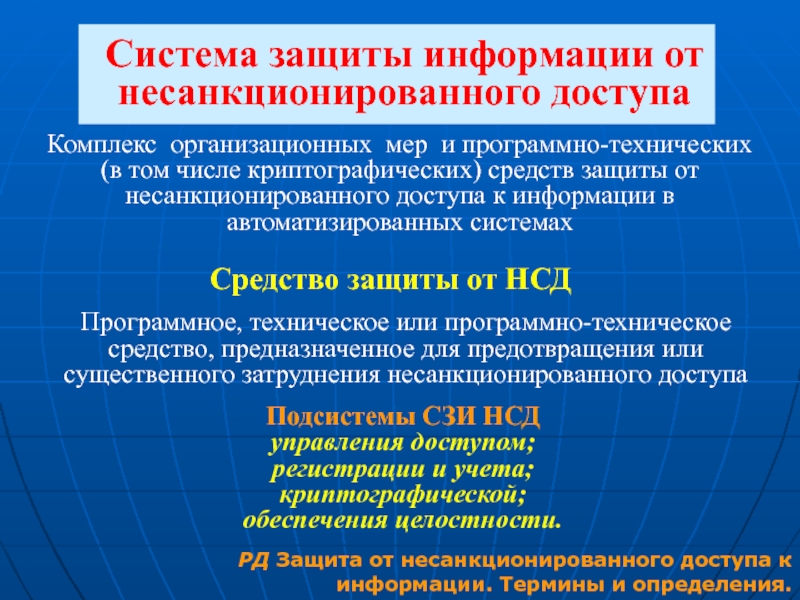

Слайд 2Система защиты информации от несанкционированного доступа

Подсистемы СЗИ НСД

управления доступом;

регистрации

и учета;

криптографической;

обеспечения целостности.

Комплекс организационных мер и программно-технических

(в

том числе криптографических) средств защиты от несанкционированного доступа к информации в автоматизированных системах

РД Защита от несанкционированного доступа к информации. Термины и определения.

Средство защиты от НСД

Программное, техническое или программно-техническое средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа

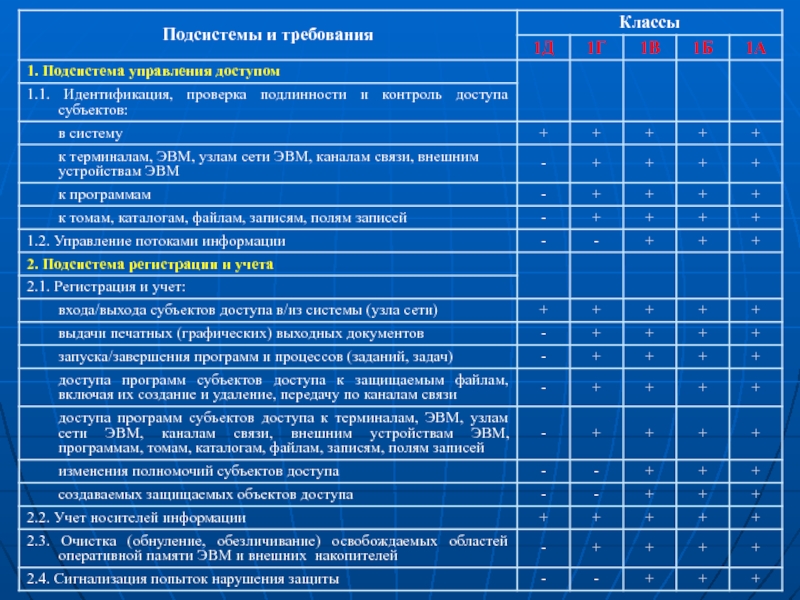

Слайд 9Подсистема управления доступом

Назначение - защита ПЭВМ от посторонних пользователей, управление

доступом к объектам доступа и организация совместного их использования зарегистрированными

пользователями в соответствии с установленными правилами разграничения доступа.

Обеспечивается:

идентификацией (сравнением предъявленного идентификатора с перечнем зарегистрированных на ПЭВМ) персональные идентификаторы типа Touch Memory;

аутентификацией (подтверждением подлинности), которая обычно осуществляется путем ввода пароля определенной длины.

Слайд 11При дискреционной модели права доступа задаются матрицей доступа, элементами которой

являются разрешенные права доступа субъекта к объекту.

Контроль доступа осуществляется

непосредственно путем анализа прав доступа к объекту запрашивающего доступ субъекта.

При этом анализируется, есть ли в матрице информация о разрешении доступа данного субъекта к данному объекту, или нет.

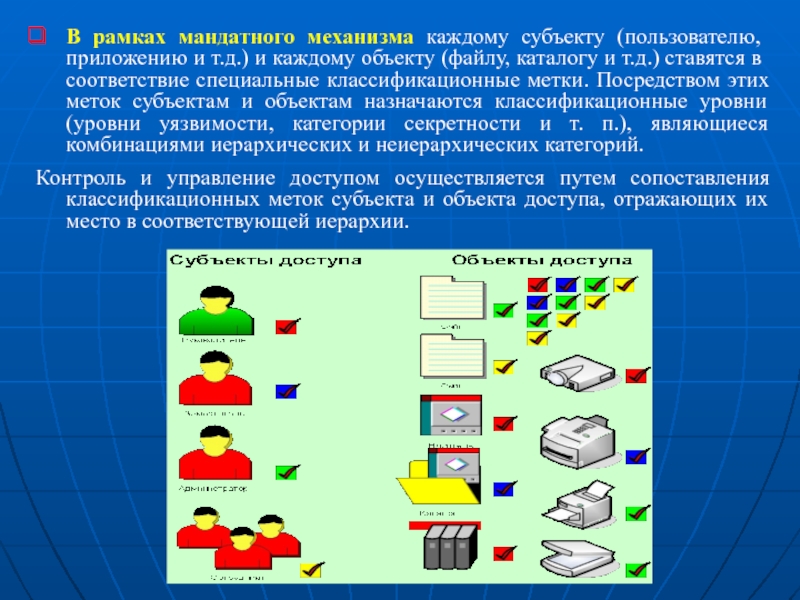

Слайд 12В рамках мандатного механизма каждому субъекту (пользователю, приложению и т.д.)

и каждому объекту (файлу, каталогу и т.д.) ставятся в соответствие

специальные классификационные метки. Посредством этих меток субъектам и объектам назначаются классификационные уровни (уровни уязвимости, категории секретности и т. п.), являющиеся комбинациями иерархических и неиерархических категорий.

Контроль и управление доступом осуществляется путем сопоставления классификационных меток субъекта и объекта доступа, отражающих их место в соответствующей иерархии.

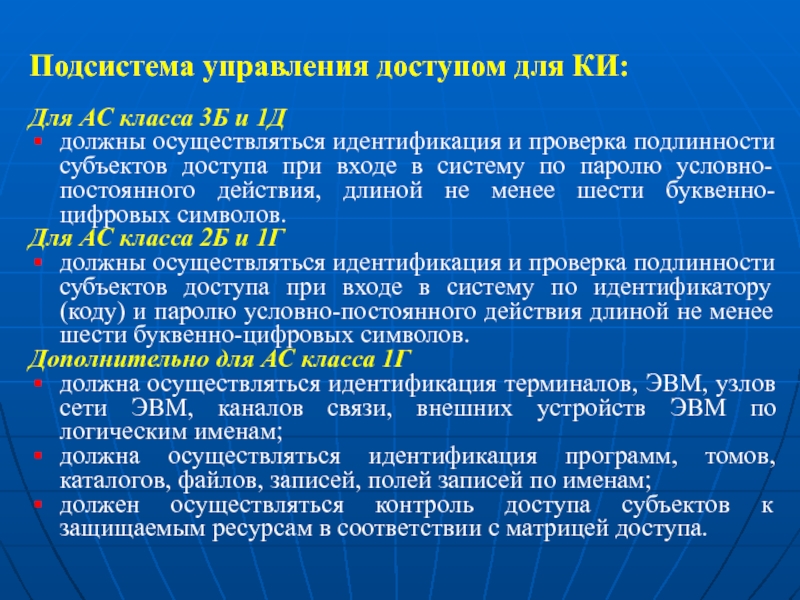

Слайд 13Подсистема управления доступом для КИ:

Для АС класса 3Б и 1Д

должны

осуществляться идентификация и проверка подлинности субъектов доступа при входе в

систему по паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов.

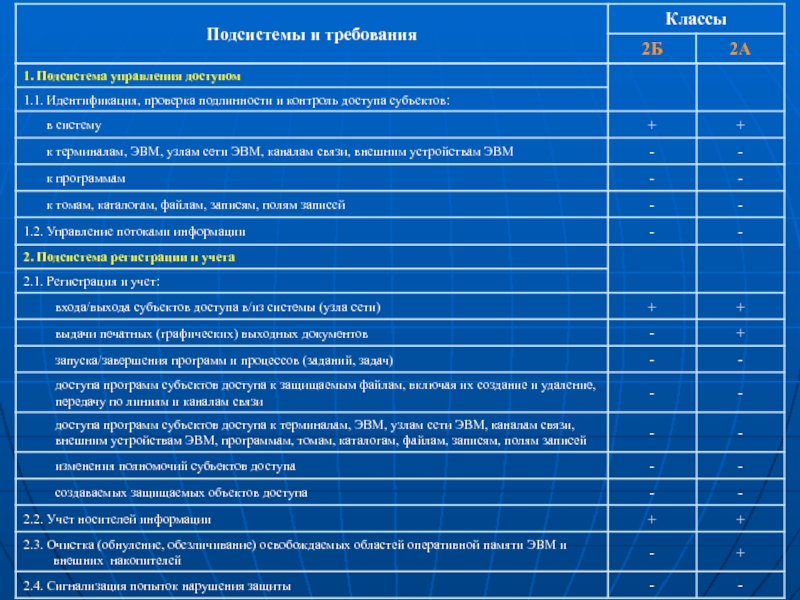

Для АС класса 2Б и 1Г

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.

Дополнительно для АС класса 1Г

должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам;

должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

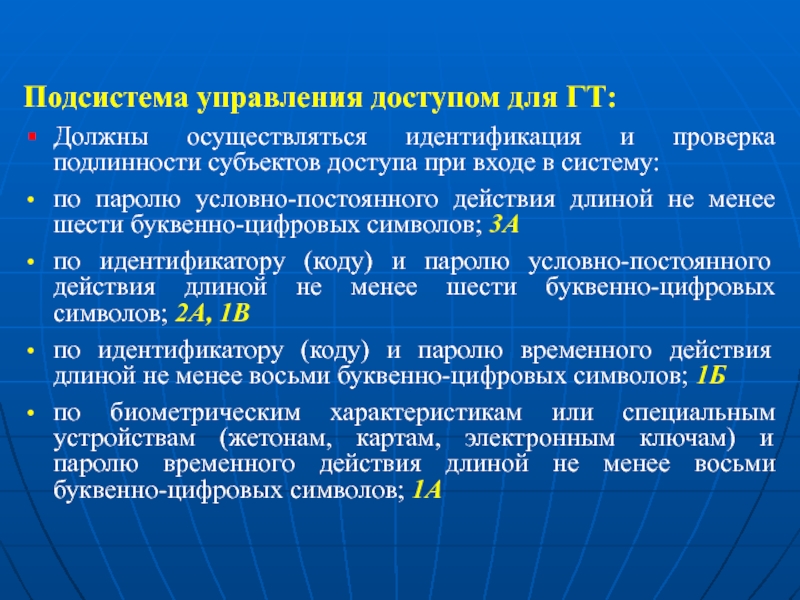

Слайд 14Подсистема управления доступом для ГТ:

Должны осуществляться идентификация и проверка подлинности

субъектов доступа при входе в систему:

по паролю условно-постоянного действия длиной

не менее шести буквенно-цифровых символов; 3А

по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов; 2А, 1В

по идентификатору (коду) и паролю временного действия длиной не менее восьми буквенно-цифровых символов; 1Б

по биометрическим характеристикам или специальным устройствам (жетонам, картам, электронным ключам) и паролю временного действия длиной не менее восьми буквенно-цифровых символов; 1А

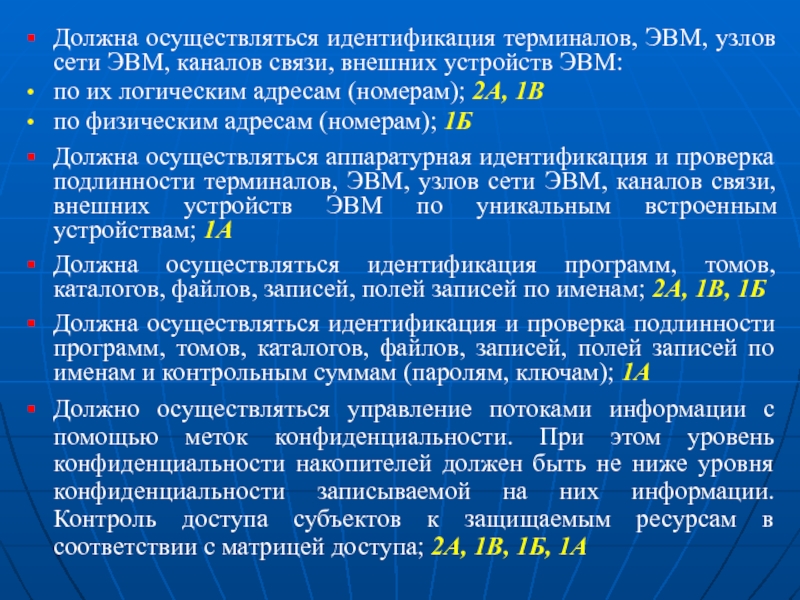

Слайд 15Должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи,

внешних устройств ЭВМ:

по их логическим адресам (номерам); 2А, 1В

по физическим

адресам (номерам); 1Б

Должна осуществляться аппаратурная идентификация и проверка подлинности терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по уникальным встроенным устройствам; 1А

Должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам; 2А, 1В, 1Б

Должна осуществляться идентификация и проверка подлинности программ, томов, каталогов, файлов, записей, полей записей по именам и контрольным суммам (паролям, ключам); 1А

Должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на них информации. Контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа; 2А, 1В, 1Б, 1А

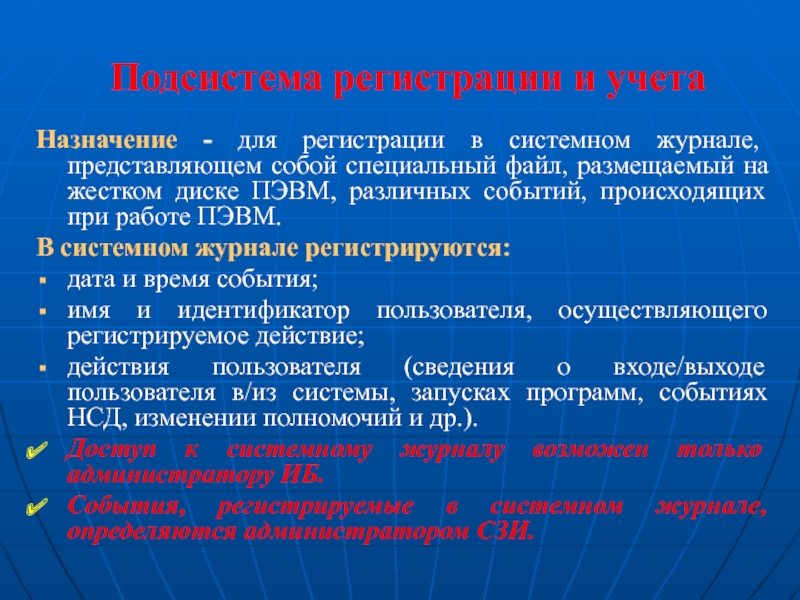

Слайд 16Подсистема регистрации и учета

Назначение - для регистрации в системном журнале,

представляющем собой специальный файл, размещаемый на жестком диске ПЭВМ, различных

событий, происходящих при работе ПЭВМ.

В системном журнале регистрируются:

дата и время события;

имя и идентификатор пользователя, осуществляющего регистрируемое действие;

действия пользователя (сведения о входе/выходе пользователя в/из системы, запусках программ, событиях НСД, изменении полномочий и др.).

Доступ к системному журналу возможен только администратору ИБ.

События, регистрируемые в системном журнале, определяются администратором СЗИ.

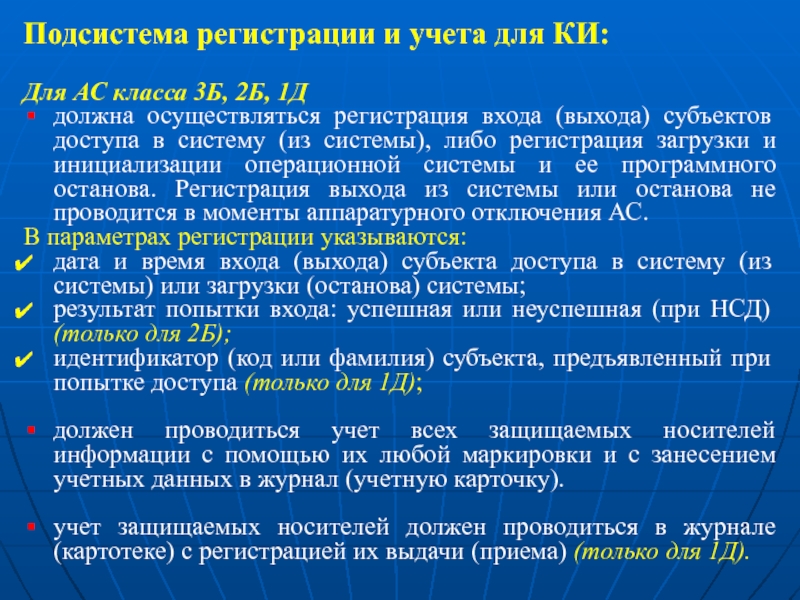

Слайд 17Подсистема регистрации и учета для КИ:

Для АС класса 3Б, 2Б,

1Д

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из

системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются:

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

результат попытки входа: успешная или неуспешная (при НСД) (только для 2Б);

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа (только для 1Д);

должен проводиться учет всех защищаемых носителей информации с помощью их любой маркировки и с занесением учетных данных в журнал (учетную карточку).

учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема) (только для 1Д).

Слайд 18Для АС класса 1Г

должна осуществляться регистрация входа (выхода) субъектов доступа

в систему (из системы), либо регистрация загрузки и инициализации операционной

системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются:

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

результат попытки входа: успешная или неуспешная - несанкционированная;

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

код или пароль, предъявленный при неуспешной попытке;

Слайд 19должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию.

В параметрах регистрации указываются:

дата и время выдачи (обращения к подсистеме

вывода);

спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

идентификатор субъекта доступа, запросившего документ;

должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов.

В параметрах регистрации указываются:

дата и время запуска;

имя (идентификатор) программы (процесса, задания);

идентификатор субъекта доступа, запросившего программу (процесс, задание);

результат запуска (успешный, неуспешный - несанкционированный);

Слайд 20должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач,

заданий) к защищаемым файлам.

В параметрах регистрации указываются:

дата и время

попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная - несанкционированная;

идентификатор субъекта доступа;

спецификация защищаемого файла;

должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей.

В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная - несанкционированная;

идентификатор субъекта доступа;

спецификация защищаемого объекта [логическое имя (номер)];

Слайд 21должен проводиться учет всех защищаемых носителей информации с помощью их

маркировки и с занесением учетных данных в журнал (учетную карточку);

учет

защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема);

должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов);

Слайд 22Подсистема регистрации и учета для ГТ:

Должна осуществляться регистрация входа (выхода)

субъектов доступа в систему (из системы), либо регистрация загрузки и

инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются: 3А, 2А

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

результат попытки входа: успешная или неуспешная (при НСД);

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа; 2А, 1Б, 1А

код или пароль, предъявленный при неуспешной попытке; 1В, 1Б, 1А

Слайд 23Должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию.

Выдача должна сопровождаться автоматической маркировкой каждого листа (страницы) документа порядковым

номером и учетными реквизитами АС с указанием на последнем листе документа общего количества листов (страниц). 3А, 2А

Вместе с выдачей документа должна автоматически оформляться учетная карточка документа с указанием даты выдачи документа, учетных реквизитов документа, краткого содержания (наименования, вида, шифра, кода) и уровня конфиденциальности документа, фамилии лица, выдавшего документ, количества страниц и копий документа (при неполной выдаче документа - фактически выданного количества листов в графе «Брак»). 1Б, 1А

В параметрах регистрации указываются:

дата и время выдачи (обращения к подсистеме вывода);

краткое содержание документа (наименование, вид, код, шифр) и уровень его конфиденциальности;

спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

идентификатор субъекта доступа, запросившего документ; 2А, 1В, 1Б

объем фактически выданного документа (количество страниц, листов, копий) и результат выдачи: успешный (весь объем), неуспешный; 1В, 1Б, 1А

Слайд 24Должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач),

предназначенных для обработки защищаемых файлов.

В параметрах регистрации указываются:

дата и

время запуска;

имя (идентификатор) программы (процесса, задания);

идентификатор субъекта доступа, запросившего программу (процесс, задание);

результат запуска (успешный, неуспешный - несанкционированный); 2А, 1В, 1Б

полная спецификация соответствующего файла "образа" программы (процесса, задания) - устройство (том, каталог), имя файла (расширение); 1А

Слайд 25Должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач,

заданий) к защищаемым файлам.

В параметрах регистрации указываются:

дата и время попытки

доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная - несанкционированная,

идентификатор субъекта доступа;

спецификация защищаемого файла; 2А, 1Б

имя программы (процесса, задания, задачи), осуществляющей доступ к файлу;

вид запрашиваемой операции (чтение, запись, удаление, выполнение, расширение и т.п.); 1В, 1Б, 1А

Слайд 26Должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным

защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам)

связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей.

В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная - несанкционированная;

идентификатор субъекта доступа;

спецификация защищаемого объекта [логическое имя (номер)]; 2А

имя программы (процесса, задания, задачи), осуществляющей доступ к защищаемому объекту;

вид запрашиваемой операции (чтение, запись, монтирование, захват и т.п.); 1В, 1Б, 1А

Слайд 27Должна осуществляться регистрация изменений полномочий субъектов доступа и статуса объектов

доступа.

В параметрах регистрации указываются:

дата и время изменения полномочий;

идентификатор субъекта

доступа (администратора), осуществившего изменения; 1В, 1Б

спецификация объекта, у которого проведено изменение статуса защиты и вид изменения (код защиты, уровень конфиденциальности); 1Б

спецификация объекта, у которого изменен статус защиты, и вид изменения (код защиты, уровень конфиденциальности); 1А

Слайд 28Должен проводиться учет всех защищаемых носителей информации с помощью их

маркировки и с занесением учетных данных в журнал (учетную карточку);

3А, 2А, 1В, 1Б, 1А

Учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема); 2А, 1В, 1Б, 1А

Должно проводиться несколько видов учета (дублирующих) с регистрацией выдачи (приема) носителей информации; 3А, 2А, 1В, 1Б, 1А

Должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется двукратной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов). 3А, 2А, 1В, 1Б, 1А

Слайд 29Должен осуществляться автоматический учет создаваемых защищаемых файлов с помощью их

дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать

уровень конфиденциальности объекта; 2А, 1В, 1Б

Должен осуществляться автоматический учет создаваемых защищаемых файлов, инициируемых защищаемых томов, каталогов, областей оперативной памяти ЭВМ, выделяемых для обработки защищаемых файлов, внешних устройств ЭВМ, каналов связи, ЭВМ, узлов сети ЭВМ, фрагментов сети с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта; 1А

Должна осуществляться сигнализация попыток нарушения защиты. 1В

Должна осуществляться сигнализация попыток нарушения защиты на терминал администратора и нарушителя. 1Б, 1А

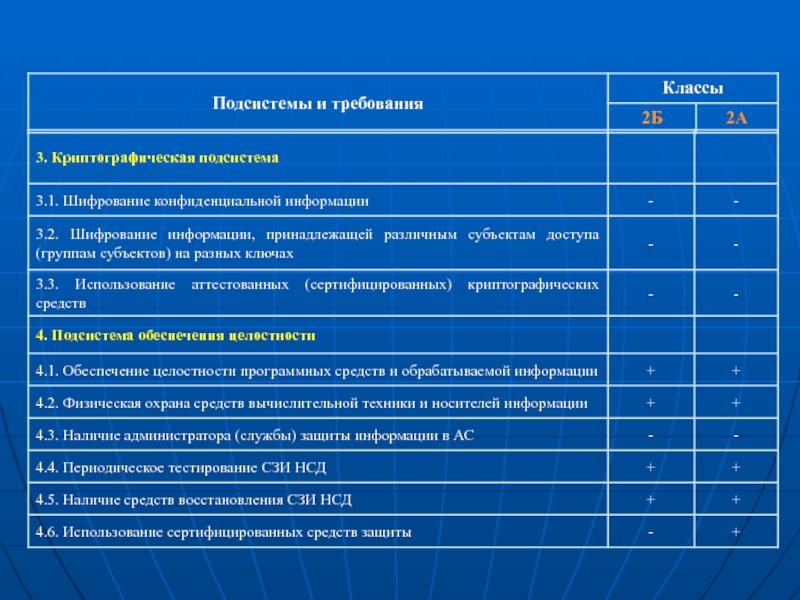

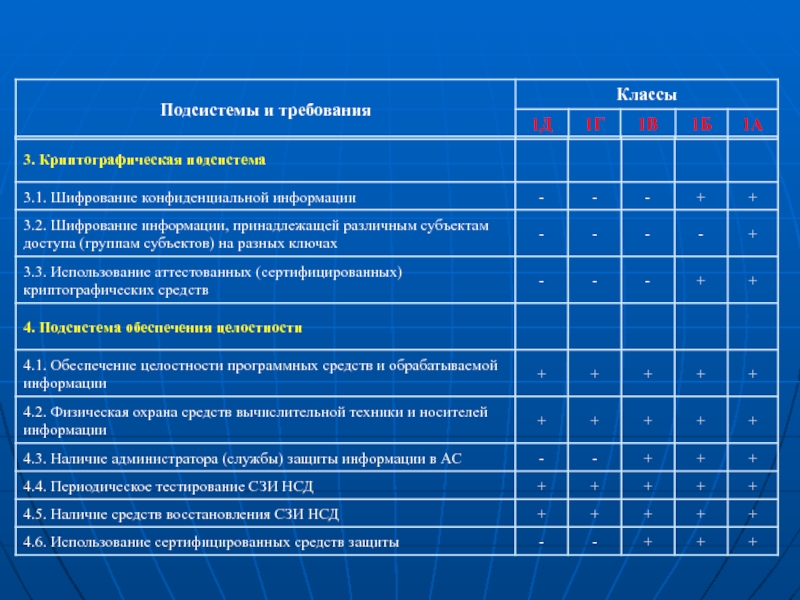

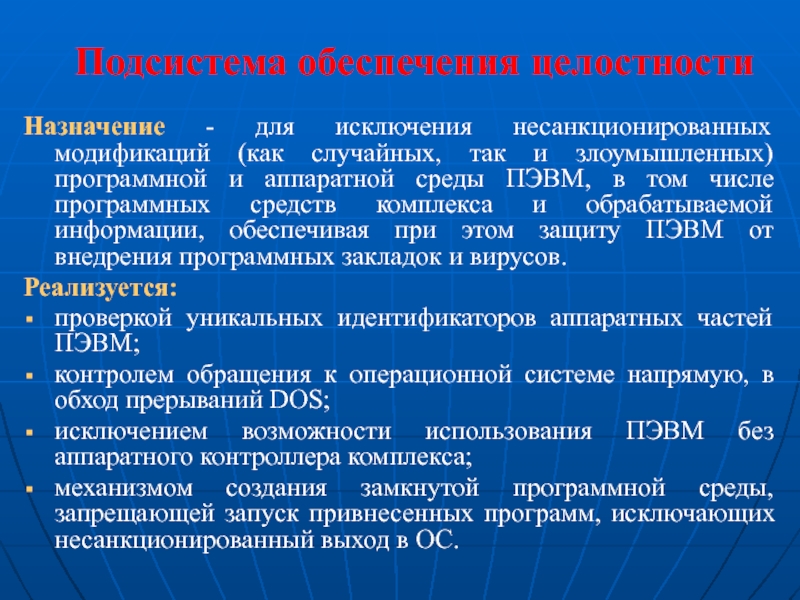

Слайд 30Подсистема обеспечения целостности

Назначение - для исключения несанкционированных модификаций (как случайных,

так и злоумышленных) программной и аппаратной среды ПЭВМ, в том

числе программных средств комплекса и обрабатываемой информации, обеспечивая при этом защиту ПЭВМ от внедрения программных закладок и вирусов.

Реализуется:

проверкой уникальных идентификаторов аппаратных частей ПЭВМ;

контролем обращения к операционной системе напрямую, в обход прерываний DOS;

исключением возможности использования ПЭВМ без аппаратного контроллера комплекса;

механизмом создания замкнутой программной среды, запрещающей запуск привнесенных программ, исключающих несанкционированный выход в ОС.

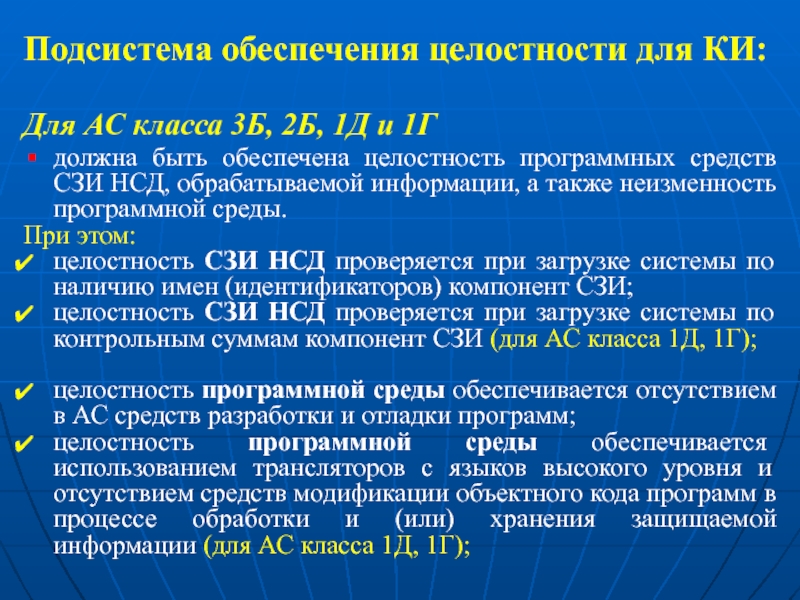

Слайд 31Подсистема обеспечения целостности для КИ:

Для АС класса 3Б, 2Б, 1Д

и 1Г

должна быть обеспечена целостность программных средств СЗИ НСД,

обрабатываемой информации, а также неизменность программной среды.

При этом:

целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ (для АС класса 1Д, 1Г);

целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ;

целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации (для АС класса 1Д, 1Г);

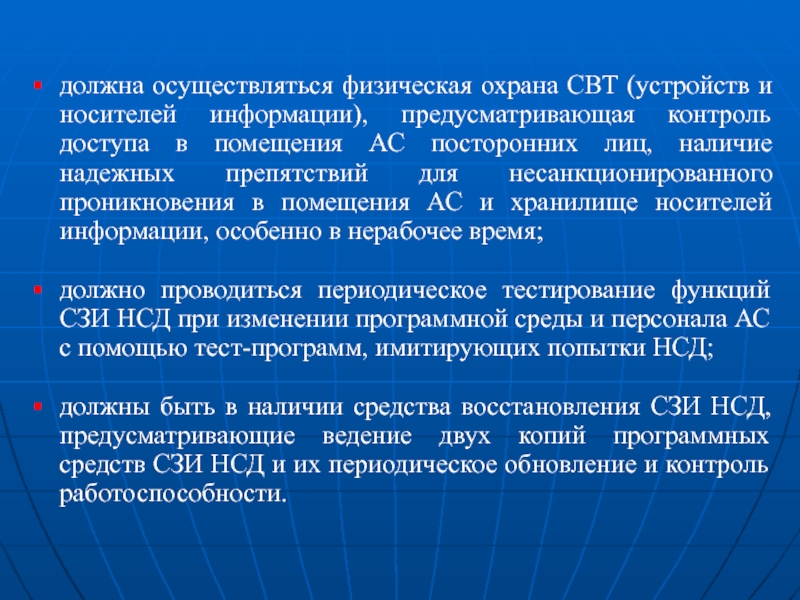

Слайд 32должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая

контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий

для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест-программ, имитирующих попытки НСД;

должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

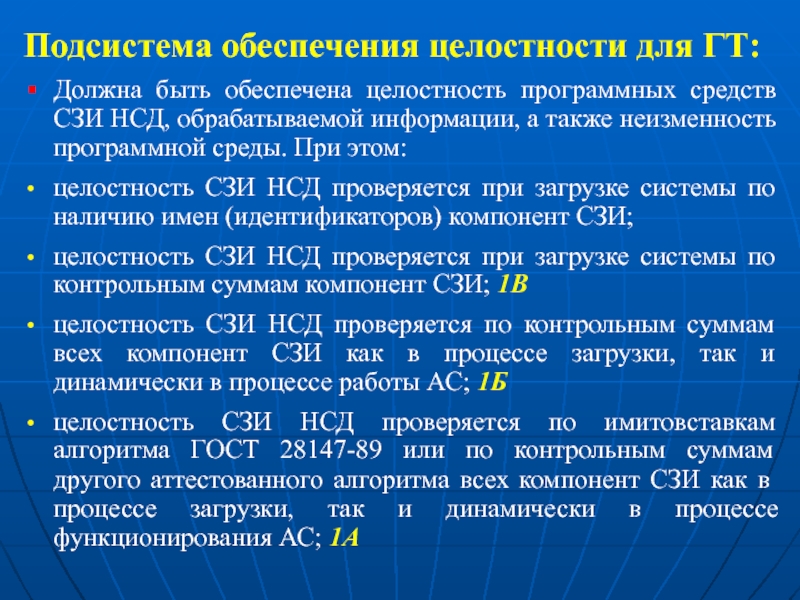

Слайд 33Подсистема обеспечения целостности для ГТ:

Должна быть обеспечена целостность программных средств

СЗИ НСД, обрабатываемой информации, а также неизменность программной среды. При

этом:

целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ; 1В

целостность СЗИ НСД проверяется по контрольным суммам всех компонент СЗИ как в процессе загрузки, так и динамически в процессе работы АС; 1Б

целостность СЗИ НСД проверяется по имитовставкам алгоритма ГОСТ 28147-89 или по контрольным суммам другого аттестованного алгоритма всех компонент СЗИ как в процессе загрузки, так и динамически в процессе функционирования АС; 1А

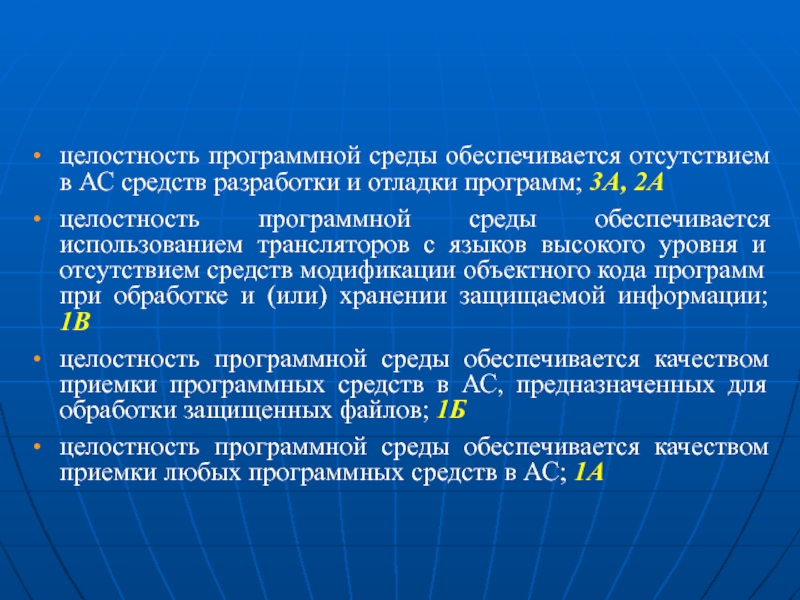

Слайд 34целостность программной среды обеспечивается отсутствием в АС средств разработки и

отладки программ; 3А, 2А

целостность программной среды обеспечивается использованием трансляторов с

языков высокого уровня и отсутствием средств модификации объектного кода программ при обработке и (или) хранении защищаемой информации; 1В

целостность программной среды обеспечивается качеством приемки программных средств в АС, предназначенных для обработки защищенных файлов; 1Б

целостность программной среды обеспечивается качеством приемки любых программных средств в АС; 1А

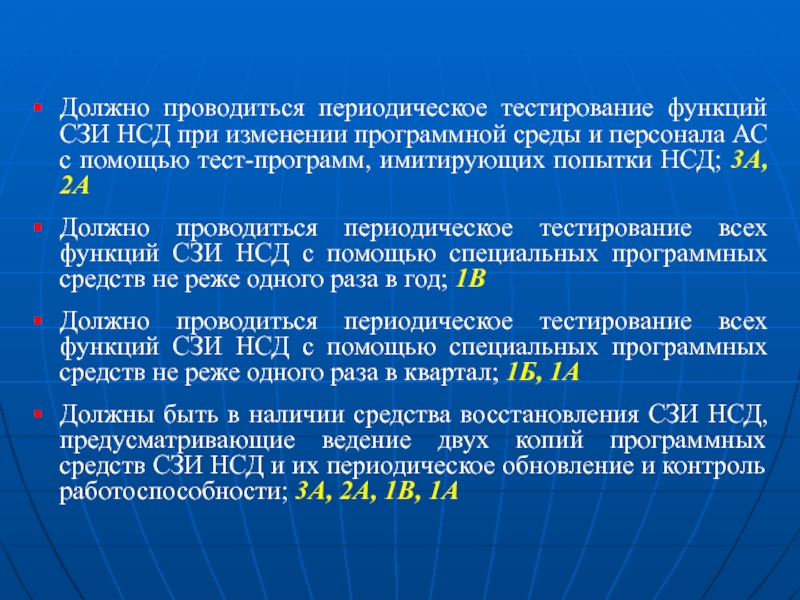

Слайд 35Должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной

среды и персонала АС с помощью тест-программ, имитирующих попытки НСД;

3А, 2А

Должно проводиться периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в год; 1В

Должно проводиться периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в квартал; 1Б, 1А

Должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности; 3А, 2А, 1В, 1А

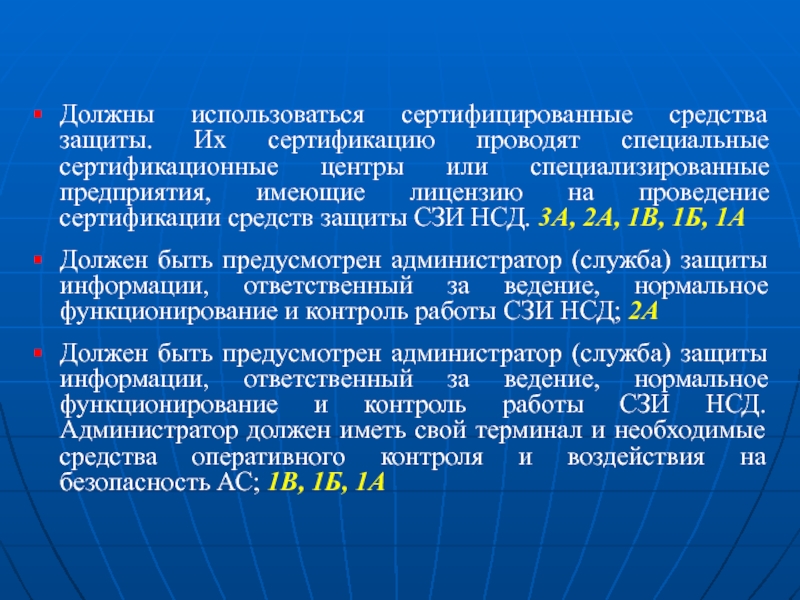

Слайд 36Должны использоваться сертифицированные средства защиты. Их сертификацию проводят специальные сертификационные

центры или специализированные предприятия, имеющие лицензию на проведение сертификации средств

защиты СЗИ НСД. 3А, 2А, 1В, 1Б, 1А

Должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД; 2А

Должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД. Администратор должен иметь свой терминал и необходимые средства оперативного контроля и воздействия на безопасность АС; 1В, 1Б, 1А

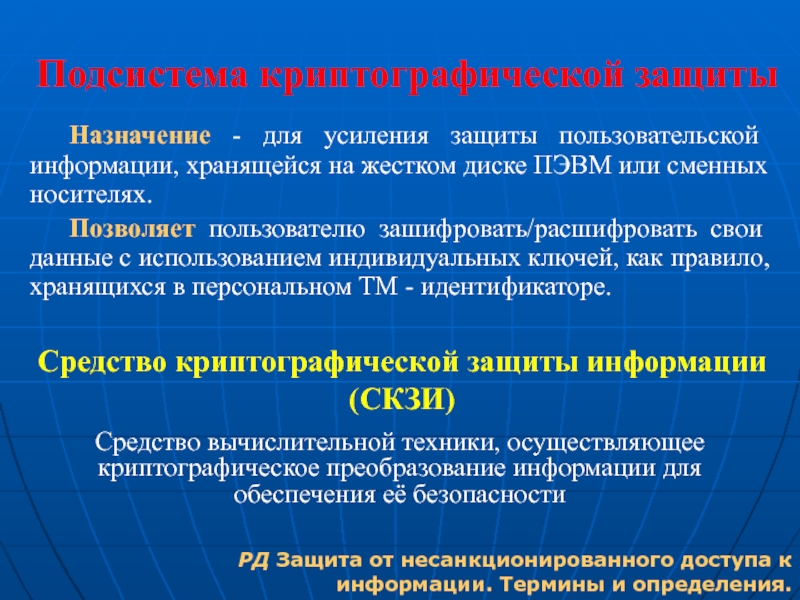

Слайд 37Подсистема криптографической защиты

Назначение - для усиления защиты пользовательской информации, хранящейся

на жестком диске ПЭВМ или сменных носителях.

Позволяет пользователю зашифровать/расшифровать

свои данные с использованием индивидуальных ключей, как правило, хранящихся в персональном ТМ - идентификаторе.

Средство криптографической защиты информации

(СКЗИ)

Средство вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения её безопасности

РД Защита от несанкционированного доступа к информации. Термины и определения.

Слайд 38Криптографическая подсистема для ГТ:

Должно осуществляться шифрование всей конфиденциальной информации, записываемой

на совместно используемые различными субъектами доступа (разделяемые) носители данных, в

каналах связи, а также на съемные носители данных долговременной внешней памяти для хранения за пределами сеансов работы санкционированных субъектов доступа. При этом должны выполняться автоматическое освобождение и очистка областей внешней памяти, содержавших ранее незашифрованную информацию; 2А, 1Б, 1А

Доступ субъектов к операциям шифрования и криптографическим ключам должен дополнительно контролироваться подсистемой управления доступом; 1Б, 1А

Должны использоваться сертифицированные средства криптографической защиты. 2А, 1Б, 1А

Должны использоваться разные криптографические ключи для шифрования информации, принадлежащей различным субъектам доступа (группам субъектов); 1А

Слайд 40Аппаратный контроллер

Представляет собой плату (ISA/PCI), устанавливаемую в один из слотов

расширения материнской платы ПЭВМ. Аппаратный контроллер содержит ПЗУ с программным

обеспечением, разъем для подключения считывателя информации и дополнительные устройства.

В качестве дополнительных устройств на аппаратном контроллере могут быть установлены реле блокировки загрузки внешних устройств (FDD, CD-ROM, SCSI, ZIP и т.п.); аппаратный датчик случайных чисел; энергонезависимая память.

Слайд 41Считыватель информации

Устройство, предназначенное для считывания информации с предъявляемого пользователем персонального

идентификатора.

Наиболее часто в комплексах защиты от НСД применяются считыватели

информации с персональных идентификаторов типа Touch Memory (Ibutton) DS199X, представляющие собой контактные устройства.

В качестве считывателей информации могут использоваться считыватели смарт-карт (Smart Card Reader) контактные и бескотактные, а также биометрические считыватели информации, позволяющие идентифицировать пользователя по его биометрическим характеристикам (отпечаток пальца, личная подпись и т.п.).

Слайд 42Персональный идентификатор пользователя

Аппаратное устройство, обладающее уникальными некопируемыми характеристиками.

Наиболее

часто в системах защиты от НСД используются идентификаторы типа Touch-Memory

(Ibutton), представляющие собой электронную схему, снабженную элементом питания и обладающую уникальным идентификационным номером длиной 64 бита, который формируется технологически. Срок эксплуатации электронного идентификатора, составляет около 10 лет.

Помимо ТМ-идентификаторов, в системах защиты от НСД используются идентификаторы типа Smart Card («Смарт-карта»). Смарт-карта представляет собой пластиковую карточку, со встроенной в нее микросхемой, содержащей энергонезависимую перезаписываемую память.

Слайд 43Дополнительные механизмы защиты от несанкционированного доступа к ПЭВМ

ограничение времени «жизни»

пароля и его минимальной длины, исключая возможность быстрого его подбора

в случае утери пользователем персонального идентификатора;

использование «временных ограничений» для входа пользователей в систему путем установки для каждого пользователя интервала времени по дням недели, в котором разрешена работа;

установка параметров управления хранителя экрана - гашение экрана через заранее определенный интервал времени (в случае если в течение указанного интервала действия оператором не выполнялись). Возможность продолжения работы предоставляется только после проведения повторной идентификации по предъявлению персонального идентификатора пользователя (или пароля);

установка для каждого пользователя ограничений по выводу защищаемой информации на отчуждаемые носители (внешние магнитные носители, порты принтеров и коммуникационных устройств и т.п.);

Слайд 44периодическое осуществление проверки целостности системных файлов, в том числе файлов

программной части системы защиты, а также пользовательских программ и данных;

контроль

обращения к операционной системе напрямую, в обход прерываний ОС, для исключения возможности функционирования программ отладки и разработки, а также программ «вирусов»;

исключение возможности использования ПЭВМ при отсутствии аппаратного контроллера системы защиты, для исключения возможности загрузки операционной системы пользователями со снятой системой защиты;

использование механизмов создания изолированной программной среды, запрещающей запуск исполняемых файлов с внешних носителей либо внедренных в ОС, а также исключающей несанкционированный вход незарегистрированных пользователей в ОС;

индикация попыток несанкционированного доступа к ПЭВМ и защищаемым ресурсам в реальном времени путем подачи звуковых, визуальных или иных сигналов.