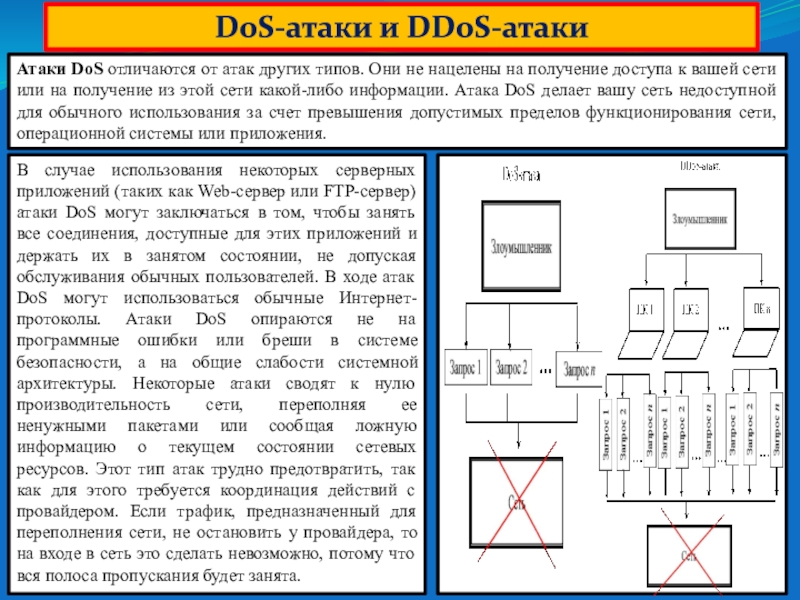

оценки типов атак необходимо знать некоторые ограничения, изначально присущие протоколу

TPC/IP. Сеть Интернет создавалась для связи между государственными учреждениями в научным исследованиям. Создатели данной сети не подозревали, насколько широко она распространится. В результате, в спецификациях ранних версий интернет-протокола (IP) отсутствовали требования безопасности. Именно поэтому многие реализации IP являются изначально уязвимыми.Через много лет, получив множество рекламаций (RFC – Request for Comments), началось внедрение средств безопасности для IP. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу.