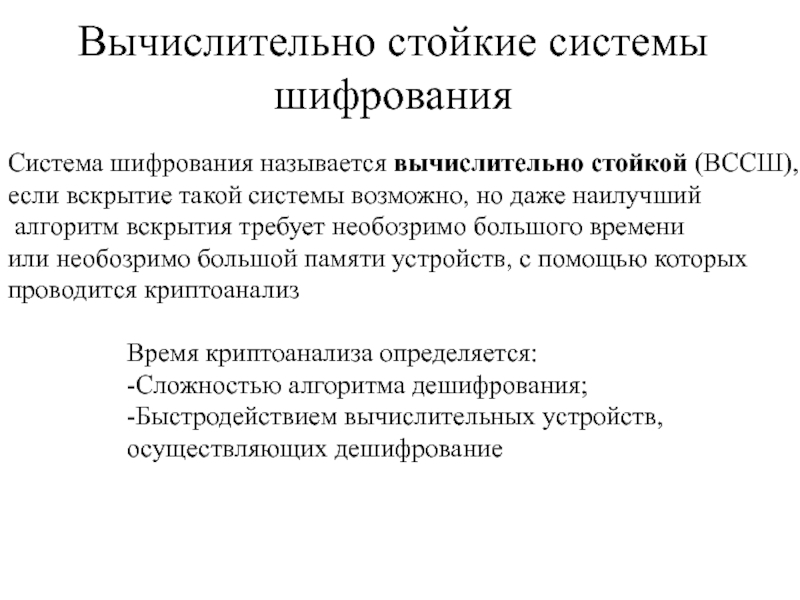

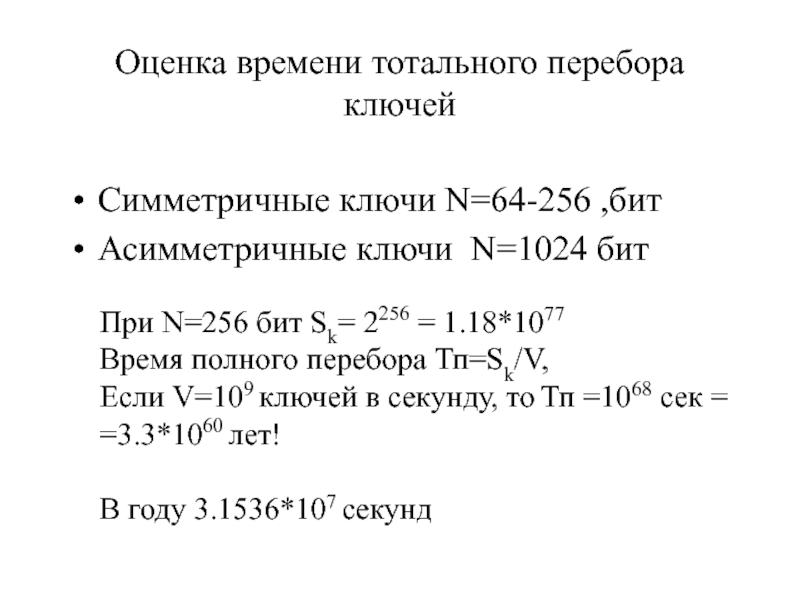

такой системы возможно, но даже наилучший

алгоритм вскрытия требует необозримо

большого времени или необозримо большой памяти устройств, с помощью которых

проводится криптоанализ

Время криптоанализа определяется:

-Сложностью алгоритма дешифрования;

-Быстродействием вычислительных устройств,

осуществляющих дешифрование

![Дифференциация звуков [с] - [з]](/img/thumbs/4caa7e6a17ac408c4e694b19aad55c5f-800x.jpg)