Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Захист комп'ютерних мереж за допомогою АС L- списків

Содержание

- 1. Захист комп'ютерних мереж за допомогою АС L- списків

- 2. План лекціїВиди загроз комп'ютерним мережам.Фільтрація трафіку за допомогою списків контролю доступу (Access Control List, ACL).

- 3. Мета лекціїОзнайомити студентів з сутністю основних понять

- 4. Хто володіє інформацією – той керує світом.Руперт Мердок

- 5. Еволюція Інтернету: погляд в перспективі до 2025

- 6. 1. Види загроз комп'ютерним мережам

- 7. Основні поняття безпекиКонфіденційністьЦілісністьДоступністьЗасоби, яки дозволяють приховувати інформацію.

- 8. ЗагрозиПід загрозою розуміється будь-яка подія, що потенційно

- 9. Людський факторОднією із основних потенційних загроз для

- 10. Види загрозчерв'якивіруситрояниПрограми-реклами (Adware)Програми-шпигуни (Spyware)потенційно небезпечні програмиПрограми-жартируткітиатаки хакерівфішингспамвішинг

- 11. Соціотехніка

- 12. ФішингЗа даними Symantec 22% операцій на серверах хакерів пов'язані з продажею зламаних банківських рахунків.

- 13. ФішингУ 2008 році компанія Symantec, яка є

- 14. Вішинг

- 15. Віруси, червіВ перші десятиліття комп'ютерної епохи основну

- 16. Віруси

- 17. Самі відомі віруси

- 18. ВірусиКількість вірусів, що були виявлені з 2003

- 19. ЧервіНа кінець 2008 року більш 1

- 20. Троянський кіньTrojan-Downloader.Win32

- 21. Слайд 21

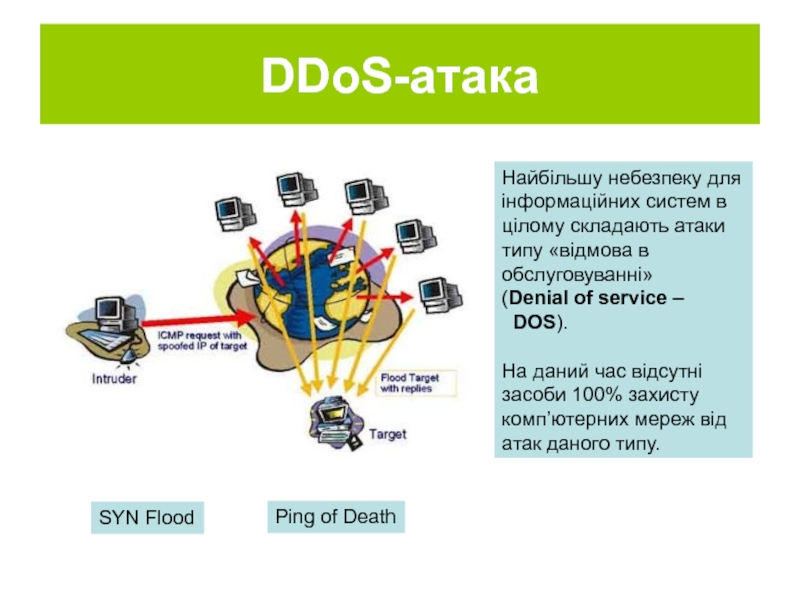

- 22. DDoS-атакаНайбільшу небезпеку для інформаційних систем в цілому

- 23. Висновки

- 24. 2. Фільтрація трафіку за допомогою списків контролю доступу(Access Control List, ACL)

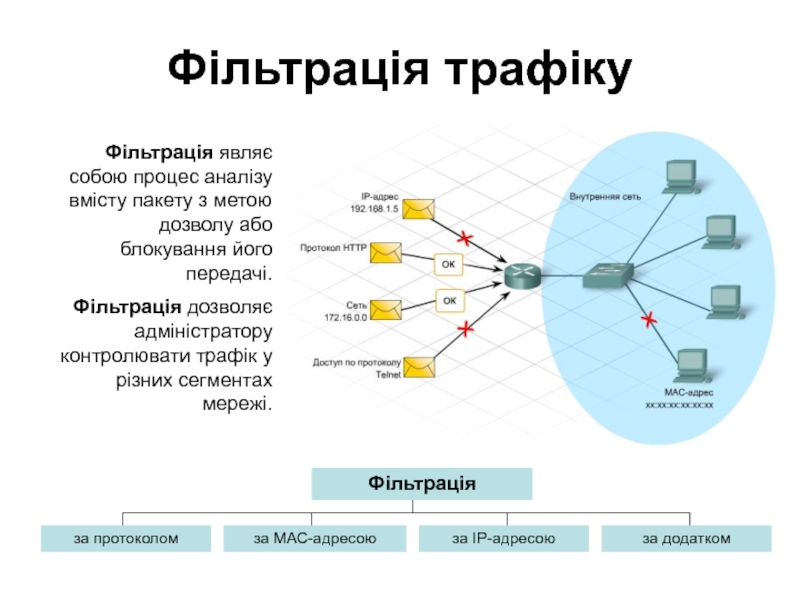

- 25. Фільтрація трафікуФільтрація являє собою процес аналізу вмісту

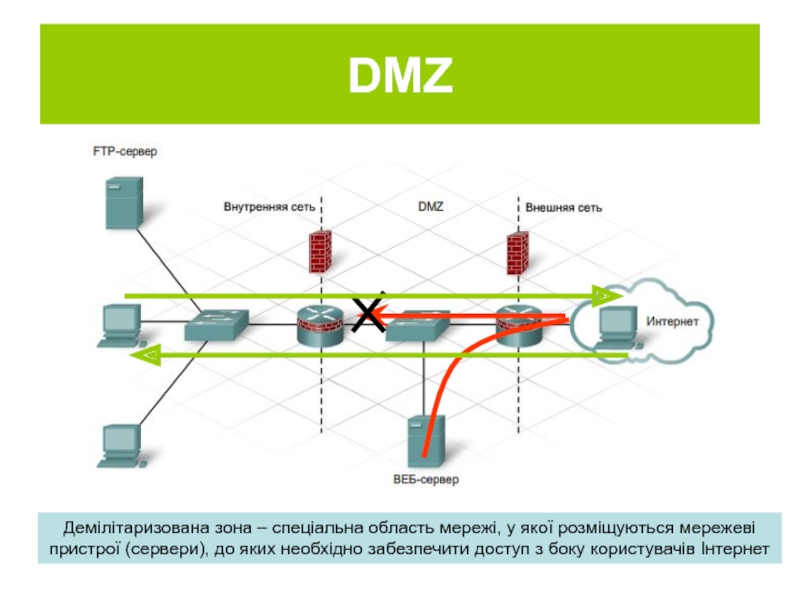

- 26. DMZДемілітаризована зона – спеціальна область мережі, у

- 27. DMZ

- 28. Списки контролю доступуAccess Control List (ACL-списки)Фільтрація трафіку реалізується на основі списків доступу.

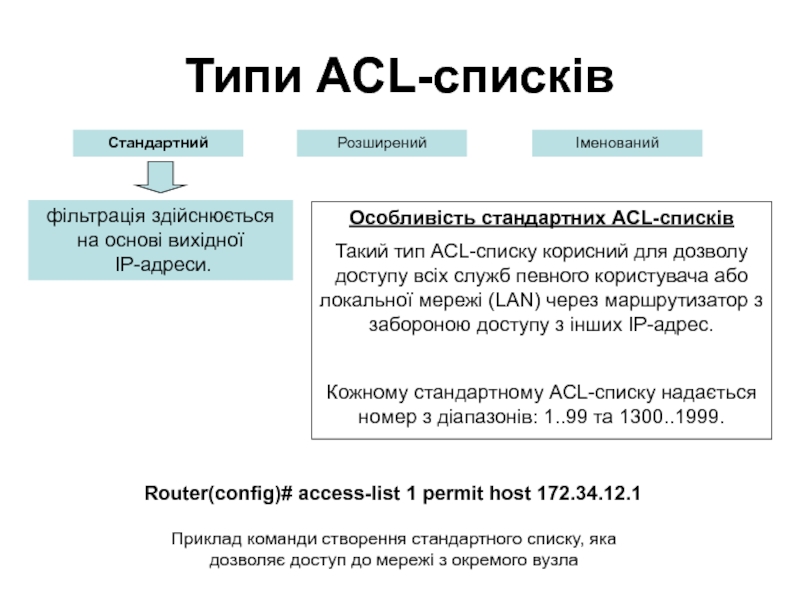

- 29. Типи ACL-списківСтандартнийРозширенийІменованийОсобливість стандартних ACL-списківТакий тип ACL-списку корисний

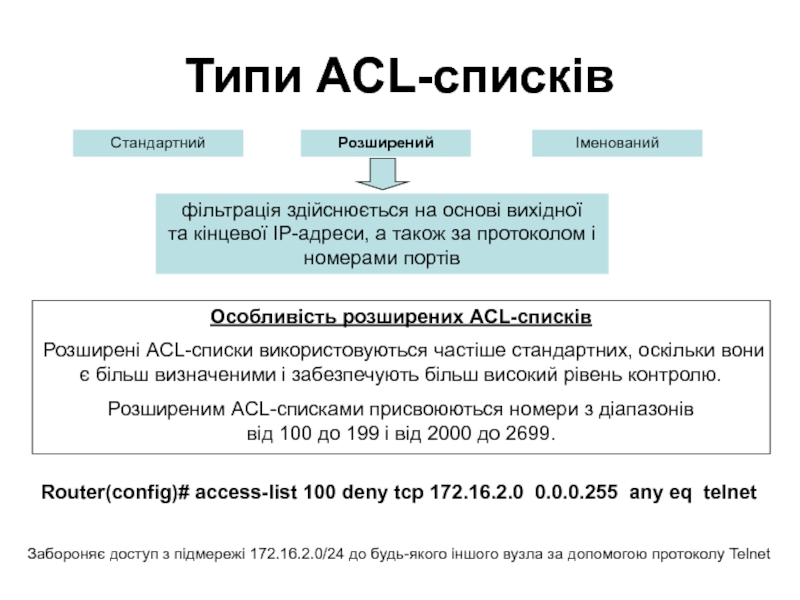

- 30. Типи ACL-списківСтандартнийРозширенийІменованийОсобливість розширених ACL-списківРозширені ACL-списки використовуються частіше

- 31. Типи ACL-списківСтандартнийРозширенийІменованийОсобливість іменованих ACL-списківІменовані ACL-списки (NaCl-списки) мають

- 32. Типи ACL-списків

- 33. Параметри ACL-спискуpermit – дозволитиdeny - заборонитиACL-список, який

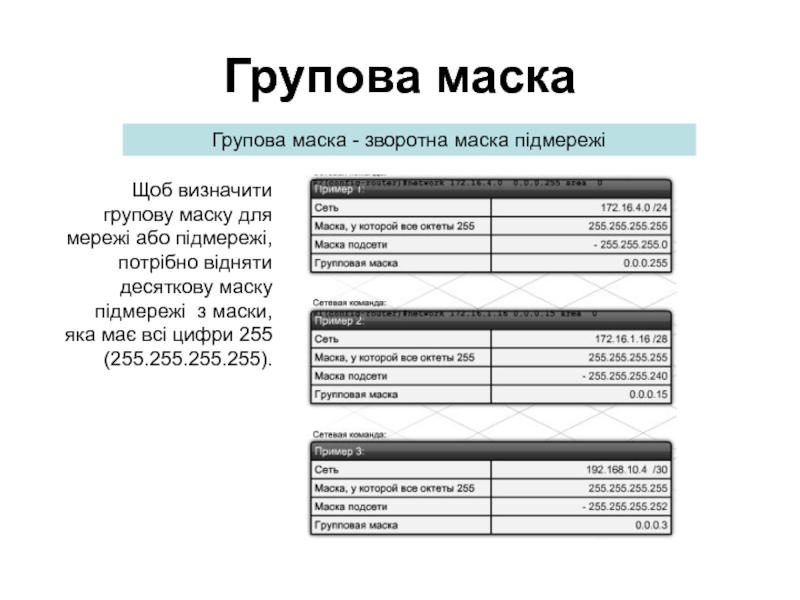

- 34. Групова маскаГрупова маска - зворотна маска підмережіЩоб

- 35. ВправаМережа 192.168.77.0 з маскою 255.255.255.192 або /26

- 36. Параметр hostДля фільтрації трафіку з одного визначеного

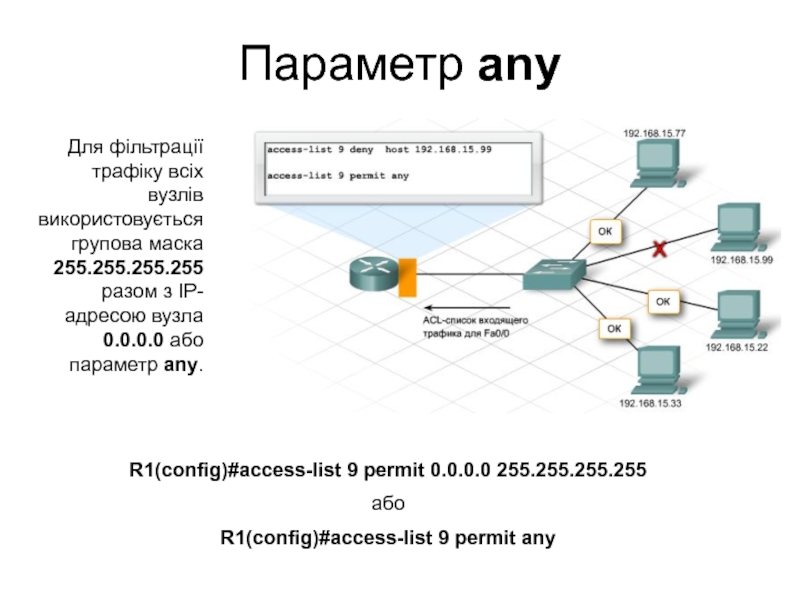

- 37. Параметр anyДля фільтрації трафіку всіх вузлів використовується

- 38. Обробка ACL-спискуACL-списки бувають вхідні і вихідні.

- 39. Застосування списківзадача застосування списків вирішується у такі етапи:вибір типу спискувибір маршрутизаторувибір інтерфейсу маршрутизаторувибір напряму застосування списку

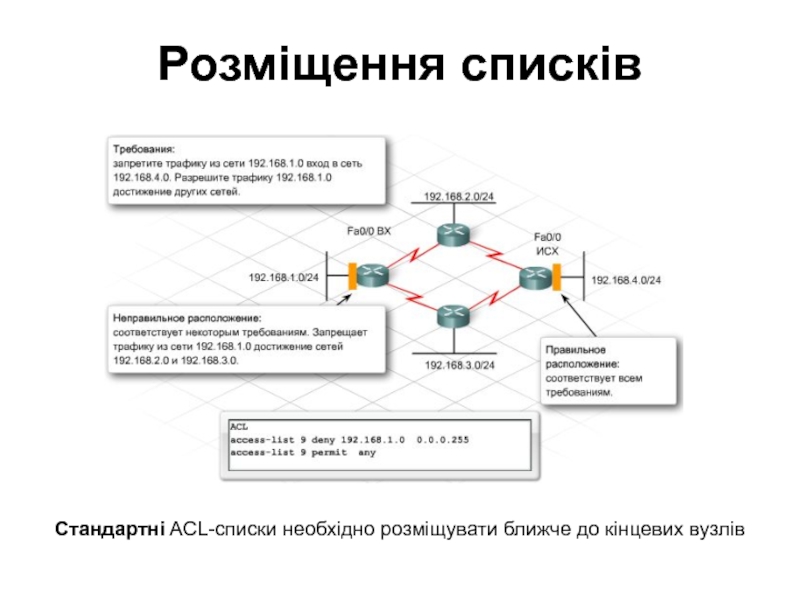

- 40. Розміщення списківСтандартні ACL-списки необхідно розміщувати ближче до кінцевих вузлів

- 41. Розміщення списківЗавдяки аналізу по вихідній і кінцевій

- 42. Слайд 42

- 43. Команди створення ACL-списків

- 44. Створення спискуСинтаксис команди створення стандартного ACL-списку наступний:access-list

- 45. Створення спискуСинтаксис команди створення розширеного ACL-списку наступнийaccess-list

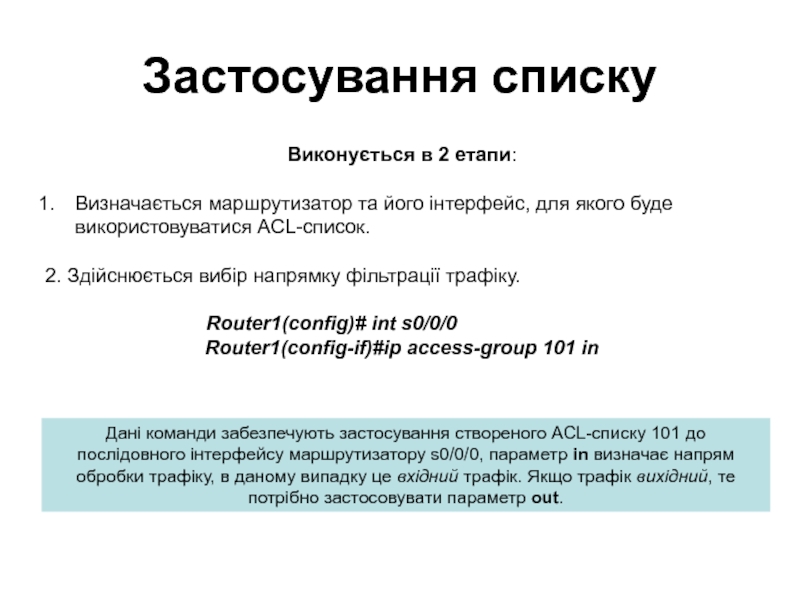

- 46. Застосування списку Виконується в 2 етапи:Визначається маршрутизатор

- 47. Перегляд спискуПереглянуті список можна за допомогою команди

- 48. ВисновокЗастосування тільки даного засобу не забезпечує надійний захист мережіНеобхідно використовувати додаткові засоби

- 49. Питання

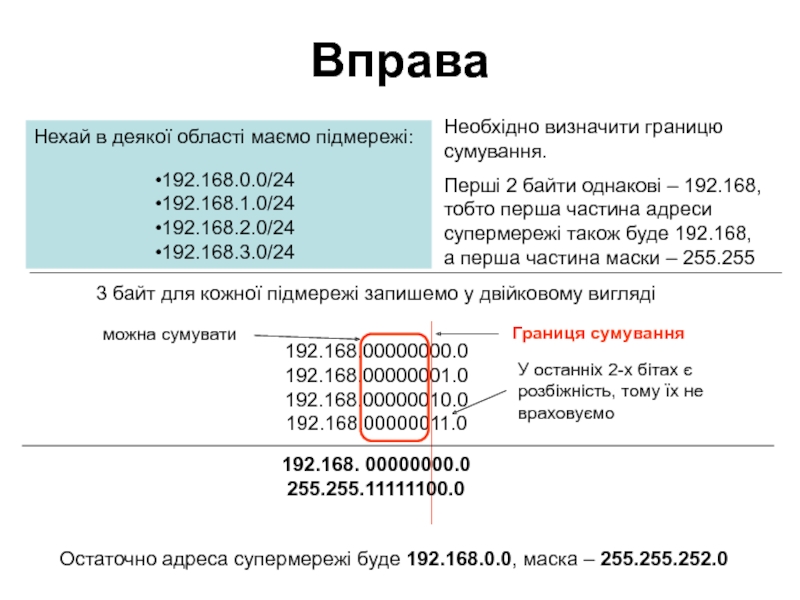

- 50. ВправаНехай в деякої області маємо підмережі:192.168.0.0/24192.168.1.0/24192.168.2.0/24192.168.3.0/24Необхідно визначити

- 51. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2План лекції

Види загроз комп'ютерним мережам.

Фільтрація трафіку за допомогою списків контролю

доступу (Access Control List, ACL).

Слайд 3Мета лекції

Ознайомити студентів з сутністю основних понять безпеки, з видами

загроз комп'ютерним мережам

Розкрити особливості загроз, умови використання, можливі засоби захисту

Показати,

яким чином здійснюється захист комп'ютерних мереж за допомогою списків контролю доступуСлайд 5Еволюція Інтернету: погляд в перспективі до 2025 року

25 серпня 2010

р.

Звіт, що був підготовлений Cisco спільно з компанією Global

Business NetworkЗа даними компанії Symantec 65% користувачів Інтернету бували жертвами різного роду атак.

Тому за думкою спеціалістів Cisco у Мережі можуть з'явитися безпечні аналоги з доступом до них на платній основі.

Можливій розвиток Інтернету

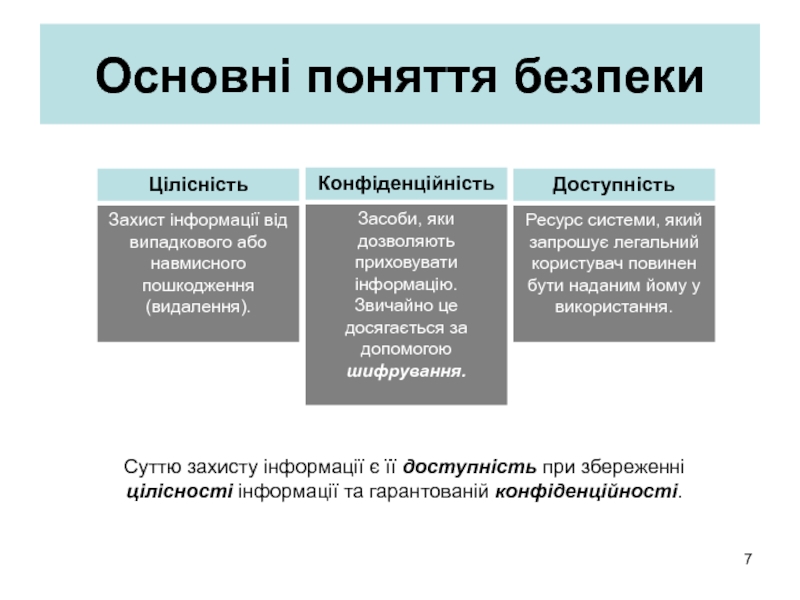

Слайд 7Основні поняття безпеки

Конфіденційність

Цілісність

Доступність

Засоби, яки дозволяють приховувати інформацію.

Звичайно це досягається

за допомогою шифрування.

Захист інформації від випадкового або навмисного пошкодження (видалення).

Ресурс

системи, який запрошує легальний користувач повинен бути наданим йому у використання.Суттю захисту інформації є її доступність при збереженні цілісності інформації та гарантованій конфіденційності.

Слайд 8Загрози

Під загрозою розуміється будь-яка подія, що потенційно може завдати шкоди

організації шляхом розкриття (порушення конфіденційності), модифікації або руйнування інформації (порушення

цілісності), або відмови в обслуговуванні критичними сервісами (порушення доступу).Слайд 9Людський фактор

Однією із основних потенційних загроз для інформаційних систем є

так званий людський фактор – цілеспрямовані або випадкові деструктивні дії

персоналу, оскільки вони складають до 75% усіх випадків.Слайд 10Види загроз

черв'яки

віруси

трояни

Програми-реклами (Adware)

Програми-шпигуни (Spyware)

потенційно небезпечні програми

Програми-жарти

руткіти

атаки хакерів

фішинг

спам

вішинг

Слайд 12Фішинг

За даними Symantec 22% операцій на серверах хакерів пов'язані з

продажею зламаних банківських рахунків.

Слайд 13Фішинг

У 2008 році компанія Symantec, яка є одним з лідерів

в області інформаційної безпеки, виявила 55389 фішингових Web-сайтів, що на

66% більше, ніж у 2007 році (33428 сайтів).76% всіх фішингових Web-сайтів відносяться до сектору фінансових послуг (проти 52% у 2007 році).

КО-14 / 21 квітня 2009 року

Слайд 15Віруси, черві

В перші десятиліття комп'ютерної епохи основну небезпеку представляли хакери,

зараз безпека інформації прогресує через комп'ютерні віруси (черві), що розповсюджуються

за допомогою глобальної мережі InternetСлайд 18Віруси

Кількість вірусів, що були виявлені з 2003 року спеціалістами лабораторії

Касперського

Згідно звіту, зростання числа нових шкідливих програм в порівнянні з

2005 р. склало 41%. При цьому стрімко збільшується кількість «троянських» програм-шпигунів, орієнтованих на крадіжку даних користувачів онлайн-ігор, і спостерігається подальший розвиток «троянцев»-шифровальщиків.

Також наголошується підвищена увага тих, хто пишуть віруси до Microsoft Office, в якому було знайдено багато нових уразливостей.

Слайд 19Черві

На кінець 2008 року більш

1 млн комп'ютерів були заражені

черв'яком Downadup (Conficker), який швидко розповсюджувався в Інтернет завдяки декільком

механізмів розмноження.У першому кварталі 2009 року Conficker було заражено вже 3 млн комп'ютерів.

Слайд 22DDoS-атака

Найбільшу небезпеку для інформаційних систем в цілому складають атаки типу

«відмова в обслуговуванні»

(Denial of service –

DOS).

На даний час

відсутні засоби 100% захисту комп’ютерних мереж від атак даного типу.SYN Flood

Ping of Death

Слайд 25Фільтрація трафіку

Фільтрація являє собою процес аналізу вмісту пакету з метою

дозволу або блокування його передачі.

Фільтрація дозволяє адміністратору контролювати трафік у

різних сегментах мережі.Слайд 26DMZ

Демілітаризована зона – спеціальна область мережі, у якої розміщуються мережеві

пристрої (сервери), до яких необхідно забезпечити доступ з боку користувачів

ІнтернетСлайд 28Списки контролю доступу

Access Control List (ACL-списки)

Фільтрація трафіку реалізується на основі

списків доступу.

Слайд 29Типи ACL-списків

Стандартний

Розширений

Іменований

Особливість стандартних ACL-списків

Такий тип ACL-списку корисний для дозволу доступу

всіх служб певного користувача або локальної мережі (LAN) через маршрутизатор

з забороною доступу з інших IP-адрес.Кожному стандартному ACL-списку надається номер з діапазонів: 1..99 та 1300..1999.

фільтрація здійснюється на основі вихідної

IP-адреси.

Router(config)# access-list 1 permit host 172.34.12.1

Приклад команди створення стандартного списку, яка дозволяє доступ до мережі з окремого вузла

Слайд 30Типи ACL-списків

Стандартний

Розширений

Іменований

Особливість розширених ACL-списків

Розширені ACL-списки використовуються частіше стандартних, оскільки вони

є більш визначеними і забезпечують більш високий рівень контролю.

Розширеним ACL-списками

присвоюються номери з діапазонів

від 100 до 199 і від 2000 до 2699.фільтрація здійснюється на основі вихідної

та кінцевої IP-адреси, а також за протоколом і номерами портів

Router(config)# access-list 100 deny tcp 172.16.2.0 0.0.0.255 any eq telnet

Забороняє доступ з підмережі 172.16.2.0/24 до будь-якого іншого вузла за допомогою протоколу Telnet

Слайд 31Типи ACL-списків

Стандартний

Розширений

Іменований

Особливість іменованих ACL-списків

Іменовані ACL-списки (NaCl-списки) мають формат стандартного або

розширеного списку і позначаються описовим ім'ям, а не номером. При

налаштуванні іменованих ACL-списків IOS маршрутизатору використовує режим підкоманд NaCl.фільтрація здійснюється на основі вихідної

та кінцевої IP-адреси, а також за протоколом і номерами портів

Router(config)# ip access-list standart permit-ip

Router(config-ext-nacl)#permit host 192.168.5.47

Створюється стандартний список доступу з ім'ям дозволу IP

Дозволяє доступ з IP-адреси 192.168.5.47

Слайд 33Параметри ACL-списку

permit – дозволити

deny - заборонити

ACL-список, який немає жодної інструкції,

що дозволяє певний трафік, забороняє будь-який трафік

Слайд 34Групова маска

Групова маска - зворотна маска підмережі

Щоб визначити групову маску

для мережі або підмережі, потрібно відняти десяткову маску підмережі з

маски, яка має всі цифри 255 (255.255.255.255).Слайд 35Вправа

Мережа 192.168.77.0 з маскою 255.255.255.192 або /26 створює 4 підмережі:

192.168.77.0/26

192.168.77.64/26

192.168.77.128/26

192.168.77.192/26

access-list

55 permit 192.168.77.0 0.0.0.63

access-list 55 permit

192.168.77.64 0.0.0.63Якщо підсумувати маски, те команду можна записати одним рядком:

access-list 55 permit 192.168.77.0 0.0.0.127

Задача: надати дозвіл обміну даними з першими двома підмережами.

Групова маска має вигляд: 0.0.0.63

Якою буде команда, якщо умова задачі стосується 3 і 4 підмереж?

Слайд 36Параметр host

Для фільтрації трафіку з одного визначеного вузла використовується групова

маска 0.0.0.0 або параметр host.

R1(config)#access-list 9 deny

192.168.15.99 0.0.0.0aбо

R1(config)#access-list 9 deny host 192.168.15.99

Слайд 37Параметр any

Для фільтрації трафіку всіх вузлів використовується групова маска 255.255.255.255

разом з ІР-адресою вузла 0.0.0.0 або параметр any.

R1(config)#access-list 9 permit

0.0.0.0 255.255.255.255aбо

R1(config)#access-list 9 permit any

Слайд 38Обробка ACL-списку

ACL-списки бувають вхідні і вихідні.

Списки зв'язуються з інтерфейсами

маршрутизатору.

Вхідний або вихідний напрям завжди розглядається з точки зору маршрутизатора.

Трафік,

що поступає через інтерфейс, є вхідним, а що відправляється через інтерфейс - вихідним.Для кожного інтерфейсу маршрутизатор може мати один ACL-список для одного напрямку по кожному мережевому протоколу.

Для IP-протоколу, один інтерфейс може мати один вхідний ACL-список і один вихідний ACL-список одночасно.

Слайд 39Застосування списків

задача застосування списків вирішується у такі етапи:

вибір типу списку

вибір

маршрутизатору

вибір інтерфейсу маршрутизатору

вибір напряму застосування списку

Слайд 41Розміщення списків

Завдяки аналізу по вихідній і кінцевій адресі, ACL-список дозволяє

блокувати пакети, що направляються в певну кінцеву мережу перш, ніж

вони покинуть вихідний маршрутизатор.Пакети фільтруються перш, ніж вони перетнуть кордон мережі, що допомагає підтримувати пропускну здатність.

Розширений ACL-список краще розміщувати ближче до вихідної адреси.

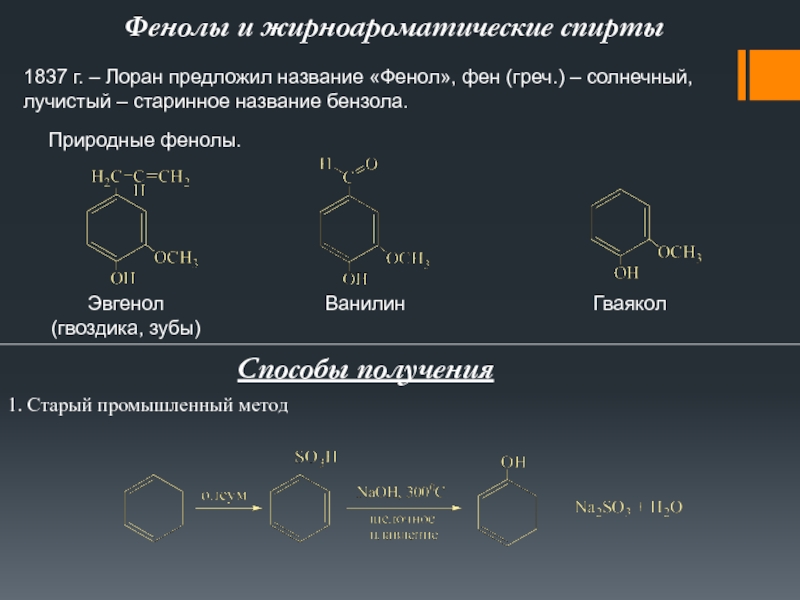

Слайд 44Створення списку

Синтаксис команди створення стандартного ACL-списку наступний:

access-list [номер-списку-доступу] [deny |

permit] [вихідна ІР-адреса]

[вихідна-групова маска] [log]

Синтаксис команди видалення ACL-списку наступний

no

access-list [номер списку] Слайд 45Створення списку

Синтаксис команди створення розширеного ACL-списку наступний

access-list [номер-списку-доступу] {deny |

permit}

{protocol | protocol-keyword} - наприклад IP,

TCP, UDP, ICMP тощо{[вихідна ІР-адреса] [вихідна-групова маска] | any} [source-port]

{[кінцева ІР-адреса] [кінцева-групова маска] | any}

[log]

Використання параметру protocol здійснюється разом з параметром source-port – число з діапазону 0…255

Слайд 46Застосування списку

Виконується в 2 етапи:

Визначається маршрутизатор та його інтерфейс,

для якого буде використовуватися ACL-список.

2. Здійснюється вибір напрямку фільтрації трафіку.

Router1(config)# int s0/0/0Router1(config-if)#ip access-group 101 in

Дані команди забезпечують застосування створеного ACL-списку 101 до послідовного інтерфейсу маршрутизатору s0/0/0, параметр in визначає напрям обробки трафіку, в даному випадку це вхідний трафік. Якщо трафік вихідний, те потрібно застосовувати параметр out.

Слайд 47Перегляд списку

Переглянуті список можна за допомогою команди show access-list, наприклад:

Router3#sh

access-list

Extended IP access list 101

deny tcp any any

eq telnetpermit ip any any

Router3#

Слайд 48Висновок

Застосування тільки даного засобу не забезпечує надійний захист мережі

Необхідно використовувати

додаткові засоби

Слайд 50Вправа

Нехай в деякої області маємо підмережі:

192.168.0.0/24

192.168.1.0/24

192.168.2.0/24

192.168.3.0/24

Необхідно визначити границю сумування.

Перші

2 байти однакові – 192.168, тобто перша частина адреси супермережі

також буде 192.168, а перша частина маски – 255.2553 байт для кожної підмережі запишемо у двійковому вигляді

192.168.00000000.0

192.168.00000001.0

192.168.00000010.0

192.168.00000011.0

У останніх 2-х бітах є розбіжність, тому їх не враховуємо

Остаточно адреса супермережі буде 192.168.0.0, маска – 255.255.252.0

Границя сумування

можна сумувати

192.168. 00000000.0

255.255.11111100.0

![Захист комп'ютерних мереж за допомогою АС L- списків Створення спискуСинтаксис команди створення стандартного ACL-списку наступний:access-list [номер-списку-доступу] [deny | permit] Створення спискуСинтаксис команди створення стандартного ACL-списку наступний:access-list [номер-списку-доступу] [deny | permit] [вихідна ІР-адреса] [вихідна-групова маска] [log]Синтаксис команди](/img/tmb/4/306374/7b6b6e5ed8b9a1908af029aece99f556-800x.jpg)

![Захист комп'ютерних мереж за допомогою АС L- списків Створення спискуСинтаксис команди створення розширеного ACL-списку наступнийaccess-list [номер-списку-доступу] {deny | permit} Створення спискуСинтаксис команди створення розширеного ACL-списку наступнийaccess-list [номер-списку-доступу] {deny | permit} {protocol | protocol-keyword}](/img/thumbs/0d37e39cf720fc05d9df91b5623e74db-800x.jpg)