Слайд 1Защита технической информации

В.В. Смирнов, БТИ АлтГТУ

Слайд 2Цели и задачи дисциплины:

подготовка к работе с корпоративными системами;

ознакомиться с

основными проблемами, разделами и функциями систем защиты информации;

изучить правила обеспечения

информационной безопасности в едином информационном пространстве предприятия и при работе в глобальной компьютерной сети;

изучить основы защиты конфиденциальной информации;

выработка умения выявлять и анализировать угрозы информационной безопасности.

Слайд 3Литература

Малюк А.А. Информационная безопасность. Концептуальные и методологические основы защиты информации.

2004

Корнеев И.К., Степанов Е.А. Защита информации в офисе. 2008

Шаньгин В.Ф.

Защита информации в компьютерных системах и сетях. 2012

Белов Е.Б., Лось В.П. и др. Основы информационной безопасности. 2006

Слайд 51 Информация как объект защиты

Информация - сведения (сообщения, данные) независимо

от формы их представления.

Потребность общества – использование информационных ресурсов (для

принятия решений)

Попутные проблемы – защита информации и защита от информации (социальных, экономических и др. систем)

Научно-методологическая база – информатика

Задачи:

организация практических работ по ЗИ;

проведение научных исследований

подготовка кадров по ЗИ

Слайд 6Характеристики информации

Ценность информации

Ценной является та информация, обладание которой

позволит ее существующему и возможному владельцам получить какой-либо выигрыш:

материальный,

политический,

военный и др.

Важность информации

Период важности информации – время, в течение которого информация представляет ценность.

жизненно важная - незаменимая информация

важная информация

полезная информация

несущественная информация

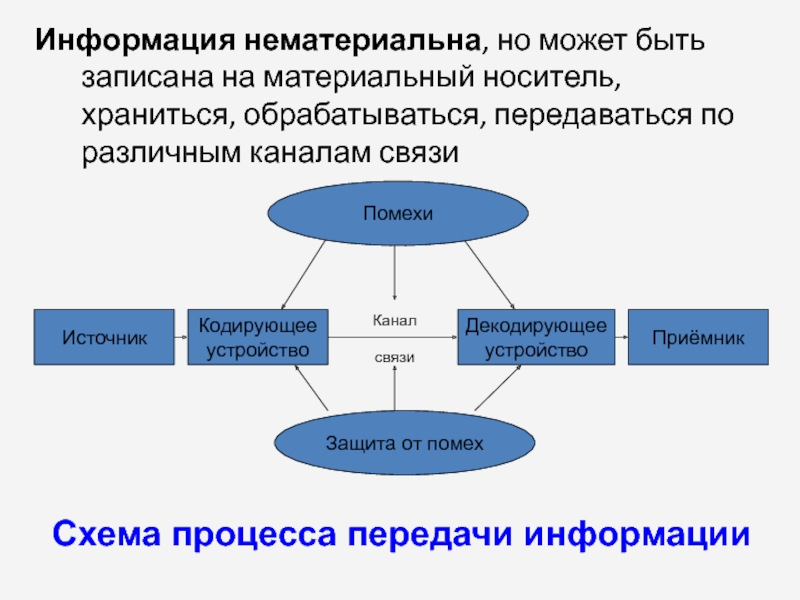

Слайд 7Схема процесса передачи информации

Информация нематериальна, но может быть записана на

материальный носитель, храниться, обрабатываться, передаваться по различным каналам связи

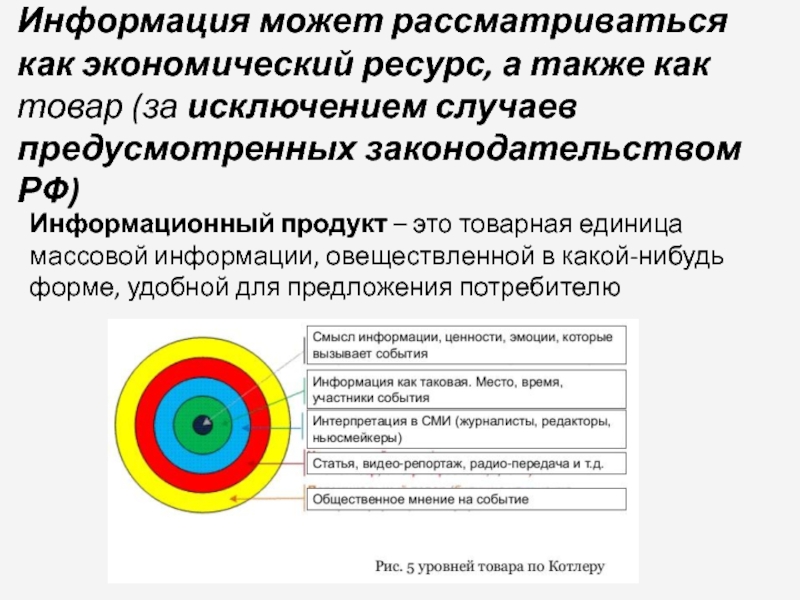

Слайд 8Информация может рассматриваться как экономический ресурс, а также как товар

(за исключением случаев предусмотренных законодательством РФ)

Информационный продукт – это товарная

единица массовой информации, овеществленной в какой-нибудь форме, удобной для предложения потребителю

Слайд 9 ОСНОВНЫЕ ВИДЫ ИНФОРМАЦИИ ОГРАНИЧЕННОГО ДОСТУПА

Информация

Информация

ограниченного доступа

Общедоступная информация

Профессиональная тайна

тайна физических и юридических лиц, деятельность

которых определяется одним из федеральных законов, и связана с необходимостью защиты определенных видов сведений

Служебная тайна

в федеральных органах исполнительной власти Постановление Правительства РФ от 03.11.1994 №1233

Коммерческая тайна

в соответствии с ФЗ №98 «О коммерческой тайне» от 24.07.2004 года и ГК РФ гл.4 от 18.12.2006 года

Государственная тайна

в соответствии с ФЗ №5485-1 от 21.07.1993 года «О государственной тайне»

Иная информация (инсайдерская с 2011г.)

Вводится будущими федеральными законами

Персональные данные

в соответствии с ФЗ №152 от 26.07.2006 года «О персональных данных»

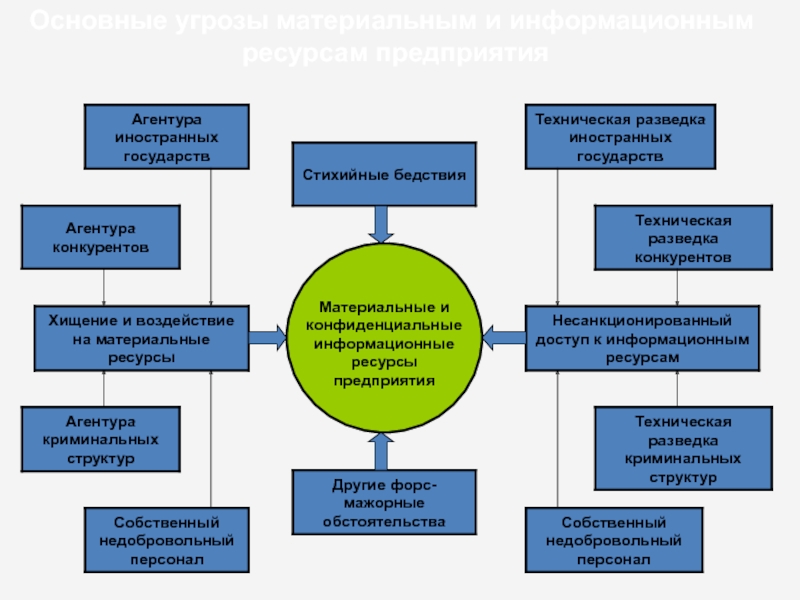

Слайд 10Материальные и конфиденциальные информационные ресурсы предприятия

Основные угрозы материальным и информационным

ресурсам предприятия

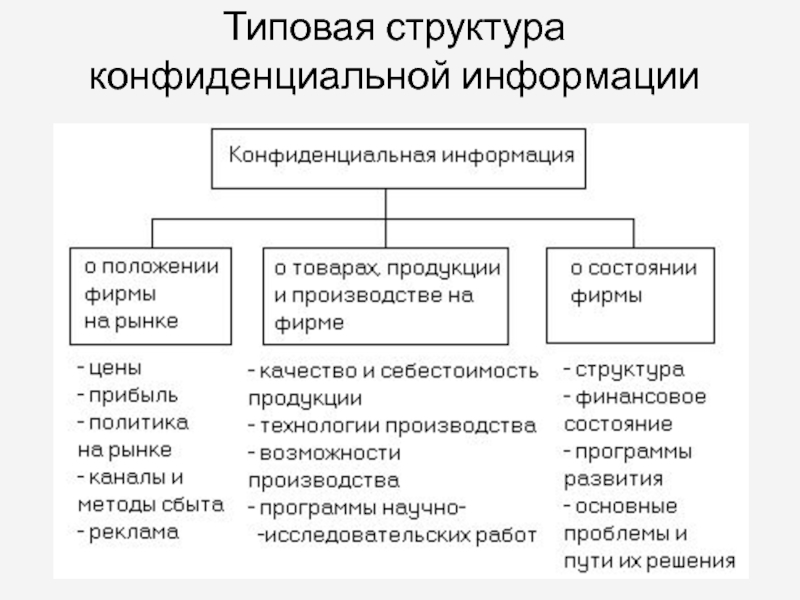

Слайд 13Типовая структура конфиденциальной информации

Слайд 14Источники признаковой информации

Слайд 15Основные источники информации

- люди;

- документы;

- продукция;

- средства обработки информации;

- черновики и отходы производства;

- материалы и

технологическое оборудование.

Слайд 16Документы

Документ - это зафиксированная на материальном носителе информация с реквизитами,

позволяющими ее идентифицировать. К документам относится служебная информация, научные публикации

в открытой и закрытой печати, статьи в газетах и журналах о деятельности организации или ее сотрудников, реклама, отчеты сотрудников, конструкторская и технологическая документация и т. д.

Документы относятся к наиболее информативным источникам, так как они содержат, как правило, достоверную информацию в отработанном и сжатом виде, в особенности, если документы утверждены или подписаны.

Слайд 17Виды носителей информации

- люди;

- материальные тела (макрочастицы);

- поля: акустические, электрические, магнитные и

электромагнитные (в диапазоне видимого и инфракрасного света, в радиодиапазоне);

- элементарные частицы

(микрочастицы).

Слайд 18Способы доступа к информации можно разделить на три группы:

- физическое проникновение

злоумышленника к источнику информации;

- сотрудничество органа разведки или злоумышленника с работником

конкурента (гражданином другого государства или фирмы), имеющего легальный или нелегальный доступ к интересующей разведку информации;

- дистанционный съем информации с носителя.

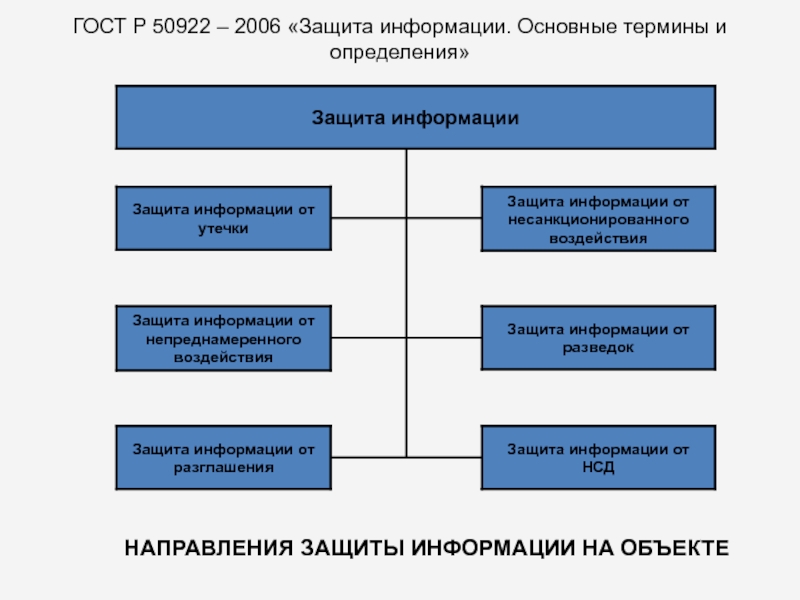

Слайд 19НАПРАВЛЕНИЯ ЗАЩИТЫ ИНФОРМАЦИИ НА ОБЪЕКТЕ

ГОСТ Р 50922 – 2006 «Защита

информации. Основные термины и определения»

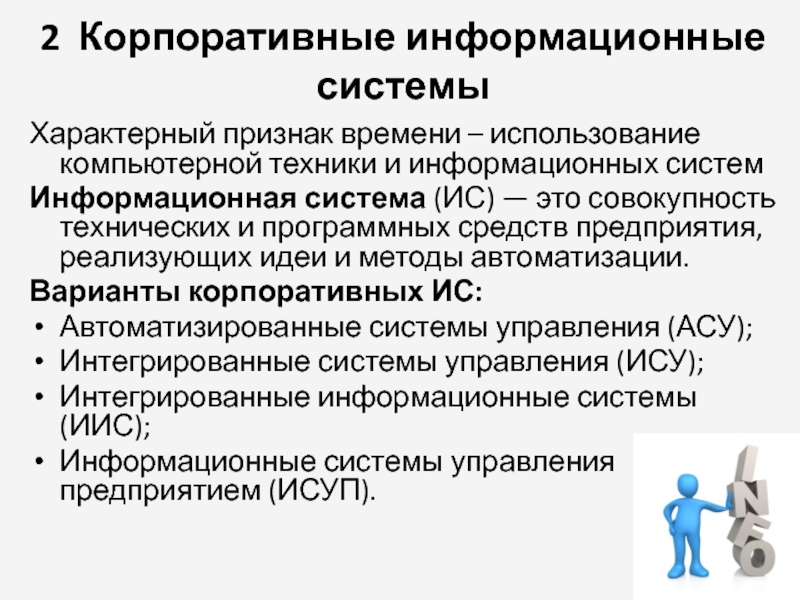

Слайд 212 Корпоративные информационные системы

Характерный признак времени – использование компьютерной техники

и информационных систем

Информационная система (ИС) — это совокупность технических и

программных средств предприятия, реализующих идеи и методы автоматизации.

Варианты корпоративных ИС:

Автоматизированные системы управления (АСУ);

Интегрированные системы управления (ИСУ);

Интегрированные информационные системы (ИИС);

Информационные системы управления предприятием (ИСУП).

Слайд 22Компоненты ИС:

Аппаратные средства

Программные средства

Данные

Слайд 23Частота осуществления атак на информационные системы (по данным компании Ernst&Young)

Ernst

& Young (EY) (Эрнст энд Янг) — британская аудиторско-консалтинговая компания, одна

из крупнейших в мире (входит в «большую четвёрку» аудиторских компаний).

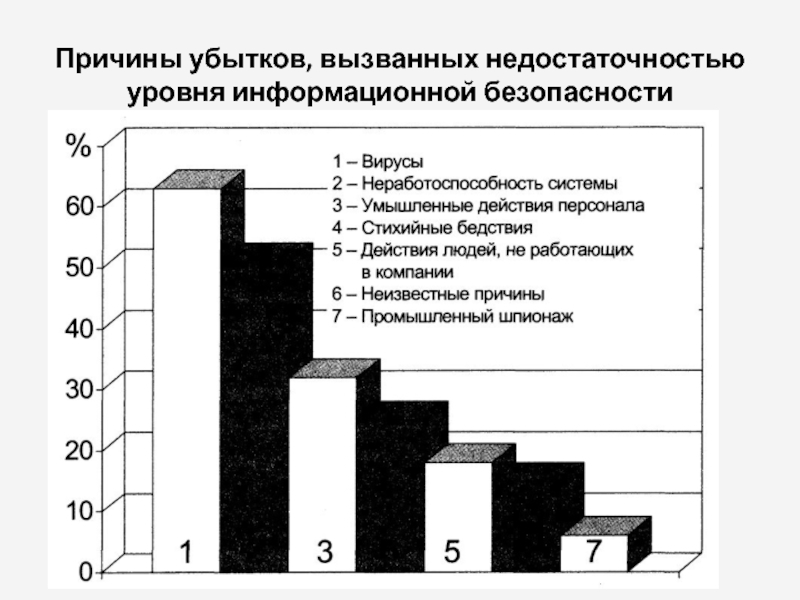

Слайд 24Причины убытков, вызванных недостаточностью уровня информационной безопасности

Слайд 25Главная задача корпоративных ИС - эффективное управление всеми ресурсами предприятия

(материально- техническими, финансовыми, технологическими и интеллектуальными) для получения максимальной прибыли

и удовлетворения материальных и профессиональных потребностей всех сотрудников предприятия.

Неработоспособность ИС может привести к значительному ущербу

Надежность ИС обеспечивается:

Исправной работой внешней памяти

Защищеностью от вредоносного ПО и вирусов

Защищенностью от действий посторонних лиц

Слайд 26Уровни обеспечения безопасности ИС:

Законодательный – закладывает правовые основы обеспечения безопасности

(Конституция, Гражданский и уголовный кодексы РФ)

Административный – приказы и другие

действия руководства

Процедурный – меры, ориентированные на людей

Программно-технический

Нормативные акты правового регулирования вопросов защиты информации:

Законы РФ («О государственной тайне», «Об информации, информатизации и защите информации», «Об участии в международном информационном обмене», «Об электронно-цифровой подписи» и др.)

Указы Президента РФ и утверждаемые этими указами документы

Постановления Правительства РФ и утверждаемые этими постановлениями документы (Положения, Перечни и т.п.)

Государственные и отраслевые стандарты

Другие нормативные документы уполномоченных государственных органов.

Законы иностранных государств и международные стандарты:

ISO 17799 (Практические правила управления информационной безопасностью)

ISO 15408 (Общие критерии оценки безопасности информационных технологий)

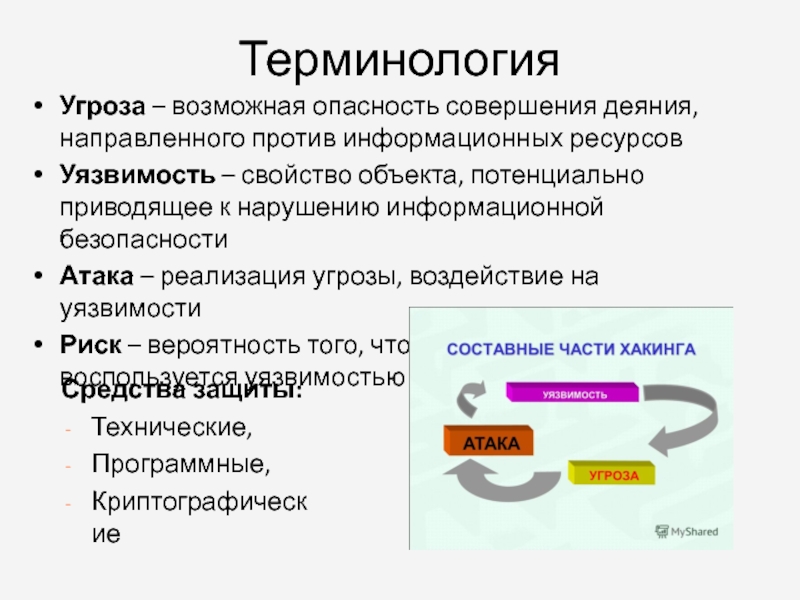

Слайд 27Терминология

Угроза – возможная опасность совершения деяния, направленного против информационных ресурсов

Уязвимость

– свойство объекта, потенциально приводящее к нарушению информационной безопасности

Атака –

реализация угрозы, воздействие на уязвимости

Риск – вероятность того, что источник угрозы воспользуется уязвимостью

Средства защиты:

Технические,

Программные,

Криптографические

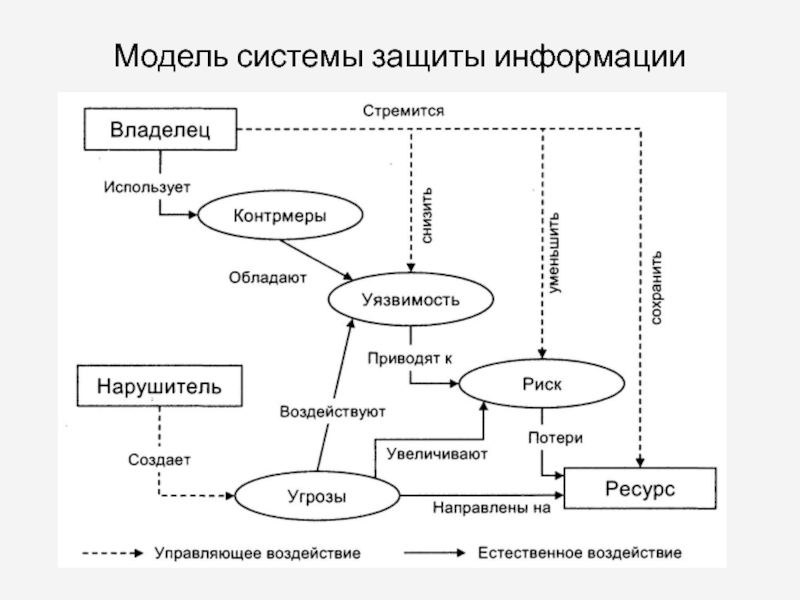

Слайд 28Модель системы защиты информации

Слайд 29Ущерб как категория классификации угроз (моральный, физический, материальный)

ущерб деловой репутации

ущерб,

связанный с разглашением персональных данных, конфиденциальной информации

Ущерб от необходимости восстановления

нарушенных защищаемых информационных ресурсов

Ущерб связанный с невозможностью выполнения обязательств перед третьей стороной

Ущерб от дезорганизации деятельности предприятия

Ущерб от нарушения международных соглашений

Слайд 30Лекция I

Проблемы информационной безопасности

Слайд 311. Основные понятия и анализ угроз информационной безопасности

1.1. Основные понятия

информационной безопасности и защиты информации (ГОСТ Р 50922-2006)

Защищаемая информация -

информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Собственником информации может быть - государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

Защита информации - деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Объект защиты – информация, носитель информации, информационный процесс

Цель защиты – предотвратить нанесение ущерба собственнику, владельцу, пользователю информации

Эффективность защиты – степень соответствия результатов поставленной цели

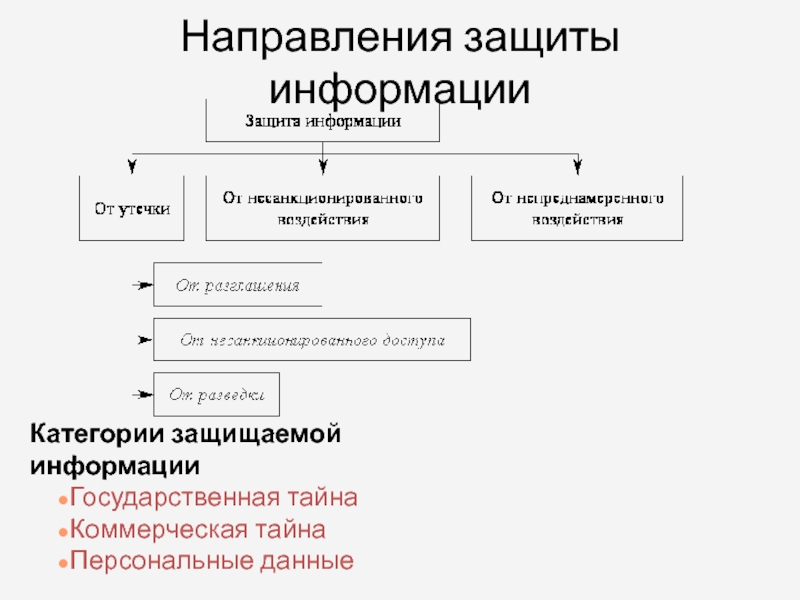

Слайд 32Направления защиты информации

Категории защищаемой информации

Государственная тайна

Коммерческая тайна

Персональные данные

Слайд 33Система защиты информации – совокупность органов и (или) исполнителей, используемой

ими техники защиты, организованная и функционирующая по правилам, установленным правовыми,

распорядительными и нормативными документами в области защиты информации.

Информационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера.

Слайд 34Свойства защищаемой информации:

Конфиденциальность – доступна избранному кругу

Целостность –

существует в исходном, неизменном виде

Аутентичность – исходит от лица,

заявленного в качестве автора

Допуск субъекта к информации включает его:

Идентификацию – процедура распознавания субъекта

Аутентификацию – проверка подлинности субъекта

Авторизацию – процедура предоставления субъекту его полномочий

Политика безопасности – совокупность норм, правил, практических рекомендаций, регламентирующих работу комплекса средств защиты ИС

Слайд 351.2. Анализ угроз информационной безопасности

Классификация угроз:

антропогенные

техногенные

природные.

Опасные воздействия

на ИС:

Случайные

Преднамереннные

Наиболее распространённый вид нарушений – несанкционированный доступ

Вредоносные программы:

Троянские

Вирусы

Сетевые черви

Слайд 36Основные угрозы информационной безопасности

1) Угрозы доступности:

непреднамеренные действия или отказ пользователей;

внутренний

отказ информационной системы;

отказ поддерживающей инфраструктуры;

программные атаки на доступность

2) Угрозы целостности:

кражи;

подлоги;

отказ

от совершенных действий

Слайд 37Непрограммные угрозы:

Спам –невостребованная корреспонденция

Фишинг – вид интернет-мошенничества, целью которого является

получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Фарминг –

процедура скрытного перенаправления жертвы на ложный IP-адрес.

Инсайдер — это член группы, обладающий информацией, имеющейся только у этой группы.

Слайд 38Способы реализации угроз ИБ

организационно-правовые

закупки несовершенных или устаревших информационных технологий

и средств информатизации;

нарушение требований законодательства и задержка в принятии

необходимых нормативно-правовых решений в информационной сфере.

информационные

несанкционированный доступ к информационным ресурсам;

незаконное копирование данных в информационных системах;

хищение информации из библиотек, архивов, банков и баз данных;

нарушение технологии обработки информации;

противозаконный сбор и использование информации;

использование информационного оружия.

Слайд 39Программные

использование ошибок и "дыр" в ПО;

компьютерные вирусы и вредоносные

программы;

установка "закладных" устройств;

Физические

уничтожение или разрушение средств обработки информации

и связи;

хищение носителей информации;

хищение программных или аппаратных ключей и средств криптографической защиты данных;

воздействие на персонал;

Радиоэлектронные

внедрение электронных устройств перехвата информации в технические средства и помещения;

перехват, расшифровка, подмена и уничтожение информации в каналах связи.

Слайд 40Информационное оружие

комплекс технических средств и технологий, предназначенных для получения контроля

над информационными ресурсами противника и вмешательства в работу его АИС,

АСУ, аппаратного и программного обеспечения (и др.) в целях выведения их из строя, нарушения процесса нормального функционирования, получения или модификации содержащихся в них данных, а также целенаправленного продвижения выгодной информации.

Слайд 41Основные виды нарушений сетевой безопасности:

удаленное администрирование;

вред от активного

содержимого web-страниц;

перехват данных на путях транспортировки;

вмешательство в личную

жизнь (cookie);

поставка неприемлемого содержимого

(по моральным, религиозным или другим соображениям).

спам (обычный, корпоративный)

Слайд 421.3. Анализ угроз корпоративных сетей

Основные категории сетевых атак

Атаки доступа –

попытка получить информацию, на которую у субъекта нет разрешения (подслушивание,

перехват)

Атаки модификации – попытки неправомочного изменения информации (изменение, добавление, удаление данных)

Атака «отказ в обслуживании» (DoS-атаки) – делает сеть организации недоступной для обычного использования

Слайд 43Комбинированные атаки:

подмена доверенного субъекта

посредничество

атака эксплойта

парольные атаки

атаки на уровне приложений

анализ сетевого

трафика

сетевая разведка

злоупотребление доверием

псевдоантивирусы

фишинг и фарминг

применение ботнетов

рассылка спама

анонимный доступ в сеть

кража

конфиденциальных данных

Эксплойт, эксплоит, сплоит (англ. exploit, эксплуатировать) — компьютерная программа, использующая уязвимости в программном обеспечении и применяемые для проведения атаки на ИС. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака).

Ботнет — это компьютерная сеть, состоящая из некоторого количества хостов, с запущенными ботами

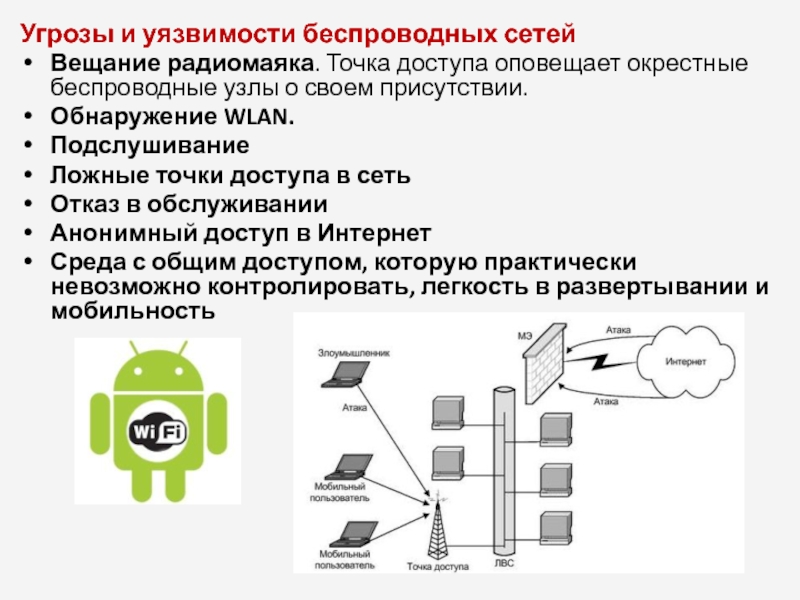

Слайд 44Угрозы и уязвимости беспроводных сетей

Вещание радиомаяка. Точка доступа оповещает окрестные

беспроводные узлы о своем присутствии.

Обнаружение WLAN.

Подслушивание

Ложные точки доступа в сеть

Отказ

в обслуживании

Анонимный доступ в Интернет

Среда с общим доступом, которую практически невозможно контролировать, легкость в развертывании и мобильность

Слайд 451.4. Тенденции развития ИТ-угроз

Мобильные устройства

Социальные сети

Криминализация атак на компьютерные сети

и системы

Появление кибероружия для ведения технологических кибервойн

Слайд 461.5. Основные направления обеспечения информационной безопасности

Фрагментарный и комплексный подходы

Меры законодательного,

административно-организационного и программно-технического уровней

Стандарты информационной безопасности

Международное сотрудничество (в т.ч. через

независимый консорциум ISTF и пр.)

Слайд 47Классификация средств защиты информации

Средства обнаружения угрозы

Технические средства и оргмероприятия, позволяющие

обнаружить факт наличия злоумышленного/разрушительного воздействия

средства сигнализации и оповещения

проверка вх/вых потоков

информации и персонала

По режиму работы:

a. средства постоянные (непрерывные)

b. периодического воздействия

Слайд 48Средства отражения угрозы

– средства, препятствующие самой угрозе

ограждение территорий

спец планировка

помещений

установка замков, решеток

защита коммуникаций (тепло-, газоснабжение)

защита данных

Границы пространств, защищенных от

угрозы, называют рубежами защиты(их м.б. несколько)

Область пространства внутри замкнутого рубежа – зона безопасности (зона ограниченного доступа)

Слайд 49Средства ликвидации угрозы

– обеспечивают устранение источника угроз

охрана

оружие

средства связи с

полицией, охранными структурами и т.д

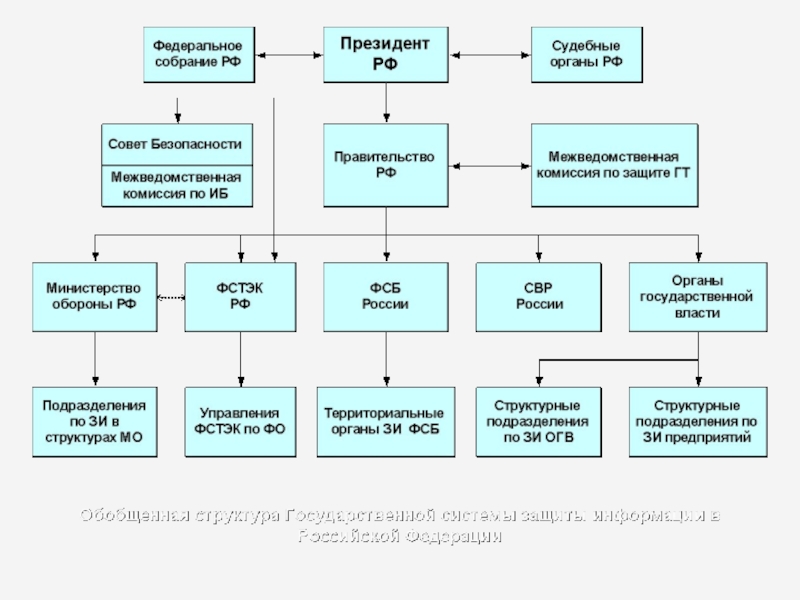

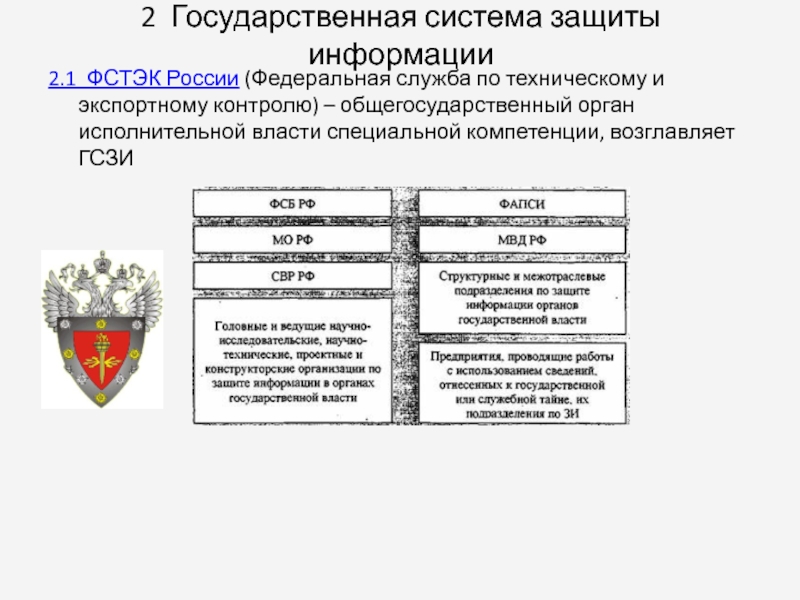

Слайд 502 Государственная система защиты информации

2.1 ФСТЭК России (Федеральная служба по

техническому и экспортному контролю) – общегосударственный орган исполнительной власти специальной

компетенции, возглавляет ГСЗИ

Слайд 512.2 ФАПСИ

Федеральное агентство правительственной связи и информации при Президенте

РФ

осуществляет координацию деятельности:

по вопросам безопасности информационно-аналитических сетей, комплексов

технических средств баз данных;

в области разработки, производства и поставки шифровальных средств и оборудования специальной связи, по обеспечению криптографической и инженерно-технической безопасности шифрованной связи.

Слайд 522.3 ФСБ, МО, МВД, СВР

• участие в разработке и

реализации мер по защите сведений, составляющих государственную тайну;

• контроль

за обеспечением сохранности сведений, составляющих государственную тайну, в государственных органах, воинских формированиях, на предприятиях, в учреждениях и организациях независимо от форм собственности;

• осуществление мер, связанных с допуском граждан к сведениям, составляющим государственную тайну.

– специальные компетенции

Слайд 532.4 Государственная безопасность

одна из составляющих национальной безопасности, понятие, характеризующее уровень защищенности государства

от внешних и внутренних угроз.

Закон о государственной тайне РФ определяет:

государственная

тайна - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации;

носители сведений, составляющих государственную тайну;

система защиты государственной тайны (органы защиты);

допуск к государственной тайне;

доступ к сведениям, составляющим государственную тайну;

гриф секретности;

средства защиты информации;

перечень сведений, составляющих государственную тайну

Слайд 542.5 Составляющие государственной тайны

1) сведения в военной области

2) сведения в

области экономики, науки и техники

3) сведения в области внешней политики

и экономики

4) сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности

Три степени секретности сведений:

1) «особой важности»,

2) «совершенно секретно»

3) «секретно».

Слайд 552.6 Не подлежат к засекречиванию сведения

о чрезвычайных происшествиях и катастрофах, угрожающих

безопасности и здоровью граждан, и их последствиях, а также о

стихийных бедствиях, их официальных прогнозах и последствиях;

о состоянии экологии, здравоохранения, санитарии, демографии, образования, культуры, сельского хозяйства, а также о состоянии преступности;

о привилегиях, компенсациях и льготах, предоставляемых государством гражданам, должностным лицам, предприятиям, учреждениям и организациям;

о фактах нарушения прав и свобод человека и гражданина;

о размерах золотого запаса и государственных валютных резервах Российской Федерации;

о состоянии здоровья высших должностных лиц Российской Федерации;

о фактах нарушения законности органами государственной власти и их должностными лицами.

Слайд 562.7 Перечень видов деятельности, на осуществление которых требуется лицензия уполномоченных

организаций

деятельность по распространению и техническому обслуживанию шифровальных (криптографических) средств;

предоставление

услуг в области шифрования информации;

разработка, производство шифровальных (криптографических) средств;

деятельность по выдаче сертификатов ключей электронных цифровых подписей, регистрации владельцев электронных цифровых подписей, оказанию услуг, связанных с использованием электронных цифровых подписей, и подтверждению подлинности электронных цифровых подписей;

деятельность по технической защите, разработке и (или) производству средств защиты конфиденциальной информации;

деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах

Слайд 572.8 Системы сертификации средств защиты

(ФСТЭК) система сертификации средств защиты информации

по требованиям безопасности информации № РОСС RU . OOO 1.

O 1БИ OO ;

(ФАПСИ) система сертификации средств криптографической защиты информации (система сертификации СКЗИ) №РОСС RU .0001.030001;

(ФСБ) система обязательной сертификации средств защиты информации по требованиям безопасности для сведений, составляющих государственную тайну (система сертификации СЗИ - ГТ) №РОСС RU .0001.

Кроме того, системы сертификации средств защиты разрабатываются (имеются) в Министерстве Обороны РФ и Службе внешней разведки РФ.

Слайд 582.9 Аттестация

«Аттестат соответствия» подтверждает, что объект соответствует нормам информационной безопасности,

утвержденных ФСТЭК РФ. Даёт право обработки информации с определенным уровнем

конфиденциальности в указанный период времени.

Обязательной аттестации подлежат объекты, предназначенные для обработки информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров.

В остальных случаях аттестация носит добровольный характер и может осуществляться по инициативе заказчика или владельца объекта информатизации.

Аттестация подтверждает соответствие объекта требованиям по защите информации от несанкционированного доступа, в том числе от компьютерных вирусов, от утечки за счет побочных электромагнитных излучений и наводок при специальных воздействиях на объект (высокочастотное навязывание и облучение, электромагнитное и радиационное воздействие), от утечки или воздействия на нее за счет специальных устройств, встроенных в объекты информатизации.

Аттестация проводится уполномоченными ответственными организациями.

Слайд 593 Безопасность предприятия

3.1 Служба безопасности является самостоятельной организационной единицей,

подчиняющейся непосредственно руководителю предприятия.

Начальник службы - в должности заместителя руководителя

предприятия по безопасности.

Структура службы безопасности:

отдел режима и охраны в составе сектора режима и сектора охраны;

специальный отдел в составе сектора обработки секретных документов и сектора обработки документов с грифом «Коммерческая тайна";

инженерно-техническая группа;

группа безопасности внешней деятельности.

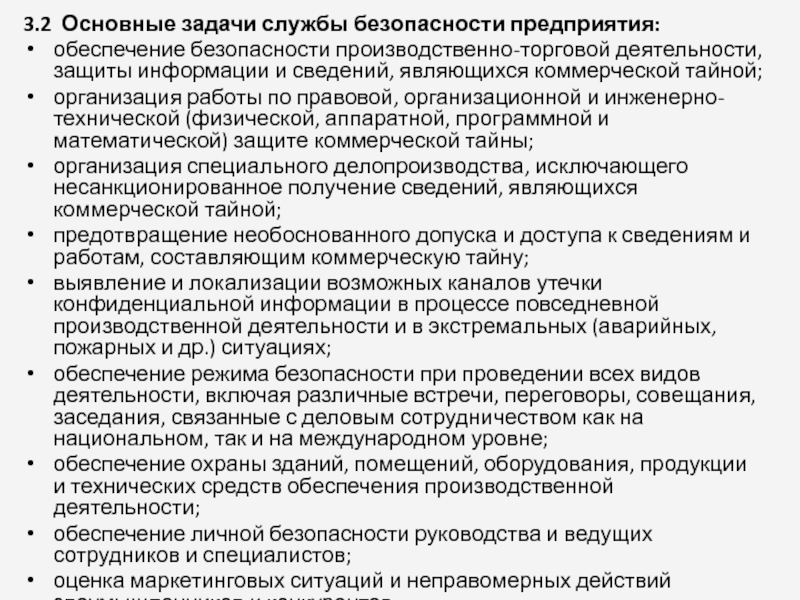

Слайд 603.2 Основные задачи службы безопасности предприятия:

обеспечение безопасности производственно-торговой деятельности, защиты

информации и сведений, являющихся коммерческой тайной;

организация работы по правовой, организационной

и инженерно-технической (физической, аппаратной, программной и математической) защите коммерческой тайны;

организация специального делопроизводства, исключающего несанкционированное получение сведений, являющихся коммерческой тайной;

предотвращение необоснованного допуска и доступа к сведениям и работам, составляющим коммерческую тайну;

выявление и локализации возможных каналов утечки конфиденциальной информации в процессе повседневной производственной деятельности и в экстремальных (аварийных, пожарных и др.) ситуациях;

обеспечение режима безопасности при проведении всех видов деятельности, включая различные встречи, переговоры, совещания, заседания, связанные с деловым сотрудничеством как на национальном, так и на международном уровне;

обеспечение охраны зданий, помещений, оборудования, продукции и технических средств обеспечения производственной деятельности;

обеспечение личной безопасности руководства и ведущих сотрудников и специалистов;

оценка маркетинговых ситуаций и неправомерных действий злоумышленников и конкурентов.

Слайд 613.3 Служба безопасности предприятия:

обеспечивает выявление и закрытие возможных каналов утечки

конфиденциальной информации, ведет учет и анализ нарушений режима безопасности;

организует и

проводит служебные расследования по фактам разглашения сведений, утрат документов и других нарушений безопасности предприятия;

ведет учет сейфов, металлических шкафов, специальных хранилищ и других помещений, в которых разрешено постоянное или временное хранение конфиденциальных документов;

ведет учет выделенных для конфиденциальной работы помещений, технических средств в них, обладающих потенциальными каналами утечки информации;

поддерживает контакты с правоохранительными органами и службами безопасности соседних предприятий в интересах изучения криминогенной обстановки в районе (зоне).

Слайд 623.4 Отдел режима и охраны

Задачи сектора режима

Организация и совершенствование пропускного

и внутриобъектного режима.

Разработка разрешительной системы и обеспечение допуска сотрудников к

документам, материалам и сведениям, составляющим коммерческую тайну.

Контроль за соблюдением режима допуска к сведениям и документам.

Участие в разработке «Перечня сведений, составляющих коммерческую тайну».

Слайд 633.5 Работа с персоналом

беседы с поступающими, работа которых связанна

с коммерческой тайной, с целью установления их пригодности для этой

работы;

изучение поступающего на работу в части его прошлой трудовой деятельности;

оформление обязательств о неразглашении сведений, составляющих коммерческую тайну;

анализ служебной осведомленности сотрудников;

анализ и учет трудовой удовлетворенности с целью предупреждения увольнения сотрудников, допущенных к сведениям, составляющим коммерческую тайну;

ведение досье на сотрудников, допущенных к документам с коммерческой тайной;

организация обучения сотрудников по вопросам защиты коммерческой тайны;

беседы с увольняющимися и оформление контракта (обязательства) не разглашать коммерческие секреты.

в тесном взаимодействии с отделом кадров сектор режима:

разрабатывает планы комплектования кадрами;

оформляет прием, перевод и увольнение сотрудников, допущенных к коммерческой тайне;

готовит материалы для преставления сотрудников к поощрениям и должностным перемещениям.

Сотрудники — главный источник утечки конфиденциальной информации

Слайд 643.6 Сектор охраны

осуществляет охрану зданий, помещений, оборудования, линий связи и

перевозок, пожарную охрану, а также личную охрану руководящего состава

обеспечивает необходимые

условия, исключающие несанкционированный доступ в охраняемые здания, помещения, отдельные конфиденциальные участки и зоны территории и служебных помещений. Особое внимание уделяется критическим условиям, связанным со стихийными бедствиями, поломками, авариями.

реализует учет, контроль и наблюдение за охраняемыми зонами, помещениями, хранилищами;

обеспечивает установку и работу на местах технических средств охраны, охранной и пожарной сигнализации;

осуществляет прием под охрану и сдачу в эксплуатацию охраняемых помещений, проверяя при этом надежное срабатывание средств охраны, делая соответствующую запись в журнале приема и сдачи под охрану;

принимает меры по ликвидации возможных пожаров и других аварийных ситуаций.

Слайд 653.7 Специальный отдел

Задачи.

Организация и руководство делопроизводством секретных документов и документов

с грифом «Коммерческая тайна».

Функции.

Обработка поступающей и отправляемой корреспонденции, доставка ее

по назначению.

Осуществление контроля за сроками исполнения документов.

Организация работы по регистрации, учету и хранению документальных материалов текущего пользования.

Разработка номенклатуры дел, осуществление контроля за правильным формированием дел в подразделениях и подготовкой материалов к своевременной сдаче в архив.

Разработка и внедрение предложений по совершенствованию системы делопроизводства.

Печатание и размножение секретных документов и документов с грифом «Коммерческая тайна».

Участие в подготовке созываемых и проводимых руководством закрытых совещаний и организация их технического обслуживания.

Слайд 663.8 Группа инженерно-технической защиты

Задачи.

Обследование выделенных помещений с целью установления потенциально

возможных каналов утечки конфиденциальной информации через технические средства, конструкции зданий

и оборудования.

Выявление и оценка степени опасности технических каналов утечки информации.

Разработка мероприятий по ликвидации (локализации) установленных каналов утечки информации организационными, организационно-техническими или техническими мерами, используя для этого физические, аппаратные и программные средства и математические методы защиты.

Организация контроля за эффективностью принятых защитных мероприятий. Разработка предложений по повышению надежности и эффективности мер защиты.

Обеспечение приобретения, установки, эксплуатации и контроля состояния технических средств защиты информации.

.

Слайд 673.9 Функции группы инженерно-технической защиты

Определение границ охраняемой (контролируемой) территории (зоны)

с учетом возможностей технических средств, наблюдения злоумышленников.

Определение технических средств, используемых

для передачи, приема и обработки конфиденциальной информации в пределах охраняемой территории.

Определение опасных, с точки зрения возможности образования каналов утечки, технических средств.

Локализация возможных каналов утечки информационно-организационными, организационно-техническими или техническими средствами и мероприятиями.

Организация наблюдения за возможным неконтролируемым излучением за счет ПЭМИН (побочных электромагнитных излучений и наводок).

Организация контроля наличия, проноса каких-либо предметов (устройств, средств, механизмов) в контролируемую зону, способных представлять собой технические средства несанкционированного получения конфиденциальной информации.

Слайд 683.10 Группа безопасности внешней деятельности

Задачи.

Изучение и выявление предприятий и организаций,

потенциально являющихся союзниками и конкурентами.

Добывание, сбор и обработка сведений о

деятельности потенциальных и реальных конкурентов для выявления возможных злонамеренных действий по добыванию охраняемых сведений.

Учет и анализ попыток несанкционированного получения коммерческих секретов конкурентами.

Оценка степени реальных конкурентных отношений между сотрудничающими (конкурирующими) организациями.

Анализ возможных каналов утечки конфиденциальной информации.

Слайд 693.11 Функции группы безопасности внешней деятельности

Изучение торгово-конъюнктурных ситуаций в пространстве

деятельности учредителей, партнеров, клиентов и потенциально возможных конкурентов.

Ситуационный анализ текущего

состояния финансово-торговой деятельности с точки зрения прогнозирования возможных последствий, могущих привести к неправомерным действиям со стороны конкурирующих организаций и предприятий.

Выявление платежеспособности юридических и физических лиц, их возможности по своевременному выполнению платежных обязательств.

Установление антагонистических конкурентов, выявление их методов ведения конкурентной борьбы и способов достижения своих целей.

Определение возможных направлений и характера злоумышленных действий со стороны специальных служб промышленного шпионажа против предприятия, его партнеров и клиентов.

Слайд 703.12 Организация пропускного и внутриобъектового режима на предприятии.

Федеральный закон «О

ведомственной охране»

пропускной режим - порядок, обеспечиваемый совокупностью мероприятий и правил, исключающих

возможность бесконтрольного входа (выхода) лиц, въезда (выезда) транспортных средств, вноса (выноса), ввоза (вывоза) имущества на охраняемые объекты и с охраняемых объектов;

внутриобъектовый режим - порядок, обеспечиваемый совокупностью мероприятий и правил, выполняемых лицами, находящимися на охраняемых объектах, в соответствии с требованиями внутреннего трудового распорядка и пожарной безопасности.

Слайд 713.13 Внутриобъектовый режим включает:

Правила внутреннего распорядка.

Правила обеспечения сохранности государственной, коммерческой,

служебной тайны.

Систему информационной безопасности и порядок допуска сотрудников к информационным

ресурсам.

Порядок документооборота на предприятии.

Правила технологической безопасности и охраны труда.

Правила пожарной и экологической безопасности.

Слайд 72Основными целями создания пропускного режима являются:

защита законных интересов предприятия, поддержание порядка

внутреннего управления;

защита собственности предприятия, ее рациональное и эффективное использование;

рост прибылей

предприятия;

внутренняя и внешняя стабильность предприятия;

защита коммерческих секретов и прав на интеллектуальную собственность.

Слайд 733.14 Задачи пропускного режима

обеспечение санкционированного прохода сотрудников и посетителей, ввоза

(вывоза) продукции и материальных ценностей, ритмичной работы предприятия;

предотвращение бесконтрольного проникновения

посторонних лиц и транспортных средств на охраняемые территории и в отдельные здания (помещения);

своевременное выявление угроз интересам предприятия, а также потенциально опасных условий, способствующих нанесению предприятию материального и морального ущерба;

создание надежных гарантий поддержания организационной стабильности внешних и внутренних связей предприятия, отработка механизма оперативного реагирования на угрозы и негативные тенденции;

пресечение посягательств на законные интересы предприятия, использование юридических, экономических, организационных, социально-психологических, технических и иных средств для выявления и ослабления источников угроз безопасности предприятия.

Слайд 74Ответственность за организацию контрольно-пропускного режима возлагается на начальника службы безопасности.

Практическое осуществление пропускного режима возлагается на охранную организацию (через дежурных

по КПП, контролеров, охранников), работники которой должны знать установленные на объекте правила пропускного режима, действующие документы по порядку пропуска на объект (с объекта) сотрудников и посетителей, ввоза (вывоза) товарно-материальных ценностей.

Слайд 754 Направления и методы работы с персоналом и СМИ

4.1 Виды

угроз от потенциального кандидата:

Кража информации и материальных ценностей

Сбор конфиденциальной информации

в пользу одной из конкурирующих фирм или для одной из криминальных структур

Скрытое обучение сотрудника тому или иному виду деятельности

Скрытые психические расстройства/плохое состояние здоровья

Слайд 764.2 Глубина проверки определяется реальным ущербом, который может нанести кандидат

в случае его приема на работу

Поверхностный уровень – проверка информации,

предоставленной самим кандидатом и визуальная проверка правильности оформления документов

«+» Оперативность получения информации

Кандидат получает min сведения о фирме

«-» Невозможность выявления негативных фактов биографии

Сложность выявления поддельных сведений и документов, имеющих достоверные и нефальсифицированные сведения

Средний – проверка сведений, сообщаемых кандидатом (с привлечением независимых источников)

Подложность документов

Получение подробной информации о человеке, на чье имя документ официально был выдан

Глубокий – изучение окружающей кандидата обстановки с целью выявления его истинного облика, а не того образа, который он пытается продемонстрировать

2 типа людей: завышение или занижение своих возможностей.

Слайд 774.3 Приемы проверки:

собеседование (выявление соответствия кандидата формальному набору признаков: стаж,

образование и т.д.)

выявление лжи

невербальные сигналы тела, жесты, мимика, взгляд, интонации

более

детальное повторение отдельных эпизодов

повторение сообщенной ранее информации

проверка предоставленных кандидатом документов

переклейка фотографий

покупка чистых бланков

покупка бланков, имеющих подложные печати и атрибуты

проверка рекомендаций и резюме

тестирование (вспомогательное средство), т.к. достоверность сведений по тесту ~50%

проверка сообщенной кандидатом информации (в идеале – проверить все у независимых источников): документы, факты биографии

Проверка информации с предыдущего места работы: истинные причины увольнения, реально выполняемые трудовые обязанности, взаимодействие с коллегами по работе и т.д.)

Сбор негативных фактов из жизни кандидата: судимости (непогашенная), политические пристрастия, вероисповедание…

Все сведения, полученные при проверке, носят конфиденциальный характер и не подлежат разглашению. Составляется письменное соглашение о проверке личных сведений о кандидате.

Слайд 784.4 Методы работы с постоянными сотрудниками:

могут измениться материальное положение сотрудников,

отношения с начальством и коллегами. Появляются факторы, которые изменяют отношение

сотрудников к вопросу сохранения конфиденциальной информации, например:

Изменение психологии сотрудников в процессе работы (возможное увольнение)

Прием на работу сотрудника с преступными намерениями (агента)

Воздействие на сотрудника со стороны преступных групп или других сотрудников

Плохая организация внутриобъектового и пропускного режима, а также конфиденциального делопроизводства

Плохие взаимоотношения сотрудников

Заинтересованность в разглашении

Плохое материальное положение сотрудника

Плохая работа с сотрудниками по сохранению конфиденциальной информации (работа должна вестись постоянно)

Слайд 794.5 Категории мероприятий по предотвращению разглашения и утечки конфиденциальной информации

через постоянных сотрудников

1. проверка: тестирование, сбор информации, анкетирование, проверочные, оперативно-технические

мероприятия; профпригодность; на детекторе лжи, наблюдение, прослушивание внутри объекта, внедрение агента (информатора), внутренний аудит

2. улучшение в организации пропускного и внутриобъектного режима

3. защита от утечки информации по техническим каналам

4. улучшение организации и ведения конфиденциального делопроизводства

Слайд 804.6 Защита информации при проведении конфиденциальных совещаний

Предметом обсуждения могут быть

сведения, составляющие государственную тайну, вопросы конфиденциального характера, касаются проводимых предприятием

научно-исследовательских, опытно-конструкторских и иных работ, предусмотренных его уставом, или коммерческой стороны его деятельности.

Перечисленные мероприятия могут быть внешними (с участием представителей сторонних организаций) или внутренними (к участию в них привлекается только персонал данного предприятия). Решение о проведении совещания во всех случаях принимает непосредственно руководитель предприятия или его заместитель ходатайству руководителя структурного подразделения (отдела, службы), планирующего проведение данного совещания.

Слайд 814.7 Меры по защите конфиденциальной информации:

планирование конкретных мероприятий, направлениях на

исключение утечки конфиденциальной информации и на ее защиту.

выработка конкретных мер;

порядка проведения совещания и использования его материалов

определение ответственных за их реализацию должностных лиц (структурных подразделений);

Организация допуска участников совещания обсуждаемым вопросам. Очередность рассмотрения вопросов, при которой будет исключено участие в их обсуждении лиц, не имеющих к ним прямого отношения (представителей сторонних организаций)

Подготовка места проведения совещания.

Разработка плана мероприятий по защите информации при проведении совещания с участием представителей сторонних организаций

Слайд 824.8 Организация защиты информации при публикаторской и рекламной деятельности.

подготовка и

экспертиза материалов на предмет отсутствия них информации с ограниченным доступом;

анализ

материалов в процессе их подготовки к размещению и публикации;

постоянный контроль порядка распространения и содержания распространенных рекламных материалов независимо от способа, формы и периодичности их распространения.

Слайд 834.9 ФАС – федеральная антимонопольная служба

При проведении различных акций рекламного

характера руководители предприятий, а также индивидуальные предприниматели и юридические лица

(в том числе рекламопроизводители и рекламораспространители) обязаны представлять в антимонопольный орган информацию, необходимую для осуществления им полномочий по государственному контролю за соблюдением законодательства Российской Федерации о рекламе, и обеспечивать его уполномоченным должностным лицам доступ к такой информации.

Слайд 844.10 СМИ

Основным нормативным правовым актом, определяющим общие принципы свободы массовой

информации и регулирующим вопросы деятельности СМИ в Российской Федерации, является

Закон РФ «О средствах массовой информации». В соответствии со ст. 1 данного закона деятельность по поиску, получению, производству и распространению массовой информации не подлежит ограничениям за исключением случаев, предусмотренных законодательством Российской Федерации о СМИ.

В соответствии с положениями ст. 3 Закона РФ «О средствах массовой информации» в РФ цензура не допускается. Одновременно не допускается использование СМИ для разглашения сведений, составляющих государственную или иную специально охраняемую законом тайну.

Слайд 85Руководители указанных органов, организаций и объединений, их заместители, работники пресс-служб

либо другие уполномоченные лица обязаны предоставить СМИ запрашиваемую информацию. Отказ

в предоставлении запрашиваемой информации возможен, только если она содержит сведения, составляющие государственную, коммерческую или иную специально охраняемую законом тайну. Однако в этом случае соответствующие руководители или уполномоченные ими лица в направляемом в редакцию СМИ уведомлении обязаны указать причины, по которым запрашиваемая информация не может быть от этих сведений отделена.

В соответствии со ст. 47 Закона РФ «О средствах массовой информации» журналист имеет право искать, запрашивать, получать и распространять информацию; посещать государственные органы и организации, предприятия и учреждения, органы общественных объединений либо их пресс-службы; быть принятым должностными лицами в связи с запросом информации; получать доступ к документам и материалам, за исключением их фрагментов, содержащих сведения, составляющие государственную, коммерческую или иную специально охраняемую законом тайну. Наряду с этим в соответствии с положениями ст. 49 указанного закона журналист обязан сохранять конфиденциальность полученной информации.

Слайд 86В целях реализации прав журналистов редакция СМИ имеет право подать

заявку в государственный орган, организацию, учреждение, орган общественного объединения на

аккредитацию при них своих журналистов в целях осуществления корреспондентами своей профессиональной деятельности и обеспечения доступа к источникам информации.

Аккредитация — одна из форм работы предприятия со СМИ. Она может быть:

-постоянной (на весь срок объявленной аккредитации для журналистов, постоянно освещающих деятельность аккредитующего органа);

-временной (ограниченной сроком выполнения журналистами конкретных заданий своих редакций по освещению работы аккредитующего органа);

-специальной (при особом режиме проведения конкретного мероприятия);

-разовой (на конкретное проводимое мероприятие).

Аккредитация позволяет руководству предприятия выработать наиболее приемлемые правила взаимодействия со СМИ (их представителями) в каждом конкретном случае.

Слайд 87Предприятие может использовать следующие основные формы работы со СМИ:

подготовка сообщений

и пресс-релизов;

проведение пресс-конференций и брифингов;

посещение объектов предприятия журналистами;

присутствие журналистов на

проводимых мероприятиях;

официальные комментарии;

организация встреч с представителями СМИ.

Брифинг (англ. briefing от англ. brief — короткий, недолгий) — краткая пресс-конференция, посвященная одному вопросу.

Слайд 885. Политика информационной безопасности

Политика безопасности – совокупность документированных управленческих решений,

направленных на защиту информации и ассоциированных с ней ресурсов.

5.1. Основные

понятия политики безопасности

Политика безопасности определяет стратегию управления в области информационной безопасности, а также меру внимания и количество ресурсов, которые считает целесообразным выделить руководство.

Политика безопасности обычно оформляется в виде документа, включающего такие разделы:

Описание проблемы.

Область применения

Позиция организации

Распределение ролей и обязанностей

Санкции.

Дополнительная информация.

Управленческие меры обеспечения информационной безопасности

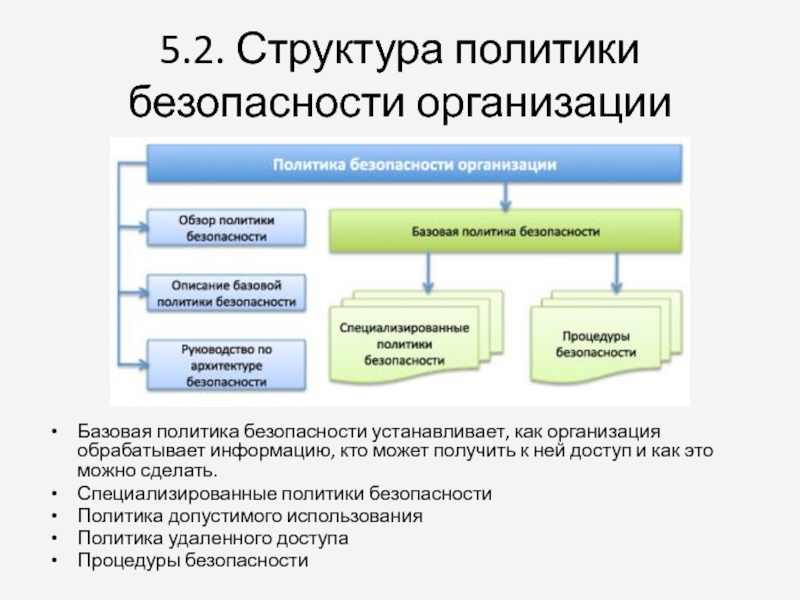

Слайд 895.2. Структура политики безопасности организации

Базовая политика безопасности устанавливает, как организация

обрабатывает информацию, кто может получить к ней доступ и как

это можно сделать.

Специализированные политики безопасности

Политика допустимого использования

Политика удаленного доступа

Процедуры безопасности

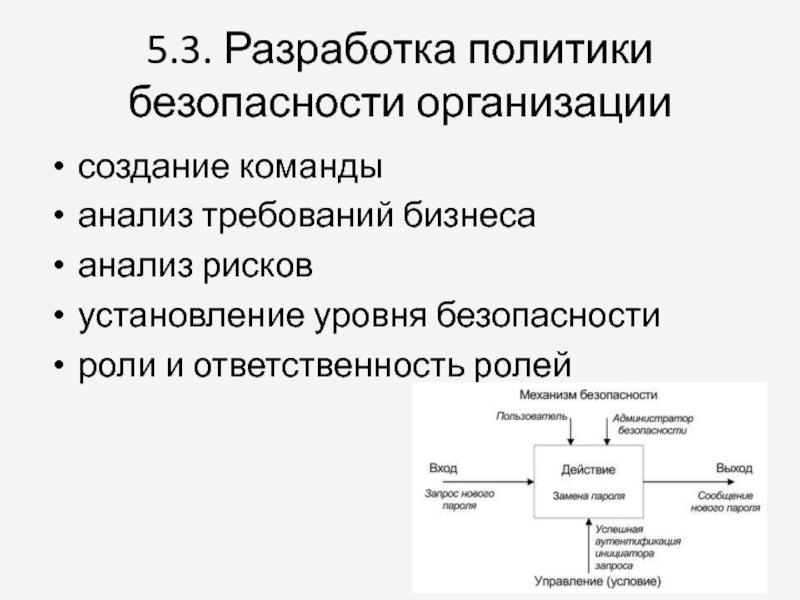

Слайд 905.3. Разработка политики безопасности организации

создание команды

анализ требований бизнеса

анализ рисков

установление уровня

безопасности

роли и ответственность ролей

Слайд 91Компоненты архитектуры безопасности

Физическая безопасность

Логическая безопасность

Защита ресурсов (системы и пользователей)

Определение административных

полномочий

Типы ролей

провайдер сервисов

менеджер данных

аудитор

администратор безопасности

пользователь данных

Аудит и оповещение

Управление тревожной сигнализацией

Слайд 926. Стандарты информационной безопасности

6.1. Роль стандартов информационной безопасности

Главная задача стандартов

информационной безопасности — создать основу для взаимодействия между производителями, потребителями

и экспертами по квалификации продуктов ИТ.

6.2. Международные стандарты информационной безопасности

Международный стандарт ISO/IEC 17799:2000 (BS 7799-1:2000) «Управление информационной безопасностью — Информационные технологии» («Information technology — Information security management*)

Германский стандарт BSI «Руководство по защите информационных технологий для базового уровня защищенности»

Международный стандарт ISO 15408 «Общие критерии безопасности информационных технологий»

Стандарты для беспроводных сетей. Стандарт IEEE 802.11

Стандарты информационной безопасности в Интернете

обеспечения безопасности коммерческой информации в сетях с протоколом передачи данных IP/TCP

протоколы безопасной передачи данных, а именно SSL, SET, IPSec.

Инфраструктура управления открытыми ключами PKI (Public Key Infrastructure) предназначена для защищенного управления криптографическими ключами электронного документооборота

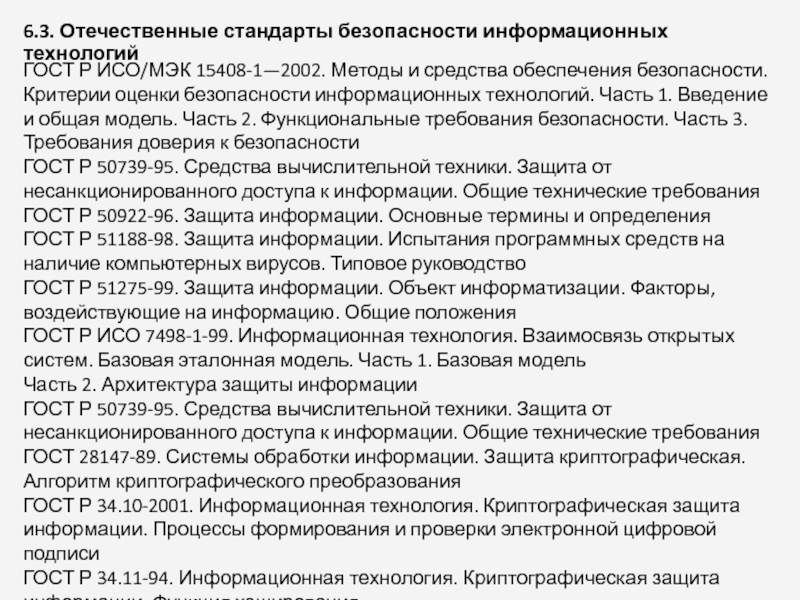

Слайд 936.3. Отечественные стандарты безопасности информационных технологий

ГОСТ Р ИСО/МЭК 15408-1—2002. Методы

и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть

1. Введение и общая модель. Часть 2. Функциональные требования безопасности. Часть 3. Требования доверия к безопасности

ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ Р 50922-96. Защита информации. Основные термины и определения

ГОСТ Р 51188-98. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство

ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

ГОСТ Р ИСО 7498-1-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель

Часть 2. Архитектура защиты информации

ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования

ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

ГОСТ Р 34.11-94. Информационная технология. Криптографическая защита информации. Функция хэширования.

Слайд 94https://sites.google.com/site/infsecuritycoursesummary/home/gos-ekzamen/osnovnye-vidy-ugroz-bezopasnosti

http://asher.ru/security/book/its