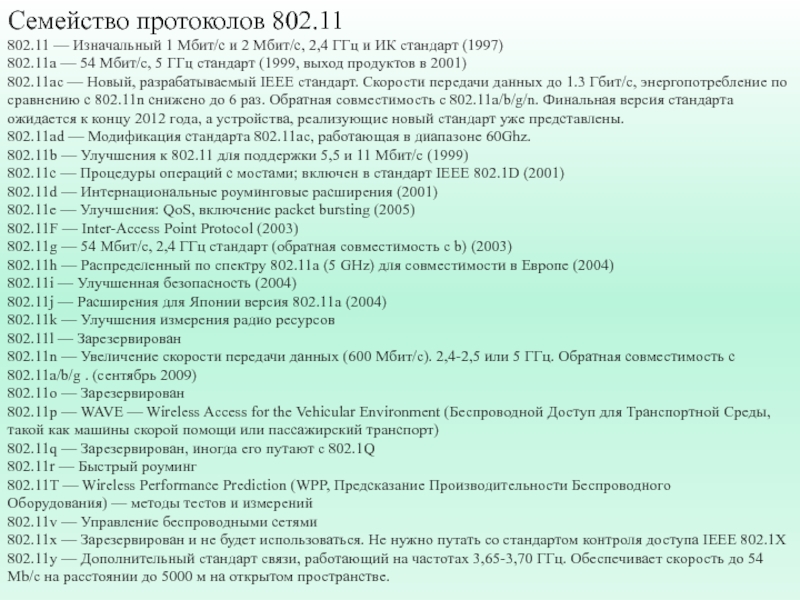

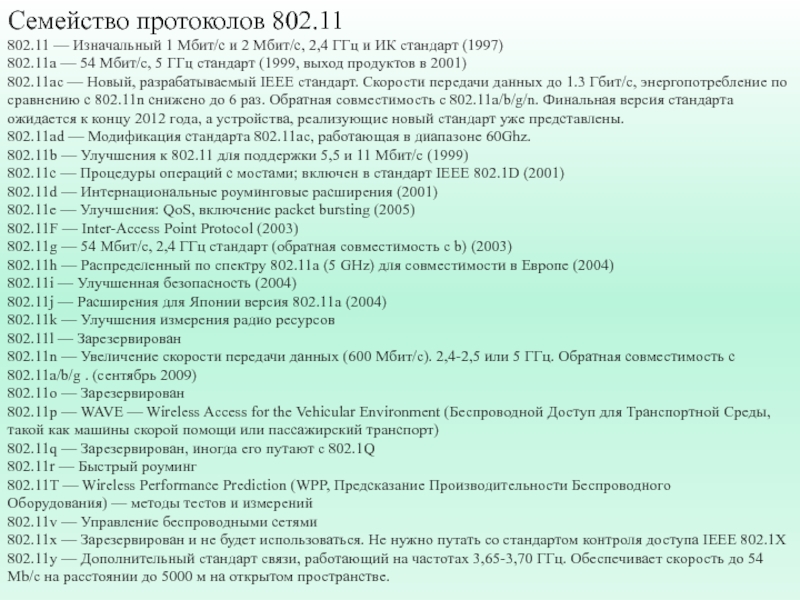

Слайд 1802.11 — Изначальный 1 Мбит/с и 2 Мбит/c, 2,4 ГГц и

ИК стандарт (1997)

802.11a — 54 Мбит/c, 5 ГГц стандарт (1999, выход

продуктов в 2001)

802.11ac — Новый, разрабатываемый IEEE стандарт. Скорости передачи данных до 1.3 Гбит/c, энергопотребление по сравнению с 802.11n снижено до 6 раз. Обратная совместимость с 802.11a/b/g/n. Финальная версия стандарта ожидается к концу 2012 года, а устройства, реализующие новый стандарт уже представлены.

802.11ad — Модификация стандарта 802.11ac, работающая в диапазоне 60Ghz.

802.11b — Улучшения к 802.11 для поддержки 5,5 и 11 Мбит/с (1999)

802.11c — Процедуры операций с мостами; включен в стандарт IEEE 802.1D (2001)

802.11d — Интернациональные роуминговые расширения (2001)

802.11e — Улучшения: QoS, включение packet bursting (2005)

802.11F — Inter-Access Point Protocol (2003)

802.11g — 54 Мбит/c, 2,4 ГГц стандарт (обратная совместимость с b) (2003)

802.11h — Распределенный по спектру 802.11a (5 GHz) для совместимости в Европе (2004)

802.11i — Улучшенная безопасность (2004)

802.11j — Расширения для Японии версия 802.11a (2004)

802.11k — Улучшения измерения радио ресурсов

802.11l — Зарезервирован

802.11n — Увеличение скорости передачи данных (600 Мбит/c). 2,4-2,5 или 5 ГГц. Обратная совместимость с 802.11a/b/g . (сентябрь 2009)

802.11o — Зарезервирован

802.11p — WAVE — Wireless Access for the Vehicular Environment (Беспроводной Доступ для Транспортной Среды, такой как машины скорой помощи или пассажирский транспорт)

802.11q — Зарезервирован, иногда его путают с 802.1Q

802.11r — Быстрый роуминг

802.11T — Wireless Performance Prediction (WPP, Предсказание Производительности Беспроводного Оборудования) — методы тестов и измерений

802.11v — Управление беспроводными сетями

802.11x — Зарезервирован и не будет использоваться. Не нужно путать со стандартом контроля доступа IEEE 802.1X

802.11y — Дополнительный стандарт связи, работающий на частотах 3,65-3,70 ГГц. Обеспечивает скорость до 54 Мb/с на расстоянии до 5000 м на открытом пространстве.

Семейство протоколов 802.11

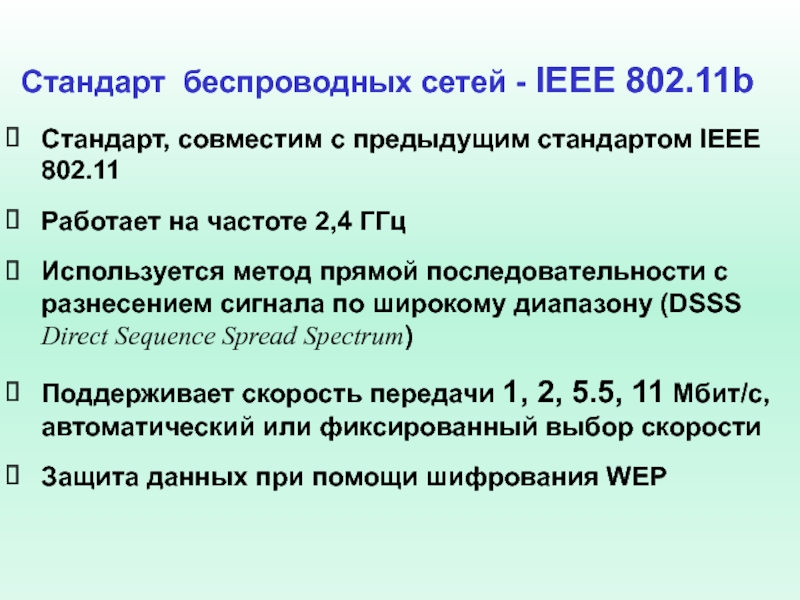

Слайд 2Стандарт беспроводных сетей - IEEE 802.11b

Стандарт, совместим с предыдущим

стандартом IEEE 802.11

Работает на частоте 2,4 ГГц

Используется метод прямой последовательности

с разнесением сигнала по широкому диапазону (DSSS Direct Sequence Spread Spectrum)

Поддерживает скорость передачи 1, 2, 5.5, 11 Мбит/с, автоматический или фиксированный выбор скорости

Защита данных при помощи шифрования WEP

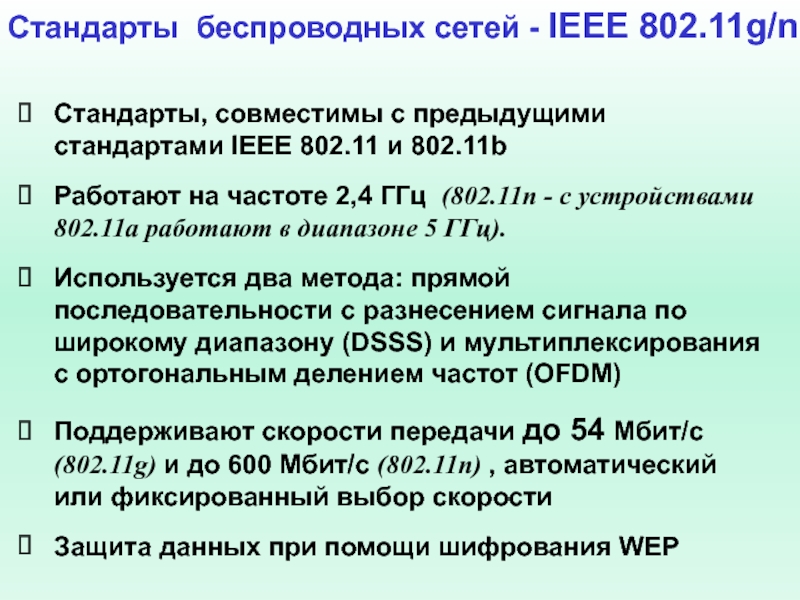

Слайд 3Стандарты беспроводных сетей - IEEE 802.11g/n

Стандарты, совместимы с предыдущими

стандартами IEEE 802.11 и 802.11b

Работают на частоте 2,4 ГГц (802.11n

- с устройствами 802.11a работают в диапазоне 5 ГГц).

Используется два метода: прямой последовательности с разнесением сигнала по широкому диапазону (DSSS) и мультиплексирования с ортогональным делением частот (OFDM)

Поддерживают скорости передачи до 54 Мбит/с (802.11g) и до 600 Мбит/с (802.11n) , автоматический или фиксированный выбор скорости

Защита данных при помощи шифрования WEP

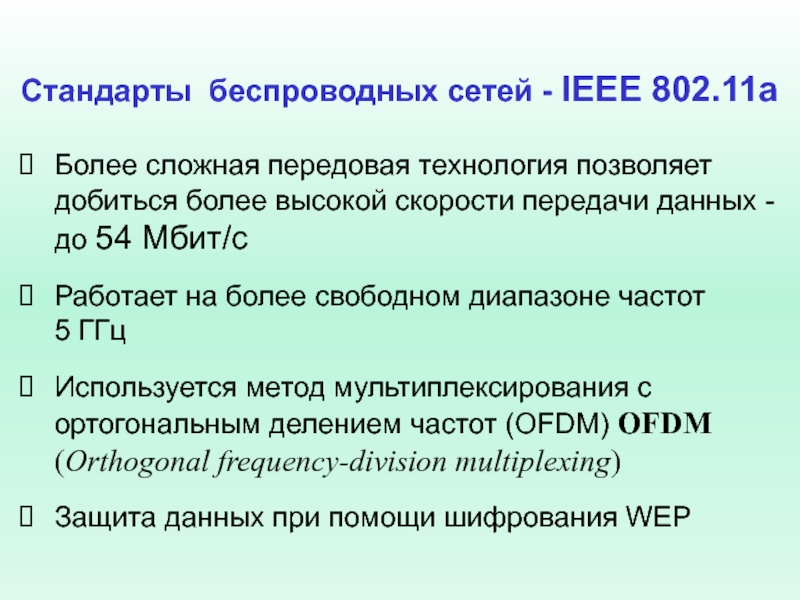

Слайд 4Стандарты беспроводных сетей - IEEE 802.11a

Более сложная передовая технология

позволяет добиться более высокой скорости передачи данных - до 54

Мбит/с

Работает на более свободном диапазоне частот

5 ГГц

Используется метод мультиплексирования с ортогональным делением частот (OFDM) OFDM (Orthogonal frequency-division multiplexing)

Защита данных при помощи шифрования WEP

Слайд 5Ad Hoc режим

802.11 Ad Hoc режим

Инфраструктурный режим BSS и

ESS

(Basic Service Set & Extended Service Set )

Беспроводный мост

Режимы работы

беспроводных сетей

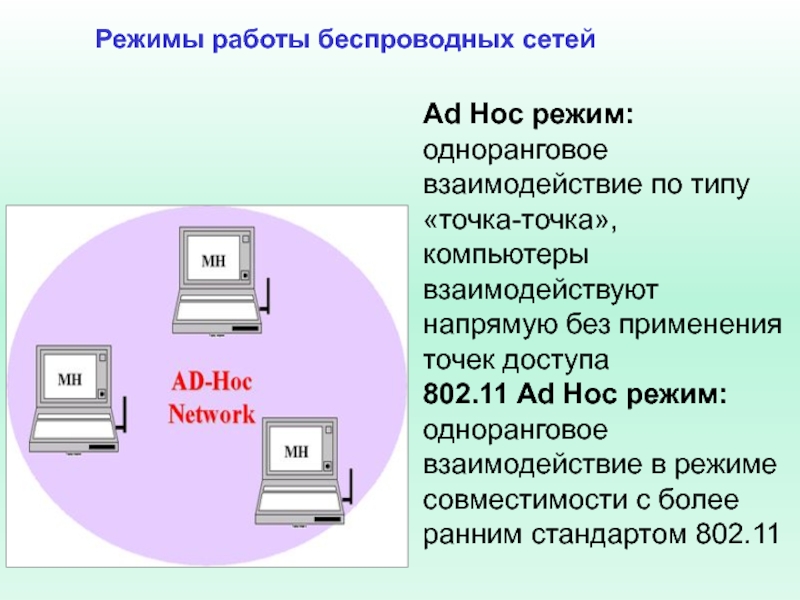

Слайд 6Ad Hoc режим:

одноранговое взаимодействие по типу «точка-точка», компьютеры взаимодействуют напрямую

без применения точек доступа

802.11 Ad Hoc режим: одноранговое взаимодействие в

режиме совместимости с более ранним стандартом 802.11

Режимы работы беспроводных сетей

Слайд 7адаптер

Инфраструктурный режим:

точки доступа обеспечивают связь клиентских компьютеров. Точку доступа

можно рассматривать как беспроводной концентратор.

Режимы работы беспроводных сетей

Слайд 8Существуют два режима взаимодействия с точками доступа — BSS и

ESS.

В режиме BSS все станции связываются между собой

только через точку доступа, которая может выполнять роль моста к внешней сети.

В расширенном режиме ESS существует инфраструктура нескольких сетей BSS, причем сами точки доступа взаимодействуют друг с другом, что позволяет передавать трафик от одной BSS к другой. Между собой точки доступа соединяются с помощью либо сегментов кабельной сети, либо радиомостов.

Режимы работы беспроводных сетей

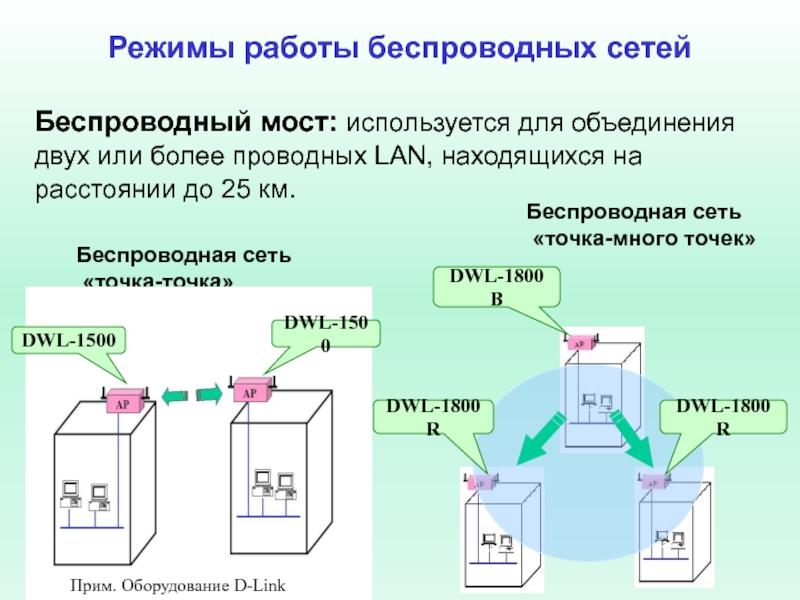

Слайд 9Беспроводный мост: используется для объединения двух или более проводных LAN,

находящихся на расстоянии до 25 км.

Беспроводная сеть

«точка-точка»

Беспроводная сеть

«точка-много

точек»

DWL-1800B

DWL-1800R

DWL-1800R

Прим. Оборудование D-Link

Режимы работы беспроводных сетей

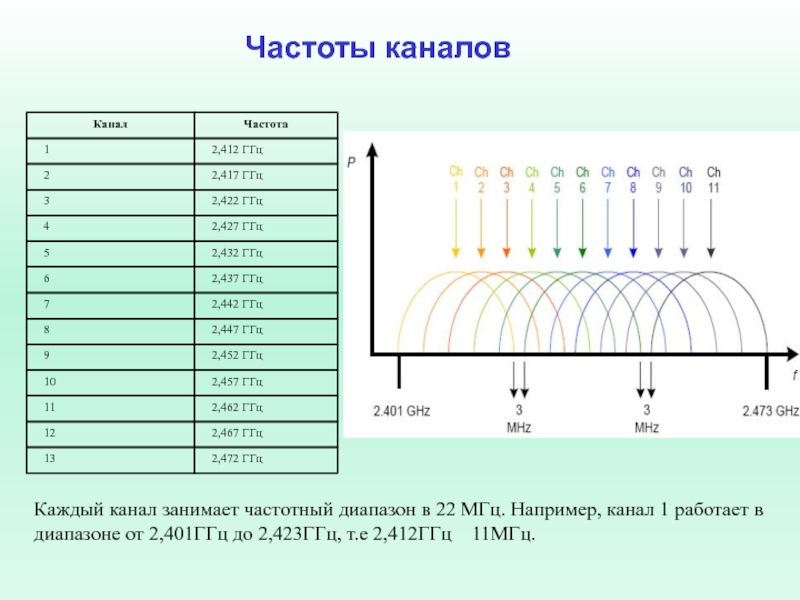

Слайд 10США 2.412 - 2.462 GHz в 11 каналах

Европа 2.412 -

2.472 GHz в 13 каналах, 100 mW Max

Франция 2.457 -

2.472 GHz в 4 каналах

Япония 2.412 - 2.484 GHz в 14-ти каналах

Ширина канала 22 MHz для DSSS

Частоты каналов

Слайд 11Количество каналов для каждой страны

Слайд 12Частоты каналов

Каждый канал занимает частотный диапазон в 22 МГц. Например,

канал 1 работает в диапазоне от 2,401ГГц до 2,423ГГц, т.е

2,412ГГц 11МГц.

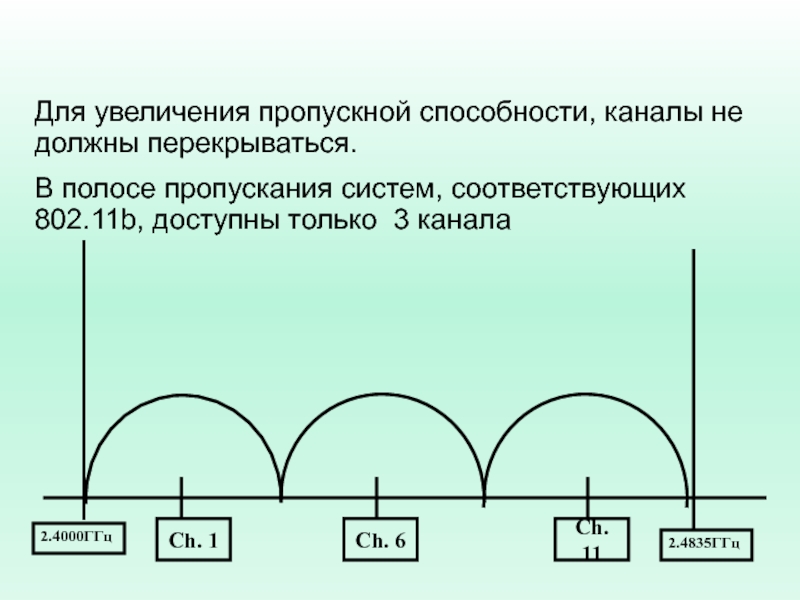

Слайд 13Для увеличения пропускной способности, каналы не должны перекрываться.

В полосе

пропускания систем, соответствующих 802.11b, доступны только 3 канала

Ch. 1

Ch. 6

Ch.

11

2.4000ГГц

2.4835ГГц

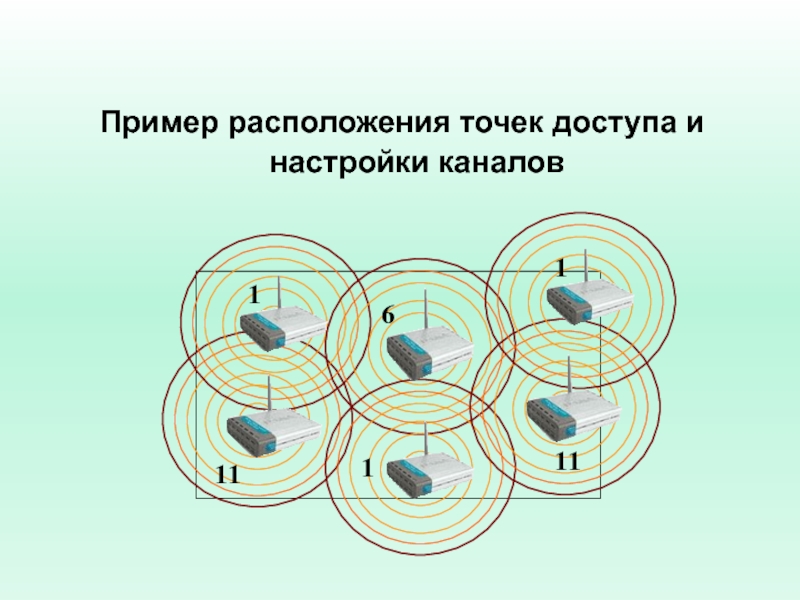

Слайд 14Пример расположения точек доступа и настройки каналов

1

6

11

1

11

1

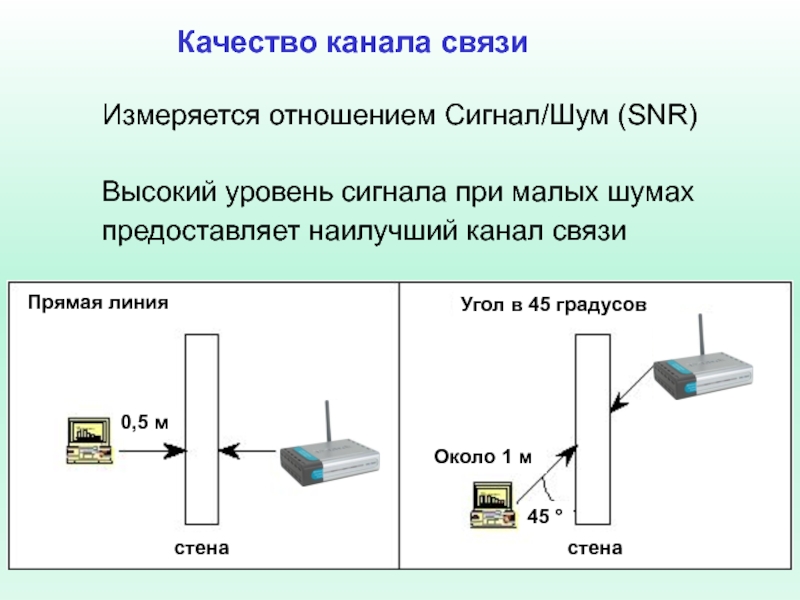

Слайд 15Измеряется отношением Сигнал/Шум (SNR)

Высокий уровень сигнала при малых шумах предоставляет

наилучший канал связи

Качество канала связи

стена

стена

Прямая линия

Угол в 45 градусов

0,5 м

Около

1 м

45 °

Слайд 16Обработка коллизий в беспроводных сетях

Беспроводной адаптер не может обнаружить коллизию

в ходе передачи пакета, т.к. метод обнаружения коллизий CSMA/CD не

может работать в беспроводной сети.

Поэтому для обнаружения коллизий и потери пакета используется метод CSMA/CA с квитированием – на каждый пакет ожидается подтверждение доставки, если такой пакет не пришел – значит произошла коллизия и пакет передается повторно

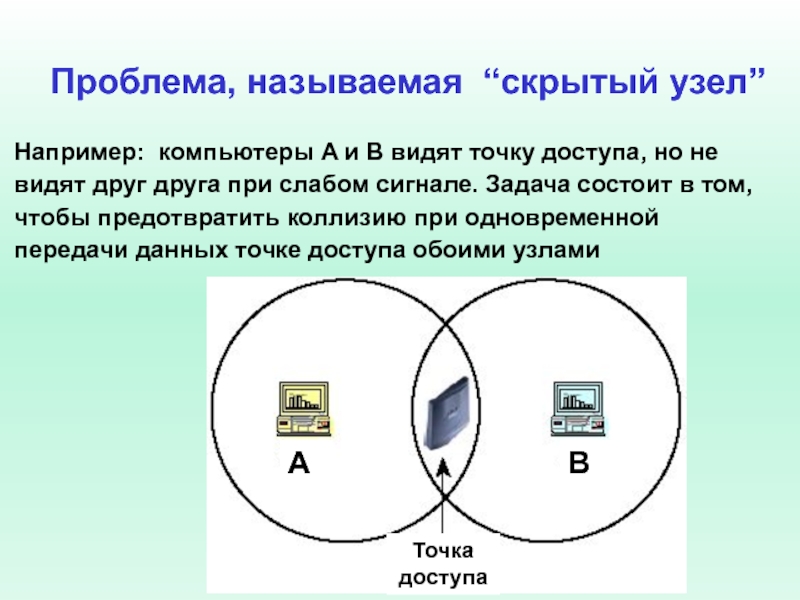

Слайд 17Например: компьютеры A и B видят точку доступа, но не

видят друг друга при слабом сигнале. Задача состоит в том,

чтобы предотвратить коллизию при одновременной передачи данных точке доступа обоими узлами

Проблема, называемая “скрытый узел”

Слайд 18Перед отправкой пакета сданными узел A посылает точке доступа пакет

Ready-to-send (RTS), который содержит поле с указанием времени занятия канала

Если

принимающий узел «слышит» этот пакет, он отвечает пакетом Clear-to-send (CTS) и устанавливает свой Network Allocation Vector ( NAV )

После этого начинается передача данных и т.о. исключается коллизия

Но компьютер B может не слышать этот кадр из-за слабого сигнала

Точка доступа посылает CTS-кадр, содержащий поле резервирования (занятия канала)

Компьютер B «слышит» этот кадр и перестраивает свой NAV

Итак, коллизий не произошло

Алгоритм CSMA/CA

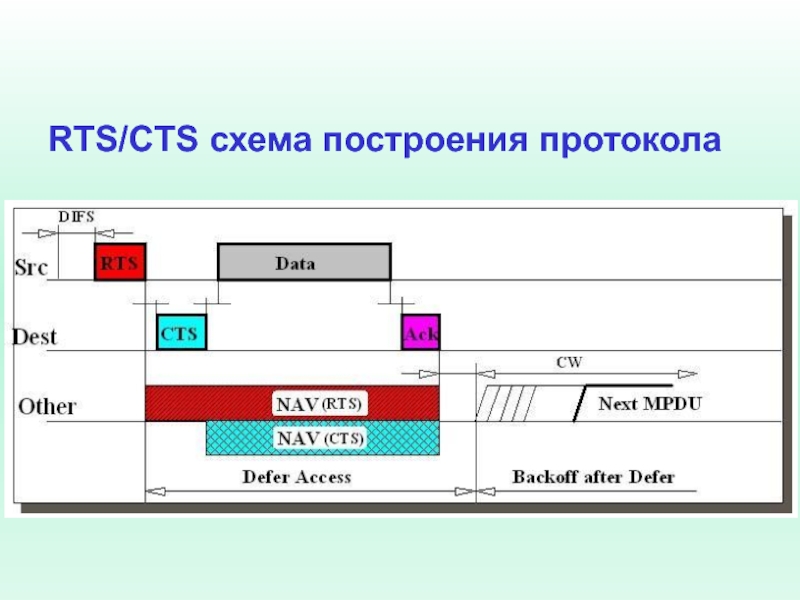

Слайд 19RTS/CTS схема построения протокола

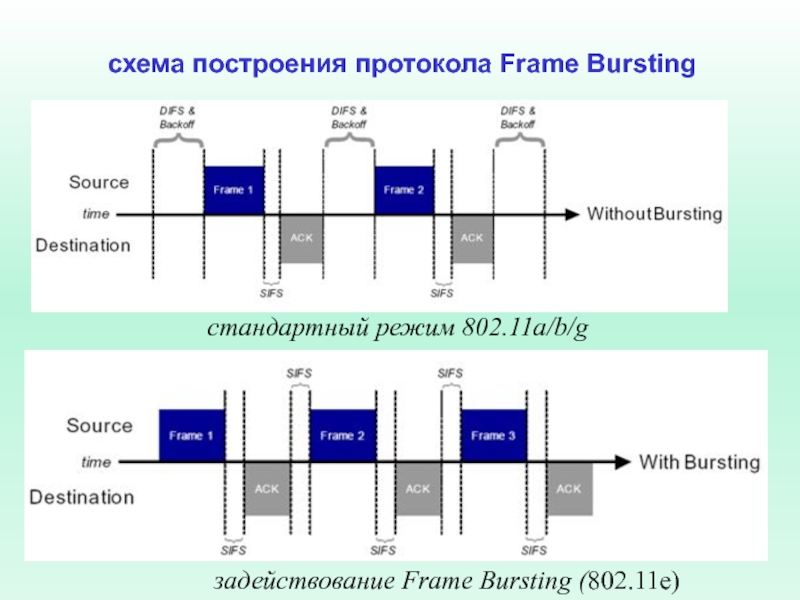

Слайд 20задействование Frame Bursting (802.11e)

схема построения протокола Frame Bursting

стандартный

режим 802.11a/b/g

Слайд 21 На MAC - уровне протокола 802.11 определяются два

типа коллективного доступа к среде передачи данных: функция распределенной координации

( DCF) и функция централизованной координации (PCF).

Передача данных с использованием функции распределенной координации (DCF) основана на методе коллективного доступа с обнаружением несущей и механизмом избежания коллизий (CSMA/CA). При такой организации каждый узел, прежде чем начать передачу, «прослушивает» среду, пытаясь обнаружить несущий сигнал, и только при условии, что среда свободна, может начать передачу данных.

Слайд 22 Узел сети, убедившись, что среда свободна, прежде чем

начать передачу, выжидает в течение определенного промежутка времени. Этот промежуток

является случайным и складывается из двух составляющих: обязательного промежутка DIFS и выбираемого случайным образом промежутка обратного отсчета (backoff time). В результате каждый узел сети перед началом передачи выжидает в течение случайного промежутка времени, что, естественно, значительно снижает вероятность возникновения коллизий, поскольку вероятность того, что два узла сети будут выжидать в течение одного и того же промежутка времени, чрезвычайно мала.

Слайд 23 Для того чтобы гарантировать всем узлам сети

равноправный доступ к среде передачи данных, необходимо соответствующим образом определить

алгоритм выбора длительности промежутка обратного отсчета (backoff time). Промежуток обратного отсчета хотя и является случайным, но в то же время определяется на основании множества некоторых дискретных промежутков времени, то есть, равен целому числу элементарных временных промежутков, называемых тайм - слотами (SlotTime).

Для выбора промежутка обратного отсчета каждый узел сети формирует так называемое окно конкурентного доступа CW(Contention Window), использующееся для определения количества тайм - слотов, в течение которых станция выжидала перед передачей.

Слайд 24

Фактически окно CW – это диапазон для выбора

количества тайм - слотов, причем минимальной размер окна определяется в

31 тайм - слот, а максимальный размер — в 1023 тайм - слота. Промежуток обратного отсчета определяется как количество тайм - слотов, определяемое исходя из размера окна CW:

Слайд 25 Когда узел сети пытается получить доступ к среде

передачи данных, то после обязательного промежутка ожидания DIFS запускается процедура

обратного отсчета, то есть включается обратный отсчет счетчика тайм - слотов начиная от выбранного значения окна CW. Если в течение всего промежутка ожидания среда оставалась свободной (счетчик обратного отсчета равен нулю), то узел начинает передачу.

После успешной передачи окно CW формируется вновь. Если же за время ожидания передачу начал другой узел сети, то значение счетчика обратного отсчет останавливается и передача данных откладывается.

Слайд 26

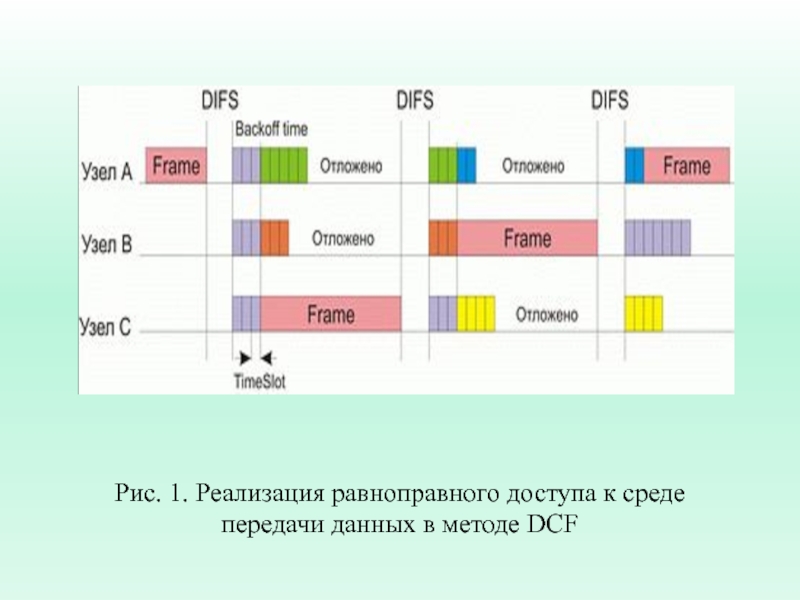

После того как среда станет свободной,

данный узел снова начинает процедуру обратного отсчета, но уже с

меньшим размером окна CW, определяемого предыдущим значением счетчика обратного отсчета и соответственно с меньшим значением времени ожидания. При этом очевидно, что чем большее число раз узел откладывает передачу по причине занятости среды, тем выше вероятность того, что в следующий раз он получит доступ к среде передачи данных (рис. 1).

Слайд 27Рис. 1. Реализация равноправного доступа к среде передачи данных в

методе DCF

Слайд 28

Рассмотренный алгоритм реализации коллективного доступа к

среде передачи данных гарантирует равноправный доступ всех узлов сети к

среде. Однако при таком подходе вероятность возникновения коллизий хотя и мала, но все-таки существует. Понятно, что снизить вероятность возникновения коллизий можно путем увеличения максимального размера формируемого окна CW. В то же время это увеличит времена задержек при передачи и тем самым снизит производительность сети. Поэтому в методе DCF для минимизации коллизий используется следующий алгоритм.

Слайд 29

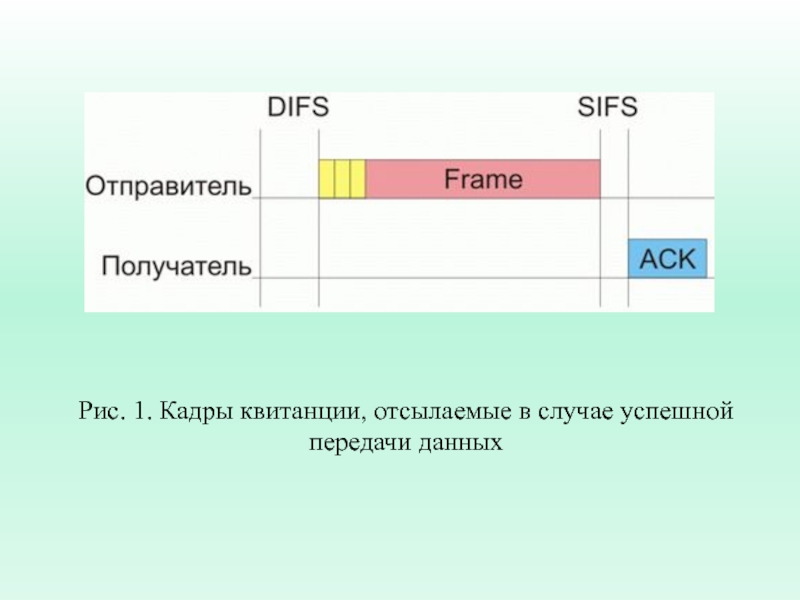

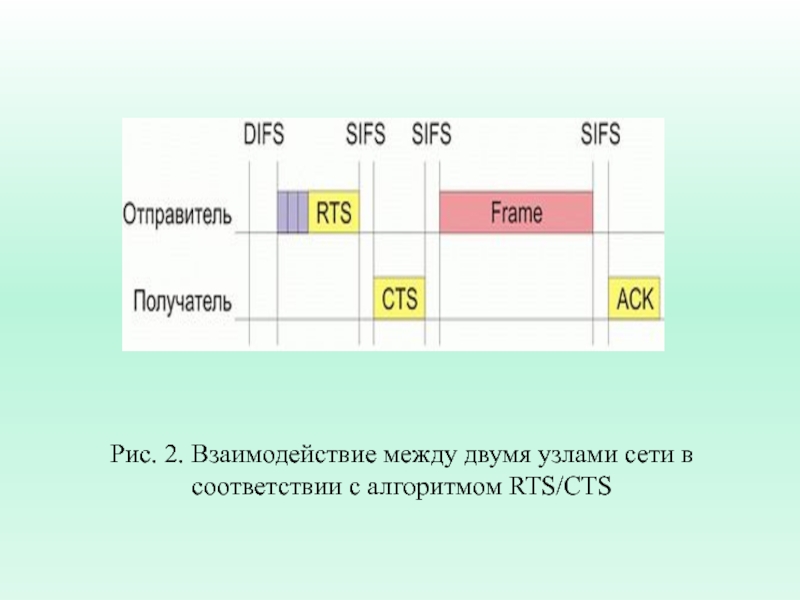

После каждого успешного приема кадра принимающая

сторона через короткий промежуток SIFS (Short Interframe Space) подтверждает успешный

прием, посылая ответную квитанцию – кадр ACK (ACKnowledgement) (рис. 2). Если в процессе передачи данных возникла коллизия, то передающая сторона не получает кадр ACK об успешном приеме. В этом случае размер CW - окна для передающего узла увеличивается почти вдвое. Так, если для первой передачи размер окна равен 31 слоту, то для второй попытки передачи он уже составляет 63 слота, для третьей – 127 слотов, для четвертой – 255, для пятой – 511, а для всех последующих – 1023 слота.

Слайд 30Рис. 1. Кадры квитанции, отсылаемые в случае успешной передачи данных

Слайд 31

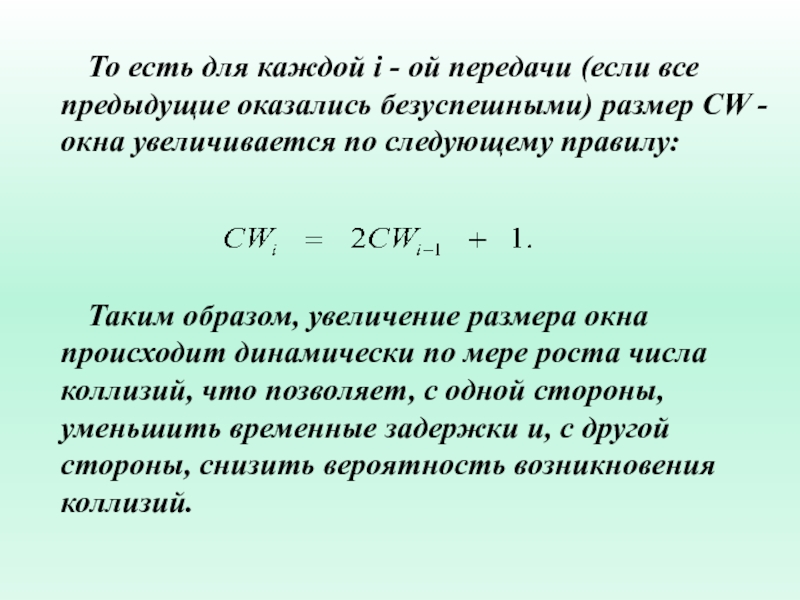

То есть для каждой i -

ой передачи (если все предыдущие оказались безуспешными) размер CW -окна

увеличивается по следующему правилу:

Таким образом, увеличение размера окна происходит динамически по мере роста числа коллизий, что позволяет, с одной стороны, уменьшить временные задержки и, с другой стороны, снизить вероятность возникновения коллизий.

Слайд 32 Рассмотренный механизм регламентирования коллективного доступа к среде передачи

данных имеет одно узкое место — так называемую проблему скрытых

узлов. Из-за наличия естественных препятствий возможна ситуация, когда два узла сети не могут «слышать» друг друга напрямую. Такие узлы называют скрытыми.

Для того чтобы разрешить проблему скрытых узлов, функция DCF опционально предусматривает возможность использования алгоритма RTS/CTS.

В соответствии c алгоритмом RTS/CTS каждый узел сети, перед тем как послать данные в «эфир», сначала отправляет специальное короткое сообщение, которое называется RTS (Ready To Send) и означает готовность данного узла к отправке данных.

Слайд 33 Такое RTS - сообщение содержит информацию о

продолжительности предстоящей передачи и об адресате и доступно всем узлам

в сети (если только они не скрыты от отправителя). Это позволяет другим узлам задержать передачу на время, равное объявленной длительности сообщения. Приемная станция, получив сигнал RTS, отвечает посылкой сигнала CTS (Clear To Send), свидетельствующего о готовности станции к приему информации. После этого передающая станция посылает пакет данных, а приемная станция должна передать кадр ACK, подтверждающий безошибочный прием. Последовательность отправки кадров между двумя узлами сети показана на рис. 2.

Слайд 34Рис. 2. Взаимодействие между двумя узлами сети в соответствии с

алгоритмом RTS/CTS

Слайд 35

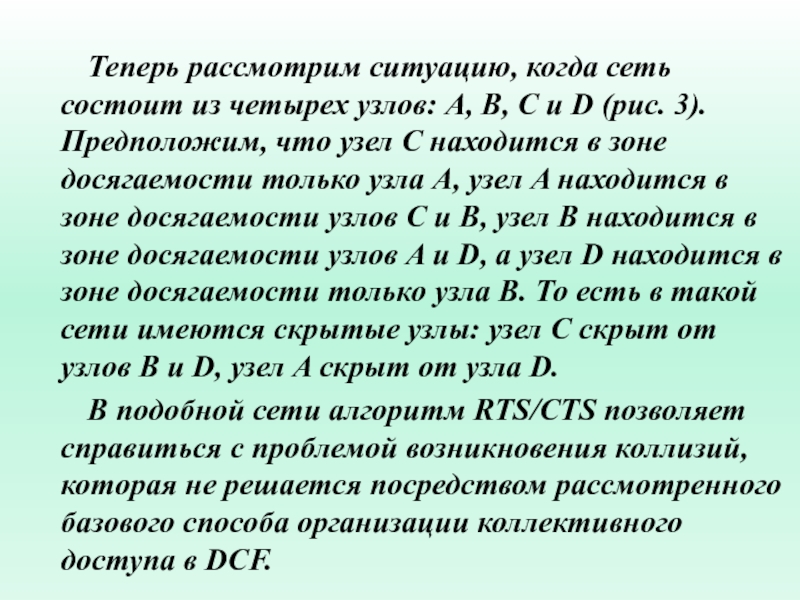

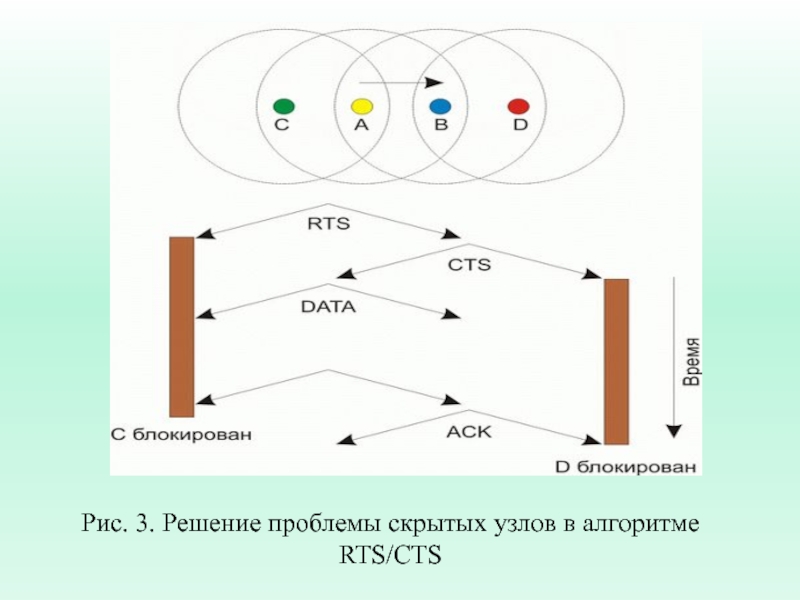

Теперь рассмотрим ситуацию, когда сеть состоит из четырех

узлов: A, B, C и D (рис. 3). Предположим, что

узел C находится в зоне досягаемости только узла A, узел A находится в зоне досягаемости узлов C и B, узел B находится в зоне досягаемости узлов A и D, а узел D находится в зоне досягаемости только узла B. То есть в такой сети имеются скрытые узлы: узел C скрыт от узлов B и D, узел A скрыт от узла D.

В подобной сети алгоритм RTS/CTS позволяет справиться с проблемой возникновения коллизий, которая не решается посредством рассмотренного базового способа организации коллективного доступа в DCF.

Слайд 36Рис. 3. Решение проблемы скрытых узлов в алгоритме RTS/CTS

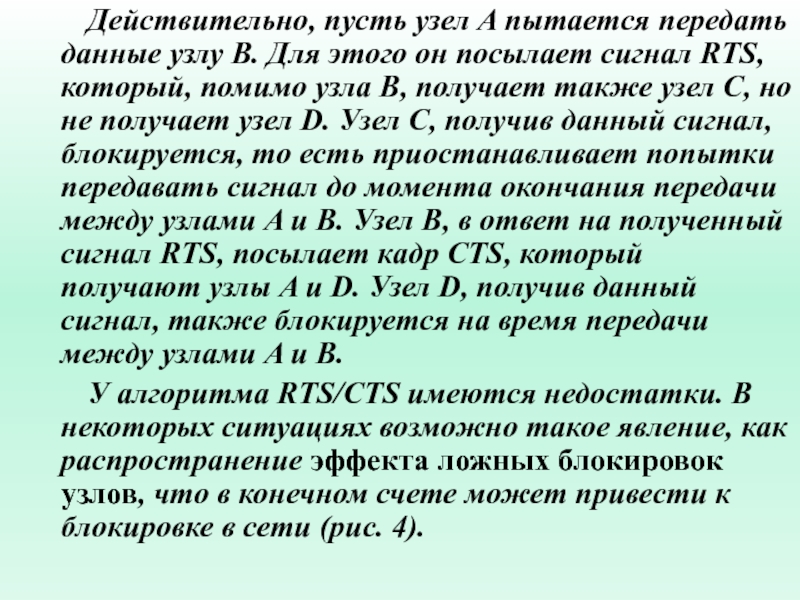

Слайд 37 Действительно, пусть узел A пытается передать

данные узлу B. Для этого он посылает сигнал RTS, который,

помимо узла B, получает также узел C, но не получает узел D. Узел C, получив данный сигнал, блокируется, то есть приостанавливает попытки передавать сигнал до момента окончания передачи между узлами A и B. Узел B, в ответ на полученный сигнал RTS, посылает кадр CTS, который получают узлы A и D. Узел D, получив данный сигнал, также блокируется на время передачи между узлами A и B.

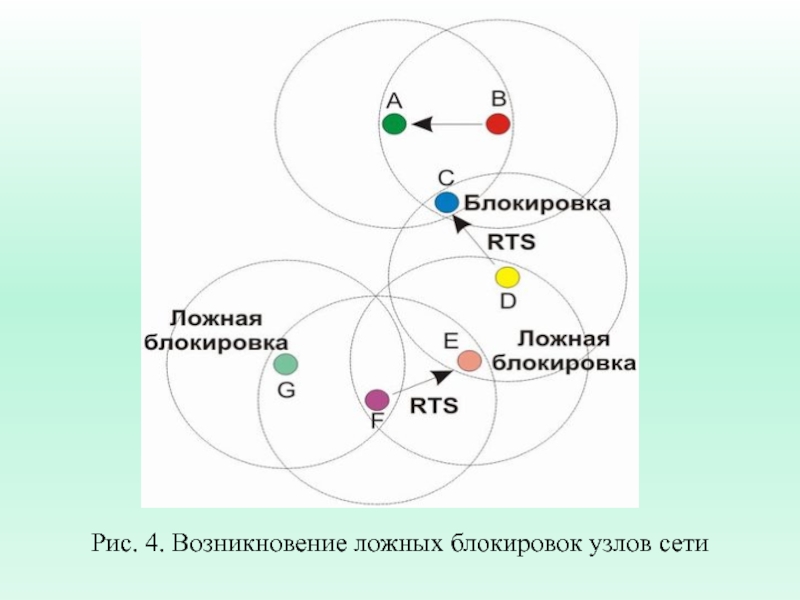

У алгоритма RTS/CTS имеются недостатки. В некоторых ситуациях возможно такое явление, как распространение эффекта ложных блокировок узлов, что в конечном счете может привести к блокировке в сети (рис. 4).

Слайд 38Рис. 4. Возникновение ложных блокировок узлов сети

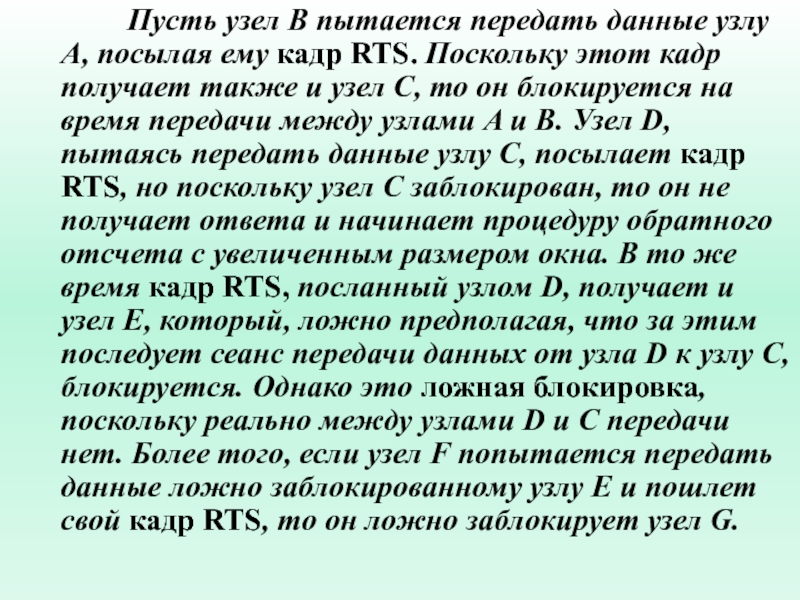

Слайд 39 Пусть узел B пытается передать данные узлу

A, посылая ему кадр RTS. Поскольку этот кадр получает также

и узел C, то он блокируется на время передачи между узлами A и B. Узел D, пытаясь передать данные узлу C, посылает кадр RTS, но поскольку узел C заблокирован, то он не получает ответа и начинает процедуру обратного отсчета с увеличенным размером окна. В то же время кадр RTS, посланный узлом D, получает и узел E, который, ложно предполагая, что за этим последует сеанс передачи данных от узла D к узлу С, блокируется. Однако это ложная блокировка, поскольку реально между узлами D и C передачи нет. Более того, если узел F попытается передать данные ложно заблокированному узлу E и пошлет свой кадр RTS, то он ложно заблокирует узел G.

Слайд 40 Описанное явление ложной блокировки узлов может приводить

к кратковременной блокировке всей сети.

Максимальная длина кадра данных 802.11 равна

2346 байт, длина RTS - кадра - 20 байт, CTS - кадра - 14 байт. Так как RTS - и CTS - кадры гораздо короче, чем кадр данных, потери данных в результате коллизии RTS - или CTS - кадров гораздо меньше, чем при коллизии кадров данных. Процедура обмена RTS - и CTS - кадрами не обязательна. От нее можно отказаться при небольшой нагрузке сети, поскольку в такой ситуации коллизии случаются редко, а значит, не стоит тратить дополнительное время на выполнение процедуры обмена RTS - и CTS -кадрами.

Слайд 41 Механизм распределенной координации DCF является базовым для протоколов 802.11 и

может использоваться как в беспроводных сетях, функционирующих в режиме Ad

Hoc, так и в сетях, функционирующих в режиме Infrastructure, то есть в сетях, инфраструктура которых включает точку доступа.

Однако для сетей в режиме Infrastructure более естественным является несколько иной механизм регламентирования коллективного доступа, известный как функция централизованной координации PCF (Point Coordination Function). Отметим, что механизм PCF применяется только в сетях с точкой доступа.

Слайд 42 В случае использования механизма PCF один из узлов сети (точка

доступа) является центральным и называется центром координации РС (Point Coordinator).

На центр координации возлагается задача управления коллективным доступом всех остальных узлов сети к среде передачи данных на основе определенного алгоритма опроса или исходя из приоритетов узлов сети. То есть центр координации опрашивает все узлы сети, внесенные в его список, и на основании этого опроса организует передачу данных между всеми узлами сети. Важно, что такой подход полностью исключает конкурирующий доступ к среде, как в случае механизма DCF, и делает невозможным возникновение коллизий, а для зависимых от времени приложений гарантирует приоритетный доступ к среде.

Слайд 43 Таким образом, PCF может использоваться для организации приоритетного доступа к

среде передачи данных.

Функция централизованной координации не отрицает функцию распределенной координации,

а скорее, дополняет ее, накладываясь поверх. Фактически в сетях с механизмом PCF реализуется как механизм PCF, так и традиционный механизм DCF. В течение определенного промежутка времени реализуется механизм PCF, затем – DCF, а потом все повторяется заново.

Для того чтобы иметь возможность чередовать режимы PCF и DCF, необходимо, чтобы точка доступа, выполняющая функции центра координации и реализующая режим PCF, имела бы приоритетный доступ к среде передачи данных.

Слайд 44 Это можно сделать, если использовать конкурентный доступ к среде передачи

данных (как и в методе DCF), но для центра координации

разрешить использовать промежуток ожидания, меньший DIFS. В этом случае если центр координации пытается получить доступ к среде, то он ожидает (как и все остальные узлы сети) окончания текущей передачи и, поскольку для него определяется минимальный режим ожидания после обнаружения «тишины» в эфире, первым получает доступ к среде. Промежуток ожидания, определяемый для центра координации, называется PIFS (PCF Interframe Space), причем SIFS

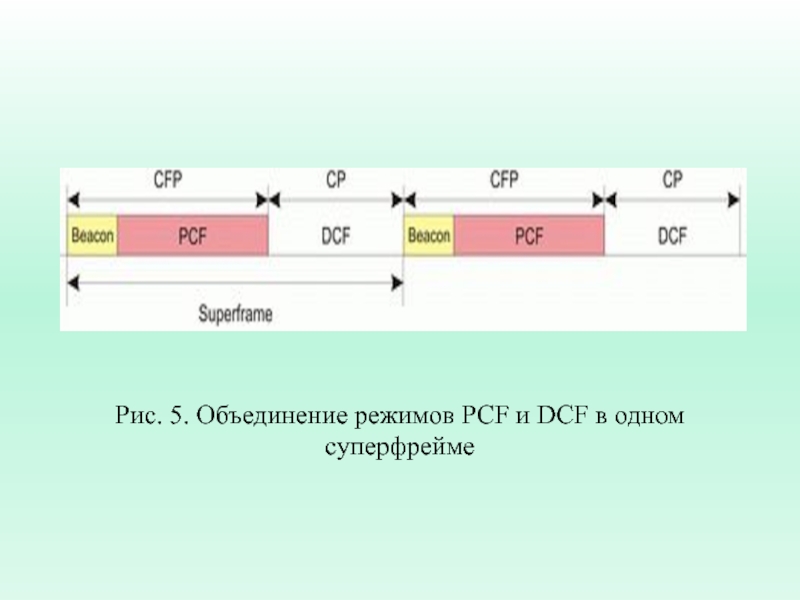

Слайд 45 Режимы DCF и PCF объединяются в так называемом суперфрейме, который

образуется из промежутка бесконкурентного доступа к среде, называемого CFP (Contention

- Free Period), и следующего за ним промежутка конкурентного доступа к среде CP (Contention Period) (рис. 5).

Суперфрейм начинается с кадра - маячка (beacon), получив который все узлы сети приостанавливают попытки передавать данные на время, определяемое периодом CFP. Кадры маячки несут служебную информацию о продолжительности CFP - промежутка и позволяют синхронизировать работу всех узлов сети.

Во время режима PCF точка доступа опрашивает все узлы сети о кадрах, которые стоят в очереди на передачу, посылая им служебные кадры CF_POLL.

Слайд 46Рис. 5. Объединение режимов PCF и DCF в одном суперфрейме

Слайд 47 Опрашиваемые узлы в ответ на получение кадров CF_POLL посылают подтверждение

СF_ACK. Если подтверждения не получено, то точка доступа переходит к

опросу следующего узла.

Кроме того, чтобы иметь возможность организовать передачу данных между всеми узлами сети, точка доступа может передавать кадр данных (DATA) и совмещать кадр опроса с передачей данных (кадр DATA+CF_POLL). Аналогично узлы сети могут совмещать кадры подтверждения с передачей данных DATA + CF_ACK (рис. 6).

Допускаются следующие типы кадров во время режима PCF:

Слайд 48Рис. 6. Организация передачи данных между узлами сети в режиме

PCF

Слайд 49 • DATA – кадр данных;

• CF_ACK – кадр подтверждения;

• CF_POLL

– кадр опроса;

• DATA + CF_ACK – комбинированный кадр данных

и подтверждения;

• DATA + CF_POLL – комбинированный кадр данных и опроса;

• DATA + CF_ACK + CF_POLL — комбинированный кадр данных, подтверждения и опроса;

• CF_ACK + CF_POLL – комбинированный кадр подтверждения и опроса.

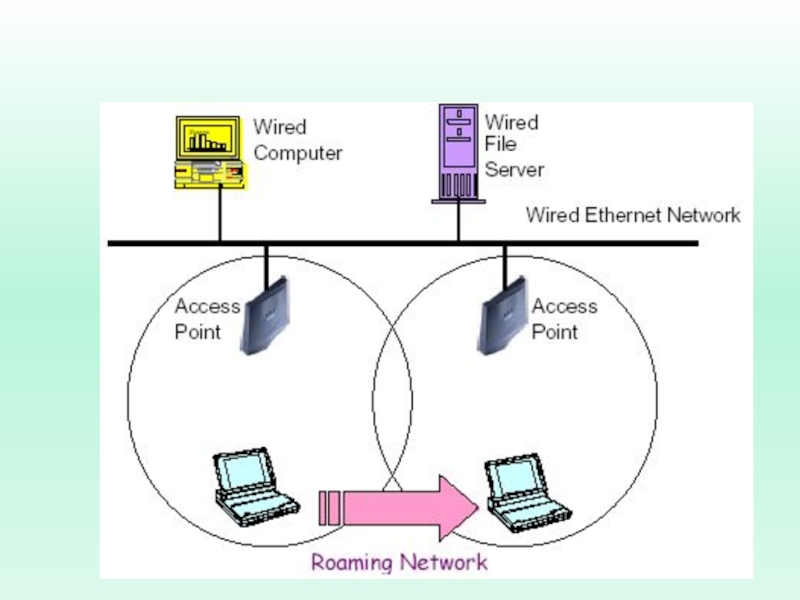

Слайд 50Роуминг в беспроводных сетях

Поскольку клиенты перемещаются в зоне действия от

одной точки доступа к другой, роуминг позволяет не терять соединение,

а передавать его между точками доступа.

Для этого точки доступа нужно подключить к проводной сети

Слайд 52Сигнал-маяк - “Beacon” посылается точкой доступа каждые 100 миллисекунд

Клиенты используют

этот маяк для оценки качества связи

Клиенты тоже могут посылать маяк,

или пробный запрос

Точка доступа ответит или пошлет маяк

Слайд 53Основываясь на качестве связи, клиент примет решение, с какой точкой

доступа работать.

Если он перемещается между ТД, то новая ТД информирует

старую через проводное соединение о переустановленном соединении клиента в сети.

Т.о., при правильном размещении точек доступа на территории предприятия пользователи смогут перемещаться по ней без потери доступа к сети

Слайд 54Протокол роуминга не включен в 802.11, это нужно учитывать при

развертывании беспроводной сети

Inter Access Point Protocol (IAPP) - это попытка

стандартизовать протокол роуминга

Поэтому, роуминг лучше организовывать на продуктах одного поставщика.

Слайд 55ФОРМАТ КАДРА MAC IEEE 802.11

• Управление кадром. Указывается тип

кадра и предоставляется управляющая информация.

• Идентификатор длительности/соединения. Если используется

поле длительности, указывается время (в микросекундах), на которое требуется выделить канал для успешной передачи кадра MAC. В некоторых кадрах управления в этом поле указывается идентификатор соединения.

• Адреса. Число и значение полей адреса зависит от контекста. Возможны следующие типы адреса: источника, назначения, передающей станции, принимающей станции.

• Управление очередностью. Содержит 4 - битовое подполе номера фрагмента, используемое для фрагментации и повторной сборки, и 12 - битовый порядковый номер, используемый для нумерации кадров, передаваемых между приемником и передатчиком.

• Тело кадра. Содержит модуль данных протокола LLC или управляющую информацию MAC.

• Контрольная последовательность кадра.

32 - битовая проверка четности с избыточностью.

Приведенная общая структура применяется для информационных и управляющих кадров, хотя могут использоваться не все поля.

Максимальная длина кадра данных 802.11 равна 2346 байт, длина RTS - кадра - 20 байт, CTS - кадра - 14 байт.

Слайд 56Имя сети – ESSID (Extended Service Set ID)

Каждая Точка Доступа

должна быть сконфигурирована с уникальным ID

Защищенный доступ позволяет доступ к

сети только клиентам с правильным ID

Если к одной подсети подключены несколько точек доступа – им нужно присвоить один и тот же ESSID

Параметры настройки беспроводных сетей

Слайд 57 По имени сети: Вы можете использовать уникальный ESSID во

избежание несанкционированного доступа в Вашу беспроводную сеть

По MAC-адресу: Вы

можете задать на точке доступа список MAC–адресов, котором Вы хотите разрешить авторизацию в Вашей группе в сети на Вашей точке доступа.

Контроль доступа

Слайд 58Вы можете включить на всех беспроводных устройствах шифрование всего трафика

для предотвращения несанкционированного доступа к передаваемой информации.

Шифрование использует RC4 алгоритм,

принятый в IEEE 802.11 как WEP (Wired Equivalent Privacy) стандарт.

WEP: доступно шифрование 64 и 128 bit .

64 bit WEP и 40 bit WEP – синонимы, поскольку и

40 bit (10 шестнадцатеричных символов) - «секретный ключ" (устанавливается пользователем), и 24 bit - «инициализационный вектор" (не зависит от пользователя).

Шифрование

Слайд 59Шифрование

WPA2: доступно шифрование в соответствии со стандартом AES (Advanced Encryption

Standard, усовершенствованный стандарт шифрования)

WPA и WPA2 (Wi-Fi Protected Access)

WPA:

усовершенствованная схема шифрования RC4

(длина ключа увеличена с 40 до 128 бит)

обязательная аутентификация с использованием EAP (Extensible Authentication Protocol).

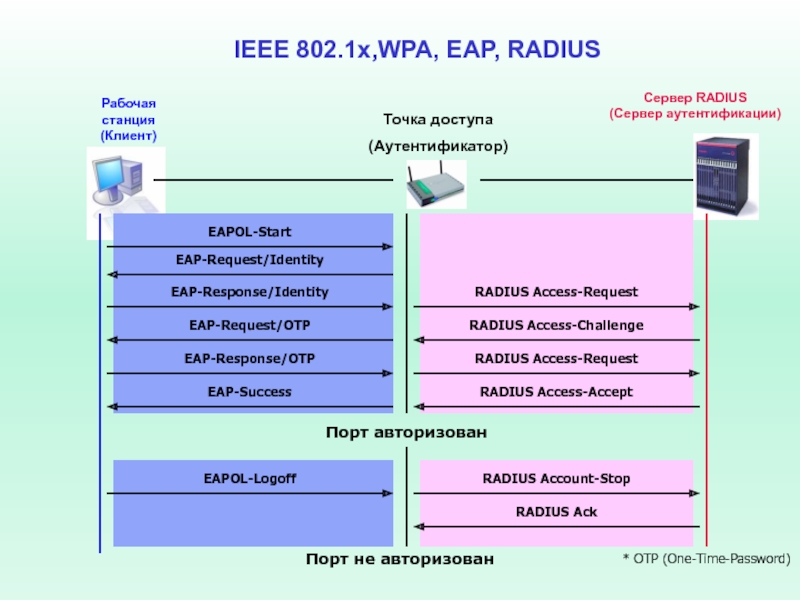

Слайд 60IEEE 802.1x,WPA, EAP, RADIUS

Точка доступа

(Аутентификатор)

EAPOL-Start

EAP-Request/Identity

EAP-Response/Identity

RADIUS Access-Request

RADIUS Access-Challenge

EAP-Request/OTP

EAP-Response/OTP

RADIUS Access-Request

RADIUS Access-Accept

EAP-Success

EAPOL-Logoff

* OTP

(One-Time-Password)

RADIUS Account-Stop

RADIUS Ack

Рабочая станция

(Клиент)

Сервер RADIUS

(Сервер аутентификации)

Слайд 61Для дополнительной безопасности вы можете настроить VPN поверх вашей

беспроводной сети. Аутентификация пользователей и шифрование трафика средствами VPN обеспечивает

надежную защиту

В настоящее время ведутся работы по принятию нового стандарта безопасности IEEE 802.1x, который ориентирован на все виды сетей доступа, соответствующие стандартам IEEE. Данная система предназначена для совместной работы EAP (Extensive Authentication Protocol) и RADIUS

Дополнительная безопасность вашей беспроводной сети

Слайд 62Управление питанием

Поскольку большинство беспроводных устройств работают на батареях, некоторое управление

питанием необходимо.

802.11 устройства имеют 2 режима: Нормальный и Сохранения

энергии с пробуждением.

CAM устройства всегда готовы к работе и принимают пакеты

PSP устройства оповещают Точку Доступа, перед тем, как «заснуть», и затем периодически «просыпаются» для проверки сигнала-маяка, что для них есть пакеты