Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

КОДЫ АУТЕНТИЧНОСТИ СООБЩЕНИЙ (МАС) Электронная подпись. Основные определения

Содержание

- 1. КОДЫ АУТЕНТИЧНОСТИ СООБЩЕНИЙ (МАС) Электронная подпись. Основные определения

- 2. MAC - message authentication code (аналог имитовставки)МАС

- 3. Код аутентичности сообщения (MAC)Код аутентичности сообщения, или

- 4. Алгоритм свс масМетод преобразования блочного шифра в

- 5. Безопасность. Рекомендации.Безопасность алгоритма СВС МАС зависит от

- 6. Преимущества СВС МАСИспользует тот же тип вычислений,

- 7. Алгоритм НМАС (hash-based message authentication cod)HMAC -

- 8. Последовательность действий при формировании НМАСОтправитель формирует хэш-функцию

- 9. Безопасность. Рекомендации.

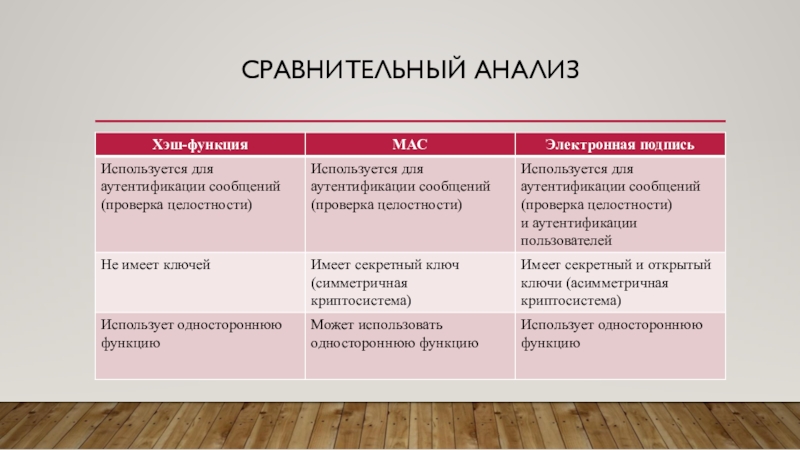

- 10. Сравнительный анализ

- 11. Понятие электронной подписиЭлектронная подпись предназначена для идентификации лица, подписавшего

- 12. Функции электронной подписиКонтроль целостности передаваемого документа: при любом случайном

- 13. Федеральный закон от 06.04.2011 N 63-ФЗ (ред.

- 14. Сфера действия ФЗ N 63 от

- 15. Основные понятия ФЗ N 63 от 06.04.2011

- 16. Основные понятия ФЗ N 63 от 06.04.2011

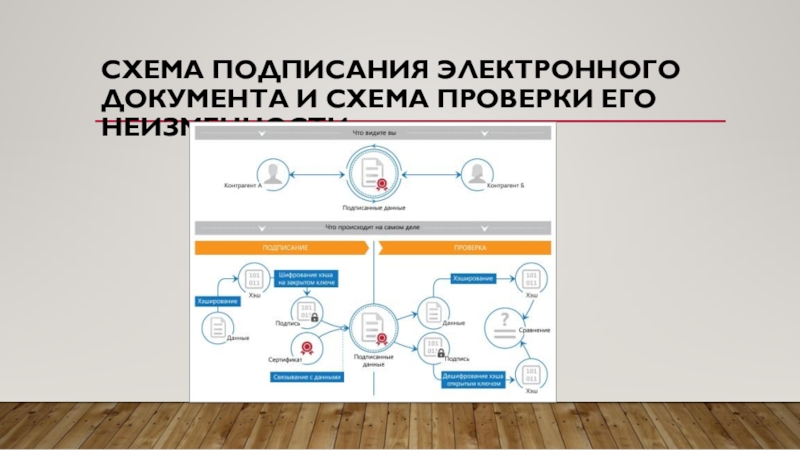

- 17. Схема подписания электронного документа и схема проверки его неизменности

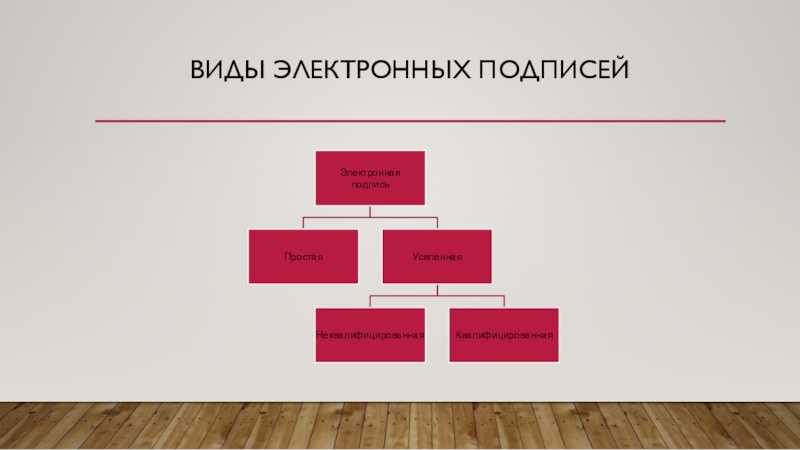

- 18. Виды электронных подписей

- 19. Простая электронная подписьПростой электронной подписью является электронная

- 20. Простая электронная подписьДля признания электронного документа подписанным

- 21. Усиленная неквалифицированная электронная подпись Усиленную неквалифицированную

- 22. Усиленная квалифицированная электронная подпись Квалифицированная усиленная

- 23. Признание квалифицированной электронной подписиКвалифицированный сертификат создан и

- 24. Электронная отчетность для контролирующих органовСовременный подход к

- 25. Принципы использования электронной подписиЭлектронный документ, подписанный простой

- 26. Удостоверяющий центр1) создает сертификаты ключей проверки электронных

- 27. Квалифицированный сертификат должен содержать следующую информацию:1) уникальный

- 28. Аккредитация удостоверяющего центра федеральным органом Аккредитация удостоверяющего

- 29. Федеральный закон от 30 декабря 2015 г.

- 30. До:Каждый УЦ после прохождения аккредитации сам выпускал

- 31. После:УЦ запрещено самостоятельно генерировать «самоподписанные» сертификатыне важно,

- 32. Вопросы к лекцииДля каких целей формируется МАС?В

- 33. Скачать презентанцию

MAC - message authentication code (аналог имитовставки)МАС - средство обеспечения имитозащиты в протоколах аутентификации сообщений с доверяющими друг другу участниками — специальный набор символов, который добавляется к сообщению и предназначен для

Слайды и текст этой презентации

Слайд 1 КОДЫ АУТЕНТИЧНОСТИ СООБЩЕНИЙ (МАС) Электронная подпись. Основные определения. обзор ФЗ N63

от 06.04.2011

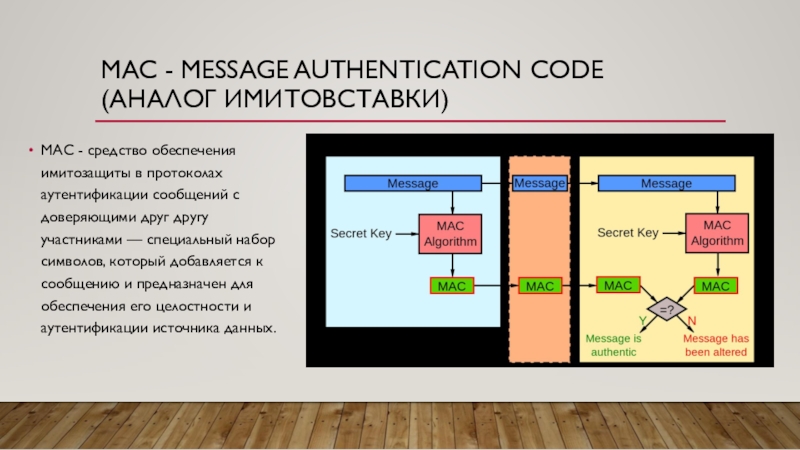

Слайд 2MAC - message authentication code (аналог имитовставки)

МАС - средство обеспечения

имитозащиты в протоколах аутентификации сообщений с доверяющими друг другу участниками

— специальный набор символов, который добавляется к сообщению и предназначен для обеспечения его целостности и аутентификации источника данных.Слайд 3Код аутентичности сообщения (MAC)

Код аутентичности сообщения, или MAC, — это

функция, которая принимает на вход два аргумента (ключ К фиксированной

длины и сообщение произвольной длины) и выдает значение фиксированной длины. Функцию вычисления MAC будем обозначать как MAC(К,m). Для обеспечен аутентификации сообщения пользователь А отсылает не только сообщение m, но и код аутентичности этого сообщения МАС(К, т).МАС используется только для аутентификации и не обеспечивает конфиденциальность данных!

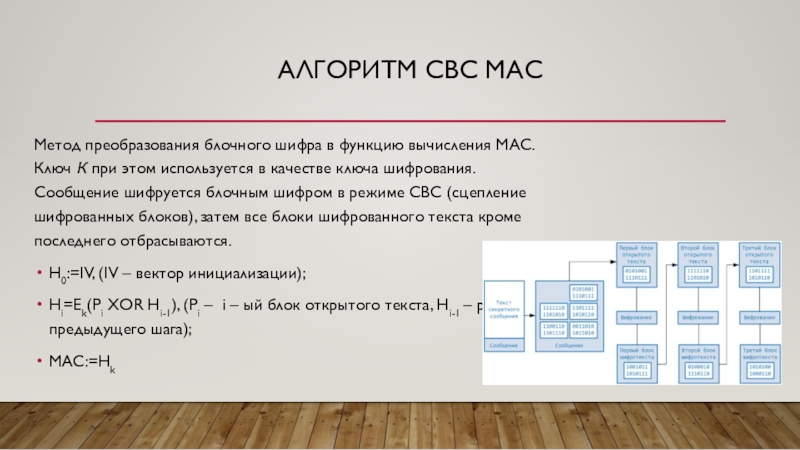

Слайд 4Алгоритм свс мас

Метод преобразования блочного шифра в функцию вычисления MAC.

Ключ К при этом используется в качестве ключа шифрования. Сообщение

шифруется блочным шифром в режиме СВС (сцепление шифрованных блоков), затем все блоки шифрованного текста кроме последнего отбрасываются.H0:=IV, (IV – вектор инициализации);

Hi=Ek(Pi XOR Hi-1), (Pi – i – ый блок открытого текста, Hi-1 – результат предыдущего шага);

МАС:=Hk

Слайд 5Безопасность. Рекомендации.

Безопасность алгоритма СВС МАС зависит от криптостойкости соответствующего блочного

шифра.

Функцию СВС МАС нельзя применять к самому сообщению!

1. Создайте

строку s путем конкатенации значений l и m, где l — это длина сообщения т, представленного в формате фиксированной длины;2. Дополните строку s, чтобы ее длина стала кратной длине блока;

3. Примените функцию СВС-МАС к дополненной строке s;

4. Результатом применения функции СВС-МАС считайте последний блок шифрованного текста или часть этого блока.

Не используйте в качестве MAC промежуточные значения!

Слайд 6Преимущества СВС МАС

Использует тот же тип вычислений, что и режимы

работы блочных шифров;

Высокая скорость работы;

Высокая эффективность реализаций, особенно для аппаратных

систем.Слайд 7Алгоритм НМАС

(hash-based message authentication cod)

HMAC - код проверки подлинности сообщений,

использующий односторонние хеш-функции, один из механизмов проверки целостности информации, позволяющий

гарантировать то, что данные, передаваемые или хранящиеся в ненадёжной среде, не были изменены посторонними лицами (атака типа «man in the middle»).Слайд 8Последовательность действий при формировании НМАС

Отправитель формирует хэш-функцию сообщения и добавляет

ее к сообщению вместе с симметричным ключом.

Генерируется значение МАС.

Отправитель отправляет

получателю сообщение и значение МАС.Получатель добавляет свою копию симметричного ключа к полученному сообщению и генерирует свое собственное значение МАС.

Получатель сравнивает два значения МАС. Если они совпадают, сообщение не было изменено.

Слайд 11Понятие электронной подписи

Электронная подпись предназначена для идентификации лица, подписавшего электронный документ, и

является полноценной заменой собственноручной подписи в случаях, предусмотренных законом.

Слайд 12Функции электронной подписи

Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении

документа подпись станет недействительной, потому что вычислена она на основании

исходного состояния документа и соответствует лишь ему.Защиту от изменений (подделки) документа: гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он может доказать своё авторство подписи под документом. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и другие.

Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он не может отказаться от своей подписи под документом.

Слайд 13Федеральный закон

от 06.04.2011 N 63-ФЗ

(ред. от 28.06.2014)

(с

изм. и доп., вступ. в силу с 30.12.2015, 31.12.2017 от

23.06.2016)«Об электронной подписи»

Слайд 14Сфера действия

ФЗ N 63 от 06.04.2011

Регулирует отношения в

области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных

и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий, в том числе в случаях, установленных другими федеральными законами.Приказ Федеральной службы безопасности Российской Федерации от 27 декабря 2011 г. N 795 "Об утверждении Требований к форме квалифицированного сертификата ключа проверки электронной подписи”

Приказ Федеральной службы безопасности Российской Федерации от 27 декабря 2011 г. N 796 "Об утверждении Требований к средствам электронной подписи и Требований к средствам удостоверяющего центра"

Слайд 15Основные понятия ФЗ N 63 от 06.04.2011

Электронная подпись -

информация в электронной форме, которая присоединена к другой информации в

электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию;Сертификат электронной подписи – документ, который подтверждает принадлежность открытого ключа (ключа проверки) ЭП владельцу сертификата. Выдаются сертификаты удостоверяющими центрами (УЦ) или их доверенными представителями.

Закрытый ключ электронной подписи (ключ ЭП) позволяет генерировать электронную подпись и подписывать электронный документ. Владелец сертификат обязан в тайне хранить свой закрытый ключ.

Открытый ключ электронной подписи (ключ проверки ЭП) однозначно связан с закрытым ключом ЭП и предназначен для проверки подлинности ЭП.

Слайд 16Основные понятия ФЗ N 63 от 06.04.2011

Удостоверяющий центр -

юридическое лицо, индивидуальный предприниматель либо государственный орган или орган местного

самоуправления, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные настоящим Федеральным законом (в ред. Федерального закона от 30.12.2015 N 445-ФЗ).Аккредитация удостоверяющего центра - признание уполномоченным федеральным органом соответствия удостоверяющего центра требованиям настоящего Федерального закона;

Средства электронной подписи - криптографические средства, используемые для создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи;

Средства удостоверяющего центра - программные и (или) аппаратные средства, используемые для реализации функций удостоверяющего центра.

Слайд 19Простая электронная подпись

Простой электронной подписью является электронная подпись, которая посредством

использования кодов, паролей или иных средств подтверждает факт формирования электронной

подписи определенным лицом.Простая электронная подпись — это подпись, которая является самой доступной из всех видов электронной подписи и формируется посредством схемы "логин-пароль" или использования одноразового пароля. Простая электронная подпись позволяет установить только личность лица, подписавшего документ, но не факт изменения содержимого документа после его подписания, что значительно ограничивает сферу ее использования.

Использование простой электронной подписи для подписания электронных документов, содержащих сведения, составляющие государственную тайну не допускается.

Слайд 20Простая электронная подпись

Для признания электронного документа подписанным с помощью простой

электронной подписи достаточно пройти регистрацию в соответствии с правилами какого

либо информационного сообщества.Простая электронная подпись может использоваться для подписания электронных обращений, направляемых в органы государственной власти, органы местного самоуправления, если действующим законодательством не будет установлено иное.

Простая электронная подпись - это наиболее экономичный вариант определения лица, подписывающего информацию, так как она не требует наличия специальных технических средств электронной подписи, обращения в удостоверяющий центр и др., поэтому ее использование в обороте электронных документов корпоративной информационной системы будет оправдано.

Слайд 21Усиленная неквалифицированная электронная подпись

Усиленную неквалифицированную электронную подпись получают

в результате криптографического преобразования информации с использованием закрытого ключа подписи.

Данная ЭП позволяет определить лицо, подписавшее электронный документ, и обнаружить факт внесения изменений после подписания электронных документов.Ее выдают неаккредитованные центры!!!

Для использования усиленной электронной подписи ее владелец получает два ключа. Ключ электронной подписи (закрытый ключ) служит для создания электронной подписи документа и, как правило, хранится на обособленном носителе. Одним из распространенных носителей ключа электронной подписи является токен (USB-ключи E-token, Rutoken). Он представляет собой компактное мобильное USB-устройство, на котором хранится подпись. Токен имеет защищенную область памяти, и получить доступ к ней для использования электронной подписи может только владелец электронной подписи, знающий код доступа к токену. Этим обеспечивается подтверждение того, что документ подписан конкретным лицом.

Слайд 22Усиленная квалифицированная электронная подпись

Квалифицированная усиленная обладает всеми свойствами

неквалифицированной, но дополнительно имеет ключ проверки. Он указывается в сертификате,

который выдается удостоверяющим центром, аккредитованным в Минкомсвязи. Для проверки достоверности используются средства, получившие подтверждение в соответствии федеральным требованиям, что говорит о большей защищенности подписи данного вида. Приказ ФСБ РФ от 27.12.2011 № 795 устанавливает форму квалифицированного сертификата ключа.Ее выдают аккредитованные центры!!!

Слайд 23Признание квалифицированной электронной подписи

Квалифицированный сертификат создан и выдан аккредитованным удостоверяющим

центром, аккредитация которого действительна на день выдачи указанного сертификата;

Квалифицированный сертификат

действителен на момент подписания электронного документа; Имеется положительный результат проверки принадлежности владельцу квалифицированного сертификата подписи и подтверждено отсутствие изменений, внесенных в этот документ после его подписания.

Слайд 24Электронная отчетность для контролирующих органов

Современный подход к сдаче отчетности через

интернет состоит в том, что клиент может выбрать любой удобный

для себя способ: отдельное ПО, продукты семейства 1C, порталы ФНС, ФСС. Основа этой услуги –сертификат электронной подписи, который должен быть выпущен надежным удостоверяющим центром, метод же отправки не имеет решающего значения. Такая подпись нужна для придания документам юридической значимости.Слайд 25Принципы использования электронной подписи

Электронный документ, подписанный простой или усиленной неквалифицированной

ЭП, признается равнозначным документу на бумажном носителе, а подписанный усиленной

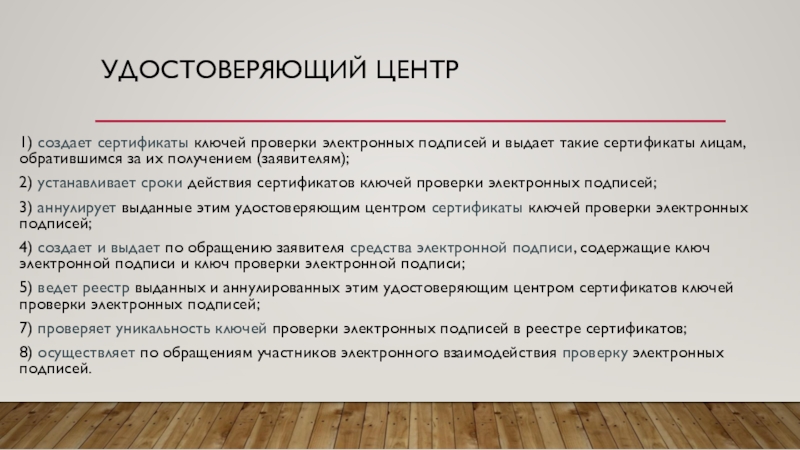

квалифицированной подписью является аналогом собственноручной подписи и печати на бумажном документе.Слайд 26Удостоверяющий центр

1) создает сертификаты ключей проверки электронных подписей и выдает

такие сертификаты лицам, обратившимся за их получением (заявителям);

2) устанавливает сроки

действия сертификатов ключей проверки электронных подписей;3) аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки электронных подписей;

4) создает и выдает по обращению заявителя средства электронной подписи, содержащие ключ электронной подписи и ключ проверки электронной подписи;

5) ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов ключей проверки электронных подписей;

7) проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

8) осуществляет по обращениям участников электронного взаимодействия проверку электронных подписей.

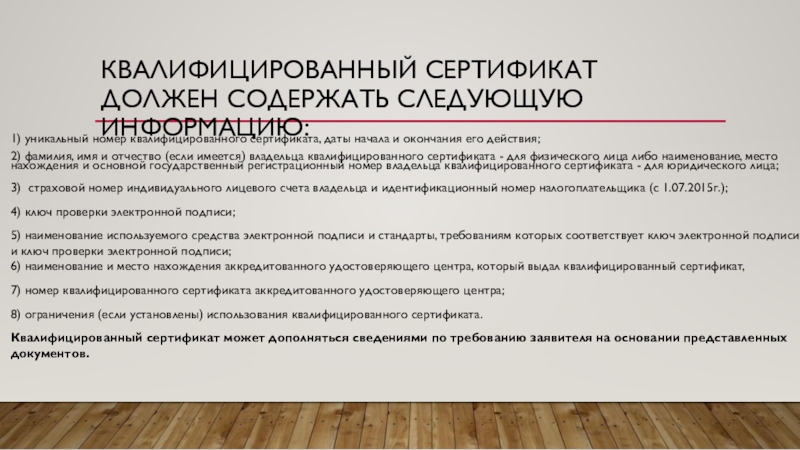

Слайд 27Квалифицированный сертификат должен содержать следующую информацию:

1) уникальный номер квалифицированного сертификата,

даты начала и окончания его действия;

2) фамилия, имя и отчество

(если имеется) владельца квалифицированного сертификата - для физического лица либо наименование, место нахождения и основной государственный регистрационный номер владельца квалифицированного сертификата - для юридического лица;3) страховой номер индивидуального лицевого счета владельца и идентификационный номер налогоплательщика (с 1.07.2015г.);

4) ключ проверки электронной подписи;

5) наименование используемого средства электронной подписи и стандарты, требованиям которых соответствует ключ электронной подписи и ключ проверки электронной подписи; 6) наименование и место нахождения аккредитованного удостоверяющего центра, который выдал квалифицированный сертификат,

7) номер квалифицированного сертификата аккредитованного удостоверяющего центра;

8) ограничения (если установлены) использования квалифицированного сертификата.

Квалифицированный сертификат может дополняться сведениями по требованию заявителя на основании представленных документов.

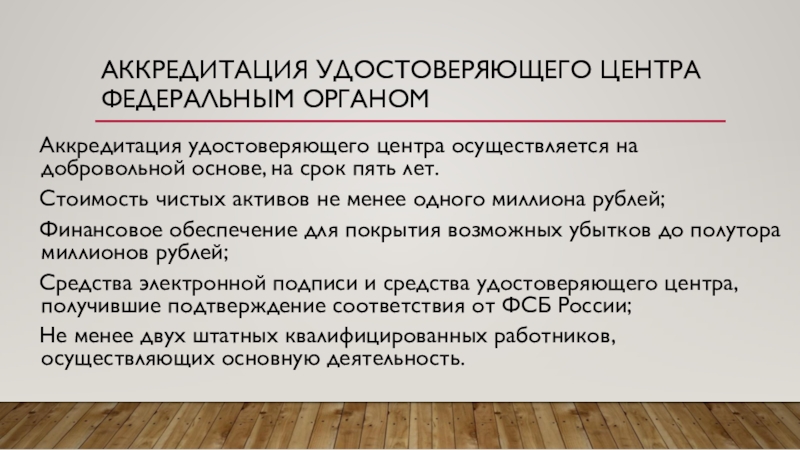

Слайд 28Аккредитация удостоверяющего центра федеральным органом

Аккредитация удостоверяющего центра осуществляется на

добровольной основе, на срок пять лет.

Стоимость чистых активов не

менее одного миллиона рублей;Финансовое обеспечение для покрытия возможных убытков до полутора миллионов рублей;

Средства электронной подписи и средства удостоверяющего центра, получившие подтверждение соответствия от ФСБ России;

Не менее двух штатных квалифицированных работников, осуществляющих основную деятельность.

Слайд 29Федеральный закон от 30 декабря 2015 г. N 445-ФЗ "О

внесении изменений в Федеральный закон "Об электронной подписи"

Слайд 30До:

Каждый УЦ после прохождения аккредитации сам выпускал для себя ключевую

пару (открытый и закрытый ключи УЦ) и сертификат проверки ключа

электронной подписи. Основной особенностью сертификата было то, что он был выпущен самим УЦ и подписан его подписью (такой вариант сертификата называется «самоподписанный»). Далее этот сертификат предоставлялся оператору Головного удостоверяющего центра Российской федерации, где, данный самоподписанный сертификат включался в доверенные и ГУЦ публиковался на портале ГУЦ как доверенный.Слайд 31После:

УЦ запрещено самостоятельно генерировать «самоподписанные» сертификаты

не важно, кем выдан сертификат

вашего ключа ЭП, так как все сертификаты проверки ключа ЭП

позволяют построить цепочки сертификатов до Головного Удостоверяющего центра. И все что остается пользователю – иметь в доверенных только сертификат ГУЦВедомствам издателям сертификатов теперь ЗАПРЕЩЕНО вносить в сертификаты дополнительные поля и требования их обязательности

Увеличена ответственность УЦ за причинение убытков третьим лицам, уточнены требования к срокам публикации списков отозванных сертификатов и их доступности в сети Интернет

Слайд 32Вопросы к лекции

Для каких целей формируется МАС?

В чем основное различие

при формирование МАС и хэш-функции?

Изучить ФЗ №63 и перечислить обязанности

аккредитованного удостоверяющего центра при выдаче квалифицированного сертификата. Подготовить перечень аккредитованных удостоверяющих центров в г. Саратов на сегодняшнюю дату.