Разделы презентаций

- Разное

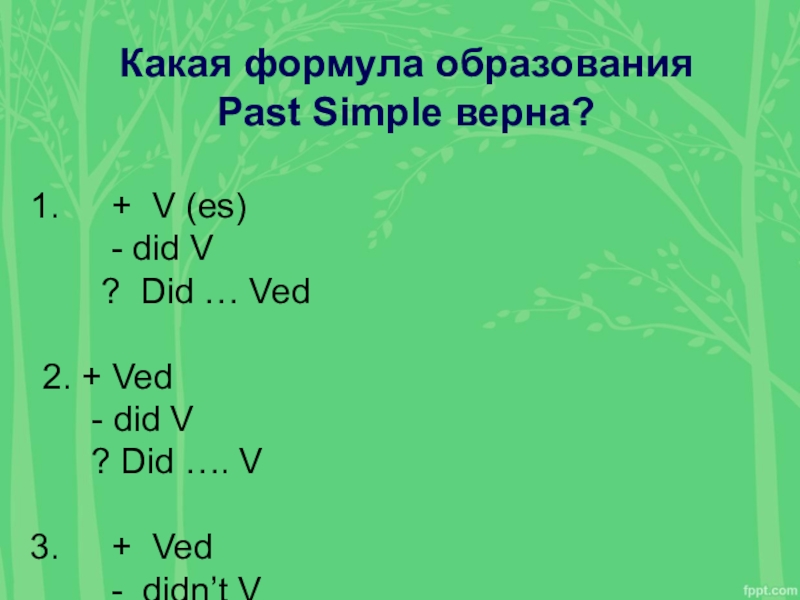

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Операционные системы : Безопасность _ОС

Содержание

- 1. Операционные системы : Безопасность _ОС

- 2. Пример вирусной атаки с использованием средств операционной системы

- 3. В.А.Серков "Операционные системы" 7

- 4. В.А.Серков "Операционные системы" 7

- 5. В.А.Серков "Операционные системы" 7

- 6. В.А.Серков "Операционные системы" 7

- 7. В.А.Серков "Операционные системы" 7

- 8. В.А.Серков "Операционные системы" 7

- 9. Угрозы безопасности операционных систем

- 10. В.А.Серков "Операционные системы" 7 По типу реализованной злоумышленником

- 11. В.А.Серков "Операционные системы" 7Классификация по принципу оказываемого

- 12. В.А.Серков "Операционные системы" 7Классификация по характеру воздействия

- 13. В.А.Серков "Операционные системы" 7Классификация по цели, осуществляемой

- 14. Идентификация и аутентификация

- 15. В.А.Серков "Операционные системы" 7 Идентификация субъекта доступа заключается

- 16. В.А.Серков "Операционные системы" 7Аутентификация с помощью пароля

- 17. В.А.Серков "Операционные системы" 7 В процедуре генерации образа

- 18. В.А.Серков "Операционные системы" 7Методы подбора паролей 1. Тотальный

- 19. В.А.Серков "Операционные системы" 7Аутентификация с помощью внешних

- 20. В.А.Серков "Операционные системы" 7Аутентификация с помощью биометрических

- 21. Разграничение доступа к объектам ОС

- 22. В.А.Серков "Операционные системы" 7Объект доступа Любой элемент

- 23. В.А.Серков "Операционные системы" 7Метод доступа Методом доступа

- 24. В.А.Серков "Операционные системы" 7Субъект доступа Любая сущность,

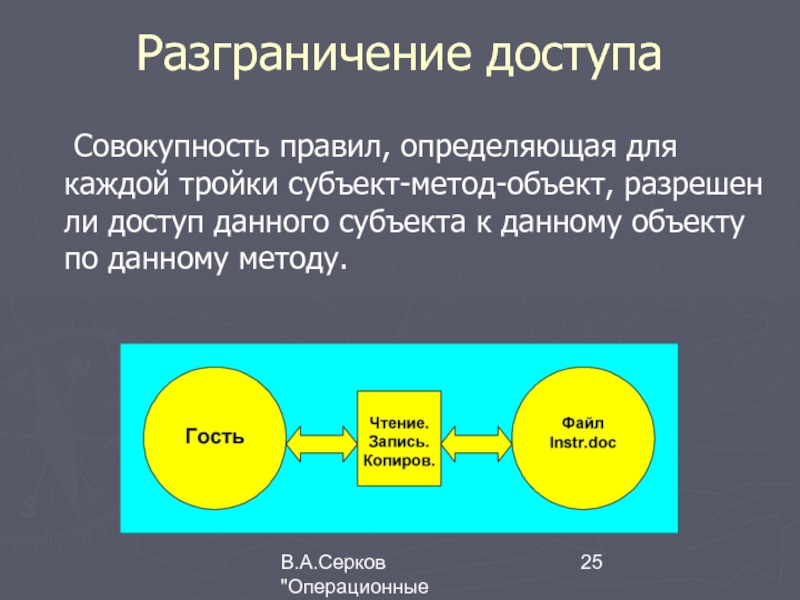

- 25. В.А.Серков "Операционные системы" 7Разграничение доступа Совокупность правил,

- 26. Модели разграничения доступа

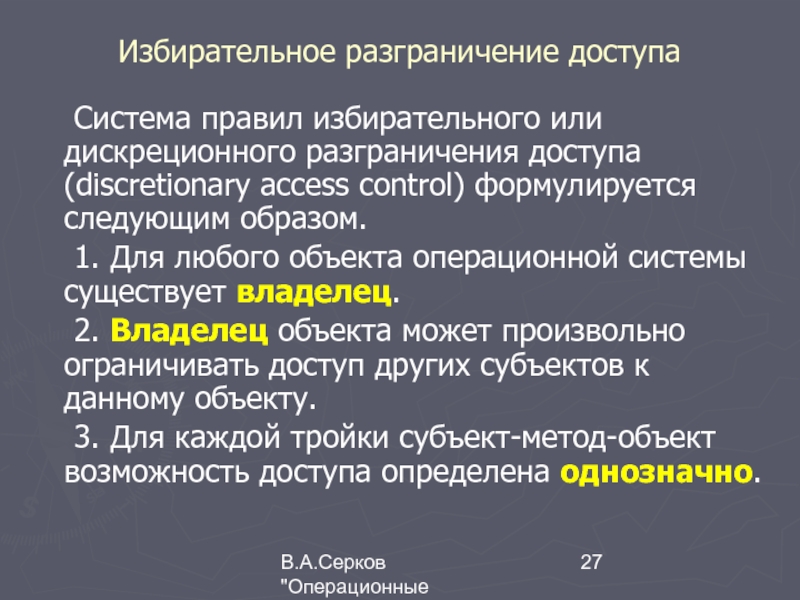

- 27. В.А.Серков "Операционные системы" 7Избирательное разграничение доступа Система

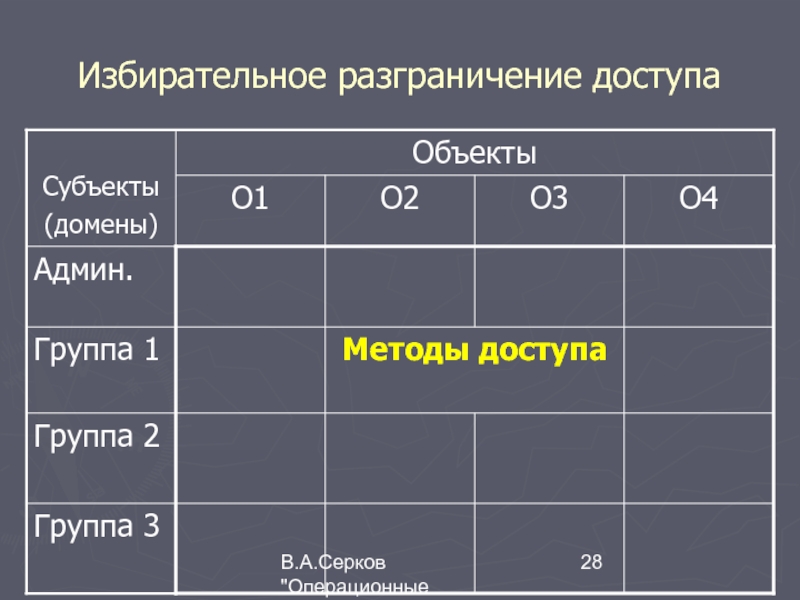

- 28. В.А.Серков "Операционные системы" 7Избирательное разграничение доступа

- 29. В.А.Серков "Операционные системы" 7Избирательное разграничение доступа При

- 30. В.А.Серков "Операционные системы" 7Изолированная программная среда Правила

- 31. В.А.Серков "Операционные системы" 7Изолированная программная среда Изолированная

- 32. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа без

- 33. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа без

- 34. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа без

- 35. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа без

- 36. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа с

- 37. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа с

- 38. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа с

- 39. В.А.Серков "Операционные системы" 7Полномочное разграничение доступа с

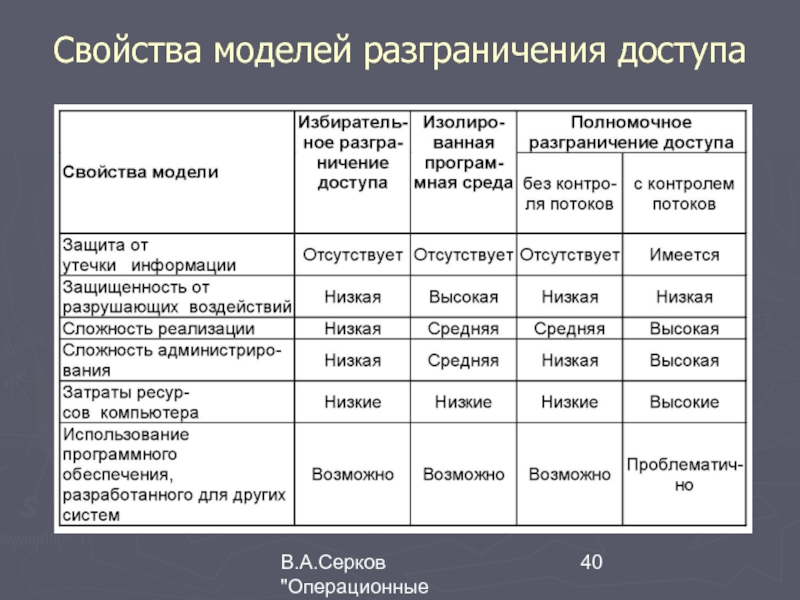

- 40. В.А.Серков "Операционные системы" 7Свойства моделей разграничения доступа

- 41. В.А.Серков "Операционные системы" 7 Если для организации чрезвычайно

- 42. Аудит

- 43. В.А.Серков "Операционные системы" 7 Процедура аудита применительно к

- 44. В.А.Серков "Операционные системы" 7 Подсистема аудита операционной системы

- 45. В.А.Серков "Операционные системы" 7 Для обеспечения надежной защиты

- 46. Скачать презентанцию

Пример вирусной атаки с использованием средств операционной системы

Слайды и текст этой презентации

Слайд 10В.А.Серков "Операционные системы" 7

По типу реализованной злоумышленником уязвимости

1. Ошибки

Слайд 11В.А.Серков "Операционные системы" 7

Классификация по принципу оказываемого на операционную систему

воздействия

1. Использование легальных каналов доступа к информации - доступ

к файлу со стороны пользователя, не имеющего права на его чтение. Данная ситуация возможна при неправильной установке прав доступа пользователей. То есть, в том случае, если пользователь получает права, которых, согласно политике безопасности иметь не должен.

2. Использование скрытых каналов доступа к информации - ситуация возможна, когда злоумышленник использует недокументированные возможности операционной системы.

3. Создание новых каналов получения информации - использование специализированного ПО, заранее установленного в систему.

Слайд 12В.А.Серков "Операционные системы" 7

Классификация по характеру воздействия на операционную систему

1.

Пассивное воздействие - наблюдение атакующего за процессами, происходящими в системе. 2.

Активное воздействие - непосредственное воздействие злоумышленника на процессы, происходящие в операционной системе (удаление файлов, изменение прав доступа и т.д.).Слайд 13В.А.Серков "Операционные системы" 7

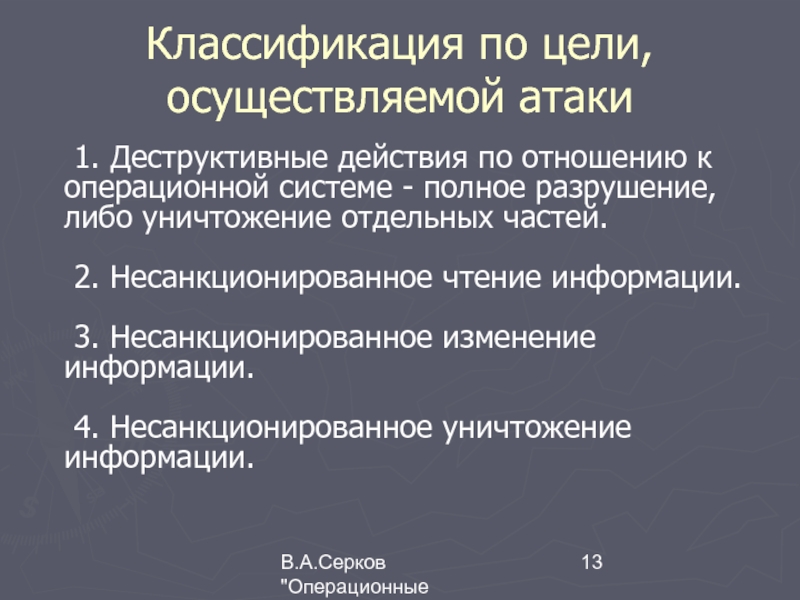

Классификация по цели, осуществляемой атаки

1. Деструктивные действия

по отношению к операционной системе - полное разрушение, либо уничтожение

отдельных частей. 2. Несанкционированное чтение информации. 3. Несанкционированное изменение информации. 4. Несанкционированное уничтожение информации.Слайд 15В.А.Серков "Операционные системы" 7

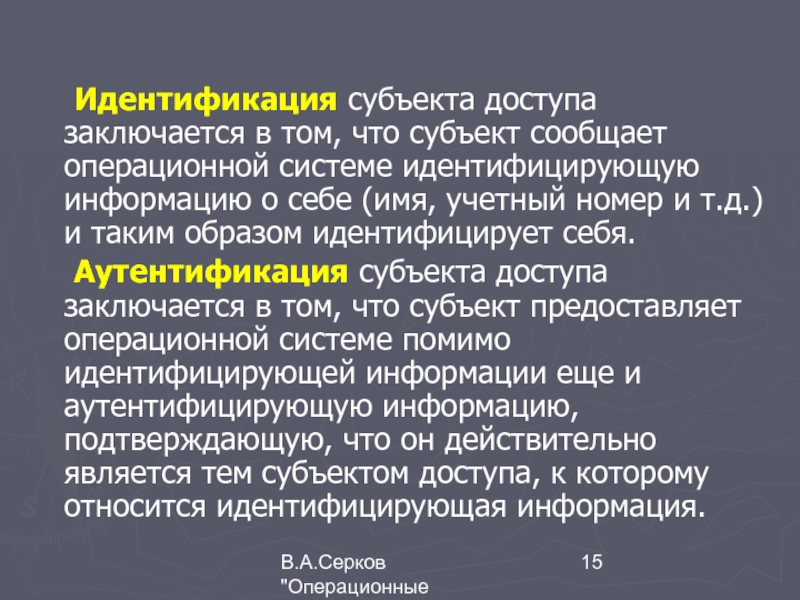

Идентификация субъекта доступа заключается в том, что

субъект сообщает операционной системе идентифицирующую информацию о себе (имя, учетный

номер и т.д.) и таким образом идентифицирует себя.Аутентификация субъекта доступа заключается в том, что субъект предоставляет операционной системе помимо идентифицирующей информации еще и аутентифицирующую информацию, подтверждающую, что он действительно является тем субъектом доступа, к которому относится идентифицирующая информация.

Слайд 16В.А.Серков "Операционные системы" 7

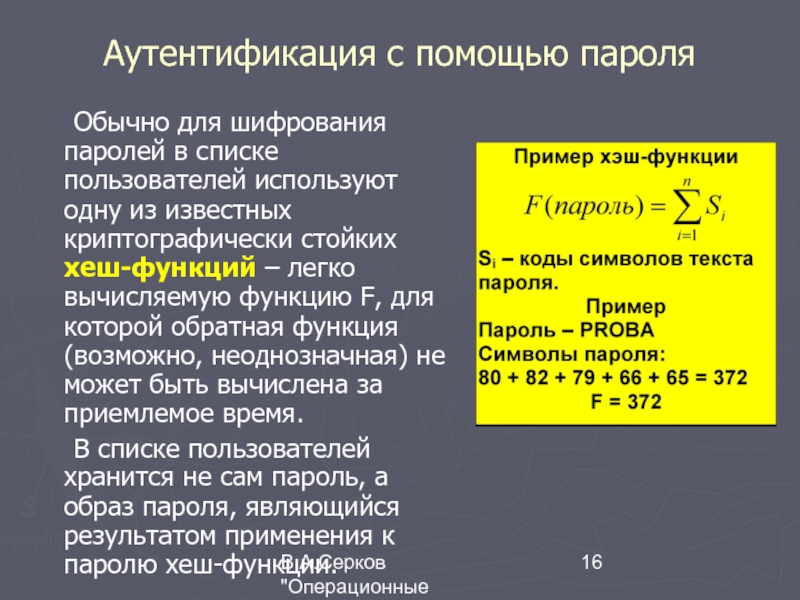

Аутентификация с помощью пароля

Обычно для шифрования

паролей в списке пользователей используют одну из известных криптографически стойких

хеш-функций – легко вычисляемую функцию F, для которой обратная функция (возможно, неоднозначная) не может быть вычислена за приемлемое время.В списке пользователей хранится не сам пароль, а образ пароля, являющийся результатом применения к паролю хеш-функции.

Слайд 17В.А.Серков "Операционные системы" 7

В процедуре генерации образа пароля обязательно должен

участвовать маркант - число или строка, генерируемая случайным образом и

хранящаяся в открытом виде вместе с образом пароля. Это необходимо для того, чтобы одинаковым паролям соответствовали разные образыСлайд 18В.А.Серков "Операционные системы" 7

Методы подбора паролей

1. Тотальный перебор.

2. Тотальный перебор,

оптимизированный по статистике встречаемости символов.

3. Тотальный перебор. оптимизированный с помощью

словарей.4. Подбор пароля с использованием знаний о пользователе.

5. Подбор образа пароля.

Слайд 19В.А.Серков "Операционные системы" 7

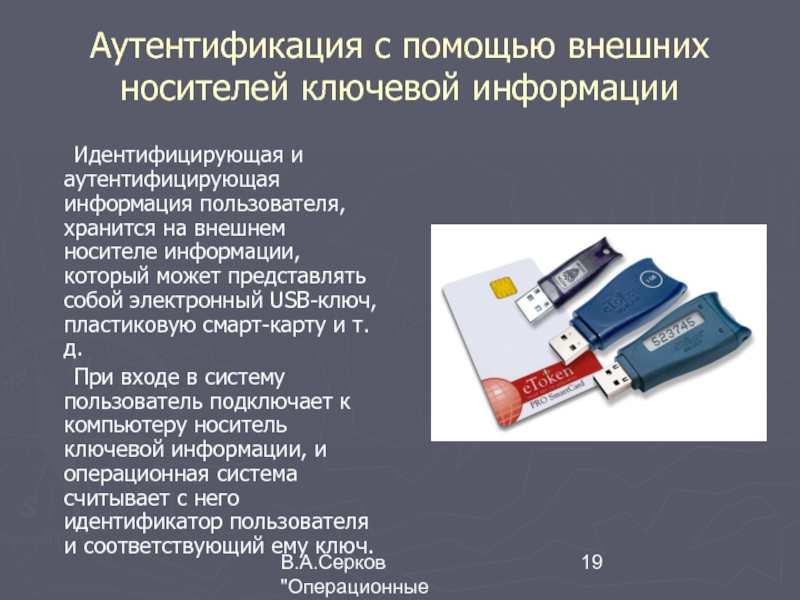

Аутентификация с помощью внешних носителей ключевой информации

Идентифицирующая

и аутентифицирующая информация пользователя, хранится на внешнем носителе информации, который

может представлять собой электронный USB-ключ, пластиковую смарт-карту и т.д.При входе в систему пользователь подключает к компьютеру носитель ключевой информации, и операционная система считывает с него идентификатор пользователя и соответствующий ему ключ.

Слайд 20В.А.Серков "Операционные системы" 7

Аутентификация с помощью биометрических характеристик пользователей

Каждый

человек обладает своим неповторимым набором биометрических характеристик, к которым относятся:

-

отпечатки пальцев, - рисунок сетчатки,

- рукописный и клавиатурный почерк и т.д.

Эти характеристики могут быть использованы для аутентификации пользователя.

Слайд 22В.А.Серков "Операционные системы" 7

Объект доступа

Любой элемент операционной системы, доступ

к которому пользователей и других субъектов доступа может быть произвольно

ограничен.Если правила, ограничивающие доступ субъектов к некоторому элементу операционной системы, определены жестко и не допускают изменения с течением времени, этот элемент операционной системы мы не будем считать объектом.

Слайд 23В.А.Серков "Операционные системы" 7

Метод доступа

Методом доступа к объекту называется

операция, определенная для некоторого объекта. Например, для файлов могут быть

определены методы доступа "чтение", "запись" и "добавление" (дописывание информации в конец файла).Слайд 24В.А.Серков "Операционные системы" 7

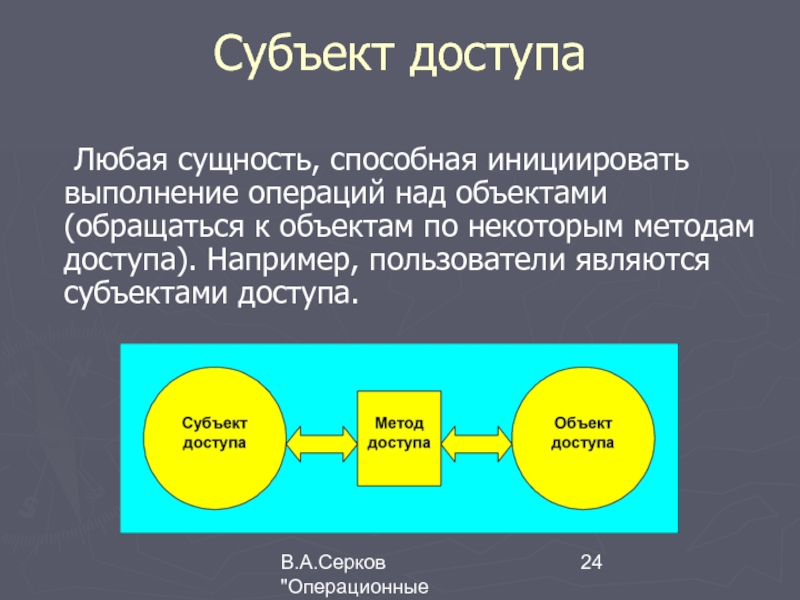

Субъект доступа

Любая сущность, способная инициировать выполнение

операций над объектами (обращаться к объектам по некоторым методам доступа).

Например, пользователи являются субъектами доступа.Слайд 25В.А.Серков "Операционные системы" 7

Разграничение доступа

Совокупность правил, определяющая для каждой

тройки субъект-метод-объект, разрешен ли доступ данного субъекта к данному объекту

по данному методу.Слайд 27В.А.Серков "Операционные системы" 7

Избирательное разграничение доступа

Система правил избирательного или

дискреционного разграничения доступа (discretionary access control) формулируется следующим образом.

1. Для

любого объекта операционной системы существует владелец.2. Владелец объекта может произвольно ограничивать доступ других субъектов к данному объекту.

3. Для каждой тройки субъект-метод-объект возможность доступа определена однозначно.

Слайд 29В.А.Серков "Операционные системы" 7

Избирательное разграничение доступа

При создании нового объекта

владелец объекта должен определить права доступа различных субъектов к этому

объекту. Если владелец объекта не сделал этого, то либо новому объекту назначаются атрибуты защиты по умолчанию, либо новый объект наследует атрибуты защиты от родительского объекта (каталога, контейнера и т.д.).Избирательное разграничение доступа является наиболее распространенным механизмом разграничения доступа. Это обусловлено сравнительной простотой реализации этой модели.

Слайд 30В.А.Серков "Операционные системы" 7

Изолированная программная среда

Правила разграничения доступа формулируются

следующим образом.

1. Для любого объекта операционной системы существует владелец.

2. Владелец объекта

может произвольно ограничивать доступ других субъектов к данному объекту.3. Для каждой четверки

субъект-метод-процесс-объект

возможность доступа определена однозначно.

4. Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу.

5. Для каждого субъекта определен список программ, которые этот субъект может запускать.

Слайд 31В.А.Серков "Операционные системы" 7

Изолированная программная среда

Изолированная программная среда существенно

повышает защищенность операционной системы от разрушающих программных воздействий, включая программные

закладки и компьютерные вирусы.Кроме того, при использовании данной модели повышается защищенность целостности данных, хранящихся в системе.

Слайд 32В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа без контроля информационных потоков

1. Для любого объекта операционной системы существует владелец.

2. Владелец объекта может произвольно

ограничивать доступ других субъектов к данному объекту.3. Для каждой тройки субъект-метод-объект возможность доступа определена однозначно.

4. Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность удалить любой объект.

Слайд 33В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа без контроля информационных потоков

5. В множестве объектов доступа операционной системы выделяется подмножество объектов полномочного

разграничения доступа. Каждый объект полномочного разграничения доступа имеет гриф секретности (ГСО). Чем выше числовое значение грифа секретности, тем секретнее объект. Нулевое значение грифа секретности означает, что объект несекретен.

Если объект не является объектом полномочного разграничения доступа или если объект несекретен, администратор может обратиться к нему по любому методу, как и в предыдущей модели разграничения доступа.

Слайд 34В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа без контроля информационных потоков

6. Каждый субъект доступа имеет уровень допуска (УДС). Чем выше числовое

значение уровня допуска, тем больший допуск имеет субъект. Нулевое значение уровня допуска означает, что субъект не имеет допуска.

Обычно ненулевое значение допуска назначается только субъектам-пользователям и не назначается субъектам, от имени которых выполняются системные процессы.

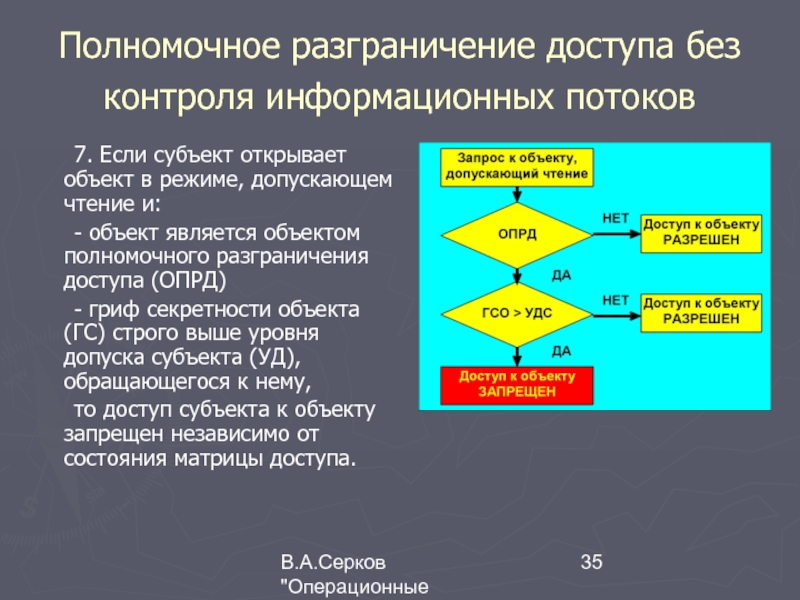

Слайд 35В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа без контроля информационных потоков

7. Если субъект открывает объект в режиме, допускающем чтение и:

- объект

является объектом полномочного разграничения доступа (ОПРД)- гриф секретности объекта (ГС) строго выше уровня допуска субъекта (УД), обращающегося к нему,

то доступ субъекта к объекту запрещен независимо от состояния матрицы доступа.

Слайд 36В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа с контролем информационных потоков

1, 2 - аналогичны полномочному разграничению доступа без контроля информационных

потоков.3. Для каждой четверки субъект-объект-метод-процесс возможность доступа определена однозначно в каждый момент времени.

При изменении состояния процесса со временем возможность предоставления доступа также может измениться, т.е. если в некоторый момент времени к некоторому объекту разрешен доступ некоторого субъекта посредством некоторого процесса, это не означает, что в другой момент времени доступ тоже будет разрешен.

Вместе с тем в каждый момент времени возможность доступа определена однозначно - никаких случайных величин здесь нет. Поскольку права процесса на доступ к объекту меняются с течением времени, они должны проверяться не только при открытии объекта, но и перед выполнением над объектом таких операций, как чтение и запись.

Слайд 37В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа с контролем информационных потоков

4, 5, 6, 7 аналогичны полномочному разграничению доступа без контроля

информационных потоков.8. Каждый процесс операционной системы имеет уровень конфиденциальности (УКП), равный максимуму из грифов секретности объектов, открытых процессом на протяжении своего существования.

Уровень конфиденциальности фактически представляет собой гриф секретности информации, хранящейся в оперативной памяти процесса.

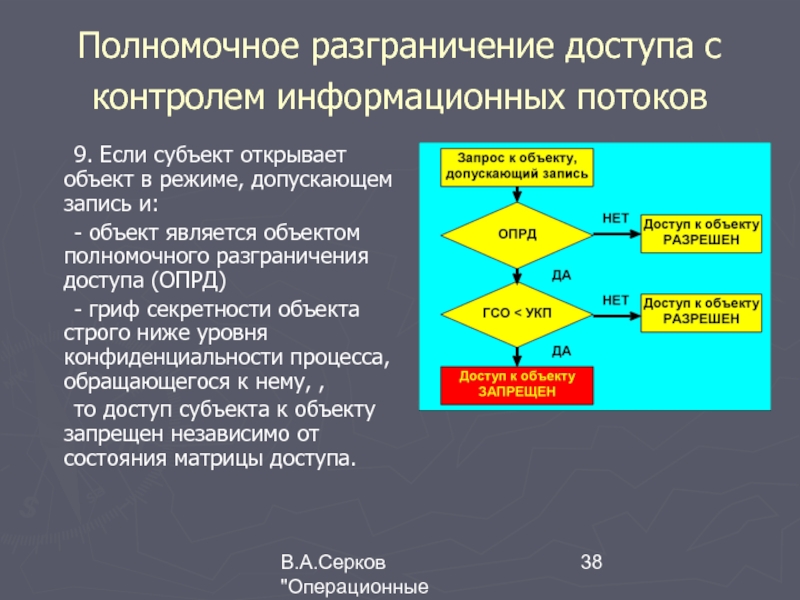

Слайд 38В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа с контролем информационных потоков

9. Если субъект открывает объект в режиме, допускающем запись и:

- объект

является объектом полномочного разграничения доступа (ОПРД)- гриф секретности объекта строго ниже уровня конфиденциальности процесса, обращающегося к нему, ,

то доступ субъекта к объекту запрещен независимо от состояния матрицы доступа.

Слайд 39В.А.Серков "Операционные системы" 7

Полномочное разграничение доступа с контролем информационных потоков

10. Понизить

гриф секретности объекта полномочного разграничения доступа может только субъект, который:

- имеет

доступ к объекту согласно правилу 7;- обладает специальной привилегией, позволяющей ему понижать грифы секретности объектов.

При использовании данной модели разграничения доступа существенно страдает производительность операционной системы, поскольку права доступа к объекту должны проверяться не только при открытии объекта, но и при каждой операции чтения/записи.

Слайд 41В.А.Серков "Операционные системы" 7

Если для организации чрезвычайно важно обеспечение защищенности

системы от несанкционированной утечки информации, без полномочного разграничения доступа с

контролем информационных потоков просто не обойтись.В остальных ситуациях применение этой модели нецелесообразно из-за резкого ухудшения эксплуатационных качеств операционной системы.

Что касается изолированной программной среды, то ее целесообразно использовать в случаях, когда очень важно обеспечивать целостность программ и данных операционной системы.

В остальных ситуациях простое избирательное разграничение доступа наиболее эффективно.

Слайд 43В.А.Серков "Операционные системы" 7

Процедура аудита применительно к операционным системам заключается

в регистрации в специальном журнале, называемом журналом аудита или журналом

безопасности, событий, которые могут представлять опасность для операционной системы.Пользователи системы, обладающие правом чтения этого журнала, называются аудиторами.

Слайд 44В.А.Серков "Операционные системы" 7

Подсистема аудита операционной системы должна удовлетворять следующим

требованиям:

1. Только сама операционная система может добавлять записи в журнал аудита.

2. Ни один субъект доступа, в том числе и сама операционная система, не имеет возможности редактировать или удалять отдельные записи в журнале аудита.

3. Только пользователи-аудиторы, обладающие соответствующей привилегией, могут просматривать журнал аудита.

4. Только пользователи-аудиторы могут очищать журнал аудита. После очистки журнала в него автоматически вносится запись о том, что журнал аудита был очищен, с указанием времени очистки журнала и имени пользователя, очистившего журнал. Операционная система должна поддерживать возможность сохранения журнала аудита перед очисткой в другом файле.

5. При переполнении журнала аудита операционная система аварийно завершает работу ("зависает"). После перезагрузки работать с системой могут только аудиторы. Операционная система переходит к обычному режиму работы только после очистки журнала аудита.

Слайд 45В.А.Серков "Операционные системы" 7

Для обеспечения надежной защиты операционной системы в

журнале аудита должны обязательно регистрироваться следующие события:

- попытки входа/выхода пользователей из

системы;- попытки изменения списка пользователей;

- попытки изменения политики безопасности, в том числе и политики аудита.

Окончательный выбор того, какие события должны регистрироваться в журнале аудита, а какие не должны, возлагается на аудиторов с учетом специфики обрабатываемой информации.