Слайд 1СД.Ф.03 - Информационная безопасность

Вопросы к государственному экзамену

Слайд 2Вопросы

1. Основные составляющие информационной безопасности.

Понятие информационной безопасности. Конфиденциальность, целостность,

доступность. Понятие угрозы. Виды «нарушителей». Анализ угроз информационной безопасности. Классификация

видов угроз информационной безопасности по различным признакам (по природе возникновения, степени преднамеренности и т.п.). Место информационной безопасности компьютерных систем в национальной безопасности страны.

2. Законодательный, административный и процедурный уровни информационной безопасности.

Законодательство в области защиты информации. Основные законы РФ и другие нормативно-правовые документы, регламентирующие деятельность организаций в области защиты информации в РФ. Стандарты и спецификации в области информационной безопасности. Политика безопасности, программа безопасности. Управление рисками. Процедурный уровень информационной безопасности: управление персоналом; физическая защита; поддержание работоспособности; реагирование на нарушения режима безопасности; планирование восстановительных работ.

3. Программно-технический уровень информационной безопасности.

Программно-аппаратная реализация современных защитных механизмов. Сервисы безопасности: идентификация и аутентификация. Управление доступом. Протоколирование и аудит. Шифрование. Контроль целостности. Анализ защищенности. Обеспечение отказоустойчивости. Обеспечение безопасного восстановления. Туннелирование, управление. Технологии межсетевых экранов. Примеры программно-технических средств обеспечения ИБ.

Слайд 3 Основные составляющие информационной безопасности

Вопрос 1.

Слайд 4Понятие информационной безопасности.

Конфиденциальность, целостность, доступность.

Понятие угрозы.

Виды «нарушителей».

Анализ угроз информационной безопасности.

Классификация

видов угроз информационной безопасности по различным признакам (по природе возникновения,

степени преднамеренности и т.п.).

Место информационной безопасности компьютерных систем в национальной безопасности страны

План ответа

Слайд 51.1. Понятие информационной безопасности

актуальность и значимость проблемы ИБ в деловой

и научных сферах;

понятие и виды информации, защищаемой законодательством РФ (государственная

тайна, конфиденциальная информация, персональные данные, личная и семейная тайна, служебная тайна, коммерческая тайна…);

определение понятия ИБ (Закон РФ «Об участии в международном информационном обмене», Доктрина информационной безопасности РФ);

цели защиты информации.

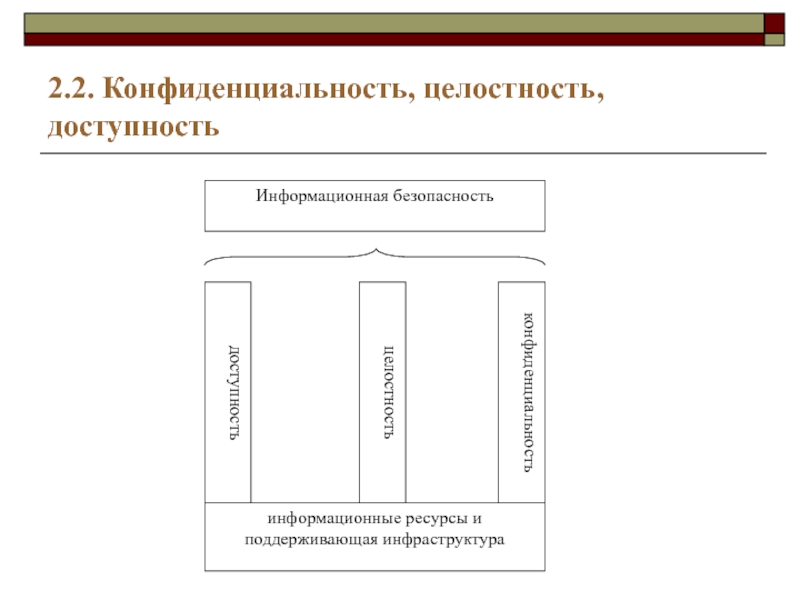

Слайд 62.2. Конфиденциальность, целостность, доступность

Слайд 72.2. Конфиденциальность, целостность, доступность

Доступность – это возможность за приемлемое время

получить требуемую информационную услугу.

Доступность информации – свойство системы, в которой

циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ к информации субъектов, имеющих на это надлежащие полномочия.

Смысл существования информационных систем – это предоставление определенных информационных услуг. Если это по каким-либо причинам становится невозможным, всем субъектам информационных отношений наносится ущерб. Например, системы управления (производственные, транспортные), системы предоставления информационных услуг (справочные, банковские).

Привести пример

Слайд 82.2. Конфиденциальность, целостность, доступность

Под целостностью подразумевается актуальность и непротиворечивость информации,

ее защищенность от разрушения и несанкционированного изменения.

Целостность информации – ее

существование в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию) .

Целостность оказывается важнейшим аспектом информационной безопасности в тех случаях, когда информация служит «руководством к действию». Рецептура лекарств, предписанные медицинские процедуры, набор и характеристики комплектующих изделий, ход технологического процесса – все это примеры информации, нарушение целостности которой может оказаться в буквальном смысле смертельным. Неприятно и искажение официальной информации, будь то текст закона или страница Web-сервера какой-либо правительственной организации.

Привести пример

Слайд 92.2. Конфиденциальность, целостность, доступность

Конфиденциальность – это защита от несанкционированного доступа

к информации.

Конфиденциальность информации – субъективно определяемая характеристика (свойство) информации, указывающая

на необходимость введения ограничений на круг субъектов, имеющих доступ к данной информации, и обеспечиваемая способностью информационной системы (среды) сохранять указанную информацию в тайне от субъектов, не имеющих полномочий на право доступа к ней.

Конфиденциальность предполагает сохранение прав на информацию, ее неразглашение (секретность) и неизменность во всех случаях, кроме правомочного использования

Привести пример

Слайд 101.3. Понятие угрозы

Основные понятия:

угроза,

источник угрозы безопасности,

фактор (уязвимость),

последствия,

атака,

злоумышленник.

Слайд 111.3. Понятие угрозы

Угроза безопасности информации:

- мера возможности возникновения... такого явления

или события, следствием которого могут быть нежелательные воздействия на информацию:

нарушение (или опасность нарушения) физической целостности, логической структуры, несанкционированная модификация (или опасность такой модификации) информации, несанкционированное получение (или опасность такого получения) информации, несанкционированное размножение информации;

- потенциально существующая опасность случайного или преднамеренного нарушения безопасности информации, обусловленная особенностями ее хранения и обработки;

- реальные или потенциальные возможные действия или условия, приводящие к овладению, хищению, искажению, изменению или уничтожению информации...

Угроза – это человек, вещь, событие или идея, которая представляет некоторую опасность для ценностей, нуждающихся в защите.

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

Слайд 121.3. Понятие угрозы

Угрозы безопасности информации в современных информационных системах обусловлены:

-

случайными и преднамеренными разрушающими и искажающими воздействиями внешней среды;

- степенью

надежности функционирования средств обработки информации;

- преднамеренными корыстными воздействиями несанкционированных пользователей, целью которых является хищение, разглашение, уничтожение, разрушение, несанкционированная модификация и использование обрабатываемой информации;

- непреднамеренными, случайными действиями обслуживающего персонала и др.

Источник угрозы безопасности – это потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности

Слайд 131.4. Виды «нарушителей»

Нарушитель безопасности информации – физическое лицо, случайно или

преднамеренно совершающее действия, следствием которых является нарушение безопасности информации при

ее обработке техническими средствами.

Нарушитель – это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Злоумышленник – нарушитель, намеренно идущий на нарушение из корыстных побуждений.

Слайд 141.4. Виды «нарушителей»

По отношению к информационной системе нарушители могут быть

внутренними (из числа персонала системы) или внешними (посторонними лицами).

Основные мотивы

нарушений: безответственность, самоутверждение и корыстный интерес.

Классификация нарушителей: по уровню знаний об ИС, по уровню возможностей, по времени действия, по месту действия.

Слайд 151.5. Анализ угроз ИБ

Основные пути реализации угроз:

агентурные источники в органах

управления и защиты информации;

вербовка должностных лиц органов управления, организаций, предприятий

и т.д.;

перехват и несанкционированный доступ к информации, с использованием технических средств разведки;

использование преднамеренного программно-математического воздействия;

подслушивание конфиденциальных переговоров в служебных помещениях, транспорте и других местах их ведения.

Слайд 161.5. Анализ угроз ИБ

Основные проявления угроз заключаются в незаконном владении

конфиденциальной информацией, ее копировании, модификации, уничтожении в интересах злоумышленников с

целью нанесения ущерба как материального, так и морального.

Кроме этого, непреднамеренные действия обслуживающего персонала и пользователей также приводят к нанесению определенного ущерба.

Слайд 171.6. Классификация видов угроз ИБ по различным признакам

По аспекту информационной

безопасности, против которого угрозы направлены в первую очередь.

По способу воздействия

на объекты информационной безопасности.

По компонентам информационных систем, на которые угрозы нацелены.

По способу осуществления.

По расположению источника угроз.

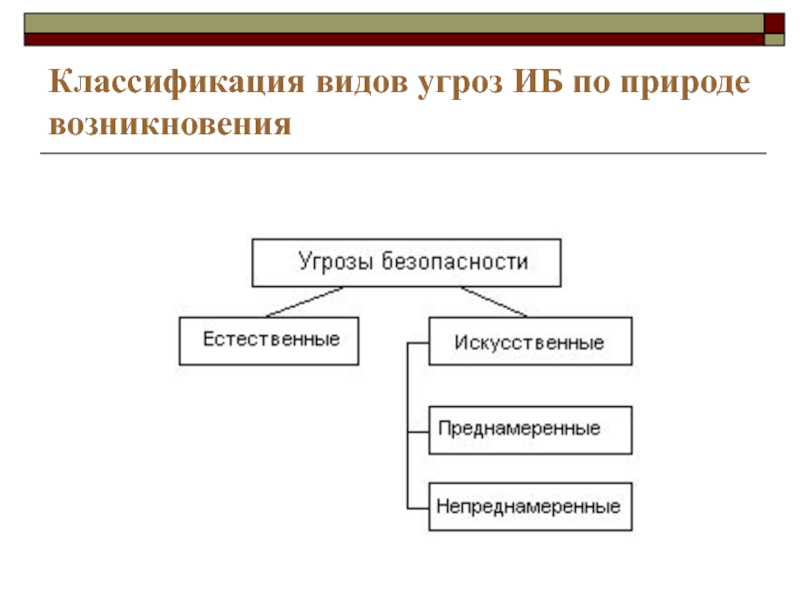

По природе возникновения.

Слайд 18Классификация видов угроз ИБ по аспекту ИБ

угрозы доступности;

угрозы целостности;

угрозы

конфиденциальности.

Слайд 19Классификация видов угроз ИБ по способу воздействия на объекты ИБ

информационные;

программные;

физические;

радиоэлектронные;

организационно-правовые.

Слайд 20Классификация видов угроз ИБ по компонентам информационных систем

данные;

программы;

аппаратура;

поддерживающая инфраструктура.

Слайд 21Классификация видов угроз ИБ по способу осуществления

случайные/преднамеренные действия природного/техногенного характера.

Источники

техногенного характера – средства связи, сети инженерных коммуникаций, транспорт, некачественные

технические средства, программные средства.

Слайд 22Классификация видов угроз ИБ по расположению источника угроз

внутренние;

внешние.

Слайд 23Классификация видов угроз ИБ по природе возникновения

Слайд 24Информационная безопасность как один из важнейших аспектов интегральной безопасности;

Отражение проблемы

ИБ в информационно-правовых нормах международных актов (договорах, конвенциях, декларациях, патентах,

авторских правах, лицензиях); внутригосударственных нормах (государственных - конституция, законы (кодексы), указы, постановления; ведомственных -приказы, руководства, положения, инструкции).

1.7. Место информационной безопасности компьютерных систем в национальной безопасности страны

Слайд 251.7. Место информационной безопасности компьютерных систем в национальной безопасности страны

Актуальность

и значимость проблемы ИБ в современных условиях определяется следующими факторами:

высокими темпами роста парка средств вычислительной техники и связи, расширением областей использования ЭВМ, многообразием и повсеместным распространением информационно-управляющих систем, подлежащих защите;

вовлечением в процесс информационного взаимодействия все большего числа людей и организаций, резким возрастанием их информационных потребностей;

повышением уровня доверия к автоматизированным системам управления и обработки информации, использованием их в критических технологиях;

отношением к информации, как к товару, переходом к рыночным отношениям, с присущей им конкуренцией и промышленным шпионажем, в области создания и сбыта (предоставления) информационных услуг;

Слайд 261.7. Место информационной безопасности компьютерных систем в национальной безопасности страны

концентрацией

больших объемов информации различного назначения и принадлежности на электронных носителях;

наличием интенсивного обмена информацией между участниками этого процесса;

количественным и качественным совершенствованием способов доступа пользователей к информационным ресурсам;

обострением противоречий между объективно существующими потребностями общества в расширении свободного обмена информацией и чрезмерными или наоборот недостаточными ограничениями на ее распространение и использование;

дифференциацией уровней потерь (ущерба) от уничтожения, фальсификации, разглашения или незаконного тиражирования информации (уязвимости различных затрагиваемых субъектов);

многообразием видов угроз и возможных каналов несанкционированного доступа к информации;

Слайд 271.7. Место информационной безопасности компьютерных систем в национальной безопасности страны

ростом

числа квалифицированных пользователей вычислительной техники и возможностей по созданию ими

программно-математических воздействий на систему;

развитием рыночных отношений (в области разработки, поставки, обслуживания вычислительной техники, разработки программных средств, в том числе средств защиты).

Естественно, в такой ситуации возникает потребность в защите вычислительных систем и информации от несанкционированного доступа, кражи, уничтожения и других преступных и нежелательных действий.

Слайд 28 Законодательный, административный и процедурный уровни информационной безопасности

Вопрос 2.

Слайд 29Законодательство в области защиты информации.

Основные законы РФ и другие нормативно-правовые

документы, регламентирующие деятельность организаций в области защиты информации в РФ.

Стандарты

и спецификации в области информационной безопасности.

Политика безопасности, программа безопасности.

Управление рисками.

Процедурный уровень информационной безопасности:

управление персоналом;

физическая защита;

поддержание работоспособности;

реагирование на нарушения режима безопасности;

планирование восстановительных работ

План ответа

Слайд 302.2. Законодательство в области защиты информации

Успех в области ИБ может

принести только комплексный подход. С учетом сложившейся практики обеспечения ИБ

выделяют следующие направления защиты информации:

правовая защита – специальные законы, другие нормативные акты, правила, процедуры и мероприятия, обеспечивающие защиту информации на правовой основе;

организационная защита – это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающая или ослабляющая нанесение какого-либо ущерба исполнителям;

программно-техническая защита – это использование различных программных, технических препятствующих нанесению ущерба деятельности.

Слайд 312.2. Законодательство в области защиты информации

«Доктрина информационной безопасности РФ» (утверждена

9 сентября 2000 г. № Пр-1895);

Конституция РФ (принята 12 декабря

1993 г.);

Уголовный кодекс РФ (редакция от 14 марта 2002 г.);

Гражданский кодекс РФ (редакция от 18 декабря 2006 г.).

Слайд 322.2. Основные законы РФ и другие нормативно-правовые документы, регламентирующие деятельность

организаций в области защиты информации в РФ

«О лицензировании отдельных видов

деятельности» (8 августа 2001 года номер 128-ФЗ);

«Об участии в международном информационном обмене» (4 июля 1996 года номер 85-ФЗ);

«Об электронной цифровой подписи» (10 января 2002 1-ФЗ)

«Об информации, информационных технологиях и защите информации» (27 июля 2006 г. № 149-ФЗ);

указ Президента РФ «Об утверждении перечня сведений конфиденциального характера» (6 марта 1997 г. N 188);

Оценочные стандарты и технические спецификации в области ИБ.

Слайд 332.3. Стандарты и технические спецификации в области ИБ

оценочные стандарты и

технические спецификации, основные понятия;

стандарт Министерства обороны США «Критерии оценки доверенных

компьютерных систем» («Оранжевая книга») как оценочный стандарт. Основные понятия. Механизмы безопасности. Классы безопасности. Интерпретация «Оранжевой книги» для сетевых конфигураций;

ГОСТ Р ИСО/МЭК 15408-2002 «Информационные технологии. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий» (идентичный международному стандарту ISO/IEC 15408:1999 «Критерии оценки безопасности информационных технологий» -«Общие критерии» (ОК)) ;

международный стандарт ISO 17799 «Практические правила управления информационной безопасностью», принятый в 2000 году ( ISO 17799 является ни чем иным, как международной версией британского стандарта BS 7799);

технические спецификации, применимые к современным распределенным ИС, документы по безопасности на IP-уровне (IPsec), защита на транспортном уровне (Transport Layer Security, TLS), на уровне приложений (спецификации GSS-API, Kerberos). Сетевая безопасность в спецификации X.800 «Архитектура безопасности для взаимодействия открытых систем», X.500 «Служба директорий: обзор концепций, моделей и сервисов» и X.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов».

Слайд 342.4. Политика безопасности, программа безопасности

Под политикой безопасности мы будем понимать

совокупность документированных решений, принимаемых руководством организации и направленных на защиту

информации и ассоциированных с ней ресурсов.

Политика безопасности строится на основе анализа рисков, которые признаются реальными для ИС организации. Когда риски проанализированы и стратегия защиты определена, составляется программа обеспечения ИБ. Под эту программу выделяются ресурсы, назначаются ответственные, определяется порядок контроля выполнения программы и т.п.

Слайд 351.4. Политика безопасности

В широком смысле: «система документированных управленческих решений по

обеспечению ИБ организации».

В узком смысле: локальный нормативный документ, определяющий требования

безопасности, систему мер, либо порядок действий, а также ответственность сотрудников организации и механизмы контроля для определенной области обеспечения ИБ.

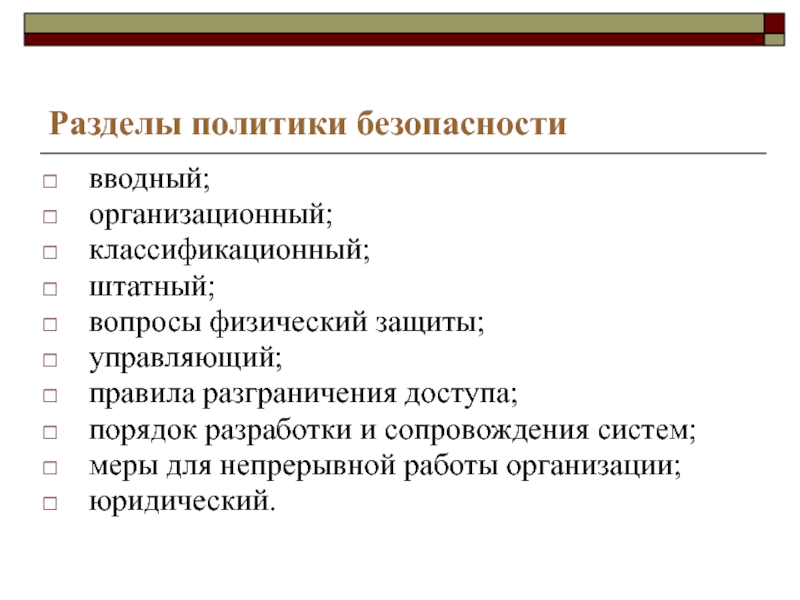

Слайд 36Разделы политики безопасности

вводный;

организационный;

классификационный;

штатный;

вопросы физический защиты;

управляющий;

правила разграничения доступа;

порядок разработки и сопровождения

систем;

меры для непрерывной работы организации;

юридический.

Слайд 37Программа безопасности

Чтобы понять и реализовать какую-либо программу, ее нужно структурировать

по уровням, обычно в соответствии со структурой организации. В простейшем

и самом распространенном случае достаточно двух уровней – верхнего, или центрального, который охватывает всю организацию, и нижнего, или служебного, который относится к отдельным услугам или группам однородных сервисов.

Слайд 382.5. Управление рисками

Анализ рисков - это то, с чего должно

начинаться построение любой системы ИБ. Он включает в себя мероприятия

по обследованию безопасности АС, целью которого является определение того какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите.

Обычно условно выделяют два уровня анализа рисков: базовый и полный. Для базового анализа рисков достаточно проверить риск невыполнения требований общепринятого стандарта безопасности (обычно ISO 17799) с получением на выходе качественной оценки уровня рисков (высокий, средний, низкий). Полный анализ рисков включает необходимость построения полной модели анализируемой ИС.

Слайд 392.5. Управление рисками

Суть мероприятий по управлению рисками состоит в том,

чтобы оценить их размер, выработать эффективные и экономичные меры снижения

рисков, а затем убедиться, что риски заключены в приемлемые рамки (и остаются таковыми).

Управление рисками включает в себя два вида деятельности, которые чередуются циклически:

(пере)оценка (измерение) рисков;

выбор эффективных и экономичных защитных средств (нейтрализация рисков).

Слайд 402.6. Процедурный уровень информационной безопасности

Меры безопасности, ориентированные на людей, а

не на технические средства. Именно люди формируют режим ИБ, и

они же оказываются главной угрозой, поэтому «человеческий фактор» заслуживает особого внимания.

Классы мер:

Управление персоналом;

Физическая защита;

Поддержание работоспособности;

Реагирование на нарушения режима безопасности;

Планирование восстановительных работ.

Слайд 41Процедурный уровень: управление персоналом

Принцип разделения обязанностей;

Принцип минимизации привилегий;

Обучение персонала.

Слайд 42Процедурный уровень: физическая защита

физическое управление доступом;

противопожарные меры;

защита поддерживающей инфраструктуры;

защита от

перехвата данных;

защита мобильных систем.

Слайд 43Процедурный уровень: поддержание работоспособности

поддержка пользователей и ПО;

конфигурационное управление;

резервное копирование;

управление носителями;

документирование;

регламентные

работы.

Слайд 44Процедурный уровень: реагирование на нарушения режима безопасности

локализация инцидента и

уменьшение наносимого вреда;

выявление нарушителя;

предупреждение повторных нарушений.

Слайд 45Процедурный уровень: планирование восстановительных работ

выявление критически важных функций организации;

установление

приоритетов;

идентификация ресурсов, необходимых для выполнения критически важных функций;

определение перечня возможных

аварий;

разработка стратегии восстановительных работ;

подготовка к реализации выбранной стратегии;

проверка стратегии.

Слайд 46 Программно-технический уровень информационной безопасности

Вопрос 3.

Слайд 47Программно-аппаратная реализация современных защитных механизмов.

Сервисы безопасности:

идентификация и аутентификация;

Управление доступом;

Протоколирование и

аудит;

Шифрование;

Контроль целостности;

Анализ защищенности;

Обеспечение отказоустойчивости;

Обеспечение безопасного восстановления;

Туннелирование, управление.

Технологии межсетевых экранов.

Примеры программно-технических

средств обеспечения ИБ

План ответа

Слайд 483.1. Программно-аппаратная реализация современных защитных механизмов

Программно-технические меры, то есть меры,

направленные на контроль компьютерных сущностей – оборудования, программ и/или данных,

образуют последний и самый важный рубеж информационной безопасности.

Слайд 493.2. Сервисы безопасности

Сервис безопасности - сервис, который обеспечивает задаваемую политикой

безопасность систем и/или передаваемых данных, либо определяет осуществление атаки. Сервис

использует один или более механизмов безопасности.

Виды:

превентивные, препятствующие нарушениям ИБ;

меры обнаружения нарушений;

локализующие, сужающие зону воздействия нарушений;

меры по выявлению нарушителя;

меры восстановления режима безопасности.

Слайд 503.2. Сервисы безопасности

идентификация и аутентификация: основные понятия, парольная аутентификация,

одноразовые пароли, сервер аутентификации Kerberos, биометрия;

управление доступом: основные понятия,

традиционные модели УД – дискреционная и мандатная, ролевое УД;

протоколирование и аудит: основные понятия, активный аудит, функциональные компоненты и архитектуры;

Шифрование: основные понятия, основные методы шифрования -симметричные (ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования») и асимитричные (RSA);

контроль целостности: хэш-функция, электронно-цифровая подпись (ЭЦП), цифровые сертификаты;

экранирование: основные понятия, архитектурные аспекты, классификация межсетевых экранов (кратко);

анализ защищенности: основные понятия;

обеспечение высокой доступности: основные понятия, меры обеспечения, обеспечение отказоустойчивости и безопасного восстановления;

туннелирование и управление.

Слайд 51Сервисы безопасности: идентификация и аутентификация

Идентификация позволяет субъекту (пользователю, процессу, действующему

от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя

(сообщить свое имя).

Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова «аутентификация» иногда используют словосочетание «проверка подлинности».

Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной).

Слайд 52Сервисы безопасности: управление доступом

С традиционной точки зрения средства управления доступом

позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы)

могут выполнять над объектами (информацией и другими компьютерными ресурсами).

Модели управления доступом определяют правила управления доступом к информации, разрешениями в системе таким образом, чтобы система всегда была безопасна.

Свойства моделей управления доступом:

модель управления доступом должна быть адекватной моделируемой системе и не избыточной;

модель должна быть простой и абстрактной и не сложной для понимания.

Существует множество моделей защиты информации. Но все они являются модификациями трёх основных: дискреционной, мандатной и ролевой.

Слайд 53Сервисы безопасности: протоколирование и аудит

Под протоколированием понимается сбор и накопление

информации о событиях, происходящих в информационной системе. У каждого сервиса

свой набор возможных событий, но в любом случае их можно разделить на внешние (вызванные действиями других сервисов), внутренние (вызванные действиями самого сервиса) и клиентские (вызванные действиями пользователей и администраторов).

Аудит – это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день). Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Слайд 54Сервисы безопасности: шифрование

Шифрование – преобразование данных в нечитабельную форму, используя

ключи шифрования-расшифровки.

Алгоритмы симметричного шифрования – алгоритмы шифрования, в которых для

шифрования и дешифрования используется один и тот же ключ или ключ дешифрования легко м/б получен из ключа шифрования.

Алгоритмы асимметричного шифрования – алгоритмы шифрования, в которых для шифрования и дешифрования используются два разных ключа, называемые открытым и закрытым ключами, причем, зная один из ключей, вычислить другой невозможно.

Слайд 55Сервисы безопасности: контроль целостности

Криптографические методы позволяют надежно контролировать целостность как

отдельных порций данных, так и их наборов (таких как поток

сообщений); определять подлинность источника данных; гарантировать невозможность отказаться от совершенных действий («неотказуемость»).

В основе криптографического контроля целостности лежат два понятия:

Хэш-функция – это труднообратимое преобразование данных (односторонняя функция), реализуемое, как правило, средствами симметричного шифрования со связыванием блоков.

Электронная цифровая подпись (ЭЦП) – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе.

Слайд 56Сервисы безопасности: анализ защищенности

Выявление уязвимых мест с целью их

оперативной ликвидации.

Обнаружение (и устранение) пробелов в защите раньше, чем их

сможет использовать злоумышленник. В первую очередь, имеются в виду не архитектурные (их ликвидировать сложно), а «оперативные» бреши, появившиеся в результате ошибок администрирования или из-за невнимания к обновлению версий программного обеспечения.

Могут выявляться бреши самой разной природы: наличие вредоносного ПО (в частности, вирусов), слабые пароли польз-лей, неудачно сконфигурированные операционные сист-мы, небезопасные сетевые сервисы, неустановленные заплаты, уязвимости в приложениях и т.д.

Слайд 57Сервисы безопасности: обеспечение отказоустойчивости

Эффективность услуг. Эффективность услуги определяется в

терминах максимального времени обслуживания запроса, количества поддерживаемых пользователей и т.п.

Требуется, чтобы эффективность не опускалась ниже заранее установленного порога.

Время недоступности. Если эффективность информационной услуги не удовлетворяет наложенным ограничениям, услуга считается недоступной. Требуется, чтобы максимальная продолжительность периода недоступности и суммарное время недоступности за некоторой период (месяц, год) не превышали заранее заданных пределов

Для некоторых критически важных систем время недоступности должно быть нулевым. В таком случае говорят о вероятности возникновения ситуации недоступности и требуют, чтобы эта вероятность не превышала заданной величины.

Слайд 58Понятие межсетевого экрана.

Классификации межсетевых экранов. Традиционные межсетевые экраны. Персональный

межсетевой экран. Межсетевые экраны типа stateless. Межсетевые экраны типа stateful.

Функции межсетевых экранов.

Особенности функционирования межсетевых экранов на различных уровнях модели OSI.

Схемы сетевой защиты на базе межсетевых экранов.

3.3. Технологии межсетевых экранов

Слайд 59Программное обеспечение:

Автоматизированные справочные системы для доступа к правовой информации в

области информационной безопасности (Гарант, Кодекс, Консультант Плюс, ЮСИС и другие

подобные системы).

Сайты по теме:

Web-сервер властных структур Российской Федерации http://www.gov.ru

Web-сервер Совета безопасности РФ http://www.scrf.gov.ru

Web-сервер Государственной технической комиссии при Президенте Российской Федерации http://www.infotecs.ru/gtc/

Сервер Государственной Думы Федерального Собрания РФ http://www.duma.gov.ru

Web-сервер Верховного Суда Российской Федерации http://www.supcourt.ru

Два портала по информационной безопасности:

http://infosecurity.report.ru/

http://www.void.ru/

Источники для подготовки

Слайд 60Web-сервер подразделения по выявлению и пресечению преступлений, совершаемых с использованием

поддельных кредитных карт, и преступлений, совершаемых путем несанкционированного доступа в

компьютерные сети и базы данных http://www.cyberpolice.ru

Центр исследования компьютерной преступности http://www.crime-research.ru

Интернет и Право http://www.internet-law.ru/law/projects/index.htm

Российский криптографический портал http://www.cryptography.ru

Информационный бюллетень "Jet Info" с тематическим разделом по информационной безопасности http://www.jetinfo.ru

Журнал "Открытые системы", регулярно публикующий статьи по информационной безопасности http://www.osp.ru/os

Сервер компании НИП "Информзащита"

http://www.infosec.ru

Украинский Центр информационной безопасности

http://www.bezpeka.com

Источники для подготовки

Слайд 61Галатенко В.А. Основы информационной безопасности: Курс лекций. — М.: ИНТУИТ.РУ

«Интернет-Университет Информационных технологий», 2003. – 280 с. (имеется электронная версия

учебника secbasics);

Галатенко В.А. Информационная безопасность: основные стандарты и спецификации. — М.: ИНТУИТ.РУ «Интернет-Университет Информационных технологий» (имеется электронная версия учебника ssecst)

Лапонина О.Р. Основы сетевой безопасности: криптографические алгоритмы и протоколы взаимодействия. Интернет-университет информационных технологий - ИНТУИТ.ру, 2004 (имеется электронная версия учебника networksec )

Барсуков В.С. Безопасность: технологии, средства, услуги. — М.: КУДИЦ – ОБРАЗ, 2001. — 496 с.

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. — М.: Академический Проект; Фонд «Мир», 2003. — 640 с.

Царегородцев А.В. Информационная безопасность в распределенных управляющих системах: Монография. — М.: Изд-во РУДН, 2003.

— 217 с.

Мельников В.В. Безопасность информации в автоматизированных системах. — М.: «Финансы и статистика», 2003. — 368 с.

Источники для подготовки

Слайд 62Успешной сдачи экзамена!

Кафедра информационных технологий

![Звуки [й’о] и [’о] - Буква Ёё - Урок 2](/img/thumbs/bd972faa8844c26da9cb6eb94ca6054e-800x.jpg)