Слайд 1Тема 4.3 Способы контроля доступа к данным и управления

Слайд 2Управление данными не сводится только к их рациональному хранению и

обработке – актуальными остаются и вопросы информационной безопасности.

Перевод информации

в электронную форму делает ее более чувствительной к внешним и внутренним угрозам.

В первом случае необходимо защищать информацию от вторжения извне (из-за периметра корпоративной сети).

Во втором случае важным аспектом является управление доступом к данным со стороны сотрудников собственной компании.

Слайд 3Задачи администрирования БД

Управление сервером БД

конфигурирование системных и пользовательских БД

управление пользователями БД

управление доступом к объектам БД

управление моделями

восстановление БД ▫ управление шифрованием

управление связными серверами

Резервное копирование, восстановление и перемещение БД

Управление репликациями

Автоматизация административных процедур

Мониторинг и устранение проблем производительности сервера БД

Слайд 4Современное программное обеспечение предоставляет множество возможностей по регламентации прав пользователей

компьютеров, начиная от начальной авторизации, на стадии которой пользователи могут

быть сильно ограничены в действиях, до управления правами в прикладных программах.

Системы управления базами данных со своей стороны обеспечивают управление доступом к информации, предоставляя конкретным пользователям разные возможности: читать, изменять, добавлять и удалять информацию.

Слайд 5Существует много стратегий управления доступом к данным:

избирательное управление;

мандатное управление;

ролевое.

Слайд 6Избирательное управление доступом основано на использовании матрицы доступа, в которой по

одному измерению перечисляются субъекты доступа, а по второму – объекты,

к которым доступ должен предоставляться.

На пересечении конкретных строк и столбцов прописываются права доступа субъекта к объекту.

Права назначает либо владелец объекта, либо привилегированный пользователь (системный технолог, администратор базы данных).

Слайд 7Мандатное управление доступом основано на назначении грифов доступа для объектов и

выдаче субъектам разрешений на обращение к информации с определенными грифами,

что предотвращает нежелательное использование защищаемой информации.

Данный подход уходит корнями в традиционное делопроизводство, в котором использовались грифы "Секретно", "Совершенно секретно", "Для служебного пользования" (ДСП).

Слайд 8Управление доступом на основе ролей есть развитие политики избирательного управления доступом,

при которой права доступа субъектов системы на объекты группируются, образуя

так называемые роли.

Роли представляют собой совокупность прав доступа на объекты.

Они позволяют упростить назначение нрав большому числу пользователей и обеспечить оперативное их изменение при необходимости модифицировать политику информационной безопасности, так как индивидуальное назначение и переназначение прав доступа при большом числе сотрудников представляет собой весьма трудоемкую операцию, к тому же чреватую ошибками.

Слайд 9На практике чаще всего имеет место сочетание трех вышеотмеченных стратегий

управления доступом к данным.

Слайд 10Основные сведения об архитектуре реляционной БД

MS SQL Server хранит данные

в базах данных с реляционной моделью.

На физическом уровне БД

состоит из двух или более файлов.

Физическая структура видна администраторам БД.

На логическом уровне БД состоит из следующих компонентов – таблиц, представлений и хранимых процедур.

Слайд 11Управление доступом

При решение вопроса о разворачивании сервера БД необходимо решить

вопросы защиты данных и установить определенную политику безопасности доступа к

объектам базы данных для пользователей и администраторов системы.

MS SQL Server позволяет обеспечить защиту информации в БД и разграничить доступ на основе ролевой политики безопасности.

Слайд 12Проверка подлинности

Для того, чтобы пользователь мог работать с БД

или выполнять задания на уровне сервера, СУБД первоначально проверяет его

подлинность (выполняется аутентификация пользователя).

SQL Server поддерживает два режима проверки подлинности:

Проверка подлинности средствами Windows;

Проверка подлинности средствами SQL Server.

Слайд 13Проверка подлинности средствами Windows

Если пользователь прошел проверку подлинности в домене

и является зарегистрированным пользователем, то операционная система предлагаем экземпляру SQL

Server доверять результатам этой проверки и предоставлять доступ на основании и указанных имени и пароля.

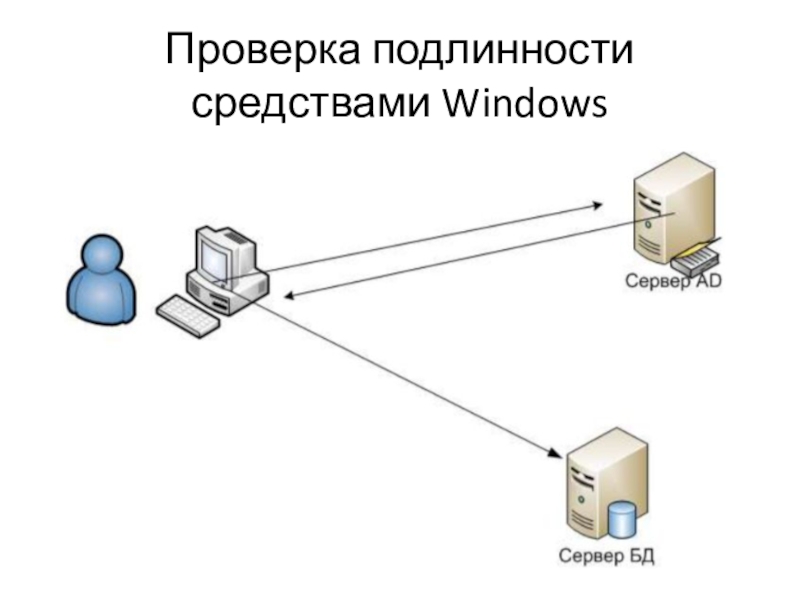

Слайд 14Проверка подлинности средствами Windows

Слайд 15Проверка подлинности средствами SQL Server

При использовании проверки подлинности средствами SQL

Server пользователь передает серверу свои имя и пароль.

При проверке

имени SQL Server сравнивает переданное имя со списком зарегистрированных пользователей, далее зашифровывает пароль и сравнивает с зашифрованным паролем в таблице.

Слайд 16Выбор режима проверки подлинности

Выбор проверки подлинности выбирается при установки SQL

Server.

Смена режима проверки подлинности после установки может быть выполнена

с помощью SQL Server Management Studio.

Выбор режима проверки подлинности в разделе Безопасность (Security) в свойствах экземпляра SQL Server.

Слайд 17Авторизация пользователей

Пользователь может выполнять операции с данными или административные задачи

только с теми БД, для которых ему предоставлены соответствующие разрешения

доступа (permissions).

Для группового управления доступом пользователей к объектам сервера БД или отдельной БД применяется ролевая модель.

Пользователь входит в число участников одной или нескольких ролей.

Для участников роли устанавливается набор разрешений на уровне сервера или отдельной БД.

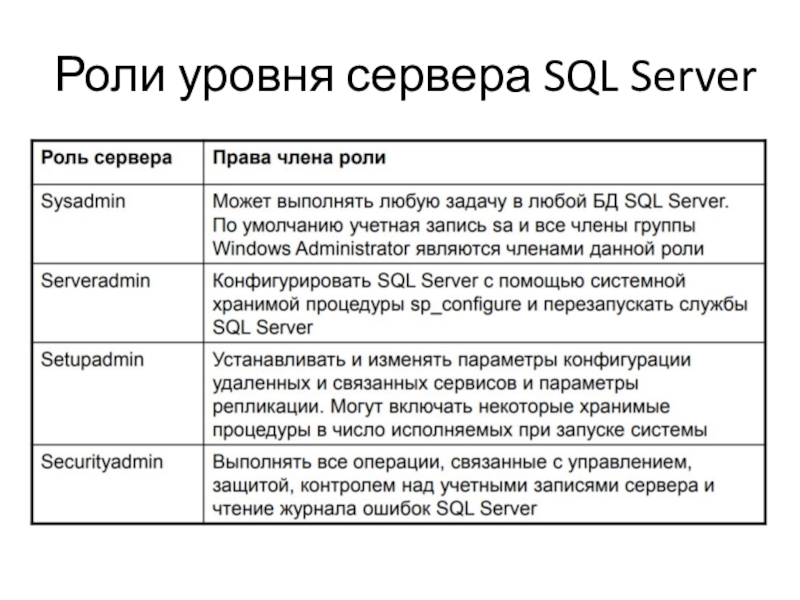

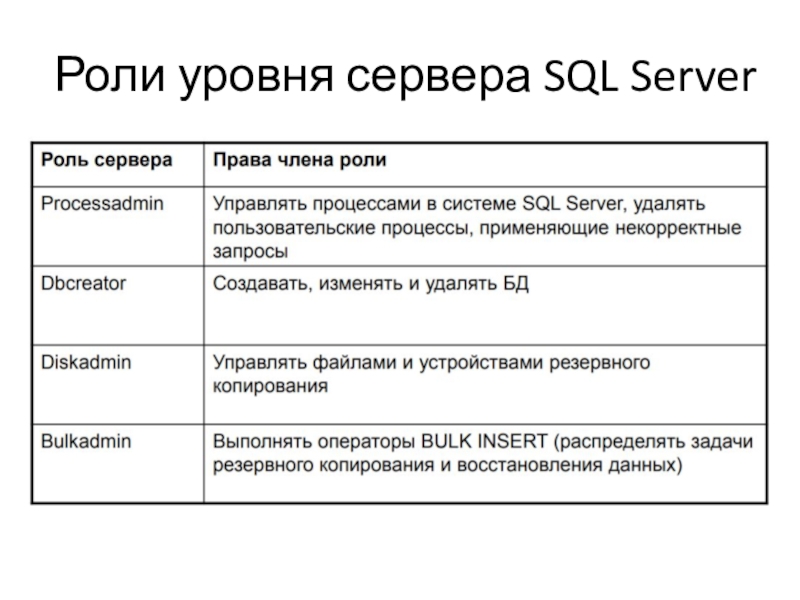

Слайд 18Административные роли

SQL Server имеет несколько предопределенных ролей уровня сервера,

обладающих правами администрирования.

Данные роли не могут быть удалены или

изменены их права.

Чтобы предоставить данные права пользователю, необходимо добивать его учетную запись в состав роли сервера.

Слайд 21Информация об участниках ролей сервера БД

Для получения сведений об участниках

серверной роли используется системное представление:

sys.server_role_members

Для добавления существующего логина

в число участников роли используется системная хранимая процедура:

EXECUTE sp_addsrvrolemember login, fix_server_role

Для удаления пользователя из числа участников роли:

EXECUTE sp_dropsrvrolemember login, fix_server_role

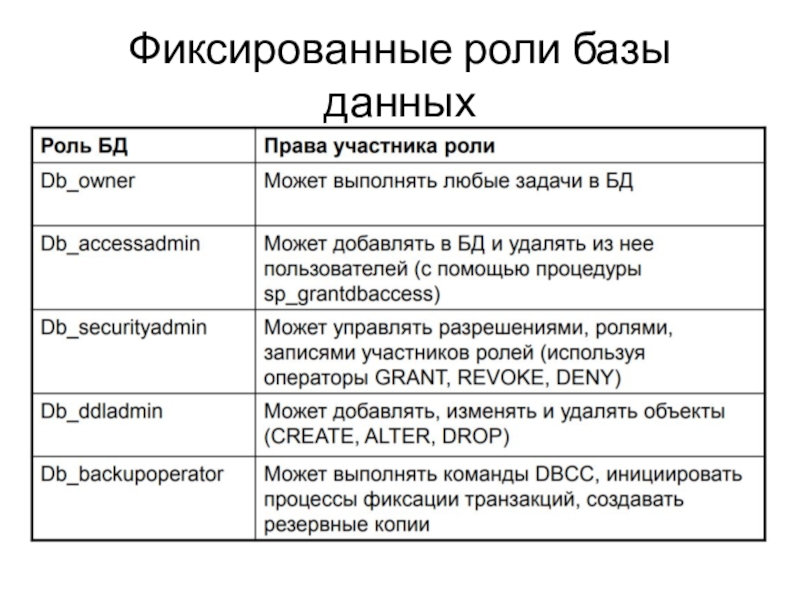

Слайд 22Разрешение уровня базы данных

При подключении к SQL Server автоматически не

предоставляется право доступа к БД.

Кроме участников роли sysadmin никто

не имеет прав на уровне БД.

Для работы с БД необходимо предоставление специальных прав (разрешений) на уровне БД.

Разрешение можно предоставлять (grant), блокировать (deny) и отзывать (revoke).

К разрешениям уровня БД относятся:

разрешение на создание объектов,

администрирование БД,

выполнение операторов T-SQL,

вставка и изменение данных в таблицы,

просмотр данных.

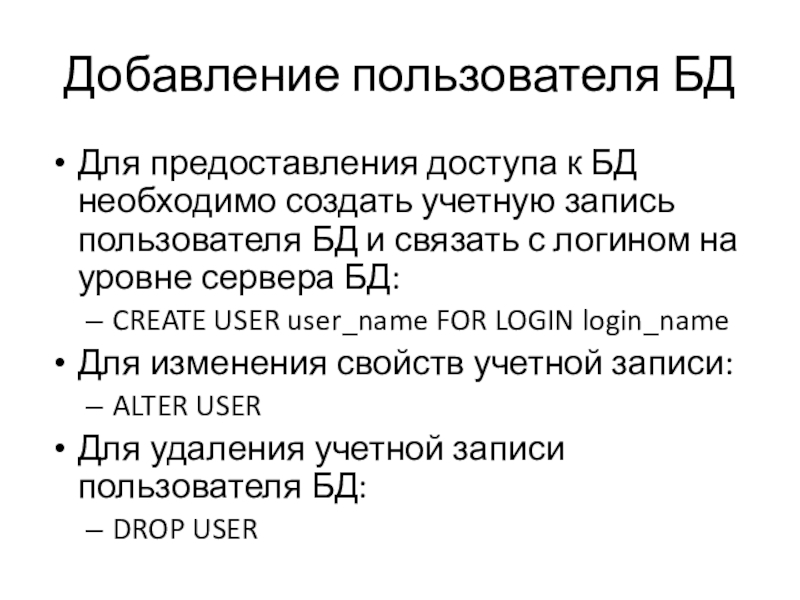

Слайд 23Добавление пользователя БД

Для предоставления доступа к БД необходимо создать учетную

запись пользователя БД и связать с логином на уровне сервера

БД:

CREATE USER user_name FOR LOGIN login_name

Для изменения свойств учетной записи:

ALTER USER

Для удаления учетной записи пользователя БД:

DROP USER

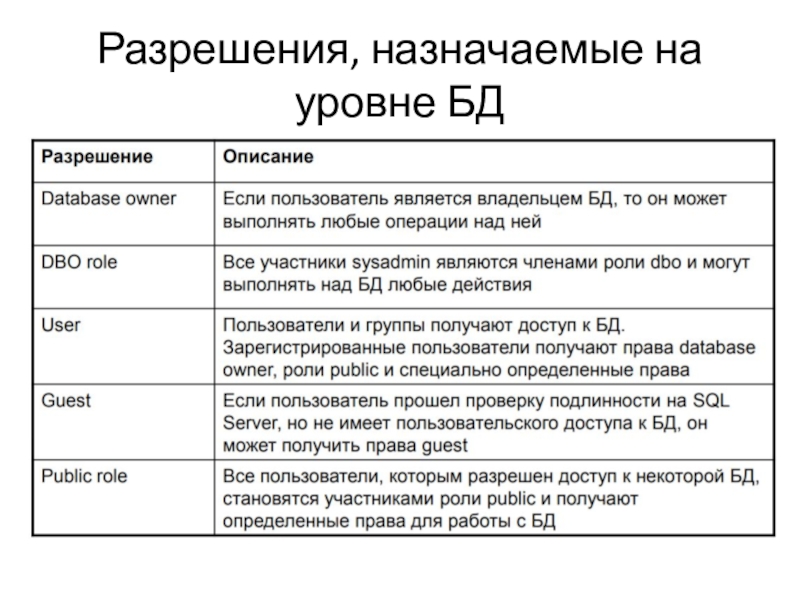

Слайд 24Разрешения, назначаемые на уровне БД

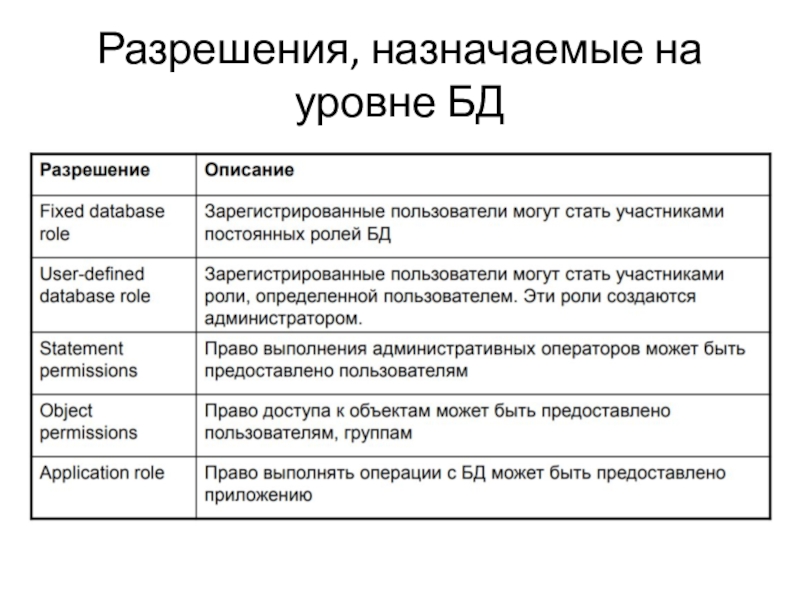

Слайд 25Разрешения, назначаемые на уровне БД

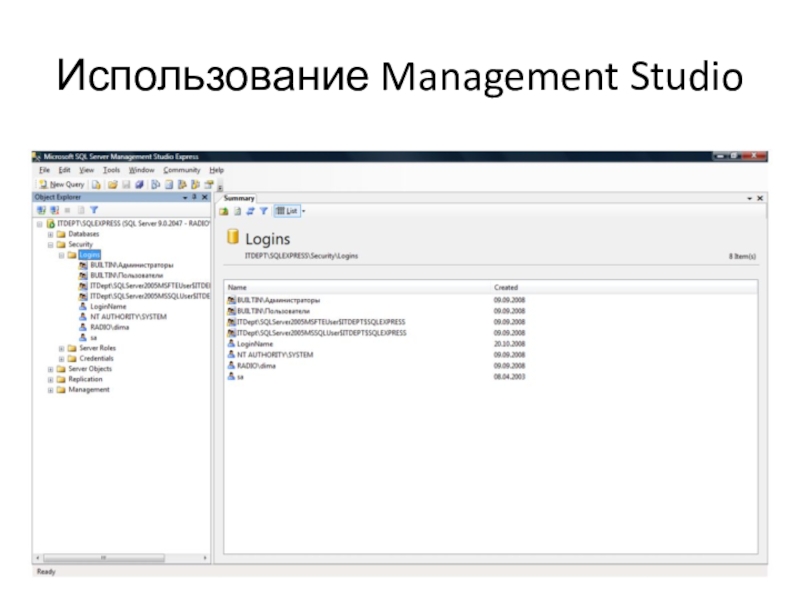

Слайд 28Создание и управление учетными записями

SQL Server Management Studio позволяет в

интерактивном режиме сопоставить учетную запись пользователя с регистрационной записью сервера,

создавать регистрационную запись.

Для создания учетной записью можно воспользоваться мастером средствами Management Studio или операторами T-SQL

Слайд 30Создание учетной записи средствами Management Studio

Слайд 31Создание учетной записи пользователя БД

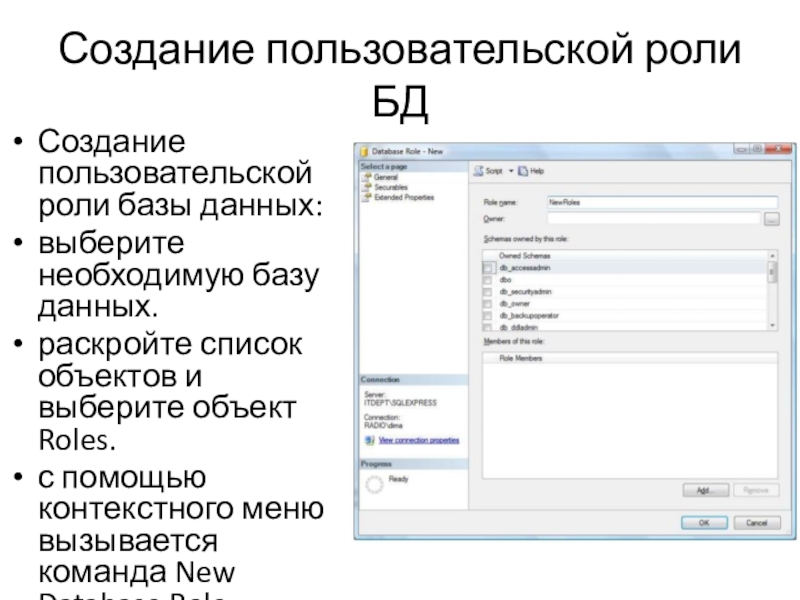

Слайд 32Создание пользовательской роли БД

Создание пользовательской роли базы данных:

выберите необходимую

базу данных.

раскройте список объектов и выберите объект Roles.

с

помощью контекстного меню вызывается команда New Database Role.

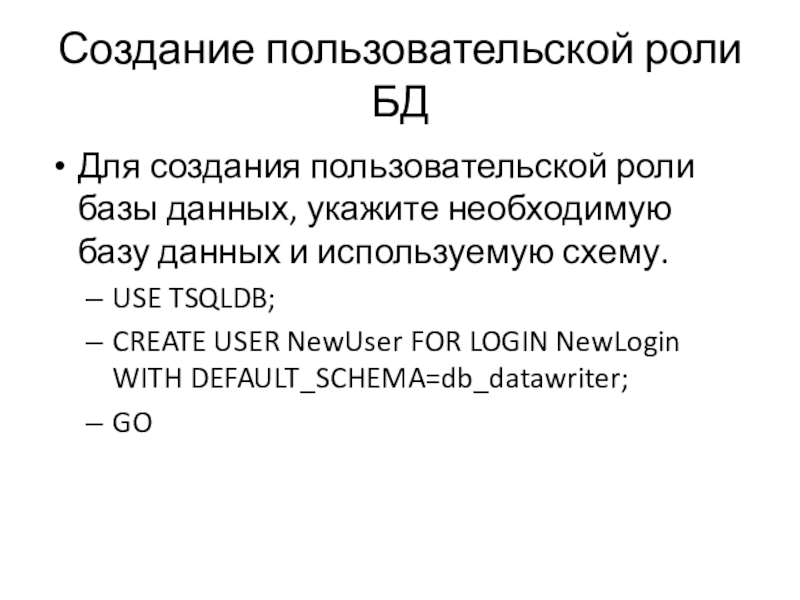

Слайд 33Создание пользовательской роли БД

Для создания пользовательской роли базы данных, укажите

необходимую базу данных и используемую схему.

USE TSQLDB;

CREATE USER

NewUser FOR LOGIN NewLogin WITH DEFAULT_SCHEMA=db_datawriter;

GO

Слайд 34Системные процедуры администрирования учетных записей Windows

Данные системные процедуры могут выполняться

только участниками ролей sysadmin и securityadmin

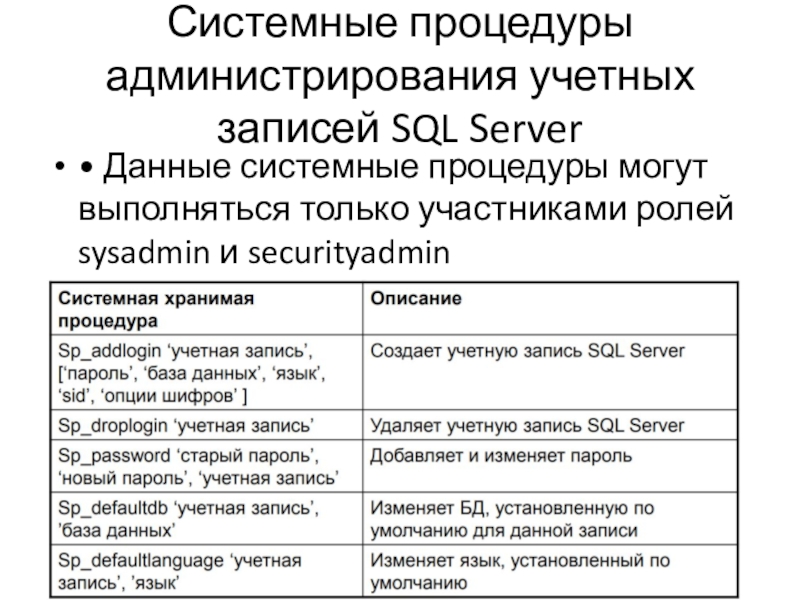

Слайд 35Системные процедуры администрирования учетных записей SQL Server

• Данные системные процедуры

могут выполняться только участниками ролей sysadmin и securityadmin

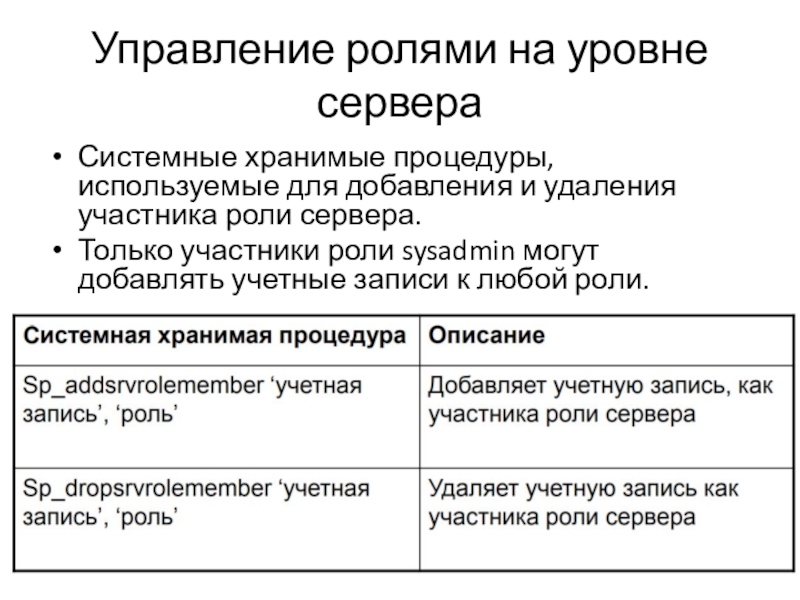

Слайд 36Управление ролями на уровне сервера

Системные хранимые процедуры, используемые для

добавления и удаления участника роли сервера.

Только участники роли sysadmin

могут добавлять учетные записи к любой роли.

Слайд 37Доступ к базе данных

Системные хранимые процедуры для добавления и

удаления учетных записей для доступа к БД.

Могут выполняться только

участниками роли db_accessadmin и db_owner

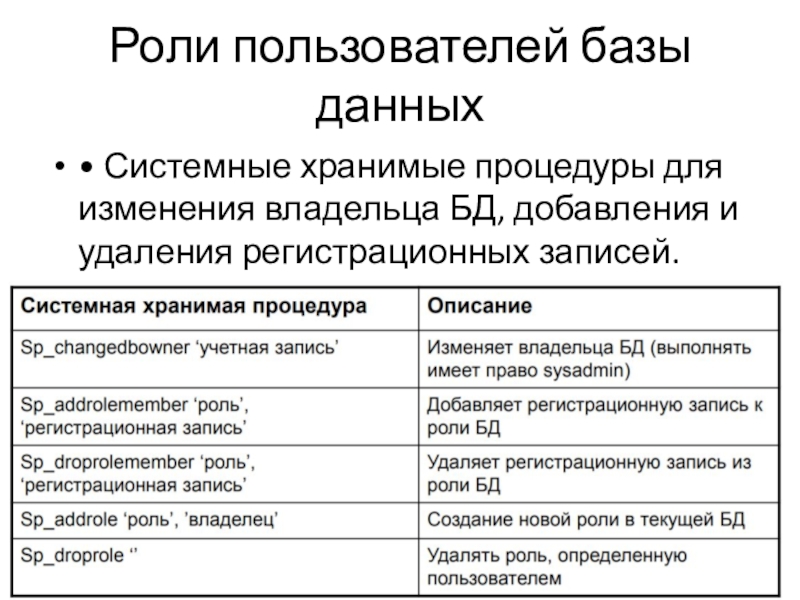

Слайд 38Роли пользователей базы данных

• Системные хранимые процедуры для изменения владельца

БД, добавления и удаления регистрационных записей.

Слайд 39Просмотр информации о правах доступа

Системные хранимые процедуры, возвращающие информацию о

правах доступа

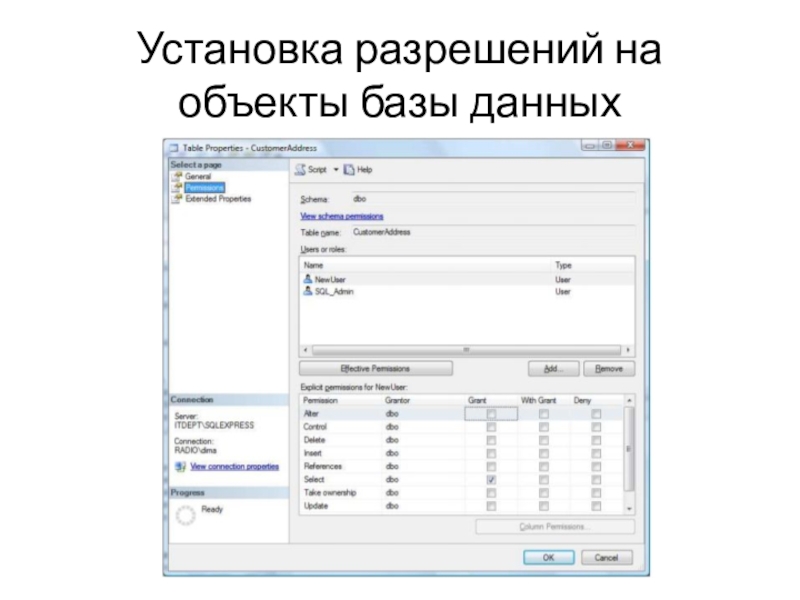

Слайд 40Установка разрешений на объекты базы данных

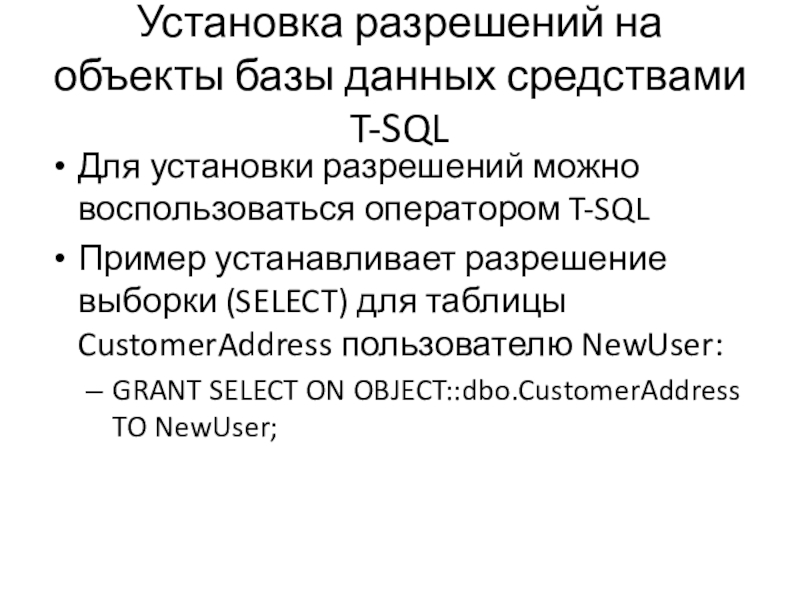

Слайд 41Установка разрешений на объекты базы данных средствами T-SQL

Для установки разрешений

можно воспользоваться оператором T-SQL

Пример устанавливает разрешение выборки (SELECT) для

таблицы CustomerAddress пользователю NewUser:

GRANT SELECT ON OBJECT::dbo.CustomerAddress TO NewUser;