Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

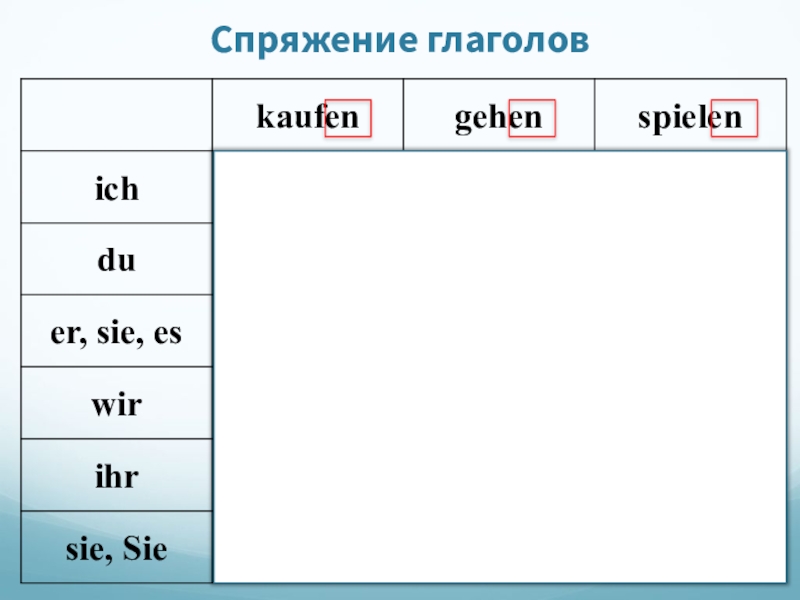

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы защиты информации в телекоммуникационных системах

Содержание

- 1. Основы защиты информации в телекоммуникационных системах

- 2. 21234567891011121413Структура курса 1516171819202221123456789101112141312345678910111214131011121413232425272610111214131516171918121413202221Лекции - 32 часовЛабораторные работы

- 3. Лекция 1Основные направления защиты информации в телекоммуникационных системах

- 4. Вопросы лекции1. Введение в курс. Основные понятия

- 5. 1112345678910111214131516171819202221123456789101112141312345678910111214131011121413232425272610111214131516171918121413202221В. И Коржик, Д.В. Кушнир Теоретические основы

- 6. 1112345678910111214131516171819202221123456789101112141312345678910111214131011121413232425272610111214131516171918121413202221Основы безопасности информационных систем. Зегжда Д.П., Ивашко

- 7. 1212345678910111214131516171819202221123456789101112141312345678910111214131011121413232425272610111214131516171918121413202221Введение в курс. Основные понятия и определения.Предмет, объект и цели защиты информацииПервый вопрос:

- 8. Предмет защитыПредмет защиты - информация, хранящаяся, обрабатываемая,

- 9. Статья 52. Информация в зависимости от категории

- 10. Объект защиты Объектом защиты информации является информационная

- 11. Объект защиты – автоматизированная система обработки информацииАВТОМАТИЗИРОВАННАЯ

- 12. Безопасность информацииБезопасность информации это защищенность информации и

- 13. Цели защиты информацииСохранение конфиденциальности - сохранение тайны

- 14. Цели защиты информацииКОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ - субъективно определяемая

- 15. Цели защиты информацииВторой вопрос:Концептуальная модель информационной безопасности.Источники

- 16. Концептуальная модель информационной безопасностиатакаОкружающая средаНарушительУгрозыУязви-мостиИнформационный ресурсУщерб(риск)Владелец(администратор)Комплексная система защитыИнформационно-телекоммуникационная система

- 17. Основные понятия-угроза;-атака;-нарушитель;-уязвимость;-риск;-система защиты информации

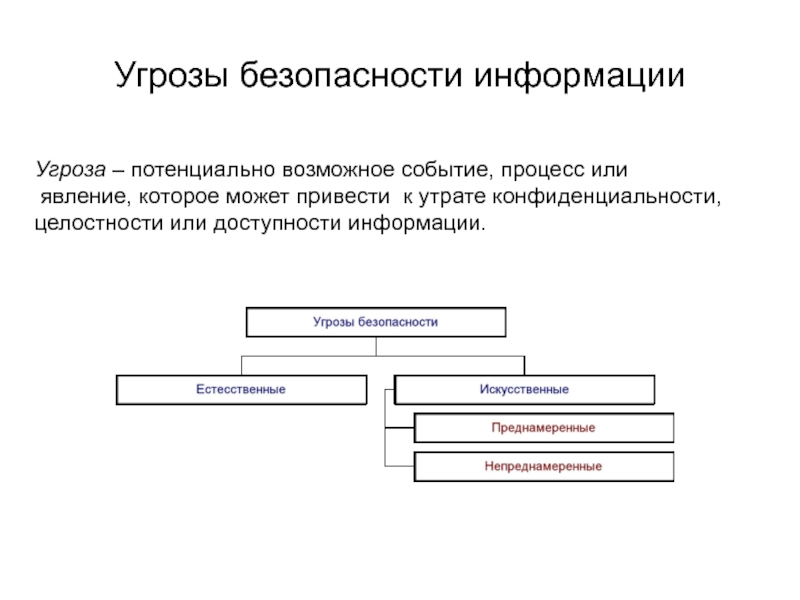

- 18. Угрозы безопасности информацииУгроза – потенциально возможное событие,

- 19.

- 20. Атака – конкретно выбранная для реализации угроза

- 21. Виды нарушителей- разведка иностранного государства;-организованная группа, имеющее

- 22. Третий вопрос:Основные методы защиты информации в инфотелекоммуникационной системе

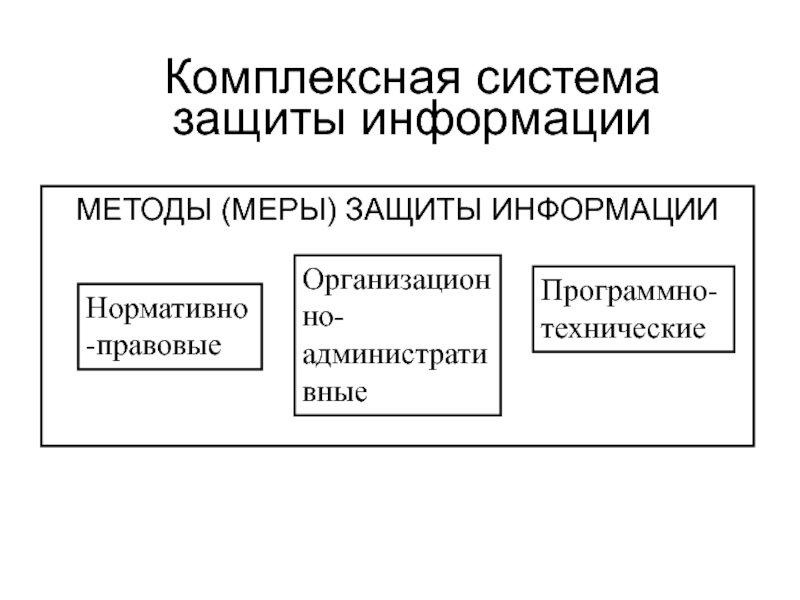

- 23. Комплексная система защиты информацииОрганизационно-административныеМЕТОДЫ (МЕРЫ) ЗАЩИТЫ ИНФОРМАЦИИПрограммно-техническиеНормативно-правовые

- 24. Нормативно-правовые меры защитыНормативно-правовые меры обеспечивают защиту информации

- 25. Руководящие документы в области информационной безопасности1. Доктрины

- 26. Законы РФ по информационной безопасности1.О государственой тайне

- 27. ФСТЭК(Федеральная служба технического и экспортного контроля)(Бывшая Гостехкомиссия)

- 28. Организационные мероприятия1.Организация работ по разработке системы защиты

- 29. Программно-аппаратные методы1.Система управления доступом на объекты и

- 30. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Основы защиты информации в телекоммуникационных системах

Лектор: профессор Яковлев Виктор Алексеевич

Слайд 22

1

2

3

4

5

6

7

8

9

10

11

12

14

13

Структура курса

15

16

17

18

19

20

22

21

1

2

3

4

5

6

7

8

9

10

11

12

14

13

1

2

3

4

5

6

7

8

9

10

11

12

14

13

10

11

12

14

13

23

24

25

27

26

10

11

12

14

13

15

16

17

19

18

12

14

13

20

22

21

Лекции - 32 часов

Лабораторные работы - 16 часов

Зачет

Слайд 4Вопросы лекции

1. Введение в курс. Основные понятия и определения.

2. Концептуальная

модель защиты информации. Источники угроз, риски и формы атак на

информацию в телекоммуникационных системах.3. Основные методы защиты информации в инфотелекоммуникационных системах.

Слайд 511

1

2

3

4

5

6

7

8

9

10

11

12

14

13

15

16

17

18

19

20

22

21

1

2

3

4

5

6

7

8

9

10

11

12

14

13

1

2

3

4

5

6

7

8

9

10

11

12

14

13

10

11

12

14

13

23

24

25

27

26

10

11

12

14

13

15

16

17

19

18

12

14

13

20

22

21

В. И Коржик, Д.В. Кушнир Теоретические основы информационной безопасности телекоммуникационных

систем. Учебное пособие. С. Пб. ГУТ, 2000 г.

Слайд 611

1

2

3

4

5

6

7

8

9

10

11

12

14

13

15

16

17

18

19

20

22

21

1

2

3

4

5

6

7

8

9

10

11

12

14

13

1

2

3

4

5

6

7

8

9

10

11

12

14

13

10

11

12

14

13

23

24

25

27

26

10

11

12

14

13

15

16

17

19

18

12

14

13

20

22

21

Основы безопасности информационных систем. Зегжда Д.П., Ивашко А.М. -М.: Горячая

линия-Телеком, 2000. -452с.

Теоретические основы компьютерной безопасности. Девянин П.Н., Михальский

О.О. -М.: Радио и связь, 2000. -192с. Оков И.Н. Криптографические системы защиты информации. -СПб.: ВУС, 2001, -236с.

Малюк А.А., Пазизин С.В., Погожин Н.С. Введение в защиту информации в автоматизированных системах. –М.: Горячая линия-Телеком, 2001. -148c.

Слайд 712

1

2

3

4

5

6

7

8

9

10

11

12

14

13

15

16

17

18

19

20

22

21

1

2

3

4

5

6

7

8

9

10

11

12

14

13

1

2

3

4

5

6

7

8

9

10

11

12

14

13

10

11

12

14

13

23

24

25

27

26

10

11

12

14

13

15

16

17

19

18

12

14

13

20

22

21

Введение в курс. Основные понятия и определения.

Предмет, объект и цели

защиты информации

Первый вопрос:

Слайд 8Предмет защиты

Предмет защиты - информация, хранящаяся, обрабатываемая, передаваемая в компьютерной

(автоматизированной) системе

Федеральный закон Российской Федерации от 27 июля 2006 г.

N 149-ФЗ Об информации, информационных технологиях и о защите информацииСтатья2

1) информация - сведения (сообщения, данные) независимо от формы их представления;

2) информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

10) электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети;

11) документированная информация - зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель;

.

Слайд 9Статья 5

2. Информация в зависимости от категории доступа к ней

подразделяется на общедоступную информацию, а также на информацию, доступ к

которой ограничен федеральными законами (информация ограниченного доступа).3. Информация в зависимости от порядка ее предоставления или распространения подразделяется на:

1) информацию, свободно распространяемую;

2) информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

3) информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

4) информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Статья 5

2. Информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа).

3. Информация в зависимости от порядка ее предоставления или распространения подразделяется на:

1) информацию, свободно распространяемую;

2) информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

3) информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

4) информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Слайд 10Объект защиты

Объектом защиты информации является

информационная система или

информационно-телекоммуникационная

сеть

Федеральный закон Российской Федерации от 27 июля 2006 г.

N

149-ФЗ Об информации, информационных технологиях и о защите информации

Статья 2

3) информационная система - совокупность содержащейся в

базах данных информации и обеспечивающих ее обработку

информационных технологий и технических средств;

4) информационно-телекоммуникационная сеть – технологическая

система, предназначенная для передачи по линиям связи

информации, доступ к которой осуществляется с использованием

средств вычислительной техники;

Слайд 11Объект защиты – автоматизированная система обработки информации

АВТОМАТИЗИРОВАННАЯ СИСТЕМА ОБРАБОТКИ ИНФОРМАЦИИ

(АС) - организационно-техническая система, представляющая собой совокупность следующих взаимосвязанных компонентов:

технических средств обработки и передачи данных (средств вычислительной техники и связи), методов и алгоритмов обработки в виде соответствующего программного обеспечения, массивов (наборов, баз) данных на различных носителях, персонала и пользователей,Слайд 12Безопасность информации

Безопасность информации это защищенность

информации и ее инфраструктуры (АСОИ)

от случайных

и преднамеренных воздействий, направленных на нанесение

ущерба владельцу

информации или ее инфраструктурыЗащита информации это обеспечение безопасности

информации

Статья 16. Защита информации

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа,

3) реализацию права на доступ к информации

Слайд 13Цели защиты информации

Сохранение конфиденциальности - сохранение тайны

информации.

2. Сохранение целостности

- обеспечение ее защищенности от

разрушения, модификации, подделки.

3. Обеспечение доступности

возможность за приемлемое времяполучить требуемую информацию

Слайд 14Цели защиты информации

КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ - субъективно определяемая (приписываемая) информации характеристика

(свойство), указывающая на необходимость введения ограничений на круг субъектов, имеющих

доступ к данной информации, и обеспечиваемая способностью системы (среды) сохранять указанную информацию в тайне от субъектов, не имеющих полномочий на право доступа к ней.Целостность информации - свойство информации, заключающееся в ее существовании в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию).

ДОСТУПНОСТЬ ИНФОРМАЦИИ - свойство системы, в которой циркулирует информация (средств и технологии ее обработки), характеризующееся способностью обеспечивать своевременный беспрепятственный доступ к информации субъектов, имеющих на это надлежащие полномочия.

Слайд 15Цели защиты информации

Второй вопрос:

Концептуальная модель информационной безопасности.

Источники угроз, риски и

формы атак на информацию в информационно-телекоммуникационных системах

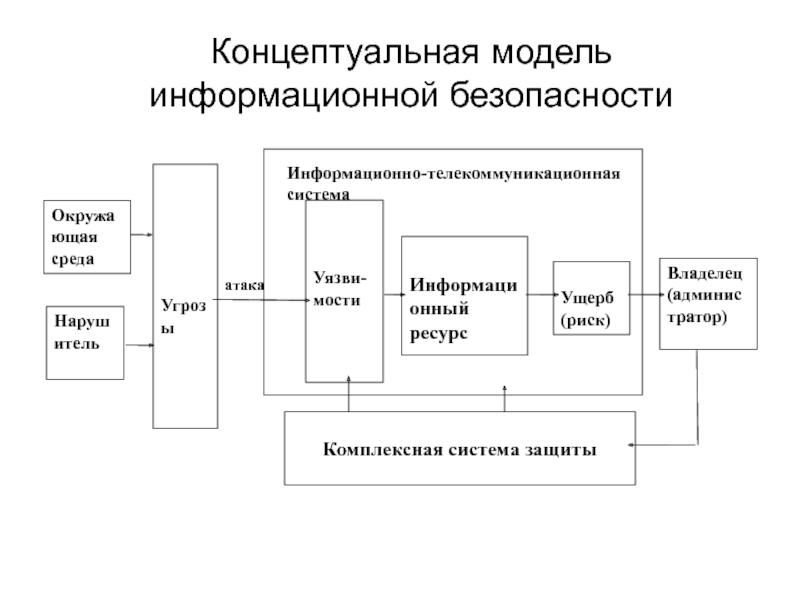

Слайд 16Концептуальная модель информационной безопасности

атака

Окружающая среда

Нарушитель

Угрозы

Уязви-мости

Информационный ресурс

Ущерб

(риск)

Владелец

(администратор)

Комплексная система защиты

Информационно-телекоммуникационная система

Слайд 18Угрозы безопасности информации

Угроза – потенциально возможное событие, процесс или

явление,

которое может привести к утрате конфиденциальности,

целостности или доступности информации.

Слайд 20Атака – конкретно выбранная для реализации угроза со стороны нарушителя

Атака

– конкретно выбранная для реализации угроза со стороны нарушителя

Уязвимость –

слабое место в системе защиты информацииРиск – фактор, отражающий возможный ущерб организации в результате

реализации угрозы

Q=P*V,

где Q –абсолютный стоимостной показатель риска;

P- вероятность реализации угрозы;

V- возможные финансовые потери при реализации риска.

Слайд 21Виды нарушителей

- разведка иностранного государства;

-организованная группа, имеющее хорошее финансирование;

-разработчик компьютерной

(телекоммуникационной) системы,

владеющей полной информацией о ней и ее уязвимостях;

-хакер;

-сотрудник

(администратор) из числа допущенных к обслуживаниюкомпьютерной системы;

-пользователь компьютерной системы;

-любитель.

Слайд 23Комплексная система защиты информации

Организационно-административные

МЕТОДЫ (МЕРЫ) ЗАЩИТЫ ИНФОРМАЦИИ

Программно-технические

Нормативно-правовые

Слайд 24Нормативно-правовые меры защиты

Нормативно-правовые меры обеспечивают защиту информации в масштабах государства,

организации или отдельного гражданина. В решении этих задач государство осуществляет:

1.Выработку

государственной политики безопасности информации в области информационных технологий;2. законодательное определение правового статуса комьютерных систем;

3. Создание системы государственных органов, вырабатывающих и проводящих жизнь политику обеспечения безопасности информации и информационных технологий.

4. Создание системы стандартизации, лицензирования и сертификации в области защиты информации;

5. Повышение уровня образования граждан в области информационных технологий, воспитание у них патриотизма и бдительности;

6. Установление ответственности граждан за нарушение законодательства в области информационных технологий.

Слайд 25Руководящие документы в области информационной безопасности

1. Доктрины и Концепции

2.Законы

3.Указы Президента

РФ

4. Постановления Правительства РФ

5. Государственные стандарты

6. Руководящие документы Федеральной службы

технического и экспортного контроля (Гостехкомиссии)7.Документы, устанавливающие ответствен-ность за нарушения в информационной сфере

Слайд 26Законы РФ по информационной безопасности

1.О государственой тайне (от 21 июля

1993 года N 5485-1) .

2. О коммерческой тайне (Федеральный Закон

РФ N 98-ФЗ.Принят Гос. Думой 9 июля 2004 года)

О персональных данных. Федеральный закон РФ

от 27 июля 2006 г. N 152-ФЗ.

4. О правовой охране программ для электронных

вычислительных машин и баз данных. Закон РФ

от 23 сентября 1992 г. N 3523-I.

5. Об информации, информационных технологиях и

о защите информации. Федеральный закон РФ

от 27 июля 2006 г. N 149-ФЗ.

6. Об электронной подписи. Федеральный Закон

РФ от 6.04.11 N 63-ФЗ.

Слайд 28Организационные мероприятия

1.Организация работ по разработке системы защиты информации - разработка

политики безопасности.

2.Организация доступа на объекты и к ресурсам компьютерной системы;

3.

Планирование мероприятий по защите информации и их реализация;4. Разработка комплекта документов (правил, инструкций, руководств), определяющих действия должностных лиц и обслуживающего персонала по обеспечению безопасности информации;

5. Проведение сертификации средств защиты информации, лицензирование деятельности организации по защите информации, аттестование объектов защиты.

6. Оценка эффективности функционирования системы защиты информации;

7. Аудит безопасности информации в компьютерной системе.

Слайд 29Программно-аппаратные методы

1.Система управления доступом на объекты и к ресурсам компьютерной

системы;

2.Криптографическая система защиты - является основой для обеспечения гарантированной защиты

информации;3.Виртуальные защищенные каналы и сети;

4.Система защиты от вирусов;

5.Межсетевые экраны;

6.Системы обнаружения атак (вторжений);

7.Системы защиты информации от утечки по побочным каналам.