Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

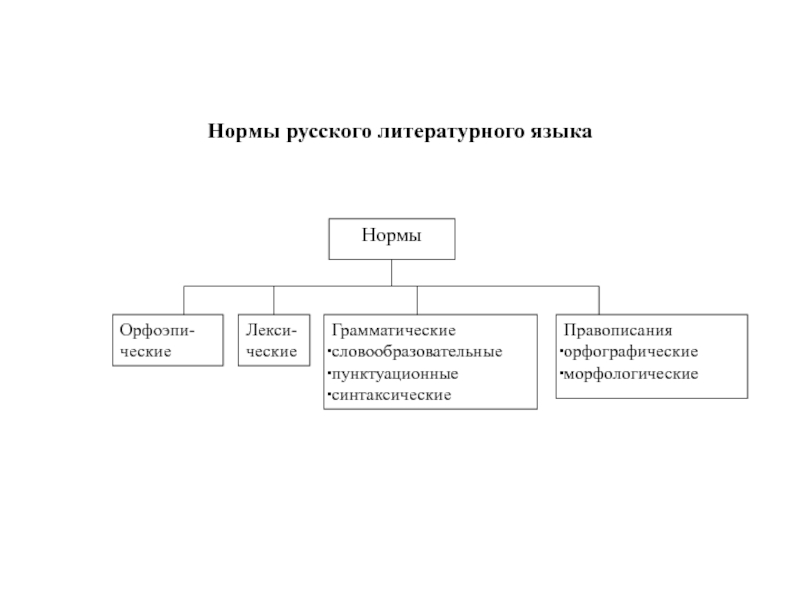

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Сценарии и модели сетевых атак и защиты на основе графов

Содержание

- 1. Сценарии и модели сетевых атак и защиты на основе графов

- 2. Сценарии НВОсуществление атак состоит из последовательности действий:

- 3. Сетевые атаки:- атаки, основанные на переполнении буфера

- 4. Атаки, основанные на использовании уязвимостей в ПО

- 5. Последующие действия и ущерб от них могут

- 6. Вредоносные программы – это компьютерная программа или

- 7. Слайд 7

- 8. Марковская модель DOS-атаки1.Норма (N) - обычный режим

- 9. Пример разметки моделиN – начальное состояние узла;

- 10. Скачать презентанцию

Сценарии НВОсуществление атак состоит из последовательности действий: действий, подготавливающих атаку, и действий, осуществляющих НВ.Подготовка атак:Прослушивание сетевого трафика (аутентификационные данные, пароль: противодействие = обнаружение запущенного сниффера)Сканирование уязвимостей (учётные записи: противодействие = использование

Слайды и текст этой презентации

Слайд 2Сценарии НВ

Осуществление атак состоит из последовательности действий: действий, подготавливающих атаку,

и действий, осуществляющих НВ.

Подготовка атак:

Прослушивание сетевого трафика (аутентификационные данные, пароль:

противодействие = обнаружение запущенного сниффера)Сканирование уязвимостей (учётные записи: противодействие = использование СОВ и анализ журналов регистрации МЭ)

Слайд 3Сетевые атаки:

- атаки, основанные на переполнении буфера (overflows based attacks).

Они

используют уязвимость системы, заключающуюся в некорректной программной обработке данных. При

этом появляется возможность выполнения вредоносного кода с повышенными привилегиями.- атаки, направленные на отказ в обслуживании (Denial Of Service attacks). Атаки не обязательно используют уязвимости в ПО атакуемой системы. Нарушение работоспособности системы происходит из-за того, что посылаемые ей данные приводят к значительному расходу ресурсов системы.

Сценарии НВ

Слайд 4Атаки, основанные на использовании уязвимостей в ПО сетевых приложений -

эксплойты (exploit).

Данный класс атак основан на эксплуатации различных дефектов в

ПО. Эксплойты представляют собой вредоносные программы, реализующие известную уязвимость в ОС или прикладном ПО для получения НСД к уязвимому хосту, или нарушение его работоспособности.Для эксплойтов характерно наличие функций подавления антивирусных программ и МЭ. Последствия применения эксплойтов могут быть самыми критическими. В случае получения злоумышленником удаленного доступа к системе, он имеет практически полный (системный) доступ к компьютеру.

Сценарии НВ

Слайд 5Последующие действия и ущерб от них могут быть следующими: внедрение

троянской программы, внедрение набора утилит для сокрытия факта компрометации системы,

несанкционированное копирование злоумышленником данных с жестких и съемных носителей информации системы, заведение на удаленном компьютере новых учетных записей с любыми правами в системе для последующего доступа как удаленно, так и локально, кража файла с хэшами паролей пользователей, уничтожение или модификация информации, осуществление действий от имени пользователя системы.Противодействие=обновление СОВ и МЭ (обновление сигнатур вредоносных кодов).

Сценарии НВ

Слайд 6Вредоносные программы – это компьютерная программа или переносной код, предназначенный

для реализации угроз информации, хранящейся в сети, либо для скрытого

нецелевого использования ресурсов или либо иного воздействия, препятствующего нормальному функционированию сети. К ним относятся компьютерные вирусы, троянские кони, сетевые черви и др.Противодействие. Типичным методом противодействия является использование антивирусных средств, работающих в режиме реального времени (мониторов). Для выявления троянских программ существует специализированное программное обеспечение.

Сценарии НВ