Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Концепции, модели и стандарты компьютерных сетей

Содержание

- 1. Концепции, модели и стандарты компьютерных сетей

- 2. Способ соединения компьютеров каналами связи для передачи

- 3. В каждом пакете кроме передаваемых данных, есть

- 4. Для решения проблемы совместимости Международная организация по

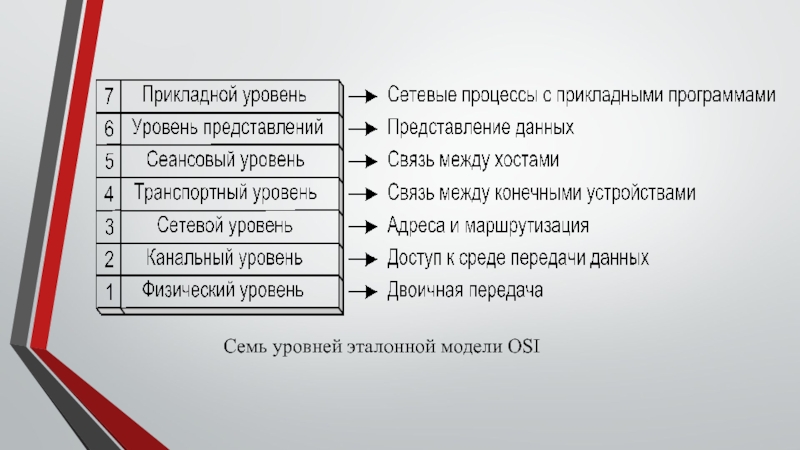

- 5. Эталонная модель OSI делит задачу перемещения информации

- 6. Семь уровней эталонной модели OSI

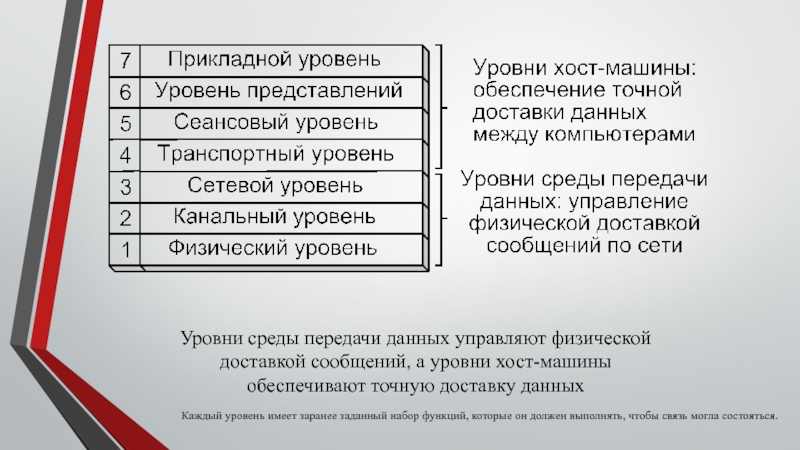

- 7. Поскольку нижние уровни (с 1 по 3)

- 8. Уровни среды передачи данных управляют физической доставкой

- 9. Уровень 7 (прикладной уровень)Уровень приложений идентифицирует и

- 10. Уровень 6 (уровень представлений)На этом уровне

- 11. Уровень 5 (сеансовый уровень)Протоколы этого уровня

- 12. Уровень 4 (транспортный уровень)Главная задача транспортного уровня

- 13. Уровень 3 (сетевой уровень)От источника информации к

- 14. Уровень 2 (канальный уровень)Службы канального уровня обеспечивают

- 15. ТЕХНОЛОГІЇ ВІРТУАЛЬНОЇ ПРИВАТНОЇ МЕРЕЖІ VPN(VIRTUAL PRIVATE NETWORK)

- 16. VPN (англ.Virtual Private Network – віртуальна приватна

- 17. У загальному випадку VPN – це об'єднання

- 18. Використання технології VPN необхідне там, де потрібний

- 19. VPN складається з двох частин: «внутрішня» (підконтрольна)

- 20. Залежно від застосовуваних протоколів і призначення, VPN

- 21. Найчастіше для створення віртуальної мережі використовується інкапсуляція

- 22. VPN складається із двох частин: «внутрішня» (підконтрольна)

- 23. Класифікація VPN

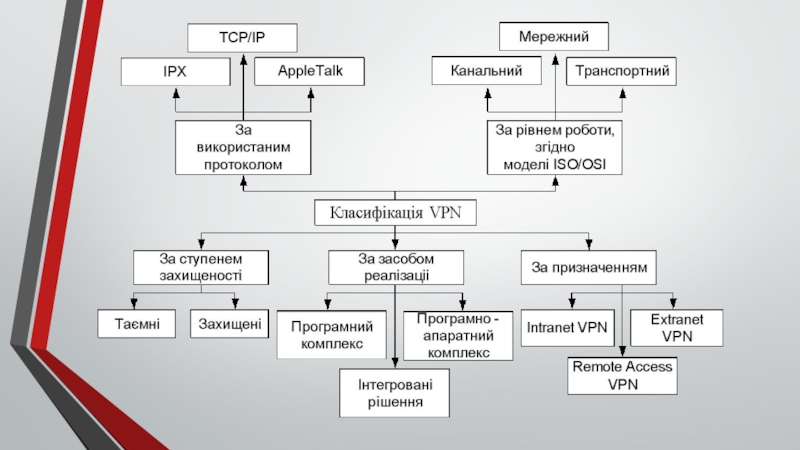

- 24. Класифікувати VPN рішення можна за декількома основними

- 25. За ступінню захищеності використовуваного середовищаЗахищені. Найпоширеніший варіант

- 26. За способом реалізаціїУ вигляді спеціального програмно-апаратного забезпечення.

- 27. За призначеннямIntranet VPN. Використовують для об'єднання в

- 28. За типом протоколу. Існують реалізації віртуальних приватних

- 29. Слайд 29

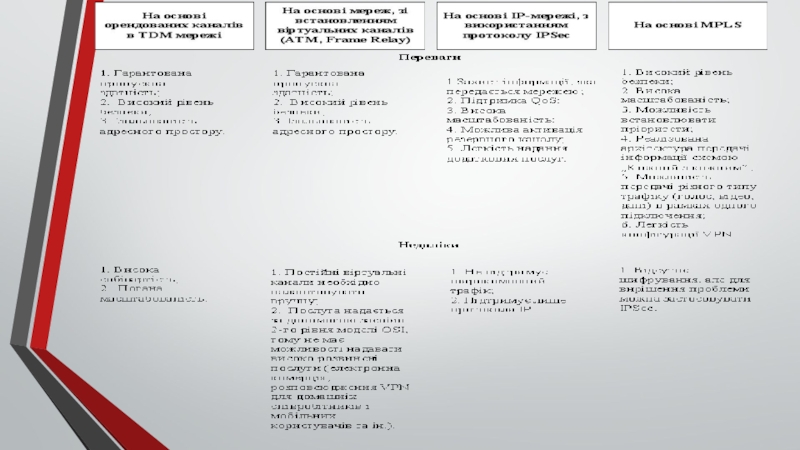

- 30. Типи технологій VPN

- 31. Слайд 31

- 32. Протоколи VPN

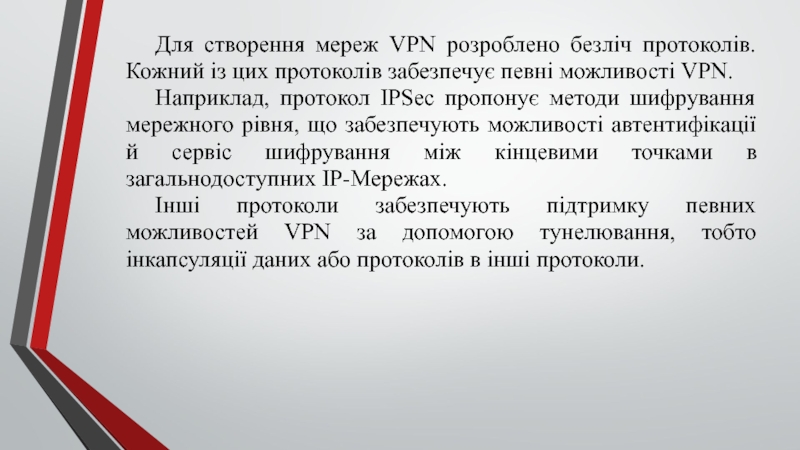

- 33. Для створення мереж VPN розроблено безліч протоколів.

- 34. Протокол GRE (Generic Routing Encapsulation – загальна

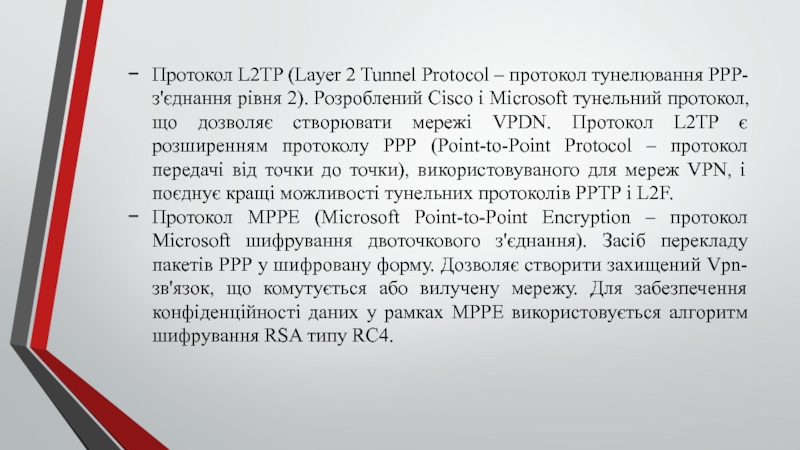

- 35. Протокол L2TP (Layer 2 Tunnel Protocol –

- 36. Протокол РРТР (Point-to-Point Tunneling Protocol – протокол

- 37. Шифрування, автентифікація, контроль доступу

- 38. Можна виділити три фундаментальні властивості, які перетворюють

- 39. Тільки реалізація всіх цих трьох властивостей дозволяє

- 40. Шифрування – перетворення інформації, що захищається, в

- 41. ТУНЕЛЬНІ ПРОТОКОЛИ

- 42. PPP (англ. Point-to-Point Protocol) – протокол з’єднання

- 43. РРР розроблений для простих ліній зв'язку, які

- 44. PPP становить собою ціле сімейство протоколів: протокол

- 45. Протокол РРР також містить у собі механізми

- 46. Протокол РРР має три головних функціональних компоненти,

- 47. Протокол РРР і еталонна модель OSI

- 48. Link Control Protocol (LCP)забезпечує автоматичне настроювання інтерфейсів

- 49. Для забезпечення достатньої універсальності й перенесення в

- 50. PPP дозволяє працювати декільком протоколам мережного рівня

- 51. Тому що в PPP входить LCP протокол,

- 52. Робота РРР з'єднання. Щоб установити повідомлення через

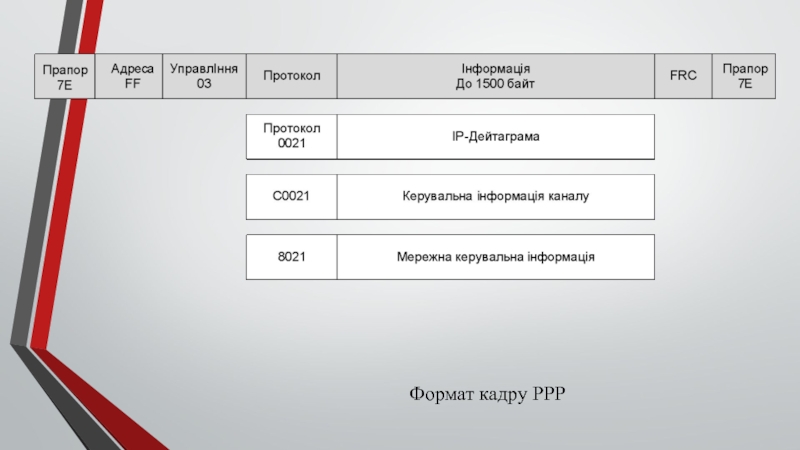

- 53. Фазна діаграма роботи протоколу РРР

- 54. На діаграмі роботи протоколу РРР зазначені не

- 55. Фаза Link Establishment. LCP використовується для встановлення

- 56. Фаза Authentication. У деяких випадках бажано запросити

- 57. Фаза Network-Layer Protocol. Після того як РРР

- 58. Фаза Link Termination. РРР може завершити з'єднання

- 59. Після обміну пакетами Terminate, реалізації варто сигналізувати

- 60. Інкапсуляція HDLC є базисним форматом фрейма протоколу

- 61. Кожний фрейм PPP завжди починається й завершується

- 62. Поля «Прапор», «Адреса» і «Керування» можуть бути

- 63. Автентифікація за допомогою протоколів PAP і CHAPПри

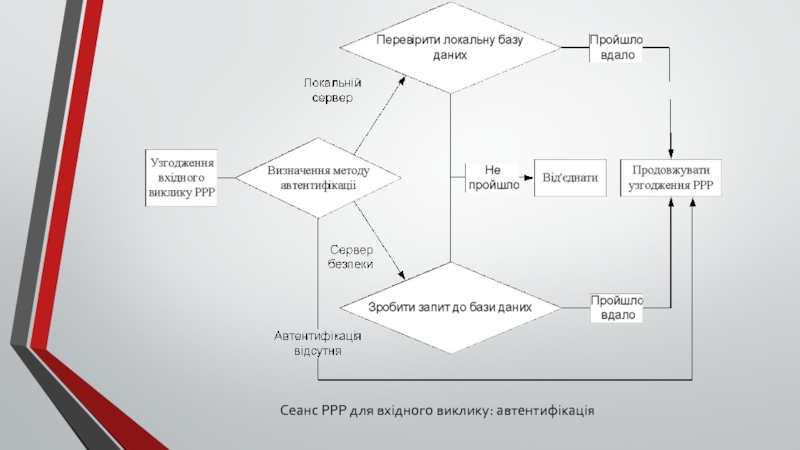

- 64. Сеанс РРР для вхідного виклику: автентифікація

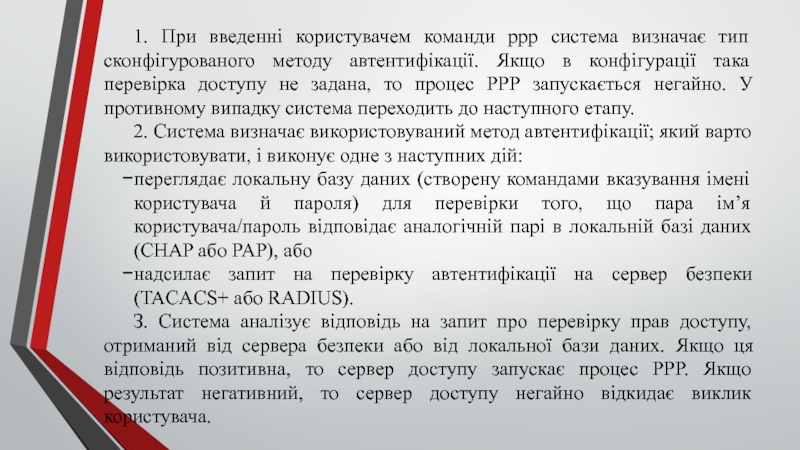

- 65. 1. При введенні користувачем команди ррр система

- 66. При обох типах перевірки автентифікації (PAP або

- 67. Одностороння автентифікація в протоколі PAP між вузлом і сервером доступу

- 68. Протокол PAP становить собою односторонню перевірку в

- 69. Одностороння перевірка автентифікації протоколу CHAP між користувачем і сервером доступу

- 70. Метод CHAP забезпечує захист від спроби несанкціонованого

- 71. Стиск протоколу РРР.Маршрутизатори також дозволяють збільшити продуктивність

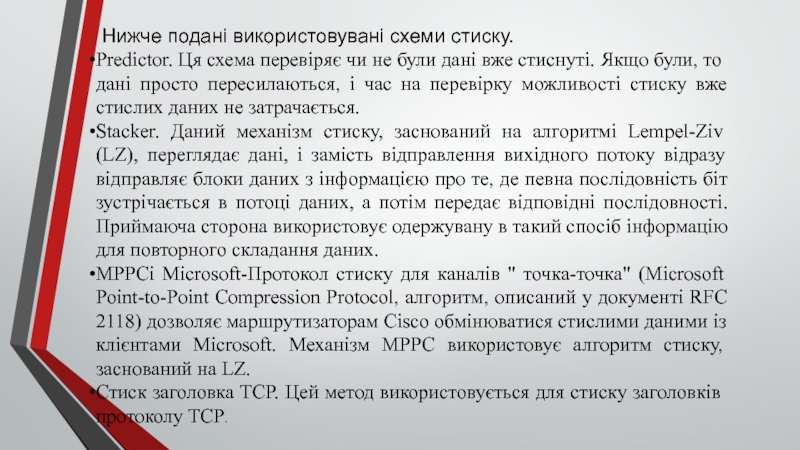

- 72. Нижче

- 73. Найбільший ступінь стиску, звичайно, досягається для легко

- 74. Якщо часто використовується передача вже стислих даних,

- 75. Стиск даних може викликати зменшення продуктивності, оскільки

- 76. При реалізації одного з методів стиску на

- 77. Протокол з’єднання типу “точка-точка” поверх Ethernet PPPoE

- 78. Схема організації доступу за протоколом PPPoE

- 79. Заслуговує на особливу увагу той факт, що

- 80. При цьому, підтримуватиметься автентифікація користувачів за допомогою

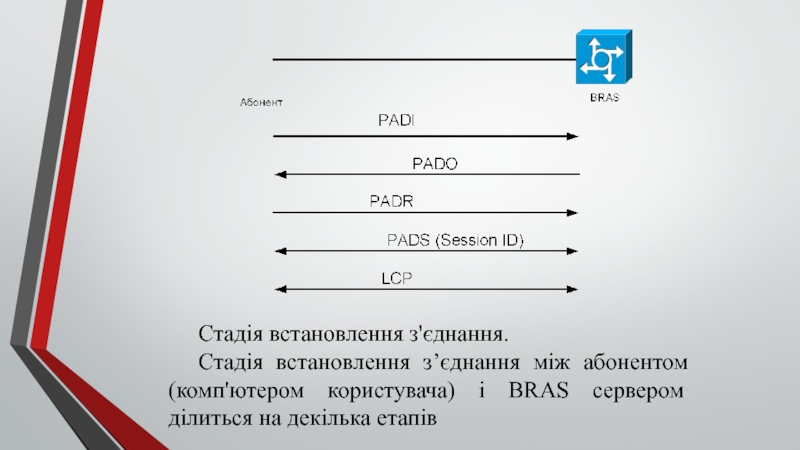

- 81. Стадія встановлення з'єднання.Стадія встановлення з’єднання між абонентом

- 82. На першому етапі клієнт посилає широкомовний запит

- 83. 2) Стадія встановлення сесіїСесія починається з використання

- 84. Протокол містить в собі три складові частини:–

- 85. Протокол управління каналом LCP є частиною PPP.

- 86. Формат кадру PPP

- 87. Поле адреси завжди містить байт 0xff. Це

- 88. Поле CRC (Cyclic Redundancy Check) є циклічною

- 89. Значення код поля протоколу від 0xxx до

- 90. За ініціативою клієнта система може спробувати встановити

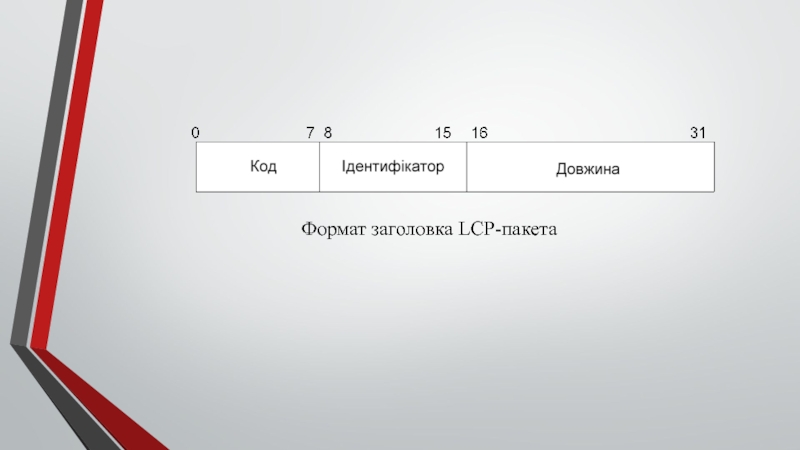

- 91. Формат заголовка LCP-пакета

- 92. Слідом за заголовком слідує поле даних. Поле

- 93. Як приклад, можна розглянути процедуру підключення ПК

- 94. Таблиця – Інформаційне поле протоколу РРР

- 95. Існує три класи LCP-пакетів:1. Пакети конфігурації каналу,

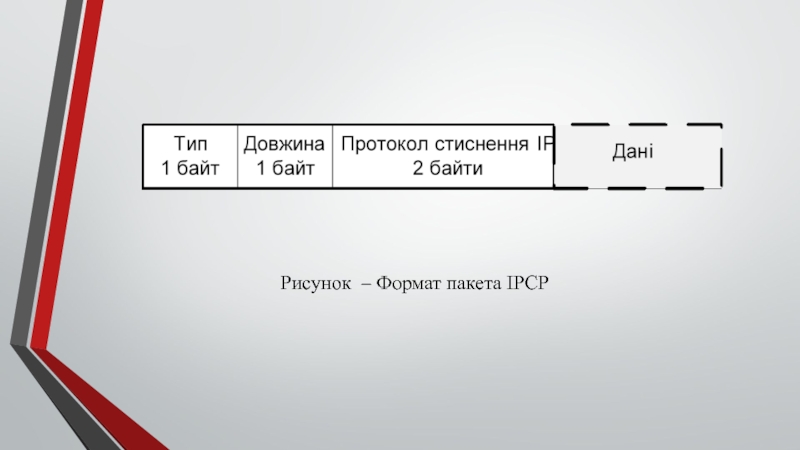

- 96. Рисунок – Формат пакета IPCP

- 97. Поле тип містить 2, в полі довжина

- 98. Скачать презентанцию

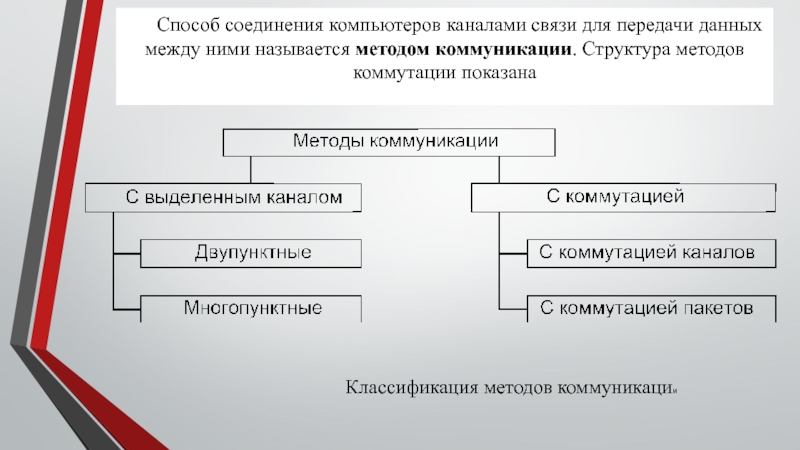

Способ соединения компьютеров каналами связи для передачи данных между ними называется методом коммуникации. Структура методов коммутации показана Классификация методов коммуникации

Слайды и текст этой презентации

Слайд 2Способ соединения компьютеров каналами связи для передачи данных между ними

называется методом коммуникации. Структура методов коммутации показана

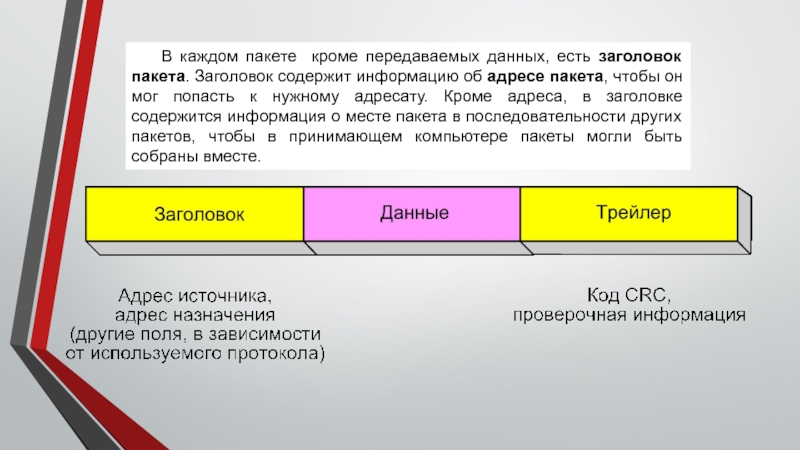

Слайд 3В каждом пакете кроме передаваемых данных, есть заголовок пакета. Заголовок

содержит информацию об адресе пакета, чтобы он мог попасть к

нужному адресату. Кроме адреса, в заголовке содержится информация о месте пакета в последовательности других пакетов, чтобы в принимающем компьютере пакеты могли быть собраны вместе.Слайд 4 Для решения проблемы совместимости Международная организация по стандартизации ISO (International

Organization for Standardization) исследовала существующие схемы сетей.

В результате исследования

была признана необходимость в создании эталонной модели сети, которая смогла бы помочь поставщикам создавать совместимые сети. И в 1984 году ISO выпустила в свет эталонную модель взаимодействия открытых систем OSI (Open System Interconnection), поскольку она связывает открытые системы, то есть системы, открытые для связи с другими системамиСлайд 5

Эталонная модель OSI делит задачу перемещения информации между компьютерами через

сетевую среду на семь менее крупных и, следовательно, более легко

разрешимых подзадач. Каждая из этих семи подзадач выбрана потому, что она относительно автономна.Такое разделение на уровни называется иерархическим представлением. Каждый уровень соответствует одной из семи подзадач .

Слайд 7Поскольку нижние уровни (с 1 по 3) модели OSI управляют

физической доставкой сообщений по сети, их часто называют уровнями среды

передачи данных. Верхние уровни (с 4 по 7) модели OSI обеспечивают точную доставку данных между компьютерами в сети, поэтому их часто называют уровнями хост-машиныСлайд 8Уровни среды передачи данных управляют физической доставкой сообщений, а уровни

хост-машины обеспечивают точную доставку данных

Каждый уровень имеет заранее заданный набор

функций, которые он должен выполнять, чтобы связь могла состояться.Слайд 9Уровень 7 (прикладной уровень)

Уровень приложений идентифицирует и устанавливает доступность предполагаемого

партнера для связи, синхронизирует совместно работающие прикладные программы, а также

устанавливает договоренность о процедурах восстановления после ошибок и контроля целостности данных. Уровень приложений также определяет степень достаточности ресурсов для осуществления предполагаемой связи.На прикладном уровне работают такие протоколы:

FTP (File Transfer Protocol – Протокол передачи файлов). Используется для передачи файлов между компьютерами.

Telnet. Используется для эмуляции терминала и для предоставления доступа к приложениям и файлам на другом компьютере.

SMTP (Simple Mail Transfer Protocol – Простой протокол передами почты). Представляет собой простой протокол ASCII, используемый для передачи посредством Internet электронных сообщений.

SNMP (Simple Network Management Protocol – Простой протокол управления сетью). Используется для получения информации о сети.

Слайд 10 Уровень 6 (уровень представлений)

На этом уровне решаются задачи, связанные

с представлением данных, т.е. с формированием пакетов.

Сжатие данных. Уменьшение размера

данных с целью их быстрой передачи по сети. Различные типы данных могут сжиматься в разной степени.Шифрование данных. Преобразование данных в закодированную форму таким образом, чтобы они не могли быть прочитаны посторонними лицами.

Трансляция протоколов. Преобразование данных из одного протокола в другой для передачи их между разными платформами и операционными системами.

На уровне представлений работают шлюзы. Шлюз — это устройство или программа, служащие точкой соединения между двумя разными сетями.

Слайд 11 Уровень 5 (сеансовый уровень)

Протоколы этого уровня отвечают за установление

сеанса связи между передающим и принимающим компьютерами.

Взаимодействие систем, организуемое на

этом уровне, может происходить в трех различных режимах: симплексном (simplex), полудуплексном (half-duplex) и полнодуплексном (full-duplex) или просто дуплексном. Коммуникационный сеанс разделяется на три фазы: установление соединения, передача данных и закрытие соединения.На сеансовом уровне выполняются многие функции, например, устанавливаются правила обмена данными между приложениями на протяжении сеанса. Сеансовый уровень определяет категории (приоритеты) услуг и генерирует сообщения о неполадках у себя и на вышестоящих уровнях.

Слайд 12Уровень 4 (транспортный уровень)

Главная задача транспортного уровня — обеспечение сквозного

контроля ошибок.

На транспортном уровне отслеживается целостность и последовательность пакетов данных,

и обрабатываются дубликаты пакетов.Существует два типа протоколов транспортного уровня: протоколы с установлением логических соединений и протоколы без установления соединения. Важными атрибутами транспортного уровня являются также разрешение имен, порты и сокеты.

Протоколы c установлением логического соединения

К этому типу принадлежит протокол TCP (Transmission Control Protocol – Протокол управления передачей), использующийся на транспортном уровне как часть стека протоколов TCP/IP. Служебные программы протоколов этого типа перед передачей данных устанавливают логическое соединение. Для проверки получения данных используется механизм подтверждения.

Слайд 13Уровень 3 (сетевой уровень)

От источника информации к получателю часто ведут

многочисленные пути. Функции определения корректного пути возлагается на протоколы сетевого

уровня (или уровня 3) базовой модели OSI. Исполнение этой функции позволяет маршрутизатору выявлять все возможные пути, ведущие к заданному получателю, и выбирать из них лучший. При выборе пути маршрутизаторы используют информацию о топологии сети. Пересылка пакетов из сети источника в сеть получателя является основной функцией сетевого уровня. После того как маршрутизатор выберет наилучший путь от точки А к точке В, запускается процесс, называемый коммутацией пакетов.На сетевом уровне работает большинство протоколов маршрутизации, а также обрабатываются приоритеты типов данных (основа службы QoS – Quality of Service – Качество обслуживания), обеспечивающие выделение сетевых ресурсов для широкополосных приложений, таких как передача видеосигналов в реальном времени.

Устройства сетевого уровня

Устройства, работающие на сетевом уровне, включают маршрутизаторы и коммутаторы сетевого уровня, т.е. уровня 3.

Слайд 14Уровень 2 (канальный уровень)

Службы канального уровня обеспечивают доставку информации нужным

устройствам и преобразуют сообщения, созданные на более высоких уровнях, в

битовый поток, отправляемый в носитель на физическом уровне.Протоколы, работающие на канальном уровне, должны обеспечивать безошибочную передачу по месту назначения наборов данных, передаваемых по физическому носителю. В протоколах канального уровня предусмотрен механизм контроля ошибок и повторной передачи искаженных пакетов.

Также канальный уровень отвечает за выдачу сообщений об ошибках, учет топологии сети и управление потоком данных.

Слайд 16VPN (англ.Virtual Private Network – віртуальна приватна мережа) – узагальнена

назва технологій, які дозволяють забезпечити одне або кілька мережних з'єднань

(логічну мережу) поверх іншої мережі (наприклад, Інтернет). Незважаючи на те, що комунікації здійснюються мережами з меншим невідомим рівнем довіри (наприклад, публічними мережами), рівень довіри до побудованої логічної мережі не залежить від рівня довіри до базових мереж, завдяки використанню засобів криптографії (шифрування, автентифікації, інфраструктури відкритих ключів, засобів для захисту від повторів і змін переданих логічною мережею повідомлень).Слайд 17У загальному випадку VPN – це об'єднання локальних мереж або

окремих машин, підключених до мережі загального користування, у єдину віртуальну

(накладену) мережу, що забезпечує секретність і цілісність інформації, яка нею передається (прозоро для користувачів).VPN є мережею підприємства, що розгортається в рамках загальнодоступної інфраструктури, але використовує можливості захисту, управління і політики якості сервісу, вживані до корпоративних мереж. VPN забезпечують альтернативу існуючим приватним мережам, що використовують орендовані канали.

Слайд 18Використання технології VPN необхідне там, де потрібний захист корпоративної мережі

від дії вірусів, зловмисників, а також від інших погроз, помилок,

що є результатом, в конфігурації або адмініструванні мережі.Слайд 19VPN складається з двох частин: «внутрішня» (підконтрольна) мережа, яких може

бути декілька, і «зовнішня» мережа, якою проходить інкапсульоване з'єднання (звичайно,

використовується Internet). Можливо також підключення до віртуальної мережі окремого комп'ютера. Підключення віддаленого користувача до VPN здійснюється за допомогою сервера доступу, який підключений як до внутрішньої, так і до зовнішньої (загальнодоступної) мережі. При підключенні віддаленого користувача (або при встановленні з'єднання з іншою захищеною мережею) сервер доступу вимагає проходження процесу ідентифікації, а потім процесу автентифікації. Після успішного проходження обох процесів, віддалений користувач (віддалена мережа) наділяється повноваженнями для роботи в мережі, тобто відбувається процес авторизації.Слайд 20Залежно від застосовуваних протоколів і призначення, VPN може забезпечувати з'єднання

трьох видів: вузол-вузол, вузол-мережа й мережа-мережа.

Звичайно, VPN розгортають на рівнях

не вище мережного, тому що застосування криптографії на цих рівнях дозволяє використовувати в незмінному вигляді транспортні протоколи (такі як TCP, UDP).Слайд 21Найчастіше для створення віртуальної мережі використовується інкапсуляція протоколу PPP у

який-небудь інший протокол – IP (такий спосіб використовує реалізація PPTP

– Point-to-Point Tunneling Protocol) або Ethernet (PPPoE) (хоча й вони мають відмінності). Технологія VPN останнім часом використовується не тільки для створення власне приватних мереж, але й деякими провайдерами «останньої милі» на пострадянському просторі для надання виходу в Інтернет.При належному рівні реалізації й використанні спеціального програмного забезпечення мережа VPN може забезпечити високий рівень шифрування переданої інформації. При правильному настроюванні всіх компонентів технологія VPN забезпечує анонімність у мережі.

Слайд 22VPN складається із двох частин: «внутрішня» (підконтрольна) мережа, яких може

бути декілька, і «зовнішня» мережа, якою проходить інкапсульоване з'єднання (звичайно,

використовується Інтернет). Можливо також підключення до віртуальної мережі окремого комп’ютера. Підключення вилученого користувача до VPN здійснються за допомогою сервера доступу, який підключений як до внутрішньої, так і до зовнішньої (загальнодоступної) мережі. При підключенні вилученого користувача (або при установленні з'єднання з іншою захищеною мережею) сервер доступу вимагає проходження процесу ідентифікації, а потім процесу автентифікації. Після успішного проходження обох процесів, вилучений користувач (вилучена мережа) наділяється повноваженнями для роботи в мережі, тобто відбувається процес авторизації.Слайд 24Класифікувати VPN рішення можна за декількома основними параметрами:

За ступінню захищеності

використовуваного середовища

За способом реалізації

У вигляді спеціального програмно-апаратного забезпечення.

За призначенням

За

типом протоколу. За рівнем мережого протоколу..

Слайд 25За ступінню захищеності використовуваного середовища

Захищені. Найпоширеніший варіант віртуальних приватних мереж.

З його допомогою можливо створити надійну й захищену на основі

ненадійної мережі, як правило, Інтернету. Прикладом захищених VPN є: IPSec, OpenVPN і PPTP.Довірчі. Використовуються у випадках, коли передавальне середовище можна вважати надійним і необхідно вирішити лише задачу створення віртуальної підмережі в рамках більшої мережі. Проблеми безпеки стають неактуальними. Прикладами подібних VPN рішень є: Multi-protocol label switching (MPLS) і L2TP (Layer2Tunnelling Protocol). (точніше сказати, що ці протоколи перекладають задачу забезпечення безпеки на інші, наприклад L2TP, як правило, використовується в парі з IPSec).

Слайд 26За способом реалізації

У вигляді спеціального програмно-апаратного забезпечення. Реалізація VPN мережі

здійснюється за допомогою спеціального комплексу програмно-апаратних засобів. Така реалізація забезпечує

високу продуктивність і, як правило, високий ступінь захищеності.У вигляді програмного рішення. Використовують персональний комп'ютер зі спеціальним програмним забезпеченням, що забезпечує функціональність VPN.

Інтегроване рішення. Функціональність VPN забезпечує комплекс, що вирішує також задачі фільтрації мережного трафіка, організації мережного екрана й забезпечення якості обслуговування.

Слайд 27За призначенням

Intranet VPN. Використовують для об'єднання в єдину захищену мережу

декількох розподілених філій однієї організації, що обмінюються даними відкритими каналами

зв'язку.Remote Access VPN. Використовують для створення захищеного каналу між сегментом корпоративної мережі (центральним офісом або філією) і одиночним користувачем

ExtranetVPN. Використовують для мереж, до яких підключаються «зовнішні» користувачі

Internet VPN. Використовується для надання доступу до інтернету провайдерами

Client/Server VPN. Він забезпечує захист переданих даних між двома вузлами (не мережами) корпоративної мережі. Особливість даного варіанта в тім, що VPN будується між вузлами, які перебувають, як правило, в одному сегменті мережі, наприклад, між робочою станцією та сервером

Слайд 28За типом протоколу. Існують реалізації віртуальних приватних мереж під TCP/IP,

IPX і AppleTalk. Але на сьогоднішній день спостерігається тенденція до

загального переходу на протокол TCP/IP, і абсолютна більшість VPN рішень підтримує саме його. Адресація у ньому найчастіше вибирається у відповідності зі стандартом RFC5735, з діапазону Приватних мереж TCP/IPЗа рівнем мережого протоколу. За рівнем мережного протоколу на основі зіставлення з рівнями еталонної мережної моделі ISO/OSI.

Слайд 33Для створення мереж VPN розроблено безліч протоколів. Кожний із цих

протоколів забезпечує певні можливості VPN.

Наприклад, протокол IPSec пропонує методи шифрування

мережного рівня, що забезпечують можливості автентифікації й сервіс шифрування між кінцевими точками в загальнодоступних IP-Мережах.Інші протоколи забезпечують підтримку певних можливостей VPN за допомогою тунелювання, тобто інкапсуляції даних або протоколів в інші протоколи.

Слайд 34Протокол GRE (Generic Routing Encapsulation – загальна інкапсуляція для маршрутизації).

Розроблений Cisco тунельний протокол, що забезпечує інкапсуляцію багатьох типів протокольних

пакетів у тунелі IP, створює віртуальний двоточковий зв'язок з маршрутизаторами Cisco у вилучених точках ІP-мережі.Протокол L2F (Layer 2 Forwarding – протокол пересилання рівня 2). Розроблений Cisco тунельний протокол, який дозволяє створити мережу VPDN (Virtual Private Dialup Network – віртуальна приватна мережа, що комутується) – система, що забезпечує існування мереж, які комутуються, поширюється на вилучені домашні офіси, які видадуться при цьому безпосередньою частиною мережі підприємства.

Слайд 35Протокол L2TP (Layer 2 Tunnel Protocol – протокол тунелювання PРР-з'єднання

рівня 2). Розроблений Cisco і Microsoft тунельний протокол, що дозволяє

створювати мережі VPDN. Протокол L2TP є розширенням протоколу РРР (Point-to-Point Protocol – протокол передачі від точки до точки), використовуваного для мереж VPN, і поєднує кращі можливості тунельних протоколів РРТР і L2F.Протокол МРРЕ (Microsoft Point-to-Point Encryption – протокол Microsoft шифрування двоточкового з'єднання). Засіб перекладу пакетів РРР у шифровану форму. Дозволяє створити захищений Vpn-зв'язок, що комутується або вилучену мережу. Для забезпечення конфіденційності даних у рамках МРРЕ використовується алгоритм шифрування RSA типу RC4.

Слайд 36Протокол РРТР (Point-to-Point Tunneling Protocol – протокол тунелювання двоточкового з'єднання).

Розроблений Microsoft мережний протокол, що забезпечує захищену передачу даних від

вилученого клієнта до приватного сервера підприємства за допомогою створення мережі VPN над IP-Мережами. Протокол РРТР підтримує маршрутизацію на вимогу, багатопротокольний обмін і віртуальні приватні мережі у відкритих мережах типу Internet.Слайд 38Можна виділити три фундаментальні властивості, які перетворюють накладену корпоративну мережу,

побудовану на базі мережі загального користування, у віртуальну приватну мережу:

шифрування;

автентифікація;

контроль доступу.

Слайд 39Тільки реалізація всіх цих трьох властивостей дозволяє захистити призначені для

користувача машини, сервери підприємства і дані, передавані по фізично незахищених

каналах зв'язку, від зовнішніх небажаних вторгнень, просочування інформації і несанкціонованих дій.Слайд 40Шифрування – перетворення інформації, що захищається, в шифроване повідомлення за

допомогою певних правил, що містяться в шифрі. Прочитати перетворений текст

може лише той, хто володіє спеціальним ключем.Сучасні системи шифрування можна розділити на два великі класи:

симетричні системи – в них для шифрування і дешифровки тексту використовується один і той же ключ.

асиметричні системи використовують різні ключі для шифрування і дешифровки тексту. Шифрування з відкритим ключем є пізнішою технологією, ніж шифрування з секретним ключем.

Слайд 42PPP (англ. Point-to-Point Protocol) – протокол з’єднання типу “точка-точка” канального

рівня (Data Link) мережної моделі OSI. Звичайно, використовується для встановлення

прямого зв'язку між двома вузлами мережі, причому він може забезпечити автентифікацію з'єднання, шифрування й стиск даних. Використовується на багатьох типах фізичних мереж: нуль-модемний кабель, телефонна лінія, стільниковий зв'язок і т.д.Слайд 43РРР розроблений для простих ліній зв'язку, які транспортують пакети між

двома рівноправними вузлами. Ці з'єднання надають повнодуплексне двонапрамлене функціонування й

беруть на себе послідовну доставку пакетів. Передбачається, що РРР надає загальне рішення для простого з'єднання територіально рознесених хостів, мостів і маршрутизаторів.Слайд 44PPP становить собою ціле сімейство протоколів: протокол керування лінією зв'язку

(LCP),протокол керування мережею (NCP),протоколи автентифікації (PAP, CHAP), багатоканальний протокол PPP

(MLPPP).PPP протокол був розроблений на основі HDLC і доповнений деякими можливостями.

Слайд 45Протокол РРР також містить у собі механізми для виконання наступних

дій:

мультиплексування мережних протоколів;

конфігурування каналу;

перевірки якості каналу;

автентифікації;

стиснення заголовків;

виявлення помилок;

узгодження параметрів каналу.

Слайд 46Протокол РРР має три головних функціональних компоненти, які подані нижче.

Метод

інкапсуляції дейтаграм для послідовних каналів, заснованих на протоколі HDLC стандарту

ISO.Протокол керування каналом (Link Control Protocol – LCP), що встановлює, конфігурує та перевіряє з'єднання канального рівня, а також виконує автентифікацію.

Протокол керування мережею (Network Control Protocols – NCP) установлює й конфігурує різні протоколи мережного рівня (такі, як IP, IPX і АрpleTalk). Наприклад, протокол керування міжмережним протоколом (Internet Protocol Control Protocol – IPCP) становить собою механізм керування мережею для стека IP.

Слайд 48Link Control Protocol (LCP)забезпечує автоматичне настроювання інтерфейсів на кожному кінці

(наприклад, установка розміру пакетів) і опціонально виконує автентифікацію. Протокол LCP

працює поверх PPP, тобто початковий PPP зв'язок повинен бути до роботи LCPСлайд 49Для забезпечення достатньої універсальності й перенесення в широкому спектрі оточень,

РРР надає протокол керування з'єднанням. LCP використовується для автоматичного встановлення

опцій формату інкапсуляції, керування різними обмеженнями в розмірах пакетів, детектування петлею в з'єднанні й інших помилках конфігурування й термінування з'єднання. Інші додаткові можливості надаються для автентифікації й ідентифікації учасників з'єднання, визначення правильності функціонування з'єднання або його збоїв.Слайд 50PPP дозволяє працювати декільком протоколам мережного рівня на одному каналі

зв'язку. Інакше кажучи, усередині одного PPP-з'єднання можуть передаватися потоки даних

різних мережних протоколів (IP, Novell IPXі т.д.), а також дані протоколів канального рівня локальної мережі. Для кожного мережного протоколу використовується Network Control Protocol (NCP)який його конфігурує (погоджує деякі параметри протоколу).Слайд 51Тому що в PPP входить LCP протокол, то можна управляти

наступними LCP параметрами:

Автентифікація. RFC 1994 описує Challenge Handshake Authentication Protocol

(CHAP),який є кращим для проведення автентифікації в PPP, хоча Password Authentication Protocol (PAP)іноді ще використовується. Іншим варіантом для автентифікації є Extensible Authentication Protocol (EAP).Стиск. Ефективно збільшує пропускну здатність PPP з'єднання, за рахунок стиску даних у кадрі. Найбільш відомими алгоритмами стиску PPP кадрів є Stacker і Predictor.

Виявлення помилок. Включає Quality-Protocol і допомагає виявити петлі зворотного зв'язку за допомогою Magic Numbers RFC 1661.

Багатоканальність. Multilink PPP (MLPPP, MPPP, MLP) надає методи для поширення трафіка через кілька фізичних каналів, маючи одне логічне з'єднання. Цей варіант дозволяє розширити пропускну здатність і забезпечує балансування навантаження.

Слайд 52Робота РРР з'єднання. Щоб установити повідомлення через з'єднання точка-точка, кожний

кінець РРР з'єднання повинен спочатку послати LCP пакети, щоб сконфігурувати

і протестувати з'єднання. Після того як з'єднання встановлене, сторони можуть бути автентифіковані.Після цього РРР повинен послати NCP пакети, щоб вибрати й сконфігурувати один або більше протоколів мережного рівня. Коли кожний з обраних протоколів мережного рівня сконфігурований, пакети від кожного протоколу мережного рівня можуть проходити через з'єднання.

З'єднання залишається сконфігурованим для передачі даних доти, поки кінцевий LCP або NCP пакет не закриє з'єднання, або поки не відбудеться яка-небудь зовнішня подія (відпрацює таймер не активності або не втрутиться адміністратор).

Слайд 54На діаграмі роботи протоколу РРР зазначені не всі переходи.

Фаза

Link Dead. З'єднання неминуче починається й закінчується цією фазою. Коли

зовнішня подія (таке як детектування з'єднання на фізичному рівні або конфігурування мережним адміністратором) показує, що фізичний рівень готовий до використання, РРР перейде у фазу Link Establishment.Протягом цієї фази, LCP автомат буде перебувати в станах Initial і Starting. Перехід у фазу Link Establishment буде сигналом Up для LCP автомата. Звичайно, з'єднання вертається в цю фазу після роз'єднання модему. У випадку фіксованого з'єднання (hardwired link) ця фаза може бути вкрай нетривалою - досить просто визначити присутність іншого пристрою.

Слайд 55Фаза Link Establishment. LCP використовується для встановлення з'єднання шляхом обміну

пакетами Configure. Після того як цей обмін завершується, LCP переходить

у стан Opened, обмінявшись пакетами Configure-Ack.Всі конфігураційні опції отримують значення за замовчуванням, якщо вони не змінені під час конфігураційного обміну.

Важливо помітити, що LCP можуть бути настроєні тільки ті конфігураційні опції, які не залежать від специфіки протоколів мережного рівня. Конфігурування протоколів мережного рівня виконується окремими протоколами керування мережею (Network Control Protocols – NCPs) протягом фази Network-Layer Protocol.

Будь-які не LCP пакети, отримані протягом цієї фази повинні бути відкинуті.

Одержання пакета LCP Configure-Request викликає повернення у фазу Link Establishment з фаз Network-Layer Protocol і Authentication.

Слайд 56Фаза Authentication. У деяких випадках бажано запросити вилучену сторону автентифікувати

себе, перед тим як дозволити протоколу мережного рівня почати обмін

пакетами.За замовчуванням, автентификація не обов'язкова. Якщо реалізація бажає, щоб вилучена сторона була автентифікована з використанням специфічного протоколу автентифікації, то вона повинна запросити використання цього протоколу автентифікації протягом фази Link Establishment.

Автентифікацію варто провести після встановлення з'єднання якнайшвидше, наскільки це можливо. Проте, визначення якості з'єднання може проходити одночасно. Реалізація може не дозволити обмін пакетами визначення якості з'єднання, щоб затримувати автентифікацію нескінченно. Якщо автентифікація невдала, варто перейти до фази Link Termination.

Слайд 57Фаза Network-Layer Protocol. Після того як РРР закінчив попередню фазу,

кожний протокол мережного рівня (такий як IP, IPX, або AppleTalk)

повинен бути окремо сконфігурований відповідним протоколом керування мережею (Network Control Protocol - NCP).Кожний NCP може бути у стані Opened або Closed. Тому що реалізація в початковій стадії може використовувати значну кількість часу на визначення якості з'єднання, реалізації варто уникати фіксованих таймаутів при очікуванні конфігурації сторонами NCPs.

Протягом цієї фази, трафік з'єднання складається з будь-якої можливої комбінації пакетів LCP, NCP, і протоколу мережного рівня.

Слайд 58Фаза Link Termination. РРР може завершити з'єднання в будь-який час.

Це може відбутися тому, що загублено зв'язок, відбувся збій автентифікації,

погіршилася якість з'єднання. Закінчення періоду бездіяльності або адміністративне закриття з'єднання.LCP використовується для закриття з'єднання через обмін пакетами Terminate. Коли з'єднання закрите, РРР повідомляє протоколи мережного рівня, що вони можуть здійснити відповідну дію.

Слайд 59Після обміну пакетами Terminate, реалізації варто сигналізувати фізичному рівню про

від'єднання, щоб змусити з'єднання завершитися, особливо у випадку зі збоєм

автентифікації. Відправникові пакета Terminate-Request варто відключитися після одержання пакета Terminate-Ack або після закінчення лічильника Restart. Одержувачеві пакета Terminate-Request варто чекати відключення вилученої сторони й він не повинен відключатися, поки не пройде як мінімум один інтервал Restart після відправлення Terminate-Ack. РРР варто перейти у фазу Link Dead.Слайд 60Інкапсуляція HDLC є базисним форматом фрейма протоколу РРР.

показані

відмінності між цими двома форматами фреймів.

У рекомендації RFC1662 докладно

описується процес створення фреймів у протоколі HDLC.

Слайд 61Кожний фрейм PPP завжди починається й завершується прапором 0x7E. Потім

йдуть байт адреси й байт керування, які теж завжди рівні

0xFF і 0x03 відповідно. У зв'язку з імовірністю збігу байтів усередині блока даних із зарезервованими прапорами, існує система автоматичного коректування «проблемних» даних з наступним відновленням.Слайд 62Поля «Прапор», «Адреса» і «Керування» можуть бути опущені й не

передаватися, але це якщо PPP у процесі конфігурування (використовуючи LCP),

домовиться про це.Поле «Дані», PPP фрейма, у свою чергу розбиті ще на два поля: прапор протоколу (який визначає тип даних до кінця фрейма), і самі дані.

Прапори протоколу від 0x0XXX до 0x3XXX ідентифікують протоколи мережного рівня. Наприклад, популярному IP протоколу відповідає прапор 0x0021, а Novell IPX – 002B.

Прапори протоколу від 0x4XXX до 0x7XXX ідентифікують протоколи з низьким рівнем трафіка.

Прапори протоколу від 0x8XXX до 0xBXXX ідентифікують протокол керування мережею (NCP).

Прапори протоколу від 0xCXXX до 0xEXXX ідентифікують керуючі протоколи. Наприклад, 0xC021 позначає, що кадр містить дані протоколу керування з'єднанням LCP.

Слайд 63Автентифікація за допомогою протоколів PAP і CHAP

При використанні протоколу РРР

перевірка прав доступу викликаючої сторони може бути виконана за допомогою

механізмів PAP і CHAP. Можна також указати параметр, при якому ніякої перевірки не виконується. На рис. 11 показаний процес автентифікації в протоколі РРР.Слайд 651. При введенні користувачем команди ррр система визначає тип сконфігурованого

методу автентифікації. Якщо в конфігурації така перевірка доступу не задана,

то процес РРР запускається негайно. У противному випадку система переходить до наступного етапу.2. Система визначає використовуваний метод автентифікації; який варто використовувати, і виконує одне з наступних дій:

переглядає локальну базу даних (створену командами вказування імені користувача й пароля) для перевірки того, що пара ім’я користувача/пароль відповідає аналогічній парі в локальній базі даних (CHAP або PAP), або

надсилає запит на перевірку автентифікації на сервер безпеки (TACACS+ або RADIUS).

З. Система аналізує відповідь на запит про перевірку прав доступу, отриманий від сервера безпеки або від локальної бази даних. Якщо ця відповідь позитивна, то сервер доступу запускає процес РРР. Якщо результат негативний, то сервер доступу негайно відкидає виклик користувача.

Слайд 66При обох типах перевірки автентифікації (PAP або CHAP) має місце

двосторонній процес, у якому пара ідентифікатор/пароль постійно посилається пристрою автентифікації

доти, поки не будуть визнані права на доступ викликаючої сторони або з'єднання не буде припинено. При використанні протоколу PAP, такий процес не забезпечує повної надійності. Якщо до каналу підключити аналізатор протоколу, то пароль буде видний у вигляді відкритого тексту.При використанні протоколу PAP немає захисту від багаторазового зчитування запитів (якщо є програмний або апаратний перехоплювач трафіка, фізично підключений до каналу, і пакет перехоплюється, то його можна потім використовувати для підтвердження своєї автентифікації, шляхом направлення його безпосередньо в мережу й відтворення перехоплених пакетів).

Якщо потрібно більш надійний метод контролю доступу, то як метод автентифікації варто використовувати не протокол PAP, a CHAP: Протокол PAP варто використовувати тільки в тому випадку, якщо це єдиний метод автентифікації, який підтримує вилучена станція.

Слайд 68Протокол PAP становить собою односторонню перевірку в тому випадку, коли

вона здійснюється між вузлом і сервером доступу; якщо така перевірка

відбувається між маршрутизаторами, те це двосторонній процес.При використанні перевірки прав доступу протоколу CHAP сервер доступу після встановлення каналу РРР посилає повідомлення-запит на вилучений вузол. Вилучений вузол відповідає значенням, обчисленим з використанням односторонньої хеш-функції (звичайно за допомогою алгоритму MD5). Сервер доступу перевіряє отриману відповідь і порівнює її зі своїм, заздалегідь обчисленим, значенням цієї ж величини. Якщо величини збігаються, то автентифікація вважається підтвердженою. У противному випадку з'єднання негайно переривається.

Слайд 70Метод CHAP забезпечує захист від спроби несанкціонованого доступу за допомогою

використання змінного значення запиту (challenge), що є унікальним і непередбаченим.

Використання повторних запитів кожні дві хвилини в сеансі CHAP призначене для того, щоб обмежити час можливості організації вторгнення при будь-якій спробі несанкціонованого доступу. Сервер доступу (або сервер перевірки автентифікації, такий, як TACACS+) управляє частотою й синхронізацією запитів. Головною перевагою постійно змінюваного рядка запиту на автентифікацію є те, що інформація каналу не може бути "прослухана" перехоплювачем пакетів і пізніше відтворена для одержання несанкціонованого доступу до мережі.Слайд 71Стиск протоколу РРР.

Маршрутизатори також дозволяють збільшити продуктивність каналу за рахунок

використання механізмів стиску даних, які підвищують пропускну здатність.

Стиск є налаштованим

параметром лінії. Тому, якщо бажано використати стиск, а викликувана сторона для нього не сконфігурована, то стиску відбуватися не буде.Слайд 72 Нижче подані використовувані схеми

стиску.

Predictor. Ця схема перевіряє чи не були дані вже стиснуті.

Якщо були, то дані просто пересилаються, і час на перевірку можливості стиску вже стислих даних не затрачається.Stacker. Даний механізм стиску, заснований на алгоритмі Lempel-Ziv (LZ), переглядає дані, і замість відправлення вихідного потоку відразу відправляє блоки даних з інформацією про те, де певна послідовність біт зустрічається в потоці даних, а потім передає відповідні послідовності. Приймаюча сторона використовує одержувану в такий спосіб інформацію для повторного складання даних.

MPPCi Microsoft-Протокол стиску для каналів " точка-точка" (Microsoft Point-to-Point Compression Protocol, алгоритм, описаний у документі RFC 2118) дозволяє маршрутизаторам Cisco обмінюватися стислими даними із клієнтами Microsoft. Механізм МРРС використовує алгоритм стиску, заснований на LZ.

Стиск заголовка TCP. Цей метод використовується для стиску заголовків протоколу TCP.

Слайд 73Найбільший ступінь стиску, звичайно, досягається для легко стисливих текстових файлів.

Уже стислі дані, такі, як зображення у форматі JPEG, файли

формату MPEG або файли, які були стиснуті за допомогою програмного забезпечення, такого, як архіватори PK2JP або Stufflt, стискуються у відношенні 1:1 або навіть меншому.Слайд 74Якщо часто використовується передача вже стислих даних, таких, як зображення

або відео, то варто розглянути питання про те, чи потрібно

взагалі глобально встановлювати стиск. Спроба стиснути вже стислі дані може зайняти більше часу,ніж передача цих даних взагалі без стиску. В ідеальному випадку можна одержати стиск у відношенні 2:1 або 3:1 для інформації, що не була попередньо стисла. Для змішування стислих і не стислих даних варто очікувати середнього відношення при стискуванні 1,6:1.Слайд 75Стиск даних може викликати зменшення продуктивності, оскільки воно здійснюється програмним

забезпеченням, а не за рахунок апаратного стиску. Процес стиску може

викликати більше навантаження на процесор (CPU) або на оперативну пам'ять.Різні методи стиску мають свої особливості. Зокрема, метод Predictor більшою мірою завантажує пам'ять і в меншому ступені завантажує процесор. Методи Stacker і МРРС більшою мірою завантажують центральний процесор пристрою й меншою мірою завантажують оперативну пам'ять. Завантаження пам'яті означає, що виконання операції стиску даних вимагає виділення додаткової пам'яті.

Слайд 76При реалізації одного з методів стиску на конкретному маршрутизаторі необхідно

розглянути питання про використання додаткової пам'яті.

Стиск заголовка протоколу TCP.

Повний опис стиску заголовка TCP подано в документації RFC 1144. На послідовних лініях воно підтримується з використанням інкапсуляції HDLC, РРР і SLIP. Для того, щоб здійснювався стиск заголовка TCP, воно повинне бути включене на обох кінцях з'єднання. При цьому стискуються тільки заголовки TCP, а заголовки UDP стиску не піддаються. Слайд 77Протокол з’єднання типу “точка-точка” поверх Ethernet PPPoE

(Point-to-point protocol over Ethernet)

Технологія використання стека PPP в мережі

Ethernet на даний момент визначається документом RFC 2516, який був розроблений і випущений в лютому 1999 році. Родоначальниками розробки цього документа були компанії RedBack Networks, RouterWare, UUNET та інші. Використання цього протоколу надає провайдерам послуг Інтернет нові можливості в організації та обліку доступу користувачів до мережі. Це особливо актуально для тих провайдерів, які планують або вже пропонують своїм користувачам доступ до Інтернет за допомогою мережі Ethernet, наприклад, в сучасних житлових комплексах. Слайд 79Заслуговує на особливу увагу той факт, що для налаштування маршрутизатора

провайдера, установки комутатора в під'їзді житлової будівлі, мережної карти та

в деяких випадках невеликого програмного забезпечення в комп’ютері користувача не потрібний модем, немає необхідності займати єдину телефонну лінію, оскільки провайдер послуг тепер може організовувати доступ і облік трафіка користувачів таким чином, немов би користувач працює по звичайному модемному каналу. Така реалізація стала можливою завдяки технології PPPoE, яка запускає сесію PPP, але не поверх модемного з'єднання, а поверх мережі Ethernet.Слайд 80При цьому, підтримуватиметься автентифікація користувачів за допомогою протоколів PAP і

CHAP, динамічне виділення IP адрес користувачам, призначення адреси шлюзу, DNS-сервера

і так далі.Технологія PPPoE на даний момент є однією з найдешевших при наданні користувачам доступу до послуг Інтернет у житлових комплексах на базі Ethernet і при використанні технології DSL.

Оскільки, принципом роботи PPPoE є встановлення з'єднання "точка-точка" поверх загального середовища Ethernet, то процес функціонування PPPoE має бути роздільний на дві стадії. У першій стадії два пристрої повинні повідомити один одному свої адреси і встановити початкове з'єднання, а в другій стадії запустити сесію PPP.

Слайд 81Стадія встановлення з'єднання.

Стадія встановлення з’єднання між абонентом (комп'ютером користувача) і

BRAS сервером ділиться на декілька етапів

Слайд 82 На першому етапі клієнт посилає широкомовний запит (адреси призначення –

broadcast address) (PADI PPPoE Active Discovery Initiation) на пошук сервера

із службою PPPoE. Цей запит отримують всі абоненти мережі, але відповість на нього лише той, у кого є підтримка служби PPPoE.У відповідь пакет від BRAS (PADO PPPoE Active Discovery Offer) посилається у відповідь клієнтові, але якщо в мережі є багато пристроїв зі службою PPPoE, то клієнт отримає багато пакетів PADO. У цьому випадку, програмне забезпечення клієнта вибирає необхідний йому концентратор доступу і посилає йому пакет (PADR PPPoE Active Discovery Request) з інформацією про необхідну службу (необхідний клас обслуговування залежить від послуг провайдера) ім'я провайдера і так далі. Після отримання запиту, BRAS готується до PPP сесії і посилає клієнтові пакет PADS (PPPoE Active Discovery Session-confirmation).

Якщо всі запрошувані клієнтом служби доступні (до складу цього пакету входить унікальний номер сесії, привласнений BRAS), то починається другий етап - стадія встановлення сесії. Якщо потрібні клієнтом послуги не можуть бути надані, клієнт отримує пакет PADS із вказівкою помилки в запиті послуги

Слайд 832) Стадія встановлення сесії

Сесія починається з використання пакетів PPP. При

встановленні PPP-сесії абонент може бути автентифікований за допомогою протоколу CHAP

(Challenge Handshake Authentication Protocol). Після цього BRAS обміняється отриманою інформаціею від абонента з RADIUS сервером і абонентові можна призначити динамічну адресу IP з пулу адрес BRAS, встановити налаштування шлюзу і DNS-сервера. При цьому на BRAS клієнтові відповідно ставиться віртуальний інтерфейс.Слайд 84Протокол містить в собі три складові частини:

– метод інкапсуляції дейтограм

при передачі по послідовних комунікаційних каналах;

– протокол LCP (Link Control

Protocol) для встановлення, конфігурації і тестування інформаційних каналів;– набір протоколів NCP (Network Control Protocol) для встановлення і конфігурації різних протоколів мережного рівня.

Слайд 85Протокол управління каналом LCP є частиною PPP. Ідеологія NCP реалізована

і у протоколі TCP. Кожен кадр PPP починається і завершується

прапором 0x7E. За стартовим прапором-октетом слідує байт адреси, яка завжди рівна 0xFF. Формат кадру PPP уявлень на рис. 1.5. Кадр PPP може містити тільки ціле число байт. При інкапсуляції пакетів у PPP використовується біт-ориєнтований протокол HDLC (High-level Data Link Control).Слайд 87Поле адреси завжди містить байт 0xff. Це указує на те,

що всі станції повинні прийняти цей кадр і виключає необхідність

виділення якихось спеціальних адрес. Байт управління завжди дорівнює 0x03, що указує на ненумерований тип кадру. За замовчуванням кадри PPP передаються в режимі без встановлення з'єднання. Якщо потрібна надійна доставка, використовується версія, описана в RFC-1663. Двохоктетне поле протоколу схоже за функціями з полем тип в кадрі Ethernet і визначає те, як слід інтерпретувати інформаційне поле. Значення 0x0021 цього поля говорити про те, що подалі інформаційне поле містить в собі IP-дейтограму.Слайд 88Поле CRC (Cyclic Redundancy Check) є циклічною контрольною сумою, призначеною

для виявлення помилок при транспортуванні PPP-кадра. Застосування прапорів-обмежувачів кадру (0x7E)

створює певні проблеми, ці байти не можуть бути присутніми в інформаційному полі. У синхронному режимі ця проблема вирішується на апаратному рівні. При роботі в асинхронному режимі для цього використовується спеціальний ESC-символ, рівний 0x7D. Коли цей esc-символ зустрічається в інформаційному полі, шостий біт в наступному за ним байті інвертується. Так байт 0x7E буде перетворений в послідовність 0x7D, 0x5E, а байт 0x7D - в два байти 0x7D, 0x5D. Всі символи з кодами менше 0x20 також перетворяться в ESC-послідовність. Наприклад, 0x07 буде перетворений в 0x7D, 0x27. Це необхідно робити, оскільки символи, які управляють, можуть надати непередбачувані дії на режим роботи драйверів або модемів, використовуваних в каналі.Слайд 89Значення код поля протоколу від 0xxx до 3xxx ідентифікують протоколи

мережного рівня, а значення в інтервалі 8xxx-Bxxx говорять про те,

що протокол відповідає NCP. Коди з діапазону 4xxx-7xxx використовуються для протоколів з низьким рівнем трафіка, а коди від Сxxx до Exxx відповідають протоколам, що управляють (наприклад, LCP).Протокол PPP при встановленні з'єднання передбачає процедуру автентифікації, яка є опційною. Після переходу на мережний рівень викликається NCP-протокол, який виконує необхідну конфігурацію каналу.

Слайд 90За ініціативою клієнта система може спробувати встановити з'єднання. У разі

успіху система переходить у фазу автентифікації. Якщо ж і фаза

автентифікації завершується благополучно, система виконує підключення до мережі (IP, IPX, Appletalk і так далі), налаштування мережного рівня проводиться в рамках протоколу NCP. У решті всіх випадків відбувається повернення в початковий стан. Процедура закриття з'єднання здійснюється протоколом LCP.У полі даних PPP-пакета може бути вкладений один LCP-пакет, в цьому випадку в полі протокол має бути записаний код 0xC021 (Link Control Protocol). LCP-протокол служить для встановлення з'єднання шляхом обміну конфігураційними пакетами. Після закінчення цього обміну система переходить у фазу автентифікації Формат LCP-пакета показаний на рисунку

Слайд 92Слідом за заголовком слідує поле даних. Поле код (1 октет)

ідентифікує модифікацію LCP-пакета. Якщо отриманий пакет з невідомим полем код,

посилається пакет-відгук «відхилення коду». Поле ідентифікатор (1 октет) служить для знаходження відповідності між запитами і відгуками. Якщо отриманий пакет з неправильним ідентифікатором, він просто знищується. Двохоктетне поле довжина визначає розмір LCP-пакета, включаючи розмір заголовка. Октети прийнятого пакета за межами, заданими полем довжини, ігноруються.Слайд 93Як приклад, можна розглянути процедуру підключення ПК до сервера. Після

того, як маршрутизатор відповість на виклик абонента і встановить фізичне

з'єднання, ПК посилає послідовність LCP-пакетів, вкладених в поля даних одного або декількох PPP-кадрів. Це дозволяє вибрати необхідні параметри PPP. Після закінчення цієї процедури посилається послідовність NCP-пакетів, які конфігурують мережний рівень. Ймовірно, ПК захоче працювати із стеком протоколів TCP/IP і з цієї причини потребує IP-адресу. Привласнення IP-адреси здійснюється також в рамках NCP-протоколу. Завершення сесії і звільнення IP-адреси виконується також через NCP-протокол. Розірвавши з'єднання здійснює протокол LCP.За полем довжина можуть слідувати поля опцій. Опції визначаються все відразу на фазі конфігурації каналу. Опис опції містить однооктетні субполя типу і довжини, за якими слідує поле даних. Значення субполя типу подані нижче в таблиці

Слайд 95Існує три класи LCP-пакетів:

1. Пакети конфігурації каналу, які використовуються при

формуванні віртуального каналу (Configure-Request, Configure-ACK, Configure-Nak і Configure-Reject).

2. Пакети закриття

каналу (Terminate-Request і Terminate-ACK).3. Пакети підтримка, які служать для управління і відладки (Code-Reject, Protocol, Reject, Echo-Request, Echo-Reply і Discard-Request).

Аналогом LCP є протокол IPCP (IP Control Protocol). У полі код протоколу в цьому випадку записується 8021 (RFC-1332). Формат пакета IPCP показаний на рисунку